Resolução de problemas de acesso e controlos de sessão para utilizadores administradores

Este artigo fornece aos administradores Microsoft Defender para Aplicativos de Nuvem documentação de orientação sobre como investigar e resolve problemas comuns de acesso e controlo de sessão, conforme os administradores.

Observação

Qualquer resolução de problemas relacionada com a funcionalidade de proxy só é relevante para sessões que não estejam configuradas para proteção no browser com o Microsoft Edge.

Verificar os requisitos mínimos

Antes de começar a resolução de problemas, certifique-se de que o seu ambiente cumpre os seguintes requisitos gerais mínimos para controlos de acesso e sessão.

| Requisito | Descrição |

|---|---|

| Licenciamento | Certifique-se de que tem uma licença válida para Microsoft Defender para Aplicativos de Nuvem. |

| SSO (logon único) | As aplicações têm de ser configuradas com uma das soluções de SSO suportadas: - Microsoft Entra ID com SAML 2.0 ou OpenID Connect 2.0 - IdP não Microsoft com SAML 2.0 |

| Suporte do navegador | Os controlos de sessão estão disponíveis para sessões baseadas no browser nas versões mais recentes dos seguintes browsers: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari A proteção no browser para o Microsoft Edge também tem requisitos específicos, incluindo o utilizador que iniciou sessão com o respetivo perfil de trabalho. Para obter mais informações, veja Requisitos de proteção no browser. |

| Inatividade | Defender para Aplicativos de Nuvem permite-lhe definir o comportamento predefinido a aplicar se existir uma interrupção do serviço, como um componente que não está a funcionar corretamente. Por exemplo, quando os controlos de política normais não podem ser aplicados, pode optar por proteger (bloquear) ou ignorar (permitir) que os utilizadores efetuem ações em conteúdos potencialmente confidenciais. Para configurar o comportamento predefinido durante o período de inatividade do sistema, no Microsoft Defender XDR, aceda a Definições Comportamentopredefinido>do Controlo> de Aplicações> de Acesso CondicionalPermitir ou Bloquear acesso. |

Requisitos de proteção no browser

Se estiver a utilizar a proteção no browser com o Microsoft Edge e ainda estiver a ser servido por um proxy inverso, certifique-se de que cumpre os seguintes requisitos adicionais:

A funcionalidade está ativada nas suas definições de Defender XDR. Para obter mais informações, veja Configurar definições de proteção no browser.

Todas as políticas pelas quais o utilizador é abrangido são suportadas para Microsoft Edge para Empresas. Se um utilizador for servido por outra política que não seja suportada por Microsoft Edge para Empresas, será sempre servido pelo proxy inverso. Para obter mais informações, veja Requisitos de proteção no browser.

Está a utilizar uma plataforma suportada, incluindo um sistema operativo suportado, uma plataforma de identidade e uma versão do Edge. Para obter mais informações, veja Requisitos de proteção no browser.

Referência de problemas de resolução de problemas para administradores

Utilize a tabela seguinte para encontrar o problema que está a tentar resolver:

Problemas de condição de rede

Os problemas comuns de condição de rede que pode encontrar incluem:

Erros de rede ao navegar para uma página do browser

Quando configura Defender para Aplicativos de Nuvem controlos de acesso e sessão para uma aplicação pela primeira vez, os erros de rede comuns que podem surgir incluem: Este site não é seguro e não existe ligação à Internet. Estas mensagens podem indicar um erro de configuração de rede geral.

Etapas recomendadas

Configure a firewall para trabalhar com Defender para Aplicativos de Nuvem com os endereços IP do Azure e os nomes DNS relevantes para o seu ambiente.

- Adicione a porta de saída 443 para os seguintes endereços IP e nomes DNS para o seu datacenter Defender para Aplicativos de Nuvem.

- Reiniciar o dispositivo e a sessão do browser

- Verifique se o início de sessão está a funcionar conforme esperado

Ative o TLS 1.2 nas opções de Internet do browser. Por exemplo:

Navegador Etapas Microsoft Internet Explorer 1. Abra o Explorer da Internet

2. Selecione Ferramentas>opções da> Internetseparador Avançar

3. Em Segurança, selecione TLS 1.2

4. Selecione Aplicar e, em seguida, selecione OK

5. Reinicie o browser e verifique se consegue aceder à aplicaçãoMicrosoft Edge/Edge Chromium 1. Abra a pesquisa a partir da barra de tarefas e procure "Opções da Internet"

2. Selecione Opções da Internet

3. Em Segurança, selecione TLS 1.2

4. Selecione Aplicar e, em seguida, selecione OK

5. Reinicie o browser e verifique se consegue aceder à aplicaçãoGoogle Chrome 1. Abra o Google Chrome

2. No canto superior direito, selecione Mais (3 pontos verticais) >Definições

3. Na parte inferior, selecione Avançadas

4. Em Sistema, selecione Abrir definições de proxy

5. No separador Avançadas , em Segurança, selecione TLS 1.2

6. Selecione OK

7. Reinicie o browser e verifique se consegue aceder à aplicaçãoMozilla Firefox 1. Abra o Mozilla Firefox

2. Na barra de endereço e procure "about:config"

3. Na caixa Procurar, procure "TLS"

4. Faça duplo clique na entrada para security.tls.version.min

5. Defina o valor inteiro como 3 para forçar o TLS 1.2 como a versão mínima necessária

6. Selecione Guardar (marcar marcar à direita da caixa de valor)

7. Reinicie o browser e verifique se consegue aceder à aplicaçãoSafari Se estiver a utilizar a versão 7 ou superior do Safari, o TLS 1.2 é ativado automaticamente

Defender para Aplicativos de Nuvem utiliza protocolos TLS (Transport Layer Security) 1.2+ para fornecer encriptação de melhor classe:

- As aplicações cliente nativas e os browsers que não suportam o TLS 1.2+ não estão acessíveis quando configurados com o controlo de sessão.

- As aplicações SaaS que utilizam o TLS 1.1 ou inferior aparecem no browser como utilizando o TLS 1.2+ quando configuradas com Defender para Aplicativos de Nuvem.

Dica

Embora os controlos de sessão sejam criados para funcionar com qualquer browser em qualquer plataforma principal em qualquer sistema operativo, suportamos as versões mais recentes do Microsoft Edge, Google Chrome, Mozilla Firefox ou Apple Safari. Poderá querer bloquear ou permitir o acesso especificamente a aplicações móveis ou de ambiente de trabalho.

Inícios de sessão lentos

O encadeamento de proxy e o processamento de nonce são alguns dos problemas comuns que podem resultar num desempenho de início de sessão lento.

Etapas recomendadas

Configure o seu ambiente para remover quaisquer fatores que possam estar a causar lentidão durante o início de sessão. Por exemplo, pode ter firewalls ou encadeamento de proxy de reencaminhamento configurado, o que liga dois ou mais servidores proxy para navegar para a página pretendida. Também pode ter outros fatores externos que afetam a lentidão.

- Identifique se o encadeamento de proxy está a ocorrer no seu ambiente.

- Remova todos os proxies reencaminhados sempre que possível.

Algumas aplicações utilizam um hash nonce durante a autenticação para impedir ataques de repetição. Por predefinição, Defender para Aplicativos de Nuvem parte do princípio de que uma aplicação utiliza um nonce. Se a aplicação com que está a trabalhar não utilizar nonce, desative o processamento de nonces para esta aplicação no Defender para Aplicativos de Nuvem:

- No Microsoft Defender XDR, selecione Definições Aplicações> naCloud.

- Em Aplicações ligadas, selecione Aplicações de Controlo de Aplicações de Acesso Condicional.

- Na lista de aplicações, na linha em que é apresentada a aplicação que está a configurar, selecione as reticências no final da linha e, em seguida, selecione Editar para a sua aplicação.

- Selecione Processamento de nonce para expandir a secção e, em seguida, desmarque Ativar processamento de nonce.

- Termine sessão na aplicação e feche todas as sessões do browser.

- Reinicie o browser e inicie sessão novamente na aplicação. Verifique se o início de sessão está a funcionar conforme esperado.

Mais considerações sobre as condições de rede

Ao resolver problemas de condições de rede, considere também as seguintes notas sobre o proxy Defender para Aplicativos de Nuvem:

Verifique se a sua sessão está a ser encaminhada para outro datacenter: Defender para Aplicativos de Nuvem utiliza datacenters do Azure em todo o mundo para otimizar o desempenho através da geolocalização.

Isto significa que a sessão de um utilizador pode estar alojada fora de uma região, dependendo dos padrões de tráfego e da respetiva localização. No entanto, para proteger a sua privacidade, não são armazenados dados de sessão nestes datacenters.

Desempenho do proxy: a derivação de uma linha de base de desempenho depende de muitos fatores fora do proxy Defender para Aplicativos de Nuvem, tais como:

- Que outros proxies ou gateways se encontram em série com este proxy

- De onde vem o utilizador

- Onde reside o recurso de destino

- Pedidos específicos na página

Em geral, qualquer proxy adiciona latência. As vantagens do proxy Defender para Aplicativos de Nuvem são:

Utilizar a disponibilidade global dos controladores de domínio do Azure para geolocar os utilizadores para o nó mais próximo e reduzir a distância de ida e volta. Os controladores de domínio do Azure podem geoalocar numa escala que poucos serviços em todo o mundo têm.

Utilizar a integração com Microsoft Entra Acesso Condicional para encaminhar apenas as sessões que pretende para o proxy para o nosso serviço, em vez de todos os utilizadores em todas as situações.

Problemas de identificação do dispositivo

Defender para Aplicativos de Nuvem fornece as seguintes opções para identificar o estado de gestão de um dispositivo.

- conformidade Microsoft Intune

- Domínio de Microsoft Entra Híbrido associado

- Certificados de cliente

Para obter mais informações, veja Dispositivos geridos por identidade com controlo de aplicações de Acesso Condicional.

Os problemas comuns de identificação de dispositivos que poderá encontrar incluem:

- Dispositivos associados híbridos ou compatíveis com Intune Microsoft Entra

- Os certificados de cliente não estão a ser pedidos quando esperado

- Os certificados de cliente estão a pedir em cada início de sessão

- Considerações adicionais

Dispositivos associados híbridos ou compatíveis com Intune Microsoft Entra

Microsoft Entra Acesso Condicional permite que as informações dos dispositivos associados a Microsoft Entra e compatíveis com Intune sejam transmitidas diretamente ao Defender para Aplicativos de Nuvem. No Defender para Aplicativos de Nuvem, utilize o estado do dispositivo como um filtro para políticas de acesso ou sessão.

Para obter mais informações, veja Introdução à gestão de dispositivos no Microsoft Entra ID.

Etapas recomendadas

No Microsoft Defender XDR, selecione Definições Aplicações> naCloud.

Em Controlo de Aplicações de Acesso Condicional, selecione Identificação do dispositivo. Esta página mostra as opções de identificação de dispositivos disponíveis no Defender para Aplicativos de Nuvem.

Para Intune identificação de dispositivos compatíveis e Microsoft Entra identificação híbrida associada, respetivamente, selecione Ver configuração e verifique se os serviços estão configurados. Os serviços são sincronizados automaticamente a partir de Microsoft Entra ID e Intune respetivamente.

Crie uma política de acesso ou sessão com o filtro Etiqueta de Dispositivo igual ao Azure AD Híbrido associado, Intune conforme ou ambos.

Num browser, inicie sessão num dispositivo Microsoft Entra associado híbrido ou Intune conforme com base no filtro de política.

Verifique se as atividades destes dispositivos estão a preencher o registo. No Defender para Aplicativos de Nuvem, na página Registo de atividades, filtre na Etiqueta de Dispositivo igual a Azure AD Híbrida associada, Intune conforme ou ambos com base nos filtros de política.

Se as atividades não estiverem a ser preenchidas no registo de atividades Defender para Aplicativos de Nuvem, aceda a Microsoft Entra ID e siga os seguintes passos:

Em Monitorização>de Inícios de Sessão, verifique se existem atividades de início de sessão nos registos.

Selecione a entrada de registo relevante para o dispositivo no qual iniciou sessão.

No painel Detalhes, no separador Informações do dispositivo, verifique se o dispositivo é Gerido (associado Azure AD Híbrido) ou Compatível (Intune conforme).

Se não conseguir verificar nenhum dos estados, experimente outra entrada de registo ou certifique-se de que os dados do dispositivo estão configurados corretamente no Microsoft Entra ID.

Para o Acesso Condicional, alguns browsers podem necessitar de configuração adicional, como a instalação de uma extensão. Para obter mais informações, veja Suporte do browser de Acesso Condicional.

Se ainda não vir as informações do dispositivo na página Inícios de sessão, abra um pedido de suporte para Microsoft Entra ID.

Os certificados de cliente não estão a ser pedidos quando esperado

O mecanismo de identificação de dispositivos pode pedir autenticação a partir de dispositivos relevantes através de certificados de cliente. Pode carregar um certificado de autoridade de certificação (AC) de raiz ou intermédia X.509, formatado no formato de certificado PEM.

Os certificados têm de conter a chave pública da AC, que é utilizada para assinar os certificados de cliente apresentados durante uma sessão. Para obter mais informações, veja Verificar a gestão de dispositivos sem Microsoft Entra.

Etapas recomendadas

No Microsoft Defender XDR, selecione Definições Aplicações> naCloud.

Em Controlo de Aplicações de Acesso Condicional, selecione Identificação do dispositivo. Esta página mostra as opções de identificação de dispositivos disponíveis com Defender para Aplicativos de Nuvem.

Verifique se carregou um certificado de AC intermédia ou raiz X.509. Tem de carregar o certificado de AC que é utilizado para assinar para a sua autoridade de certificação.

Crie uma política de acesso ou sessão com o filtro Etiqueta de Dispositivo igual a Certificado de cliente válido.

Certifique-se de que o certificado de cliente é:

- Implementado com o formato de ficheiro PKCS #12, normalmente uma extensão de ficheiro .p12 ou .pfx

- Instalado na loja de utilizadores, não no arquivo de dispositivos, do dispositivo que está a utilizar para fins de teste

Reinicie a sessão do browser.

Ao iniciar sessão na aplicação protegida:

- Verifique se foi redirecionado para a seguinte sintaxe de URL:

<https://*.managed.access-control.cas.ms/aad_login> - Se estiver a utilizar o iOS, certifique-se de que está a utilizar o browser Safari.

- Se estiver a utilizar o Firefox, também tem de adicionar o certificado ao arquivo de certificados do Firefox. Todos os outros browsers utilizam o mesmo arquivo de certificados predefinido.

- Verifique se foi redirecionado para a seguinte sintaxe de URL:

Confirme que o certificado de cliente é solicitado no browser.

Se não aparecer, experimente um browser diferente. A maioria dos browsers principais suporta a execução de um certificado de cliente marcar. No entanto, as aplicações móveis e de ambiente de trabalho utilizam frequentemente browsers incorporados que podem não suportar esta marcar e, por conseguinte, afetam a autenticação para estas aplicações.

Verifique se as atividades destes dispositivos estão a preencher o registo. No Defender para Aplicativos de Nuvem, na página Registo de atividades, adicione um filtro na Etiqueta do Dispositivo igual a Certificado de cliente válido.

Se ainda não vir o pedido, abra um pedido de suporte e inclua as seguintes informações:

- Os detalhes do browser ou da aplicação nativa onde ocorreu o problema

- A versão do sistema operativo, como iOS/Android/Windows 10

- Mencione se o pedido está a funcionar no Microsoft Edge Chromium

Os certificados de cliente estão a pedir em cada início de sessão

Se o certificado de cliente aparecer depois de abrir um novo separador, tal poderá dever-se às definições ocultadas nas Opções da Internet. Verifique as definições no browser. Por exemplo:

No Microsoft Internet Explorer:

- Abra a Internet Explorer e selecione Ferramentas>, separador Opções>da Internet Avançadas.

- Em Segurança, selecione Não pedir a seleção do Certificado de Cliente quando existir> apenas um certificado, selecione Aplicar>OK.

- Reinicie o browser e verifique se consegue aceder à aplicação sem os pedidos adicionais.

No Microsoft Edge/Edge Chromium:

- Abra a pesquisa a partir da barra de tarefas e procure Opções da Internet.

- Selecione Opções de> Internet Nívelpersonalizado daintranet> Local deSegurança>.

- Em DiversosNão pedir a seleção do Certificado de Cliente quando existe apenas um certificado, selecione Desativar>.

- Selecione OK>Aplicar>OK.

- Reinicie o browser e verifique se consegue aceder à aplicação sem os pedidos adicionais.

Mais considerações sobre a identificação de dispositivos

Durante a resolução de problemas de identificação de dispositivos, pode exigir a revogação de certificados para Certificados de Cliente.

Os certificados revogados pela AC já não são fidedignos. Selecionar esta opção requer que todos os certificados passem o protocolo CRL. Se o certificado de cliente não contiver um ponto final crl, não poderá ligar a partir do dispositivo gerido.

Problemas ao integrar uma aplicação

Microsoft Entra ID aplicações são automaticamente integradas no Defender para Aplicativos de Nuvem para controlos de sessão e Acesso Condicional. Tem de integrar manualmente aplicações IdP não Microsoft, incluindo o catálogo e as aplicações personalizadas.

Para saber mais, confira:

- Implementar o controlo de aplicações de Acesso Condicional para aplicações de catálogo com IdPs não Microsoft

- Implementar o controlo de aplicações de Acesso Condicional para aplicações personalizadas com IdPs não Microsoft

Os cenários comuns que pode encontrar ao integrar uma aplicação incluem:

- A aplicação não aparece na página aplicações do Controlo de Aplicações de Acesso Condicional

- Status de Aplicações: Continuar a Configuração

- Não é possível configurar controlos para aplicações incorporadas

- É apresentada a opção De controlo de sessão de pedido

A aplicação não aparece na página de aplicações de controlo de aplicações de acesso condicional

Ao integrar uma aplicação IdP que não seja da Microsoft no controlo de aplicações de acesso condicional, o passo final de implementação é fazer com que o utilizador final navegue para a aplicação. Siga os passos nesta secção se a aplicação não aparecer na página Definições Aplicações na cloud Aplicações > ligadas > Aplicações > de Controlo de Aplicações de Acesso Condicional.

Etapas recomendadas

Certifique-se de que a aplicação cumpre os seguintes pré-requisitos de controlo de aplicações de Acesso Condicional:

- Certifique-se de que tem uma licença de Defender para Aplicativos de Nuvem válida.

- Criar uma aplicação duplicada.

- Certifique-se de que a aplicação utiliza o protocolo SAML.

- Confirme que integrou totalmente a aplicação e que o status da aplicação é Ligado.

Certifique-se de que navega para a aplicação numa nova sessão do browser utilizando um novo modo incógnito ou iniciando sessão novamente.

Observação

As aplicações Entra ID só aparecem na página aplicações de Controlo de Aplicações de Acesso Condicional depois de serem configuradas em, pelo menos, uma política ou se tiver uma política sem qualquer especificação de aplicação e um utilizador tiver sessão iniciada na aplicação.

Status de Aplicações: Continuar a Configuração

O status de uma aplicação pode variar e pode incluir Continuar a Configuração, Ligado ou Sem Atividades.

Para aplicações ligadas através de fornecedores de identidade (IdP) não Microsoft, se a configuração não estiver concluída, quando aceder à aplicação, verá uma página com o status de Continuar a Configuração. Utilize os seguintes passos para concluir a configuração.

Etapas recomendadas

Selecione Continuar Configuração.

Reveja os seguintes artigos e verifique se concluiu todos os passos necessários:

- Implementar o controlo de aplicações de Acesso Condicional para aplicações de catálogo com IdPs não Microsoft

- Implementar o controlo de aplicações de Acesso Condicional para aplicações personalizadas com IdPs não Microsoft

Preste especial atenção aos seguintes passos:

- Certifique-se de que cria uma nova aplicação SAML personalizada. Precisa desta aplicação para alterar os URLs e os atributos SAML que podem não estar disponíveis nas aplicações da galeria.

- Se o seu fornecedor de identidade não permitir a reutilização do mesmo identificador, também conhecido como ID da Entidade ou Audiência, altere o identificador da aplicação original.

Não é possível configurar controlos para aplicações incorporadas

As aplicações incorporadas podem ser detetadas heuristicamente e pode utilizar políticas de acesso para monitorizá-las ou bloqueá-las. Utilize os seguintes passos para configurar controlos para aplicações nativas.

Etapas recomendadas

Numa política de acesso, adicione um filtro da aplicação Cliente e defina-o como Móvel e ambiente de trabalho.

Em Ações, selecione Bloquear.

Opcionalmente, personalize a mensagem de bloqueio que os seus utilizadores recebem quando não conseguem transferir ficheiros. Por exemplo, personalize esta mensagem para Tem de utilizar um browser para aceder a esta aplicação.

Teste e confirme se o controlo está a funcionar conforme esperado.

A página Aplicação não é reconhecida

Defender para Aplicativos de Nuvem consegue reconhecer mais de 31 000 aplicações através do catálogo de aplicações na cloud.

Se estiver a utilizar uma aplicação personalizada configurada através de Microsoft Entra SSO e não for uma das aplicações suportadas, verá que uma Aplicação não é reconhecida. Para resolve o problema, tem de configurar a aplicação com o controlo de aplicações de Acesso Condicional.

Etapas recomendadas

No Microsoft Defender XDR, selecione Definições Aplicações> naCloud. Em Aplicações ligadas, selecione Aplicações de Controlo de Aplicações de Acesso Condicional.

Na faixa, selecione Ver novas aplicações.

Na lista de novas aplicações, localize a aplicação que está a integrar, selecione o + sinal e, em seguida, selecione Adicionar.

- Selecione se a aplicação é uma aplicação personalizada ou padrão .

- Continue através do assistente, certifique-se de que os domínios definidos pelo utilizador especificados estão corretos para a aplicação que está a configurar.

Verifique se a aplicação aparece na página Aplicações de Controlo de Aplicações de Acesso Condicional .

É apresentada a opção De controlo de sessão de pedido

Depois de integrar uma aplicação IdP que não seja da Microsoft, poderá ver a opção Pedir controlo de sessão . Isto ocorre porque apenas as aplicações de catálogo têm controlos de sessão desativados. Para qualquer outra aplicação, tem de passar por um processo de integração automática.

Siga as instruções em Implementar o controlo de aplicações de Acesso Condicional para aplicações personalizadas com IdPs não Microsoft.

Etapas recomendadas

No Microsoft Defender XDR, selecione Definições Aplicações> naCloud.

Em Controlo de Aplicações de Acesso Condicional, selecione Inclusão /manutenção de aplicações.

Introduza o nome principal ou o e-mail do utilizador que irá integrar a aplicação e, em seguida, selecione Guardar.

Aceda à aplicação que está a implementar. A página que vê depende se a aplicação é reconhecida. Efetue um dos seguintes procedimentos, consoante a página que vir:

Não reconhecido. Verá uma página Aplicação não reconhecida que lhe pede para configurar a sua aplicação. Efetue os seguintes passos:

- Integre a aplicação para o controlo de aplicações de Acesso Condicional.

- Adicione os domínios da aplicação.

- Instale os certificados da aplicação.

Reconhecido. Se a sua aplicação for reconhecida, verá uma página de inclusão a pedir-lhe para continuar o processo de configuração da aplicação.

Certifique-se de que a aplicação está configurada com todos os domínios necessários para que a aplicação funcione corretamente e, em seguida, regresse à página da aplicação.

Mais considerações sobre a inclusão de aplicações

Durante a resolução de problemas de inclusão de aplicações, existem alguns aspetos adicionais a considerar.

Compreenda a diferença entre as definições de política de Acesso Condicional do Microsoft Entra: "Apenas monitorização", "Bloquear transferências" e "Utilizar política personalizada"

No Microsoft Entra políticas de Acesso Condicional, pode configurar os seguintes controlos de Defender para Aplicativos de Nuvem incorporados: Monitorizar apenas e Bloquear transferências. Estas definições aplicam-se e impõem a funcionalidade de proxy Defender para Aplicativos de Nuvem para aplicações na cloud e condições configuradas no Microsoft Entra ID.

Para políticas mais complexas, selecione Utilizar política personalizada, que lhe permite configurar políticas de acesso e sessão no Defender para Aplicativos de Nuvem.

Compreender a opção de filtro da aplicação cliente "Móvel e de ambiente de trabalho" nas políticas de acesso

No Defender para Aplicativos de Nuvem políticas de acesso, a menos que o filtro Aplicação cliente esteja definido como Móvel e ambiente de trabalho, a política de acesso resultante aplica-se às sessões do browser.

O motivo para tal é impedir inadvertidamente a procuração de sessões de utilizador, o que pode ser um subproduto da utilização deste filtro.

Problemas ao criar políticas de acesso e sessão

Defender para Aplicativos de Nuvem fornece as seguintes políticas configuráveis:

- Políticas de acesso: utilizadas para monitorizar ou bloquear o acesso a aplicações de browser, dispositivos móveis e/ou de ambiente de trabalho.

- Políticas de Sessão. Utilizado para monitorizar, bloquear e executar ações específicas para impedir cenários de infiltração e transferência de dados no browser.

Para utilizar estas políticas no Defender para Aplicativos de Nuvem, primeiro tem de configurar uma política no Microsoft Entra Acesso Condicional para expandir os controlos de sessão:

Na política de Microsoft Entra, em Controlos de acesso, selecione Utilização da Sessão>Controlo de Aplicações de Acesso Condicional.

Selecione uma política incorporada (Monitorizar apenas ou Bloquear transferências) ou Utilize a política personalizada para definir uma política avançada no Defender para Aplicativos de Nuvem.

Selecione Selecionar para continuar.

Os cenários comuns que poderá encontrar ao configurar estas políticas incluem:

- Nas políticas de Acesso Condicional, não pode ver a opção de controlo de aplicações de acesso condicional

- Mensagem de erro ao criar uma política: não tem aplicações implementadas com o controlo de aplicações de acesso condicional

- Não é possível criar políticas de sessão para uma aplicação

- Não é possível escolher o Método de Inspeção: Serviço de Classificação de Dados

- Não é possível escolher a Ação: Proteger

Nas políticas de Acesso Condicional, não pode ver a opção de controlo de aplicações de acesso condicional

Para encaminhar sessões para Defender para Aplicativos de Nuvem, Microsoft Entra as políticas de Acesso Condicional têm de ser configuradas para incluir controlos de sessão de controlo de aplicações de acesso condicional.

Etapas recomendadas

Se não vir a opção Controlo de Aplicações de Acesso Condicional na sua política de Acesso Condicional, certifique-se de que tem uma licença válida para Microsoft Entra ID P1 e uma licença de Defender para Aplicativos de Nuvem válida.

Mensagem de erro ao criar uma política: não tem aplicações implementadas com o controlo de aplicações de acesso condicional

Ao criar uma política de acesso ou sessão, poderá ver a seguinte mensagem de erro: Não tem aplicações implementadas com controlo de aplicação de acesso condicional. Este erro indica que a aplicação é uma aplicação IdP não Microsoft que não foi integrada para o controlo de aplicações de Acesso Condicional.

Etapas recomendadas

No Microsoft Defender XDR, selecione Definições Aplicações> naCloud. Em Aplicações ligadas, selecione Aplicações de Controlo de Aplicações de Acesso Condicional.

Se vir a mensagem Nenhuma aplicação ligada, utilize os seguintes guias para implementar aplicações:

Se tiver problemas durante a implementação da aplicação, veja Problemas ao integrar uma aplicação.

Não é possível criar políticas de sessão para uma aplicação

Depois de integrar uma aplicação IdP não Microsoft para controlo de aplicações de Acesso Condicional, na página Aplicações de Controlo de Aplicações de Acesso Condicional , poderá ver a opção: Pedir controlo de sessão.

Observação

As aplicações de catálogo têm controlos de sessão desativados. Para quaisquer outras aplicações IdP que não sejam da Microsoft, tem de passar por um processo de integração automática. Etapas recomendadas

Implemente a sua aplicação no controlo de sessão. Para obter mais informações, veja Integrar aplicações personalizadas IdP não Microsoft para controlo de aplicações de Acesso Condicional.

Crie uma política de sessão e selecione o filtro Aplicação .

Certifique-se de que a sua aplicação está agora listada na lista pendente.

Não é possível escolher o Método de Inspeção: Serviço de Classificação de Dados

Nas políticas de sessão, ao utilizar o tipo de controlo Controlo de transferência de ficheiros (com inspeção), pode utilizar o método de inspeção do Serviço de Classificação de Dados para analisar os seus ficheiros em tempo real e detetar conteúdo confidencial que corresponda a qualquer um dos critérios que configurou.

Se o método de inspeção do Serviço de Classificação de Dados não estiver disponível, utilize os seguintes passos para investigar o problema.

Etapas recomendadas

Verifique se o tipo de controlo Sessão está definido como Transferência de ficheiros de controlo (com inspeção).

Observação

O método de inspeção do Serviço de Classificação de Dados só está disponível para a opção Transferência de ficheiros de controlo (com inspeção ).

Determine se a funcionalidade Serviço de Classificação de Dados está disponível na sua região:

- Se a funcionalidade não estiver disponível na sua região, utilize o método de inspeção DLP incorporado .

- Se a funcionalidade estiver disponível na sua região, mas ainda não conseguir ver o método de inspeção do Serviço de Classificação de Dados , abra um pedido de suporte.

Não é possível escolher a Ação: Proteger

Nas políticas de sessão, ao utilizar o tipo de controlo Controlo de transferência de ficheiros (com inspeção), além das ações Monitorizar e Bloquear , pode especificar a ação Proteger . Esta ação permite-lhe permitir transferências de ficheiros com a opção de encriptar ou aplicar permissões ao ficheiro com base em condições, inspeção de conteúdo ou ambos.

Se a ação Proteger não estiver disponível, utilize os seguintes passos para investigar o problema.

Etapas recomendadas

Se a ação Proteger não estiver disponível ou estiver indisponível, verifique se tem uma licença do Microsoft Purview. Para obter mais informações, veja Proteção de Informações do Microsoft Purview integração.

Se a ação Proteger estiver disponível, mas não estiver a ver as etiquetas adequadas.

No Defender para Aplicativos de Nuvem, na barra de menus, selecione o ícone > de definições microsoft Proteção de Informações e verifique se a integração está ativada.

Para etiquetas do Office, no portal do Microsoft Purview, certifique-se de que a opção Etiquetagem Unificada está selecionada.

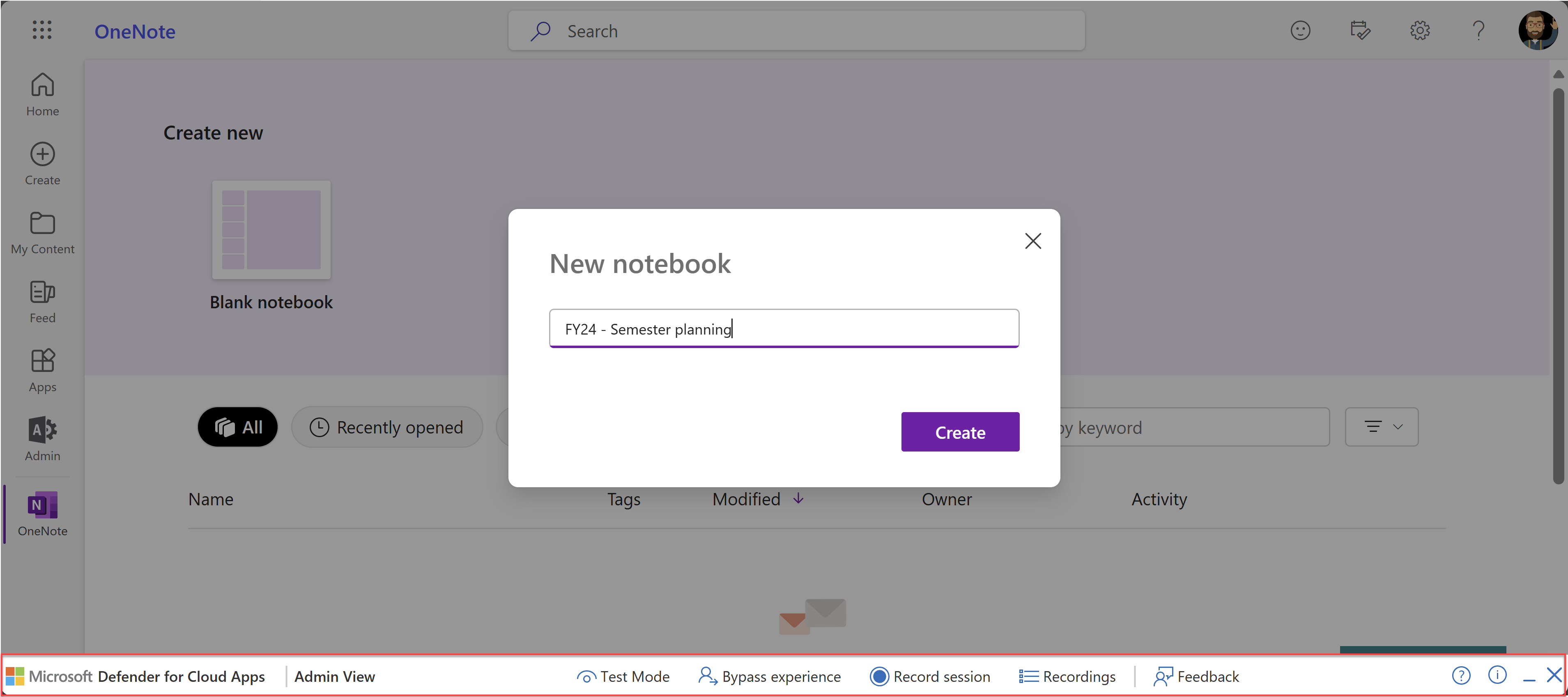

Diagnosticar e resolver problemas com a barra de ferramentas Administração View

A barra de ferramentas Administração View encontra-se na parte inferior do ecrã e fornece ferramentas para os utilizadores administradores diagnosticarem e resolverem problemas com o controlo de aplicações de acesso condicional.

Para ver a barra de ferramentas Administração Ver, tem de se certificar de que adiciona contas de utilizador administrador específicas à lista inclusão/manutenção de aplicações nas definições de Microsoft Defender XDR.

Para adicionar um utilizador à lista inclusão/manutenção de aplicações:

No Microsoft Defender XDR, selecione Definições Aplicações> naCloud.

Desloque-se para baixo e, em Controlo de Aplicações de Acesso Condicional, selecione Inclusão /manutenção de aplicações.

Introduza o nome principal ou endereço de e-mail do utilizador administrador que pretende adicionar.

Selecione a opção Permitir que estes utilizadores ignorem o Controlo de Aplicações de Acesso Condicional dentro de uma sessão com eixo e, em seguida, selecione Guardar.

Por exemplo:

Da próxima vez que um dos utilizadores listados iniciar uma nova sessão numa aplicação suportada onde é administrador, a barra de ferramentas Administração View é apresentada na parte inferior do browser.

Por exemplo, a imagem seguinte mostra a barra de ferramentas Ver Administração apresentada na parte inferior de uma janela do browser ao utilizar o OneNote no browser:

As secções seguintes descrevem como utilizar a barra de ferramentas Administração Ver para testar e resolver problemas.

Modo de teste

Enquanto utilizador administrador, poderá querer testar as correções de erros de proxy futuras antes de a versão mais recente ser totalmente implementada em todos os inquilinos. Forneça o seu feedback sobre a correção de erros à equipa de suporte da Microsoft para ajudar a acelerar os ciclos de lançamento.

Quando estão no modo de teste, apenas os utilizadores administradores são expostos a quaisquer alterações fornecidas nas correções de erros. Não há qualquer efeito nos outros utilizadores.

- Para ativar o modo de teste, na barra de ferramentas Administração Ver, selecione Modo de Teste.

- Quando terminar o teste, selecione Terminar Modo de Teste para voltar à funcionalidade normal.

Ignorar sessão de proxy

Se estiver a utilizar um browser não Edge e tiver dificuldades em aceder ou carregar a sua aplicação, poderá querer verificar se o problema está relacionado com o proxy de Acesso Condicional ao executar a aplicação sem o proxy.

Para ignorar o proxy, na barra de ferramentas Administração Ver, selecione Ignorar experiência. Confirme que a sessão foi ignorada ao observar que o URL não está sufixo.

O proxy de Acesso Condicional é utilizado novamente na próxima sessão.

Para obter mais informações, veja Microsoft Defender para Aplicativos de Nuvem controlo de aplicações de Acesso Condicional e Proteção no browser com Microsoft Edge para Empresas (Pré-visualização).

Segundo início de sessão (também conhecido como "segundo início de sessão")

Algumas aplicações têm mais do que uma ligação avançada para iniciar sessão. A menos que defina as ligações de início de sessão nas definições da aplicação, os utilizadores poderão ser redirecionados para uma página não reconhecida quando iniciam sessão, bloqueando o respetivo acesso.

A integração entre IdPs, como Microsoft Entra ID, baseia-se na interceção de um início de sessão da aplicação e no redirecionamento. Isto significa que os inícios de sessão do browser não podem ser controlados diretamente sem acionar um segundo início de sessão. Para acionar um segundo início de sessão, temos de utilizar um segundo URL de início de sessão especificamente para esse fim.

Se a aplicação utilizar um nonce, o segundo início de sessão poderá ser transparente para os utilizadores ou ser-lhes-á pedido que iniciem sessão novamente.

Se não for transparente para o utilizador final, adicione o segundo URL de início de sessão às definições da aplicação:

Aceda a Definições Aplicações > na cloud > Aplicações ligadas Aplicações > de Controlo de Aplicações de Acesso Condicional

Selecione a aplicação relevante e, em seguida, selecione os três pontos.

Selecione Editar aplicação\Configuração de início de sessão avançada.

Adicione o segundo URL de início de sessão, conforme mencionado na página de erro.

Se tiver a certeza de que a aplicação não utiliza um nonce, pode desativá-la ao editar as definições das aplicações, conforme descrito em Inícios de sessão lentos.

Gravar uma sessão

Poderá querer ajudar na análise da causa raiz de um problema ao enviar uma gravação de sessão aos engenheiros de suporte da Microsoft. Utilize a barra de ferramentas Administração Ver para gravar a sua sessão.

Observação

Todos os dados pessoais são removidos das gravações.

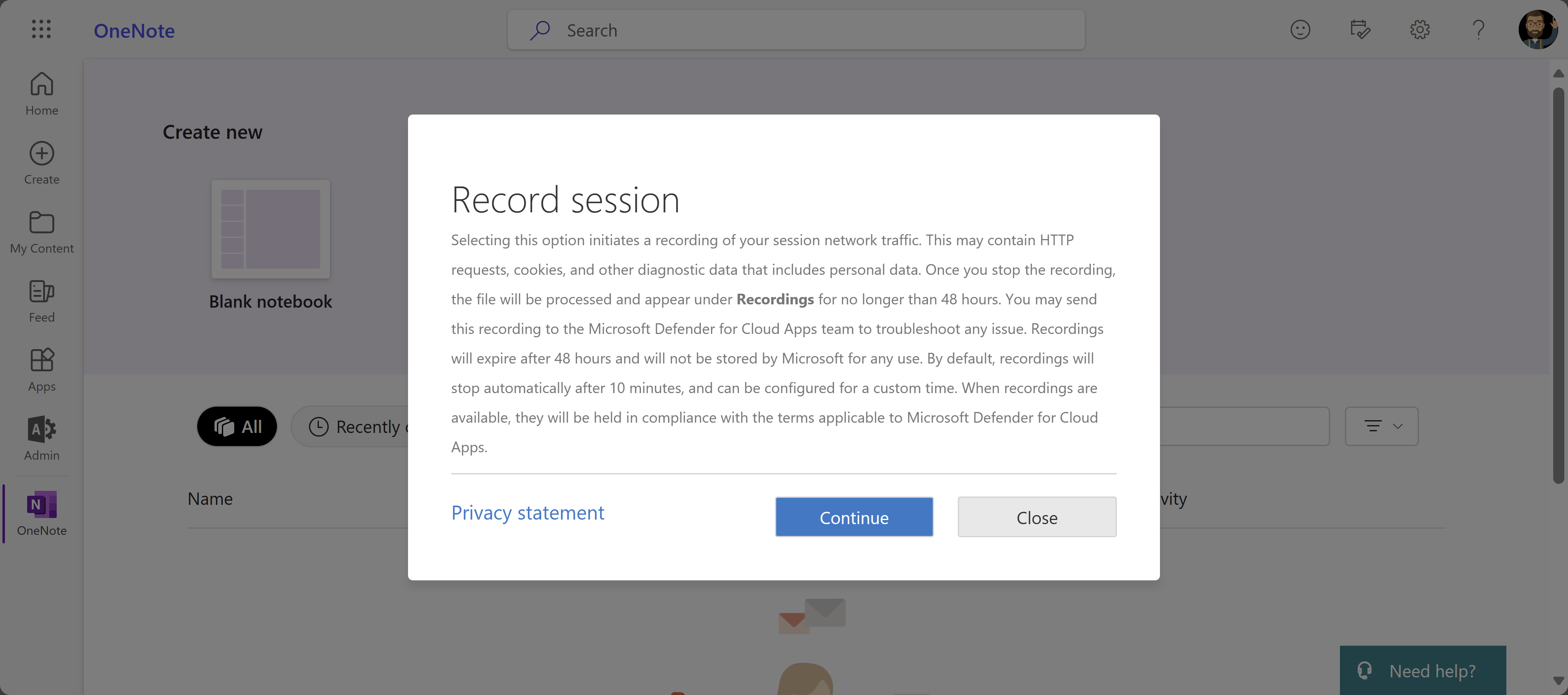

Para gravar uma sessão:

Na barra de ferramentas Administração Ver, selecione Gravar sessão. Quando lhe for pedido, selecione Continuar para aceitar os termos. Por exemplo:

Inicie sessão na sua aplicação, se necessário, para começar a simular a sessão.

Quando terminar de gravar o cenário, certifique-se de que seleciona Parar gravação na barra de ferramentas Administração Ver.

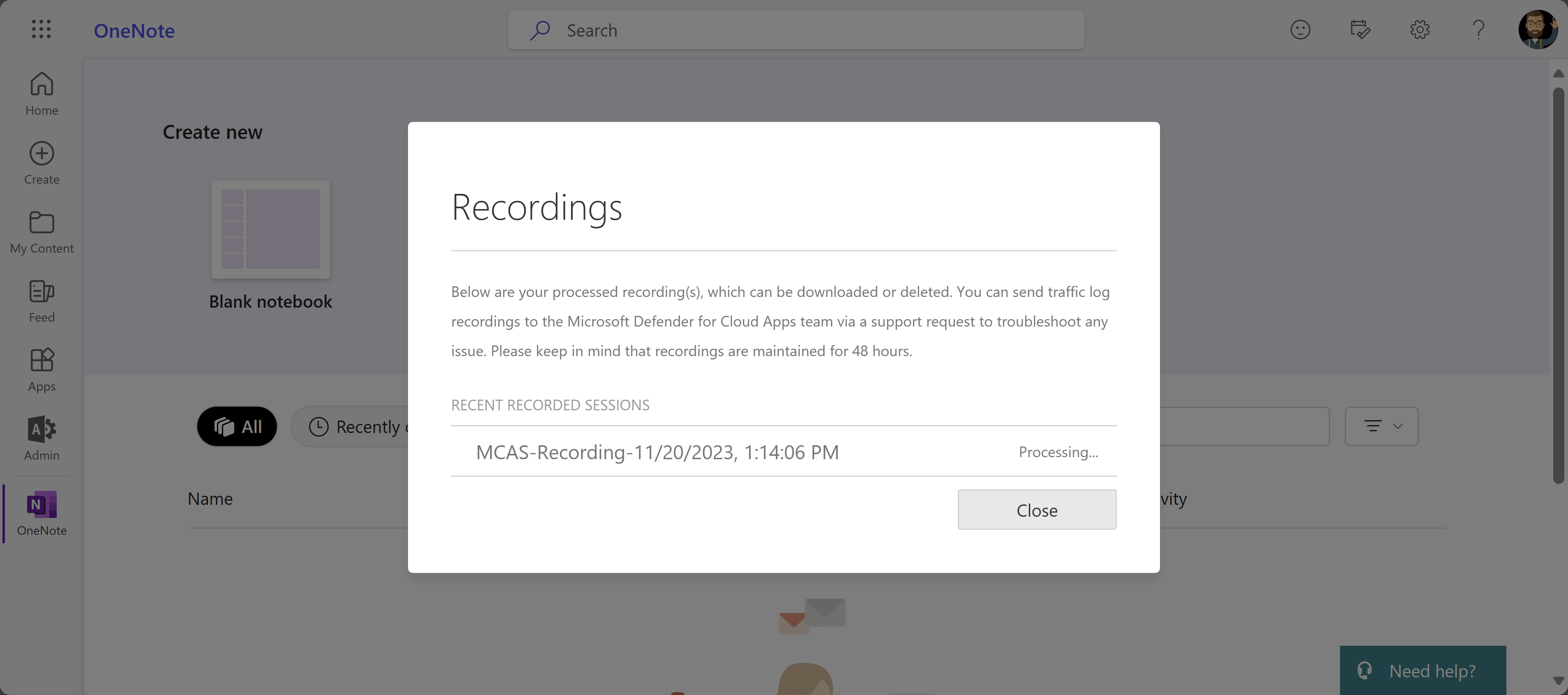

Para ver as sessões gravadas:

Depois de terminar a gravação, veja as sessões gravadas ao selecionar Gravações de sessão na barra de ferramentas Administração Ver. É apresentada uma lista de sessões gravadas das 48 horas anteriores. Por exemplo:

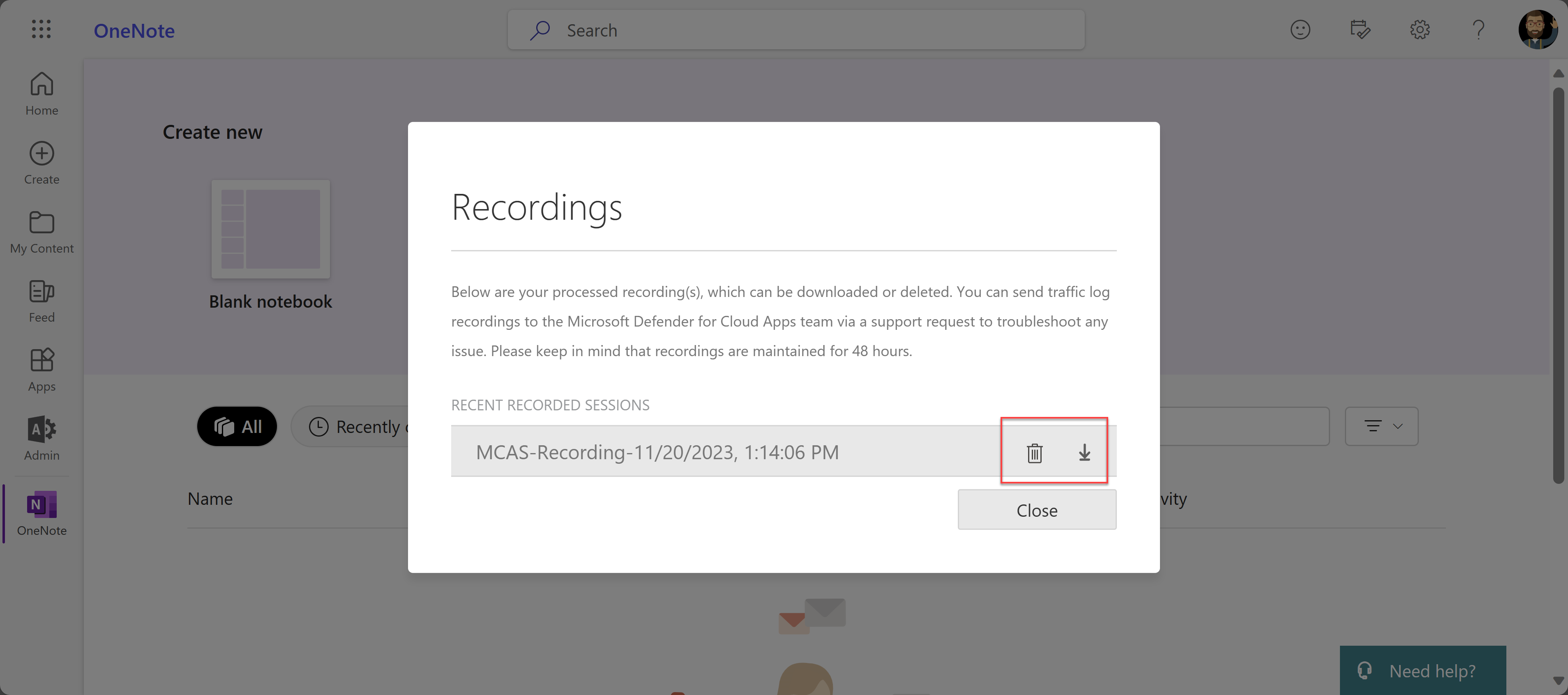

Para gerir as suas gravações, selecione um ficheiro e, em seguida, selecione Eliminar ou Transferir conforme necessário. Por exemplo:

Adicionar domínios à sua aplicação

Associar os domínios corretos a uma aplicação permite Defender para Aplicativos de Nuvem impor políticas e atividades de auditoria.

Por exemplo, se tiver configurado uma política que bloqueia a transferência de ficheiros para um domínio associado, as transferências de ficheiros pela aplicação a partir desse domínio serão bloqueadas. No entanto, as transferências de ficheiros pela aplicação a partir de domínios não associados à aplicação não serão bloqueadas e a ação não será auditada no registo de atividades.

Se um administrador navegar numa aplicação de eixo para um domínio não reconhecido, essa Defender para Aplicativos de Nuvem não considerar fazer parte da mesma aplicação ou de qualquer outra aplicação, é apresentada a mensagem domínio não reconhecido, que pede ao administrador para adicionar o domínio para que seja protegido da próxima vez. Nestes casos, se o administrador não quiser adicionar o domínio, não é necessária qualquer ação.

Observação

Defender para Aplicativos de Nuvem ainda adiciona um sufixo a domínios não associados à aplicação para garantir uma experiência de utilizador totalmente integrada.

Para adicionar domínios à sua aplicação:

Abra a sua aplicação num browser, com a barra de ferramentas Defender para Aplicativos de Nuvem Administração Ver visível no ecrã.

Na barra de ferramentas Administração Ver, selecione Domínios detetados.

No painel Domínios detetados , anote os nomes de domínio listados ou exporte a lista como um ficheiro de .csv.

O painel Domínios detetados mostra uma lista de todos os domínios que não estão associados à aplicação. Os nomes de domínio são completamente qualificados.

No Microsoft Defender XDR, selecione Definições AplicaçõesnaCloud Aplicações>ligadas Aplicações> deControlo de Aplicações de Acesso Condicional.>

Localize a sua aplicação na tabela. Selecione o menu de opções à direita e, em seguida, selecione Editar aplicação.

No campo Domínios definidos pelo utilizador , introduza os domínios que pretende associar a esta aplicação.

Para ver a lista de domínios já configurados na aplicação, selecione a ligação Ver domínios de aplicações .

Ao adicionar domínios, considere se pretende adicionar domínios específicos ou utilizar um asterisco (***** como um caráter universal para utilizar vários domínios ao mesmo tempo.

Por exemplo,

sub1.contoso.com,sub2.contoso.comsão exemplos de domínios específicos. Para adicionar ambos os domínios de uma só vez, bem como outros domínios de irmãos, utilize*.contoso.com.

Para obter mais informações, veja Proteger aplicações com Microsoft Defender para Aplicativos de Nuvem controlo de aplicações de Acesso Condicional.