Resolução de problemas de acesso e controlos de sessão para utilizadores finais

Este artigo fornece aos administradores Microsoft Defender para Aplicativos de Nuvem orientações sobre como investigar e resolve problemas comuns de acesso e controlo de sessão, conforme experimentado pelos utilizadores finais.

Verificar os requisitos mínimos

Antes de começar a resolução de problemas, certifique-se de que o seu ambiente cumpre os seguintes requisitos gerais mínimos para controlos de acesso e sessão.

| Requisito | Descrição |

|---|---|

| Licenciamento | Certifique-se de que tem uma licença válida para Microsoft Defender para Aplicativos de Nuvem. |

| SSO (logon único) | As aplicações têm de ser configuradas com uma das soluções de início de sessão único (SSO) suportadas: - Microsoft Entra ID com SAML 2.0 ou OpenID Connect 2.0 - IdP não Microsoft com SAML 2.0 |

| Suporte do navegador | Os controlos de sessão estão disponíveis para sessões baseadas no browser nas versões mais recentes dos seguintes browsers: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari A proteção no browser para o Microsoft Edge também tem requisitos específicos, incluindo o utilizador que iniciou sessão com o respetivo perfil de trabalho. Para obter mais informações, veja Requisitos de proteção no browser. |

| Inatividade | Defender para Aplicativos de Nuvem permite-lhe definir o comportamento predefinido a aplicar se existir uma interrupção do serviço, como um componente que não está a funcionar corretamente. Por exemplo, pode optar por proteger (bloquear) ou ignorar (permitir) que os utilizadores efetuem ações em conteúdos potencialmente confidenciais quando os controlos de política normais não podem ser impostos. Para configurar o comportamento predefinido durante o período de inatividade do sistema, no Microsoft Defender XDR, aceda a Definições Comportamentopredefinido>do Controlo> de Aplicações> de Acesso CondicionalPermitir ou Bloquear acesso. |

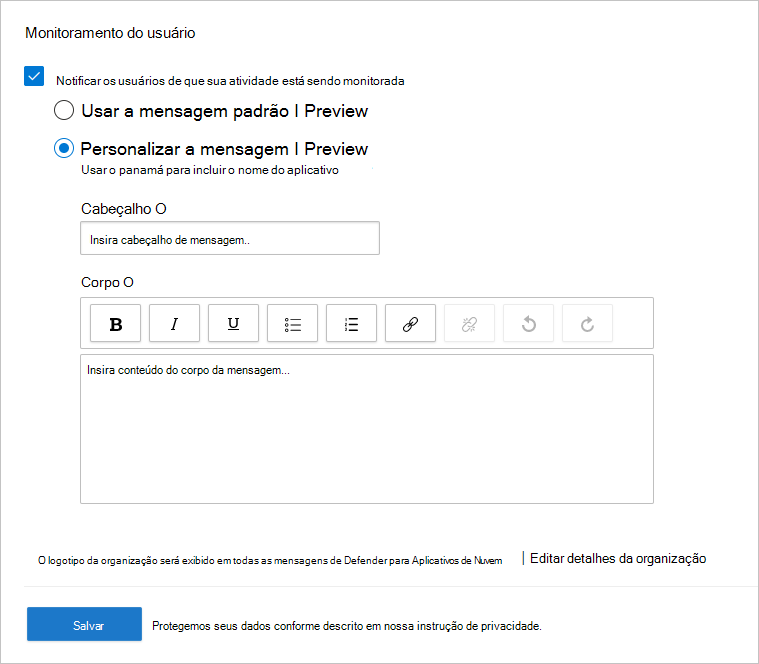

A página de monitorização do utilizador não está a aparecer

Ao encaminhar um utilizador através do Defender para Aplicativos de Nuvem, pode notificar o utilizador de que a sessão é monitorizada. Por predefinição, a página de monitorização do utilizador está ativada.

Esta secção descreve os passos de resolução de problemas que recomendamos que efetue se a página de monitorização do utilizador estiver ativada, mas não for apresentada como esperado.

Etapas recomendadas

No Portal Microsoft Defender, selecione Definições Aplicações> naCloud.

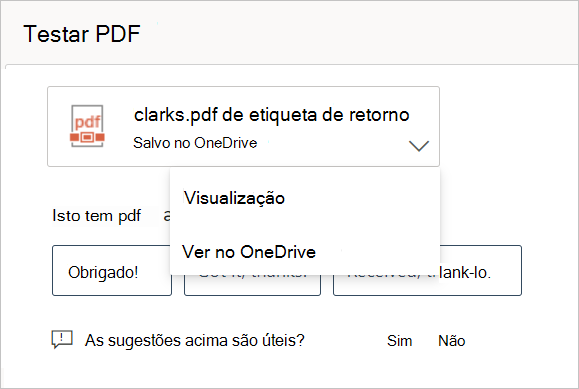

Em Controlo de aplicações de acesso condicional, selecione Monitorização de utilizadores. Esta página mostra as opções de monitorização de utilizadores disponíveis no Defender para Aplicativos de Nuvem. Por exemplo:

Verifique se a opção Notificar os utilizadores de que a atividade está a ser monitorizada está selecionada.

Selecione se pretende utilizar a mensagem predefinida ou fornecer uma mensagem personalizada:

Tipo de mensagem Detalhes Padrão Cabeçalho:

O acesso a [Nome da Aplicação Aparecerá Aqui] é monitorizado

Corpo:

Para uma segurança melhorada, a sua organização permite o acesso a [O Nome da Aplicação aparecerá aqui] no modo de monitorização. O Access só está disponível a partir de um browser.Personalizados Cabeçalho:

Utilize esta caixa para fornecer um cabeçalho personalizado para informar os utilizadores de que estão a ser monitorizados.

Corpo:

Utilize esta caixa para adicionar outras informações personalizadas ao utilizador, como quem contactar com perguntas e suporta as seguintes entradas: texto simples, texto formatado, hiperligações.Selecione Pré-visualizar para verificar a página de monitorização do utilizador que aparece antes de aceder a uma aplicação.

Selecione Salvar.

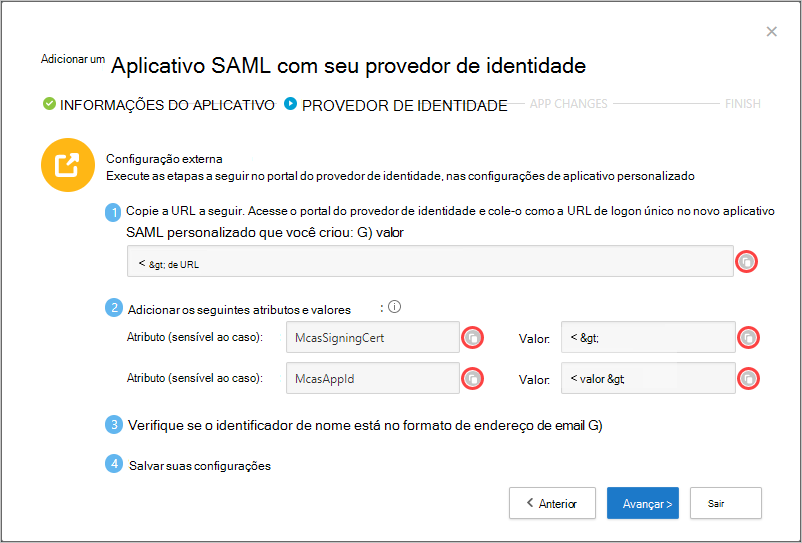

Não é possível aceder à aplicação a partir de um Fornecedor de Identidade não Microsoft

Se um utilizador final receber uma falha geral depois de iniciar sessão numa aplicação a partir de um Fornecedor de Identidade que não seja da Microsoft, valide a configuração de IdP que não seja da Microsoft.

Etapas recomendadas

No Portal Microsoft Defender, selecione Definições Aplicações> naCloud.

Em Aplicações ligadas, selecione Aplicações de Controlo de Aplicações de Acesso Condicional.

Na lista de aplicações, na linha à qual a aplicação à qual não pode aceder é apresentada, selecione as reticências no final da linha e, em seguida, selecione Editar aplicação.

Confirme que o certificado SAML que foi carregado está correto.

Verifique se são fornecidos URLs de SSO válidos na configuração da aplicação.

Confirme que os atributos e valores na aplicação personalizada são refletidos nas definições do fornecedor de identidade.

Por exemplo:

Se, mesmo assim, não conseguir aceder à aplicação, abra um pedido de suporte.

É apresentada a página Algo Correu Mal

Por vezes, durante uma sessão com eixo, a página Algo Correu Mal pode aparecer. Isto pode acontecer quando:

- Um utilizador inicia sessão depois de estar inativo durante algum tempo

- Atualizar o browser e o carregamento da página demora mais tempo do que o esperado

- A aplicação IdP não microsoft não está configurada corretamente

Etapas recomendadas

Se o utilizador final estiver a tentar aceder a uma aplicação configurada com um IdP que não seja da Microsoft, consulte Não é possível aceder à aplicação a partir de um IdP e status de Aplicações que não sejam da Microsoft: Continuar a Configuração.

Se o utilizador final tiver chegado inesperadamente a esta página, faça o seguinte:

- Reinicie a sessão do browser.

- Limpe o histórico, os cookies e a cache do browser.

As ações da área de transferência ou os controlos de ficheiros não estão a ser bloqueados

A capacidade de bloquear ações da área de transferência, como controlos cortar, copiar, colar e ficheiros, como transferir, carregar e imprimir, é necessária para impedir a transferência de dados e cenários de infiltração.

Esta capacidade permite que as empresas equilibrem a segurança e a produtividade dos utilizadores finais. Se estiver a ter problemas com estas funcionalidades, utilize os seguintes passos para investigar o problema.

Etapas recomendadas

Se a sessão estiver a ser proxiada, utilize os seguintes passos para verificar a política:

No portal do Microsoft Defender, em Aplicações na Cloud, selecione Registo de atividades.

Utilize o filtro avançado, selecione Ação aplicada e defina o valor igual a Bloqueado.

Verifique se existem atividades de ficheiros bloqueadas:

Se existir uma atividade, expanda a gaveta de atividade ao clicar na atividade.

No separador Geral da gaveta de atividades, selecione a ligação políticas correspondentes para verificar se a política imposta está presente.

Se não vir a política, veja Problemas ao criar políticas de acesso e sessão.

Se vir Acesso bloqueado/permitido devido ao Comportamento Predefinido, tal indica que o sistema estava inativo e que o comportamento predefinido foi aplicado.

Para alterar o comportamento predefinido, no Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em seguida, em Controlo de Aplicações de Acesso Condicional, selecione Comportamento Predefinido e defina o comportamento predefinido como Permitir ou Bloquear acesso.

Aceda ao portal de administração do Microsoft 365 e monitorize as notificações sobre o tempo de inatividade do sistema.

Se ainda não conseguir ver a atividade bloqueada, abra um pedido de suporte.

As transferências não estão a ser protegidas

Enquanto utilizador final, pode ser necessário transferir dados confidenciais num dispositivo não gerido. Nestes cenários, pode proteger documentos com Proteção de Informações do Microsoft Purview.

Se o utilizador final não conseguir encriptar o documento com êxito, utilize os seguintes passos para investigar o problema.

Etapas recomendadas

No portal do Microsoft Defender, em Aplicações na Cloud, selecione Registo de atividades.

Utilize o filtro avançado, selecione Ação aplicada e defina o valor igual a Protegido.

Verifique se existem atividades de ficheiros bloqueadas:

Se existir uma atividade, expanda a gaveta de atividade ao clicar na atividade

No separador Geral da gaveta de atividades, selecione a ligação políticas correspondentes para verificar se a política imposta está presente.

Se não vir a política, veja Problemas ao criar políticas de acesso e sessão.

Se vir Acesso bloqueado/permitido devido ao Comportamento Predefinido, tal indica que o sistema estava inativo e que o comportamento predefinido foi aplicado.

Para alterar o comportamento predefinido, no Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em seguida, em Controlo de Aplicações de Acesso Condicional, selecione Comportamento Predefinido e defina o comportamento predefinido como Permitir ou Bloquear acesso.

Aceda ao Dashboard do Estado de Funcionamento do Serviço do Microsoft 365 e monitorize as notificações sobre o tempo de inatividade do sistema.

Se estiver a proteger o ficheiro com uma etiqueta de confidencialidade ou permissões personalizadas, na Descrição da atividade, certifique-se de que a extensão de ficheiro é um dos seguintes tipos de ficheiro suportados:

Word: docm, docx, dotm, dotx

Excel: xlam, xlsm, xlsx, xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

PDF se a Etiquetagem Unificada estiver ativada

Se o tipo de ficheiro não for suportado, na política de sessão, pode selecionar Bloquear a transferência de qualquer ficheiro que não seja suportado pela proteção nativa ou em que a proteção nativa não tenha êxito.

Se ainda não conseguir ver a atividade bloqueada, abra um pedido de suporte.

Navegar para um URL específico de uma aplicação com sufixo e aterrar numa página genérica

Em alguns cenários, navegar para uma ligação pode resultar na aterragem do utilizador na home page da aplicação em vez do caminho completo da ligação.

Dica

Defender para Aplicativos de Nuvem mantém uma lista de aplicações que são conhecidas por sofrerem de perda de contexto. Para obter mais informações, veja Limitações de perda de contexto.

Etapas recomendadas

Se estiver a utilizar um browser que não seja o Microsoft Edge e um utilizador aceder à home page da aplicação em vez do caminho completo da ligação, resolve o problema ao acrescentar .mcas.ms ao URL original.

Por exemplo, se o URL original for:

https://www.github.com/organization/threads/threadnumber, altere-o para https://www.github.com.mcas.ms/organization/threads/threadnumber

Os utilizadores do Microsoft Edge beneficiam da proteção no browser, não são redirecionados para um proxy inverso e não devem precisar do .mcas.ms sufixo adicionado. Para aplicações com perda de contexto, abra um pedido de suporte.

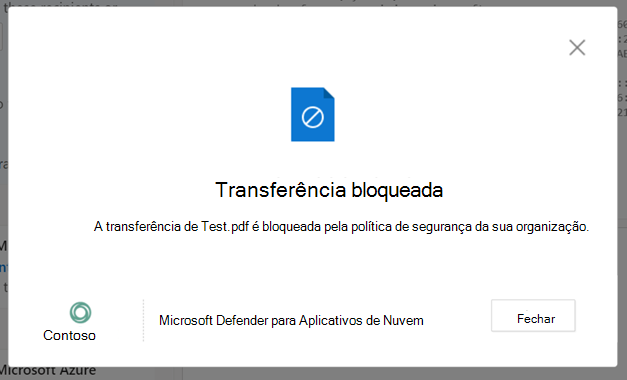

Bloquear transferências faz com que as pré-visualizações de PDF sejam bloqueadas

Ocasionalmente, quando pré-visualiza ou imprime ficheiros PDF, as aplicações iniciam uma transferência do ficheiro. Isto faz com que Defender para Aplicativos de Nuvem intervenha para garantir que a transferência está bloqueada e que os dados não são divulgados a partir do seu ambiente.

Por exemplo, se tiver criado uma política de sessão para bloquear transferências para o Outlook Web Access (OWA), a pré-visualização ou impressão de ficheiros PDF poderá ser bloqueada, com uma mensagem como esta:

Para permitir a pré-visualização, um administrador do Exchange deve executar os seguintes passos:

Transfira o Módulo Exchange Online PowerShell.

Ligue-se ao módulo. Para saber mais, confira Conectar-se ao Exchange Online usando o PowerShell Remoto.

Depois de se ligar ao Exchange Online PowerShell, utilize o cmdlet Set-OwaMailboxPolicy para atualizar os parâmetros na política:

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $falseObservação

A política OwaMailboxPolicy-Default é o nome da política OWA predefinido no Exchange Online. Alguns clientes podem ter implementado ou criado uma política OWA personalizada com um nome diferente. Se tiver várias políticas OWA, estas poderão ser aplicadas a utilizadores específicos. Por conseguinte, também terá de atualizá-los para ter cobertura completa.

Depois de definir estes parâmetros, execute um teste no OWA com um ficheiro PDF e uma política de sessão configurada para bloquear transferências. A opção Transferir deve ser removida da lista pendente e pode pré-visualizar o ficheiro. Por exemplo:

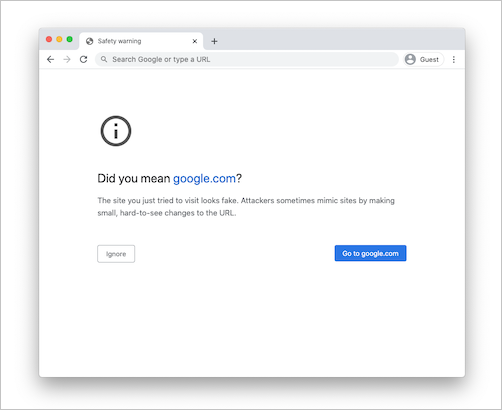

É apresentado um aviso de site semelhante

Os atores maliciosos podem criar URLs semelhantes aos URLs de outros sites para representar e enganar os utilizadores a acreditarem que estão a navegar para outro site. Alguns browsers tentam detetar este comportamento e avisam os utilizadores antes de acederem ao URL ou bloquearem o acesso.

Em alguns casos raros, os utilizadores sob controlo de sessão recebem uma mensagem do browser a indicar o acesso suspeito ao site. O motivo para tal é que o browser trata o domínio sufixo (por exemplo: .mcas.ms) como suspeito.

Esta mensagem só é apresentada para os utilizadores do Chrome, uma vez que os utilizadores do Microsoft Edge beneficiam da proteção no browser, sem a arquitetura de proxy inverso. Por exemplo:

Se receber uma mensagem como esta, contacte o suporte da Microsoft para o resolver com o fornecedor do browser relevante.

Mais considerações sobre a resolução de problemas de aplicações

Ao resolver problemas com aplicações, existem mais alguns aspetos a considerar:

O suporte de controlos de sessão para browsers modernos Defender para Aplicativos de Nuvem controlos de sessão inclui agora suporte para o novo browser Microsoft Edge com base no Chromium. Embora continuemos a suportar as versões mais recentes da Internet Explorer e a versão legada do Microsoft Edge, o suporte é limitado e recomendamos que utilize o novo browser Microsoft Edge.

Os controlos de sessão protegem a limitação Co-Auth etiquetagem na ação "proteger" não é suportada por controlos de sessão Defender para Aplicativos de Nuvem. Para obter mais informações, veja Ativar a cocriação para ficheiros encriptados com etiquetas de confidencialidade.