Como Defender para Aplicativos de Nuvem ajuda a proteger o seu ambiente do GitHub Enterprise

O GitHub Enterprise Cloud é um serviço que ajuda as organizações a armazenar e gerir o respetivo código, bem como a controlar as alterações ao respetivo código. Juntamente com as vantagens de criar e dimensionar repositórios de código na cloud, os recursos mais críticos da sua organização podem estar expostos a ameaças. Os recursos expostos incluem repositórios com informações potencialmente confidenciais, detalhes de colaboração e parceria, entre outros. A prevenção da exposição destes dados requer uma monitorização contínua para impedir que quaisquer agentes maliciosos ou utilizadores com conhecimentos de segurança exfiltrassem informações confidenciais.

Ligar o GitHub Enterprise Cloud a Defender para Aplicativos de Nuvem fornece informações melhoradas sobre as atividades dos seus utilizadores e fornece deteção de ameaças para comportamentos anómalos.

Utilize este conector de aplicações para aceder às funcionalidades da Gestão da Postura de Segurança (SSPM) SaaS, através de controlos de segurança refletidos na Classificação de Segurança da Microsoft. Saiba mais.

Principais ameaças

- Contas comprometidas e ameaças internas

- Fuga de dados

- Deteção de segurança insuficiente

- Bring Your Own Device (BYOD) não gerido

Como Defender para Aplicativos de Nuvem ajuda a proteger o seu ambiente

- Detetar ameaças na cloud, contas comprometidas e utilizadores maliciosos

- Use a trilha de auditoria de atividades para investigações forenses.

Gestão da postura de segurança SaaS

Para ver recomendações de postura de segurança para o GitHub na Classificação de Segurança da Microsoft, crie um conector de API através do separador Conectores , com permissões Proprietário e Empresa . Em Classificação de Segurança, selecione Ações recomendadas e filtre por GitHub de Produto = .

Por exemplo, as recomendações para o GitHub incluem:

- Ativar a autenticação multifator (MFA)

- Ativar o início de sessão único (SSO)

- Desativar "Permitir que os membros alterem as visibilidades do repositório para esta organização"

- Desativar "os membros com permissões de administrador para repositórios podem eliminar ou transferir repositórios"

Se já existir um conector e ainda não vir as recomendações do GitHub, atualize a ligação desligando o conector da API e, em seguida, restabeleça-a novamente com as permissões Proprietário e Empresa .

Para saber mais, confira:

Proteger o GitHub em tempo real

Reveja as nossas melhores práticas para proteger e colaborar com utilizadores externos.

Ligar o GitHub Enterprise Cloud ao Microsoft Defender para Aplicativos de Nuvem

Esta secção fornece instruções para ligar Microsoft Defender para Aplicativos de Nuvem à sua organização existente do GitHub Enterprise Cloud com as APIs do Conector de Aplicações. Esta ligação dá-lhe visibilidade e controlo sobre a utilização do GitHub Enterprise Cloud da sua organização. Para obter mais informações sobre como Defender para Aplicativos de Nuvem protege o GitHub Enterprise Cloud, veja Protect GitHub Enterprise (Proteger o GitHub Enterprise).

Utilize este conector de aplicações para aceder às funcionalidades da Gestão da Postura de Segurança (SSPM) SaaS, através de controlos de segurança refletidos na Classificação de Segurança da Microsoft. Saiba mais.

Pré-requisitos

- A sua organização tem de ter uma licença do GitHub Enterprise Cloud.

- A conta do GitHub utilizada para ligar a Defender para Aplicativos de Nuvem tem de ter permissões de Proprietário para a sua organização.

- Para as capacidades do SSPM, a conta fornecida tem de ser o proprietário do conta empresarial.

- Para verificar os proprietários da sua organização, navegue para a página da sua organização, selecione Pessoas e, em seguida, filtre por Proprietário.

Verificar os domínios do GitHub

Verificar se os seus domínios são opcionais. No entanto, recomendamos vivamente que verifique os seus domínios para que Defender para Aplicativos de Nuvem possam corresponder os e-mails de domínio dos membros da sua organização do GitHub ao respetivo utilizador do Azure Active Directory correspondente.

Estes passos podem ser concluídos independentemente dos passos configurar o GitHub Enterprise Cloud e podem ser ignorados se já tiver verificado os seus domínios.

Atualize a sua organização para os Termos de Serviço da Empresa.

Verifique os domínios da sua organização.

Observação

Certifique-se de que verifica cada um dos domínios geridos listados nas suas definições de Defender para Aplicativos de Nuvem. Para ver os domínios geridos, aceda ao Portal do Microsoft Defender e selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Sistema, selecione Detalhes organizacionais e, em seguida, aceda à secção Domínios geridos .

Configurar o GitHub Enterprise Cloud

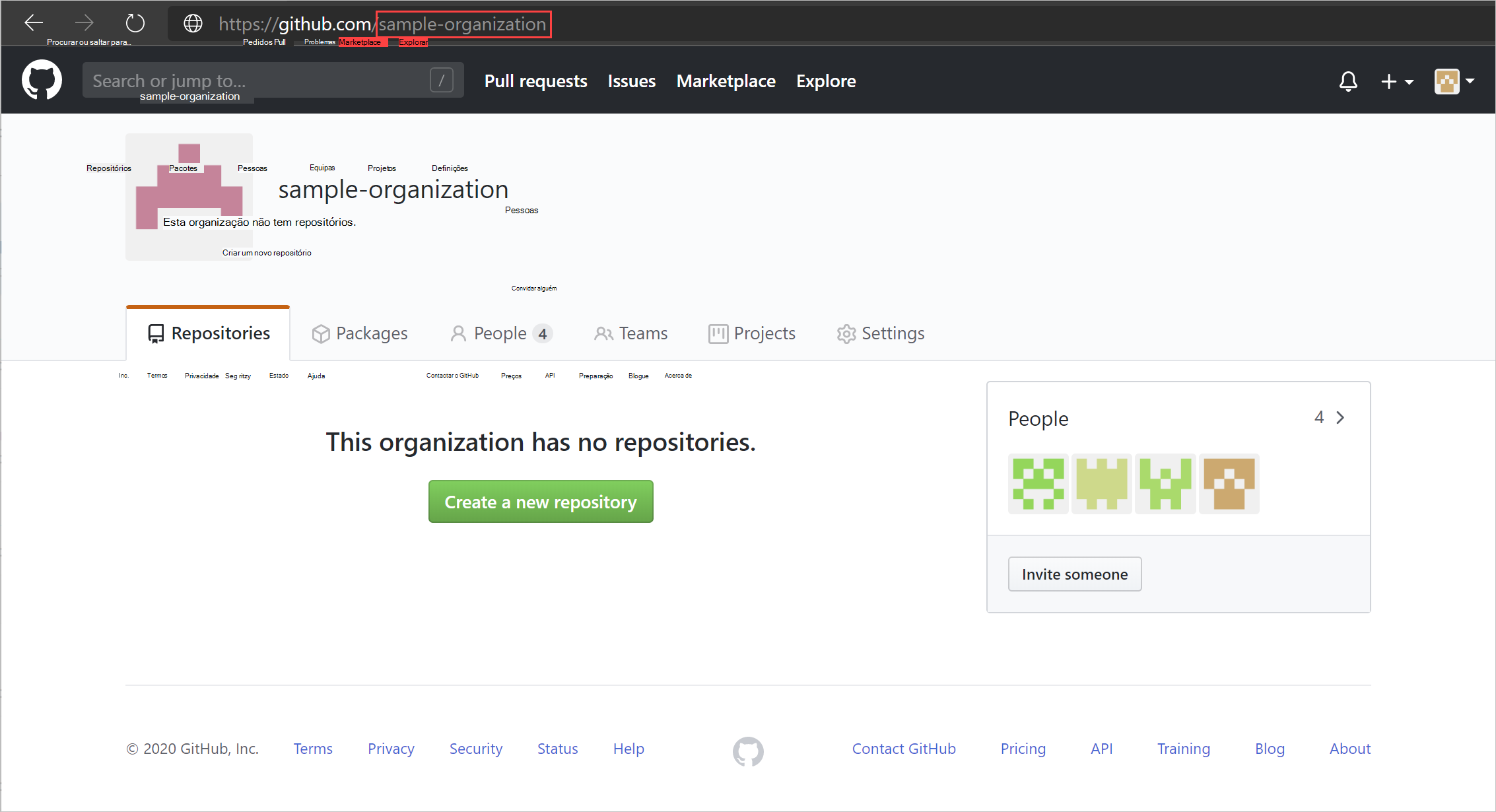

Localize o nome de início de sessão da sua organização. No GitHub, navegue para a página da sua organização e, a partir do URL, tome nota do nome de início de sessão da sua organização, irá precisar dele mais tarde.

Observação

A página terá um URL como

https://github.com/<your-organization>. Por exemplo, se a página da sua organização forhttps://github.com/sample-organization, o nome de início de sessão da organização é sample-organization.

Crie um aplicação OAuth para Defender para Aplicativos de Nuvem para ligar a sua organização do GitHub. Repita este passo para cada organização ligada adicional.

Observação

Se tiver as funcionalidades de pré-visualização e a governação de aplicações ativadas, utilize a página Governação de aplicações em vez da página aplicações OAuth para efetuar este procedimento.

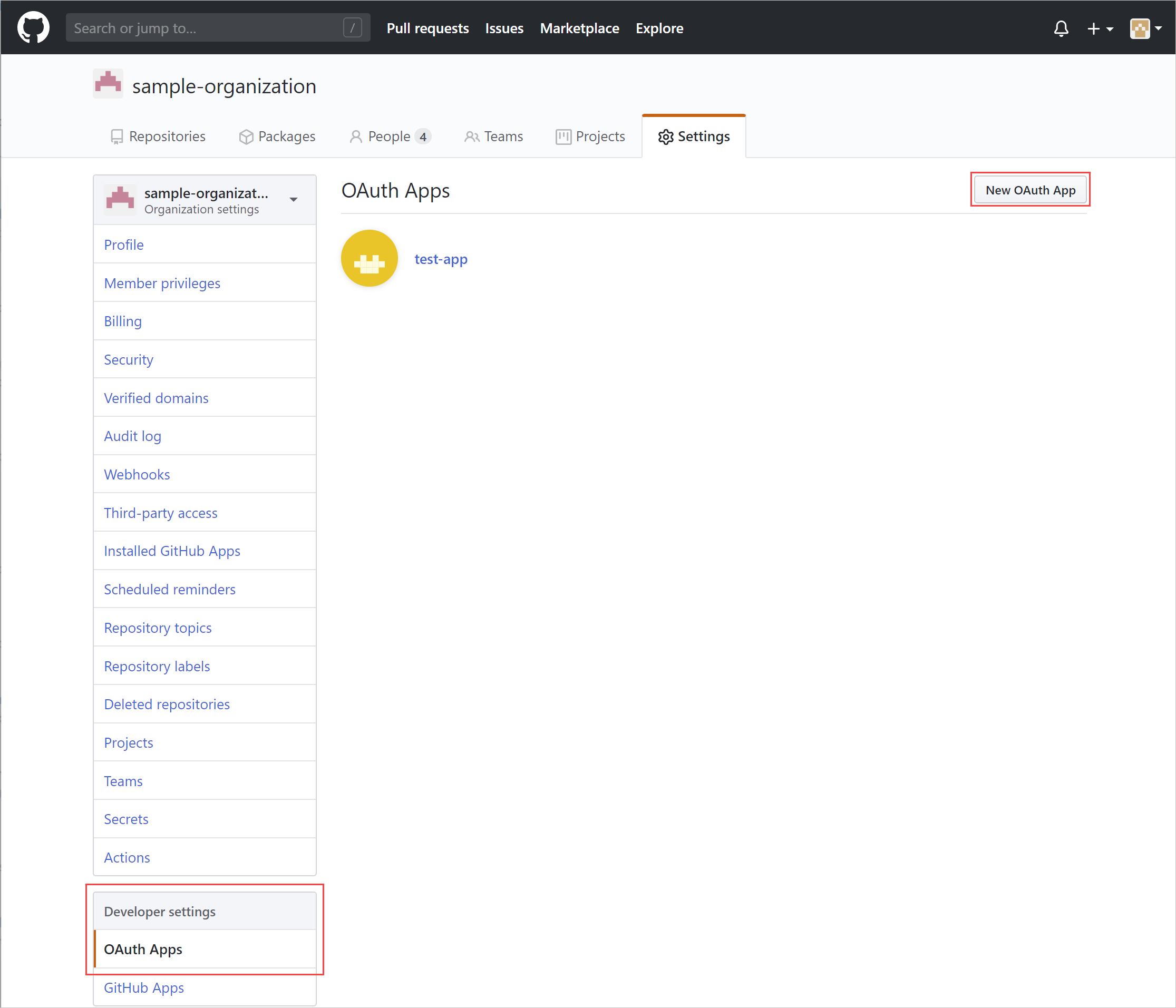

Navegue até Definições Definições>do programador, selecione Aplicações OAuth e, em seguida, selecione Registar uma aplicação. Em alternativa, se tiver aplicações OAuth existentes, selecione Novo aplicação OAuth.

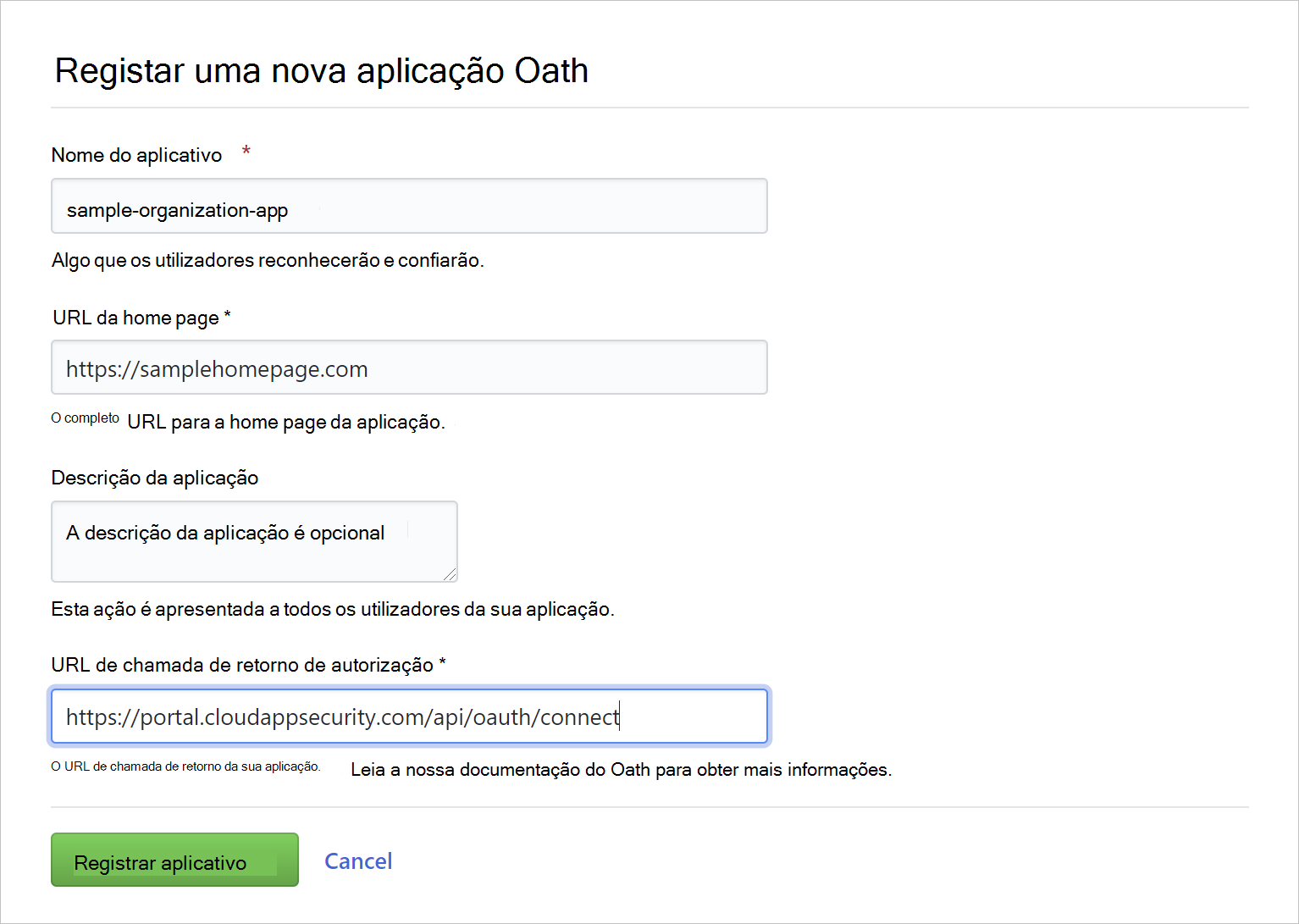

Preencha os detalhes registar uma nova aplicação OAuth e, em seguida, selecione Registar aplicação.

- Na caixa Nome da aplicação, introduza um nome para a aplicação.

- Na caixa URL da Home page , introduza o URL da home page da aplicação.

- Na caixa URL de chamada de retorno de autorização , introduza o seguinte valor:

https://portal.cloudappsecurity.com/api/oauth/connect.

Observação

- Para clientes GCC do Us Government, introduza o seguinte valor:

https://portal.cloudappsecuritygov.com/api/oauth/connect - Para clientes us government GCC High, introduza o seguinte valor:

https://portal.cloudappsecurity.us/api/oauth/connect

Observação

- As aplicações pertencentes a uma organização têm acesso às aplicações da organização. Para obter mais informações, veja Acerca aplicação OAuth restrições de acesso.

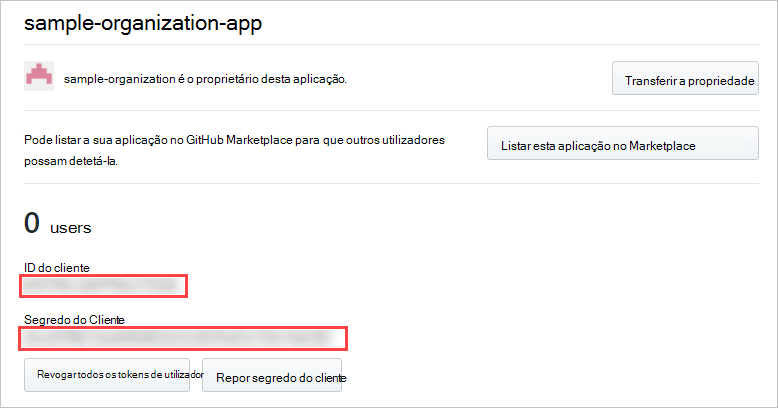

Navegue até Definições Aplicações>OAuth, selecione o aplicação OAuth que acabou de criar e anote o ID de Cliente e o Segredo do Cliente.

Configurar Defender para Aplicativos de Nuvem

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Aplicações ligadas, selecione Conectores de Aplicações.

Na página Conectores de aplicações , selecione +Ligar uma aplicação, seguido do GitHub.

Na janela seguinte, atribua um nome descritivo ao conector e, em seguida, selecione Seguinte.

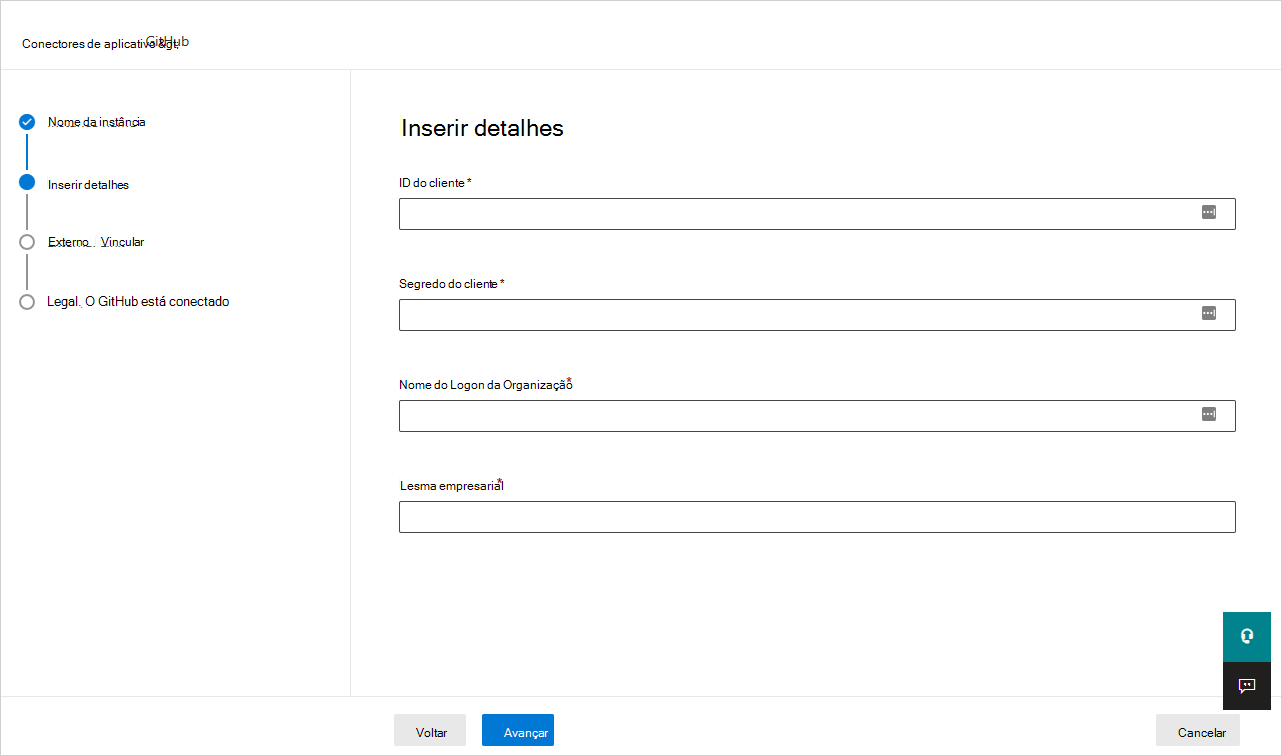

Na janela Introduzir detalhes , preencha o ID de Cliente, o Segredo do Cliente e o Nome de Início de Sessão da Organização que anotaram anteriormente.

Para o Enterprise slug, também conhecido como nome da empresa, é necessário para suportar as capacidades do SSPM. Para localizar a ficha empresarial:

- Selecione a imagem perfil do GitHub –>as suas empresas.

- Selecione a sua conta empresarial e escolha a conta à qual pretende ligar-se Microsoft Defender para Aplicativos de Nuvem.

- Confirme que o URL é o slug da empresa. Por exemplo, neste exemplo

https://github.com/enterprises/testEnterprise, testEnterprise é o slug da empresa.

Selecione Avançar.

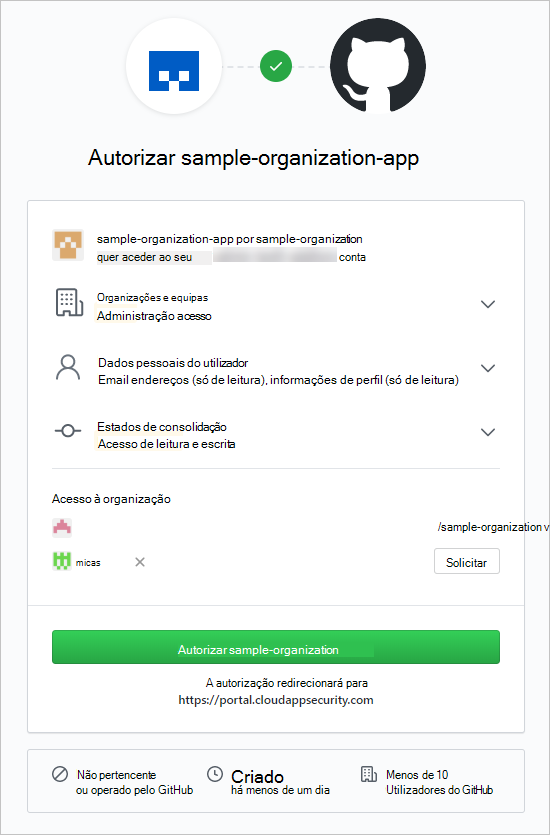

Selecione Ligar o GitHub.

É aberta a página de início de sessão do GitHub. Se necessário, introduza as suas credenciais de administrador do GitHub para permitir Defender para Aplicativos de Nuvem acesso à instância do GitHub Enterprise Cloud da sua equipa.

Peça acesso à organização e autorize a aplicação a conceder Defender para Aplicativos de Nuvem acesso à sua organização do GitHub. Defender para Aplicativos de Nuvem requer os seguintes âmbitos OAuth:

- admin:org – necessário para sincronizar o registo de auditoria da sua organização

- read:user e user:email – necessário para sincronizar os membros da sua organização

- repo:status - necessário para sincronizar eventos relacionados com o repositório no registo de auditoria

- admin:enterprise – necessário para as capacidades do SSPM, Tenha em atenção que o utilizador fornecido tem de ser o proprietário do conta empresarial.

Para obter mais informações sobre âmbitos OAuth, veja Compreender os âmbitos das Aplicações OAuth.

Novamente na consola do Defender para Aplicativos de Nuvem, deverá receber uma mensagem a indicar que o GitHub foi ligado com êxito.

Trabalhe com o seu GitHub proprietário da organização para conceder à organização acesso à aplicação OAuth criada nas definições de acesso de Terceiros do GitHub. Para obter mais informações, veja a documentação do GitHub.

O proprietário da organização irá encontrar o pedido da aplicação OAuth apenas depois de ligar o GitHub ao Defender para Aplicativos de Nuvem.

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Aplicações ligadas, selecione Conectores de Aplicações. Certifique-se de que o status do Conector de Aplicações ligado está Ligado.

Depois de ligar o GitHub Enterprise Cloud, receberá eventos durante 7 dias antes da ligação.

Se tiver problemas ao ligar a aplicação, veja Resolução de Problemas dos Conectores de Aplicações.

Próximas etapas

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.