Novidades no Microsoft Sentinel

Este artigo mostra os recursos adicionados ao Microsoft Sentinel recentemente, além de novos recursos em serviços relacionados que fornecem uma experiência de usuário aprimorada no Microsoft Sentinel. Para obter informações sobre novos recursos na plataforma de operações de segurança (SecOps) unificada da Microsoft, confira a documentação da plataforma de SecOps unificada.

Os recursos listados foram lançados nos últimos três meses. Para saber mais sobre os recursos oferecidos anteriormente, confira nossos blogs da Tech Community.

receba uma notificação quando esta página for atualizada copiando e colando a seguinte URL em seu leitor de feeds: https://aka.ms/sentinel/rss

Observação

Para obter informações sobre a disponibilidade de recursos nas nuvens do governo dos EUA, consulte as tabelas do Microsoft Sentinel em disponibilidade de recursos de nuvem para clientes do governo dos EUA.

Janeiro de 2025

- Otimizar feeds de inteligência contra ameaças com regras de ingestão

- Regra de análise correspondente agora disponível para o público geral (GA)

- Interface de gerenciamento de inteligência contra ameaças atualizada

- Desbloqueie a busca avançada de ameaças com novos objetos STIX ativando novas tabelas de inteligência cibernética

- A API de upload de inteligência contra ameaças agora dá suporte a mais objetos STIX

- Os conectores de dados da Inteligência contra Ameaças do Microsoft Defender agora estão em disponibilidade geral (GA)

- Suporte ao modelo Bicep para repositórios (Visualização)

- Exibir o conteúdo da solução granular no hub de conteúdo do Microsoft Sentinel

Otimizar feeds de inteligência contra ameaças com regras de ingestão

Otimize os feeds de inteligência contra ameaças filtrando e aprimorando objetos antes que eles sejam entregues ao seu workspace. As regras de ingestão atualizam atributos de objeto de inteligência contra ameaças ou filtram objetos completamente.

Para obter mais informações, consulte Entender regras de ingestão de inteligência contra ameaças.

Regra de análise correspondente agora disponível para o público geral (GA)

A Microsoft fornece acesso à inteligência contra ameaças premium por meio da regra de análise de Inteligência contra Ameaças do Defender, que agora está disponível para o público geral (GA). Para obter mais informações sobre como aproveitar essa regra que gera alertas e incidentes de alta fidelidade, consulte Usar análises correspondentes para detectar ameaças

A interface de gerenciamento de inteligência contra ameaças migrou

A inteligência contra ameaças do Microsoft Sentinel no portal Defender mudou! Renomeamos a página Gerenciamento de inteligência e a movemos para junto de outros fluxos de trabalho de inteligência contra ameaças cibernéticas. Não há alterações para clientes que usam o Microsoft Sentinel na experiência do Azure.

Os aprimoramentos de inteligência contra ameaças estão disponíveis para clientes usando as duas experiências do Microsoft Sentinel. A interface simplifica a criação e coleta de inteligência contra ameaças com os seguintes recursos:

- Definir relacionamentos ao criar novos objetos STIX.

- Coletar inteligência contra ameaças já existente com o novo construtor de relacionamentos.

- Criar vários objetos rapidamente copiando metadados comuns de um novo ou existente objeto TI com a função de duplicação.

- Utilizar a pesquisa avançada para classificar e filtrar objetos de inteligência contra ameaças sem a necessidade de escrever consultas no Log Analytics.

Para obter mais informações, consulte os seguintes artigos:

- Novos objetos STIX no Microsoft Sentinel

- Entenda a inteligência contra ameaças

- Descubra adversários com a inteligência contra ameaças na plataforma unificada de SecOps da Microsoft

Desbloqueie a busca avançada de ameaças com novos objetos STIX ativando novas tabelas de inteligência cibernética

As tabelas que dão suporte ao novo esquema de objetos STIX estão em versão prévia privada. Para visualizar a inteligência contra ameaças de objetos STIX e desbloquear o modelo de busca que os utiliza, solicite a participação por meio deste formulário. Faça a ingestão da inteligência contra ameaças nas novas tabelas ThreatIntelIndicator e ThreatIntelObjects, juntamente com ou em substituição à tabela atual ThreatIntelligenceIndicator, por meio deste processo de aceitação.

Para mais informações, veja o anúncio no blog de Novos objetos STIX no Microsoft Sentinel.

A API de upload de inteligência contra ameaças agora dá suporte a mais objetos STIX

Aproveite ao máximo suas plataformas de inteligência contra ameaças ao conectá-las ao Microsoft Sentinel com a API de upload. Agora você pode ingerir mais objetos do que apenas indicadores, refletindo a variada inteligência contra ameaças disponível. A API de upload dá suporte aos seguintes objetos STIX:

indicatorattack-patternidentitythreat-actorrelationship

Para obter mais informações, consulte os seguintes artigos:

- Conectar sua plataforma de inteligência contra ameaças com a API de upload (versão prévia)

- Importar a inteligência contra ameaças para o Microsoft Sentinel com a API de upload (versão prévia)

- Novos objetos STIX no Microsoft Sentinel

Os conectores de dados da Inteligência contra Ameaças do Microsoft Defender agora estão em disponibilidade geral (GA)

Os conectores de dados premium e padrão da Inteligência contra Ameaças do Microsoft Defender agora estão em disponibilidade geral (GA) no hub de conteúdo. Para obter mais informações, consulte os seguintes artigos:

- Explorar as licenças da Inteligência contra Ameaças do Microsoft Defender

- Habilitar o conector de dados da Inteligência contra Ameaças do Microsoft Defender

Suporte ao modelo Bicep para repositórios (Visualização)

Use modelos Bicep junto ou como uma substituição de modelos JSON do ARM nos repositórios do Microsoft Sentinel. O Bicep fornece uma maneira intuitiva de criar modelos de recursos do Azure e itens de conteúdo do Microsoft Sentinel. Além de facilitar o desenvolvimento de novos itens de conteúdo, o Bicep facilita a revisão e atualização de conteúdo para qualquer pessoa que faça parte da integração contínua e entrega do conteúdo do Microsoft Sentinel.

Para obter mais informações, consulte Planejar o conteúdo do repositório.

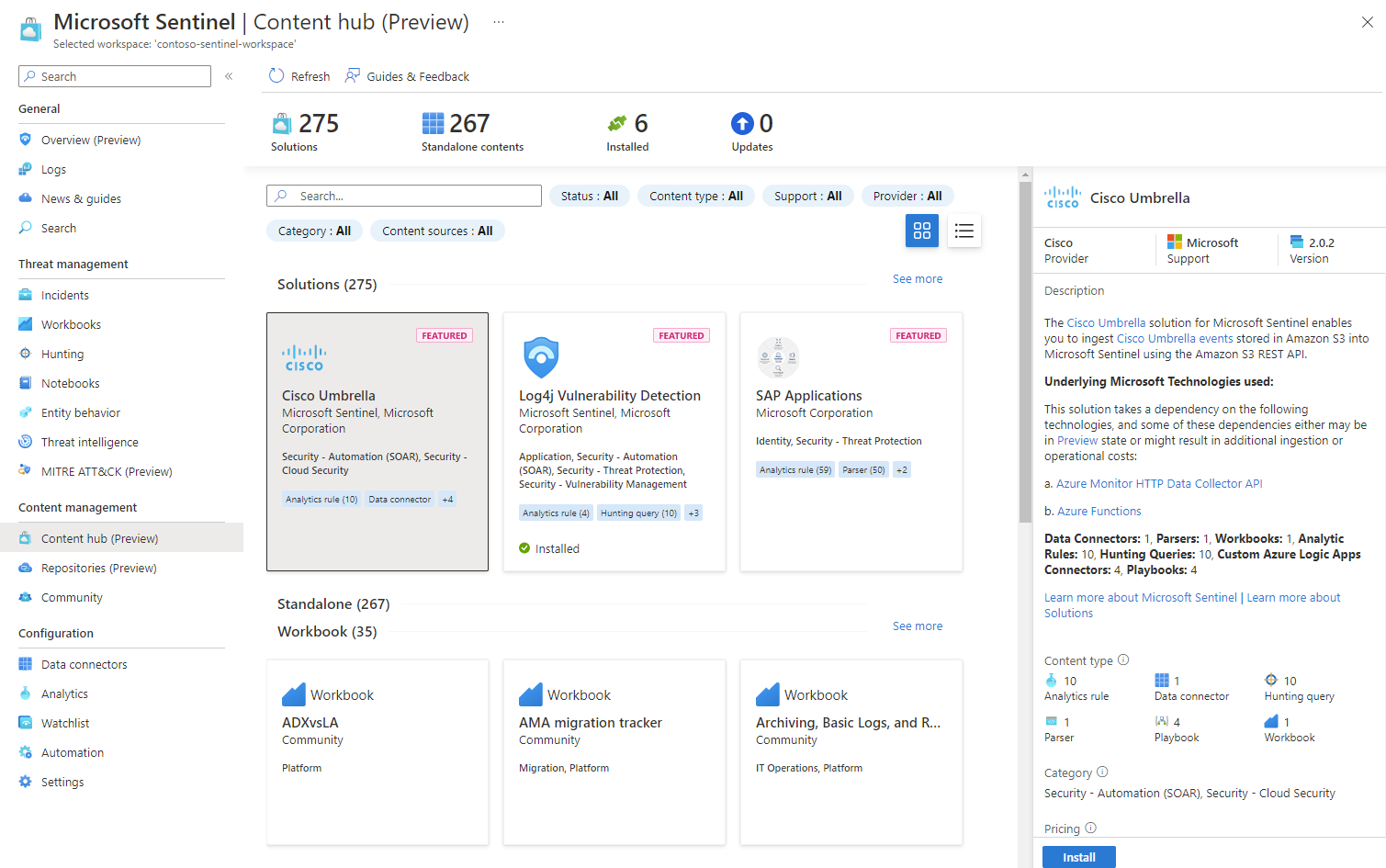

Exibir o conteúdo da solução granular no hub de conteúdo do Microsoft Sentinel

Agora você pode exibir o conteúdo individual disponível em uma solução específica diretamente do Hub de Conteúdo, mesmo antes de instalar a solução. Esta nova visibilidade ajuda você a entender o conteúdo disponível para você e identificar, planejar e instalar mais facilmente as soluções específicas necessárias.

Expanda cada solução no Hub de Conteúdo para exibir o conteúdo de segurança incluído. Por exemplo:

As atualizações de conteúdo da solução granular também incluem um mecanismo de pesquisa baseado em IA que ajuda você a executar pesquisas mais robustas, aprofundando-se no conteúdo da solução e retornando resultados para termos semelhantes.

Para obter mais informações, confira Descobrir conteúdo.

Dezembro de 2024

- Nova recomendação de otimização do SOC com base em organizações semelhantes (Versão prévia)

- Implantação sem agente para aplicativos SAP (versão prévia limitada)

- Pastas de trabalho do Microsoft Sentinel agora disponíveis para serem vistas diretamente no portal do Microsoft Defender

- Solução unificada do Microsoft Sentinel para Microsoft Business Applications

- Nova biblioteca de documentação para a plataforma de operações de segurança unificada da Microsoft

- Novo conector de dados baseado em S3 para logs de WAF da Amazon Web Services (Versão Prévia)

Nova recomendação de otimização do SOC com base em organizações semelhantes (Versão prévia)

A otimização do SOC agora inclui novas recomendações para adicionar fontes de dados ao seu espaço de trabalho com base na postura de segurança de outros clientes em setores e indústrias semelhantes ao seu e com padrões de ingestão de dados semelhantes. Adicione as fontes de dados recomendadas para melhorar a cobertura de segurança da sua organização.

Para obter mais informações, veja Referência de recomendações de otimização do SOC.

Implantação sem agente para aplicativos SAP (versão prévia limitada)

A Solução Microsoft Sentinel para aplicativos SAP agora dá suporte a uma implantação sem agente, utilizando os recursos da própria plataforma em nuvem do SAP para oferecer uma implantação e conectividade simplificadas, sem a necessidade de agente. Em vez de implantar uma máquina virtual e um agente em contêineres, use o Conector de Nuvem do SAP e suas conexões existentes com os sistemas ABAP de back-end para conectar seu sistema SAP ao Microsoft Sentinel.

A Solução sem agente usa o Conector de Nuvem do SAP e o SAP Integration Suite, que já são familiares para a maioria dos clientes SAP. Isso reduz significativamente o tempo de implantação, especialmente para aqueles que têm menos familiaridade com Docker, Kubernetes e administração de Linux. Usando o Conector de Nuvem do SAP, a solução se beneficia de configurações já existentes e processos de integração estabelecidos. Isso significa que você não precisará enfrentar novamente os desafios de rede, pois as pessoas responsáveis pelo seu Conector de Nuvem do SAP já passaram por esse processo.

A Solução sem agente é compatível com SAP S/4HANA Cloud, Private Edition RISE com SAP, SAP S/4HANA local e SAP ERP Central Component (ECC), garantindo a continuidade da funcionalidade do conteúdo de segurança existente, incluindo detecções, pastas de trabalho e playbooks.

Importante

A Solução sem agente do Microsoft Sentinel está em versão prévia limitada como um produto pré-lançado, que poderá ser substancialmente modificado antes de ser lançado comercialmente. A Microsoft não oferece garantias, expressas ou implícitas, quanto às informações fornecidas aqui. O acesso à solução sem agente também requer registro e só está disponível para clientes e parceiros aprovados durante o período de versão prévia.

Para saber mais, veja:

- Microsoft Sentinel para SAP agora funciona sem agentes

- Inscreva-se para a versão prévia limitada

- Solução do Microsoft Sentinel para aplicativos SAP: visão geral da implantação

Pastas de trabalho do Microsoft Sentinel agora disponíveis para serem vistas diretamente no portal do Microsoft Defender

As pastas de trabalho do Microsoft Sentinel agora estão disponíveis para serem vistas diretamente no portal do Microsoft Defender com a plataforma de operações de segurança (SecOps) unificada da Microsoft. Agora, no portal do Defender, quando você seleciona Microsoft Sentinel > Gerenciamento de ameaças > Pastas de Trabalho, você permanece no portal do Defender em vez de uma nova guia ser aberta para pastas de trabalho no portal do Azure. Continue criando guias no portal do Azure somente quando precisar editar suas pastas de trabalho.

As pastas de trabalho do Microsoft Sentinel são baseadas em pastas de trabalho do Azure Monitor e ajudam você a visualizar e monitorar os dados ingeridos no Microsoft Sentinel. As pastas de trabalho adicionam tabelas e gráficos com análises de dados para seus logs e consultas às ferramentas já disponíveis.

Para obter mais informações, confira Visualizar e monitorar seus dados usando pastas de trabalho no Microsoft Sentinel e Conectar o Microsoft Sentinel ao Microsoft Defender XDR.

Solução unificada do Microsoft Sentinel para Microsoft Business Applications

O Microsoft Sentinel agora fornece uma solução unificada para Microsoft Power Platform, Microsoft Dynamics 365 Customer Engagement e Microsoft Dynamics 365 Finance and Operations. A solução inclui conectores de dados e conteúdo de segurança para todas as plataformas.

A solução atualizada remove as soluções Dynamics 365 CE Apps e Dynamics 365 Finance and Operations do Hub de Conteúdo do Microsoft Sentinel. Os clientes existentes verão que essas soluções foram renomeadas como a solução Microsoft Business Applications.

A solução atualizada também removeu o conector de dados do Inventário do Power Platform. Embora continue a ter suporte nos workspaces em que já foi implantado, o conector de dados do Inventário do Power Platform não está disponível para novas implantações em outros workspaces.

Para saber mais, veja:

Qual é a solução do Microsoft Sentinel para Microsoft Business Applications?

Microsoft Power Platform e Microsoft Dynamics 365 Customer Engagement:

Microsoft Dynamics 365 Finance and Operations:

Nova biblioteca de documentação para a plataforma de operações de segurança unificada da Microsoft

Encontre uma documentação centralizada sobre a plataforma de SecOps unificada da Microsoft no portal do Microsoft Defender. A plataforma de SecOps unificada da Microsoft reúne todos os recursos do Microsoft Sentinel, Microsoft Defender XDR, Gerenciamento de Exposição da Segurança da Microsoft e IA generativa no portal do Defender. Saiba mais sobre os recursos e funcionalidades disponíveis com a plataforma SecOps unificada da Microsoft e comece a planejar sua implantação.

Novo conector de dados baseado em S3 para logs de WAF do Amazon Web Services (Versão Prévia)

Ingira logs do firewall de aplicativo web (WAF) do Amazon Web Services com o novo conector baseado em S3 do Microsoft Sentinel. Esse conector apresenta, pela primeira vez, uma configuração automatizada rápida e fácil usando modelos do AWS CloudFormation para a criação de recursos. Envie os logs do WAF da AWS para um bucket S3, onde nosso conector de dados os recupera e ingere.

Para obter mais detalhes e instruções de configuração, confira Conectar o Microsoft Sentinel ao Amazon Web Services para ingerir logs de WAF da AWS.

Novembro de 2024

Disponibilidade do Microsoft Sentinel no portal do Microsoft Defender

O Microsoft Sentinel está geralmente disponível na plataforma de operações de segurança unificada da Microsoft no portal do Microsoft Defender.

Agora em versão prévia, o Microsoft Sentinel está disponível no portal do Defender sem uma licença do Microsoft Defender XDR ou Microsoft 365 E5. Para saber mais, veja:

- Microsoft Sentinel no portal do Microsoft Defender

- Conecte o Microsoft Sentinel ao Microsoft Defender XDR

Outubro de 2024

Atualizações para a solução do Microsoft Sentinel para Microsoft Power Platform

A partir de 17 de outubro de 2024, os dados de registro de auditoria do Power Apps, Power Platform DLP e Power Platform Connectors serão roteados para a tabela PowerPlatformAdminActivity em vez das tabelas PowerAppsActivity, PowerPlatformDlpActivity e PowerPlatformConnectorActivity.

O conteúdo de segurança na solução Microsoft Sentinel para o Microsoft Power Platform é atualizado com a nova tabela e esquemas para o Power Apps, Power Platform DLP e Power Platform Connectors. Recomendamos que você atualize a solução Power Platform em seu espaço de trabalho para a versão mais recente e aplique os modelos de regras de análise atualizados para se beneficiar das alterações. Para obter mais informações, veja Instalar ou atualizar conteúdo.

Os clientes que usam conectores de dados obsoletos para Power Apps, Power Platform DLP e Power Platform Connectors podem desconectar e remover com segurança esses conectores do seu espaço de trabalho do Microsoft Sentinel. Todos os fluxos de dados associados são ingeridos usando o conector de atividade de administrador do Power Platform.

Para mais informações, veja Centro de mensagens.

Setembro de 2024

- Mapeamento de esquema adicionado à experiência de migração do SIEM

- Widgets de enriquecimento de terceiros serão descontinuados em fevereiro de 2025

- As reservas do Azure agora têm planos de pré-compra disponíveis para o Microsoft Sentinel

- Importação/exportação de regras de automação agora disponíveis para o público em geral (GA)

- Os conectores de dados do Google Cloud Platform agora estão em disponibilidade geral (GA)

- O Microsoft Sentinel agora está em disponibilidade geral (GA) no Azure Israel Central

Mapeamento de esquema adicionado à experiência de migração do SIEM

Desde que a experiência de migração do SIEM ficou disponível para o público geral em maio de 2024, foram feitas melhorias constantes para ajudar a migrar o monitoramento de segurança do Splunk. Os novos recursos a seguir permitem que os clientes forneçam mais detalhes contextuais sobre o ambiente e o uso do Splunk para o mecanismo de tradução de migração de SIEM do Microsoft Sentinel:

- Mapeamento de esquema

- Suporte para macros do Splunk na tradução

- Suporte para pesquisas do Splunk na tradução

Para saber mais sobre essas atualizações, confira a experiência de migração do SIEM.

Para obter mais informações sobre a experiência de migração do SIEM, consulte os seguintes artigos:

- Tornar-se um especialista em Microsoft Sentinel – seção de migração

- Atualização de migração do SIEM – blog do Microsoft Sentinel

Widgets de enriquecimento de terceiros serão descontinuados em fevereiro de 2025

A partir de agora, você não poderá mais habilitar o recurso para criar widgets de enriquecimento que recuperam dados de fontes de dados externas de terceiros. Esses widgets são exibidos nas páginas de entidades do Microsoft Sentinel e em outros locais onde as informações da entidade são apresentadas. Essa alteração está acontecendo porque você não pode mais criar o Azure Key Vault necessário para acessar essas fontes de dados externas.

Se você já usa widgets de enriquecimento de terceiros, ou seja, se esse cofre de chaves já existir, você ainda poderá configurar e usar widgets que não estava usando antes, embora não recomendemos fazer isso.

A partir de fevereiro de 2025, todos os widgets de enriquecimento existentes que recuperam dados de fontes de terceiros deixarão de ser exibidos em páginas de entidades ou em qualquer outro lugar.

Se sua organização usa widgets de enriquecimento de terceiros, recomendamos desabilitá-los com antecedência, excluindo o cofre de chaves que você criou para essa finalidade do grupo de recursos. O nome do cofre de chaves começa com "widgets".

Widgets de enriquecimento baseados em fontes de dados primárias não são afetados por essa alteração e continuarão funcionando como antes. "Fontes de dados primários" incluem quaisquer dados que já foram ingeridos no Microsoft Sentinel de fontes externas—em outras palavras, qualquer coisa em tabelas no seu espaço de trabalho do Log Analytics—e o Microsoft Defender Threat Intelligence.

Planos de pré-compra agora disponíveis para o Microsoft Sentinel

Os planos de pré-compra são um tipo de reserva do Azure. Ao comprar um plano de pré-compra, você obtém CUs (unidades de confirmação) em camadas com desconto para um produto específico. As SCUs (unidades de confirmação) do Microsoft Sentinel se aplicam a custos qualificados em seu workspace. Quando você tem custos previsíveis, escolher o plano de pré-compra certo economiza dinheiro!

Para obter mais informações, consulte Otimizar custos com um plano de pré-compra.

Importação/exportação de regras de automação agora disponíveis para o público em geral (GA)

A capacidade de exportar regras de automação para modelos do Azure Resource Manager (ARM) no formato JSON e importá-las de modelos ARM agora está disponível para o público em geral após um curto período de visualização.

Saiba mais sobre regras de automação de exportação e importação.

Os conectores de dados do Google Cloud Platform agora estão em disponibilidade geral (GA)

Os conectores de dados do Google Cloud Platform (GCP) do Microsoft Sentinel, com base na Plataforma de Conector Sem Código (CCP) do Microsoft Sentinel, agora estão em disponibilidade geral. Com esses conectores, você pode ingerir logs do seu ambiente do GCP usando a funcionalidade Pub/Sub do GCP:

O conector da GCP (Google Cloud Platform) Pub/Sub Audit Logs coleta trilhas de auditoria de acesso aos recursos da GCP. Os analistas podem monitorar esses logs para acompanhar as tentativas de acesso a recursos e detectar possíveis ameaças em todo o ambiente da GCP.

O conector da Central de Comandos de Segurança da GCP (Google Cloud Platform) coleta descobertas do Google Security Command Center, uma plataforma robusta de gerenciamento de riscos e segurança para o Google Cloud. Os analistas podem ver essas descobertas para obter insights sobre a postura de segurança da organização, incluindo inventário e descoberta de ativos, detecções de vulnerabilidades e ameaças e mitigação e correção de riscos.

Para obter mais informações sobre esses conectores, confira Ingerir dados de log do Google Cloud Platform no Microsoft Sentinel.

O Microsoft Sentinel agora está em disponibilidade geral (GA) no Azure Israel Central

O Microsoft Sentinel agora está disponível na região do Azure Israel Central, com o mesmo conjunto de recursos de todas as outras regiões comerciais do Azure.

Para obter mais informações, consulte Suporte a recursos do Microsoft Sentinel para nuvens comerciais/outras do Azure e Disponibilidade geográfica e residência de dados no Microsoft Sentinel.

Agosto de 2024

- Desativação do agente do Log Analytics

- Regras de automação de exportação e importação (Visualização)

- Suporte do Microsoft Sentinel no gerenciamento multilocatário do Microsoft Defender (Visualização)

- Conector de dados de Inteligência contra Ameaças do Microsoft Defender Premium (Versão prévia)

- Conectores unificados baseados no AMA para ingestão de syslog

- Melhor visibilidade para eventos de segurança do Windows

- Novo plano de retenção de logs Auxiliares (Versão Prévia)

- Criar regras de resumo para grandes conjuntos de dados (Versão prévia)

Desativação do agente do Log Analytics

A partir de 31 de agosto de 2024, o Agente do Log Analytics (MMA/OMS) será desativado.

A coleta de logs de vários aparelhos e dispositivos agora tem suporte no Formato Comum de Evento (CEF) via AMA, Syslog via AMA, ou Logs Personalizados via conector de dados AMA no Microsoft Sentinel. Se você estiver usando o agente do Log Analytics em sua implantação do Microsoft Sentinel, recomendamos migrar para o AMA (Agente do Azure Monitor).

Para saber mais, veja:

- Encontrar o conector de dados do Microsoft Azure Sentinel

- Migrar para o Agente do Azure Monitor por meio do agente do Log Analytics

- Migração do AMA para o Microsoft Sentinel

- Blogs:

Regras de automação de exportação e importação (Visualização)

Gerencie suas regras de automação do Microsoft Sentinel como código. Agora você pode exportar suas regras de automação para arquivos de modelo do ARM (Azure Resource Manager) e importar regras desses arquivos, como parte do programa para gerenciar e controlar suas implantações do Microsoft Sentinel como código. A ação de exportação criará um arquivo JSON no local de downloads do navegador, que você poderá renomear, mover e manipular como qualquer outro arquivo.

O arquivo JSON exportado pode ser importado para outros espaços de trabalho, pois é independente deles, e até mesmo para outros locatários. Como código, ele também pode passar por controle do código-fonte, atualização e implantação em uma estrutura de CI/CD gerenciada.

O arquivo inclui todos os parâmetros definidos na regra de automação. As regras de qualquer tipo de gatilho podem ser exportadas para um arquivo JSON.

Saiba mais sobre regras de automação de exportação e importação.

Suporte do Microsoft Sentinel no gerenciamento multilocatário do Microsoft Defender (Visualização)

Se você integrou o Microsoft Sentinel à plataforma de operações de segurança unificada da Microsoft, os dados do Microsoft Sentinel agora estão disponíveis com dados do Defender XDR no gerenciamento multilocatário do Microsoft Defender. Atualmente, há suporte para apenas um espaço de trabalho do Microsoft Sentinel por locatário na plataforma de operações de segurança unificada. Portanto, o gerenciamento multilocatário do Microsoft Defender mostra dados de SIEM (gerenciamento de eventos e informações de segurança) de um espaço de trabalho do Microsoft Sentinel por locatário. Para obter mais informações, consulte Gerenciamento multilocatário do Microsoft Defender e Microsoft Sentinel no portal do Microsoft Defender.

Conector de dados de Inteligência contra Ameaças do Microsoft Defender Premium (Versão prévia)

Sua licença premium para as Informações sobre Ameaças do Microsoft Defender (MDTI) agora desbloqueia a capacidade de ingerir todos os indicadores premium diretamente em seu workspace. O conector de dados MDTI premium adiciona mais aos recursos de pesquisa e busca no Microsoft Sentinel.

Para obter mais informações, consulte Entender a inteligência contra ameaças.

Conectores unificados baseados no AMA para ingestão de syslog

Com a desativação iminente do Agente do Log Analytics, o Microsoft Sentinel consolidou a coleta e a ingestão de mensagem de log em syslog, CEF e formato personalizado em três conectores de dados multifuncionais com base no AMA (agente do Azure Monitor):

- Syslog via AMA, para qualquer dispositivo cujos logs são ingeridos na tabela Syslog no Log Analytics.

- CEF (Formato Comum de Evento) via AMA, para qualquer dispositivo cujos logs são ingeridos na tabela CommonSecurityLog no Log Analytics.

- Novo! Logs personalizados via AMA (versão prévia), para qualquer um dos 15 tipos de dispositivos ou dispositivos não listado, cujos logs são ingeridos em tabelas personalizadas com nomes que terminam em _CL no Log Analytics.

Esses novos conectores substituem quase todos os conectores antigos para tipos individuais de dispositivos que usavam o agente herdado do Log Analytics (também conhecido como MMA ou OMS) ou o atual agente do Azure Monitor. Agora, as soluções fornecidas no hub de conteúdo para todos esses dispositivos incluem qualquer um desses três conectores apropriados para a solução.* Os conectores substituídos (antigos) agora estão marcados como "Preteridos" na galeria de conectores de dados.

Os gráficos de ingestão de dados que antes estavam disponíveis na página do conector de cada dispositivo agora podem ser encontrados em pastas de trabalho específicas do dispositivo, que acompanham a solução de cada dispositivo.

* Ao instalar a solução para qualquer um desses aplicativos ou dispositivos, para garantir que o conector de dados correspondente seja instalado, selecione Instalar com dependências na página da solução e marque o conector de dados na página seguinte.

Para conferir os procedimentos atualizados para a instalação dessas soluções, acesse os artigos a seguir:

- Conector de dados do CEF por AMA – Configurar dispositivo ou dispositivo específico para ingestão de dados do Microsoft Sentinel

- Conector de dados do Syslog via AMA – Configurar dispositivo ou dispositivo específico para ingestão de dados do Microsoft Sentinel

- Conector de dados Logs Personalizados via AMA: configurar a ingestão de dados para o Microsoft Sentinel a partir de aplicativos específicos

Melhor visibilidade para eventos de segurança do Windows

Aprimoramos o esquema da tabela SecurityEvent, que hospeda eventos de segurança do Windows, e adicionamos novas colunas para garantir a compatibilidade com o AMA (agente do Azure Monitor) para Windows (versão 1.28.2). Essas melhorias visam aumentar a visibilidade e a transparência dos eventos do Windows coletados. Se você não quiser receber dados nesses novos campos, pode aplicar uma transformação no momento da ingestão ("project-away", por exemplo) para descartá-los.

Novo plano de retenção de logs Auxiliares (Versão Prévia)

O novo Plano de retenção de logs Auxiliares para tabelas do Log Analytics lhe permite ingerir grandes quantidades de logs de alto volume com um valor complementar para a segurança a um custo muito mais baixo. Os logs Auxiliares estão disponíveis com retenção interativa por 30 dias, durante os quais você pode executar consultas simples, de uma única tabela, como resumir e agregar os dados de um log. Após esse período de 30 dias, os dados de log auxiliares são transferidos para a retenção de longo prazo, cuja duração você pode definir para até 12 anos, a um custo ultra baixo. Esse plano também permite que você execute trabalhos de pesquisa nos dados da retenção de longo prazo, extraindo apenas os registros que você quiser para uma nova tabela que você pode tratar como uma tabela normal do Log Analytics, com recursos completos de consulta.

Para saber mais sobre logs Auxiliares e compará-los com logs de Analytics, confira os Planos de retenção de logs no Microsoft Sentinel.

Para obter informações mais detalhadas sobre os diferentes planos de gerenciamento de logs, confira os Planos de tabelas no artigo Visão geral dos Logs do Azure Monitor na documentação do Azure Monitor.

Criar regras de resumo no Microsoft Sentinel para grandes conjuntos de dados (versão prévia)

O Microsoft Sentinel agora oferece a capacidade de criar resumos dinâmicos usando regras de resumo do Azure Monitor, que agregam grandes conjuntos de dados em segundo plano para uma experiência de operações de segurança mais suave em todas as camadas de log.

- Acesse os resultados das regras de resumo por meio da Linguagem de Consulta Kusto (KQL) em atividades de detecção, investigação, busca e geração de relatórios.

- Execute consultas de alto desempenho da Linguagem de Consulta Kusto (KQL) em dados resumidos.

- Use os resultados das regras resumidas por mais tempo nas atividades de investigação, busca e conformidade.

Para mais informações, consulte o artigo Agregação de dados do Microsoft Sentinel com regras de resumo.