Usar a análise de correspondência para detectar ameaças

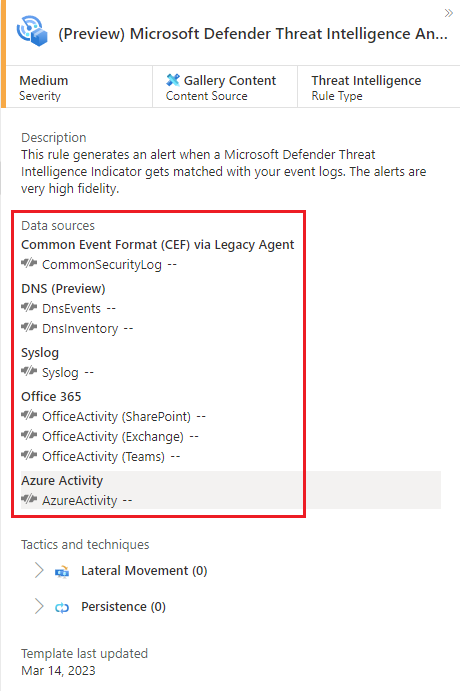

Aproveite a inteligência contra ameaças produzida pela Microsoft para gerar alertas e incidentes de alta fidelidade com a regra Análise de Informações sobre Ameaças do Microsoft Defender. Essa regra integrada no Microsoft Sentinel corresponde a indicadores com logs CEF (Formato Comum de Evento), eventos DNS do Windows com indicadores de domínio e ameaça IPv4, dados syslog e muito mais.

Importante

A análise de correspondência está atualmente em versão prévia. Consulte os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para obter termos mais legais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou ainda não lançados em disponibilidade geral.

Pré-requisitos

Você deve instalar um ou mais dos conectores de dados com suporte para gerar alertas e incidentes de alta fidelidade. Uma licença premium do Informações sobre Ameaças do Microsoft Defender não é necessária. Instalar as soluções adequadas do Hub de conteúdo para conectar essas fontes de dados:

- Formato Comum de Evento

- DNS (Versão Prévia)

- syslog

- Logs de atividades do Office

- Logs de atividades do Azure

- Logs DNS do ASIM

- Sessões de rede ASIM

Por exemplo, dependendo da fonte de dados, você pode usar as soluções e os conectores de dados a seguir:

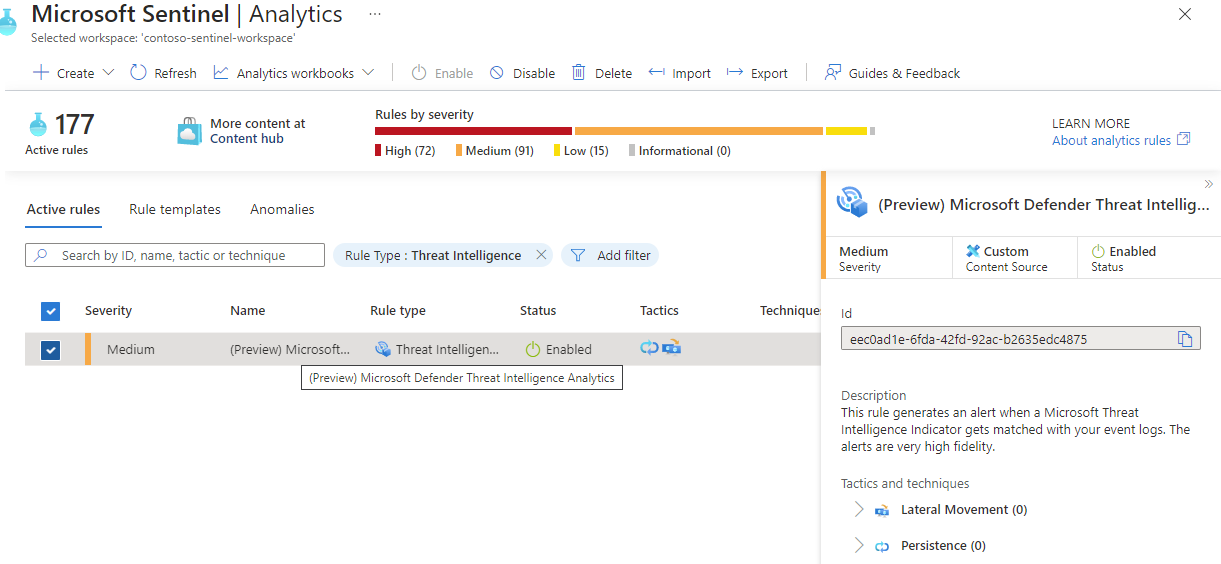

Configurar a regra de análise de correspondência

A análise de correspondência é configurada quando você habilita a regra Análise de Inteligência contra Ameaças da Microsoft Defender.

Na seção Configuração, selecione o menu Análise.

Selecione a guia Modelos de regra.

Na janela de pesquisa, insira inteligência contra ameaças.

Selecione o modelo de regra Análise de Inteligência contra Ameaças da Microsoft Defender.

Selecione Criar regra. Os detalhes da regra são somente leitura e o status padrão da regra é habilitado.

Selecione Examinar>Criar.

Fontes de dados e indicadores

A Análise de Informações sobre Ameaças do Microsoft Defender corresponde aos logs com indicadores de domínio, IP e URL das seguintes maneiras:

- Os logs de CEF ingeridos na tabela

CommonSecurityLogdo Log Analytics corresponderão aos indicadores de URL e domínio se preenchidos no campoRequestURLe aos indicadores IPv4 no campoDestinationIP. - Os logs de DNS do Windows em que o evento

SubType == "LookupQuery"ingerido na tabelaDnsEventscorresponderá aos indicadores de domínio preenchidos no campoNamee aos indicadores IPv4 no campoIPAddresses. - Os eventos de Syslog nos quais o

Facility == "cron"ingerido na tabelaSyslogcorresponderão aos indicadores de domínio e IPv4 diretamente do campoSyslogMessage. - Os Logs de atividades do Office ingeridos na tabela

OfficeActivitycorresponderão aos indicadores IPv4 diretamente do campoClientIP. - Logs de atividades do Azure ingeridos na tabela

AzureActivitycorresponderão aos indicadores IPv4 diretamente do campoCallerIpAddress. - Os logs de DNS do ASIM ingeridos na tabela

ASimDnsActivityLogscorrespondem aos indicadores de domínio se preenchidos no campoDnsQuerye aos indicadores IPv4 no campoDnsResponseName. - Sessões de Rede ASIM ingeridas na tabela

ASimNetworkSessionLogscorrespondem a indicadores IPv4 se preenchidas em um ou mais dos seguintes campos:DstIpAddr,DstNatIpAddr,SrcNatIpAddr,SrcIpAddr,DvcIpAddr.

Triagem de um incidente gerado pela análise de correspondência

Se a análise da Microsoft encontrar uma correspondência, todos os alertas gerados serão agrupados em incidentes.

Siga estas etapas para fazer a triagem dos incidentes gerados pela regra Análise de Inteligência contra Ameaças da Microsoft Defender:

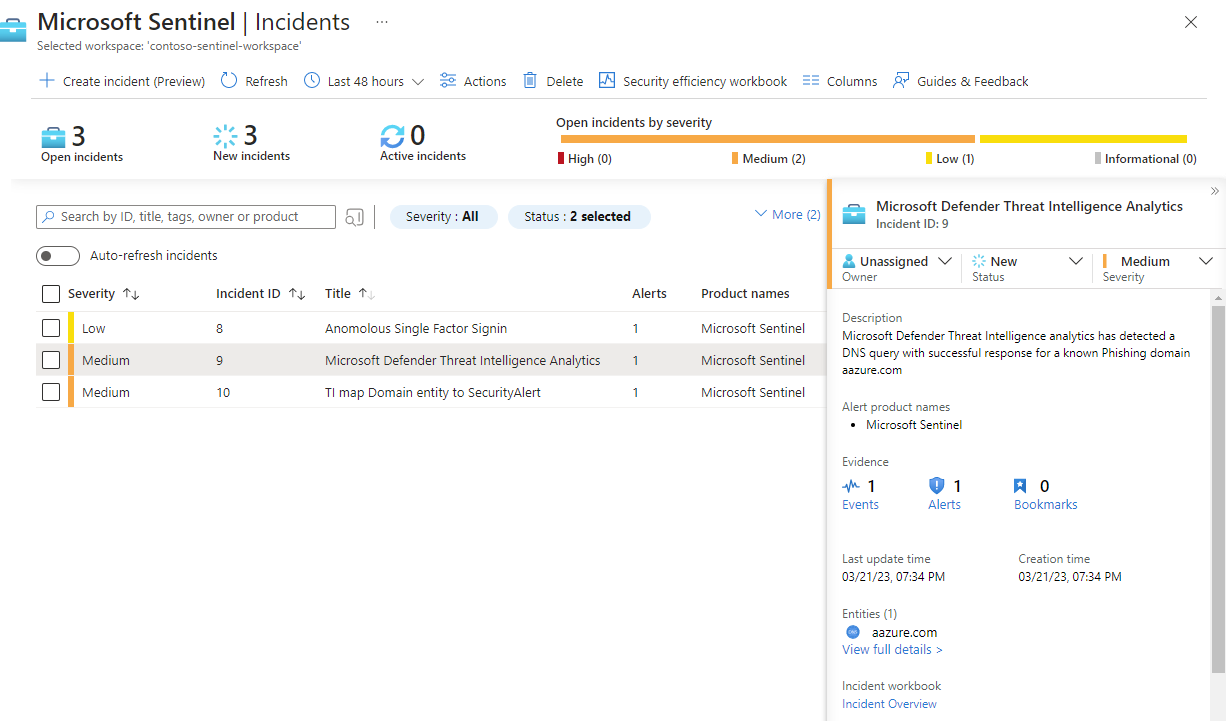

No workspace do Microsoft Sentinel em que você habilitou a regra Análise de Informações sobre Ameaças do Microsoft Defender, selecione Incidentes e pesquise por Análise de Informações sobre Ameaças do Microsoft Defender.

Os incidentes encontrados aparecem na grade.

Selecione Visualizar detalhes completos para visualizar entidades e outros detalhes sobre o incidente, como alertas específicos.

Veja um exemplo.

Observe a severidade atribuída aos alertas e ao incidente. Dependendo de como o indicador é correspondido, uma severidade apropriada é atribuída a um alerta de

InformationalaHigh. Por exemplo, se o indicador corresponder aos logs de firewall que permitiram o tráfego, será gerado um alerta de severidade alta. Se o mesmo indicador corresponder aos logs de firewall que bloquearam o tráfego, o alerta gerado será baixo ou médio.Em seguida, os alertas são agrupados de acordo com a capacidade de observação do indicador. Por exemplo, todos os alertas gerados em um período de 24 horas que correspondem ao domínio

contoso.comsão agrupados em um único incidente com a severidade atribuída com base na severidade do alerta mais alta.Observar as informações do indicador. Quando uma correspondência é encontrada, o indicador é publicado na tabela

ThreatIntelligenceIndicatorsdo Log Analytics e aparece na página Inteligência Contra Ameaças. Para todos os indicadores publicados por essa regra, a origem é definida como Análise de inteligência contra ameaças da Microsoft Defender.

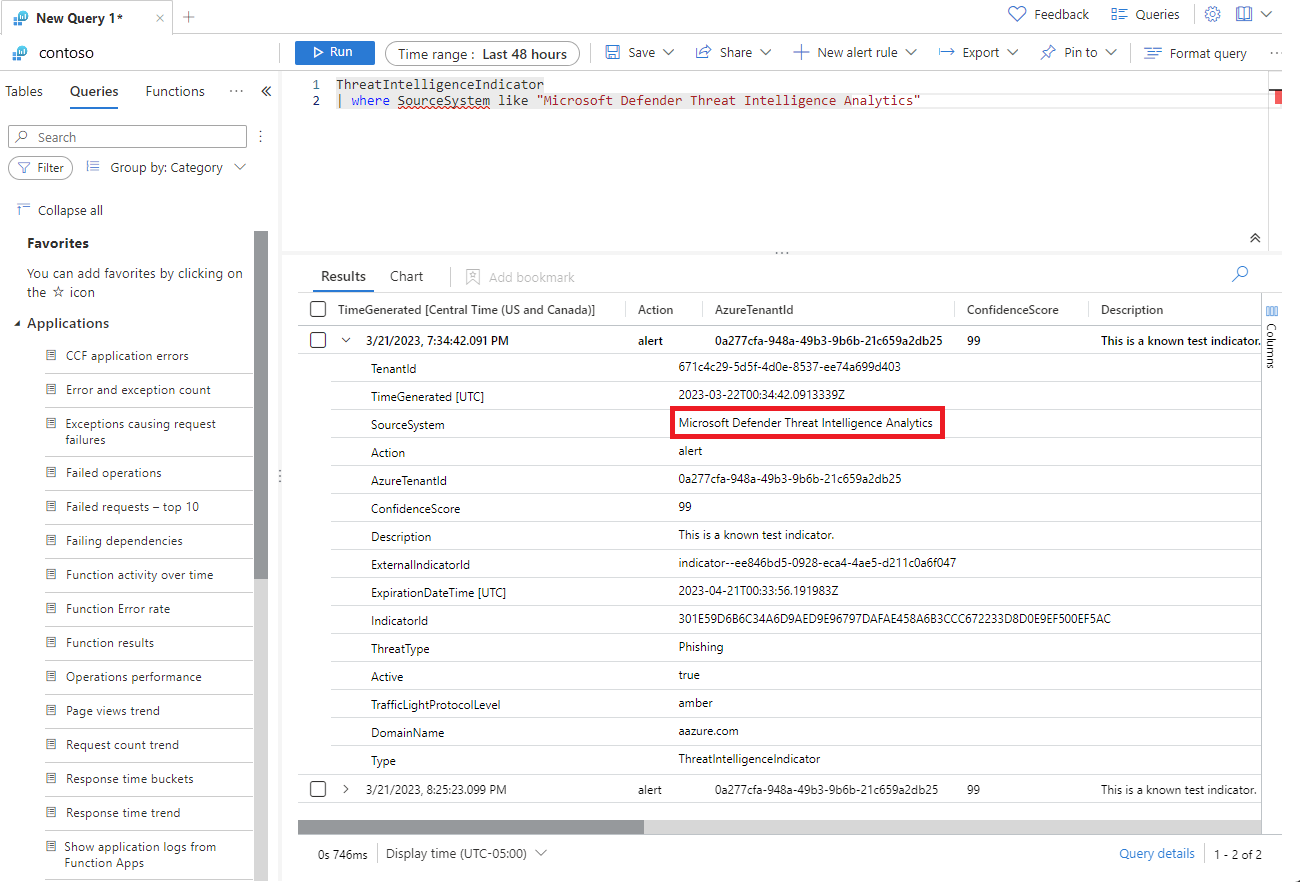

Veja um exemplo da tabela ThreatIntelligenceIndicators.

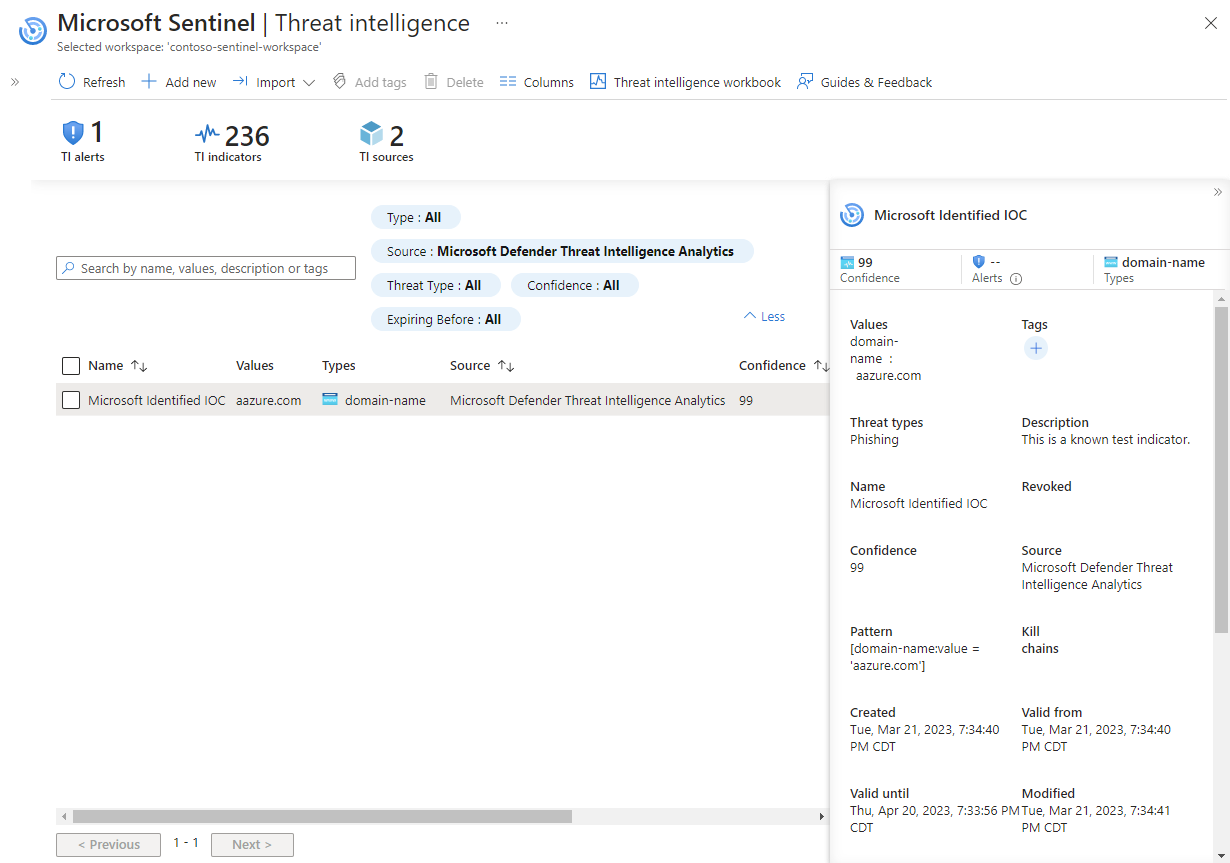

Confira um exemplo da página Inteligência Contra Ameaças.

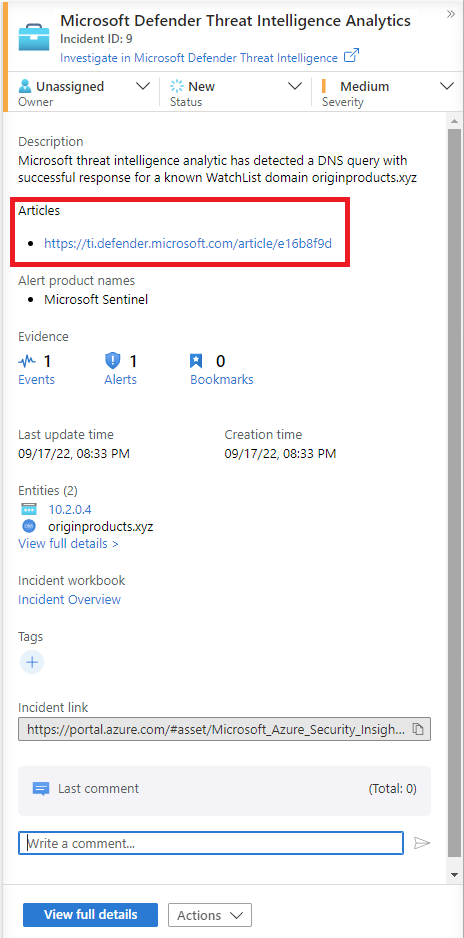

Obter mais contexto da Inteligência contra ameaças do Microsoft Defender

Assim como com os alertas e incidentes de alta fidelidade, alguns indicadores de Informações sobre Ameaças do Microsoft Defender incluem um link para um artigo de referência no portal da comunidade do Informações sobre Ameaças do Microsoft Defender.

Para obter mais informações, confira O que são as Informações sobre Ameaças do Microsoft Defender?.

Conteúdo relacionado

Neste artigo, você aprendeu a conectar a inteligência contra ameaças produzida pela Microsoft para gerar alertas e incidentes. Para saber mais sobre a inteligência contra ameaças no Microsoft Sentinel, confira os seguintes artigos:

- Trabalhar com indicadores de ameaças no Microsoft Sentinel.

- Conectar o Microsoft Azure Sentinel aos feeds de inteligência contra ameaças STIX/TAXII.

- Conectar plataformas de inteligência contra ameaças ao Microsoft Azure Sentinel.

- Veja quais plataformas TIP, feeds TAXII e enriquecimentos podem ser integrados prontamente ao Microsoft Azure Sentinel.