Noções básicas da inteligência contra ameaças no Microsoft Sentinel

O Microsoft Sentinel é uma solução de SIEM (gerenciamento de eventos e informações de segurança) com a capacidade de ingerir, coletar e gerenciar a inteligência contra ameaças de várias fontes.

Importante

O Microsoft Sentinel já está em disponibilidade geral na plataforma de operações de segurança unificada da Microsoft no portal do Microsoft Defender. Para a versão prévia, o Microsoft Sentinel está disponível no portal do Defender sem uma licença do E5 ou o Microsoft Defender XDR. Para obter mais informações, confira Microsoft Sentinel no portal do Microsoft Defender.

Introdução à inteligência contra ameaças

A CTI (inteligência contra ameaças cibernéticas) se refere a informações que descrevem ameaças existentes ou possíveis para os sistemas e usuários. Essa inteligência assume várias formas, como relatórios escritos que detalham as motivações, a infraestrutura e as técnicas de um determinado ator de ameaças. Também podem ser observações específicas de endereços IP, domínios, hashes de arquivo e outros artefatos associados a ameaças cibernéticas conhecidas.

As organizações usam a CTI para fornecer contexto essencial a atividades incomuns para que a equipe de segurança possa adotar medidas rapidamente para proteger suas pessoas, informações e ativos. Você pode obter CTI de vários lugares, como:

- Feeds de dados de código aberto

- Comunidades de compartilhamento de inteligência contra ameaças

- Feeds de inteligência comercial

- Inteligência local coletada no curso das investigações de segurança em uma organização

Para soluções SIEM como o Microsoft Sentinel, as formas mais comuns de CTI são indicadores de ameaça, que também são conhecidos como indicadores de comprometimento (IOCs) ou indicadores de ataque. Os indicadores de ameaça são dados que associam artefatos observados, como URLs, hashes de arquivo ou endereços IP, com atividades de ameaça conhecidas, tais como phishing, botnets ou malware. Essa forma de inteligência contra ameaças é frequentemente chamada de inteligência tática contra ameaças. É aplicada a produtos de segurança e automação em grande escala para detectar possíveis ameaças a uma organização e protegê-la contra elas.

Outra faceta da inteligência contra ameaças representa os atores de ameaça, os TTPs (técnicas, táticas e procedimentos), a infraestrutura e as identidades das vítimas. O Microsoft Sentinel dá suporte ao gerenciamento dessas facetas junto com os indicadores de comprometimento, expressos por meio do padrão de código aberto para a troca de CTI conhecida como STIX (expressão de informações estruturadas sobre ameaças). A inteligência contra ameaças expressa como objetos STIX aprimora a interoperabilidade e capacita as organizações em buscas mais eficientes. Use objetos STIX da inteligência contra ameaças no Microsoft Sentinel para detectar atividades mal-intencionadas observadas no seu ambiente e fornecer o contexto completo de um ataque para informar as decisões de resposta.

A seguinte tabela descreve as atividades necessárias para aproveitar ao máximo a integração de TI (inteligência contra ameaças) no Microsoft Sentinel:

| Ação | Descrição |

|---|---|

| Armazenar a inteligência contra ameaças no workspace do Microsoft Sentinel |

|

| Gerenciar a inteligência contra ameaças |

|

| Usar a inteligência contra ameaças |

|

A inteligência contra ameaças também fornece contexto útil em outras experiências do Microsoft Sentinel, como notebooks. Para obter mais informações, confira Introdução aos notebooks e ao MSTICPy.

Observação

Para obter informações sobre a disponibilidade de recursos nas nuvens do governo dos EUA, consulte as tabelas do Microsoft Sentinel em disponibilidade de recursos de nuvem para clientes do governo dos EUA.

Importar e conectar a inteligência contra ameaças

A maior parte da inteligência contra ameaças é importada usando conectores de dados ou uma API. Configure regras de ingestão para reduzir o ruído e garantir que seus feeds de inteligência sejam otimizados. Aqui estão as soluções disponíveis para o Microsoft Sentinel.

- Conector de dados da Inteligência contra Ameaças do Microsoft Defender para ingerir a inteligência contra ameaças da Microsoft

- Conector de dados Inteligência contra ameaças – TAXII para feeds do STIX/TAXII padrão do setor

- API de upload da inteligência contra ameaças para feeds de TI integrados e coletados por meio de uma API REST para conexão (não exige um conector de dados)

- O conector de dados da Plataforma de Inteligência contra Ameaças também conecta feeds de TI usando uma API REST herdada, mas está prestes a ser substituído

Use essas soluções em qualquer combinação, dependendo do local em que a sua organização obtém a inteligência contra ameaças. Todos esses conectores de dados estão disponíveis no Hub de conteúdo como parte da solução Inteligência contra Ameaças. Para obter mais informações sobre essa solução, consulte a entrada do Azure Marketplace Inteligência contra Ameaças.

Além disso, consulte este catálogo de integrações de inteligência contra ameaças disponíveis com o Microsoft Sentinel.

Adicionar a inteligência contra ameaças ao Microsoft Sentinel com o conector de dados da Inteligência contra Ameaças do Defender

Traga IOCs públicos, de código aberto e de alta fidelidade gerados pelo Inteligência Contra Ameaças do Defender para seu workspace do Microsoft Sentinel com os conectores de dados da Inteligência Contra Ameaças do Defender. Com uma configuração simples de um clique, use a inteligência contra ameaças dos conectores de dados padrão e premium das Inteligência Contra Ameaças do Defender para monitorar, alertar e caçar.

Há duas versões do conector de dados: standard e premium. Também há a regra de análise de ameaças da Inteligência Contra Ameaças do Defender disponível gratuitamente, que oferece uma amostra do que o conector de dados premium da Inteligência Contra Ameaças do Defender fornece. No entanto, com a análise correspondente, apenas os indicadores que correspondem à regra são realmente ingeridos em seu ambiente.

O conector de dados premium do da Inteligência Contra Ameaças do Defender ingere inteligência de código aberto enriquecida pela Microsoft e IOCs coletados pela Microsoft. Esses recursos premium permitem a análise de mais fontes de dados com maior flexibilidade e compreensão dessa inteligência contra ameaças. Confira uma tabela que mostra o que esperar quando você licencia e habilita a versão premium.

| Gratuita | Premium |

|---|---|

| IOCs Públicos | |

| Inteligência de software livre (OSINT) | |

| IOCs da Microsoft | |

| OSINT enriquecida pela Microsoft |

Para obter mais informações, consulte os seguintes artigos:

- Para saber como obter uma licença premium e explorar todas as diferenças entre as versões standard e premium, confira Explorar as licenças da Inteligência contra Ameaças do Defender.

- Para saber mais sobre a experiência gratuita de Inteligência Contra Ameaças do Defender, consulte Introdução à experiência gratuita de Inteligência Contra Ameaças do Defender para o Microsoft Defender XDR.

- Para saber como habilitar a Inteligência Contra Ameaças do Defender e os conectores de dados premium da Inteligência Contra Ameaças do Defender, consulte Habilitar o conector de dados da Inteligência Contra Ameaças do Defender.

- Para saber mais sobre a análise correspondente, consulte Usar análise correspondente para detectar ameaças.

Adicionar inteligência contra ameaças ao Microsoft Sentinel com a API de upload

Muitas organizações usam soluções de plataforma de inteligência contra ameaças (TIP) para agregar feeds de indicadores de ameaças de várias fontes. No feed agregado, os dados são coletados para serem aplicados a soluções de segurança, como dispositivos de rede, soluções EDR/XDR ou SIEMs, como o Microsoft Sentinel. A API de upload permite que você use essas soluções para importar objetos STIX da inteligência contra ameaças para o Microsoft Sentinel.

A nova API de upload não requer um conector de dados e oferece as seguintes melhorias:

- Os campos do indicador de ameaça são baseados no formato padronizado STIX.

- O aplicativo Microsoft Entra requer a função Colaborador do Microsoft Sentinel.

- O ponto de extremidade de solicitação de API tem o escopo no nível do workspace. As permissões de aplicativo do Microsoft Entra necessárias permitem a atribuição granular no nível do workspace.

Para obter mais informações, confira Conectar a plataforma de inteligência contra ameaças usando a API de upload

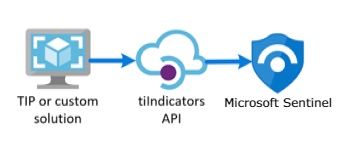

Adicionar a inteligência contra ameaças ao Microsoft Sentinel com o conector de dados da Plataforma de Inteligência contra Ameaças

Observação

Esse conector de dados agora está prestes a ser substituído.

De maneira semelhante à API de upload, o conector de dados da Plataforma de Inteligência contra Ameaças usa uma API que permite que a sua solução de TIP ou personalizada envie a inteligência contra ameaças para o Microsoft Sentinel. No entanto, esse conector de dados se limita a indicadores e já está prestes a ser substituído. Recomendamos que você aproveite as otimizações que a API de upload tem a oferecer.

O conector de dados de TIP usa a API tiIndicators de Segurança do Microsoft Graph que não dá suporte a outros objetos STIX. Use-a com qualquer TIP personalizado que se comunique com a API tiIndicators para enviar indicadores para o Microsoft Sentinel (e para outras soluções de segurança da Microsoft, como o Defender XDR).

Para obter mais informações sobre as soluções de TIP integradas ao Microsoft Sentinel, consulte Produtos integrados da plataforma de inteligência contra ameaças. Para obter mais informações, confira Conectar a plataforma de inteligência contra ameaças ao Microsoft Sentinel.

Adicionar a inteligência contra ameaças ao Microsoft Sentinel com o conector de dados da Inteligência contra Ameaças – TAXII

O padrão do setor mais amplamente adotado para a transmissão de inteligência contra ameaças é uma combinação do formato de dados STIX e do protocolo TAXII. Se a sua organização obtém a inteligência contra ameaças de soluções que dão suporte à versão atual do STIX/TAXII (2.0 ou 2.1), use o conector de dados da Inteligência contra Ameaças – TAXII para levar sua inteligência contra ameaças para o Microsoft Sentinel. O conector de dados Inteligência contra Ameaças – TAXII permite que um cliente TAXII interno no Microsoft Sentinel importe a inteligência contra ameaças de servidores TAXII 2.x.

Para importar a inteligência contra ameaças no formato STIX para o Microsoft Sentinel de um servidor do TAXII:

- Obter a raiz da API do servidor TAXII e a ID da coleção.

- Habilitar a Inteligência contra Ameaças – conector de dados TAXII no Microsoft Sentinel.

Para obter informações, confira Conectar o Microsoft Sentinel aos feeds de inteligência contra ameaças STIX/TAXII.

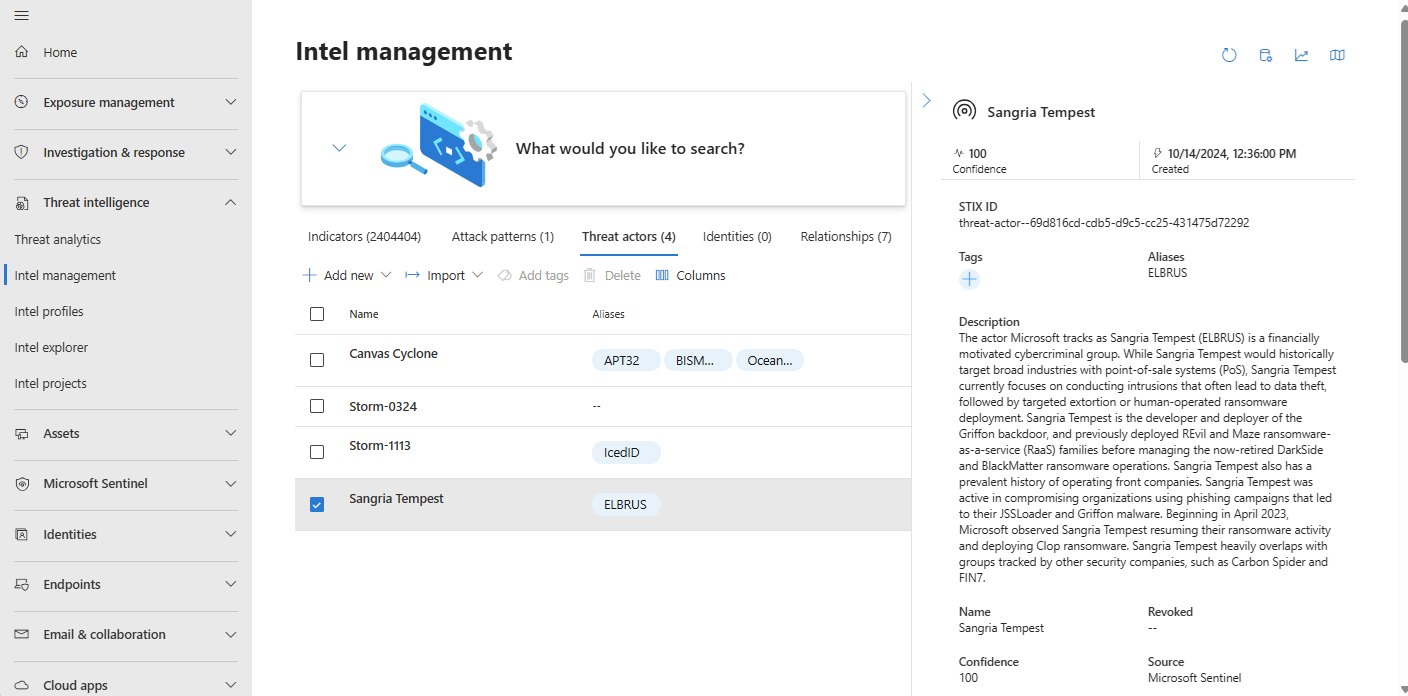

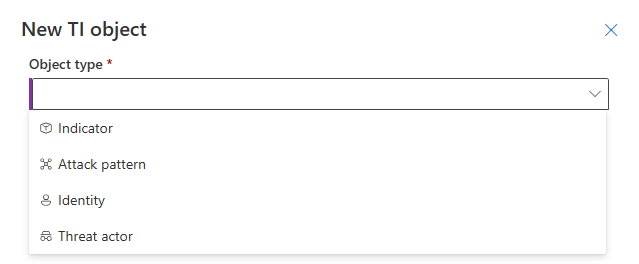

Criar e gerenciar a inteligência contra ameaças

A inteligência contra ameaças do Microsoft Sentinel é gerenciada ao lado da MDTI (Inteligência contra Ameaças do Microsoft Defender) e da Análise de Ameaças na plataforma unificada de SecOps da Microsoft.

Observação

A inteligência contra ameaças no portal do Azure ainda é acessada por meio do Microsoft Sentinel>Gerenciamento de ameaças>Inteligência contra ameaças.

Duas das tarefas mais comuns da inteligência contra ameaças são criar uma inteligência contra ameaças relacionada às investigações de segurança e adicionar marcas. A interface de gerenciamento simplifica o processo manual de criação de inteligência contra ameaças individual com alguns recursos importantes.

- Configure regras de ingestão para otimizar a inteligência contra ameaças de fontes de entrada.

- Defina relacionamentos ao criar objetos STIX.

- Colete a TI existente com o construtor de relacionamentos.

- Copie metadados comuns de um objeto TI novo ou existente com o recurso duplicado.

- Adicione marcas de forma livre a objetos com seleção múltipla.

Os seguintes objetos STIX estão disponíveis no Microsoft Sentinel:

| Objeto STIX | Descrição |

|---|---|

| Ator da ameaça | De iniciantes em script a estados de nação, os objetos de atores da ameaça descrevem motivações, sofisticação e níveis de recursos. |

| Padrão de ataque | Também conhecidos como técnicas, táticas e procedimentos, os padrões de ataque descrevem um componente específico de um ataque e a fase do MITRE ATT&CK em que ele é usado. |

| Indicador |

Domain name, URL, IPv4 address, IPv6 address e File hashesX509 certificates são usados para autenticar a identidade de dispositivos e servidores para a comunicação segura pela Internet.As impressões digitais JA3 são identificadores exclusivos gerados do processo de handshake TLS/SSL. Elas ajudam a identificar ferramentas e aplicativos específicos usados no tráfego, facilitando a detecção de impressões digitais JA3S de atividades mal-intencionadas que estendem as funcionalidades do JA3, incluindo também características específicas do servidor no processo de impressão digital. Essa extensão fornece uma visão mais abrangente do tráfego e ajuda a identificar as ameaças do lado do cliente e do servidor.Os User agents fornecem informações sobre o software cliente que está fazendo solicitações para um servidor, como o navegador ou o sistema operacional. Eles são úteis na identificação e na criação de perfil de dispositivos e aplicativos que acessam uma rede. |

| Identidade | Descreva as vítimas, as organizações e outros grupos ou indivíduos, juntamente com os setores empresariais mais intimamente associados a eles. |

| Relacionamento | Os threads que conectam a inteligência contra ameaças, ajudando a fazer conexões entre sinais diferentes e pontos de dados, são descritos com relacionamentos. |

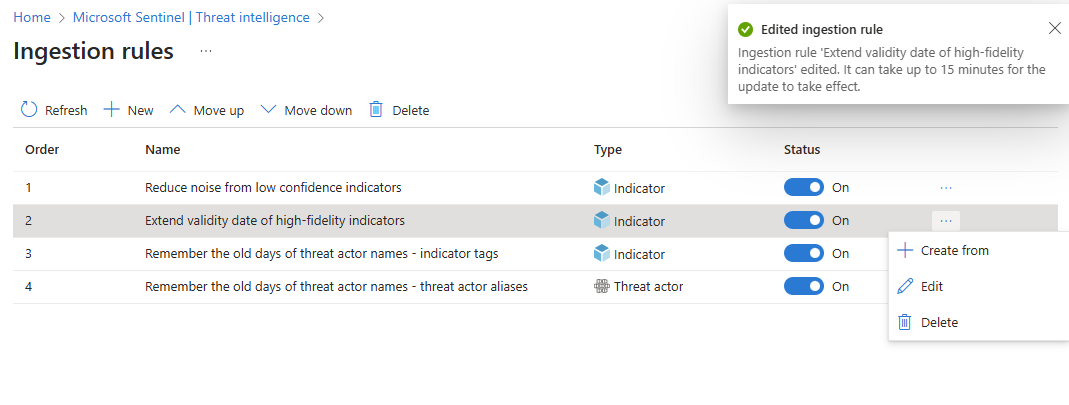

Configurar regras de ingestão

Otimize os feeds de inteligência contra ameaças filtrando e aprimorando objetos antes que eles sejam entregues ao seu workspace. As regras de ingestão atualizam os atributos ou filtram todos os objetos. A tabela a seguir lista alguns casos de uso:

| Caso de uso da regra de ingestão | Descrição |

|---|---|

| Reduzir o ruído | Filtre a antiga inteligência contra ameaças que não foi atualizada por 6 meses e que também tenha baixa confiança. |

| Estender a data de validade | Promova IOCs de alta fidelidade de fontes confiáveis estendendo a respectiva Valid until por 30 dias. |

| Lembrar-se dos velhos tempos | A nova taxonomia do ator da ameaça é ótima, mas alguns dos analistas querem ter certeza de marcar os nomes antigos. |

Para usar regras de ingestão, tenha em mente as seguintes dicas:

- Todas as regras se aplicam em ordem. Os objetos de inteligência contra ameaças que estão sendo ingeridos serão processados por cada regra até que uma ação

Deleteseja tomada. Se nenhuma ação for tomada sobre um objeto, ela será ingerida da origem na forma como se encontra. - A ação

Deletesignifica que o objeto de inteligência contra ameaças será ignorado da ingestão, o que significa que ele será removido do pipeline. As versões anteriores do objeto que já foram ingeridas não são afetadas. - Regras novas e editadas levam até 15 minutos para entrar em vigor.

Para obter mais informações, consulte Trabalhar com regras de ingestão de inteligência contra ameaças.

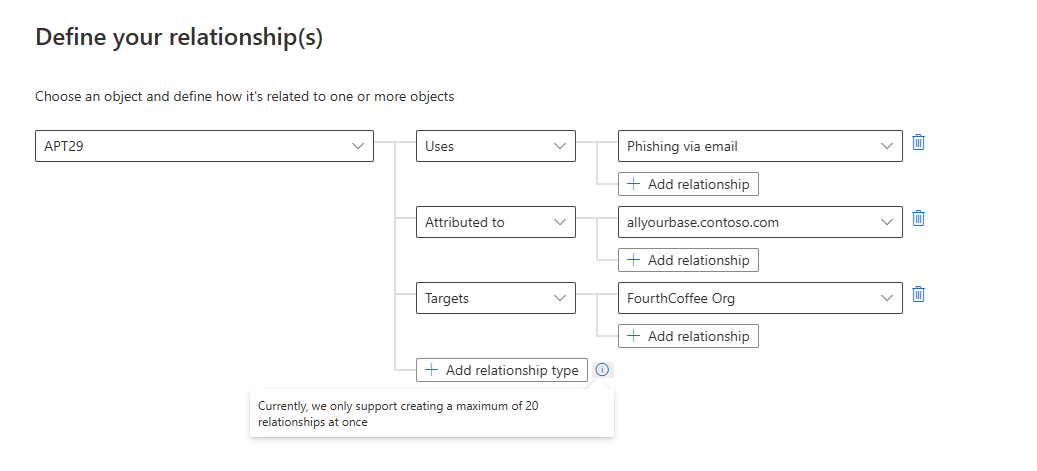

Criar relações

Aprimore a detecção e a resposta de ameaças estabelecendo conexões entre objetos com o construtor de relações. A tabela a seguir lista alguns dos casos de uso:

| Caso de uso de relação | Descrição |

|---|---|

| Conectar um ator da ameaça a um padrão de ataque | O ator da ameaça APT29Usa o padrão de ataque Phishing via Email para obter acesso inicial. |

| Vincular um indicador a um ator da ameaça | Um indicador de domínio allyourbase.contoso.com é Atribuído ao ator da ameaça APT29. |

| Associar uma identidade (vítima) a um padrão de ataque | O padrão de ataque Phishing via EmailÉ direcionado à organização FourthCoffee. |

A imagem a seguir mostra como o construtor de relacionamentos conecta todos esses casos de uso.

Coletar a inteligência contra ameaças

Configure os objetos da TI que podem ser compartilhados com públicos-alvo apropriados designando um nível de confidencialidade chamado TLP (Traffic Light Protocol).

| Cor do TLP | Confidencialidade |

|---|---|

| Branca | As informações podem ser compartilhadas livre e publicamente sem nenhuma restrição. |

| Verde | As informações podem ser compartilhadas com os colegas e as organizações parceiras dentro da comunidade, mas não publicamente. Destina-se a um público-alvo mais amplo dentro da comunidade. |

| Amber | As informações podem ser compartilhadas com os membros da organização, mas não publicamente. Destina-se a ser usado dentro da organização para proteger informações confidenciais. |

| Vermelho | As informações são altamente confidenciais e não devem ser compartilhadas fora do grupo específico ou da reunião em que foram originalmente divulgadas. |

A marcação da inteligência contra ameaças é uma forma rápida de agrupar objetos, facilitando a localização. Normalmente, você pode aplicar marcas relacionadas a um incidente específico. No entanto, se um objeto representa ameaças de um ator conhecido ou de uma campanha de ataque bem conhecida, considere a criação de um relacionamento em vez de uma marca. Depois de pesquisar e filtrar a inteligência contra ameaças com a qual você deseja trabalhar, marque-as individualmente ou faça uma seleção múltipla delas e marque-as todas de uma vez. Como a marcação é de forma livre, recomendamos que você crie convenções de nomenclatura padrão para as marcas da inteligência contra ameaças.

Para obter mais informações, confira Trabalhar com a inteligência contra ameaças no Microsoft Sentinel.

Exibir a inteligência contra ameaças

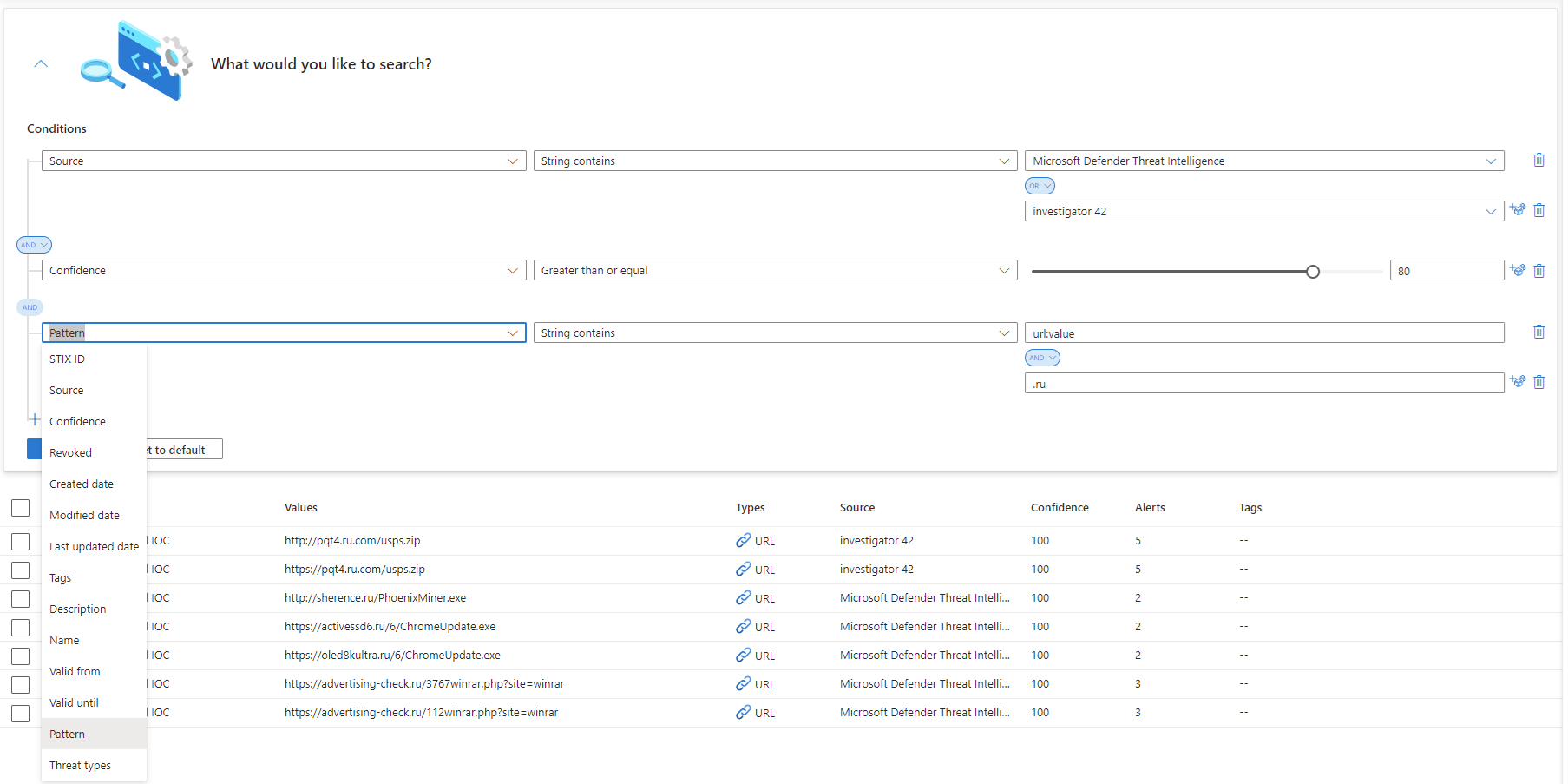

Veja a inteligência contra ameaças na interface de gerenciamento. Use a pesquisa avançada para classificar e filtrar objetos da inteligência contra ameaças sem a necessidade de escrever consultas no Log Analytics.

Veja seus indicadores armazenados no workspace do Log Analytics habilitado para o Microsoft Sentinel. A tabela ThreatIntelligenceIndicator no esquema do Microsoft Sentinel é onde todos os indicadores de ameaça do Microsoft Sentinel são armazenados. Esta tabela é a base para consultas da inteligência contra ameaças executadas por outros recursos do Microsoft Sentinel, como análise, consultas de busca e pastas de trabalho.

Importante

As tabelas que dão suporte ao novo esquema de objetos STIX estão em versão prévia privada. Para ver os objetos STIX em consultas e desbloquear o modelo de busca que os usa, solicite a aceitação com este formulário. Faça a ingestão da inteligência contra ameaças nas novas tabelas ThreatIntelIndicator e ThreatIntelObjects, juntamente ou em substituição à tabela atual ThreatIntelligenceIndicator, por meio deste processo de aceitação.

Este é um exemplo de exibição de uma consulta básica para apenas a inteligência contra ameaças usando a tabela atual.

Indicadores de inteligência contra ameaças são ingeridos na tabela ThreatIntelligenceIndicator do workspace do Log Analytics como somente leitura. Sempre que um indicador for atualizado, será criada uma nova entrada na tabela ThreatIntelligenceIndicator. Somente o indicador mais atual é exibido na interface de gerenciamento. O Microsoft Sentinel elimina duplicação de indicadores com base nas propriedades IndicatorId e SourceSystem e escolhe o indicador com o TimeGenerated[UTC] mais recente.

A propriedade IndicatorId é gerada por meio da ID do indicador do STIX. Quando os indicadores são importados ou criados com base em fontes não STIX, IndicatorId é gerado por meio da origem e do padrão do indicador.

Para obter mais informações, confira Trabalhar com a inteligência contra ameaças no Microsoft Sentinel.

Exibir os enriquecimentos de dados de Geolocalização e WhoIs (Visualização pública)

A Microsoft enriquece indicadores de IP e de domínio com dados GeoLocation e WhoIs adicionais para fornecer mais contexto para investigações em que o IOC selecionado é encontrado.

Exiba dados GeoLocation e WhoIs no painel de Inteligência Contra Ameaças para esses tipos de indicadores de ameaça importados para o Microsoft Sentinel.

Por exemplo, use dados de GeoLocation para encontrar informações como a organização ou o país ou a região para um indicador de IP. Use dados WhoIs para localizar dados como dados de criação de registro e registrador de um indicador de domínio.

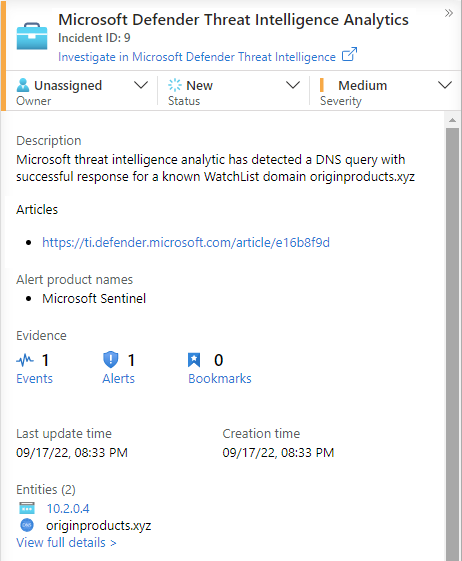

Detecte ameaças com a análise de indicadores de ameaça

O caso de uso mais importante para a inteligência contra ameaças em soluções de SIEM como o Microsoft Sentinel é impulsionar as regras de análise na detecção de ameaças. Essas regras baseadas em indicadores comparam eventos brutos de suas fontes de dados com os indicadores de ameaça para detectar ameaças à segurança em sua organização. Na Análise do Microsoft Sentinel, é possível criar regras de análise ativadas por consultas que são executadas de modo programado e geram alertas de segurança. Junto com as configurações, elas determinam com que frequência a regra deve ser executada, que tipo de resultados de consulta devem gerar alertas e incidentes de segurança e, opcionalmente, quando disparar uma resposta automatizada.

Embora você sempre possa criar novas regras de análise do zero, o Microsoft Sentinel fornece um conjunto de modelos de regras internos, criados por engenheiros de segurança da Microsoft, para aproveitar seus indicadores de ameaça. Esses modelos são baseados no tipo de indicadores de ameaça (domínio, email, hash de arquivo, endereço IP ou URL) e eventos de fonte de dados que você deseja corresponder. Cada modelo lista as fontes necessárias para que a regra funcione. Essas informações facilitam a determinação se os eventos necessários já são importados no Microsoft Sentinel.

Por padrão, quando essas regras internas forem disparadas, um alerta será criado. No Microsoft Sentinel, os alertas gerados a partir de regras de análise também geram incidentes de segurança. No menu do Microsoft Sentinel, em Gerenciamento de ameaças, selecione Incidentes. Os incidentes são o que suas equipes de operações de segurança analisam e investigam para determinar as ações de resposta apropriadas. Confira mais informações em Tutorial: investigar incidentes com o Microsoft Azure Sentinel.

Para obter mais detalhes sobre como usar indicadores de ameaça nas regras de análise, confira Usar inteligência contra ameaças para detectar ameaças.

A Microsoft fornece acesso à inteligência contra ameaças por meio da regra de análise de Inteligência Contra Ameaças do Defender. Para obter mais informações sobre como aproveitar essa regra que gera alertas e incidentes de alta fidelidade, consulte Usar análises correspondentes para detectar ameaças

As pastas de trabalho fornecem insights sobre a inteligência contra ameaças

As pastas de trabalho oferecem poderosos painéis interativos avançados que fornecem insights sobre todos os aspectos do Microsoft Sentinel, incluindo a inteligência contra ameaças. Use a pasta de trabalho interna Inteligência Contra Ameaças para visualizar informações importantes sobre sua inteligência contra ameaças. Personalize a pasta de trabalho de acordo com suas necessidades de negócios. Crie novos painéis combinando muitas fontes de dados diferentes para ajudar na visualização de seus dados de maneiras exclusivas.

Como as pastas de trabalho do Microsoft Sentinel são baseadas em pastas de trabalho do Azure Monitor, documentação abrangente e muitos outros modelos já estão disponíveis. Para obter mais informações, consulte Criar relatórios interativos com pastas de trabalho do Azure Monitor.

Há também um recurso avançado para Pastas de trabalho do Azure Monitor no GitHub, em que você pode baixar mais modelos e contribuir com seus próprios modelos.

Para obter mais informações sobre como usar e personalizar a pasta de trabalho Inteligência contra Ameaças, confira Visualizar a inteligência contra ameaças com pastas de trabalho.

Conteúdo relacionado

Neste artigo, você aprendeu sobre as funcionalidades da inteligência contra ameaças ativadas pelo Microsoft Sentinel. Para obter mais informações, consulte os seguintes artigos: