Explorar os riscos para dados confidenciais

Após descobrir os recursos com dados confidenciais, o Microsoft Defender para Nuvem permite explorar o risco de dados confidenciais para esses recursos com estes recursos:

- Caminhos de ataque: quando a descoberta de dados confidenciais estiver habilitada no plano de Gerenciamento da Postura de Segurança na Nuvem (GPSN), você pode usar os caminhos de ataque para descobrir o risco de violações de dados. Para obter mais informações, consulte Gerenciamento da postura de segurança de dados no Defender CSPM.

- Gerenciador de Segurança: quando a descoberta de dados confidenciais estiver habilitada no plano de GPSN do Defender, você pode usar o Cloud Security Explorer para encontrar insights de dados confidenciais. Para obter mais informações, consulte Gerenciamento da postura de segurança de dados no Defender CSPM.

- Alertas de segurança: quando a descoberta de dados confidenciais estiver habilitada no plano do Defender para Armazenamento, você poderá priorizar e explorar ameaças contínuas a armazenamentos de dados confidenciais aplicando as configurações de Alertas de Segurança dos filtros de confidencialidade.

Explorar os riscos por meio de caminhos de ataque

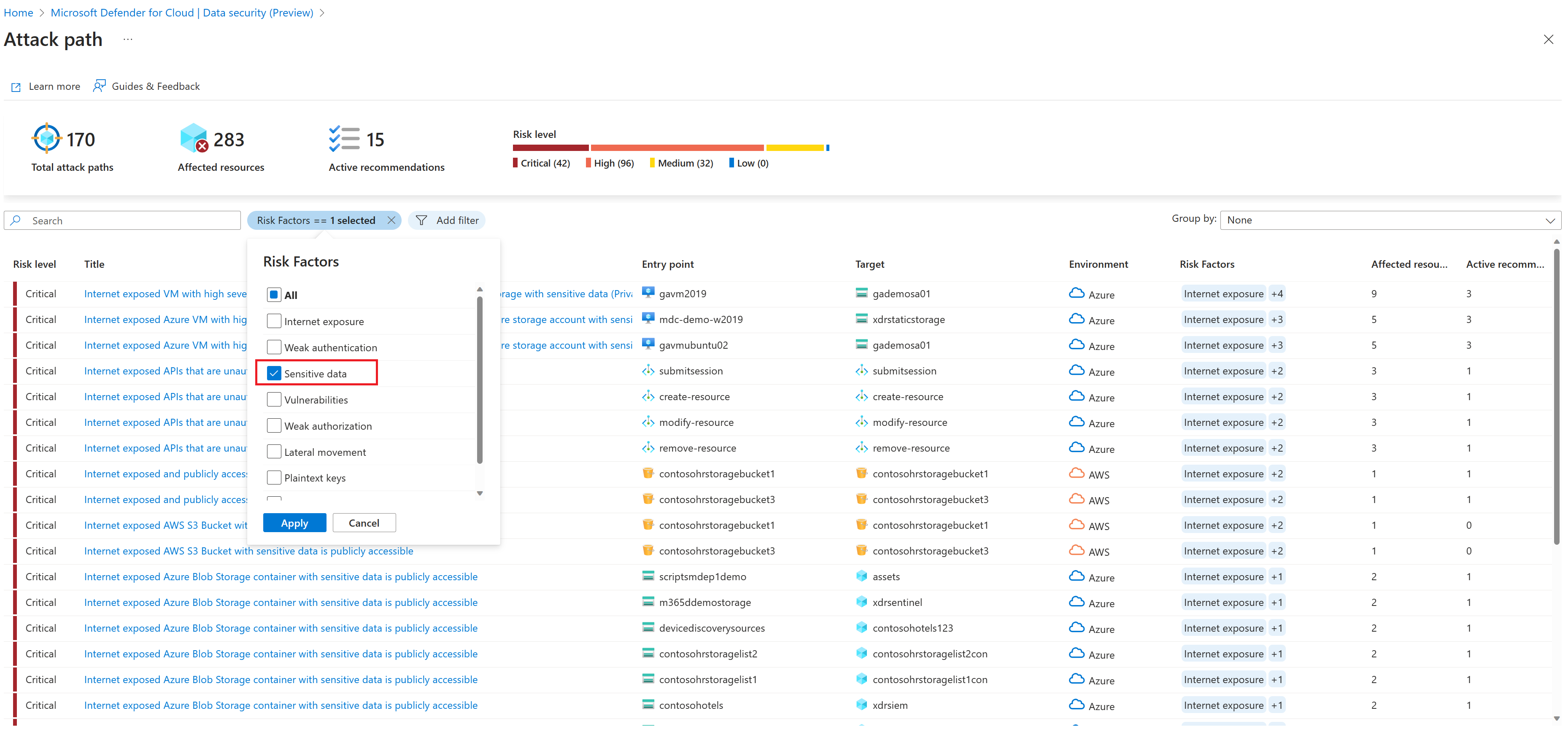

Exiba os caminhos de ataque predefinidos para descobrir os riscos de violação de dados e obter recomendações de correção, da seguinte forma:

No Defender para Nuvem, abra Análise do caminho de ataque.

Em Fatores de Risco, selecione Dados confidenciais para filtrar os caminhos de ataque relacionados a dados.

Examinar os caminhos de ataque dos dados.

Para exibir informações as confidenciais detectadas em recursos de dados, selecione o nome do recurso >Insights. Em seguida, expanda o insight Conter dados confidenciais.

Para as etapas de mitigação de riscos, abra Recomendações Ativas.

Outros exemplos de caminhos de ataque para dados confidenciais incluem:

- "O contêiner de Armazenamento do Microsoft Azure exposto à Internet com dados confidenciais é publicamente acessível"

- "O banco de dados gerenciado com exposição excessiva à Internet e dados confidenciais permite a autenticação básica (usuário/senha local)"

- "A VM tem vulnerabilidades de alta gravidade e permissão de leitura para um armazenamento de dados com dados confidenciais"

- "O Bucket S3 da AWS exposto à Internet com dados confidenciais é publicamente acessível"

- "O bucket S3 da AWS privado que replica dados para a Internet é exposto e publicamente acessível"

- "O instantâneo do RDS está disponível publicamente para todas as contas da AWS"

Explorar os riscos com o Cloud Security Explorer

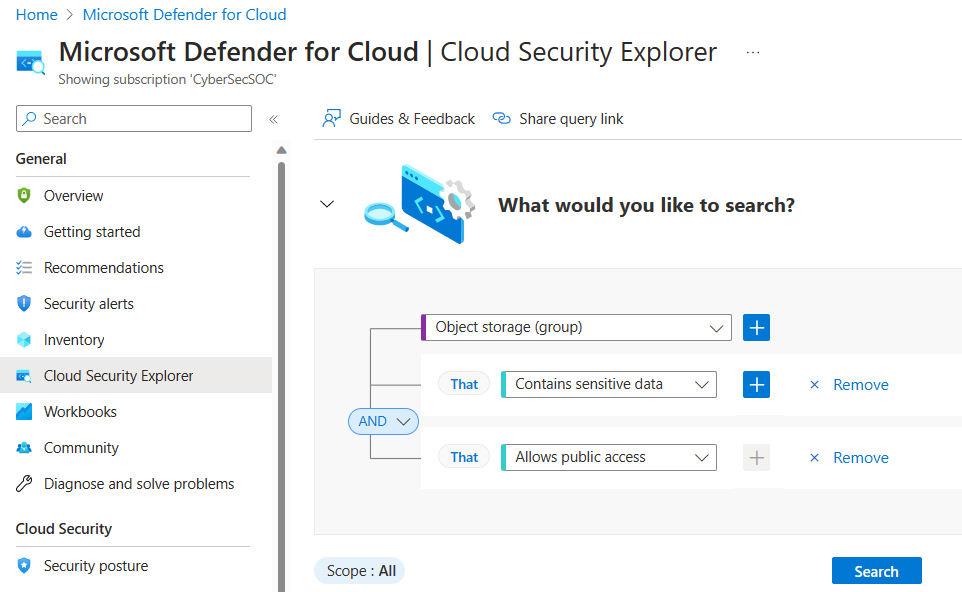

Explore os riscos dos dados e a exposição em insights de gráficos de segurança na nuvem usando um modelo de consulta ou definindo uma consulta manual.

No Defender para Nuvem, abra o Cloud Security Explorer.

Você pode compilar sua própria consulta ou selecionar um dos modelos de consulta de dados confidenciais >Abrir consulta e modificá-la conforme necessário. Aqui está um exemplo:

Usar modelos de consulta

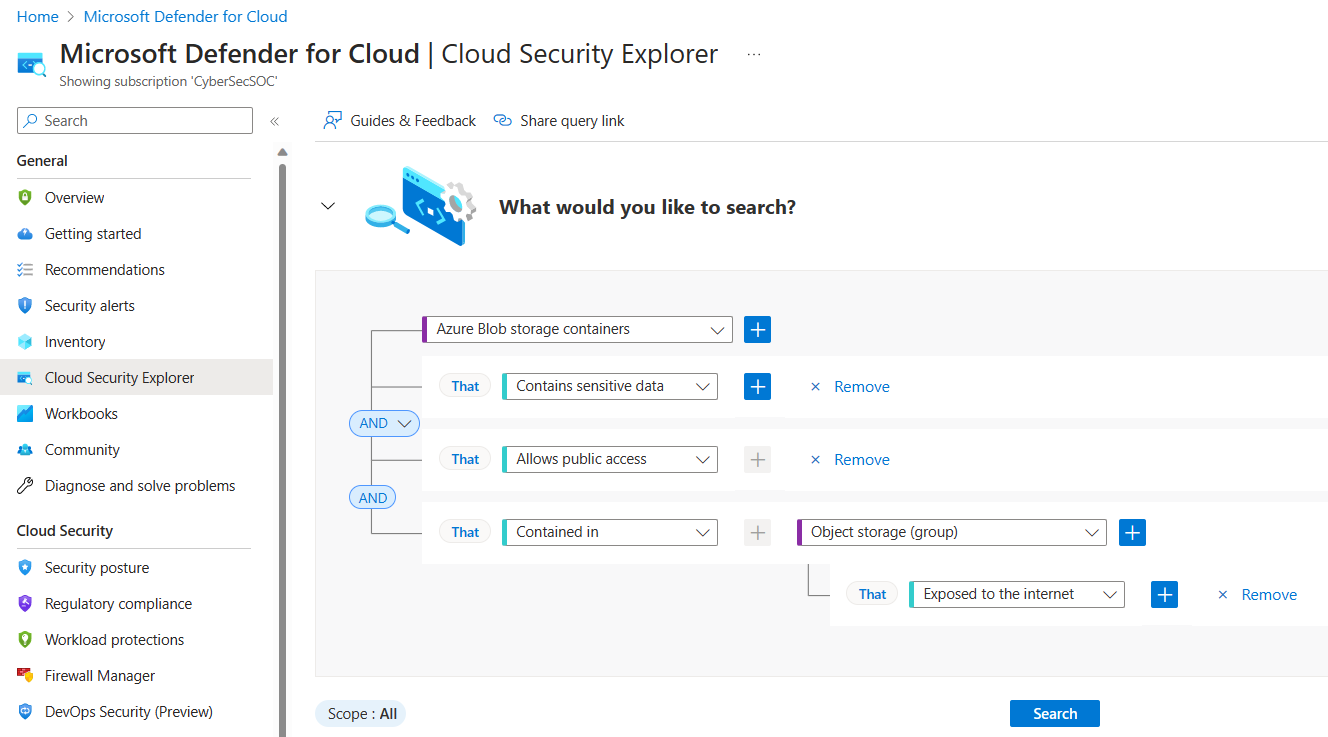

Como alternativa à criação de sua própria consulta, você pode usar modelos de consulta predefinidos. Vários modelos de consulta de dados confidenciais estão disponíveis. Por exemplo:

- Contêineres de armazenamento expostos pela Internet com dados confidenciais que permitem o acesso público.

- Buckets S3 expostos pela Internet com dados confidenciais que permitem o acesso público

Quando você abre uma consulta predefinida, ela é preenchida automaticamente e pode ser ajustada conforme necessário. Por exemplo, aqui estão os campos pré-preenchidos para "Contêineres de armazenamento expostos pela Internet com dados confidenciais que permitem o acesso público".

Explorar alertas de segurança de dados confidenciais

Quando a descoberta de dados confidenciais estiver habilitada no plano do Defender para Armazenamento, você poderá priorizar e focar nos alertas que afetam os recursos com dados confidenciais. Saiba mais sobre o monitoramento de alertas de segurança de dados no Defender para Armazenamento.

Para os bancos de dados de PaaS e os buckets do S3, as conclusões são relatadas ao ARG (Azure Resource Graph), permitindo que você filtre e classifique o conteúdo por rótulos de confidencialidade e tipos de informações confidenciais nas folhas Inventário, Alerta e Recomendação do Defender para Nuvem.

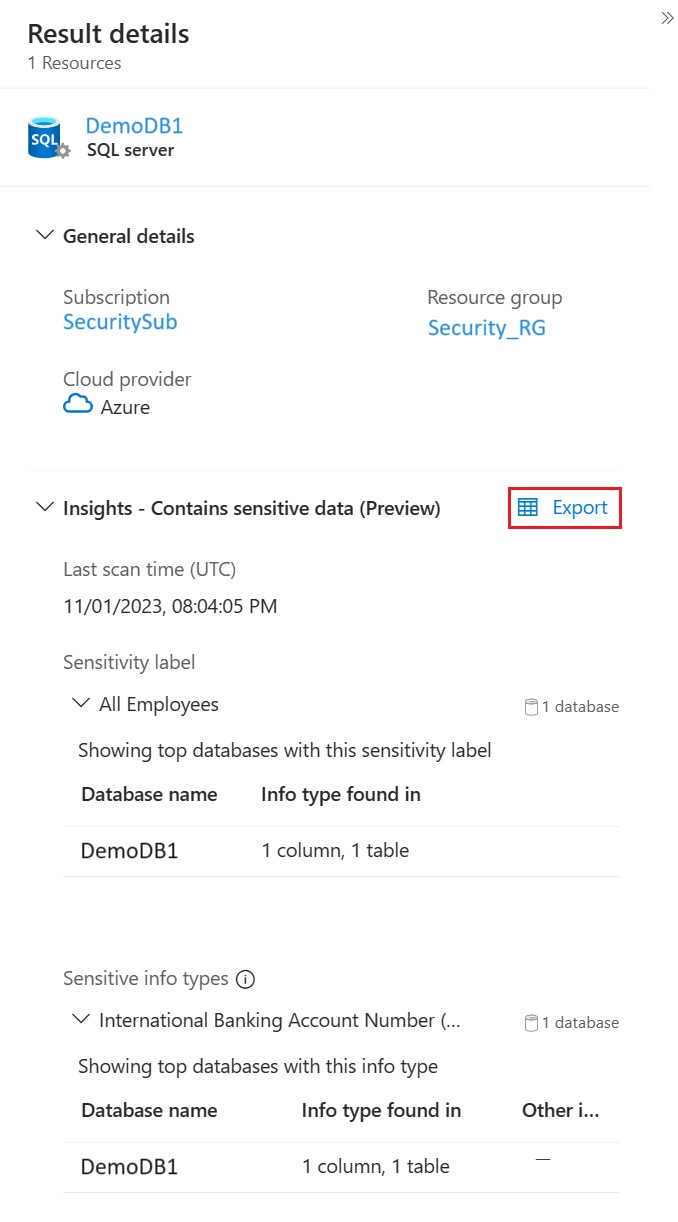

Exportar as conclusões

É comum que os administradores da segurança, que revisam as conclusões de dados confidenciais em caminhos de ataque ou no gerenciador de segurança, não tenham acesso direto aos armazenamentos de dados. Portanto, elas precisarão compartilhar as conclusões com os proprietários de dados, que podem conduzir uma investigação mais aprofundada.

Para essa finalidade, use a Exportação do insight Contém dados confidenciais.

O arquivo CSV produzido inclui:

- Nome da amostra – Dependendo do tipo de recurso, pode ser uma coluna de banco de dados, um nome de arquivo ou um nome de contêiner.

- Rótulo de confidencialidade – O rótulo de classificação mais alto encontrado no recurso (mesmo valor para todas as linhas).

- Contido em – Caminho completo da amostra (caminho do arquivo ou nome completo da coluna).

- Tipos de informações confidenciais – Tipos de informações descobertos por amostra. Se mais de um tipo de informação tiver sido detectado, uma nova linha será adicionada para cada tipo de informação. Isso serve para facilitar a experiência de filtragem.

Observação

A opção Baixar relatório CSV na página do Cloud Security Explorer exportará todos os insights recuperados pela consulta em formato bruto (JSON).

Próximas etapas

- Saiba mais sobre os caminhos de ataque.

- Saiba mais sobre o Cloud Security Explorer.