Habilitar o gerenciamento de postura de segurança de dados

Este artigo descreve como habilitar o gerenciamento de postura de segurança de dados no Microsoft Defender para Nuvem.

Antes de começar

- Antes de habilitar o gerenciamento de postura de segurança de dados, analise o suporte e os pré-requisitos.

- Ao habilitar os planos de GPSN do Defender ou Defender para Armazenamento, a extensão de descoberta de dados confidenciais é habilitada automaticamente. Você pode desabilitar essa configuração se não quiser usar o gerenciamento de postura de segurança de dados, mas recomendamos que você use o recurso para obter o maior valor do Defender para Nuvem.

- Os dados confidenciais são identificados com base nas configurações de confidencialidade dos dados no Microsoft Defender para Nuvem. Você pode personalizar as configurações de confidencialidade dos dados para identificar os dados que sua organização considera confidenciais.

- São necessárias até 24 horas para ver os resultados de uma primeira descoberta após a ativação do recurso.

Habilitar no GPSN do Defender (Azure)

Siga estas etapas para habilitar o gerenciamento de postura de segurança de dados. Não se esqueça de examinar as permissões necessárias antes de começar.

Navegue até as configurações do Microsoft Defender para Nuvem>Configurações de ambiente.

Selecione a assinatura do Azure relevante.

Para o plano Defender GPSN, selecione o status Ligado.

Se o Defender GPSN já estiver ativado, selecione Configurações na coluna Cobertura de monitoramento do plano GPSN do Defender e verifique se o componente Descoberta de dados confidenciais está definido para o status Ligado.

Quando a descoberta de dados confidenciais estiver Ativada no GPSN do Defender, ele incorporará automaticamente o suporte a tipos de recursos adicionais à medida que a gama de tipos de recursos com suporte se expandir.

Habilitar no GPSN do Defender (AWS)

Antes de começar

- Não se esqueça de: revisar os requisitos de descoberta da AWS e as permissões necessárias.

- Verifique se não há uma política que bloqueie a conexão com os buckets do Amazon S3.

- Para instâncias RDS: há suporte para a criptografia KMS entre contas, mas políticas adicionais sobre o acesso ao KMS podem impedir o acesso.

Habilitar para os recursos da AWS

Buckets S3 e instâncias RDS

- Habilite a postura de segurança de dados conforme descrito acima

- Prossiga com as instruções para baixar o modelo CloudFormation e executá-lo na AWS.

A descoberta automática de buckets S3 na conta da AWS é iniciada automaticamente.

Para buckets S3, A verificação do Defender para Nuvem é executada na sua conta da AWS e se conecta aos buckets S3.

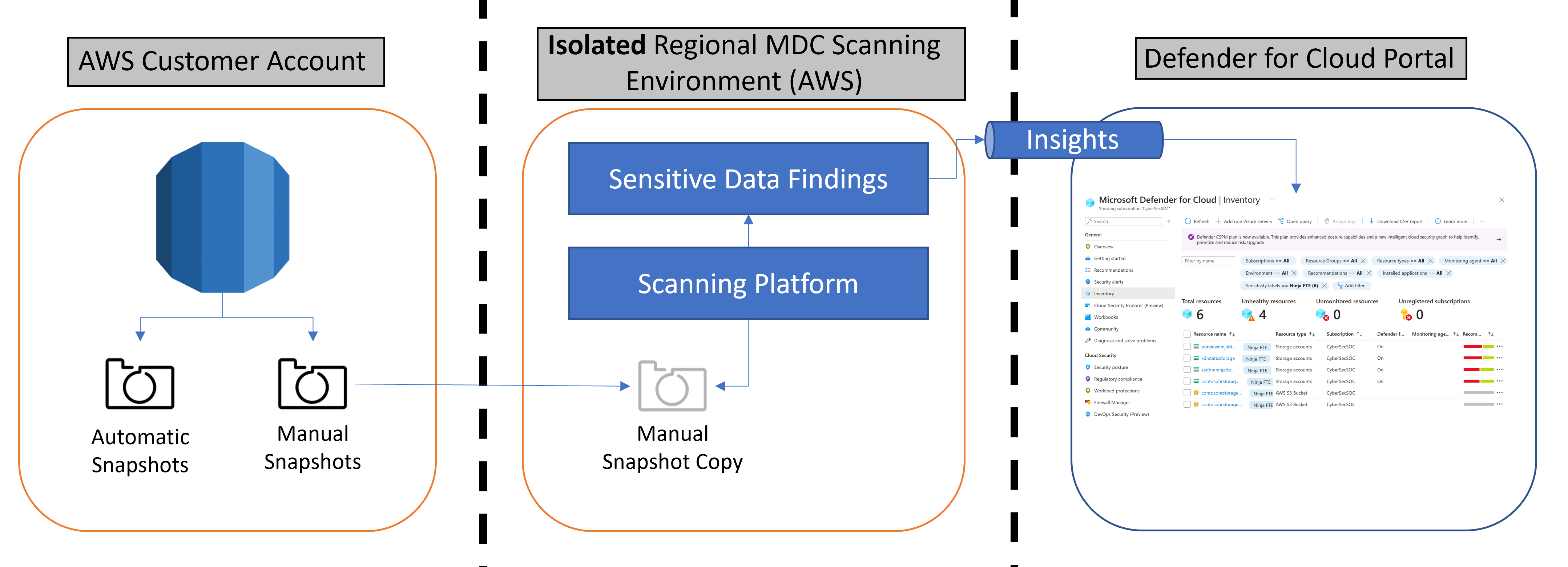

Para instâncias RDS, a descoberta será disparada quando a Descoberta de Dados Confidenciais estiver ativada. O verificador pegará o instantâneo automatizado mais recente de uma instância, criará um instantâneo manual na conta de origem e o copiará para um ambiente isolado de propriedade da Microsoft na mesma região.

O instantâneo é usado para criar uma instância dinâmica que é ativada, escaneada e imediatamente destruída (junto com o instantâneo copiado).

Somente as descobertas de verificação são relatadas pela plataforma de verificação.

Verificar se há políticas de bloqueio S3

Se o processo de ativação não funcionou devido a uma política bloqueada, verifique o seguinte:

- Verifique se a política do intervalo S3 não bloqueia a conexão. No bucket S3 da AWS, selecione a guia Permissões Política de bucket >. Verifique os detalhes da política para se certificar de que o serviço de verificação do Microsoft Defender para Nuvem em execução na conta Microsoft na AWS não esteja bloqueado.

- Certifique-se de que não haja nenhuma política de SCP que bloqueia a conexão com o bucket do S3. Por exemplo, sua política de SCP pode bloquear chamadas de API de leitura para a região da AWS em que seu bucket do S3 está hospedado.

- Verifique se essas chamada à API necessárias são permitidas pela sua política de SCP: AssumeRole, GetBucketLocation, GetObject, ListBucket, GetBucketPublicAccessBlock

- Verifique se sua política de SCP permite chamadas para a região us-east-1 da AWS, que é a região padrão para chamada à API.

Habilitar monitoramento com reconhecimento de dados no Defender para Armazenamento

A detecção de ameaças de dados confidenciais é habilitada por padrão quando o componente de descoberta de dados confidenciais está habilitado no plano do Defender para Armazenamento. Saiba mais.

Somente os recursos do Armazenamento do Azure serão verificados se o plano de GPSN do Defender estiver desativado.