Método de injeção da rede virtual expresso

APLICA-SE A: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Dica

Experimente o Data Factory no Microsoft Fabric, uma solução de análise tudo-em-um para empresas. O Microsoft Fabric abrange desde movimentação de dados até ciência de dados, análise em tempo real, business intelligence e relatórios. Saiba como iniciar uma avaliação gratuita!

Observação

Ainda não há suporte para o recurso de injeção de rede virtual expressa no SSIS Integration Runtime nas regiões abaixo:

- Oeste da Índia JIO ou Oeste da Suíça

- US Gov - Texas ou US Gov - Arizona

- Norte da China 2 ou Leste da China 2

Quando você usa o SSIS (SQL Server Integration Services) no ADF (Azure Data Factory) ou nos Pipelines do Synapse, há dois métodos para ingressar o Azure-SSIS IR (runtime de integração) a uma rede virtual: padrão e expresso. Se você usar o método Expresso, precisará configurar sua rede virtual para atender a estes requisitos:

Verifique na assinatura do Azure se Microsoft.Batch é um provedor de recursos registrado com a rede virtual para o Azure-SSIS IR ingressar. Para obter instruções detalhadas, confira a seção Registrar Lote do Azure como provedor de recursos.

Verifique se não há nenhum bloqueio de recurso em sua rede virtual.

Selecione uma sub-rede apropriada na rede virtual para seu Azure-SSIS IR ingressar. Para obter mais informações, confira a seção Selecionar uma sub-rede a seguir.

Verifique se o usuário que vai criar o Azure-SSIS IR recebeu as permissões necessárias de RBAC (controle de acesso baseado em função) para ingressar na rede virtual/sub-rede. Para obter mais informações, confira a seção Selecionar permissões de rede virtual a seguir.

Dependendo do seu cenário específico, você também pode definir as seguintes configurações:

Se quiser usar um endereço IP público estático para o tráfego de saída do Azure-SSIS IR, confira a seção Configurar um endereço IP público estático a seguir.

Se quiser usar seu servidor DNS (sistema de nomes de domínio) na rede virtual, confira a seção Configurar um servidor DNS personalizado a seguir.

Se quiser usar um NSG (grupo de segurança de rede) para limitar o tráfego de saída na sub-rede, confira a seção Configurar um NSG a seguir.

Se quiser usar UDRs (rotas definidas pelo usuário) para auditar/inspecionar o tráfego de saída, confira a seção Configurar UDRs a seguir.

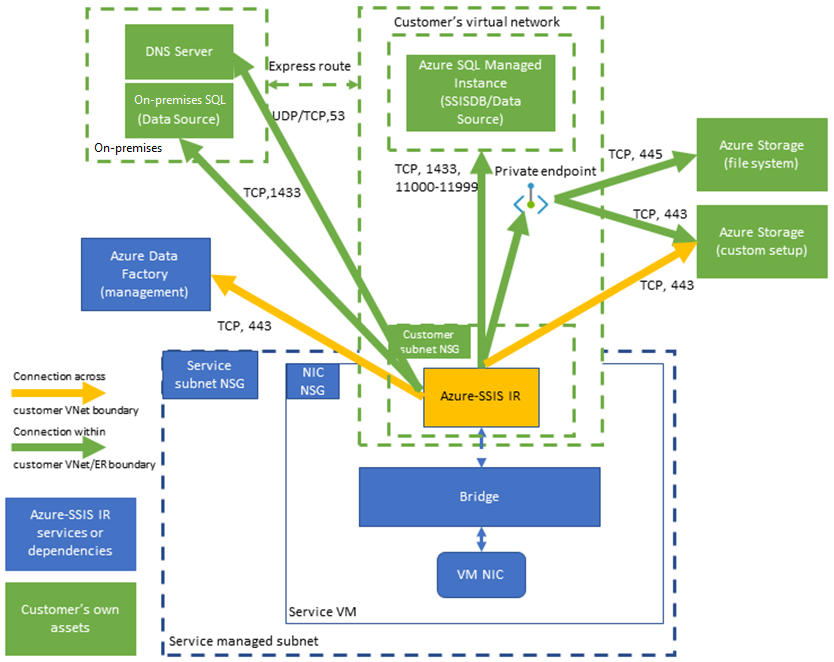

Este diagrama mostra as conexões necessárias para o Azure-SSIS IR:

Selecione uma sub-rede

Para habilitar a injeção de rede virtual Expresso, você deve selecionar uma sub-rede apropriada para o Azure-SSIS IR ingressar:

Não selecione o GatewaySubnet porque ele é dedicado para gateways de rede virtual.

Verifique se a sub-rede selecionada tem endereços IP disponíveis pelo menos para o dobro da quantidade dos seus nós do Azure-SSIS IR. Eles são necessários para evitar interrupções ao lançar patches/atualizações para seu Azure-SSIS IR. O Azure também reserva alguns endereços IP que não podem ser usados em cada sub-rede. Os primeiros e os últimos endereços IP são reservados para conformidade do protocolo, enquanto mais três endereços são reservados para serviços do Azure. Para obter mais informações, confira a seção Restrições de endereço IP da sub-rede.

Não use uma sub-rede que esteja exclusivamente ocupada por outros serviços do Azure (por exemplo, Instância Gerenciada de SQL do Azure, Serviço de Aplicativo etc).

A sub-rede selecionada deve ser delegada para o serviço Microsoft.Batch/batchAccounts. Para obter mais informações, consulte o artigo Visão geral da delegação de sub-rede. Para obter instruções detalhadas, consulte a seção Delegar uma sub-rede a um Lote do Azure.

Selecionar permissões de rede virtual

Para habilitar a injeção de rede virtual Expresso, o usuário que está criando o Azure-SSIS IR deve receber as permissões RBAC necessárias para ingressar na sub-rede/rede virtual. Você tem duas opções:

Use a função interna de Colaborador de Rede. Essa função é fornecida com a permissão Microsoft.Network/*, que tem um escopo maior do que o necessário.

Crie uma função personalizada que inclua apenas a permissão Microsoft.Network/virtualNetworks/subnets/join/action.

Para obter instruções detalhadas, confira a seção Conceder permissões de rede virtual.

Configurar um endereço IP público estático

Se você quiser usar um endereço IP público estático para o tráfego de saída do Azure-SSIS IR, para que possa permitir em seus firewalls, configure a NAT (conversão de endereços de rede virtual.

Configurar os servidores DNS personalizados

Se quiser usar seu próprio servidor DNS na rede virtual para resolver seus nomes de host privados, verifique se ele também pode resolver nomes de host globais do Azure (por exemplo, seu Armazenamento de Blobs do Azure chamado <your storage account>.blob.core.windows).

Recomendamos que você configure seu próprio servidor DNS para encaminhar solicitações de DNS não resolvidas ao endereço IP de resolvedores recursivos do Azure (168.63.129.16).

Para obter mais informações, confira a seção Resolução de nomes do servidor DNS.

Agora, para o Azure-SSIS IR usar seu servidor DNS, você precisa defini-lo com uma configuração padrão personalizada seguindo estas etapas:

Baixe um script de instalação personalizado main.cmd + seu arquivo associado setupdnsserver.ps1.

Substitua "your-dns-server-ip" em main.cmd pelo endereço IP do seu próprio servidor DNS.

Faça upload de main.cmd + setupdnsserver.ps1 em seu próprio contêiner de blob do Azure Armazenamento para instalação personalizada padrão e insira seu URI de SAS ao provisionar o Azure-SSIS IR, consulte o artigo Personalização Azure-SSIS IR.

Observação

Use um FQDN (nome de domínio totalmente qualificado) para o nome do host privado (por exemplo, use <your_private_server>.contoso.com, em vez de <your_private_server>). Como alternativa, você pode usar uma instalação personalizada padrão no Azure-SSIS IR para acrescentar automaticamente seu sufixo DNS (por exemplo, contoso.com) a qualquer nome de domínio de rótulo único não qualificado e transformá-lo em um FQDN antes de usá-lo em consultas DNS. Confira Exemplos de configuração personalizada padrão.

Configurar um NSG

Se quiser usar um NSG na sub-rede ingressada pelo seu Azure-SSIS IR, permita o seguinte tráfego de saída:

| Protocolo de transporte | Fonte | Portas de origem | Destino | Portas de destino | Comentários |

|---|---|---|---|---|---|

| TCP | VirtualNetwork | * | DataFactoryManagement | 443 | Necessário para que seu Azure-SSIS IR acesse os serviços do ADF. Seu tráfego de saída usa apenas o ponto de extremidade público do ADF por enquanto. |

| TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000-11999 | (Opcional) Necessário somente se você usar a Instância Gerenciada ou o servidor do Banco de Dados SQL do Azure para hospedar o catálogo do SSIS (SSISDB). Se sua Instância Gerenciada ou seu servidor do Banco de Dados SQL do Azure estiver configurado com um ponto de extremidade público ou de serviço de rede virtual, use a marca de serviço Sql como destino. Se sua Instância Gerenciada ou seu servidor do Banco de Dados SQL do Azure estiver configurado com um ponto de extremidade privado, use a marca de serviço VirtualNetwork como destino. Se a política de conexão do servidor estiver definida como Proxy, em vez de Redirecionar, será necessária apenas a porta 1433. |

| TCP | VirtualNetwork | * | Storage/VirtualNetwork | 443 | (Opcional) Necessário somente se você usar o contêiner de blob de Armazenamento do Azure para armazenar seus scripts/arquivos de instalação personalizada padrão. Se seu Armazenamento do Azure estiver configurado com um ponto de extremidade público ou de serviço de rede virtual, use a marca de serviço Storage como destino. Se seu Armazenamento do Azure estiver configurado com um ponto de extremidade privado, use a marca de serviço VirtualNetwork como destino. |

| TCP | VirtualNetwork | * | Storage/VirtualNetwork | 445 | (Opcional) Necessário somente se você precisar acessar Arquivos do Azure. Se seu Armazenamento do Azure estiver configurado com um ponto de extremidade público ou de serviço de rede virtual, use a marca de serviço Storage como destino. Se seu Armazenamento do Azure estiver configurado com um ponto de extremidade privado, use a marca de serviço VirtualNetwork como destino. |

Configurar UDRs

Se quiser auditar/inspecionar o tráfego de saída de seu Azure-SSIS IR, você poderá usar UDRs (rotas definidas pelo usuário) para redirecioná-lo a um dispositivo de firewall local via Azure ExpressRoute, por meio de um túnel forçado que anuncia uma rota BGP (border gateway protocol) 0.0.0.0/0 para a rede virtual, para um NVA (dispositivo de virtualização de rede) configurado como firewall ou para o serviço Firewall do Azure.

Seguindo nossas diretrizes na seção Configurar um NSG acima, você deve implementar regras semelhantes no serviço/dispositivo de firewall para permitir o tráfego de saída do seu Azure-SSIS IR:

Se você usa o Firewall do Azure:

A porta 443 deve estar aberta para tráfego TCP de saída com a marca de serviço DataFactoryManagement como destino.

Se você usar a Instância Gerenciada ou o servidor do Banco de Dados SQL do Azure para hospedar o SSISDB, deverá abrir as portas 1433, 11000-11999 para o tráfego TCP de saída com a marca de serviço Sql/VirtualNetwork como destino.

Se você usar o contêiner de blob do Armazenamento do Azure para armazenar seus scripts/arquivos de instalação personalizada padrão, deverá abrir a porta 443 para o tráfego TCP de saída com a marca de serviço Storage/VirtualNetwork como destino.

Se você precisar acessar Arquivos do Azure, deverá abrir a porta 445 para o tráfego TCP de saída com a marca de serviço Storage/VirtualNetwork como destino.

Se você usar outro serviço/dispositivo de firewall:

Você deve abrir a porta 443 para o tráfego TCP de saída com 0.0.0.0/0 ou os seguintes FQDNs específicos do ambiente do Azure como destino:

Ambiente do Azure FQDN Público do Azure *.frontend.clouddatahub.net Azure Governamental *.frontend.datamovement.azure.us Microsoft Azure operado pela 21Vianet *.frontend.datamovement.azure.cn Se você usar a Instância Gerenciada ou o servidor do Banco de Dados SQL do Azure para hospedar o SSISDB, deverá abrir as portas 1433, 11000-11999 para o tráfego TCP de saída com 0.0.0.0/0 ou o FQDN da Instância Gerenciada/servidor do Banco de Dados SQL do Azure como destino.

Se você usar o contêiner de blob do Armazenamento do Azure para armazenar seus scripts/arquivos de instalação personalizada padrão, deverá abrir a porta 443 para o tráfego TCP de saída com 0.0.0.0/0 ou o FQDN do Armazenamento de Blobs do Azure como destino.

Se você precisar acessar Arquivos do Azure, deverá abrir a porta 445 para o tráfego TCP de saída com 0.0.0.0/0 ou o FQDN do Arquivos do Azure como destino.

Conteúdo relacionado

- Ingressar o Azure-SSIS IR a uma rede virtual por meio da interface do usuário do ADF

- Ingressar o Azure-SSIS IR a uma rede virtual por meio do Azure PowerShell

Para obter mais informações sobre o Azure-SSIS IR, confira os seguintes artigos:

- Azure-SSIS IR. Este artigo fornece informações conceituais gerais sobre IRs, incluindo o Azure-SSIS IR.

- Tutorial: Implantar pacotes SSIS no Azure. Este tutorial fornece instruções passo a passo sobre como criar o Azure-SSIS IR. Ele usa o servidor do Banco de Dados SQL do Azure para hospedar o SSISDB.

- Criar um Azure-SSIS IR. Este artigo expande o tutorial. Ele fornece instruções sobre como usar o servidor do Banco de Dados SQL do Azure configurado com um ponto de extremidade de serviço de rede virtual/regra de firewall IP/ponto de extremidade privado ou uma Instância Gerenciada de SQL do Azure que se une a uma rede virtual para hospedar o SSISDB. Também mostra como unir o seu Azure-SSIS IR a uma rede virtual.

- Monitore um IR do Azure-SSIS. Este artigo mostra como recuperar e entender as informações sobre seu Azure-SSIS IR.

- Gerencie um IR do Azure-SSIS. Este artigo mostra como interromper, iniciar ou excluir um Azure-SSIS IR. Ele também mostra como escalar horizontalmente o IR do Azure-SSIS adicionando mais nós.