Planejar uma adoção segura da nuvem

Desenvolver um plano de adoção da nuvem pode ser difícil e muitas vezes tem muitos desafios técnicos. Você deve planejar cuidadosamente cada etapa do processo de adoção da nuvem, especificamente ao atualizar cargas de trabalho herdadas para infraestrutura de nuvem. Para criar uma propriedade de nuvem segura desde o início, você precisa integrar considerações de segurança em todas as fases do seu plano de adoção. Essa abordagem ajuda a garantir que seu novo ambiente de nuvem seja seguro desde o início.

Ao tomar decisões sobre sua migração ou implementação, projete para a postura de estratégia de segurança mais alta que seja viável para sua empresa. Priorize a segurança em detrimento do desempenho e da eficiência de custos ao iniciar seus projetos. Essa abordagem garante que você não introduza riscos que possam exigir que você reprojete cargas de trabalho posteriormente. As diretrizes fornecidas neste artigo podem ajudá-lo a desenvolver um plano de adoção da nuvem que tenha a segurança como princípio fundamental.

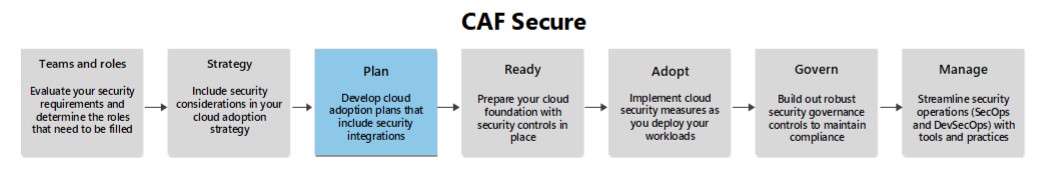

Este artigo é um guia de apoio à metodologia do Plano . Ele fornece áreas de otimização de segurança para você considerar à medida que avança nessa fase de sua jornada.

Planejar a adoção da zona de destino

Para criar seus elementos fundamentais da propriedade da nuvem, use a abordagem da zona de destino. Essa recomendação se aplica especificamente a grandes e grandes organizações. Organizações menores e start-ups podem não se beneficiar da adoção dessa abordagem no início de sua jornada para a nuvem. No entanto, é importante entender as áreas de design porque você precisa incluir essas áreas em seu plano de adoção de nuvem, mesmo que não crie uma zona de destino completa.

Você pode usar a abordagem de zona de destino do Azure para estabelecer uma base sólida para sua propriedade de nuvem. Essa base ajuda a garantir um ambiente gerenciável que você pode proteger com mais eficiência de acordo com as práticas recomendadas.

Zonas de destino: uma zona de destino é um ambiente pré-configurado, de segurança aprimorada e escalonável na nuvem que serve como base para suas cargas de trabalho. Inclui topologia de rede, gerenciamento de identidade, segurança e componentes de governança.

Benefícios: as zonas de destino podem ajudá-lo a padronizar ambientes de nuvem. Essa abordagem ajuda a garantir a consistência e a conformidade com as políticas de segurança. Além disso, facilitam o gerenciamento e a escalabilidade.

Modernização da postura de segurança

Ao desenvolver um plano de modernização de segurança, é essencial se concentrar na adoção de novas tecnologias e práticas operacionais. É igualmente importante que você alinhe essas medidas de segurança com seus objetivos de negócios.

Planejar a adoção do Zero Trust

Ao desenvolver seu plano de adoção, incorpore os princípios de Confiança Zero em seu plano para ajudar a estruturar as fases e etapas pelas quais as equipes em toda a organização são responsáveis e como elas podem realizar suas atividades.

A abordagem Microsoft Zero Trust fornece diretrizes para sete pilares de tecnologia, incluindo recomendações de implantação e configuração. Ao criar seu plano, explore cada pilar para ajudar a garantir uma cobertura abrangente dessas áreas.

Pilares da tecnologia de Confiança Zero

Identidade: Diretrizes para verificar identidades com autenticação forte e controlar o acesso sob o princípio de privilégios mínimos.

Pontos de extremidade: diretrizes para proteger todos os pontos de extremidade, incluindo dispositivos e aplicativos, que interagem com seus dados. Essas diretrizes se aplicam independentemente de onde os pontos de extremidade se conectam e como eles se conectam.

Dados: Diretrizes para proteger todos os dados usando uma abordagem de defesa em profundidade.

Aplicativos: diretrizes para proteger os aplicativos e serviços de nuvem que você consome.

Infraestrutura: orientação para proteger a infraestrutura de nuvem por meio de políticas rígidas e estratégias de aplicação.

Rede: diretrizes para proteger sua rede em nuvem por meio de segmentação, inspeção de tráfego e criptografia de ponta a ponta.

Visibilidade, automação e orquestração: orientação para políticas e práticas operacionais que ajudam a aplicar os princípios de Confiança Zero.

Alinhamento de negócios

O alinhamento entre as partes interessadas em tecnologia e negócios é fundamental para o sucesso do seu plano de modernização de segurança. Você deve abordar o desenvolvimento do plano como um processo colaborativo e negociar com as partes interessadas para encontrar a melhor maneira de adaptar processos e políticas. As partes interessadas de negócios devem entender como o plano de modernização afeta as funções de negócios. As partes interessadas em tecnologia devem saber onde fazer concessões para manter as funções críticas de negócios seguras e intactas.

Preparação e resposta a incidentes

Planeje a preparação: planeje a preparação de incidentes avaliando soluções de gerenciamento de vulnerabilidades, sistemas de detecção de ameaças e incidentes e soluções robustas de monitoramento de infraestrutura. Planeje a proteção da infraestrutura para reduzir as superfícies de ataque.

Planeje a resposta a incidentes: crie um plano robusto de resposta a incidentes para ajudar a garantir a segurança na nuvem. Na fase Planejar, comece a elaborar seu plano de resposta a incidentes identificando as funções e as principais fases, como investigação, mitigação e comunicações. Você adicionará detalhes sobre essas funções e fases à medida que cria sua propriedade de nuvem.

Planejar a confidencialidade

Proteção contra perda de dados: para estabelecer a confidencialidade dos dados organizacionais em toda a empresa, planeje meticulosamente políticas e procedimentos específicos de prevenção contra perda de dados. Esse processo inclui a identificação de dados confidenciais, a determinação de como protegê-los e o planejamento da implantação de tecnologias de criptografia e controles de acesso seguro.

Inclua requisitos de proteção de dados em seus planos de migração ou desenvolvimento para a nuvem:

Classificação de dados: identifique e classifique os dados com base na sensibilidade e nos requisitos regulatórios. Esse processo ajuda a aplicar medidas de segurança apropriadas.

Criptografia: certifique-se de que os dados sejam criptografados em repouso e em trânsito. Use padrões de criptografia fortes para proteger informações confidenciais.

Controles de acesso: implemente controles de acesso rígidos para ajudar a garantir que apenas usuários autorizados possam acessar dados confidenciais. Use autenticação multifator e controle de acesso baseado em função. Siga o princípio de Zero Trust e verifique explicitamente, sempre autenticando e autorizando com base em todos os pontos de dados disponíveis. Esses pontos de dados incluem identidade do usuário, localização, integridade do dispositivo, serviço ou carga de trabalho, classificação de dados e anomalias.

Planejar a integridade

Além das medidas recomendadas para confidencialidade, considere a implementação de dados específicos e medidas de integridade do sistema.

Planeje a observabilidade e a governança da integridade dos dados e do sistema: em seus planos de adoção ou desenvolvimento de nuvem, inclua planos para monitorar dados e sistemas em busca de alterações não autorizadas e políticas de higiene de dados.

Planeje incidentes de integridade: em seu plano de resposta a incidentes, inclua considerações de integridade. Essas considerações devem abordar alterações não autorizadas em dados ou sistemas e como corrigir dados inválidos ou corrompidos descobertos por meio de suas práticas de monitoramento e higiene de dados.

Planejar a disponibilidade

Seu plano de adoção da nuvem deve abordar a disponibilidade adotando padrões para design e operações de arquitetura. Esses padrões orientam a implementação e as fases futuras e fornecem um plano de como você pode atender aos requisitos de disponibilidade. Considere as seguintes recomendações ao criar seu plano de adoção da nuvem:

Padronize os padrões de design de infraestrutura e aplicativos: padronize os padrões de design de infraestrutura e aplicativos para ajudar a garantir que suas cargas de trabalho sejam confiáveis. Evite complexidade desnecessária para tornar os projetos repetíveis e desencorajar comportamentos de shadow IT. Siga as práticas recomendadas para infraestrutura altamente disponível e aplicativos resilientes ao definir seus padrões de design.

Padronize ferramentas e práticas de desenvolvimento: desenvolva padrões bem definidos e aplicáveis para suas ferramentas e práticas de desenvolvimento. Essa abordagem ajuda a garantir que suas implantações sigam os princípios da Tríade da CIA e incorporem as melhores práticas para implantações seguras.

Padronize ferramentas e práticas operacionais: Dependa de padrões bem definidos e rigorosamente aplicados para os operadores seguirem para manter a confidencialidade, integridade e disponibilidade. Siga os padrões de forma consistente e treine-os rotineiramente para que seus sistemas sejam resilientes a ataques e possam responder com eficiência a incidentes.

Planejar a sustentação da segurança

Para a sustentação de longo prazo de sua postura de segurança, adote uma mentalidade de melhoria contínua em toda a organização. Essa abordagem inclui não apenas aderir aos padrões operacionais nas práticas diárias, mas também buscar ativamente oportunidades de aprimoramento. Revise regularmente seus padrões e políticas e implemente um programa de treinamento que promova uma mentalidade de melhoria contínua.

Para planejar sua linha de base de segurança, você deve primeiro entender sua postura de segurança atual para estabelecer sua linha de base. Use uma ferramenta automatizada como o Microsoft Secure Score para estabelecer sua linha de base rapidamente e obter insights sobre áreas de melhoria.