Proteger pontos de extremidade com a Confiança Zero

![]()

Background

Empresas modernas têm uma diversidade incrível de pontos de extremidade que acessam dados. Nem todos os pontos de extremidade são gerenciados ou mesmo pertencentes à organização, resultando em diferentes configurações de dispositivo e níveis de patch de software. Isso cria uma superfície de ataque massiva e, se deixado não resolvida, acessar dados de trabalho de pontos de extremidade não confiáveis pode se tornar facilmente o elo mais fraco em sua estratégia de segurança de Confiança Zero.

A Confiança Zero segue o princípio : "Nunca confie, sempre verifique". Em termos de pontos de extremidade, isso significa sempre verificar todos os pontos de extremidade. Isso inclui não apenas dispositivos de prestador de serviço, parceiro e convidado, mas também aplicativos e dispositivos usados por funcionários para acessar dados de trabalho, independentemente da propriedade do dispositivo.

Em uma abordagem de Confiança Zero, as mesmas políticas de segurança são aplicadas independentemente se o dispositivo é corporativo ou de propriedade pessoal por meio do BYOD (traga seu próprio dispositivo), se o dispositivo é totalmente gerenciado por ele ou se somente os aplicativos e os dados são protegidos. As políticas se aplicam a todos os pontos de extremidade, sejam dispositivos IoT, PC, Mac, smartphone, tablet ou portáteis (wearable) ou onde quer que estejam conectados, sejam eles a redecorporativa segura, banda larga doméstica ou Internet pública.

O mais importante é que a integridade e a confiabilidade dos aplicativos executados nesses pontos de extremidade afetam a postura de segurança. É necessário prevenir que dados corporativos sejam vazados para aplicativos ou serviços não confiáveis ou desconhecidos, seja acidentalmente ou por más intenções.

Há algumas regras importantes para proteger dispositivos e pontos de extremidade em um modelo de Confiança Zero:

As políticas de segurança de Confiança Zero são impostas centralmente por meio da nuvem e abrangem a segurança de pontos de extremidade, configuração de dispositivos, proteção de aplicativos, conformidade de dispositivos e a postura de risco.

A plataforma, bem como os aplicativos executados nos dispositivos, é provisionada com segurança, configurada corretamente e atualizada.

Há uma resposta automatizada e de solicitação para conter o acesso aos dados corporativos nos aplicativos no caso de um comprometimento de segurança.

O sistema de controle de acesso garante que todos os controles de política estejam em vigor antes que os dados sejam acessados.

Objetivos de implantação de Confiança Zero do ponto de extremidade

Antes de a maioria das organizações iniciar a jornada de Confiança Zero, a segurança do ponto de extremidade é configurada da seguinte maneira:

-

Os pontos de extremidade são associados ao domínio e gerenciados com soluções como Objetos da Política de Grupo ou Configuration Manager. Essas são ótimas opções, mas não aproveitam os CSPs modernos do Windows 10 ou exigem um dispositivo de gateway de gerenciamento de nuvem separado para atender a dispositivos baseados em nuvem.

-

É necessário que os pontos de extremidade estejam em uma rede corporativa para acessar os dados. Isso pode significar que os dispositivos devem estar fisicamente no local para acessar a rede corporativa ou que exigem acesso a VPN, o que aumenta o risco de que um dispositivo comprometido possa acessar recursos corporativos confidenciais.

|

Ao implementar uma estrutura de Confiança Zero de ponta a ponta para proteger pontos de extremidade, recomendamos que você se concentre primeiro nestes objetivos iniciais de implantação: |

|

|

|

I. Os pontos de extremidade são registrados com provedores de identidade de nuvem. Para monitorar a segurança e o risco em vários pontos de extremidade usados por qualquer pessoa, você precisa de visibilidade em todos os dispositivos e pontos de acesso que possam estar acessando seus recursos. II. O acesso é concedido somente a pontos de extremidade e aplicativos em conformidade e gerenciados pela nuvem. Defina as regras de conformidade para garantir que os dispositivos atendam aos requisitos mínimos de segurança para a concessão do acesso. Além disso, defina regras de correção para dispositivos sem conformidade para que as pessoas saibam como resolver o problema. III. As políticas de prevenção contra perda de dados (DLP) são impostas para dispositivos corporativos e BYOD. Controle o que os usuários podem fazer com os dados depois que eles têm acesso. Por exemplo, para proteger os dados, restrinja o salvamento de arquivos em locais não confiáveis (como o disco local) ou restrinja o compartilhamento de copiar e colar com um aplicativo de comunicação do consumidor ou aplicativo de chat. |

|

Após concluir esses objetivos, concentre-se nesses objetivos de implantação adicionais: |

|

|

|

IV. A detecção de ameaças do ponto de extremidade é usada para monitorar o risco de dispositivos. Use um painel único para gerenciar todos os pontos de extremidade de maneira consistente e use um SIEM para rotear logs de pontos de extremidade e transações, de modo a obter menos alertas, mas alertas acionáveis. V. O controle de acesso é restringido no risco do ponto de extremidade para dispositivos corporativos e BYOD. Integre dados do Microsoft Defender para Ponto de Extremidade ou de outros fornecedores de MTD (Defesa contra Ameaças Móveis), como uma fonte de informações para políticas de conformidade de dispositivos e regras de Acesso Condicional de dispositivos. O risco do dispositivo influenciará, de forma direta, quais recursos poderão ser acessados pelo usuário do dispositivo. |

Guia de implantação de Confiança Zero de ponto de extremidade

Este guia explicará as etapas necessárias para proteger seus dispositivos seguindo os princípios de uma estrutura de segurança de Confiança Zero.

|

|

Objetivos de implantação inicial |

I. Os pontos de extremidade são registrados com provedores de identidade de nuvem

Para ajudar a limitar a exposição de risco, você precisa monitorar cada ponto de extremidade para garantir que cada um deles tenha uma identidade confiável, que as políticas de segurança sejam aplicadas, e o nível de risco para coisas como malware ou exfiltração dos dados tenha sido medido, corrigido ou considerado aceitável.

Depois que um dispositivo é registrado, os usuários podem acessar os recursos restritos da sua organização usando seu nome de usuário e senha corporativos para entrar (ou Windows Hello para Empresas).

Registrar dispositivos corporativos no Microsoft Entra ID

Siga estas etapas:

Novos dispositivos com Windows 10

Inicie o novo dispositivo e inicie o processo OOBE (experiência fora da caixa).

Sobre o entrar com a Microsoft de tela, digite o seu trabalho ou endereço de e-mail da escola.

Sobre o inserir sua senha tela, digite sua senha.

Em seu dispositivo móvel, aprove seu dispositivo para que possa acessar sua conta.

Conclua o processo OOBE, inclusive definindo suas configurações de privacidade e configurando o Windows Hello (se necessário).

Seu dispositivo agora está conectado à rede da sua organização.

Dispositivos com Windows 10 existentes

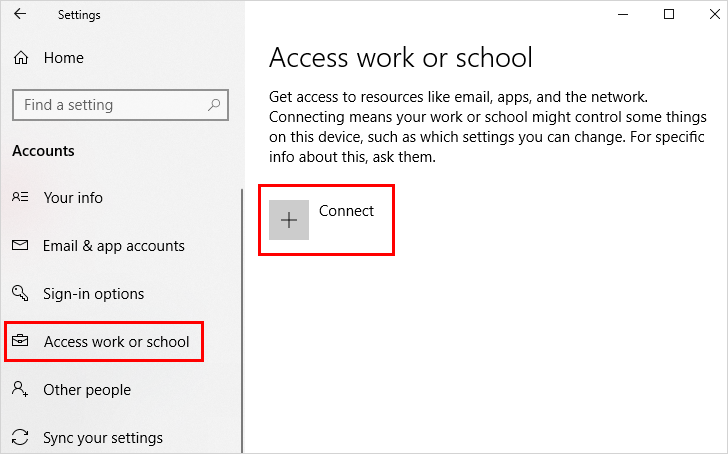

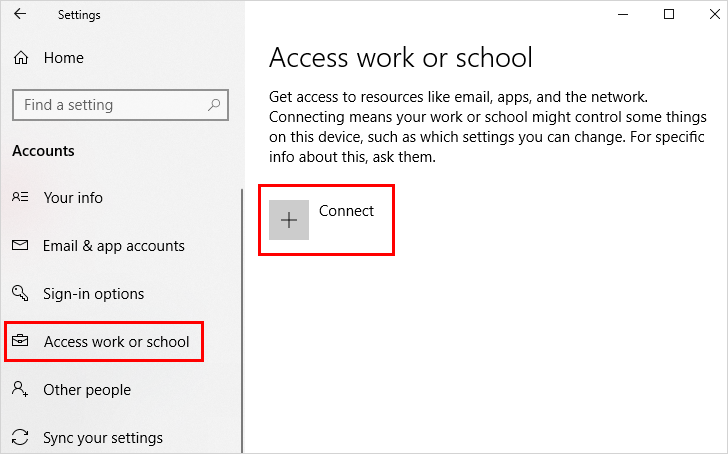

Abra as configuraçõese, em seguida, selecione contas.

Selecione Acessar trabalho ou escolae, em seguida, selecione Conectar.

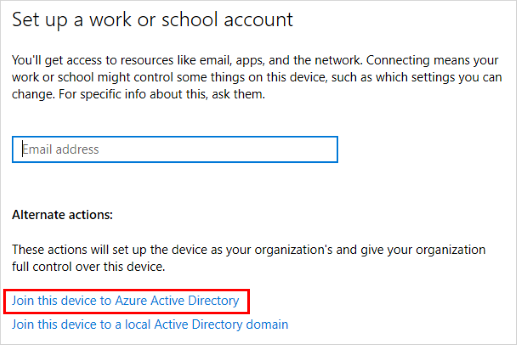

Na tela Configurar uma conta corporativa ou escolar, selecione Associar este dispositivo ao Microsoft Entra ID.

Sobre o vamos conectá-lo tela, digite seu endereço de email (por exemplo, alain@contoso.com) e, em seguida, selecione próximo.

Sobre o digite a senha tela, digite sua senha e, em seguida, selecione entrar.

Em seu dispositivo móvel, aprove seu dispositivo para que possa acessar sua conta.

Na tela Certifique-se de que esta é sua organização, revise as informações para certificar-se de que estão corretas e, em seguida, selecione Ingressar.

Na tela Está tudo pronto, clique em Concluído.

Registrar dispositivos pessoais Windows com o Microsoft Entra ID

Siga estas etapas:

Abra as configuraçõese, em seguida, selecione contas.

Selecione Acesso corporativo ou de estudante e, em seguida, selecione Conectar da tela Acesso corporativo ou de estudante.

Na tela Adicionar uma conta corporativa ou de estudante, digite o endereço de email da sua conta corporativa ou de estudante e, em seguida, selecione Avançar. Por exemplo, alain@contoso.com.

Entre em sua conta corporativa ou de estudante e depois selecione Entrar.

Conclua o restante do processo de registro, incluindo aprovar sua solicitação de verificação de identidade (se você usar a verificação em duas etapas) e configurar Windows Hello (se necessário).

Habilitar e configurar o Windows Hello para Empresas

Para permitir aos usuários um método de entrada alternativo que substitua uma senha, como PIN, autenticação biométrica ou leitor de impressão digital, habilite o Windows Hello para Empresas nos dispositivos Windows 10 dos usuários.

As seguintes ações do Microsoft Intune e do Microsoft Entra são concluídas no centro de administração do Microsoft Intune:

Comece criando uma política de registro do Windows Hello para Empresas no Microsoft Intune.

Vá para Dispositivos > Registro > Registrar dispositivos > Registro do Windows > Windows Hello para Empresas.

Selecione uma das seguintes opções para Configurar o Windows Hello para Empresas:

Desabilitada. Se você não quiser utilizar o Windows Hello para Empresas, selecione essa configuração. Se desabilitado, os usuários não poderão provisionar o Windows Hello para Empresas, exceto em telefones celulares associados ao Microsoft Entra, em que o provisionamento pode ser necessário.

Habilitado. Selecione essa configuração se desejar definir as configurações do Windows Hello for Business. Quando você seleciona Habilitado, as configurações adicionais do Windows Hello tornam-se visíveis.

Não configurado. Selecione essa configuração se não quiser utilizar o Intune para controlar as configurações do Windows Hello for Business. As configurações existentes do Windows Hello for Business em dispositivos Windows 10 não são alteradas. Todas as outras configurações no painel não estão disponíveis.

Se você selecionou Habilitado, defina as configurações necessárias que serão aplicadas a todos os dispositivos Windows 10 e dispositivos móveis Windows 10 registrados.

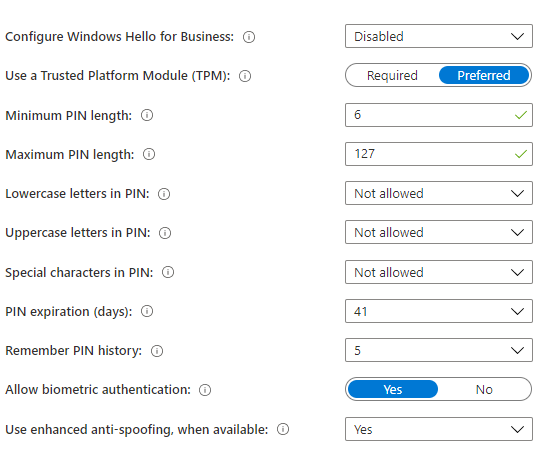

Usar o TPM (Trusted Platform Module). Um chip TPM fornece uma camada adicional de segurança de dados. Escolha um dos seguintes valores:

Obrigatório. Apenas dispositivos com um TPM acessível podem provisionar o Windows Hello para Empresas.

Preferencial. Os dispositivos devem primeiro tentar usar um TPM. Se essa opção não estiver disponível, eles poderão usar a criptografia de software.

Defina um tamanho mínimo do PIN e um tamanho máximo do PIN. Isso configura os dispositivos para usar os tamanhos mínimo e máximo do PIN especificados para ajudar a garantir a entrada segura. O comprimento padrão do PIN é de seis caracteres, mas você pode impor um comprimento mínimo de quatro caracteres. O comprimento máximo do PIN é de 127 caracteres.

Defina uma expiração do PIN (dias). É uma boa prática especificar um período de expiração de um PIN após o qual os usuários devem alterá-lo. O padrão é 41 dias.

Lembrar o histórico do PIN. Restringe a reutilização de PINs usados anteriormente. Por padrão, os últimos 5 PINs não podem ser reutilizados.

Usar antifalsificação avançada, quando disponível. Configura se as funcionalidades antifalsificação do Windows Hello são usadas em dispositivos com suporte. Por exemplo, detectar uma fotografia de um rosto em vez de um rosto real.

Permitir entrada por telefone. Se essa opção estiver definida como Sim, os usuários poderão usar um passaporte remoto para servir como um dispositivo complementar portátil para autenticação de computador desktop. O computador desktop deve estar associado ao Microsoft Entra, e o dispositivo complementar deve ser configurado com um PIN do Windows Hello para Empresas.

Após definir essas configurações, selecione Salvar.

Após definir as configurações que se aplicam a todos os dispositivos registrados no Windows 10 e dispositivos móveis no Windows 10, configure os perfis de proteção de identidade do Windows Hello para Empresas para personalizar as configurações de segurança do Windows Hello para Empresas para dispositivos específicos do usuário final.

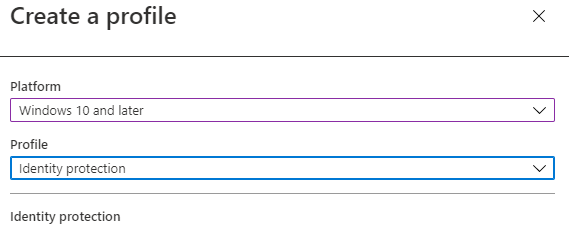

Selecione Dispositivos > Perfis de configuração > Criar perfil > Windows 10 e Posterior > Proteção de Identidade.

Configurar o Windows Hello Para Empresas. Escolha como você deseja configurar o Windows Hello for Business.

Tamanho mínimo do PIN.

Letras minúsculas no PIN.

Letras maiúsculas no PIN.

Caracteres especiais no PIN.

Expiração do PIN (dias).

Lembrar o histórico do PIN.

Habilitar recuperação do PIN. Permite que o usuário utilize o serviço de recuperação de PIN do Windows Hello for Business.

Usar o TPM (Trusted Platform Module). Um chip TPM fornece uma camada adicional de segurança de dados.

Permitir autenticação biométrica. Permite autenticação biométrica, como reconhecimento facial ou impressão digital, como uma alternativa a um PIN do Windows Hello para Empresas. Os usuários ainda devem configurar um PIN no caso de falha da autenticação biométrica.

Usar antifalsificação avançada, quando disponível. Define se as funcionalidades antifalsificação do Windows Hello são usadas em dispositivos com suporte (por exemplo, detecção de uma fotografia de um rosto, em vez de um rosto real).

Usar chaves de segurança para entrada. Essa configuração está disponível para dispositivos que executam o Windows 10 versão 1903 ou posterior. Use-o para gerenciar o suporte para utilizar as chaves de segurança do Windows Hello para entrar.

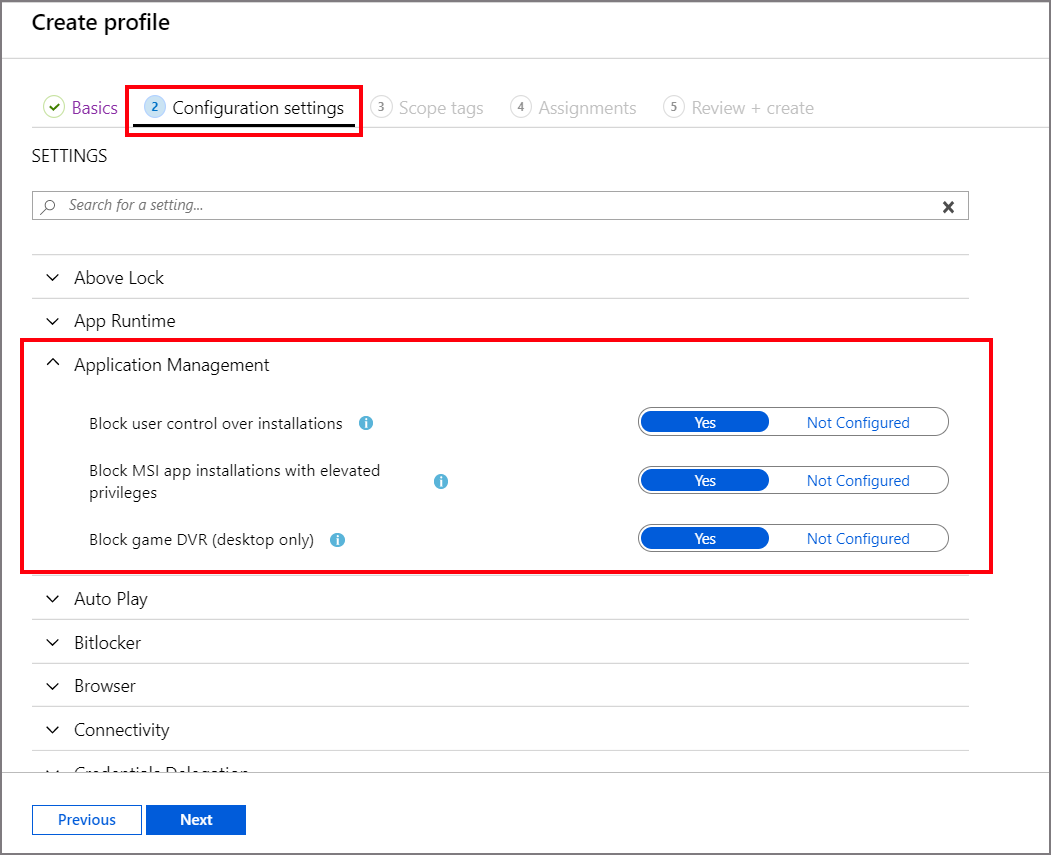

Por fim, você pode criar políticas de restrição de dispositivos adicionais para bloquear ainda mais os dispositivos de propriedade corporativa.

II. O acesso é concedido somente a pontos de extremidade e aplicativos em conformidade e gerenciados pela nuvem

Quando você tiver identidades para todos os pontos de extremidade que acessam recursos corporativos e antes do acesso ser concedido, você quer garantir que eles atendam aos requisitos mínimos de segurança definidos por sua organização.

Após estabelecer políticas de conformidade para restringir o acesso aos recursos corporativos para pontos de extremidade confiáveis e aplicativos móveis e de área de trabalho, todos os usuários poderão acessar dados organizacionais em dispositivos móveis e uma versão mínima ou máxima do sistema operacional será instalada em todos os dispositivos. Os dispositivos não são desbloqueados por jailbreak ou por rooting.

Além disso, defina regras de correção para dispositivos sem conformidade, como bloquear um dispositivo sem conformidade ou oferecer ao usuário um período de carência para entrar em conformidade.

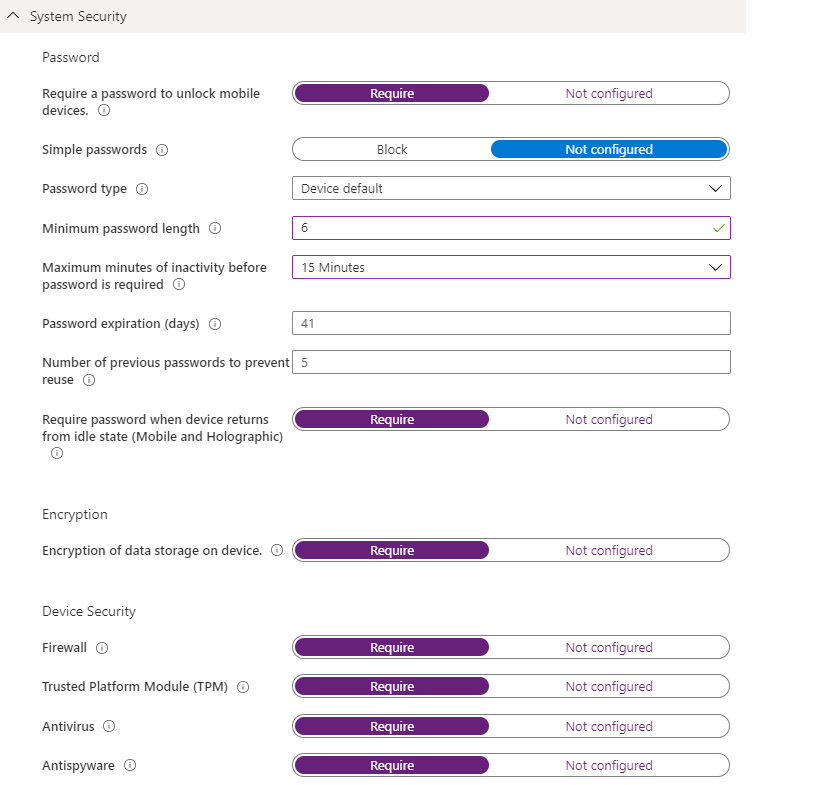

Criar uma política de conformidade com o Microsoft Intune (todas as plataformas)

Siga estas etapas para criar uma política de conformidade:

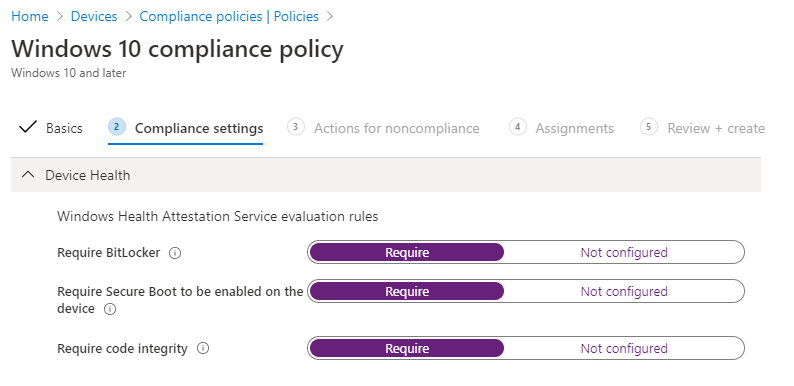

Selecione Dispositivos > Políticas de conformidade > Políticas > Criar política.

Selecione uma plataforma para esta política (Windows 10 usado como exemplo abaixo).

Selecione a configuração de Integridade do Dispositivo desejada.

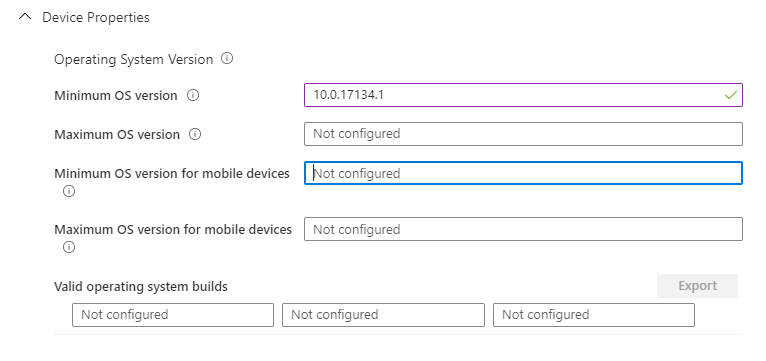

Configure as Propriedades de Dispositivo mínimas ou máximas.

Configurar conformidade do Configuration Manager. Isso exige que todas as avaliações de conformidade no Configuration Manager estejam em conformidade e somente são aplicáveis a dispositivos Windows 10 cogerenciados. Todos os dispositivos somente do Intune retornarão N/A.

Defina as configurações de segurança do sistema.

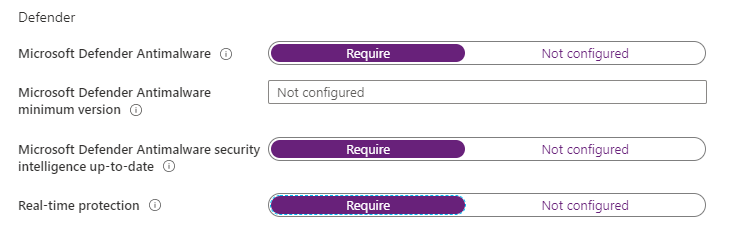

Configure o Antimalware do Microsoft Defender.

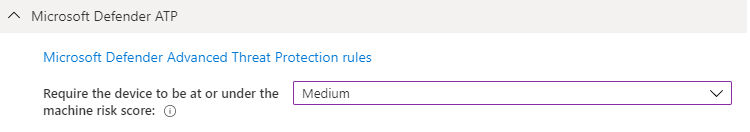

Configure a pontuação de risco necessária do computador do Microsoft Defender para Ponto de Extremidade.

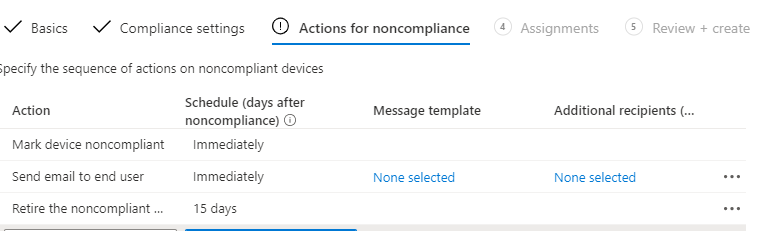

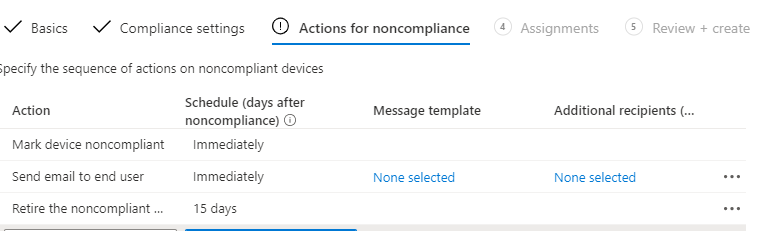

Na guia Ações para não conformidade, especifique uma sequência de ações a serem aplicadas automaticamente aos dispositivos que não atenderem a essa política de conformidade.

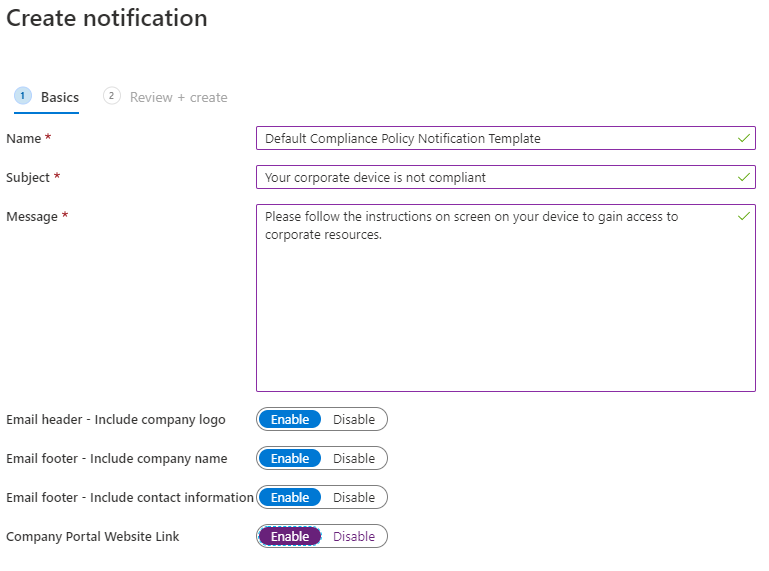

Automatizar o email de notificação e adicionar ações de correção adicionais para dispositivos sem conformidade no Intune (todas as plataformas)

Quando os pontos de extremidade ou aplicativos dos usuários se tornam sem conformidade, os usuários são guiados por meio de autocorreção. Alertas são gerados automaticamente com alarmes adicionais e ações automatizadas definidas para determinados limites. Você pode definir ações de correção de não conformidade.

Execute estas etapas:

Selecione Dispositivos > Políticas de conformidade > Notificações > Criar notificação.

Crie um modelo de mensagem de notificação.

Selecione Dispositivos > Políticas de conformidade > Políticas, escolha uma das políticas e selecione Propriedades.

Selecione Ações para não conformidade > Adicionar.

Adicione ações de não conformidade:

Configure um email automatizado para usuários com dispositivos sem conformidade.

Configure uma ação para bloquear remotamente dispositivos sem conformidade.

Configure uma ação para desativar automaticamente um dispositivo sem conformidade após um número definido de dias.

III. As políticas de prevenção contra perda de dados (DLP) são impostas para dispositivos corporativos e BYOD

Depois que o acesso a dados é concedido, você quer controlar o que o usuário pode fazer com os dados. Por exemplo, se um usuário acessa um documento com uma identidade corporativa, você quer impedir que esse documento seja salvo em um local de armazenamento do consumidor desprotegido ou que seja compartilhado com um aplicativo de comunicação ou de chat do consumidor.

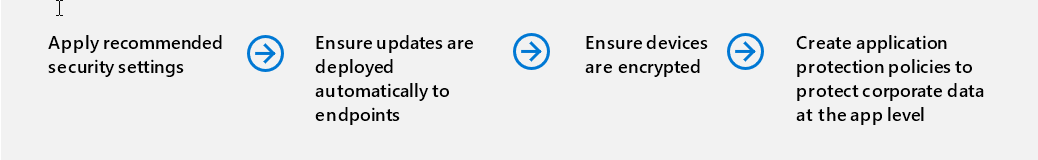

Aplicar as configurações de segurança recomendadas

Primeiro, aplique as configurações de segurança recomendadas pela Microsoft a dispositivos Windows 10 para proteger dados corporativos (requer o Windows 10 1809 e posterior):

Use as linhas de base de segurança do Intune para ajudar a proteger seus usuários e dispositivos. Linhas de base de segurança são grupos pré-configurados de configurações do Windows que ajudam você a aplicar um grupo conhecido de configurações e os valores padrão recomendados pelas equipes de segurança relevantes.

Siga estas etapas:

Selecione Segurança de ponto de extremidade > Linhas de base de segurança para ver a lista de linhas de base disponíveis.

Escolha a linha de base que você quer usar e selecione Criar perfil.

Na guia Definições de configuração, exiba os grupos de Configurações disponíveis na linha de base selecionada. É possível expandir um grupo para ver as configurações nele e os valores padrão dessas configurações na linha de base. Para localizar configurações específicas:

Selecione um grupo para expandir e revisar as configurações disponíveis.

Utilize a barra de pesquisa e especifique palavras-chave que filtram a exibição para exibir somente os grupos que contêm seus critérios de pesquisa.

Reconfigure as configurações padrão para atender às suas necessidades comerciais.

Na guia Atribuições, selecione os grupos para incluir e atribua a linha de base a um ou mais grupos. Para ajustar a atribuição, use Selecionar grupos para excluir.

Garantir que atualizações sejam implantadas automaticamente para pontos de extremidade

Configurar dispositivos Windows 10

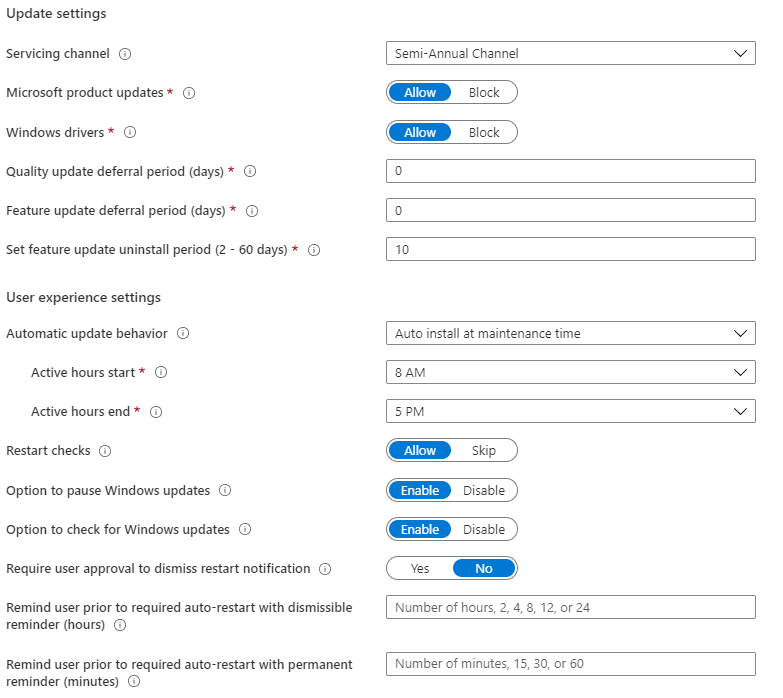

Configure o Windows Updates para Empresas para simplificar a experiência de gerenciamento de atualizações para os usuários e garantir que os dispositivos sejam atualizados automaticamente para atender ao nível de conformidade necessário.

Siga estas etapas:

Gerencie as atualizações de software do Windows 10 no Intune criando anéis de atualização e habilitando uma coleção de configurações que definem quando as atualizações do Windows 10 serão instaladas.

Selecione Dispositivos > Windows > Anel de Atualização do Windows 10 > Criar.

Em Atualizar configurações de toque, defina as configurações de acordo com suas necessidades de negócios.

Em Atribuições, escolha + Selecionar grupos para incluir e atribua o anel de atualização a um ou mais grupos. Para ajustar a atribuição, use + Selecionar grupos para excluir.

O recurso Gerenciar atualizações de recursos do Windows 10 no Intune para trazer dispositivos para a versão do Windows especificada (por exemplo, 1803, 1809) e congelar o conjunto de recursos nesses dispositivos até você optar por atualizá-los para uma versão posterior do Windows.

Selecione Dispositivos > Windows > Atualizações de recursos do Windows 10 > Criar.

Em Informações básicas, especifique um nome, uma descrição (opcional) e, em Atualização de recurso para implantar, selecione a versão do Windows com o conjunto de recursos desejado e, em seguida, selecione Próximo.

Em Atribuições, escolha e selecione grupos para incluir e atribua a implantação de atualização do recurso a um ou mais grupos.

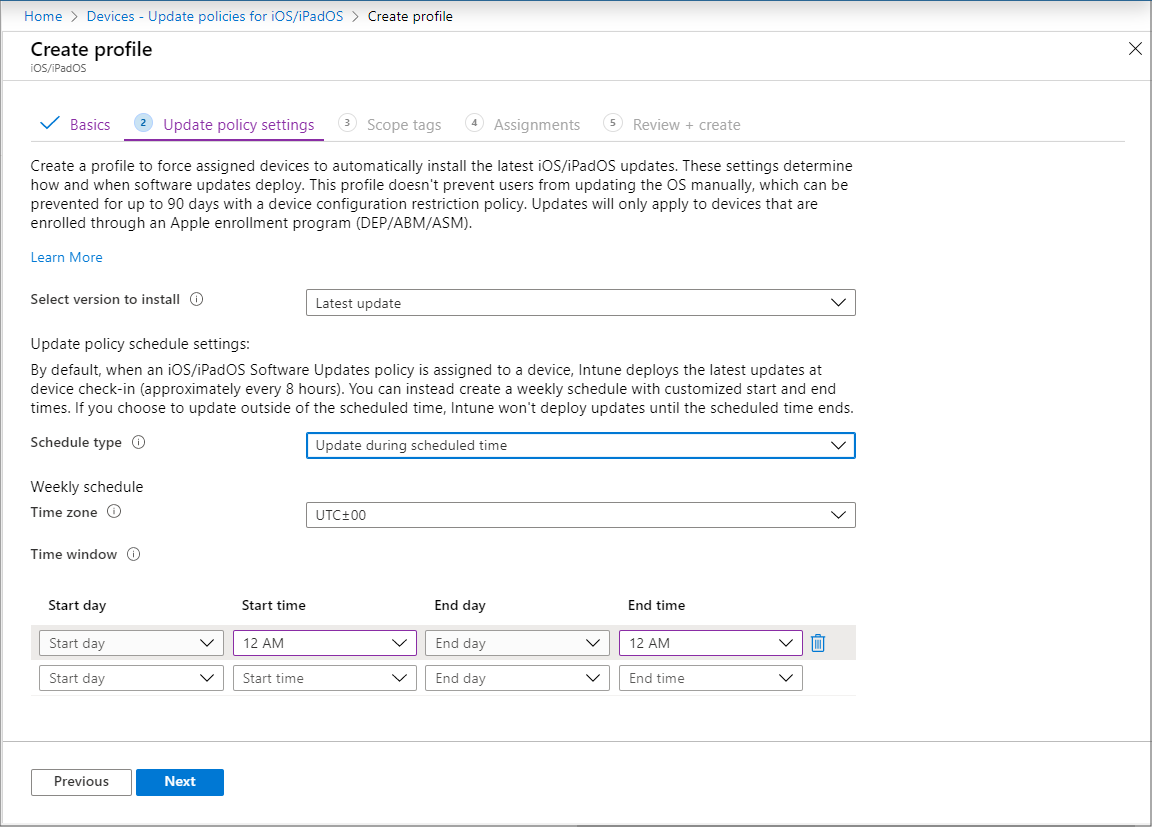

Para dispositivos corporativos registrados, configure atualizações do iOS para simplificar a experiência de gerenciamento de atualizações para os usuários e garantir que os dispositivos sejam atualizados automaticamente para atender ao nível de conformidade necessário. Configurar a política de atualização do iOS.

Siga estas etapas:

Selecione Dispositivos > Atualizar políticas para iOS/iPadOS > Criar perfil.

Na guia Básico, especifique um nome para essa política, especifique uma descrição (opcional) e selecione Próximo.

Na guia Atualizar configurações de política, configure o seguinte:

Selecione a versão para instalar. Você pode escolher:

Atualização mais recente: implanta a atualização lançada mais recentemente para iOS/iPadOS.

Qualquer versão anterior que esteja disponível na caixa suspensa. Se você selecionar uma versão anterior, também deverá implantar uma política de configuração de dispositivo para atrasar a visibilidade das atualizações de software.

Tipo de agenda: Configure o agendamento para esta política:

Atualizar no próximo check-in. A atualização será instalada no dispositivo na próxima vez que ele fizer check-in com o Intune. Essa é a opção mais simples e não tem configurações adicionais.

Atualizar durante o horário agendado. Configure uma ou mais janelas de tempo durante as quais a atualização será instalada no check-in.

Atualizar fora do horário agendado. Configure uma ou mais janelas de tempo durante as quais a atualização não será instalada no check-in.

Programação semanal: se você escolher um tipo de agendamento diferente de atualizar no próximo check-in, configure as seguintes opções:

Escolha um fuso horário.

Defina uma janela de tempo. Defina um ou mais blocos de tempo que são restritos quando as atualizações são instaladas. As opções incluem dia de início, hora de início, dia de término e hora de término. Usando um dia de início e um dia de fim, os blocos noturnos são suportados. Se você não configurar horários para iniciar ou terminar, a configuração resultará em nenhuma restrição e as atualizações poderão ser instaladas a qualquer momento.

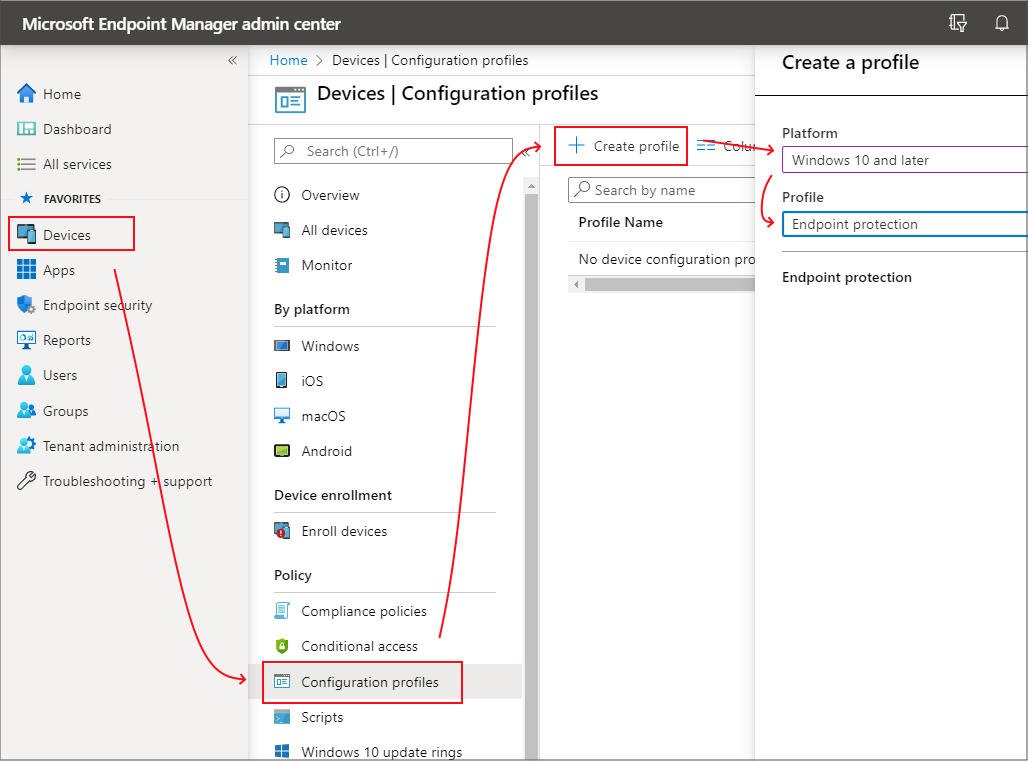

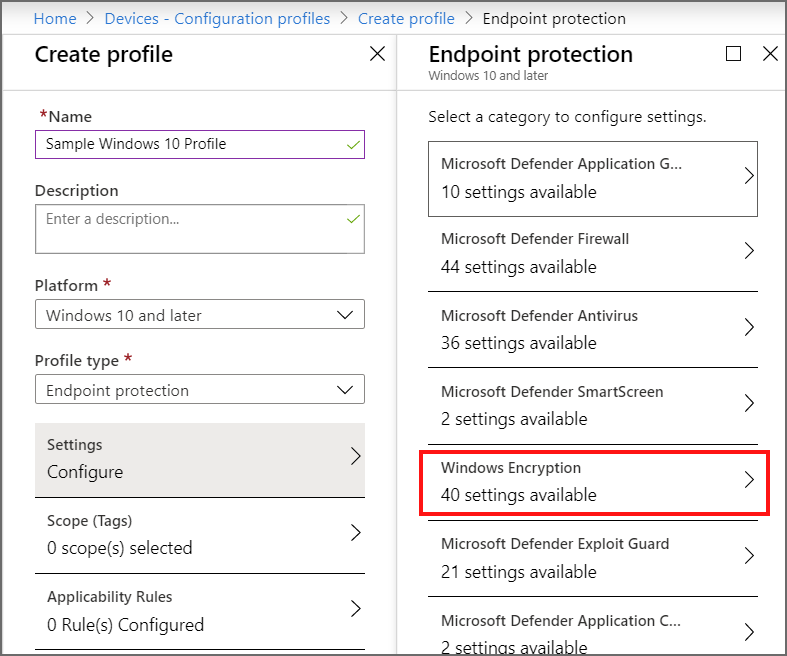

Garantir que dispositivos sejam criptografados

Configurar o BitLocker para criptografar dispositivos Windows 10

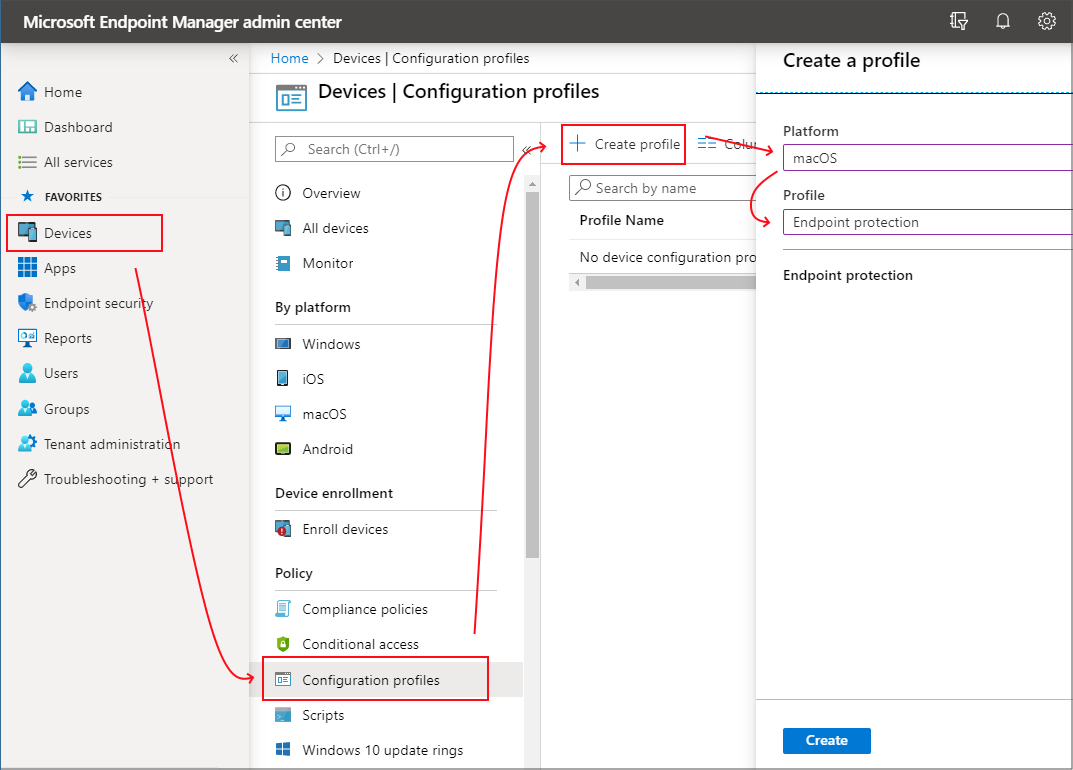

Selecione Dispositivos > Perfis de configuração > Criar perfil.

Defina as seguintes opções:

Plataforma: Windows 10 e posterior

Tipo de perfil: Endpoint Protection

Selecione Configurações > Criptografia do Windows.

Defina configurações do BitLocker para atender às necessidades de negócios e selecione OK.

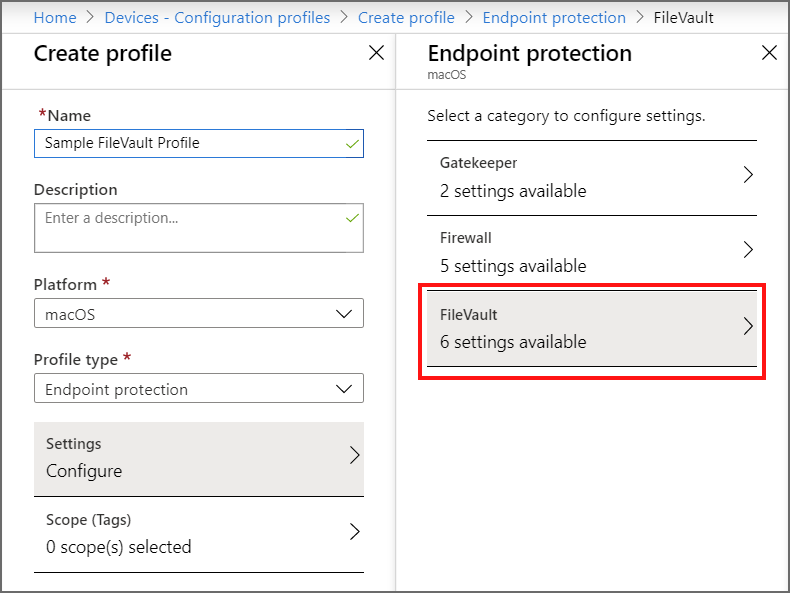

Configurar a criptografia FileVault em dispositivos macOS

Selecione Dispositivos > Perfis de configuração > Criar perfil.

Defina as seguintes opções:

Plataforma: macOS.

Tipo de perfil: proteção de ponto de extremidade.

Selecione Configurações > FileVault.

Para o FileVault, selecione Habilitar.

Para o tipo de chave de recuperação, somente a chave pessoal é suportada.

Defina as configurações restantes do FileVault para atender às necessidades de negócios e selecione OK.

Criar políticas de proteção de aplicativos para proteger dados corporativos no nível do aplicativo

Para garantir que seus dados permaneçam seguros ou contidos em um aplicativo gerenciado, crie políticas de proteção de aplicativo (APP). Uma política pode ser uma regra aplicada quando o usuário tenta acessar ou mover dados "corporativos" ou um conjunto de ações proibidas ou monitoradas quando o usuário está dentro do aplicativo.

A estrutura de proteção de dados do APP é organizada em três níveis de configuração distintos, sendo que cada nível compila o nível anterior:

A Proteção de dados básica da empresa (nível 1) garante que os aplicativos sejam protegidos com um PIN e criptografados, além de executar operações de apagamento seletivo. Para dispositivos Android, esse nível valida o atestado de dispositivo Android. Essa é uma configuração no nível de entrada que fornece controle de proteção de dados semelhante nas políticas de caixa de correio do Exchange Online e apresenta a TI e a população de usuários para a APP.

Proteção de dados avançada da empresa (nível 2) introduz mecanismos de prevenção de vazamento de dados de aplicativos e requisitos mínimos do sistema operacional. Essa é a configuração aplicável à maioria dos usuários móveis que acessam dados corporativos ou de estudante.

A Proteção de dados de alta segurança da empresa (Nível 3) introduz mecanismos avançados de proteção de dados, configuração de PIN avançada e APP de Defesa Contra Ameaças Móveis. Essa configuração é desejável para usuários que acessam dados de alto risco.

Siga estas etapas:

No portal do Intune, escolha Aplicativos>Políticas de proteção de aplicativo. Essa seleção abre os detalhes de Políticas de proteção de aplicativos, em que você cria novas políticas e edita políticas existentes.

Selecione Criar política e escolha iOS/iPadOS ou Android. O painel Criar política é exibido.

Escolha os aplicativos aos quais você deseja aplicar a política de proteção de aplicativo.

Definir configurações de proteção de dados:

Proteção de dados do iOS/iPadOS. Para obter informações, confira Configurações da política de proteção de aplicativo iOS/iPadOS - Proteção de dados.

Proteção de dados do Android. Para obter informações, confira Configurações da política de proteção de aplicativo Android - Proteção de dados.

Definir configurações de requisito de acesso:

Requisitos de acesso do iOS/iPadOS. Para obter informações, confira Configurações da política de proteção de aplicativo iOS/iPadOS - Requisitos de acesso.

Requisitos de acesso do Android. Para obter informações, confira Configurações da política de proteção de aplicativo Android - Requisitos de acesso.

Definir configurações de inicialização condicional:

Inicialização condicional do iOS/iPadOS. Para obter informações, confira Configurações da política de proteção de aplicativo iOS/iPadOS - Inicialização condicional.

Inicialização condicional do Android. Para obter mais informações, confira Configurações de política de proteção de aplicativo Android - Inicialização condicional.

Clique em Próximo para exibir a página Atribuições.

Quando terminar, clique em Criar para criar a política de proteção de aplicativos no Intune.

Dica

Saiba mais sobre como implementar uma estratégia de Confiança Zero de ponta a ponta para os dados.

|

|

Objetivos de implantação adicionais |

IV. A detecção de ameaças do ponto de extremidade é usada para monitorar o risco de dispositivos

Depois de atingir seus primeiros três objetivos, a próxima etapa é configurar a segurança do ponto de extremidade para que a proteção avançada seja provisionada, ativada e monitorada. Um painel único é usado para gerenciar consistentemente todos os pontos de extremidade juntos.

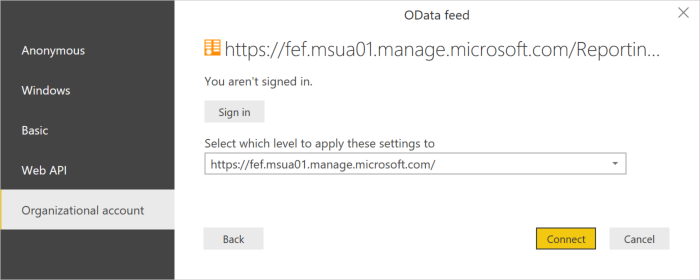

Rotear logs de ponto de extremidade e transações para um SIEM ou Power BI

Usando o Data warehouse do Intune, envie dados de gerenciamento de dispositivos e aplicativos para relatórios ou ferramentas de SIEM para filtragem inteligente de alertas para reduzir o ruído.

Siga estas etapas:

Selecione Relatórios > Data warehouse do Intune> Data warehouse.

Copie a URL do feed personalizado. Por exemplo:

https://fef.tenant.manage.microsoft.com/ReportingService/DataWarehouseFEService?api-version=v1.0Abra Power BI Desktop ou sua solução de SIEM.

Na sua solução SIEM

Escolha a opção para importar ou obter dados de um feed OData.

No PowerBI

No menu, selecione Arquivo > Obter Dados > Feed OData.

Cole a URL de feed personalizada copiada na etapa anterior na caixa da URL na janela de Feed OData.

Selecione Básico.

Selecione OK.

Selecione Conta da organização e entre com as suas credenciais do Intune.

Selecione Conectar. O Navegador abrirá e mostrará a lista de tabelas no Intune Data Warehouse.

Selecione os dispositivos e as tabelas ownerTypes. Selecione Carregar. O Power BI carrega dados no modelo.

Criar um relacionamento. Você pode importar várias tabelas para analisar não apenas os dados em uma única tabela, mas também os dados relacionados entre todas as tabelas. O Power BI tem um recurso chamado detecção automática que tenta localizar e criar relacionamentos para você. As tabelas no Data Warehouse foram criadas para funcionar com o recurso de detecção automática no Power BI. No entanto, mesmo que o Power BI não localize automaticamente as relações, você ainda poderá gerenciá-las.

Selecione Gerenciar Relações.

Selecione Detectar automaticamente se o Power BI ainda não tiver detectado as relações.

Aprenda maneiras avançadas de configurar visualizações do PowerBI.

V. O controle de acesso é restringido no risco do ponto de extremidade para dispositivos corporativos e BYOD

Os dispositivos corporativos são registrados com um serviço de registro de nuvem, como DEP, Android Enterprise ou Windows AutoPilot

A criação e a manutenção de imagens personalizadas do sistema operacional é um processo demorado e pode incluir gasto de tempo aplicando imagens personalizadas do sistema operacional a novos dispositivos para prepará-las para uso.

Com os serviços de registro de nuvem do Microsoft Intune, é possível dar novos dispositivos aos usuários sem precisar compilar, manter e aplicar imagens personalizadas do sistema operacional para os dispositivos.

Windows Autopilot é uma coleção de tecnologias usadas para instalar e configurar previamente novos dispositivos, preparando-os para o uso produtivo. Você também pode usar o Windows Autopilot para redefinir, realocar e recuperar dispositivos.

Configure o Windows Autopilot para automatizar o ingresso no Microsoft Entra e registrar novos dispositivos de propriedade corporativa no Intune.

Configure a DEP da Apple para registrar automaticamente os dispositivos iOS e iPadOS.

Produtos abordados neste guia

Microsoft Azure

Microsoft 365

Microsoft Intune (inclui o Microsoft Intune e o Configuration Manager)

Microsoft Defender para ponto de extremidade

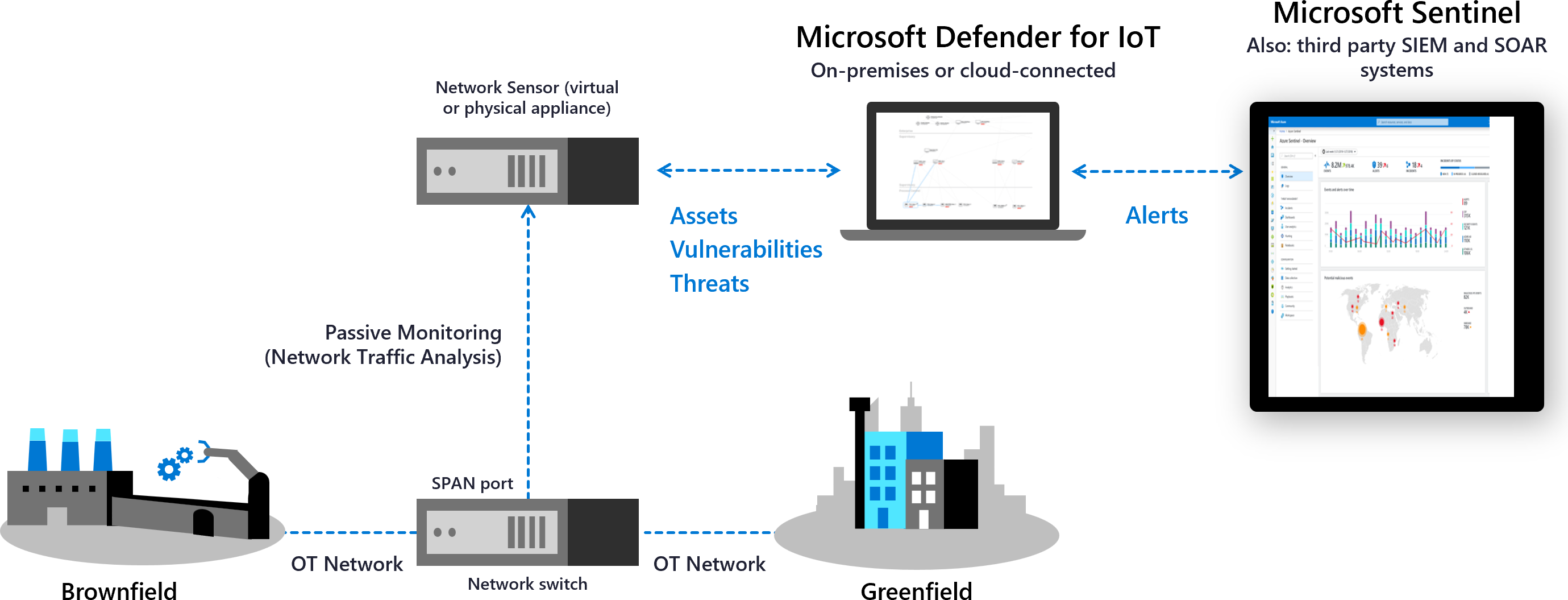

Confiança Zero e suas redes de OT

O Microsoft Defender para IoT é uma solução de segurança unificada desenvolvida especificamente para identificar dispositivos, vulnerabilidades e ameaças em redes de IoT e de tecnologia operacional (OT). Utilize o Defender para IoT para aplicar segurança em todo seu ambiente de IoT/OT, incluindo dispositivos existentes que podem não ter agentes de segurança incorporados.

As redes OT geralmente diferem da infraestrutura de TI tradicional e precisam de uma abordagem especializada para confiança zero. Sistemas de OT utilizam tecnologia exclusiva com protocolos proprietários e podem ter plataformas antigas com conectividade e energia limitadas, ou requisitos de segurança específicos e exposições únicas a ataques físicos.

O Defender for IoT oferece suporte a princípios de confiança zero, abordando desafios específicos de OT, como:

- Ajudando você a controlar conexões remotas no seus sistemas OT

- Rever e ajudá-lo a reduzir as interligações entre sistemas dependentes

- Encontrando pontos únicos de falha na sua rede

Implante sensores de rede do Defender for IoT para detectar dispositivos e tráfego e observar vulnerabilidades específicas de OT. Segmente seus sensores em locais e zonas em toda a sua rede para monitorar o tráfego entre zonas e siga as etapas de mitigação baseadas em risco do Defender for IoT para reduzir o risco em todo o seu ambiente de OT. O Defender for IoT monitora continuamente seus dispositivos em busca de comportamento anômalo ou não autorizado.

Integre-se a serviços da Microsoft, como o Microsoft Sentinel e outros serviços de parceiros, incluindo sistemas de SIEM e de tíquetes, para compartilhar dados do Defender para IoT em toda a sua organização.

Para saber mais, veja:

- Confiança Zero e suas redes de OT

- Monitorar suas redes de OT com os princípios de Confiança Zero

- Investigar incidentes do Defender para IoT com o Microsoft Sentinel

Conclusão

Uma abordagem de Confiança Zero pode reforçar significativamente a postura de segurança dos seus dispositivos e pontos de extremidade. Para obter mais informações ou ajuda com a implementação, entre em contato com a equipe de Sucesso do Cliente ou continue lendo os outros capítulos deste guia que abrangem todos os pilares da Confiança Zero.

A série de guias de implantação de Confiança Zero