Visibilidade, automação e orquestração com a Confiança Zero

![]()

Uma das principais mudanças de ponto de vista que constituem a marca registrada de estruturas de segurança de Confiança Zero é a mudança de uma relação de confiança por padrão para uma relação de confiança por exceção. No entanto, você precisa ter uma maneira confiável de estabelecer confiança quando a confiança é necessária. Como você não pressupõe mais que as solicitações sejam confiáveis, é essencial estabelecer um meio de atestar a confiabilidade da solicitação para provar sua confiabilidade em cada caso. Esse atestado exige a capacidade de obter visibilidade das atividades em relação à solicitação.

Em nossos outros guias Confiança Zero, definimos a abordagem à implementação de Confiança Zero de ponta a ponta entre identidades, pontos de extremidade e dispositivos, dados, aplicativos, infraestrutura e rede. Todos esses investimentos aumentam sua visibilidade, o que proporciona a você dados melhores para tomar decisões de confiança. No entanto, ao adotar uma abordagem de Confiança Zero nessas seis áreas, você necessariamente aumentará o número de incidentes que os analistas da SOC (Central de Operações de Segurança) precisam reduzir. Seus analistas ficarão mais ocupados do que nunca em uma época que já apresenta poucos talentos na área. Isso pode levar à fadiga crônica de alerta e fazer com que os analistas deixem passar alertas críticos.

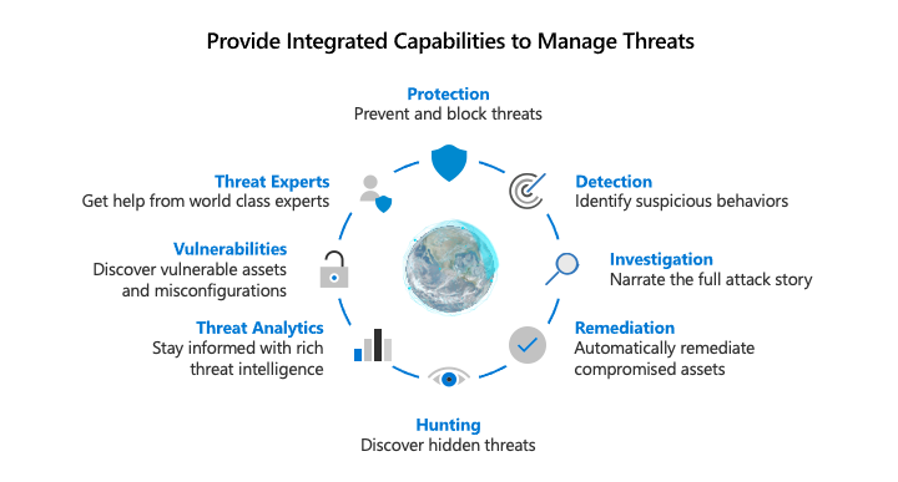

Com cada uma dessas áreas individuais gerando os próprios alertas relevantes, precisamos de uma funcionalidade integrada para gerenciar o influxo resultante de dados a fim de nos defendermos melhor contra ameaças e validarmos a confiança em uma transação.

Você deseja ter a capacidade de:

- Detectar ameaças e vulnerabilidades.

- Investigar.

- Responder.

- Buscar.

- Fornecer contexto adicional por meio da análise de ameaças.

- Avaliar vulnerabilidades.

- Obter ajuda de especialistas de renome mundial

- Impedir ou bloquear eventos em todos os pilares.

O gerenciamento de ameaças inclui detecção reativa e proativa e requer ferramentas que deem suporte a ambos.

A detecção reativa ocorre quando os incidentes são disparados em um dos seis pilares que podem ser investigados. Além disso, um produto de gerenciamento, como um SIEM, provavelmente dará suporte a outra camada de análise que enriquecerá e correlacionará os dados, resultando na sinalização de um incidente como inadequado. A próxima etapa seria investigar o ataque para obter a narrativa completa.

Detecção proativa é quando você aplica busca aos dados para comprovar uma hipótese de comprometimento. A busca de ameaças começa com a suposição de que você foi violado; há uma busca para provar que houve uma violação.

A busca de ameaças começa com uma hipótese baseada em ameaças atuais, como ataques de phishing envolvendo COVID-19. Os analistas começam com essa ameaça hipotética, identificam os principais indicadores de comprometimento e buscam os dados para ver se há alguma prova de que o ambiente foi comprometido. Se houver indicadores, os cenários de busca focada podem resultar em análises que notificarão as organizações no caso de determinados indicadores ocorrerem novamente.

De qualquer forma, depois que um incidente for detectado, você precisará investigar para conhecer a história completa do ataque. O que mais o usuário fez? Quais outros sistemas foram envolvidos? Quais executáveis foram executados?

Se uma investigação resultar em aprendizados acionáveis, você poderá tomar medidas de correção. Por exemplo, se uma investigação descobrir lacunas em uma implantação de confiança zero, as políticas poderão ser modificadas para resolver essas lacunas e evitar futuros incidentes indesejados. Sempre que possível, é desejável automatizar as etapas de correção, pois isso reduz o tempo necessário para que um analista do SOC resolva a ameaça e passe para o próximo incidente.

Outro componente importante da avaliação de ameaças é incorporar inteligência de ameaça conhecida em relação aos dados ingeridos. Se for sabido que um IP, hash, URL, arquivo, executável, etc. é defeituoso, ele poderá ser identificado, investigado e corrigido.

No pilar de infraestrutura, tempo foi gasto no tratamento de vulnerabilidades. Se for sabido que um sistema é vulnerável e uma ameaça se beneficiar dessa vulnerabilidade, isso é algo que poderia ter sido detectado, investigado e corrigido.

Para usar essas táticas a fim de gerenciar ameaças, você deve ter um console central para permitir que os administradores do SOC detectem, investiguem, corrijam, busquem, utilizem inteligência contra ameaças, entendam vulnerabilidades conhecidas, usem os serviços de especialistas em ameaças e bloqueiem ameaças em qualquer um dos seis pilares. As ferramentas necessárias para dar suporte a essas fases funcionam melhor se forem reunidas em um único fluxo de trabalho, o que fornece uma experiência simples que aumenta a eficácia do analista do SOC.

Os centros de operações de segurança geralmente implantam uma combinação de tecnologias SIEM e SOAR para coletar, detectar, investigar e responder a ameaças. A Microsoft oferece o Microsoft Sentinel como a oferta de SIEM como serviço. O Microsoft Sentinel ingere todos os dados do Microsoft Defender para Identidade e de terceiros.

O Microsoft 365 Defender, um feed essencial enviado para o Azure Sentinel, fornece um pacote de defesa unificado de nível empresarial que oferece proteção, detecção e resposta com reconhecimento de contexto a todos os componentes do Microsoft 365. Por ser coordenado e com reconhecimento de contexto, os clientes que usam o Microsoft 365 podem obter visibilidade e proteção entre pontos de extremidade, ferramentas de colaboração, identidades e aplicativos.

É por meio dessa hierarquia que permitimos que nossos clientes maximizem seu foco. Por meio do reconhecimento de contexto e da correção automatizada, o Microsoft 365 Defender pode detectar e deter muitas ameaças sem gerar uma fadiga de alertas adicional para uma equipe de SOC já sobrecarregada. A busca avançada dentro do Microsoft 365 Defender traz esse contexto para a busca a fim de se concentrar em vários pontos de ataque importantes. E a busca e a orquestração em todo o ecossistema por meio do Azure Sentinel fornecem a capacidade de obter a visibilidade certa em todos os aspectos de um ambiente heterogêneo, ao mesmo tempo minimizando a sobrecarga cognitiva do operador.

Objetivos de visibilidade, automação e orquestração da implantação de Confiança Zero

|

Ao implementar uma estrutura de Confiança Zero de ponta a ponta para visibilidade, automação e orquestração, recomendamos que você se concentre primeiro nestes objetivos de implantação iniciais: |

|

|

|

|

|

Após concluir esses objetivos, concentre-se nesses objetivos de implantação adicionais: |

|

|

|

|

Guia de visibilidade, automação e orquestração da implantação de Confiança Zero

Este guia explicará as etapas necessárias para gerenciar a visibilidade, a automação e a orquestração seguindo os princípios de uma estrutura de segurança de Confiança Zero.

|

|

Objetivos de implantação inicial |

I. Estabelecer visibilidade

A primeira etapa é estabelecer a visibilidade habilitando a MTP ( Proteção contra Ameaças da Microsoft).

Siga estas etapas:

- Inscreva-se em uma das cargas de trabalho do Microsoft 365 Defender.

- Habilite as cargas de trabalho e estabeleça a conectividade.

- Configure a detecção em seus dispositivos e na infraestrutura para trazer visibilidade imediata sobre atividades em andamento no ambiente. Isso dá a você o "tom de discagem" que é importante para iniciar o fluxo de dados críticos.

- Habilite o Microsoft 365 Defender para obter visibilidade e detecção de incidentes entre cargas de trabalho.

II. Habilitar automação

A próxima etapa principal, depois de ter estabelecido a visibilidade, é habilitar a automação.

Investigações e correções automatizadas

Com o Microsoft 365 Defender, nós automatizamos investigações e correções, o que basicamente fornece uma análise de SOC extra de Camada 1.

AIR(Investigação e correção automatizadas) podem ser habilitadas gradualmente, ou seja, você pode se familiarizar gradualmente com as ações realizadas.

Siga estas etapas:

- Habilite a AIR para um grupo de teste.

- Analise as etapas de investigação e as ações de resposta.

- Passe gradualmente para a aprovação automática de todos os dispositivos a fim de reduzir o tempo de detecção e resposta.

Vincular conectores de dados da Microsoft Purview e produtos de terceiros relevantes ao Microsoft Sentinel

Para obter visibilidade sobre os incidentes resultantes da implantação de um modelo de Confiança Zero, é importante conectar o Microsoft 365 Defender, os Conectores de Dados do Microsoft Purview e outros produtos de terceiros relevantes ao Azure Sentinel de modo a fornecer uma plataforma centralizada para investigação e resposta a incidentes.

Como parte do processo de conexão de dados, é possível habilitar a análise relevante para disparar incidentes e criar pastas de trabalho para uma representação gráfica dos dados ao longo do tempo.

Vincular dados de inteligência contra ameaças ao Microsoft Sentinel

Embora o machine learning e a análise de fusão sejam fornecidos prontos para uso, também convém ingerir dados de inteligência contra ameaças no Microsoft Sentinel para ajudar a identificar eventos relacionados a entidades ruins conhecidas.

|

|

Objetivos de implantação adicionais |

III. Habilitar controles adicionais de proteção e detecção

A habilitação de controles adicionais melhora o sinal que chega no Microsoft 365 Defender e no Sentinel, melhorando sua visibilidade e capacidade de orquestrar respostas.

Os controles de redução da superfície de ataque representam essa oportunidade. Esses controles de proteção não apenas bloqueiam determinadas atividades que são mais associadas a malware, mas também fornecem tentativas de usar abordagens específicas, o que pode ajudar a detectar adversários que tiraram proveito dessas técnicas anteriormente.

Produtos abordados neste guia

Microsoft Azure

Microsoft Defender para Identidade

Microsoft 365

Proteção contra Ameaças da Microsoft

A série de guias de implantação de Confiança Zero