Realize sua adoção da nuvem com segurança

Quando você implementa sua propriedade de nuvem e migra cargas de trabalho, é essencial estabelecer mecanismos e práticas de segurança robustos. Essa abordagem garante que suas cargas de trabalho estejam seguras desde o início e evita a necessidade de resolver lacunas de segurança depois que as cargas de trabalho estiverem em produção. Priorize a segurança durante a fase de adoção para garantir que as cargas de trabalho sejam criadas de forma consistente e de acordo com as práticas recomendadas. As práticas de segurança estabelecidas também preparam as equipes de TI para operações de nuvem por meio de políticas e procedimentos bem projetados.

Se você estiver migrando cargas de trabalho para a nuvem ou criando uma propriedade de nuvem totalmente nova, poderá aplicar as diretrizes neste artigo. A metodologia de adoção do Cloud Adoption Framework incorpora os cenários Migrar, Modernizar, Inovar e Realocar. Independentemente do caminho que você seguir durante a fase de adoção de sua jornada para a nuvem, é importante considerar as recomendações neste artigo ao estabelecer os elementos fundamentais de sua propriedade de nuvem e criar ou migrar cargas de trabalho.

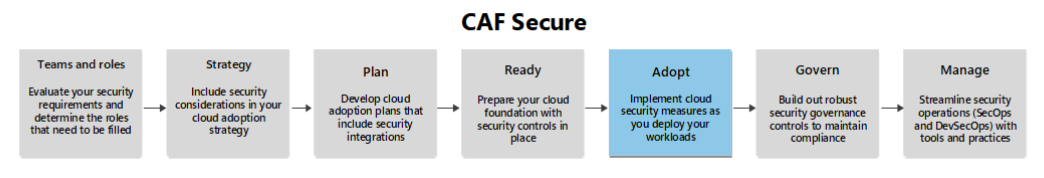

Este artigo é um guia de apoio à metodologia Adote . Ele fornece áreas de otimização de segurança que você deve considerar à medida que avança nessa fase de sua jornada.

Adoção da modernização da postura de segurança

Considere as seguintes recomendações ao trabalhar para modernizar sua postura de segurança como parte da fase de adoção:

Linhas de base de segurança: defina linhas de base de segurança que incluam requisitos de disponibilidade para estabelecer uma base clara e robusta para o desenvolvimento. Para economizar tempo e reduzir o risco de erro humano na análise de seus ambientes, use uma ferramenta de análise de linha de base de segurança pronta para uso.

Adote a automação: use ferramentas de automação para gerenciar tarefas rotineiras para reduzir o risco de erro humano e melhorar a consistência. Aproveite os serviços em nuvem que podem automatizar os procedimentos de failover e recuperação. As tarefas que você pode considerar automatizar incluem:

- Implantações e gerenciamento de infraestrutura

- Atividades do ciclo de vida de desenvolvimento de software

- Testando

- Monitoramento e alertas

- Dimensionamento

Controles de acesso e autorização Zero Trust: Implemente fortes controles de acesso e sistemas de gerenciamento de identidade para garantir que apenas pessoal autorizado tenha acesso a sistemas e dados críticos. Essa abordagem reduz o risco de atividades maliciosas que podem interromper os serviços. Padronize os controles de acesso baseados em função (RBACs) rigorosamente aplicados e exija autenticação multifator para impedir o acesso não autorizado que possa interromper a disponibilidade do serviço. Para obter mais informações, consulte Protegendo a identidade com Zero Trust.

Institucionalização da gestão da mudança

A adoção eficaz e as metodologias de gerenciamento de mudanças (ACM) são cruciais para garantir a implementação e institucionalização bem-sucedidas dos controles de acesso. Algumas das melhores práticas e metodologias incluem:

Modelo Prosci ADKAR: Este modelo se concentra em cinco blocos de construção principais para uma mudança bem-sucedida. Esses componentes são Consciência, Desejo, Conhecimento, Habilidade e Reforço. Ao abordar cada elemento, as organizações podem garantir que os funcionários entendam a necessidade de controles de acesso, sejam motivados a apoiar a mudança, tenham o conhecimento e as habilidades necessárias e recebam reforço contínuo para manter a mudança.

Modelo de mudança de 8 etapas de Kotter: Este modelo descreve oito etapas para liderar a mudança. Essas etapas incluem criar um senso de urgência, formar uma coalizão poderosa, desenvolver uma visão e estratégia, comunicar a visão, capacitar os funcionários para ações amplas, gerar vitórias de curto prazo, consolidar ganhos e ancorar novas abordagens na cultura. Seguindo essas etapas, as organizações podem gerenciar com eficiência a adoção de controles de acesso.

Modelo de gerenciamento de mudanças de Lewin: Este modelo tem três estágios, que são Descongelar, Alterar e Recongelar. No estágio Descongelar, as organizações se preparam para a mudança, identificando a necessidade de controles de acesso e criando um senso de urgência. No estágio de Mudança, novos processos e práticas são implementados. No estágio Refreeze, as novas práticas são solidificadas e integradas à cultura organizacional.

Estrutura de gerenciamento de alterações e adoção da Microsoft: essa estrutura fornece uma abordagem estruturada para impulsionar a adoção e a mudança, definindo critérios de sucesso, envolvendo as partes interessadas e preparando a organização. Essa estrutura também mede o sucesso para garantir a eficácia da implementação. Enfatiza a importância da comunicação, treinamento e apoio para garantir que os controles de acesso sejam efetivamente adotados e institucionalizados.

As organizações podem garantir que os controles de acesso sejam implementados e adotados pelos funcionários, incorporando essas metodologias e práticas recomendadas do ACM. Essa abordagem resulta em um ambiente corporativo mais seguro e compatível.

Facilitação do Azure

Estabeleça uma linha de base de segurança: o Microsoft Secure Score pode ajudá-lo a estabelecer linhas de base com recomendações tangíveis para melhorias. Ele é fornecido como parte do pacote Microsoft Defender XDR e pode analisar a segurança de muitos produtos da Microsoft e de terceiros.

Automação de implantação de infraestrutura: modelos do ARM (modelos do Azure Resource Manager) e Bicep são ferramentas nativas do Azure para implantar IaC (infraestrutura como código) usando sintaxe declarativa. Os modelos do ARM são escritos em JSON, enquanto o Bicep é uma linguagem específica do domínio. Você pode integrar facilmente os pipelines de CI/CD (integração contínua e entrega contínua) do Azure Pipelines ou do GitHub Actions.

O Terraform é outra ferramenta de IaC declarativa com suporte total no Azure. Você pode usar o Terraform para implantar e gerenciar a infraestrutura e integrá-lo ao pipeline de CI/CD.

Você pode usar o Microsoft Defender para Nuvem para descobrir configurações incorretas na IaC.

Ambientes de implantação do Azure: os ambientes de implantação permitem que as equipes de desenvolvimento criem rapidamente uma infraestrutura de aplicativo consistente usando modelos baseados em projeto. Esses modelos minimizam o tempo de configuração e maximizam a segurança, a conformidade e a eficiência de custos. Um ambiente de implantação é uma coleção de recursos do Azure implantados em assinaturas predefinidas. Os administradores de infraestrutura de desenvolvimento podem impor políticas de segurança corporativa e fornecer um conjunto selecionado de modelos de IaC predefinidos.

Os administradores de infraestrutura de desenvolvimento definem ambientes de implantação como itens de catálogo. Os itens de catálogo são hospedados em um repositório GitHub ou Azure DevOps, chamado de catálogo. Um item de catálogo consiste em um modelo de IaC e um arquivo manifest.yml.

Você pode criar scripts para a criação de ambientes de implantação e gerenciar programaticamente os ambientes. Para obter diretrizes detalhadas e focadas na carga de trabalho, consulte a abordagem de IaC do Azure Well-Architected Framework.

Automação de tarefas de rotina:

Azure Functions: o Azure Functions é uma ferramenta sem servidor que você pode usar para automatizar tarefas usando sua linguagem de desenvolvimento preferida. O Functions fornece um conjunto abrangente de gatilhos e associações controlados por eventos que conectam suas funções a outros serviços. Você não precisa escrever código extra.

Automação do Azure: PowerShell e Python são linguagens de programação populares para automatizar tarefas operacionais. Use essas linguagens para executar operações como reiniciar serviços, transferir logs entre armazenamentos de dados e dimensionar a infraestrutura para atender à demanda. Você pode expressar essas operações em código e executá-las sob demanda. Individualmente, essas linguagens carecem de uma plataforma para gerenciamento centralizado, controle de versão ou rastreamento do histórico de execuções. As linguagens também não têm um mecanismo nativo para responder a eventos como alertas orientados por monitoramento. Para fornecer esses recursos, você precisa de uma plataforma de automação. A automação fornece uma plataforma hospedada no Azure para hospedar e executar código do PowerShell e do Python em ambientes locais e de nuvem, incluindo sistemas Azure e não Azure. O código do PowerShell e do Python é armazenado em um runbook de automação. Use a Automação para:

Dispare runbooks sob demanda, em um agendamento ou por meio de um webhook.

Histórico de execução e registro em log.

Integre um repositório de segredos.

Integre o controle do código-fonte.

Gerenciador de Atualizações do Azure: o Gerenciador de Atualizações é um serviço unificado que você pode usar para gerenciar e controlar atualizações para máquinas virtuais. Você pode monitorar a conformidade de atualizações do Windows e do Linux em sua carga de trabalho. Você também pode usar o Gerenciador de Atualizações para fazer atualizações em tempo real ou agende-as em uma janela de manutenção definida. Use o Update Manager para:

Supervisione a conformidade em toda a sua frota de máquinas.

Agende atualizações recorrentes.

Implante atualizações críticas.

Aplicativos Lógicos do Azure e Microsoft Power Automate: ao criar DPA (automação de processos digitais) personalizada para lidar com tarefas de carga de trabalho, como fluxos de aprovação ou criação de integrações de ChatOps, considere usar Aplicativos Lógicos ou Power Automate. Você pode construir fluxos de trabalho a partir de conectores e modelos internos. Os Aplicativos Lógicos e o Power Automate são criados com base na mesma tecnologia subjacente e são adequados para tarefas baseadas em gatilho ou tempo.

Dimensionamento automático: muitas tecnologias do Azure têm recursos internos de dimensionamento automático. Você também pode programar outros serviços para escalar automaticamente usando APIs. Para saber mais, confira Dimensionamento automático.

Grupos de ações do Azure Monitor: para executar automaticamente operações de autocorreção quando um alerta é disparado, use grupos de ações do Azure Monitor. Você pode definir essas operações usando um runbook, uma função do Azure ou um webhook.

Preparação para incidentes e adoção de resposta

Depois de estabelecer sua zona de destino ou outro design de plataforma com segmentação de rede segura e assinatura e organização de recursos bem projetadas, você pode começar a implementação com foco na preparação e resposta a incidentes. Durante essa fase, o desenvolvimento de seus mecanismos de preparação e resposta, incluindo seu plano de resposta a incidentes, garante que sua propriedade de nuvem e práticas operacionais estejam alinhadas com as metas de negócios. Esse alinhamento é crucial para manter a eficiência e atingir os objetivos estratégicos. A fase de adoção deve abordar a preparação e resposta a incidentes de duas perspectivas. Essas perspectivas são prontidão e mitigação de ameaças e segurança de infraestrutura e aplicativos.

Prontidão e mitigação de ameaças

Detecção de ameaças: implemente ferramentas e práticas avançadas de monitoramento para detectar ameaças em tempo real. Essa implementação inclui a configuração de sistemas de alerta para atividades incomuns e a integração de soluções de detecção e resposta estendidas (XDR) e gerenciamento de eventos e informações de segurança (SIEM). Para obter mais informações, consulte Proteção contra ameaças Zero Trust e XDR.

Gerenciamento de vulnerabilidades: identifique e mitigue vulnerabilidades regularmente por meio de gerenciamento de patches e atualizações de segurança para garantir que os sistemas e aplicativos estejam protegidos contra ameaças conhecidas.

Resposta a incidentes: desenvolva e mantenha um plano de resposta a incidentes que inclua etapas de detecção, análise e correção para abordar e se recuperar rapidamente de incidentes de segurança. Para obter diretrizes focadas na carga de trabalho, consulte Recomendações para resposta a incidentes de segurança. Automatize as atividades de mitigação o máximo possível para torná-las mais eficientes e menos propensas a erros humanos. Por exemplo, se você detectar uma injeção de SQL, poderá ter um runbook ou fluxo de trabalho que bloqueia automaticamente todas as conexões com o SQL para conter o incidente.

Segurança de infraestrutura e aplicativos

Pipelines de implantação seguros: crie pipelines de CI/CD com verificações de segurança integradas para garantir que os aplicativos sejam desenvolvidos, testados e implantados com segurança. Essa solução inclui análise de código estático, verificação de vulnerabilidades e verificações de conformidade. Para obter mais informações, consulte Diretrizes para desenvolvedores de Confiança Zero.

Implantações de IaC: implante toda a infraestrutura por meio de código, sem exceção. Reduza o risco de infraestrutura mal configurada e implantações não autorizadas exigindo esse padrão. Coloque todos os ativos de IaC com ativos de código de aplicativo e aplique as mesmas práticas de implantação segura que as implantações de software.

Facilitação do Azure

Automação de detecção e resposta a ameaças: automatize a detecção e a resposta a ameaças com a funcionalidade automatizada de investigação e resposta no Microsoft Defender XDR.

Segurança de implantação de IaC: use pilhas de implantação para gerenciar recursos do Azure como uma unidade única e coesa. Impedir que os usuários executem modificações não autorizadas usando configurações de negação.

Adote o princípio da confidencialidade

Depois que a estratégia abrangente e o plano de implementação para a adoção do princípio de confidencialidade da Tríade da CIA já estiverem em vigor, o próximo passo é focar no ACM. Essa etapa inclui garantir que a criptografia e os controles de acesso seguro sejam efetivamente implementados e institucionalizados em todo o ambiente de nuvem corporativa. Na fase de adoção, medidas de prevenção contra perda de dados (DLP) são implementadas para proteger dados confidenciais em trânsito e dados em repouso. A implementação envolve a implantação de soluções de criptografia, configuração de controles de acesso e treinamento de todos os funcionários sobre a importância da confidencialidade dos dados e da adesão às políticas DLP.

Implemente criptografia e controles de acesso seguros

Para proteger informações confidenciais contra acesso não autorizado, é crucial que você implemente criptografia robusta e controles de acesso seguros. A criptografia garante que os dados sejam ilegíveis para usuários não autorizados, enquanto os controles de acesso regulam quem pode acessar dados e recursos específicos. Entenda os recursos de criptografia dos serviços de nuvem que você implanta e habilite os mecanismos de criptografia apropriados para atender aos seus requisitos de negócios.

Incorporar e adotar padrões associados

Para garantir a implementação consistente de criptografia e controles de acesso, é essencial desenvolver e adotar padrões associados. As organizações devem estabelecer diretrizes claras e práticas recomendadas para o uso de criptografia e controles de acesso e garantir que esses padrões sejam comunicados a todos os funcionários. Por exemplo, um padrão pode especificar que todos os dados confidenciais devem ser criptografados usando criptografia AES-256 e que o acesso a esses dados deve ser restrito apenas a pessoal autorizado. As organizações podem garantir que a criptografia e os controles de acesso sejam aplicados de forma consistente em toda a empresa, incorporando esses padrões em suas políticas e procedimentos. Fornecer treinamento e suporte regulares reforça ainda mais essas práticas entre os funcionários. Outros exemplos incluem:

Criptografia forte: habilite a criptografia em armazenamentos de dados quando possível e considere gerenciar suas próprias chaves. Seu provedor de nuvem pode oferecer criptografia em repouso para o armazenamento em que seu armazenamento de dados está hospedado e dar a você a opção de habilitar a criptografia de banco de dados, como criptografia de dados transparente no Banco de Dados SQL do Azure. Aplique a camada extra de criptografia quando possível.

Controles de acesso: aplique RBAC, controles de acesso condicional, acesso just-in-time e acesso just-in-time a todos os armazenamentos de dados. Padronize a prática de revisar as permissões regularmente. Restrinja o acesso de gravação aos sistemas de configuração, o que permite alterações somente por meio de uma conta de automação designada. Essa conta aplica modificações após processos de revisão completos, normalmente como parte do Azure Pipelines.

Adoção de padrões: a organização pode desenvolver um padrão que exija que todos os emails que contêm informações confidenciais sejam criptografados usando a Proteção de Informações do Microsoft Purview. Esse requisito garante que os dados confidenciais sejam protegidos durante a transmissão e acessíveis apenas por destinatários autorizados.

Facilitação do Azure

Soluções SIEM e SOAR: o Microsoft Sentinel é um SIEM escalonável e nativo de nuvem que oferece uma solução inteligente e abrangente para SIEM e orquestração, automação e resposta de segurança (SOAR). O Microsoft Sentinel fornece detecção, investigação, resposta e busca proativa de ameaças, com uma visão geral de alto nível da sua empresa.

Criptografia do Azure: o Azure fornece criptografia para serviços como Banco de Dados SQL do Azure, Azure Cosmos DB e Azure Data Lake. Os modelos de criptografia com suporte incluem criptografia do lado do servidor com chaves gerenciadas pelo serviço, chaves gerenciadas pelo cliente no Azure Key Vault e chaves gerenciadas pelo cliente em hardware controlado pelo cliente. Os modelos de criptografia do lado do cliente dão suporte à criptografia de dados por um aplicativo antes de serem enviados ao Azure. Para obter mais informações, consulte Visão geral da criptografia do Azure.

Gerenciamento de controle de acesso: anteriormente conhecido como Azure Active Directory, o Microsoft Entra ID fornece recursos abrangentes de gerenciamento de identidade e acesso. Ele dá suporte à autenticação multifator, políticas de acesso condicional e logon único para garantir que somente usuários autorizados possam acessar dados confidenciais.

A Proteção de ID do Microsoft Entra usa aprendizado de máquina avançado para identificar riscos de entrada e comportamento incomum do usuário para bloquear, desafiar, limitar ou conceder acesso. Ele ajuda a evitar o comprometimento de identidade, protege contra roubo de credenciais e fornece insights sobre sua postura de segurança de identidade.

O Microsoft Defender para Identidade é uma solução de detecção de ameaças de identidade de segurança baseada em nuvem que ajuda a proteger seu monitoramento de identidade em toda a organização. Ele pode ajudá-lo a identificar, detectar e investigar melhor as ameaças avançadas direcionadas à sua organização por meio de mecanismos automatizados de detecção e resposta a ameaças.

Computação confidencial do Azure: esse serviço protege os dados enquanto eles estão sendo processados. Ele usa ambientes de execução confiáveis baseados em hardware para isolar e proteger os dados em uso, garantindo que nem mesmo os administradores de nuvem possam acessar os dados.

Adote o princípio da integridade

Na fase de adoção, o planejamento e os projetos são transformados em implementações do mundo real. Para garantir a integridade dos dados e do sistema, construa seus sistemas de acordo com os padrões que você desenvolveu nas fases anteriores. Além disso, treine engenheiros, administradores e operadores sobre os protocolos e procedimentos relevantes.

Adoção da integridade dos dados

Classificação de dados: implemente sua estrutura de classificação de dados por meio de automação quando possível e manualmente quando necessário. Use ferramentas prontas para automatizar sua classificação de dados e identificar informações confidenciais. Rotule manualmente documentos e recipientes para garantir uma classificação precisa. Organize conjuntos de dados para análise, aproveitando a experiência de usuários experientes para estabelecer confidencialidade.

Verificação e validação de dados: aproveite a funcionalidade interna de verificação e validação nos serviços implantados. Por exemplo, o Azure Data Factory tem funcionalidade interna para verificar a consistência dos dados quando você move dados de um repositório de origem para um repositório de destino. Considere adotar práticas como:

Usar as funções CHECKSUM e BINARY_CHECKSUM no SQL para garantir que os dados não sejam corrompidos em trânsito.

Armazenar hashes em tabelas e criar sub-rotinas que modificam os hashes quando a data da última modificação é alterada.

Monitoramento e alertas: monitore seus armazenamentos de dados em busca de alterações com informações detalhadas do histórico de alterações para ajudar nas revisões. Configure alertas para garantir que você tenha visibilidade adequada e possa tomar ações eficientes se houver algum incidente que possa afetar a integridade dos dados.

Políticas de backup: aplique políticas de backup em todos os sistemas apropriados. Entenda os recursos de backup dos serviços de plataforma como serviço e software como serviço. Por exemplo, o Banco de Dados SQL do Azure inclui backups automáticos e você pode configurar a política de retenção conforme necessário.

Compartilhar padrões de design: publique e compartilhe padrões de design de aplicativos que incorporem mecanismos de integridade de dados em toda a organização. Os padrões de design devem abranger requisitos não funcionais, como rastrear nativamente a configuração e as alterações de dados no nível do aplicativo e registrar esse histórico no esquema de dados. Essa abordagem exige que o esquema de dados retenha detalhes sobre o histórico de dados e o histórico de configuração como parte do armazenamento de dados, além de mecanismos de registro padrão para fortalecer o monitoramento de integridade.

Adoção da integridade do sistema

Monitoramento de segurança: use uma solução de monitoramento robusta para registrar automaticamente todos os recursos em sua propriedade de nuvem e garantir que os alertas estejam habilitados e configurados para notificar as equipes apropriadas quando ocorrerem incidentes.

Gerenciamento automatizado de configuração: implante e configure um sistema de gerenciamento de configuração que inscreva automaticamente novos sistemas e gerencie suas configurações continuamente.

Gerenciamento automatizado de patches: implante e configure um sistema de gerenciamento de patches que registra automaticamente novos sistemas e gerencia patches de acordo com suas políticas. Prefira ferramentas nativas à sua plataforma de nuvem.

Facilitação do Azure

Classificação e rotulagem de dados: o Microsoft Purview é um conjunto robusto de soluções que podem ajudar sua organização a governar, proteger e gerenciar dados, onde quer que estejam. Oferece classificação manual e automática de dados e rotulagem de sensibilidade.

Gerenciamento de configuração: o Azure Arc é uma plataforma de gerenciamento e governança de infraestrutura centralizada e unificada que você pode usar para gerenciar configurações para sistemas locais e baseados em nuvem. Usando o Azure Arc, você pode estender suas linhas de base de segurança do Azure Policy, suas políticas do Defender para Nuvem e avaliações de Classificação de Segurança, bem como registrar em log e monitorar todos os seus recursos em um só lugar.

Gerenciamento de patches: o Azure Update Manager é uma solução unificada de gerenciamento de atualizações para computadores Windows e Linux que você pode usar para ambientes do Azure, locais e multinuvem. Ele tem suporte interno para Azure Policy e computadores gerenciados pelo Azure Arc.

Adote o princípio da disponibilidade

Depois que os padrões de design resilientes forem definidos, sua organização poderá passar para a fase de adoção. Para obter diretrizes detalhadas sobre a disponibilidade da carga de trabalho, consulte o pilar Confiabilidade do Well-Architected Framework e a documentação de confiabilidade do Azure. No contexto da adoção da nuvem, o foco está em estabelecer e codificar práticas operacionais que ofereçam suporte à disponibilidade.

Estabelecer práticas operacionais para dar suporte à disponibilidade

Para manter uma propriedade de nuvem altamente disponível, as equipes que operam os sistemas de nuvem devem aderir a práticas padronizadas e maduras. Essas práticas devem incluir:

Continuidade operacional: as organizações devem planejar operações contínuas, mesmo sob condições de ataque. Essa abordagem inclui o estabelecimento de processos para recuperação rápida e a manutenção de serviços críticos em um nível degradado até que a recuperação total seja possível.

Observabilidade robusta e contínua: a capacidade de uma organização de detectar incidentes de segurança à medida que eles acontecem permite que ela inicie seus planos de resposta a incidentes rapidamente. Essa estratégia ajuda a minimizar ao máximo os efeitos nos negócios. A detecção de incidentes só é possível por meio de um sistema de monitoramento e alerta bem projetado, que segue as melhores práticas para detecção de ameaças. Para obter mais informações, consulte o guia de observabilidade e o Guia de monitoramento de segurança e detecção de ameaças.

Manutenção proativa: padronize e aplique atualizações do sistema por meio de políticas. Programe janelas de manutenção regulares para aplicar atualizações e patches aos sistemas sem interromper os serviços. Realize verificações regulares de integridade e atividades de manutenção para garantir que todos os componentes estejam funcionando de maneira ideal.

Políticas de governança padronizadas: aplique todos os padrões de segurança por meio de políticas com suporte de ferramentas. Use uma ferramenta de gerenciamento de políticas para garantir que todos os seus sistemas estejam em conformidade com seus requisitos de negócios por padrão e que suas políticas sejam facilmente auditáveis.

Preparação para recuperação de desastres: desenvolva e teste regularmente planos de recuperação de desastres para suas cargas de trabalho para garantir que elas sejam recuperáveis se ocorrer um desastre. Para obter mais informações, consulte Recuperação de desastre. Automatize as atividades de recuperação o máximo possível. Por exemplo, use recursos de failover automático em serviços como o Banco de Dados SQL do Azure.

Contratos de nível de serviço: os contratos de nível de serviço (SLAs) que sua plataforma de nuvem fornece para seus serviços ajudam você a entender o tempo de atividade garantido para os componentes de suas cargas de trabalho. Use esses SLAs como base para desenvolver suas próprias métricas de destino para os SLAs que você fornece aos seus clientes. A Microsoft publica os SLAs para todos os serviços de nuvem em SLAs para serviços online.

Requisitos de conformidade: cumpra regulamentos como o GDPR (Regulamento Geral sobre a Proteção de Dados) e a HIPAA para garantir que os sistemas sejam projetados e mantidos de acordo com altos padrões, incluindo padrões relacionados à disponibilidade. A não conformidade pode resultar em ações legais e multas que podem interromper as operações comerciais. A conformidade geralmente não se limita à configuração do sistema. A maioria das estruturas de conformidade também exige padrões de gerenciamento de riscos e resposta a incidentes. Certifique-se de que seus padrões operacionais atendam aos requisitos da estrutura e que a equipe seja treinada regularmente.

Facilitação do Azure

Gerenciamento de políticas e conformidade:

O Azure Policy é uma solução de gerenciamento de políticas que ajuda a impor padrões organizacionais e avaliar a conformidade em escala. Para automatizar a imposição de políticas para muitos serviços do Azure, aproveite as definições de política internas.

O Defender para Nuvem fornece políticas de segurança que podem automatizar a conformidade com seus padrões de segurança.

Continuidade operacional e recuperação de desastre: muitos serviços do Azure têm recursos de recuperação internos que você pode incorporar em seus planos de continuidade operacional e recuperação de desastre. Para obter mais informações, consulte Guias de confiabilidade de serviços do Azure.

Adote a sustentação da segurança

Considere as seguintes recomendações para ajudar a garantir que os mecanismos e práticas de segurança que você implementa como parte de sua adoção da nuvem possam ser sustentados e aprimorados continuamente à medida que você continua sua jornada:

Institua um conselho de revisão de segurança: crie um conselho de revisão de segurança que revise continuamente os projetos e exija controles de segurança. Revise seus processos regularmente para encontrar áreas de melhoria. Desenvolva processos para garantir que a segurança seja sempre uma prioridade para todos.

Implemente uma solução de gerenciamento de vulnerabilidades: use uma solução de gerenciamento de vulnerabilidades para monitorar a pontuação de risco de vulnerabilidade de segurança e tenha um processo definido para atuar da pontuação de risco mais alta para a mais baixa para minimizar o risco. Acompanhe as vulnerabilidades comuns mais recentes e os riscos de exposição. Tenha uma política para aplicar essas mitigações regularmente para correção.

Fortaleça a infraestrutura de produção: proteja sua propriedade de nuvem fortalecendo sua infraestrutura. Para fortalecer sua infraestrutura de acordo com as melhores práticas do setor, siga as diretrizes de benchmarking, como os benchmarks do Center for Internet Security (CIS).

Use a base de conhecimento MITRE ATT&CK: Use a base de conhecimento MITRE ATT&CK para ajudar a desenvolver modelos e metodologias de ameaças para táticas e técnicas comuns de ataque do mundo real.

Shift left: use ambientes segregados com diferentes níveis de acesso para pré-produção versus produção. Essa abordagem ajuda você a mudar para a esquerda, o que adiciona preocupações de segurança a todas as fases de desenvolvimento e fornece flexibilidade em ambientes inferiores.

Facilitação do Azure

Gerenciamento de vulnerabilidades: o Gerenciamento de Vulnerabilidades do Microsoft Defender é uma solução abrangente de gerenciamento de vulnerabilidades baseada em risco que você pode usar para identificar, avaliar, corrigir e rastrear todas as suas maiores vulnerabilidades em seus ativos mais críticos, tudo em uma única solução.