Segurança de integração de dados para SAP no Azure

Este artigo faz parte da série de artigos "SAP extend and innovate data: Best practices".

- Identificar fontes de dados SAP

- Escolha o melhor conector SAP

- Desempenho e solução de problemas para extração de dados SAP

- Segurança de integração de dados para SAP no Azure

- Arquitetura genérica de integração de dados SAP

Este artigo descreve as camadas de segurança para cenários de extensão SAP, fornece um detalhamento de cada componente e oferece considerações e recomendações. Os recursos de gerenciamento do Azure Data Factory são criados na infraestrutura de segurança do Azure e usam medidas de segurança do Azure.

A camada de ingestão de dados consiste em:

- SAP S/4HANA, SAP BW/4HANA ou SAP HANA edição corporativa

- Azure Data Lake Storage Gen2

- Data Factory

- Uma máquina virtual (VM) de tempo de execução de integração auto-hospedada (SHIR)

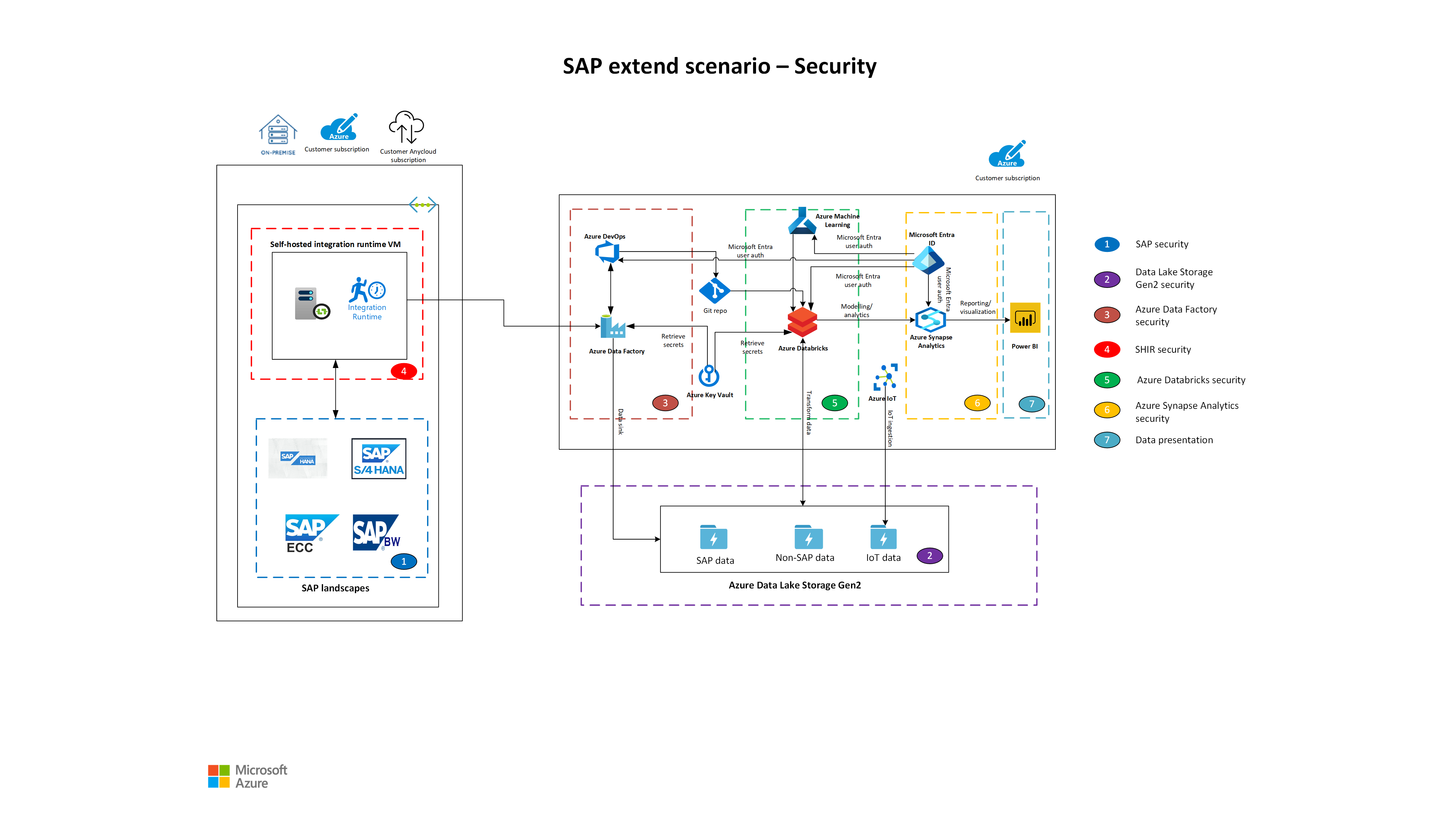

O diagrama a seguir é um exemplo de arquitetura de segurança de integração de dados SAP no Azure. Use a arquitetura de exemplo como ponto de partida.

Baixe um Arquivo Visio dessa arquitetura.

Baixe um Arquivo Visio dessa arquitetura.

Considerações e recomendações

As seções a seguir descrevem considerações de segurança de integração de dados e recomendações para SAP no Azure.

Segurança SAP

O guia de segurança SAP tem orientações detalhadas para produtos SAP.

Segurança do Data Lake Storage Gen2

Consulte as considerações a seguir sobre a segurança do Data Lake Storage Gen2.

Autorizar o acesso a dados no Armazenamento do Azure

Quando você acessa dados em sua conta de armazenamento, seu aplicativo cliente faz uma solicitação por HTTP/HTTPS para armazenamento. Por padrão, todos os recursos no armazenamento são seguros e todas as solicitações para um recurso seguro devem ser autorizadas. O armazenamento oferece muitas opções para autorizar o acesso aos dados. Recomendamos o uso de credenciais do Microsoft Entra para autorizar solicitações de dados para segurança e simplicidade ideais. Para obter mais informações, consulte Proteger suas chaves de acesso.

Controle de acesso baseado em função (RBAC) do Azure

Use o RBAC para gerenciar as permissões de uma entidade de segurança para recursos de blob, fila e tabela em uma conta de armazenamento. Você também pode usar o ABAC (controle de acesso baseado em atributo) do Azure para adicionar condições às atribuições de função do Azure para recursos de blob. Para obter mais informações, consulte Autorizar o acesso ao Armazenamento de Blobs do Azure usando as condições de atribuição de função do Azure.

Segurança de armazenamento de blobs

Considere as recomendações de segurança para armazenamento de blob, como proteção de dados, gerenciamento de identidade e acesso, rede, registro em log e monitoramento. Para obter mais informações, consulte Recomendações de segurança para armazenamento de blob.

Controle de acesso Data Lake Storage Gen2

O Data Lake Storage Gen2 oferece suporte às seguintes estratégias de autorização:

- RBAC

- ACLs (listas de controle de acesso)

- Grupos de segurança

- Autorização de chave compartilhada e assinatura de acesso compartilhado (SAS)

Há dois tipos de ACLs no Data Lake Storage Gen2:

- As ACLs de acesso controlam o acesso a um objeto. Arquivos e diretórios têm ACLs de acesso.

- As ACLs padrão são modelos de ACLs associadas a um diretório. Eles determinam as ACLs de acesso para quaisquer itens filho criados nesse diretório. Os arquivos não têm ACLs padrão.

Em uma entrada de ACL, não atribua diretamente usuários individuais ou entidades de serviço. Sempre use os grupos de segurança do Microsoft Entra como a entidade de segurança atribuída. Essa prática permite adicionar e remover usuários ou entidades de serviço sem reaplicar ACLs a uma estrutura de diretório inteira. Em vez disso, você pode adicionar ou remover usuários e entidades de serviço do grupo de segurança apropriado do Microsoft Entra. Para obter mais informações, consulte Listas de controle de acesso.

Segurança do Data Factory

Consulte as considerações a seguir sobre a segurança do Data Factory.

Movimentação de dados

Há dois cenários de movimentação de dados: um cenário de nuvem e um cenário híbrido. Para obter informações sobre segurança de movimentação de dados, consulte Considerações de segurança para movimentação de dados no Data Factory.

Em um cenário de nuvem, sua origem e seu destino são acessíveis publicamente por meio da Internet. Sua origem ou destino podem ser serviços gerenciados de armazenamento em nuvem, como Armazenamento do Azure, Azure Synapse Analytics, Banco de Dados SQL do Azure, Data Lake Storage Gen2, Amazon S3, Amazon Redshift, serviços de software como serviço (SaaS), como Salesforce, ou protocolos Web, como FTP (File Transfer Protocol) e OData (Open Data Protocol). Encontre uma lista completa de fontes de dados com suporte em armazenamentos e formatos de dados compatíveis.

Em um cenário híbrido, sua origem ou seu destino está atrás de um firewall ou dentro de uma rede corporativa local. Ou o armazenamento de dados está em uma rede privada ou rede virtual e não está acessível publicamente. Nesse caso, o armazenamento de dados geralmente é a fonte. O cenário híbrido também inclui servidores de banco de dados hospedados em máquinas virtuais.

Estratégias de acesso a dados

Sua organização deseja proteger seus armazenamentos de dados, como armazenamentos de dados locais ou na nuvem/SaaS, contra acesso não autorizado via Internet. Você pode controlar o acesso em seu armazenamento de dados na nuvem usando:

- Um link privado de uma rede virtual para uma fonte de dados habilitada para ponto de extremidade privado.

- Regras de firewall que limitam a conectividade usando um endereço IP.

- Estratégias de autenticação que exigem que os usuários comprovem sua identidade.

- Estratégias de autorização que restringem os usuários a ações e dados específicos.

Para obter mais informações, consulte Estratégias de acesso a dados.

Armazenar credenciais no Azure Key Vault

Você pode armazenar credenciais para armazenamentos de dados e cálculos no Cofre de Chaves. O Data Factory recupera as credenciais quando é executada uma atividade que usa o armazenamento de dados ou a computação. Para obter mais informações, consulte Armazenar credenciais no Cofre de Chaves e Usar segredos do Cofre de Chaves em atividades de pipeline.

Criptografar credenciais

No Data Factory, considere criptografar credenciais para armazenamentos de dados locais. Em uma máquina com um SHIR, você pode criptografar e armazenar credenciais para qualquer um dos seus armazenamentos de dados locais, como serviços vinculados com informações confidenciais. Para obter mais informações, consulte Criptografar credenciais para armazenamentos de dados locais no Data Factory.

Usar uma identidade gerenciada

Ao usar uma identidade gerenciada, você não precisa gerenciar credenciais. Uma identidade gerenciada fornece uma identidade para a instância de serviço quando ela se conecta a recursos que oferecem suporte à autenticação do Microsoft Entra. Há dois tipos de identidades gerenciadas com suporte: identidades gerenciadas atribuídas pelo sistema e identidades gerenciadas atribuídas pelo usuário. Para obter mais informações, consulte Identidade gerenciada para Data Factory.

Criptografar com chaves gerenciadas pelo cliente

Dependendo de suas políticas de segurança, considere criptografar o Data Factory com chaves gerenciadas pelo cliente. Para obter mais informações, consulte Criptografar o Data Factory com chaves gerenciadas pelo cliente.

Usar uma rede virtual gerenciada

Quando você cria um tempo de execução de integração do Azure em uma rede virtual gerenciada pelo Data Factory, o tempo de execução de integração é provisionado com a rede virtual gerenciada. Ele usa pontos de extremidade privados para se conectar com segurança aos armazenamentos de dados suportados. Um ponto de extremidade privado é um endereço IP privado em uma rede virtual e uma sub-rede específicas. A rede virtual gerenciada só tem suporte na mesma região que a região do Data Factory. Para obter mais informações, consulte Rede virtual gerenciada do Data Factory.

Usar o Link Privado do Azure

Ao usar o Private Link, você pode se conectar a implantações de plataforma como serviço (PaaS) no Azure por meio de um ponto de extremidade privado. Para obter uma lista de implantações de PaaS que oferecem suporte ao Link Privado, consulte Link Privado para Data Factory.

Conexões e segurança de VM SHIR

Consulte as considerações a seguir para conexões e segurança de VM SHIR.

Credenciais do armazenamento de dados local

Você pode armazenar credenciais de armazenamento de dados locais no Data Factory ou fazer referência às credenciais usando o Data Factory durante o tempo de execução do Cofre de Chaves. Se você armazenar credenciais no Data Factory, sempre criptografe-as em um SHIR. Para obter mais informações, consulte Credenciais de armazenamento de dados locais.

Configurar um SHIR com base na configuração de rede

Para um movimento de dados híbrido, a tabela a seguir resume as recomendações de configuração de rede e SHIR com base em diferentes combinações de locais de origem e destino.

| Origem | Destino | Configuração de rede | Configuração do Integration Runtime |

|---|---|---|---|

| Local | Máquinas virtuais e serviços de nuvem implantados em redes virtuais | VPN IPsec (ponto a site ou site a site) | Instalar um SHIR em uma máquina virtual do Azure na rede virtual |

| Local | Máquinas virtuais e serviços de nuvem implantados em redes virtuais | Azure ExpressRoute (emparelhamento privado) | Instalar um SHIR em uma máquina virtual do Azure na rede virtual |

| Local | Serviços baseados no Azure que têm um ponto de extremidade público | ExpressRoute (emparelhamento da Microsoft) | Instalar um SHIR local ou em uma máquina virtual do Azure |

VPN ExpressRoute ou IPSec

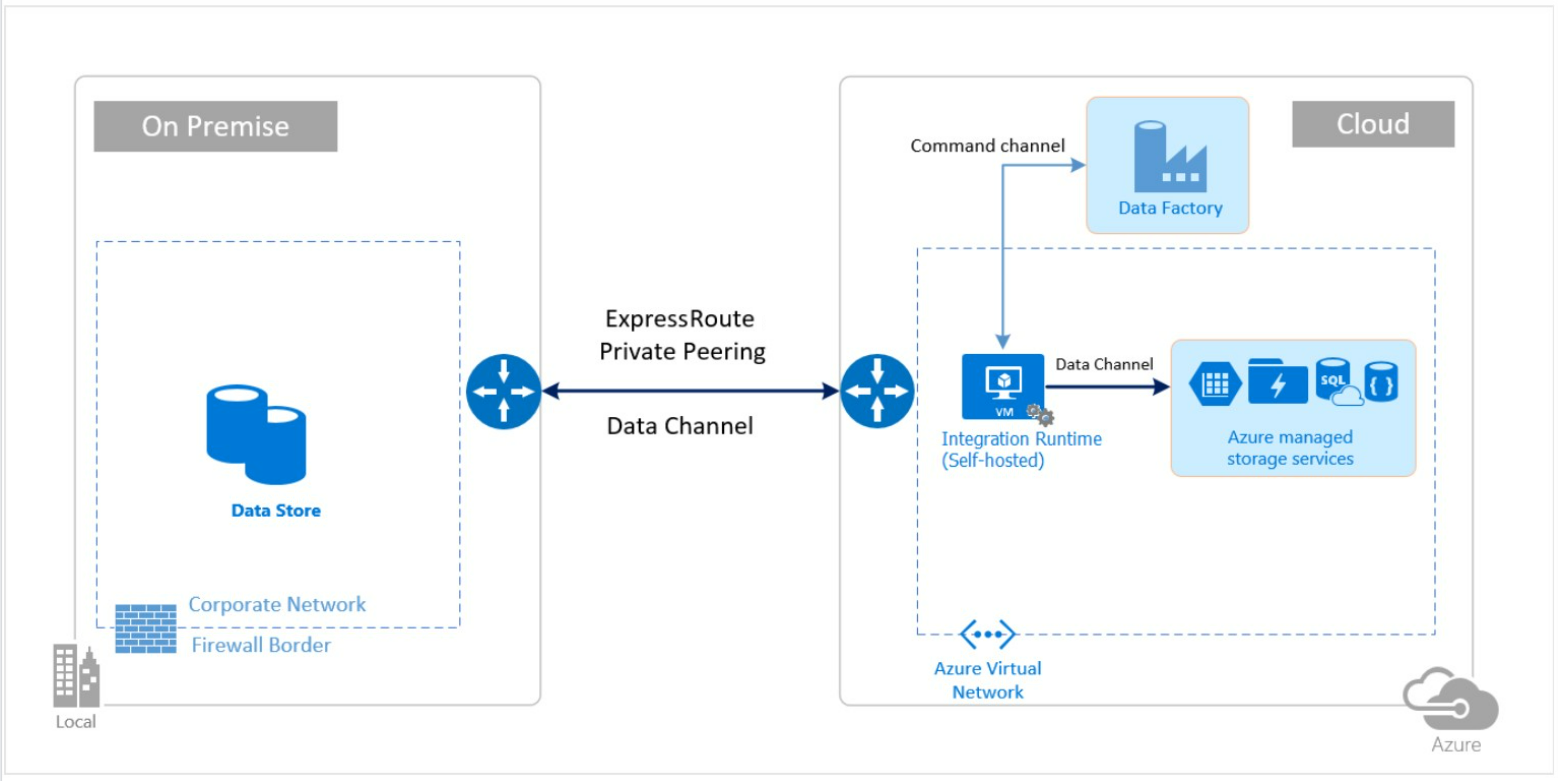

As imagens a seguir mostram como usar um SHIR para mover dados entre um banco de dados local e um serviço do Azure usando a Rede Virtual do Azure e a Rota Expressa ou VPN IPSec.

Para obter configurações de firewall e configuração de lista de permissões para endereços IP, consulte Considerações de segurança para movimentação de dados no Data Factory.

Este diagrama mostra como mover dados usando o emparelhamento privado da Rota Expressa:

Este diagrama mostra como mover dados usando VPN IPSec:

No firewall, verifique se o endereço IP da máquina SHIR é permitido e configurado adequadamente. Os armazenamentos de dados em nuvem a seguir exigem que você permita o endereço IP da máquina SHIR. Por padrão, alguns desses armazenamentos de dados podem não exigir lista de permissões.

- Banco de Dados SQL

- Azure Synapse Analytics

- Data Lake Storage Gen2

- Azure Cosmos DB

- Amazon Redshift

Para obter mais informações, consulte Considerações de segurança para movimentação de dados no Data Factory e Criar e configurar um SHIR.

Segurança do Azure Databricks

Consulte as considerações a seguir sobre a segurança do Azure Databricks.

Linha de base de segurança do Azure para o Azure Databricks

Considere a linha de base de segurança do Azure para o Azure Databricks. Esta linha de base de segurança aplica as orientações do benchmark de segurança na nuvem da Microsoft versão 1.0 ao Azure Databricks. O benchmark de segurança de nuvem da Microsoft fornece recomendações sobre como proteger suas soluções de nuvem no Azure.

Segurança do Azure Synapse Analytics

O Azure Synapse Analytics implementa uma arquitetura de segurança de várias camadas para proteção de ponta a ponta de seus dados. Há cinco camadas:

A proteção de dados identifica e classifica dados confidenciais e criptografa dados em repouso e em movimento. Para obter recomendações de descoberta e classificação de dados, governança e criptografia, consulte Proteção de dados.

O controle de acesso determina o direito do usuário de interagir com os dados. O Azure Synapse Analytics oferece suporte a uma ampla gama de recursos para controlar quem pode acessar quais dados. Para obter mais informações, consulte Controle de acesso.

A autenticação comprova a identidade de usuários e aplicativos. A Auditoria SQL do Azure pode registrar atividades de autenticação e um administrador de TI pode configurar relatórios e alertas sempre que houver uma tentativa de entrada de um local suspeito. Para obter mais informações, consulte Autenticação.

A segurança de rede isola o tráfego de rede com pontos de extremidade privados e redes privadas virtuais. Há muitas opções de segurança de rede para proteger o Azure Synapse Analytics. Para obter mais informações, consulte Segurança de rede.

A detecção de ameaças identifica possíveis ameaças à segurança, como locais de acesso incomuns, ataques de injeção de SQL e ataques de autenticação. Para obter mais informações, consulte Detecção de ameaças.

Camada de apresentação de dados

Considere como você pode usar os recursos de segurança para defender a camada de apresentação, incluindo o Power BI. Para obter mais informações, consulte Segurança do Power BI e Planejamento de implementação do Power BI: Segurança.