Configurar pontos de extremidade público na Instância Gerenciada de SQL do Azure

Aplica-se a:Instância Gerenciada de SQL do Azure

O ponto de extremidade público para uma Instância Gerenciada de SQL do Azure permite o acesso a dados para sua instância gerenciada de fora da rede virtual. Você pode acessar sua instância gerenciada de serviços multilocatários do Azure, como Power BI, Serviço de Aplicativo do Azure ou uma rede local. Usando o ponto de extremidade público em uma instância gerenciada, você não precisa usar uma VPN, o que pode ajudar a evitar problemas de taxa de transferência de VPN.

Neste artigo, você aprenderá como:

- Habilitar ou desabilitar um ponto de extremidade público para sua instância gerenciada

- Configurar o grupo de segurança de NSG (rede da instância gerenciada) para permitir o tráfego para o ponto de extremidade público da instância gerenciada

- Obter a cadeia de conexão de ponto de extremidade público da instância gerenciada

Permissões

Devido à confidencialidade dos dados em uma instância gerenciada, a configuração para habilitar o ponto de extremidade público da instância gerenciada requer um processo de duas etapas. Essa medida de segurança segue a separação de direitos (SoD):

- O administrador da instância gerenciada precisa habilitar o ponto de extremidade público na instância gerenciada. O administrador da instância gerenciada pode ser encontrado na página Visão geral do recurso de instância gerenciada.

- Um administrador de rede precisa permitir o tráfego para a instância gerenciada usando um NSG (grupo de segurança de rede). Para obter mais informações, confira as permissões do grupo de segurança de rede.

Habilitar o ponto de extremidade público

Você pode habilitar o ponto de extremidade público para sua Instância Gerenciada de SQL do Azure usando o portal do Azure, o Azure PowerShell ou a CLI do Azure.

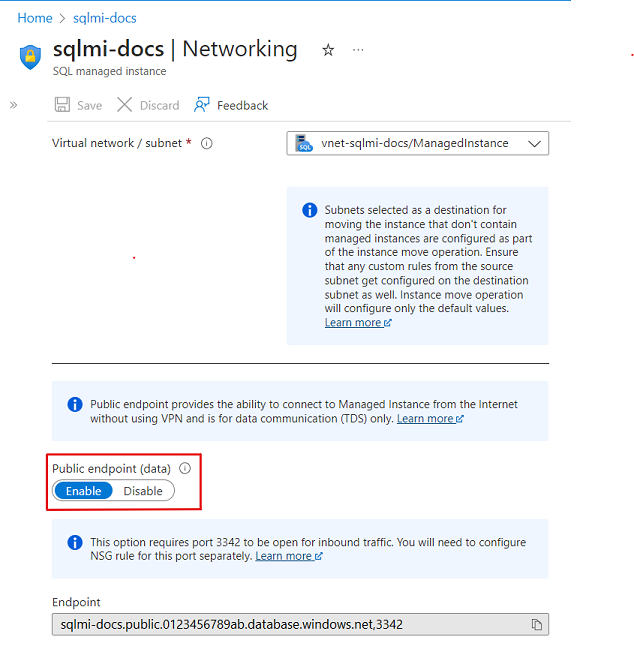

Para habilitar o ponto de extremidade público para sua Instância Gerenciada de SQL no portal do Azure, siga estas etapas:

- Acesse o portal do Azure.

- Abra o grupo de recursos com a instância gerenciada e selecione a instância gerenciada do SQL na qual você deseja configurar o ponto de extremidade público.

- Nas configurações de Segurança, selecione a guia Rede.

- Na página Configuração da rede virtual, selecione Habilitar e depois o ícone Salvar para atualizar a configuração.

Desabilitar o ponto de extremidade público

Você pode desabilitar o ponto de extremidade público para sua Instância Gerenciada de SQL do Azure usando o portal do Azure, o Azure PowerShell ou a CLI do Azure.

Para desabilitar o ponto de extremidade público usando o portal do Azure, siga estas etapas:

- Acesse o portal do Azure.

- Abra o grupo de recursos com a instância gerenciada e selecione a instância gerenciada do SQL na qual você deseja configurar o ponto de extremidade público.

- Nas configurações de Segurança, selecione a guia Rede.

- Na página Configuração da rede virtual, selecione Desabilitar e depois o ícone Salvar para atualizar a configuração.

Permitir tráfego de ponto de extremidade público no grupo de segurança de rede

Use o portal do Azure para permitir o tráfego público dentro do grupo de segurança de rede. Siga estas etapas:

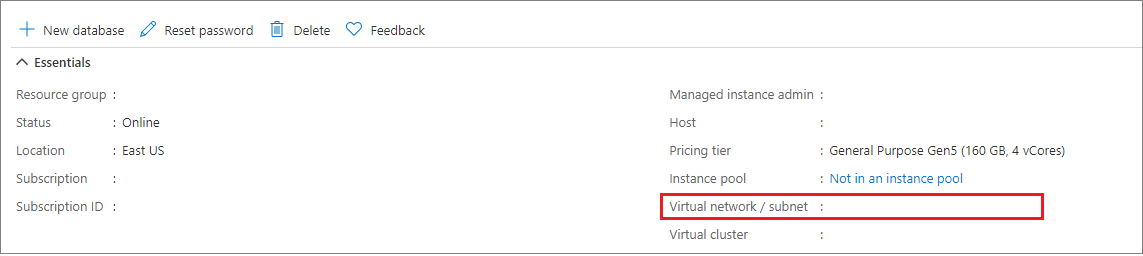

Acesse a página Visão geral da Instância Gerenciada de SQL no portal do Azure.

Selecione o link Rede virtual/sub-rede, que leva você para a página Configuração de rede virtual.

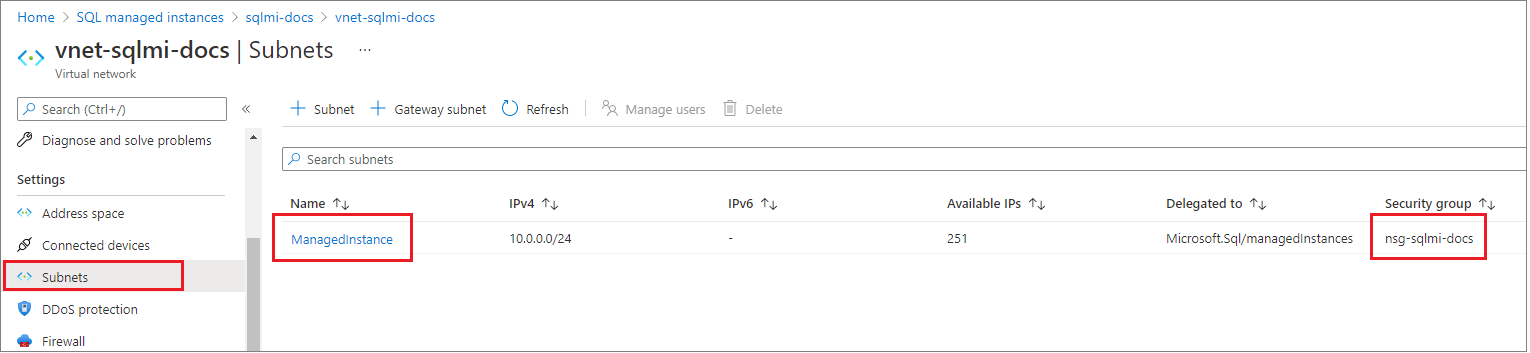

Selecione a guia Sub-redes no painel de configuração da sua rede virtual e anote o nome do GRUPO DE SEGURANÇA de sua instância gerenciada.

Volte para o grupo de recursos que contém a instância gerenciada. Você deve ver o nome do grupo de segurança de rede indicado anteriormente. Selecione o nome do Grupo de segurança de rede para abrir a página de configuração do Grupo de Segurança de Rede.

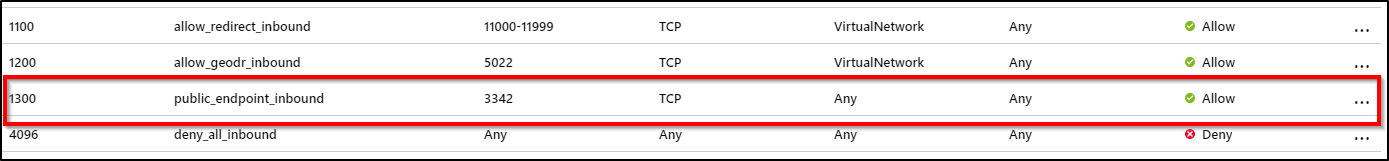

Selecione a guia Regras de segurança de entrada e Adicione uma regra que tenha prioridade mais alta do que a regra deny_all_inbound com as seguintes configurações:

Configuração Valor sugerido Descrição Origem Qualquer endereço IP ou marca de serviço - Para serviços do Azure como Power BI, selecione a Marca de serviço de nuvem do Azure

- Para seu computador ou máquina virtual do Azure, use o endereço IP de NAT

Intervalos de portas de origem * Deixe isso como * (qualquer), já que as portas de origem geralmente são alocadas dinamicamente e, como tal, imprevisíveis Destino Qualquer Deixar o destino como Qualquer para permitir o tráfego na sub-rede da instância gerenciada Intervalos de portas de destino 3342 Porta de destino do escopo para 3342, que é o ponto de extremidade TDS público da instância gerenciada Protocolo TCP A Instância Gerenciada de SQL usa o protocolo TCP para TDS Ação Allow Permitir o tráfego de entrada para a instância gerenciada por meio do ponto de extremidade público Prioridade 1300 Verificar se essa regra é de prioridade mais alta do que a regra deny_all_inbound

Observação

A porta 3342 é usada para conexões de ponto de extremidade público para instância gerenciada e não pode ser alterada atualmente.

Confirmar se o roteamento está configurado corretamente

Uma rota com o prefixo de endereço 0.0.0.0/0 instrui o Azure sobre como rotear o tráfego destinado a um endereço IP que não está dentro do prefixo de endereço de nenhuma outra rota na tabela de rotas da sub-rede. Quando uma sub-rede é criada, o Azure cria uma rota padrão para o prefixo de endereço 0.0.0.0/0, com o tipo do próximo salto Internet.

Substituir essa rota padrão sem adicionar as rotas necessárias para garantir que o tráfego do ponto de extremidade público seja roteado diretamente para a internet pode causar problemas de roteamento assimétrico, já que o tráfego de entrada não flui por meio do gateway do dispositivo virtual/rede virtual. Certifique-se de que todo o tráfego que chega por meio da internet pública à instância gerenciada também volte por meio da internet pública, adicionando rotas específicas para cada origem ou definindo a rota padrão para o prefixo de endereço 0.0.0.0/0 de volta à internet como o tipo próximo salto.

Veja mais detalhes sobre o impacto das alterações sobre essa rota padrão no prefixo padrão 0.0.0.0/0.

Obter a cadeia de conexão de ponto de extremidade público

Navegue até a página de configuração de instância gerenciada que foi habilitada para o ponto de extremidade público. Selecione a guia Cadeias de conexão na definição Configurações.

O nome do host do ponto de extremidade público é fornecido no formato <mi_name>.public.<dns_zone>.database.windows.net e a porta usada para a conexão é 3342. Veja um exemplo de um valor de servidor da cadeia de conexão que indica a porta do ponto de extremidade público que pode ser usada em conexões SQL Server Management Studio ou Azure Data Studio:

<mi_name>.public.<dns_zone>.database.windows.net,3342

Próximas etapas

Saiba como usar a Instância Gerenciada de SQL do Azure com segurança com o ponto de extremidade público.