Perímetro de Segurança de Rede para Banco de Dados SQL do Azure e Azure Synapse Analytics

Aplica-se a: Banco de Dados SQL do Azure

Azure Synapse Analytics (somente pools de SQL dedicados)

O Perímetro de Segurança de Rede (versão prévia) protege tanto o tráfego de entrada quanto de saída de rede entre o Banco de Dados SQL do Azure e outros recursos de Plataforma como Serviço (PaaS) (por exemplo, Armazenamento do Azure e Azure Key Vault). Todas as tentativas de se comunicar com recursos do Azure que não estiverem dentro do perímetro serão bloqueadas.

Importante

- Este artigo se aplica ao Banco de Dados SQL do Azure e ao pool de SQL dedicado (anteriormente, SQL DW) no Azure Synapse Analytics. Essas configurações se aplicam a todos os Bancos de Dados SQL e ao pool dedicado de SQL (antigo SQL DW) associados ao servidor. Para simplificar, o termo "banco de dados" se refere aos bancos de dados no Banco de Dados SQL do Azure e no Azure Synapse Analytics. Da mesma forma, as menções a "servidor" se referem ao servidor SQL lógico que hospeda o Banco de Dados SQL do Azure e o pool de SQL dedicado (anteriormente, SQL DW) no Azure Synapse Analytics. Este artigo não se aplica à Instância Gerenciada de SQL do Azure nem a pools de SQL dedicados em workspaces do Azure Synapse Analytics.

Associar o Banco de Dados SQL a um Perímetro de Segurança de Rede no portal do Azure

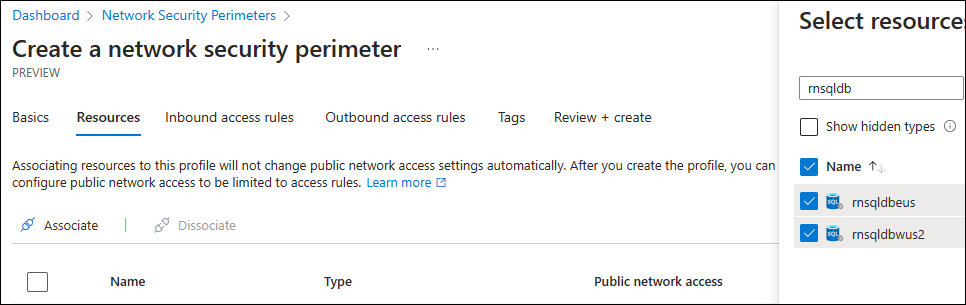

Pesquise Perímetro de Segurança de Rede na barra de pesquisa do portal do Azure e, em seguida, selecione o botão Criar e crie o recurso.

Forneça um Nome e Região e escolha a assinatura.

Na seção Recursos, selecione o botão Associar e navegue até o Banco de Dados SQL que você quer adicionar.

Percorra o restante do processo de criação sem inserir nada nas Regras de acesso de entrada ou nas Regras de acesso de saída.

Como usar o Banco de Dados SQL com um Perímetro de Segurança de Rede

Por padrão, o Perímetro de Segurança de Rede usa o Modo de Aprendizado, que pode ser usado para registrar em log todo o tráfego chegando e saindo do Banco de Dados SQL. O tráfego de rede pode ser registrado em um Workspace do Log Analytics ou em uma conta de Armazenamento do Azure usando o Registro em log de diagnóstico para o Perímetro de Segurança de Rede do Azure. Para terminar, o Perímetro de Segurança de Rede pode ser alternado para o modo Implementado. No modo Implementado, qualquer acesso negado mostra o seguinte erro:

Error 42118

Login failed because the network security perimeter denied inbound access.