Início Rápido: Criar um perímetro de segurança de rede – CLI do Azure

Comece a usar o perímetro de segurança de rede criando um perímetro de segurança de rede para um cofre de chaves do Azure usando a CLI do Azure. Um perímetro de segurança de rede permite que os recursos de PaaS (PaaS) do Azure se comuniquem dentro de um limite confiável explícito. Em seguida, crie e atualize uma associação de recursos de PaaS em um perfil de perímetro de segurança de rede. Em seguida, você cria e atualiza as regras de acesso de perímetro de segurança da rede. Quando terminar, você excluirá todos os recursos criados neste início rápido.

Importante

O Perímetro de Segurança da Rede está em visualização pública e está disponível em todas as regiões de nuvem pública do Azure. Essa versão prévia é fornecida sem um contrato de nível de serviço e não é recomendada para cargas de trabalho de produção. Alguns recursos podem não ter suporte ou podem ter restrição de recursos. Para obter mais informações, consulte Termos de Uso Complementares de Versões Prévias do Microsoft Azure.

Pré-requisitos

- Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

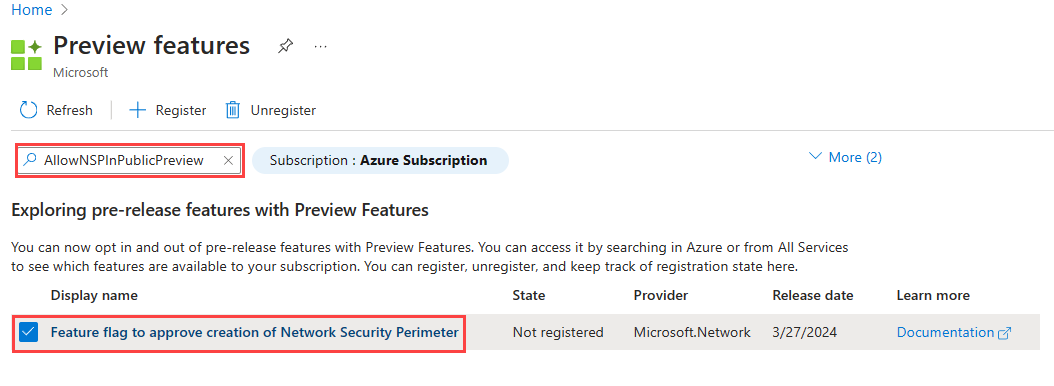

O registro para a visualização pública do Perímetro de Segurança da Rede do Azure é necessário. Para se registrar, adicione o sinalizador de recurso

AllowNSPInPublicPreviewà sua assinatura.

Para obter mais informações sobre como adicionar sinalizadores de recursos, consulte Configurar versão prévia do recurso na assinatura do Azure.

Depois que o sinalizador de recurso for adicionado, você precisará registrar novamente o provedor de recursos

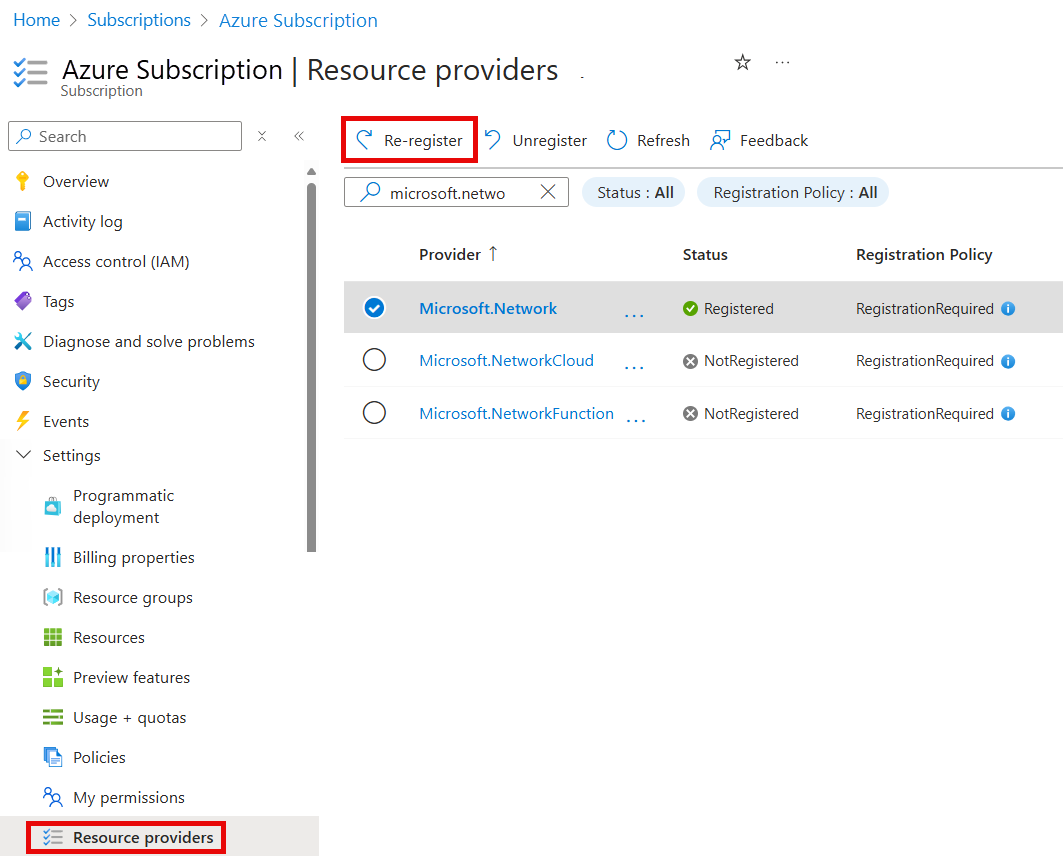

Microsoft.Networkem sua assinatura.Para registrar novamente o provedor de recursos

Microsoft.Networkno portal do Azure, selecione sua assinatura e selecione Provedores de recursos. PesquiseMicrosoft.Networke selecione Registrar novamente.

Para registrar novamente o provedor de recursos

Microsoft.Network, use o seguinte comando do Azure PowerShell:# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkPara registrar novamente o provedor de recursos

Microsoft.Network, use o seguinte comando da CLI do Azure:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Para obter mais informações sobre como registrar novamente provedores de recursos, consulte provedores e tipos de recursos do Azure.

- A CLI do Azure mais recente ou você pode usar o Azure Cloud Shell no portal.

- Este artigo requer a versão 2.38.0 ou posterior da CLI do Azure. Se você está usando o Azure Cloud Shell, a versão mais recente já está instalada.

- Depois de atualizar para a versão mais recente da CLI do Azure, importe os comandos de perímetro de segurança de rede usando

az extension add --name nsp.

Use o ambiente Bash no Azure Cloud Shell. Para obter mais informações, confira Início Rápido para Bash no Azure Cloud Shell.

Se preferir executar os comandos de referência da CLI localmente, instale a CLI do Azure. Para execuções no Windows ou no macOS, considere executar a CLI do Azure em um contêiner do Docker. Para obter mais informações, confira Como executar a CLI do Azure em um contêiner do Docker.

Se estiver usando uma instalação local, entre com a CLI do Azure usando o comando az login. Para concluir o processo de autenticação, siga as etapas exibidas no terminal. Para ver outras opções de entrada, confira Conectar-se com a CLI do Azure.

Quando solicitado, instale a extensão da CLI do Azure no primeiro uso. Para obter mais informações sobre extensões, confira Usar extensões com a CLI do Azure.

Execute az version para localizar a versão e as bibliotecas dependentes que estão instaladas. Para fazer a atualização para a versão mais recente, execute az upgrade.

Conecte-se à sua conta do Azure e selecione sua assinatura

Para começar, conecte-se ao Azure Cloud Shell ou use o ambiente da CLI local.

Se estiver usando o Azure Cloud Shell, entre e selecione sua assinatura.

Se você instalou a CLI localmente, entre com o seguinte comando:

# Sign in to your Azure account az loginUma vez no shell, selecione sua assinatura ativa localmente com o seguinte comando:

# List all subscriptions az account set --subscription <Azure Subscription> # Re-register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Criar um grupo de recursos e um cofre de chaves

Para criar um perímetro de segurança da rede, você precisa criar um grupo de recursos e um recurso de cofre de chaves com az group create e az keyvault create.

Este exemplo cria um grupo de recursos chamado grupo de recursos no local do WestCentralUS e um cofre de chaves chamado key-vault-YYYYDDMM no grupo de recursos com os seguintes comandos:

az group create \

--name resource-group \

--location westcentralus

# Create a key vault using a datetime value to ensure a unique name

key_vault_name="key-vault-$(date +%s)"

az keyvault create \

--name $key_vault_name \

--resource-group resource-group \

--location westcentralus \

--query 'id' \

--output tsv

Criar um perímetro de segurança de rede

Nesta etapa, crie um perímetro de segurança da rede com o comando az network perimeter create.

Observação

Não coloque dados pessoais identificáveis ou confidenciais nas regras de perímetro de segurança da rede ou em outra configuração de perímetro de segurança da rede.

az network perimeter create\

--name network-security-perimeter \

--resource-group resource-group \

-l westcentralus

Criar e atualizar a associação de recursos de PaaS com um novo perfil

Nesta etapa, você criará um perfil e associará o recurso de PaaS, o Azure Key Vault ao perfil usando os comandos az network perimeter profile create e az network perimeter association create.

Observação

Para os valores de parâmetro --private-link-resource e --profile, substitua <PaaSArmId> e <networkSecurityPerimeterProfileId> pelos valores do cofre de chaves e da ID do perfil, respectivamente.

Crie um novo perfil para o perímetro de segurança de rede com o seguinte comando:

# Create a new profile az network perimeter profile create \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeterAssocie o Azure Key Vault (recurso PaaS) ao perfil de perímetro de segurança de rede com os comandos a seguir.

# Get key vault id az keyvault show \ --name $key_vault_name \ --resource-group resource-group \ --query 'id' # Get the profile id az network perimeter profile show \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeter # Associate the Azure Key Vault with the network security perimeter profile # Replace <PaaSArmId> and <networkSecurityPerimeterProfileId> with the ID values for your key vault and profile az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Learning \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"Atualize a associação alterando o modo de acesso para imposto com o comando az network perimeter association create da seguinte maneira:

az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Enforced \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"

Gerenciar regras de acesso de perímetro de segurança da rede

Nesta etapa, você vai criar, atualizar e excluir regras de acesso de perímetro de segurança da rede com prefixos de endereço IP públicos usando o comando az network perimeter profile access-rule create.

Crie uma regra de acesso de entrada com um prefixo de endereço IP público para o perfil criado com o seguinte comando:

# Create an inbound access rule az network perimeter profile access-rule create \ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "[192.0.2.0/24]"Atualize sua regra de acesso de entrada com outro prefixo de endereço IP público com o seguinte comando:

# Update the inbound access rule az network perimeter profile access-rule create\ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "['198.51.100.0/24', '192.0.2.0/24']"Se precisar excluir uma regra de acesso, use o comando az network perimeter profile access-rule delete:

# Delete the access rule az network perimeter profile access-rule delete \ --Name network-perimeter-association \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group

Observação

Se a identidade gerenciada não for atribuída ao recurso que dá suporte a ela, o acesso de saída a outros recursos dentro do mesmo perímetro será negado. As regras de entrada baseadas em assinatura destinadas a permitir o acesso desse recurso não entrarão em vigor.

Excluir todos os recursos

Para excluir um perímetro de segurança da rede e outros recursos deste início rápido, use os seguintes comandos az network perimeter:

# Delete the network security perimeter association

az network perimeter association delete \

--name network-perimeter-association \

--resource-group resource-group \

--perimeter-name network-security-perimeter

# Delete the network security perimeter

az network perimeter delete \

--resource-group resource-group \

--name network-security-perimeter --yes

# Delete the key vault

az keyvault delete \

--name $key_vault_name \

--resource-group resource-group

# Delete the resource group

az group delete \

--name resource-group \

--yes \

--no-wait

Observação

Remover a associação de recursos do perímetro de segurança da rede faz com que o controle de acesso retorne à configuração existente de firewall do recurso. Isso pode fazer com que o acesso seja permitido/negado de acordo com a configuração de firewal do recurso. Se PublicNetworkAccess estiver definido como SecuredByPerimeter e a associação for excluída, o recurso entrará em um estado bloqueado. Para obter mais informações, confira o artigo Transição para um perímetro de segurança da rede no Azure.