Validar a preparação para atualização da solução para o Azure Local

Aplica-se a: Azure Local, versões 23H2 e 22H2

Este artigo descreve como avaliar a preparação para atualização do Azure Local depois que o sistema operacional (SO) foi atualizado da versão 22H2 para a versão 23H2.

Ao longo deste artigo, nos referimos à versão 23H2 do sistema operacional como a nova versão e à versão 22H2 como a versão antiga.

Avalie a prontidão para upgrade da solução

Esta etapa opcional , mas recomendada , ajuda você a avaliar a prontidão do Azure Local para a atualização. As etapas a seguir ajudam a avaliar a prontidão da atualização:

- Instale e use o Verificador de Ambiente para verificar se a ATC de Rede está instalada e habilitada no computador. Verifique se não há versões de visualização para o Arc Resource Bridge em execução no sistema.

- Certifique-se de que haja espaço de armazenamento suficiente disponível para o volume de infraestrutura.

- Execute outras verificações, como instalação de recursos obrigatórios e opcionais do Windows, habilitação de políticas de Controle de Aplicativos, suspensão do BitLocker e idioma do sistema operacional.

- Revise e corrija as verificações de validação que bloqueiam a atualização.

Usar o Verificador de Ambiente para validar a prontidão de atualização

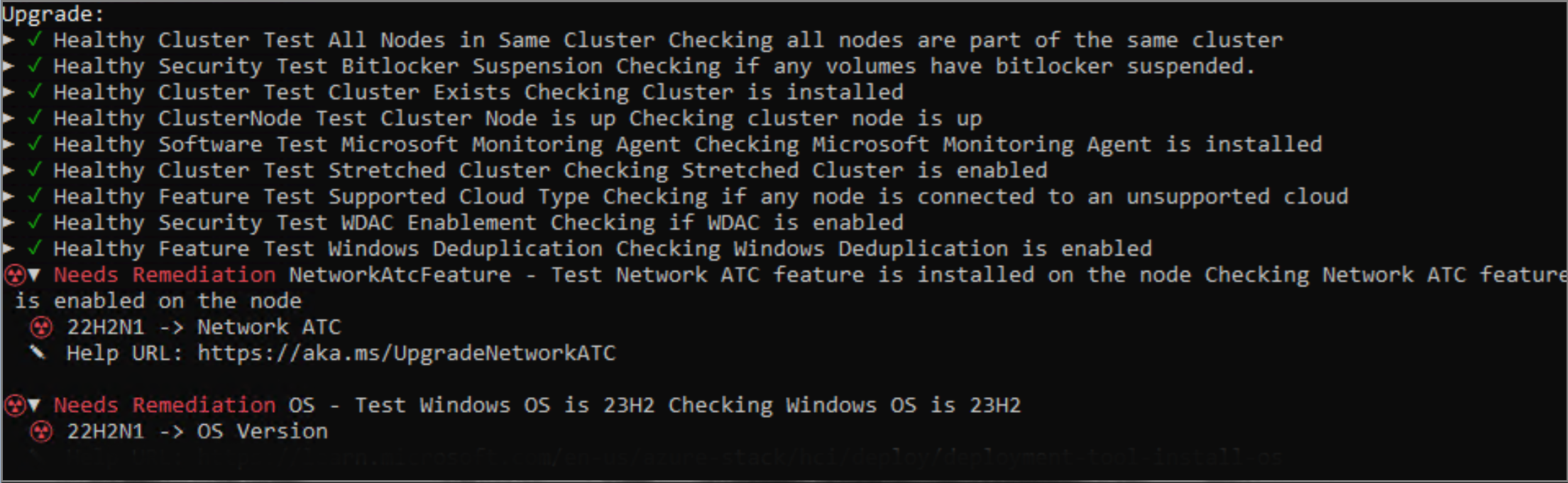

Recomendamos que você use o Verificador de Ambiente para validar a preparação do sistema antes de atualizar a solução. Para obter mais informações, consulte Avaliar a preparação do ambiente com o Verificador de Ambiente. Um relatório é gerado com possíveis descobertas que exigem ações corretivas para estar pronto para a atualização da solução.

Algumas das ações exigem reinicializações da máquina. As informações do relatório de validação permitem planejar janelas de manutenção com antecedência para estar pronto. As mesmas verificações são executadas durante o upgrade da solução para garantir que seu sistema atenda aos requisitos.

Tabela: Bloqueando testes de validação para atualização

A tabela a seguir contém os testes de validação com gravidade Crítica que bloqueiam a atualização. Todos os itens que bloqueiam a atualização devem ser resolvidos antes de aplicar a atualização da solução.

| Nome | Gravidade |

|---|---|

| O sistema operacional Windows é 23H2 | Crítico |

| Estado de instalação do AKS HCI | Crítico |

| Tipo de nuvem compatível | Crítico |

| Suspensão do BitLocker | Crítico |

| O cluster existe | Crítico |

| Todos os nós no mesmo cluster | Crítico |

| O nó do cluster está ativo | Crítico |

| Cluster estendido | Crítico |

| A língua é Inglês | Crítico |

| Estado de instalação do MOC (nuvem local) da Microsoft | Crítico |

| Serviços MOC em execução | Crítico |

| O recurso ATC de rede está instalado | Crítico |

| Recursos necessários do Windows | Crítico |

| Pool de armazenamento | Crítico |

| Volume de armazenamento | Crítico |

| Habilitação do Windows Defender para Controle de Aplicativos (WDAC) | Crítico |

Tabela: Testes de validação sem bloqueio para atualização

A tabela a seguir contém os testes de validação com aviso de gravidade que devem ser abordados após a atualização para aproveitar os novos recursos introduzidos com o Azure Local, versão 23H2.

| Nome | Gravidade |

|---|---|

A propriedade OwnerClearDisabled do TPM (Trusted Platform Module) é falsa |

Aviso |

A propriedade TpmReady do TPM é True |

Aviso |

A propriedade TpmPresent do TPM é True |

Aviso |

A propriedade LockoutCount do TPM é 0 |

Aviso |

A propriedade TpmActivated do TPM é True |

Aviso |

A propriedade ManagedAuthLevel do TPM está cheia |

Aviso |

A propriedade AutoProvisioning do TPM está habilitada |

Aviso |

A propriedade LockedOut do TPM é falsa |

Aviso |

A propriedade TpmEnabled do TPM é True |

Aviso |

Configurar o Verificador de Ambiente

Siga estas etapas para configurar o Verificador de Ambiente em um computador do sistema local do Azure:

Selecione um computador que seja membro do sistema.

Entre na máquina usando credenciais administrativas locais.

Instale o Verificador de Ambiente na máquina. Execute o seguinte comando do PowerShell no PSGallery:

Install-Module -Name AzStackHci.EnvironmentChecker -AllowClobber

Executar a validação

Entre na máquina em que você instalou o Verificador de Ambiente usando credenciais administrativas locais.

Para executar a validação localmente no computador, execute o seguinte comando do PowerShell:

Invoke-AzStackHciUpgradeValidationPara validar outros computadores no sistema, execute o seguinte comando do PowerShell:

$PsSession=New-Pssession -ComputerName "MyRemoteMachine" Invoke-AzStackHciUpgradeValidation -PsSession $PsSession(Opcional) Use o

PassThrusinalizador para obter a saída bruta que permite filtrar a saída. Execute o comando a seguir:$result=Invoke-AzStackHciUpgradeValidation -PassThru $result | ? status -eq "failure" |ft displayname,status,severityExpanda esta seção para ver um exemplo de saída.

DisplayName Status Severidade Teste o sistema operacional Windows é 23H2 Falha Aviso O recurso ATC de rede de teste está instalado no nó Falha Aviso Testar os recursos necessários do Windows Falha Aviso Pool de armazenamento de teste Falha Aviso A propriedade OwnerCleareDisabledTMP de teste é False 22H2N1Falha Aviso A propriedade TmpPReadyTMP de teste é True 22H2N1Falha Aviso A propriedade TmpPresentTMP de teste é True 22H2N1Falha Aviso A propriedade LockOutCountTMP de teste é 0Falha Aviso A propriedade TmpActivatedTMP de teste é True 22H2N1Falha Aviso A propriedade AutoProvisioningTMP de teste está habilitada 22H2N1Falha Aviso A propriedade TmpEnabledTMP de teste é True 22H2N1Falha Aviso

Diretrizes de correção

Cada verificação de validação do Verificador de Ambiente inclui diretrizes de correção com links que ajudam a resolver os possíveis problemas. Para obter mais informações, consulte Diretrizes de correção.

Correção 1: Instale os recursos necessários e opcionais do Windows

O Azure Local, versão 23H2, requer a instalação de um conjunto de funções e recursos do Windows. Alguns recursos exigiriam uma reinicialização após a instalação. Portanto, é importante que você coloque a máquina no modo de manutenção antes de instalar as funções e os recursos. Verifique se todas as VMs (máquinas virtuais) ativas migraram para outras máquinas.

Use os comandos a seguir para cada máquina para instalar os recursos necessários. Se um recurso já estiver presente, a instalação o ignorará automaticamente.

#Install Windows Roles & Features

$windowsFeature = @(

"Failover-Clustering",

"NetworkATC",

"RSAT-AD-Powershell",

"RSAT-Hyper-V-Tools",

"Data-Center-Bridging",

"NetworkVirtualization",

"RSAT-AD-AdminCenter"

)

foreach ($feature in $windowsFeature)

{

Install-WindowsFeature -Name $feature -IncludeAllSubFeature -IncludeManagementTools

}

#Install requires optional Windows features

$windowsOptionalFeature = @(

"Server-Core",

"ServerManager-Core-RSAT",

"ServerManager-Core-RSAT-Role-Tools",

"ServerManager-Core-RSAT-Feature-Tools",

"DataCenterBridging-LLDP-Tools",

"Microsoft-Hyper-V",

"Microsoft-Hyper-V-Offline",

"Microsoft-Hyper-V-Online",

"RSAT-Hyper-V-Tools-Feature",

"Microsoft-Hyper-V-Management-PowerShell",

"NetworkVirtualization",

"RSAT-AD-Tools-Feature",

"RSAT-ADDS-Tools-Feature",

"DirectoryServices-DomainController-Tools",

"ActiveDirectory-PowerShell",

"DirectoryServices-AdministrativeCenter",

"DNS-Server-Tools",

"EnhancedStorage",

"WCF-Services45",

"WCF-TCP-PortSharing45",

"NetworkController",

"NetFx4ServerFeatures",

"NetFx4",

"MicrosoftWindowsPowerShellRoot",

"MicrosoftWindowsPowerShell",

"Server-Psh-Cmdlets",

"KeyDistributionService-PSH-Cmdlets",

"TlsSessionTicketKey-PSH-Cmdlets",

"Tpm-PSH-Cmdlets",

"FSRM-Infrastructure",

"ServerCore-WOW64",

"SmbDirect",

"FailoverCluster-AdminPak",

"Windows-Defender",

"SMBBW",

"FailoverCluster-FullServer",

"FailoverCluster-PowerShell",

"Microsoft-Windows-GroupPolicy-ServerAdminTools-Update",

"DataCenterBridging",

"BitLocker",

"Dedup-Core",

"FileServerVSSAgent",

"FileAndStorage-Services",

"Storage-Services",

"File-Services",

"CoreFileServer",

"SystemDataArchiver",

"ServerCoreFonts-NonCritical-Fonts-MinConsoleFonts",

"ServerCoreFonts-NonCritical-Fonts-BitmapFonts",

"ServerCoreFonts-NonCritical-Fonts-TrueType",

"ServerCoreFonts-NonCritical-Fonts-UAPFonts",

"ServerCoreFonts-NonCritical-Fonts-Support",

"ServerCore-Drivers-General",

"ServerCore-Drivers-General-WOW64",

"NetworkATC"

)

foreach ($featureName in $windowsOptionalFeature)

{

Enable-WindowsOptionalFeature -FeatureName $featurename -All -Online

}

Correção 2: verifique se os computadores estão ativos

Certifique-se de que todas as máquinas estejam ativas e que o sistema esteja online. Use a interface do usuário do Gerenciador de Cluster de Failover ou os cmdlets do PowerShell para confirmar se todos os computadores estão online.

Para verificar se todos os computadores do sistema estão online, execute o seguinte comando do PowerShell:

Get-ClusterNode -Cluster "mysystem"

Correção 3: Suspender o BitLocker

Se ocorrer uma reinicialização ao aplicar a atualização da solução, desabilite o BitLocker. Se houver uma reinicialização, você precisará inserir a recuperação do BitLocker, o que interrompe o processo de atualização.

Suspender o BitLocker

Para suspender o BitLocker, execute o seguinte comando do PowerShell:

Suspend-Bitlocker -MountPoint "C:" -RebootCount 0

Retomar o BitLocker

Após a conclusão da atualização, para retomar o BitLocker, execute o seguinte comando do PowerShell:

Resume-Bitlocker -MountPoint "C:"

Correção 4: Habilitar políticas de WDAC (Controle de Aplicativo)

Se o sistema estiver executando políticas do WDAC, isso poderá resultar em um conflito com a habilitação do Arc da solução. Antes de habilitar seu sistema, desative as políticas. Depois que o sistema estiver habilitado para Arc, você poderá habilitar o WDAC usando as novas políticas do WDAC versão 23H2.

Para saber mais sobre como desabilitar políticas do WDAC, consulte Remover políticas do Windows Defender Application Control.

Correção 5: verifique se o idioma é o inglês

Somente os sistemas instalados em inglês estão qualificados para aplicar a atualização da solução. Certifique-se de que seu sistema foi instalado usando o inglês.

Para obter mais informações, consulte Verificar o idioma do sistema operacional para o Azure Local.

Correção 6: Verificar o espaço do pool de armazenamento

O Azure Local, versão 23H2, cria um volume dedicado. Esse volume é usado exclusivamente para os novos recursos de infraestrutura - por exemplo, para executar a Arc Resource Bridge.

O tamanho necessário para o volume de infraestrutura é de 250 GB. Certifique-se de que o conjunto de armazenamentos tenha espaço suficiente para acomodar o novo volume.

Libere espaço no pool de armazenamento

Não há suporte para a redução de volumes existentes com Espaços de Armazenamento Diretos. Existem três alternativas para liberar espaço no pool de armazenamento:

Opção 1: converter volumes de fixos em thin provisioned. O uso de volumes thin provisioned também é a configuração padrão ao implementar um novo sistema com a configuração padrão.

Opção 2: Faça backup de todos os dados, recrie o volume com um tamanho menor e restaure o conteúdo.

Opção 3: adicione mais unidades físicas para expandir a capacidade do pool.

Observação

Antes de converter os volumes em provisionado dinâmico, desligue todas as VMs armazenadas nesse volume específico.

Verificar o espaço disponível

Siga estas etapas para confirmar a configuração do pool de armazenamento:

Para confirmar o tamanho do pool de armazenamento e o tamanho alocado, execute o seguinte comando do PowerShell:

Get-StoragePool -IsPrimordial $falseExpanda esta seção para ver um exemplo de saída.

FriendlyName OperationalStatus HealthStatus IsPrimordial IsReadOnly Tamanho AllocatedSize S2D no veneno OK Íntegros Falso Falso 2 TB 1,53 TB Para listar todos os volumes no pool de armazenamento, execute o seguinte comando do PowerShell:

Get-StoragePool -IsPrimordial $false | Get-VirtualDiskExpanda esta seção para ver um exemplo de saída.

FriendlyName ResiliencySettingName FaultDomainRedundancy OperationalStatus HealthStatus Tamanho Pegada na piscina Eficiência de armazenamento ClusterPerformanceHistory Espelho 1 OK Íntegros 21 GB 43 GB 48.84% Volume de teste Espelho 0 OK Íntegros 1 TB 1 TB 99.95% TesteVolume2 Espelho 0 OK Íntegros 500 GB 55,5 GB 99,90% Para confirmar se um volume fixo foi provisionado, execute o seguinte comando do PowerShell:

$volume = Get-VirtualDisk -FriendlyName TestVolume $volume.ProvisioningTypeExpanda esta seção para ver um exemplo de saída.

FixedPara converter o volume em provisionado dinamicamente, execute o seguinte comando do PowerShell:

Set-VirtualDisk -FriendlyName TestVolume -ProvisioningType ThinPara concluir a conversão, o volume deve ser reiniciado. Para fazer isso, execute o seguinte comando do PowerShell. Certifique-se de ajustar o nome CSV para corresponder ao seu sistema:

Get-ClusterSharedVolume -Name "System Disk 1" | Stop-ClusterResource Get-ClusterSharedVolume -Name "System Disk 1" | Start-ClusterResourcePara confirmar se o volume real no pool de armazenamento foi alterado, execute o seguinte comando do PowerShell:

Get-StoragePool -IsPrimordial $false| Get-VirtualDiskExpanda esta seção para ver um exemplo de saída.

FriendlyName ResiliencySettingName FaultDomainRedundancy OperationalStatus HealthStatus Tamanho Pegada na piscina Eficiência de armazenamento ClusterPerformanceHistory Espelho 1 OK Íntegros 21 GB 43 GB 48.84% Volume de teste Espelho 0 OK Íntegros 1 TB 36,5 GB 98.63% TesteVolume2 Espelho 0 OK Íntegros 750 GB 28,5 GB 98.25%

Correção 7: Verificar o nome do volume de armazenamento

A implantação do Azure Local, versão 23H2, cria um Infrastructure_1 de volume dedicado no pool de armazenamento existente. Este volume é dedicado aos novos recursos de infraestrutura.

Certifique-se de verificar se não existem volumes com o nome Infrastructure_1. Se houver um volume existente com o mesmo nome, esse teste falhará.

Observação

Renomear o volume existente afeta as VMs à medida que o ponto de montagem do volume compartilhado do cluster é alterado. Alterações de configuração adicionais são necessárias para todas as VMs.

Para renomear o volume existente, execute o seguinte comando do PowerShell:

Set-VirtualDisk -FriendlyName Infrastructure_1 -NewFriendlyName NewName

Correção 8: Verificar o nível funcional do cluster e a versão do pool de armazenamento

Certifique-se de que o nível funcional do cluster e a versão do conjunto de armazenamentos estejam atualizados. Para obter mais informações, consulte Atualizar o nível funcional do cluster e a versão do pool de armazenamento.

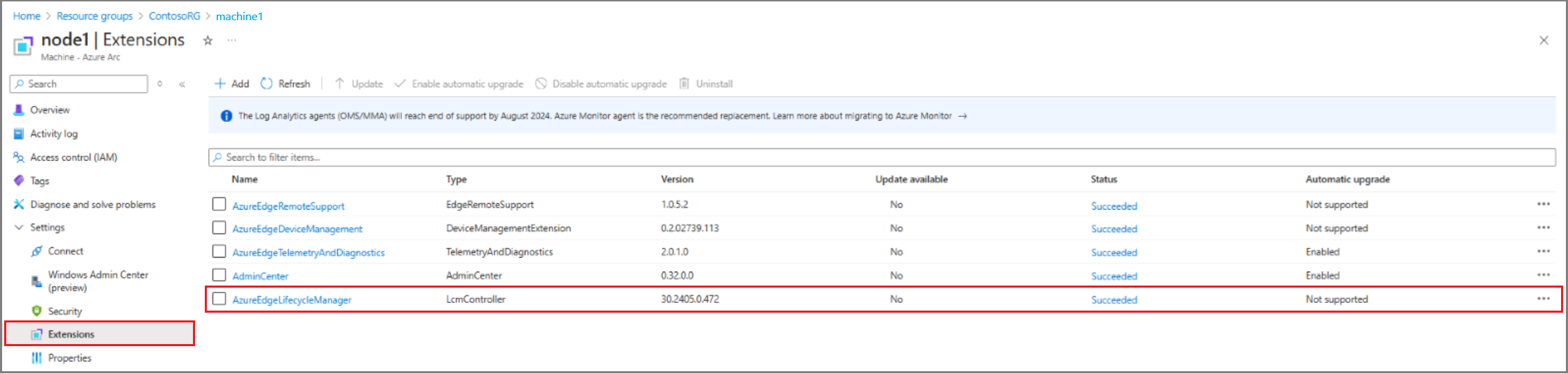

Correção 9: verificar a extensão do ciclo de vida do Azure Arc

Examine o status da extensão usando a exibição de recursos do Azure Arc.

Se uma atualização estiver disponível, selecione a extensão AzureEdgeLifecycleManager e, em seguida, selecione Atualizar.

Se a extensão AzureEdgeLifecycleManager não estiver listada, instale-a manualmente usando as seguintes etapas em cada computador:

$ResourceGroup = "Your Resource Group Name" $Region = "eastus" #replace with your region $tenantid = "Your tenant ID" $SubscriptionId = "Your Subscription ID" Login-AzAccount –UseDeviceAuthentication –tenantid $tenantid –subscriptionid $SubscriptionId Install-module az.connectedmachine New-AzConnectedMachineExtension -Name "AzureEdgeLifecycleManager" -ResourceGroupName $ResourceGroup -MachineName $env:COMPUTERNAME -Location $Region -Publisher "Microsoft.AzureStack.Orchestration" -ExtensionType "LcmController" -NoWait

Correção 10: Verifique o estado de instalação do MOC

Se você estava executando cargas de trabalho do AKS em seu Azure Local, deverá remover o Serviço de Kubernetes do Azure e todas as configurações do AKS habilitadas pelo Azure Arc antes de aplicar a atualização da solução. As versões do Kubernetes são incompatíveis entre o Azure Local, versão 22H2 e versão 23H2. Além disso, as versões prévias das VMs do Arc não podem ser atualizadas.

Para obter mais informações, consulte Uninstall-Aks-HCI para AKS habilitado pelo Azure Arc.

Correção 11: Verificar o estado de instalação do AKS

Se você estava executando cargas de trabalho do AKS em seu Azure Local, deverá remover o Serviço de Kubernetes do Azure e todas as configurações do AKS híbrido antes de aplicar a atualização da solução. As versões do Kubernetes são incompatíveis entre o Azure Local, versão 22H2 e versão 23H2.

Para obter mais informações, consulte Uninstall-Aks-HCI para AKS habilitado pelo Azure Arc.