Implantar o Azure Local, versão 23H2 usando a identidade local com o Azure Key Vault (versão prévia)

Aplica-se a: Azure Local 2311.2 e posterior

Este artigo descreve como usar a identidade local com o Azure Key Vault para implantação do Azure Local, versão 23H2.

Importante

Esse recurso está em VERSÃO PRÉVIA no momento. Veja os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para obter termos legais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

Visão geral

Anteriormente conhecido como implantação sem AD, o método de usar a identidade local com o Key Vault permite que o Azure Local gerencie e armazene segredos com segurança, como chaves do BitLocker, senhas de nó e outras informações confidenciais, sem depender do AD. Ao integrar-se ao Key Vault e usar a autenticação baseada em certificado, você pode aprimorar sua postura de segurança e garantir a continuidade das operações.

Benefícios

O uso da identidade local com o Key Vault no Azure Local oferece vários benefícios, especialmente para ambientes que não dependem do AD. Confira alguns dos principais benefícios:

Infraestrutura de borda mínima. Para ambientes que não usam o AD, a identidade local com o Key Vault fornece uma maneira segura e eficiente de gerenciar identidades e segredos de usuário.

Repositório de Segredos. O Key Vault gerencia e armazena segredos com segurança, como chaves do BitLocker, senhas de nó e outras informações confidenciais. Isso reduz o risco de acesso não autorizado e aprimora a postura geral de segurança.

Mantenha o gerenciamento simplificado. Ao integrar-se ao Key Vault, as organizações podem simplificar o gerenciamento de segredos e credenciais. Isso inclui armazenar segredos de implantação e identidade local em um único cofre, facilitando o gerenciamento e o acesso a esses segredos.

Implantação simplificada. Durante a implantação do sistema por meio do portal do Azure, você tem a opção de selecionar um provedor de identidade local integrado ao Key Vault. Essa opção simplifica o processo de implantação, garantindo que todos os segredos necessários sejam armazenados com segurança no Key Vault. A implantação se torna mais eficiente reduzindo as dependências de sistemas AD existentes ou de outros sistemas que executam o AD, que exigem manutenção contínua. Além disso, essa abordagem simplifica as configurações de firewall para redes de tecnologia operacional, facilitando o gerenciamento e a proteção desses ambientes.

Pré-requisitos

Antes de começar, certifique-se de que:

Assine o formulário de inscrição Identidade Local com a Visualização do Azure Key Vault para participar da visualização pública limitada. Para obter mais informações sobre como coletamos, usamos e protegemos seus dados pessoais durante sua participação na versão prévia, consulte a Política de Privacidade da Microsoft.

Atenda aos pré-requisitos e conclua a lista de verificação de implantação. Ignore os pré-requisitos específicos do AD.

Crie uma conta de usuário local com as mesmas credenciais em todos os nós e adicione-a ao grupo de administradores locais, em vez de usar a conta de administrador interna.

Baixe o software local do Azure. Instruções sobre como baixar o software local do Azure serão fornecidas para aqueles que se inscreveram para a versão prévia.

Para esta versão prévia, os nós exigem endereços IP estáticos e não dão suporte a DHCP. Depois que o sistema operacional for instalado, use SConfig para definir o endereço IP estático, a sub-rede, o gateway e o DNS.

Tenha um servidor DNS com uma zona configurada corretamente. Essa configuração é crucial para que a rede funcione corretamente. Consulte Configurar o servidor DNS para o Azure Local.

Configurar o servidor DNS para o Azure Local

Siga estas etapas para configurar o DNS para o Azure Local:

Crie e configure o servidor DNS.

Configure seu servidor DNS, caso ainda não tenha um. Isso pode ser feito usando o DNS do Windows Server ou outra solução DNS.

Crie registros do Host A DNS.

Para cada nó em sua instância local do Azure, crie um registro DNS Host A. Esse registro mapeia o nome do host do nó para seu endereço IP, permitindo que outros dispositivos na rede localizem e se comuniquem com o nó.

Além disso, crie um registro DNS Host A para o próprio sistema. Esse registro deve usar o primeiro endereço IP do intervalo de rede que você alocou para o sistema.

Verifique os registros DNS.

Para verificar se os registros DNS de uma máquina específica estão configurados corretamente, execute o seguinte comando:

nslookup "machine name"Configure o encaminhamento de DNS.

Configure o encaminhamento de DNS em seu servidor DNS para encaminhar consultas DNS para o DNS do Azure ou outro provedor DNS externo, conforme necessário.

Atualize as configurações de rede.

Atualize as configurações de rede em seus nós locais do Azure para usar o servidor DNS que você configurou. Isso pode ser feito por meio das configurações do adaptador de rede ou usando comandos do PowerShell.

Verifique a configuração do DNS.

Teste a configuração de DNS para garantir que as consultas de DNS sejam resolvidas corretamente. Você pode usar ferramentas como

nslookupou dig para verificar a resolução do DNS.Configure a chave do Registro em cada nó.

Defina a chave do Registro com o nome da zona/FQDN em cada nó. Execute o comando a seguir:

$zoneName = "replace.with.your.zone.name.here" $RegistryPath = 'HKLM:\SYSTEM\CurrentControlSet\services\Tcpip\Parameters' Set-ItemProperty -Path $RegistryPath -Name 'Domain' -Value $zoneNameReinicie o sistema operacional em máquinas locais e remotas usando o seguinte comando:

Restart-Computer

Implantar o Azure Local por meio do portal usando a identidade local com o Key Vault

Durante a implantação por meio do portal do Azure, você tem a opção de selecionar um provedor de identidade local integrado ao Key Vault. Isso permite que você use uma identidade local com o Key Vault para gerenciar e armazenar segredos com segurança, em vez de depender do AD para autenticação.

As etapas gerais de implantação são as mesmas descritas em Implantar um sistema Azure Local, versão 23H2 usando o portal do Azure. No entanto, ao usar a identidade local com o Key Vault, você precisa executar etapas específicas nas guias Rede e Gerenciamento .

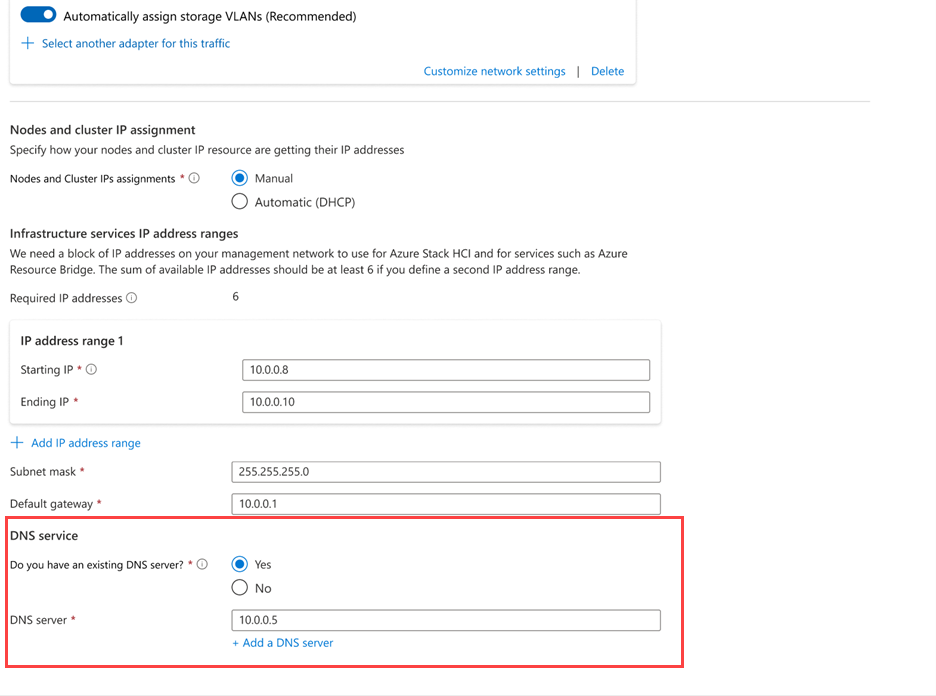

Guia Rede

Forneça os detalhes do servidor DNS configurados na seção Configurar DNS para Azure Local .

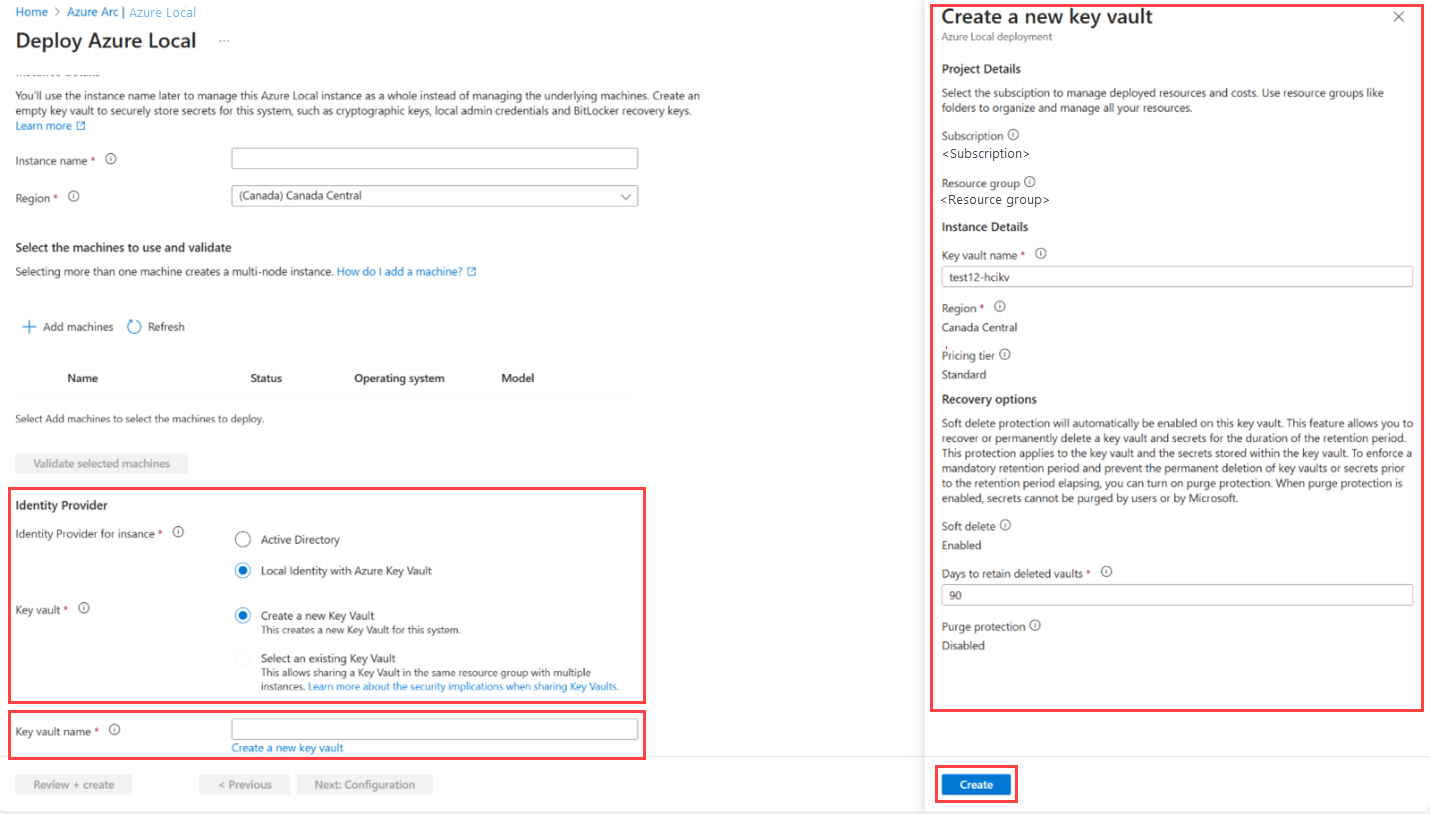

Guia Gerenciamento

Selecione a opção Identidade Local com o Azure Key Vault .

Para criar um novo Key Vault, selecione Criar um novo Key Vault. Insira os detalhes necessários no painel de contexto correto e selecione Criar.

Em Nome do cofre de chaves, insira o novo nome do cofre de chaves.

Etapas de pós-implantação

Depois de implantar o sistema, confirme se a implantação foi sem AD e verifique se os segredos estão sendo copiados para o Key Vault.

Confirme se o sistema foi implantado sem o Active Directory

Depois de implantar o sistema, confirme se a implantação foi sem AD (sem AD).

Confirme se o nó não está ingressado em um domínio do AD executando o comando a seguir. Se a saída mostrar

WORKGROUP, o nó não está ingressado no domínio.Get-WmiObject Win32_ComputerSystem.DomainAqui está um exemplo de saída:

[host]: PS C:\Users\LocalAdmin\Documents> (Get-WmiObject Win32_ComputerSystem).Domain WORKGROUPVerifique se um cluster é um cluster de grupo de trabalho funcional sem AD. Execute o seguinte comando e verifique o valor do

ADAwareparâmetro:Get-ClusterResource "Cluster Name" | Get-ClusterParameter ADAware Object Name Value Type ------ ---- ----- ---- ClusterName ADAware 2 UInt32 For ADAware property, 0 = None, 1 = AD, 2 = DNS (AD'less) only.

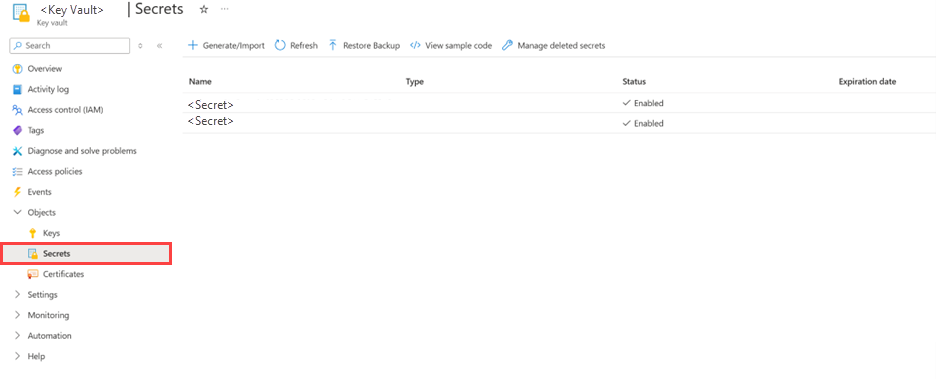

Verificar se os segredos estão sendo copiados para o Key Vault

As chaves do BitLocker e as senhas de administrador de recuperação são armazenadas com backup seguro no Azure e são giradas para garantir a segurança máxima.

Em cenários em que o AD não está disponível, você pode utilizar um usuário administrador de recuperação dedicado para restaurar o sistema. O nome de usuário designado para essa finalidade é RecoveryAdmin. A senha correspondente pode ser recuperada com segurança do Azure Key Vault, garantindo que você tenha as credenciais necessárias para executar operações de recuperação do sistema com eficiência.

Isso garante que todas as informações críticas sejam armazenadas com segurança e possam ser facilmente recuperadas quando necessário, fornecendo uma camada adicional de segurança e confiabilidade para nossa infraestrutura.

Atualizar o Key Vault no Azure Local

Para atualizar a configuração de backup para usar um novo Key Vault, você precisa corrigir seu sistema com as novas informações do Key Vault.

Siga estas etapas para atualizar a configuração de backup do Key Vault de um sistema para usar um novo Key Vault:

Comece criando um novo Key Vault no portal do Azure. Certifique-se de que ele esteja configurado para armazenar segredos de backup.

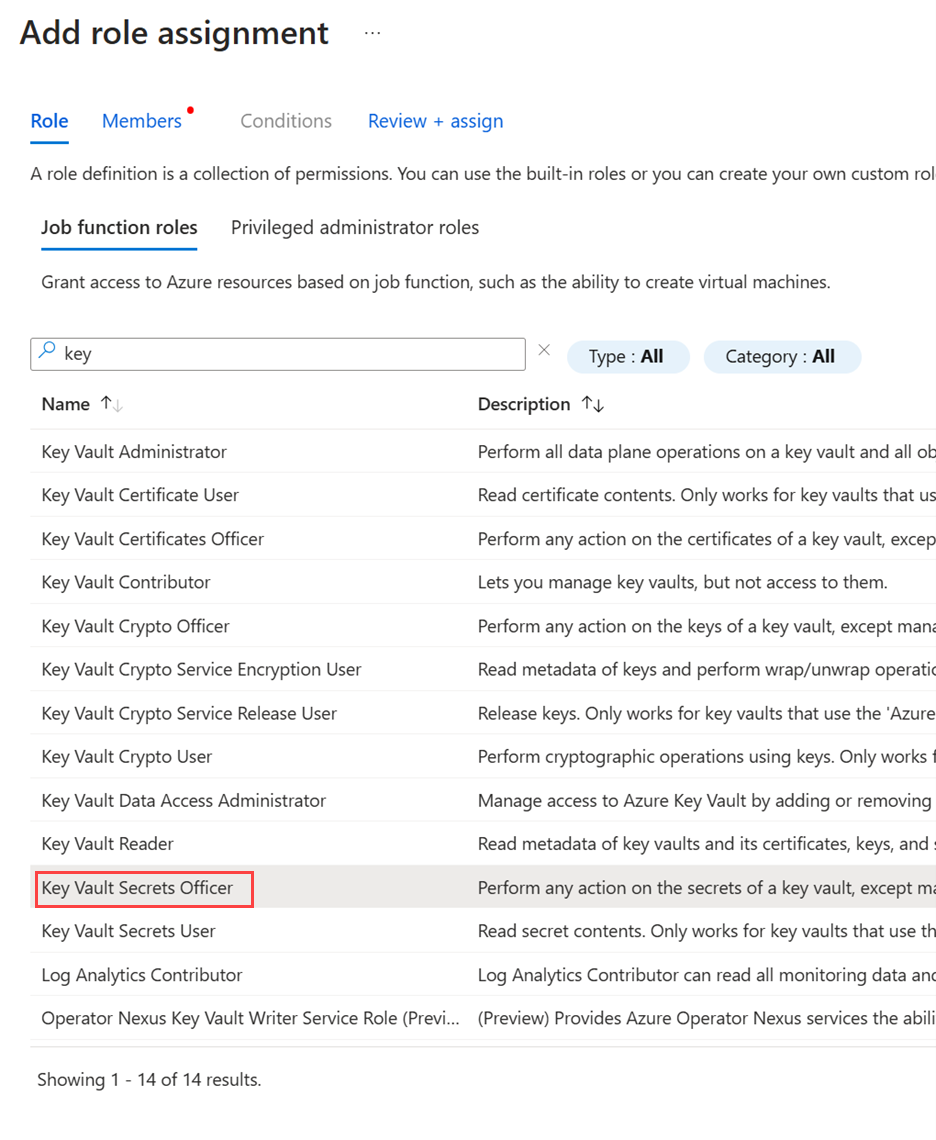

Configure os controles de acesso apropriados para o novo Key Vault. Isso inclui a concessão de permissões necessárias para a identidade do nó. Verifique se o Key Vault recebeu a função de Oficial Secreto do Key Vaults. Para obter instruções, confira Fornecer acesso a chaves, certificados e segredos do Key Vault com um controle de acesso baseado em função do Azure.

Atualize a configuração do sistema.

Use uma solicitação POST para atualizar a configuração do cluster com os novos detalhes do Key Vault. Isso envolve o envio de uma solicitação para o seguinte endpoint de API:

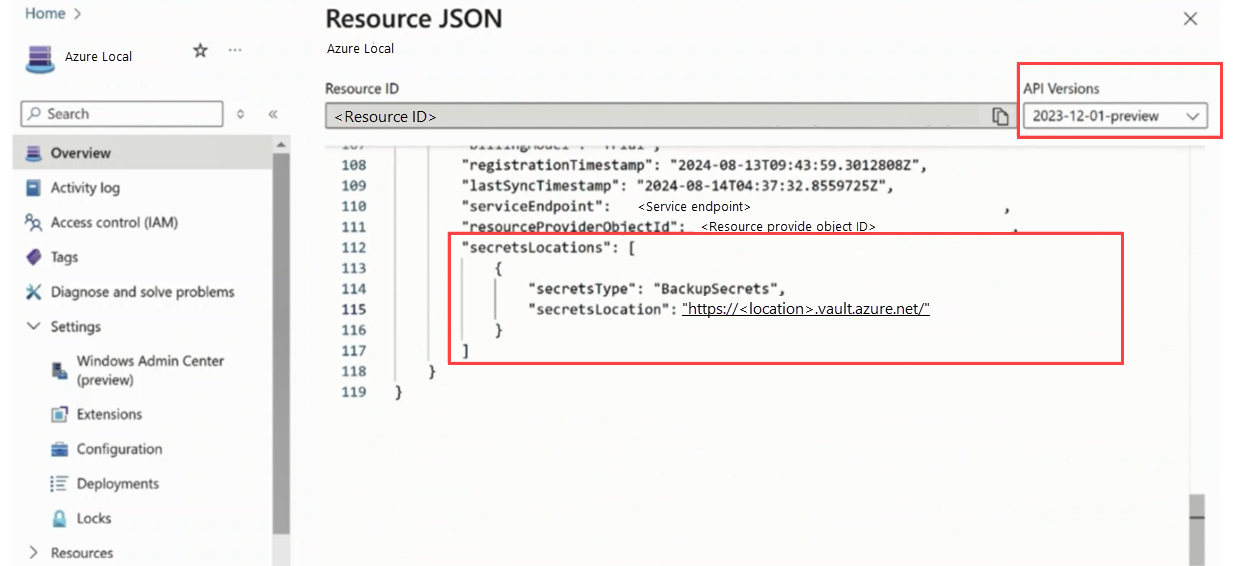

API Spec: API Version: 2024-07-01-preview API Path: /subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.AzureStackHCI/clusters/{clusterName}/updateSecretsLocations Payload: { "properties": { "secretsType": "BackupSecrets", "secretsLocation": "https://hcikeyvaulttestingnew.vault.azure.net/" } }Valide a configuração. No portal do Azure, abra o recurso do sistema e verifique se o Recurso JSON inclui os detalhes atualizados do Key Vault.

Aqui está uma captura de tela de exemplo do Resource JSON em que você pode atualizar o Key Vault:

Verifique os segredos no novo Key Vault. Confirme se todos os segredos de backup estão armazenados corretamente no novo Key Vault.

Limpe o antigo Key Vault. O Key Vault antigo e seus segredos não são excluídos automaticamente. Depois de verificar se o novo Key Vault está configurado corretamente e se todos os segredos são armazenados conforme o esperado, você pode excluir o Key Vault antigo, se necessário.

Recuperar um Key Vault excluído e retomar o backup

Quando você exclui e recupera um Key Vault, a identidade gerenciada que anteriormente tinha acesso ao Key Vault é afetada das seguintes maneiras:

- Revogação do acesso à identidade gerenciada. Durante o processo de exclusão, as permissões de acesso da identidade gerenciada ao Key Vault são revogadas. Isso significa que a identidade não tem mais autorização para acessar o Key Vault.

- Falha nas operações de extensão. A extensão do cofre de chaves de backup responsável pelo gerenciamento de backups secretos depende da identidade gerenciada para acesso. Com as permissões de acesso revogadas, a extensão não pode executar operações de backup.

- Status da extensão no portal do Azure. No portal do Azure, o status da extensão é exibido como Falha , indicando que a extensão não pode fazer backup de segredos devido à perda de permissões necessárias.

Para resolver e resolver o problema da extensão com falha e restaurar as operações normais de backup, execute as seguintes etapas:

Reatribua o acesso à identidade gerenciada.

- Determine a identidade gerenciada que requer acesso ao Key Vault.

- Reatribua a função Oficial Secreto do Key Vault à identidade gerenciada.

Verifique a funcionalidade da extensão.

- Após a reatribuição, monitore o status da extensão no portal do Azure para garantir que ele mude de Falha para Bem-sucedido. Isso indica que a extensão recuperou as permissões necessárias e agora está funcionando corretamente.

- Teste as operações de backup para garantir que o backup dos segredos esteja sendo feito corretamente e que o processo de backup esteja funcionando conforme o esperado.

Próximas etapas

- Se você não criou volumes de carga de trabalho durante a implantação, crie volumes de carga de trabalho e caminhos de armazenamento para cada volume. Para obter detalhes, consulte Criar volumes em clusters do Azure Local e do Windows Server e Criar caminho de armazenamento para o Azure Local.

- Obtenha suporte para problemas de implantação local do Azure.