Usar seus dados com segurança com o playground do portal de IA do Azure Foundry

Use este artigo para saber como usar com segurança o chat do playground de IA do Azure Foundry com seus dados. As seções a seguir fornecem nossa configuração recomendada para proteger seus dados e recursos usando o controle de acesso baseado em função do Microsoft Entra ID, uma rede gerenciada e pontos de extremidade privados. Recomendamos desabilitar o acesso à rede pública para recursos da OpenAI do Azure, recursos de Pesquisa de IA do Azure e contas de armazenamento. Não há suporte para o uso de redes selecionadas com regras de IP, pois os endereços IP dos serviços são dinâmicos.

Observação

As configurações de rede virtual gerenciada do Azure AI Foundry se aplicam apenas aos recursos de computação gerenciados pelo Azure AI Foundry, não a serviços de plataforma como serviço (PaaS), como Serviço OpenAI do Azure ou Pesquisa de IA do Azure. Ao usar os serviços de PaaS, não há nenhum risco de exfiltração dos dados porque os serviços são gerenciados pela Microsoft.

A tabela a seguir resume as mudanças feitas nesse artigo:

| Configurações do | Padrão | Seguro | Observações |

|---|---|---|---|

| Dados enviados entre serviços | Enviado pela rede pública | Enviado por uma rede privada | Os dados são enviados criptografados usando HTTPS mesmo pela rede pública. |

| Autenticação do serviço | Chaves de API | Microsoft Entra ID | Qualquer pessoa com a chave de API pode se autenticar no serviço. O Microsoft Entra ID fornece autenticação mais granular e robusta. |

| Permissões de serviço | Chaves de API | Controle de acesso baseado em função | As chaves de API fornecem acesso completo ao serviço. O controle de acesso baseado em função fornece acesso granular ao serviço. |

| Acesso de rede | Setor Público | Privados | O uso de uma rede privada impede que entidades fora da rede privada acessem os recursos protegidos por ela. |

Pré-requisitos

Verifique se o hub do Azure AI Foundry está implantado com a configuração Acesso baseado em identidade para a conta de armazenamento. Essa configuração é necessária para o controle de acesso e a segurança corretos do Hub do Azure AI Foundry. Você pode verificar essa configuração usando um dos seguintes métodos:

- No portal do Azure, selecione o hub e depois selecione Configurações, Propriedades e Opções. Na parte inferior da página, verifique se Tipo de acesso da conta de armazenamento está definido como acesso baseado em identidade.

- Se estiver implantando usando modelos do Azure Resource Manager ou do Bicep, inclua a propriedade

systemDatastoresAuthMode: 'identity'em seu modelo de implantação. - Você precisa estar familiarizado com o uso do controle de acesso baseado em função do Microsoft Entra ID para atribuir funções a recursos e usuários. Para obter mais informações, visite o artigo Controle de acesso baseado em função.

Configurar o Hub do Azure AI Foundry Isolado pela Rede

Se você estiver criando um novo hub de IA do Azure Foundry, use um dos seguintes documentos para criar um hub com isolamento de rede:

- Criar um hub seguro de IA do Azure Foundry no portal do Azure

- Criar um hub seguro de IA do Azure Foundry usando o SDK do Python ou a CLI do Azure

Se você tiver um hub existente de IA do Azure Foundry que não está configurado para usar uma rede gerenciada, use as seguintes etapas para configurá-lo para usar uma:

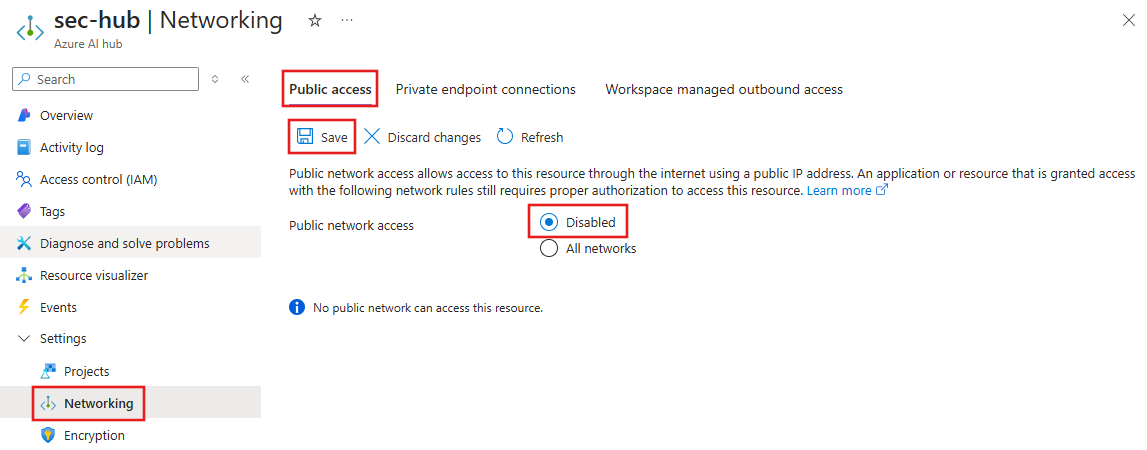

No portal do Azure, selecione o hub e, em seguida, selecione Configurações, Rede, Acesso público.

Para desabilitar o acesso à rede pública para o hub, defina Acesso à rede pública como Desabilitado. Selecione Salvar para aplicar as alterações.

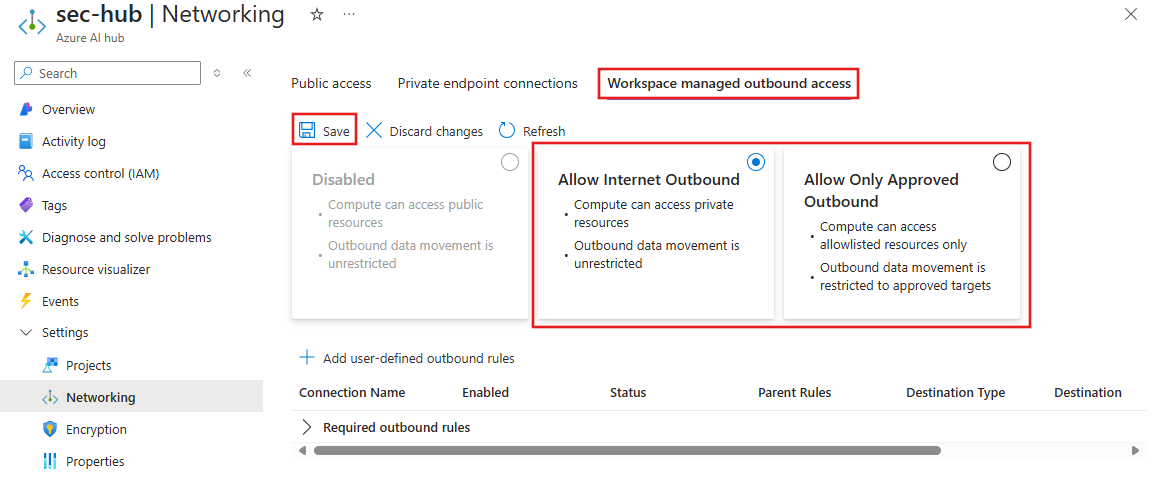

Selecione Acesso de saída gerenciado do Workspace e selecione o modo de isolamento de rede Permitir saída da Internet ou Permitir somente saída aprovada. Selecione Salvar para aplicar as alterações.

Configurar recurso dos Serviços de IA do Azure

Dependendo da sua configuração, você pode usar um recurso dos Serviços de IA do Azure que também inclui a OpenAI do Azure ou um recurso autônomo da OpenAI do Azure. As etapas nesta seção configuram um recurso dos Serviços de IA. As mesmas etapas se aplicam a um recurso da OpenAI do Azure.

Se você não tiver um recurso existente dos Serviços de IA do Azure para o hub do Foundry de IA do Azure, criar um.

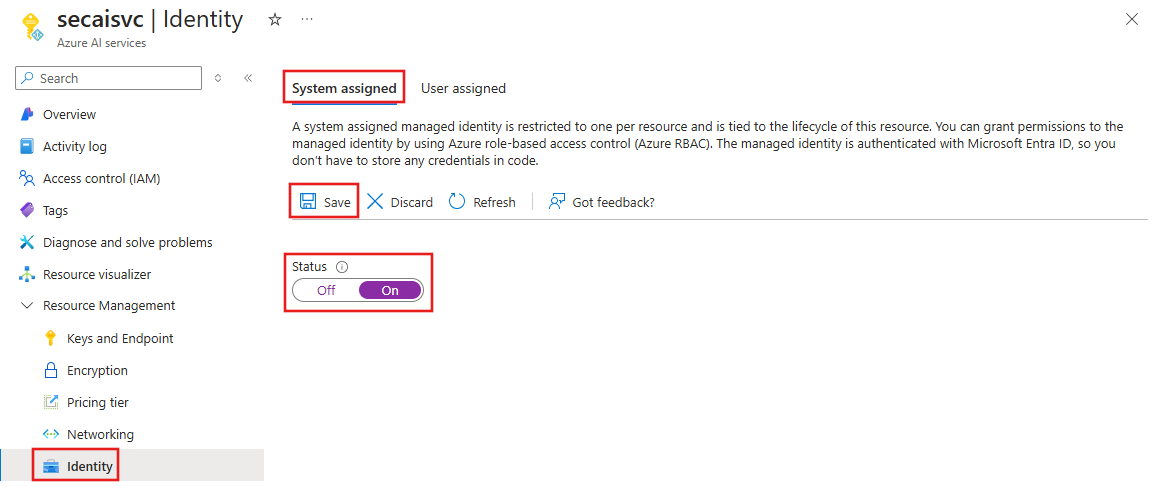

No portal do Azure, selecione o recurso dos Serviços de IA, selecione __Gerenciamento de Recursos, Identidade e Atribuído pelo sistema.

Para criar uma identidade gerenciada para o recurso dos Serviços de IA, defina o Status como Habilitado. Selecione Salvar para aplicar as alterações.

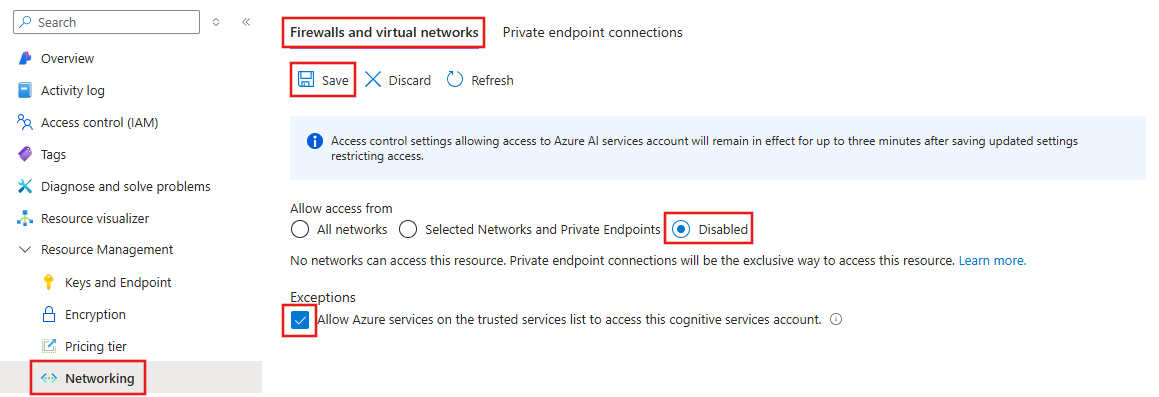

Para desabilitar o acesso à rede pública, selecione Rede, Firewalls e redes virtuais e defina Permitir acesso de para Desabilitado. Em Exceções, verifique se Permitir serviços do Azure na lista de serviços confiáveis está habilitado. Selecione Salvar para aplicar as alterações.

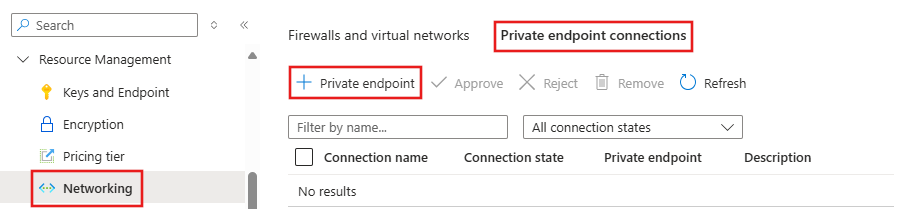

Para criar um ponto de extremidade privado para o recurso dos Serviços de IA, selecione Rede, Conexões de ponto de extremidade privado e selecione + Ponto de extremidade privado. Esse ponto de extremidade privado é usado para permitir que os clientes em sua Rede Virtual do Azure se comuniquem com segurança com o recurso dos Serviços de IA. Para obter mais informações sobre como usar pontos de extremidade privados com os Serviços de IA do Azure, acesse o artigo Usar pontos de extremidade privados.

- Na guia Noções básicas, insira um nome exclusivo para o ponto de extremidade privado, a interface de rede e selecione a região na qual será criado o ponto de extremidade privado.

- Na guia Recursos, aceite o sub-recurso de destino da conta.

- Na guia Rede Virtual, selecione a Rede Virtual do Azure à qual o ponto de extremidade privado se conectará. Essa rede deve ser a mesma à qual seus clientes se conectam e que o hub do Foundry de IA do Azure tem uma conexão de ponto de extremidade privado.

- Na guia DNS, selecione os padrões para as configurações de DNS.

- Acesse a guia Revisar + Criar e selecione Criar para criar um ponto de extremidade privado.

Atualmente, você não pode desabilitar a autenticação local (chave compartilhada) nos Serviços de IA do Azure por meio do portal do Azure. Em vez disso, você pode usar o seguinte cmdlet do Azure PowerShell:

Set-AzCognitiveServicesAccount -resourceGroupName "resourceGroupName" -name "AIServicesAccountName" -disableLocalAuth $truePara obter mais informações, visite o artigo Desabilitar a autenticação local nos Serviços de IA do Azure.

Configurar a Pesquisa de IA do Azure

Talvez você queira considerar o uso de um índice da Pesquisa de IA do Azure quando quiser:

- Personalizar o processo de criação de índices.

- Reutilizar um índice criado anteriormente por meio da ingestão de dados de outras fontes de dados.

Para usar um índice existente, ele deve ter pelo menos um campo pesquisável. Verifique se pelo menos uma coluna de vetor válida é mapeada ao usar a busca em vetores.

Importante

As informações nesta seção só são aplicáveis para proteger o recurso da Pesquisa de IA do Azure para uso com o Foundry de IA do Azure. Se você estiver usando a Pesquisa de IA do Azure para outras finalidades, talvez seja necessário definir configurações adicionais. Para obter informações relacionadas sobre como configurar a Pesquisa de IA do Azure, acesse os seguintes artigos:

Se você não tiver um recurso existente da Pesquisa de IA do Azure para o hub do Foundry de IA do Azure, criar um.

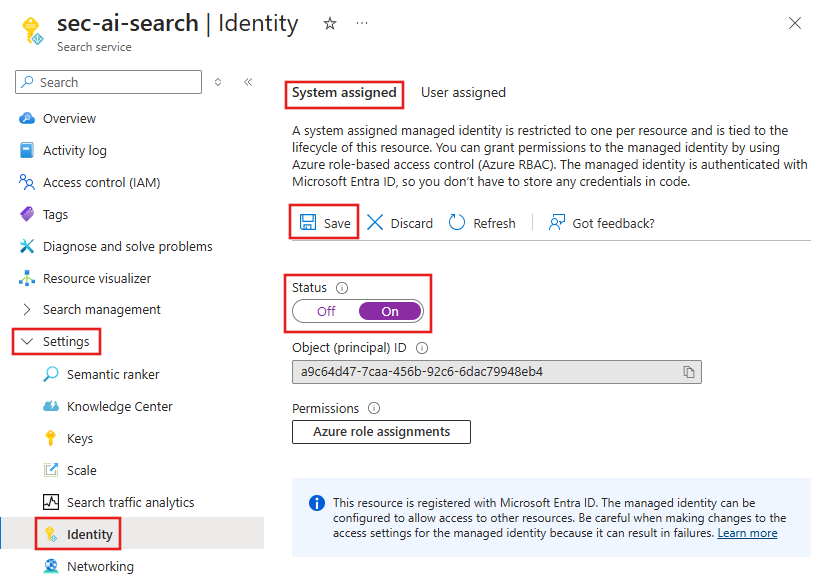

No portal do Azure, selecione o recurso dos Serviços de IA, selecione Configurações, Identidade e Atribuído pelo sistema.

Para criar uma identidade gerenciada para o recurso da Pesquisa de IA, defina o Status como Habilitado. Selecione Salvar para aplicar as alterações.

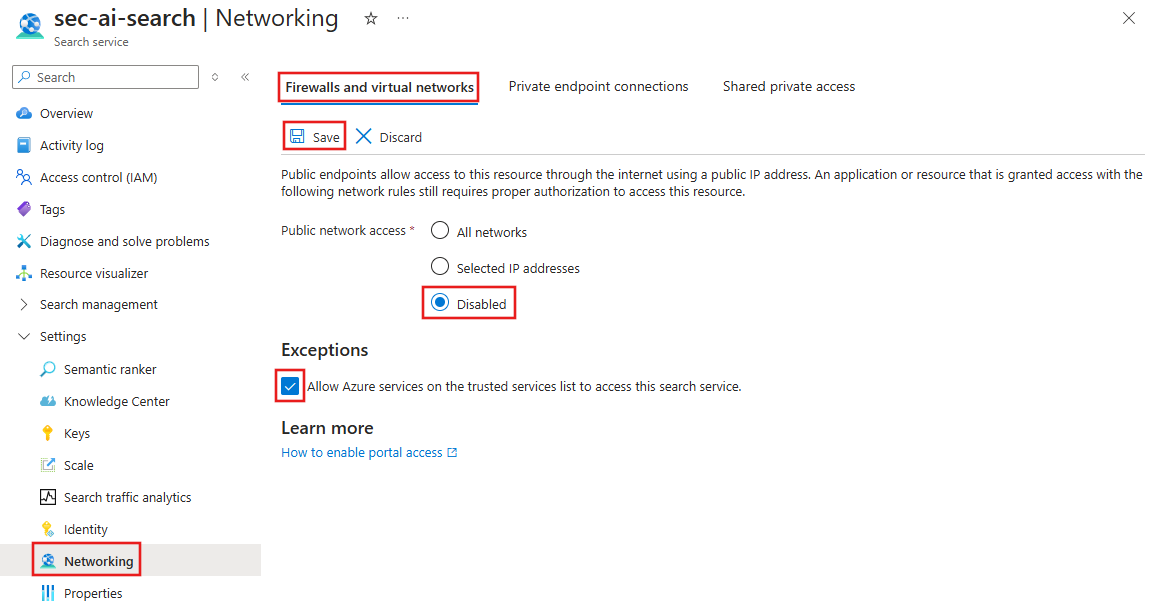

Para desabilitar o acesso à rede pública, selecione Configurações, Rede e Firewalls e redes virtuais. Defina Acesso à rede pública como Desabilitado. Em Exceções, verifique se Permitir serviços do Azure na lista de serviços confiáveis está habilitado. Selecione Salvar para aplicar as alterações.

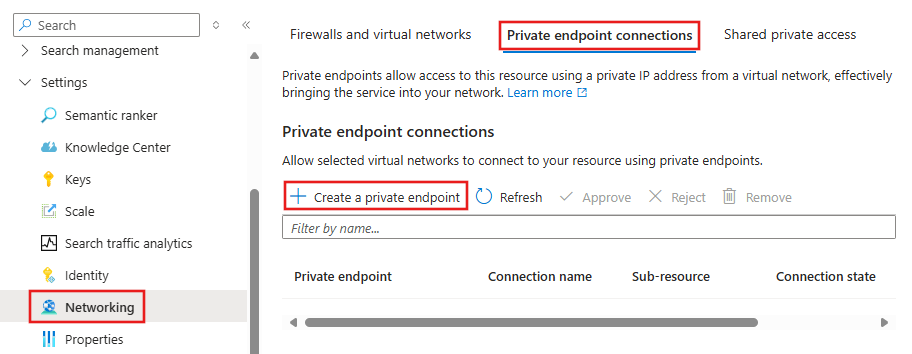

Para criar um ponto de extremidade privado para o recurso da Pesquisa de IA, selecione Rede, Conexões de ponto de extremidade privado e selecione + Criar ponto de extremidade privado.

- Na guia Noções básicas, insira um nome exclusivo para o ponto de extremidade privado, a interface de rede e selecione a região na qual será criado o ponto de extremidade privado.

- Na guia Recurso, selecione a Assinatura que contém o recurso, defina o Tipo de recurso para Microsoft.Search/searchServices e selecione o recurso da Pesquisa de IA do Azure. A única sub-fonte disponível é searchService.

- Na guia Rede Virtual, selecione a Rede Virtual do Azure à qual o ponto de extremidade privado se conectará. Essa rede deve ser a mesma à qual seus clientes se conectam e que o hub do Foundry de IA do Azure tem uma conexão de ponto de extremidade privado.

- Na guia DNS, selecione os padrões para as configurações de DNS.

- Acesse a guia Revisar + Criar e selecione Criar para criar um ponto de extremidade privado.

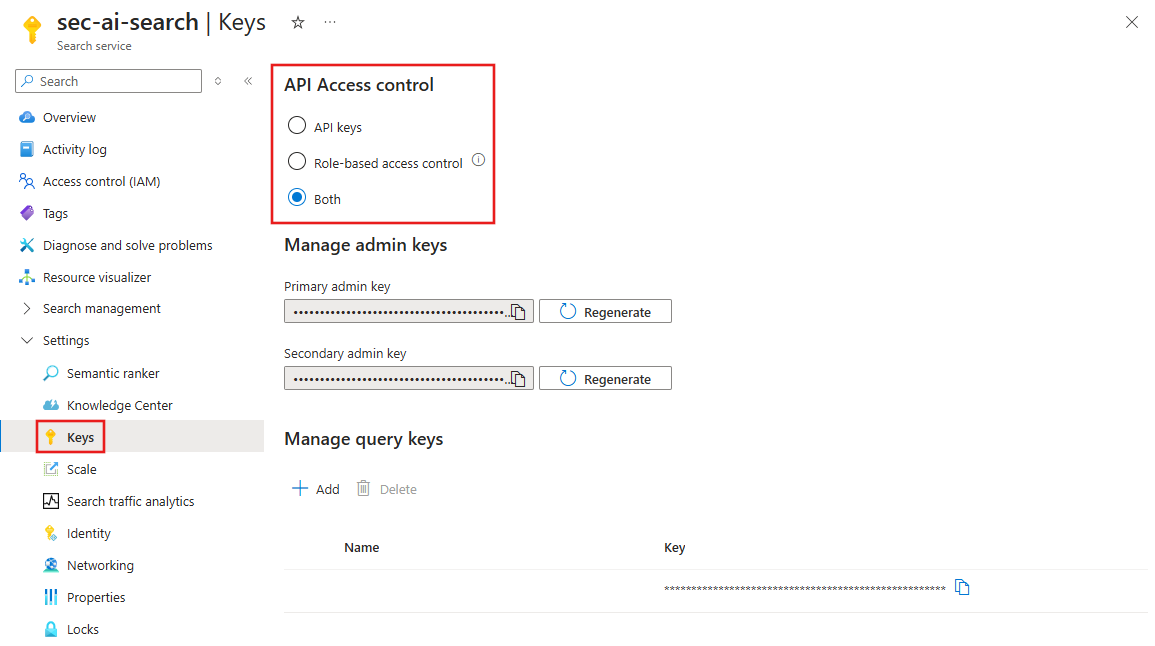

Para habilitar o acesso à API com base em controles de acesso baseados em função, selecione Configurações, Chaves e, em seguida, defina Controle de acesso à API para Controle de acesso baseado em função ou Ambos. Clique em _Sim para aplicar as alterações.

Observação

Selecione Ambos se você tiver outros serviços que usam uma chave para acessar a Pesquisa de IA do Azure. Selecione Controle de acesso baseado em função para desabilitar o acesso baseado em chave.

Configurar o Armazenamento do Microsoft Azure (somente ingestão)

Se você estiver usando o Armazenamento do Microsoft Azure para o cenário de ingestão com o playground do portal do Foundry de IA do Azure, será necessário configurar sua Conta de Armazenamento do Azure.

Criar um recurso de Conta de Armazenamento

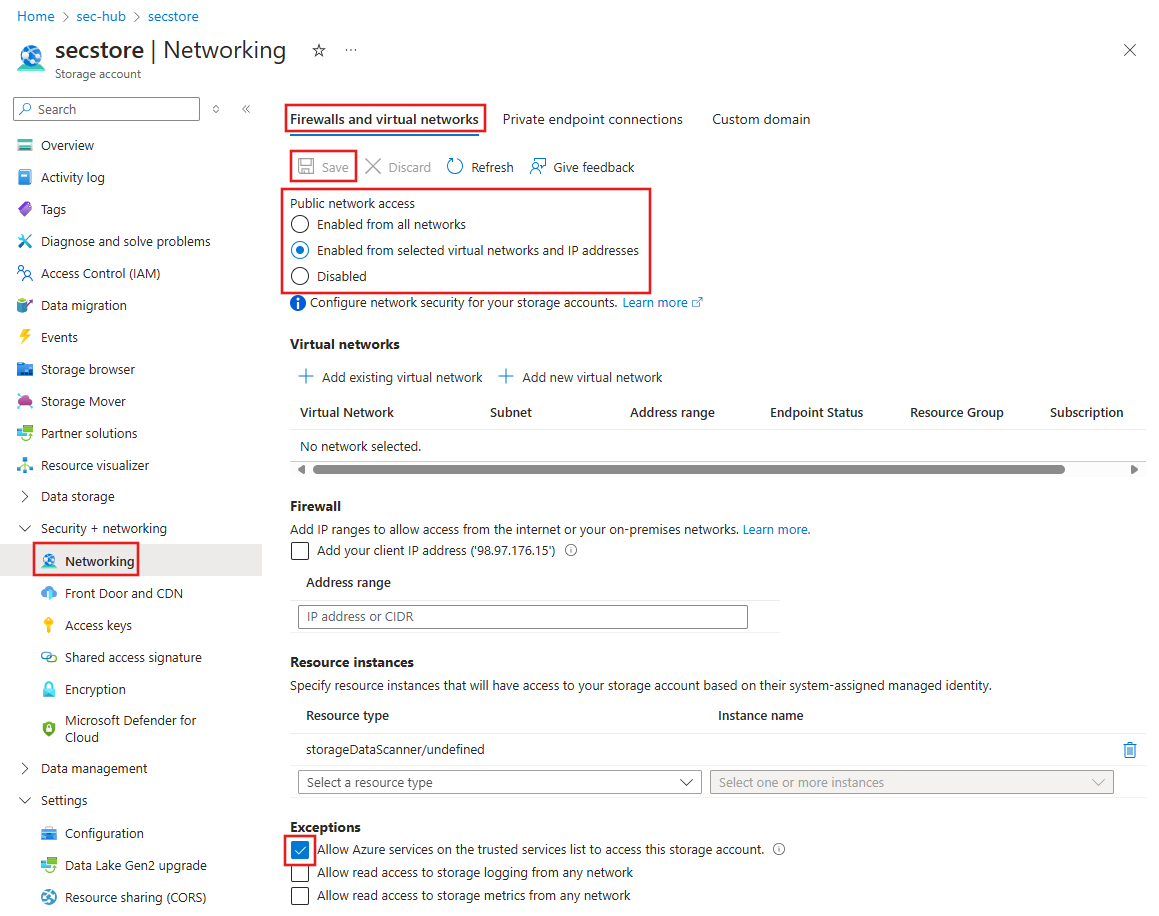

No portal do Azure, selecione o recurso da Conta de armazenamento e, em seguida, selecione Segurança + rede, Rede e Firewalls e redes virtuais.

Para desabilitar o acesso à rede pública e permitir o acesso de serviços confiáveis, defina Acesso à rede pública para Habilitado em endereços IP e redes virtuais selecionadas. Em Exceções, verifique se Permitir serviços do Azure na lista de serviços confiáveis está habilitado.

Defina Acesso à rede pública como Desabilitado e selecione Salvar para aplicar as alterações. A configuração para permitir o acesso de serviços confiáveis ainda está habilitada.

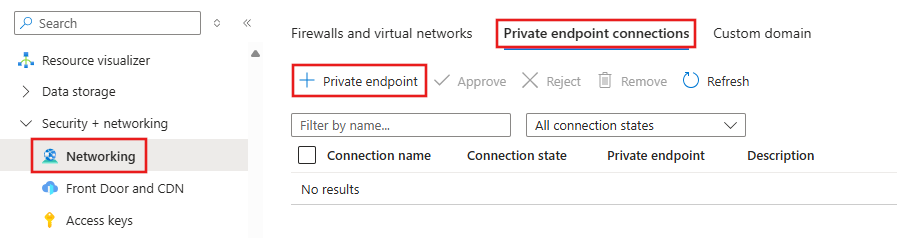

Para criar um ponto de extremidade privado para o Armazenamento do Microsoft Azure, selecione Rede, Conexões de ponto de extremidade privado e selecione + Ponto de extremidade privado.

- Na guia Noções básicas, insira um nome exclusivo para o ponto de extremidade privado, a interface de rede e selecione a região na qual será criado o ponto de extremidade privado.

- Na guia Recurso, defina o Sub-recurso de destino como blob.

- Na guia Rede Virtual, selecione a Rede Virtual do Azure à qual o ponto de extremidade privado se conectará. Essa rede deve ser a mesma à qual seus clientes se conectam e que o hub do Foundry de IA do Azure tem uma conexão de ponto de extremidade privado.

- Na guia DNS, selecione os padrões para as configurações de DNS.

- Acesse a guia Revisar + Criar e selecione Criar para criar um ponto de extremidade privado.

Repita a etapa anterior para criar um ponto de extremidade privado, no entanto, desta vez, defina o Sub-recurso de destino como arquivo. O ponto de extremidade privado anterior permite a comunicação segura com o armazenamento de blobs e esse ponto de extremidade privado permite a comunicação segura com o armazenamento de arquivos.

Para desabilitar a autenticação local (chave compartilhada) para o armazenamento, selecione Configuração em Configurações. Defina Permitir acesso à chave de conta de armazenamento como Desabilitado e selecione Salvar para aplicar as alterações. Para obter mais informações, consulte o artigo Impedir autorização com chave compartilhada.

Configurar o Azure Key Vault

O Foundry de IA do Azure usa o Azure Key Vault para armazenar e gerenciar segredos com segurança. Para permitir o acesso ao cofre de chaves de serviços confiáveis, use as etapas a seguir.

Observação

Essas etapas pressupõem que o cofre de chaves já foi configurado para isolamento de rede quando você criou o Hub do Foundry de IA do Azure.

- No portal do Azure, selecione o recurso do Key Vault e, em seguida, selecione Configurações, Rede e Firewalls e redes virtuais.

- Na seção Exceção da página, verifique se Permitir que serviços Microsoft confiáveis ignorem o firewall está habilitado.

Configurar conexões para usar o Microsoft Entra ID

As conexões do Foundry de IA do Azure com os Serviços de IA do Azure e a Pesquisa de IA do Azure devem usar o Microsoft Entra ID para acesso seguro. As conexões são criadas usando o Foundry de IA do Azure em vez do portal do Azure.

Importante

O uso do Microsoft Entra ID com a Pesquisa de IA do Azure é atualmente uma versão prévia do recurso. Para obter mais informações sobre conexões, acesse o artigo Adicionar conexões.

- no Foundry de IA do Azure, selecione Conexões. Se você tiver conexões existentes com os recursos, poderá selecionar a conexão e selecionar o ícone de lápis na seção Detalhes do acesso para atualizar a conexão. Defina o campo Autenticação para Microsoft Entra ID e selecione Atualizar.

- Para criar uma nova conexão, selecione + Nova conexão e depois selecione o tipo de recurso. Procure o recurso ou insira as informações necessárias e defina Autenticação como Microsoft Entra ID. Selecione Adicionar conexão para criar a conexão.

Repita estas etapas para cada recurso ao qual você deseja se conectar usando o Microsoft Entra ID.

Atribuir funções a recursos e usuários

Os serviços precisam autorizar uns aos outros para acessar os recursos conectados. O administrador que estiver executando a configuração precisa ter a função de Proprietário nesses recursos para adicionar atribuições de função. A tabela a seguir lista as atribuições de função necessárias para cada recurso. A coluna Destinatário se refere à identidade gerenciada atribuída pelo sistema do recurso listado. A coluna Recurso se refere ao recurso que o destinatário precisa acessar. Por exemplo, a Pesquisa de IA do Azure tem uma identidade gerenciada atribuída pelo sistema que precisa ser atribuída à função Colaborador de dados de blobs de armazenamento para a Conta de Armazenamento do Microsoft Azure.

Para mais informações sobre a atribuição de funções, confira o Tutorial: Conceder a um usuário acesso a recursos.

| Recurso | Função | Atribuição | Descrição |

|---|---|---|---|

| Azure AI Search | Colaborador de dados de índice de pesquisa | OpenAI/Serviços de IA do Azure | Acesso de leitura e gravação ao conteúdo dos índices. Importar, atualizar ou consultar a coleção de documentos de um índice. Usado apenas em cenários de ingestão e inferência. |

| IA do Azure Search | Leitor de dados de índice de pesquisa | OpenAI/Serviços de IA do Azure | O serviço de inferência consulta os dados do índice. Usado apenas em cenários de inferência. |

| IA do Azure Search | Colaborador do Serviço de Pesquisa | OpenAI/Serviços de IA do Azure | Acesso de leitura e gravação a definições de objetos (índices, aliases, mapas de sinônimos, indexadores, fontes de dados e conjuntos de habilidades). O serviço de inferência consulta o esquema de índice para mapeamento de campos automático. O serviço de ingestão de dados cria índice, fontes de dados, conjunto de habilidades, indexador e consulta o status do indexador. |

| OpenAI/Serviços de IA do Azure | Colaborador dos Serviços Cognitivos | Azure AI Search | Permitir que a Pesquisa crie, leia e atualize recursos dos Serviços de IA. |

| OpenAI/Serviços de IA do Azure | Colaborador de OpenAI dos Serviços Cognitivos | Azure AI Search | Permitir que a Pesquisa tenha a capacidade de ajustar, implantar e gerar texto |

| Conta de Armazenamento do Azure | Colaborador de Dados do Storage Blob | IA do Azure Search | Lê o blob e grava no repositório de conhecimento. |

| Conta de Armazenamento do Azure | Colaborador de Dados do Storage Blob | OpenAI/Serviços de IA do Azure | Ele lê do contêiner de entrada e grava o resultado do pré-processo no contêiner de saída. |

| Ponto de extremidade privado do Armazenamento de Blobs do Azure | Leitor | Projeto do Foundry de IA do Azure | Para seu projeto do Foundry de IA do Azure com rede gerenciada habilitada para acessar o Armazenamento de Blobs em um ambiente restrito de rede |

| Recurso da OpenAI do Azure para o modelo de chat | Usuário do OpenAI de Serviços Cognitivos | Recurso da OpenAI do Azure para o modelo de incorporação | [Opcional] Necessário somente se você estiver usando dois recursos OpenAI do Azure para se comunicar. |

Observação

A função de Usuário da OpenAI dos Serviços Cognitivos será necessária apenas se você estiver usando dois recursos da OpenAI do Azure: um para o seu modelo de chat e outro para o seu modelo de incorporação. Se esse for o caso, habilite os Serviços Confiáveis E verifique se a conexão do seu recurso de modelo de incorporação da OpenAI do Azure está com o EntraID habilitado.

Atribuir funções aos desenvolvedores

Para habilitar seus desenvolvedores a usar esses recursos para criar aplicativos, atribua as seguintes funções à identidade do desenvolvedor no Microsoft Entra ID. Por exemplo, atribua a função Colaborador de Serviços de Pesquisa ao Microsoft Entra ID do desenvolvedor para o recurso de Pesquisa de IA do Azure.

Para mais informações sobre a atribuição de funções, confira o Tutorial: Conceder a um usuário acesso a recursos.

| Recurso | Função | Atribuição | Descrição |

|---|---|---|---|

| Azure AI Search | Colaborador de serviços de pesquisa | Microsoft Entra ID do desenvolvedor | Listar chaves de API para listar índices do portal da IA do Azure Foundry. |

| Azure AI Search | Colaborador de dados de índice de pesquisa | Microsoft Entra ID do desenvolvedor | Obrigatório para cenários de indexação. |

| OpenAI/Serviços de IA do Azure | Colaborador de OpenAI dos Serviços Cognitivos | Microsoft Entra ID do desenvolvedor | Chame a API de ingestão pública do portal da IA do Azure Foundry. |

| OpenAI/Serviços de IA do Azure | Colaborador dos Serviços Cognitivos | Microsoft Entra ID do desenvolvedor | Listar chaves de API do portal da IA do Azure Foundry. |

| OpenAI/Serviços de IA do Azure | Colaborador | Microsoft Entra ID do desenvolvedor | Permite chamadas para o painel de controle. |

| Conta de Armazenamento do Azure | Colaborador | Microsoft Entra ID do desenvolvedor | Listar conta SAS para carregar arquivos do portal da IA do Azure Foundry. |

| Conta de Armazenamento do Azure | Colaborador de Dados do Storage Blob | Microsoft Entra ID do desenvolvedor | Necessário para os desenvolvedores lerem e gravarem no armazenamento de blobs. |

| Conta de Armazenamento do Azure | Colaborador Privilegiado de Dados de Arquivo de Armazenamento | Microsoft Entra ID do desenvolvedor | Necessário para acessar o compartilhamento de arquivos no Armazenamento para dados de prompt flow. |

| O grupo de recursos ou a assinatura do Azure onde o desenvolvedor precisa implantar o aplicativo Web | Colaborador | Microsoft Entra ID do desenvolvedor | Implante o aplicativo Web na assinatura do Azure do desenvolvedor. |

Usar seus dados no portal do Azure AI Foundry

Agora, os dados que você adiciona ao Azure AI Foundry estão protegidos pela rede isolada fornecida pelo seu hub e projeto do Azure AI Foundry. Para obter um exemplo de uso de dados, acesse o tutorial Criar um copiloto de perguntas e respostas.

Implantar aplicativos Web

Para obter informações sobre como configurar implantações de aplicativos Web, acesse o artigo o Usar a OpenAI do Azure com seus dados com segurança.

Limitações

Ao usar o playground do chat no portal de IA do Azure Foundry, não navegue até outra guia dentro do Estúdio. Se você navegar até outra guia, quando retornar à guia de Chat, deverá remover seus dados e adicioná-los novamente.