Habilitar ou desabilitar o controle de acesso baseado em função na Pesquisa de IA do Azure

A Pesquisa de IA do Azure dá suporte a autenticação sem chave e baseada em chave para todas as operações do plano de controle e do plano de dados. Você pode usar a autenticação e a autorização do Microsoft Entra ID em todas as operações do plano de controle e do plano de dados pelo controle de acesso baseado em função (RBAC) do Azure.

Importante

Quando você cria um serviço de pesquisa, a autenticação baseada em chave é o padrão, mas não é a opção mais segura. Recomendamos que você substitua pelo acesso baseado em função, conforme descrito neste artigo.

Antes de atribuir funções para acesso de plano de dados autorizado à Pesquisa de IA do Azure, você deve habilitar o controle de acesso baseado em função em seu serviço de pesquisa. As funções de administração de serviço (plano de controle) são internas e não podem ser habilitadas ou desabilitadas.

Observação

Plano de dados se refere a operações no ponto de extremidade do serviço de pesquisa, como indexação ou consultas, ou qualquer outra operação especificada nas APIs REST do Serviço Pesquisa ou bibliotecas de cliente do SDK do Azure equivalentes. Painel de controle se refere ao gerenciamento de recursos do Azure, como criar ou configurar um serviço de pesquisa.

Pré-requisitos

Um serviço de pesquisa em qualquer região, em qualquer camada, incluindo gratuito.

Proprietário, Administrador de Acesso do Usuário ou uma função com permissões Microsoft.Authorization/roleAssignments/write.

Habilitar o acesso baseado em função para operações de plano de dados

Configure seu serviço de pesquisa para reconhecer um cabeçalho de autorização em solicitações de dados que fornecem um token de acesso OAuth2.

Quando você habilita funções para o plano de dados, a alteração é efetiva imediatamente, mas aguarda alguns segundos antes de atribuir funções.

O modo de falha padrão para solicitações não autorizadas é http401WithBearerChallenge. Como alternativa, você pode definir o modo de falha como http403.

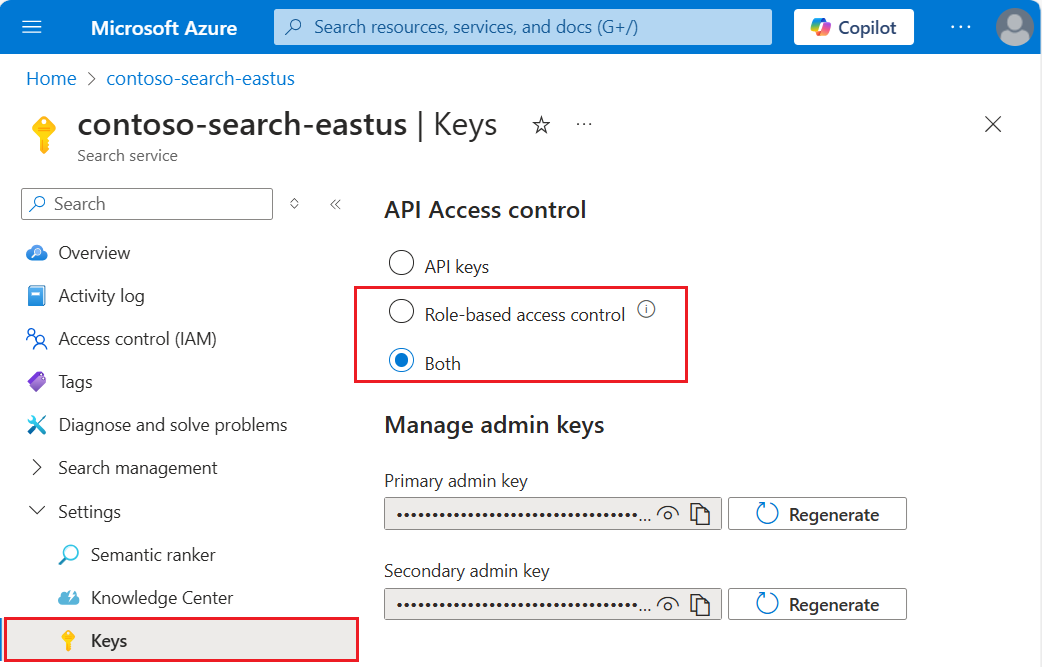

Entre no portal do Azure e navegue até seu serviço de pesquisa.

Selecione Configurações e selecione Chaves no painel de navegação esquerdo.

Escolha Controle baseado em função. Escolha apenas Ambos se no momento você estiver usando chaves e precisar de tempo para fazer a transição dos clientes para o controle de acesso baseado em função.

Opção Descrição Chave de API (padrão) Requer chaves de API no cabeçalho da solicitação para autorização. Controle de acesso baseado em função (recomendado) Requer associação em uma atribuição de função para concluir a tarefa. Ele também requer um cabeçalho de autorização na solicitação. Ambos As solicitações são válidas usando uma chave de API ou um controle de acesso baseado em função, mas se você fornecer ambos na mesma solicitação, a chave de API será usada. Como administrador, se você escolher uma abordagem somente funções, atribua funções de plano de dados à sua conta de usuário para restaurar o acesso administrativo completo em operações de plano de dados no portal do Azure. Funções incluem Colaborador de Serviço de Pesquisa, Colaborador de dados de índice de pesquisa e Leitor de dados de índice de pesquisa. Você precisa das duas primeiras funções se quiser acesso equivalente.

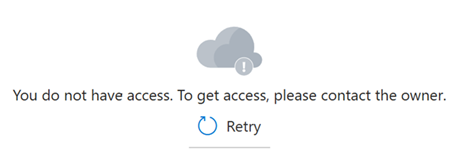

Às vezes, pode levar de cinco a dez minutos para que as atribuições de função entrem em vigor. Até que isso aconteça, a seguinte mensagem aparecerá nas páginas do portal do Azure usadas para operações do plano de dados.

Habilitar o controle de acesso baseado em função

É possível desabilitar o controle de acesso baseado em função para operações do plano de dados e usar a autenticação baseada em chave. Você pode fazer isso como parte de um fluxo de trabalho de teste, por exemplo, para descartar problemas de permissão.

Para desabilitar o controle de acesso baseado em função no portal do Azure:

Entre no portal do Azure e abra a página do serviço de pesquisa.

Selecione Configurações e selecione Chaves no painel de navegação esquerdo.

Selecione Chaves de API.

Desabilitar a autenticação da chave de API

O Acesso à chave ou a autenticação local podem ser desabilitados em seu serviço, caso esteja usando as funções internas e a autenticação do Microsoft Entra. A desabilitação das chaves de API faz com que o serviço de pesquisa recuse todas as solicitações relacionadas a dados que passam uma chave de API no cabeçalho.

As chaves da API de administrador podem ser desabilitadas, mas não excluídas. As chaves de API de consultas podem ser excluídas.

Para desabilitar os recursos, são necessárias permissões de Proprietário ou de Colaborador.

No portal do Azure, navegue até o serviço de pesquisa.

Selecione Chaves no painel de navegação à esquerda.

Selecione Controle de acesso baseado em função.

A alteração entra em vigor imediatamente, mas aguarde alguns segundos antes de testar. Supondo que você tenha permissão para atribuir funções como membro ou Proprietário, administrador de serviços ou coadministrador, poderá usar recursos do portal para testar o acesso baseado em função.