Configurar o acesso à rede e as regras de firewall para a Pesquisa de IA do Azure

Este artigo explica como restringir o acesso à rede para o ponto de extremidade público de um serviço de pesquisa. Para bloquear todo o acesso do plano de dados ao ponto de extremidade público, use pontos de extremidade privados e uma rede virtual do Azure.

Este artigo pressupõe o uso do portal do Azure para configurar as opções de acesso à rede. Você também pode usar a API REST de Gerenciamento, o Azure PowerShell ou a CLI do Azure.

Pré-requisitos

Um serviço de pesquisa, qualquer região, na camada Básica ou superiores

Permissões de Proprietário ou Colaborador

Quando configurar o acesso à rede

Por padrão, a Pesquisa de IA do Azure é configurada para permitir conexões em um ponto de extremidade público. O acesso a um serviço de pesquisa por meio do ponto de extremidade público é protegido por protocolos de autenticação e autorização, mas o ponto de extremidade em si está aberto à Internet na camada de rede para solicitações de plano de dados.

Se você não estiver hospedando um site público, talvez queira configurar o acesso à rede para recusar solicitações automaticamente, a menos que elas sejam originadas de um conjunto aprovado de dispositivos e serviços de nuvem.

Há dois mecanismos para restringir o acesso ao ponto de extremidade público:

- Regras de entrada listando os endereços IP, intervalos ou sub-redes de onde as solicitações são admitidas

- Exceções às regras de rede, onde as solicitações são admitidas sem verificações, desde que se originem de um serviço confiável

As regras de rede não são necessárias, mas é uma prática recomendada de segurança adicioná-las se você usar a Pesquisa de IA do Azure para exibir conteúdo corporativo privado ou interno.

As regras de rede têm como escopo as operações do plano de dados no ponto de extremidade público do serviço de pesquisa. As operações do plano de dados incluem a criação ou consulta de índices e todas as outras ações descritas pelas APIs REST de Pesquisa. As operações do plano de controle visam a administração dos serviços de destino. Essas operações especificam pontos de extremidade do provedor de recursos, que estão sujeitos às proteções de rede compatíveis com o Azure Resource Manager.

Limitações

Há algumas desvantagens em bloquear o ponto de extremidade público.

Leva tempo para identificar totalmente os intervalos de IP e configurar firewalls e, se você estiver em estágios iniciais de teste e investigação de prova de conceito e usando dados de exemplo, talvez você queira adiar os controles de acesso à rede até que realmente precise deles.

Alguns fluxos de trabalho exigem acesso a um ponto de extremidade público. Especificamente, os assistentes de importação no portal do Azure se conectam aos dados de exemplo internos (hospedados) e aos modelos de inserção no ponto de extremidade público. Você pode alternar para código ou script para concluir as mesmas tarefas quando as regras de firewall estiverem em vigor, mas se você quiser executar os assistentes, o ponto de extremidade público precisará estar disponível. Para obter mais informações, consulte Conexões seguras nos assistentes de importação.

Configurar o acesso à rede no portal do Azure

Entre no portal do Azure e localize seu serviço de pesquisa.

Em Configurações, selecione Rede no painel mais à esquerda. Se você não vir essa opção, verifique o nível. As opções de rede estão disponíveis no nível Básico e superiores.

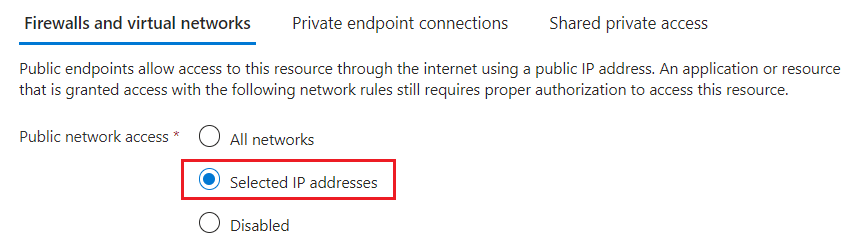

Escolha Endereços IP selecionados. Evite a opção Desabilitado, a menos que você esteja configurando um ponto de extremidade privado.

Mais configurações ficam disponíveis quando você escolhe essa opção.

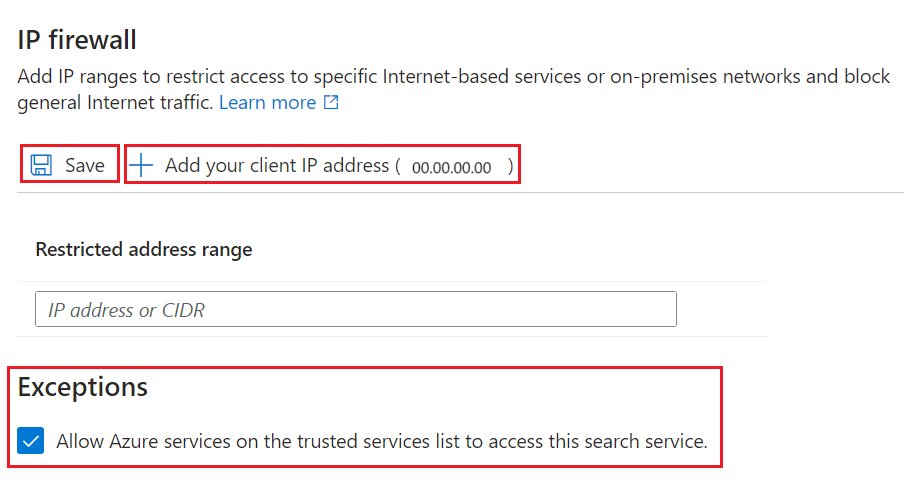

Em Firewall de IP, selecione Adicionar o endereço IP do cliente para criar uma regra de entrada para o endereço IP público do seu dispositivo pessoal. Consulte Permitir acesso do endereço IP do portal do Azure para obter detalhes.

Adicione outros endereços IP do cliente para outros dispositivos e serviços que enviam solicitações para um serviço de pesquisa.

Endereços IP e intervalos estão no formato CIDR. Um exemplo de notação CIDR é 8.8.8.0/24, que representa os IPs que variam de 8.8.8.0 a 8.8.8.255.

Se o cliente de pesquisa for um aplicativo Web estático no Azure, consulte Endereços IP de entrada e de saída no Serviço de Aplicativo do Azure. Para p Azure Functions, consulte Endereços IP no Azure Functions.

Em Exceções, selecione Permitir que os serviços do Azure na lista de serviços confiáveis acessem esse serviço de pesquisa. A lista de serviços confiáveis inclui:

-

Microsoft.CognitiveServicespara o OpenAI do Azure e os Serviços de IA do Azure -

Microsoft.MachineLearningServicespara Azure Machine Learning

Ao habilitar esta exceção, você passa a depender da autenticação do Microsoft Entra ID, identidades gerenciadas e atribuições de função. Qualquer serviço de IA do Azure ou recurso do AML que tenha uma atribuição de função válida no seu serviço de pesquisa pode ignorar o firewall. Confira Conceder acesso a serviços confiáveis para obter mais detalhes.

-

Salve suas alterações.

Depois de habilitar a política de controle de acesso IP para seu serviço do Azure AI Search, todas as solicitações para o plano de dados de computadores fora da lista permitida de intervalos de endereços IP são rejeitadas.

Quando as solicitações se originam de endereços IP que não estão na lista de permissões, uma resposta genérica 403 Proibido é retornada sem outros detalhes.

Importante

Podem ser necessários vários minutos para que as alterações entrem em vigor. Aguarde pelo menos 15 minutos antes de solucionar problemas relacionados à configuração de rede.

Permitir acesso do endereço IP do portal do Azure

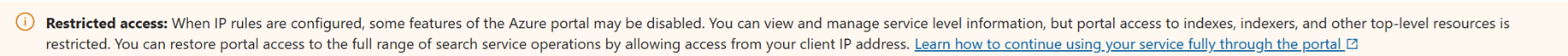

Quando as regras de IP são configuradas, alguns recursos do portal do Azure são desabilitados. Você pode exibir e gerenciar informações de nível de serviço, mas o acesso do portal aos assistentes de importação, índices, indexadores e outros recursos de nível superior é restrito.

Você pode restaurar o acesso ao portal para toda a gama de operações do serviço de pesquisa adicionando o endereço IP do portal do Azure.

Para obter o endereço IP do portal do Azure, execute nslookup (ou ping) em:

-

stamp2.ext.search.windows.net, que é o domínio do gerenciador de tráfego para a nuvem pública do Azure. -

stamp2.ext.search.azure.uspara a nuvem do Azure Governamental.

Para o nslookup, o endereço IP fica visível na parte "Resposta não autoritativa" da resposta. No exemplo a seguir, o endereço IP que você deve copiar é 52.252.175.48.

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

Quando os serviços são executados em regiões diferentes, eles se conectam a diferentes gerenciadores de tráfego. Independentemente do nome de domínio, o endereço IP retornado do ping é o correto a ser usado ao definir uma regra de firewall de entrada para o portal do Azure em sua região.

Para o ping, a solicitação atingirá o tempo limite, mas o endereço IP ficará visível na resposta. Por exemplo, na mensagem "Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]", o endereço IP é 52.252.175.48.

Um banner informa que as regras de IP afetam a experiência do portal do Azure. Esse banner permanece visível mesmo depois de você adicionar o endereço IP do portal do Azure. Lembre-se de aguardar vários minutos para que as regras de rede entrem em vigor antes do teste.

Conceder acesso a serviços confiáveis do Azure

Você selecionou a exceção de serviços confiáveis? Em caso afirmativo, seu serviço de pesquisa admite solicitações e respostas de um recurso confiável do Azure sem verificar se há um endereço IP. Um recurso confiável precisa ter uma identidade gerenciada (sistema ou sistema atribuído pelo usuário, mas geralmente sistema). Um recurso confiável precisa ter uma atribuição de função na Pesquisa de IA do Azure que dê a ele permissão para dados e operações.

A lista de serviços confiáveis da Pesquisa de IA do Azure inclui:

-

Microsoft.CognitiveServicespara o OpenAI do Azure e os Serviços de IA do Azure -

Microsoft.MachineLearningServicespara Azure Machine Learning

Os fluxos de trabalho para essa exceção de rede são solicitações originadas do Azure AI Foundry ou de outros recursos do AML para a Pesquisa de IA do Azure. A exceção de serviços confiáveis normalmente é para cenários do On Your Data do OpenAI do Azure para ambientes de geração aumentada de recuperação (RAG) e playground.

Os recursos confiáveis precisam ter uma identidade gerenciada

Para identidades gerenciadas no OpenAI do Azure e no Azure Machine Learning:

- Como configurar o Serviço OpenAI do Azure com identidades gerenciadas

- Como configurar a autenticação entre o Azure Machine Learning e outros serviços.

Para configurar uma identidade gerenciada para um serviço de IA do Azure:

- Localize sua conta multissserviço.

- No painel mais à esquerda, em Gerenciamento de recursos, selecione Identidade.

- Defina Sistema atribuído como Ativado.

Os recursos confiáveis precisam ter uma atribuição de função

Depois que o recurso do Azure tiver uma identidade gerenciada, atribua funções na Pesquisa de IA do Azure para conceder permissões a dados e operações.

Os serviços confiáveis são usados para cargas de trabalho de vetorização: geração de vetores de conteúdo de texto e imagem e envio de cargas de volta para o serviço de pesquisa para execução ou indexação de consulta. As conexões de um serviço confiável são usadas para fornecer cargas para a Pesquisa de IA do Azure.

No painel mais à esquerda, em Controle de acesso (IAM), selecione Identidade.

Selecione Adicionar e selecione Adicionar atribuição de função.

Na página Funções:

- Selecione Colaborador de Dados de Índice de Pesquisa para carregar um índice de pesquisa com vetores gerados por um modelo de inserção. Escolha essa função se você pretende usar a vetorização integrada durante a indexação.

- Ou selecione Pesquisar Leitor de Dados de Índice para fornecer consultas contendo um vetor gerado por um modelo de incorporação no momento da consulta. A inserção usada em uma consulta não é gravada em um índice, portanto, nenhuma permissão de gravação é necessária.

Selecione Avançar.

Na guia Membros, selecione Identidade Gerenciada e Selecionar membros.

Filtre por identidade gerenciada pelo sistema e selecione a identidade gerenciada da sua conta multisserviço de IA do Azure.

Observação

Este artigo aborda a exceção confiável para admitir solicitações ao seu serviço de pesquisa, mas a Pesquisa de IA do Azure também está na lista de serviços confiáveis de outros recursos do Azure. Especificamente, você pode usar a exceção de serviço confiável para conexões da Pesquisa de IA do Azure ao Armazenamento do Microsoft Azure.

Próximas etapas

Depois que uma solicitação é permitida por meio do firewall, ela deve ser autenticada e autorizada. Você tem duas opções:

Autenticação baseada em chave, na qual uma chave de API de administrador ou de consulta é fornecida na solicitação. Essa é a opção padrão.

Controle de acesso baseado em função usando o Microsoft Entra ID, em que o chamador é membro de uma função de segurança em um serviço de pesquisa. Essa é a opção mais segura. Ela usa o Microsoft Entra ID para autenticação e atribuições de função na Pesquisa de IA do Azure para obter permissões para dados e operações.