Portal usługi Microsoft Defender

Ujednolicona platforma SecOps zabezpieczeń firmy Microsoft łączy usługi zabezpieczeń firmy Microsoft w portalu Microsoft Defender.

Portal udostępnia pojedynczą lokalizację do monitorowania i konfigurowania zabezpieczeń przed naruszeniami i po naruszeniu zabezpieczeń w zasobach lokalnych i wielochmurowych oraz zarządzania nimi.

- Zabezpieczenia przed naruszeniem zabezpieczeń: proaktywne wizualizowanie, ocena, korygowanie i monitorowanie stanu zabezpieczeń organizacji w celu zmniejszenia ryzyka bezpieczeństwa i obszarów ataków.

- Zabezpieczenia po naruszeniu zabezpieczeń: ciągłe monitorowanie, wykrywanie, badanie i reagowanie na zagrożenia cyberbezpieczeństwa w czasie rzeczywistym i pojawiające się na nie zasoby organizacyjne.

Usługi portalu

Portal usługi Defender łączy wiele usług zabezpieczeń firmy Microsoft.

| Usługa | Szczegóły |

|---|---|

|

Microsoft Defender XDR Wykrywanie zagrożeń cyberbezpieczeństwa i reagowanie na nie. |

Defender XDR obejmuje zestaw usług, które łączą się w portalu usługi Defender w celu zapewnienia ujednoliconej ochrony przed zagrożeniami w całym przedsiębiorstwie. Defender XDR usługi zbierają, korelują i analizują dane i sygnały zagrożeń między punktami końcowymi i urządzeniami, tożsamościami, pocztą e-mail, aplikacjami i zasobami OT/IoT. W portalu można przeglądać, badać i reagować na alerty zabezpieczeń i zdarzenia, automatycznie zakłócać ataki i proaktywnie wyszukiwać zagrożenia. Dowiedz się więcej o Defender XDR w portalu usługi Defender. |

|

Microsoft Sentinel Zbieranie, analizowanie i zarządzanie danymi zabezpieczeń na dużą skalę przy użyciu automatyzacji i orkiestracji. |

Microsoft Sentinel w pełni integruje się z Defender XDR w portalu usługi Defender, zapewniając dodatkowe funkcje ochrony przed zagrożeniami, takie jak zakłócenia ataków, ujednolicone jednostki i zdarzenia oraz optymalizacja SOC. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu usługi Defender. |

|

Microsoft Defender Threat Intelligence Integrowanie analizy zagrożeń z operacjami SOC. |

Platforma Defender Threat Intelligence rozszerza możliwości analizy zagrożeń, które są zawarte w Defender XDR i Microsoft Sentinel. Zbierz dane z wielu źródeł, aby zapewnić pulę sygnałów i danych analizy zagrożeń. Zespoły ds. zabezpieczeń używają tych danych do zrozumienia działań atakujących, analizowania ataków i wyszukiwania zagrożeń bezpieczeństwa. |

|

Zarządzanie stopniem zagrożenia bezpieczeństwa przez firmę Microsoft Proaktywne zmniejszanie ryzyka bezpieczeństwa. |

Użyj Zarządzanie stopniem zagrożenia bezpieczeństwa, aby ograniczyć powierzchnie ataków organizacji i korygować stan zabezpieczeń. Ciągłe odnajdywanie zasobów i danych w celu uzyskania kompleksowego widoku zabezpieczeń w zasobach biznesowych. Dzięki dodatkowemu kontekstowi danych, który zapewnia Zarządzanie stopniem zagrożenia bezpieczeństwa, można wyraźnie wizualizować, analizować i korygować słabe obszary zabezpieczeń. |

|

Microsoft Defender for Cloud Ochrona obciążeń w chmurze. |

Usługa Defender for Cloud poprawia stan zabezpieczeń wielochmurowych i chroni obciążenia chmury przed zagrożeniami. Usługa Defender for Cloud integruje się z portalem usługi Defender w celu zapewnienia ujednoliconego widoku alertów zabezpieczeń w chmurze oraz pojedynczej lokalizacji na potrzeby badań. |

Uzyskiwanie dostępu do portalu

Na stronie Uprawnienia portalu usługi Defender skonfiguruj dostęp użytkowników przy użyciu następujących metod:

| Metody | Szczegóły |

|---|---|

| Role Microsoft Entra globalne | Konta z następującymi rolami Microsoft Entra globalnych mogą uzyskiwać dostęp Microsoft Defender XDR funkcji i danych:

|

| Role niestandardowe | Zezwalaj na dostęp do określonych danych, zadań i funkcji przy użyciu ról niestandardowych. Role niestandardowe kontrolują szczegółowy dostęp i mogą być używane razem z Microsoft Entra rolami globalnymi. |

| Ujednolicona kontrola dostępu oparta na rolach | Ujednolicona kontrola dostępu oparta na rolach (RBAC) udostępnia model zarządzania uprawnieniami do kontrolowania uprawnień użytkowników w portalu usługi Defender i usługach w portalu. |

uprawnienia Microsoft Sentinel

Po dołączeniu do ujednoliconej platformy SecOps firmy Microsoft istniejące uprawnienia rbac platformy Azure są używane do pracy z funkcjami Microsoft Sentinel w portalu usługi Defender.

- Zarządzanie rolami i uprawnieniami dla użytkowników Microsoft Sentinel w Azure Portal.

- Wszelkie zmiany rbac platformy Azure są odzwierciedlane w portalu usługi Defender.

Aby uzyskać więcej informacji, zobacz Role i uprawnienia w Microsoft Sentinel.

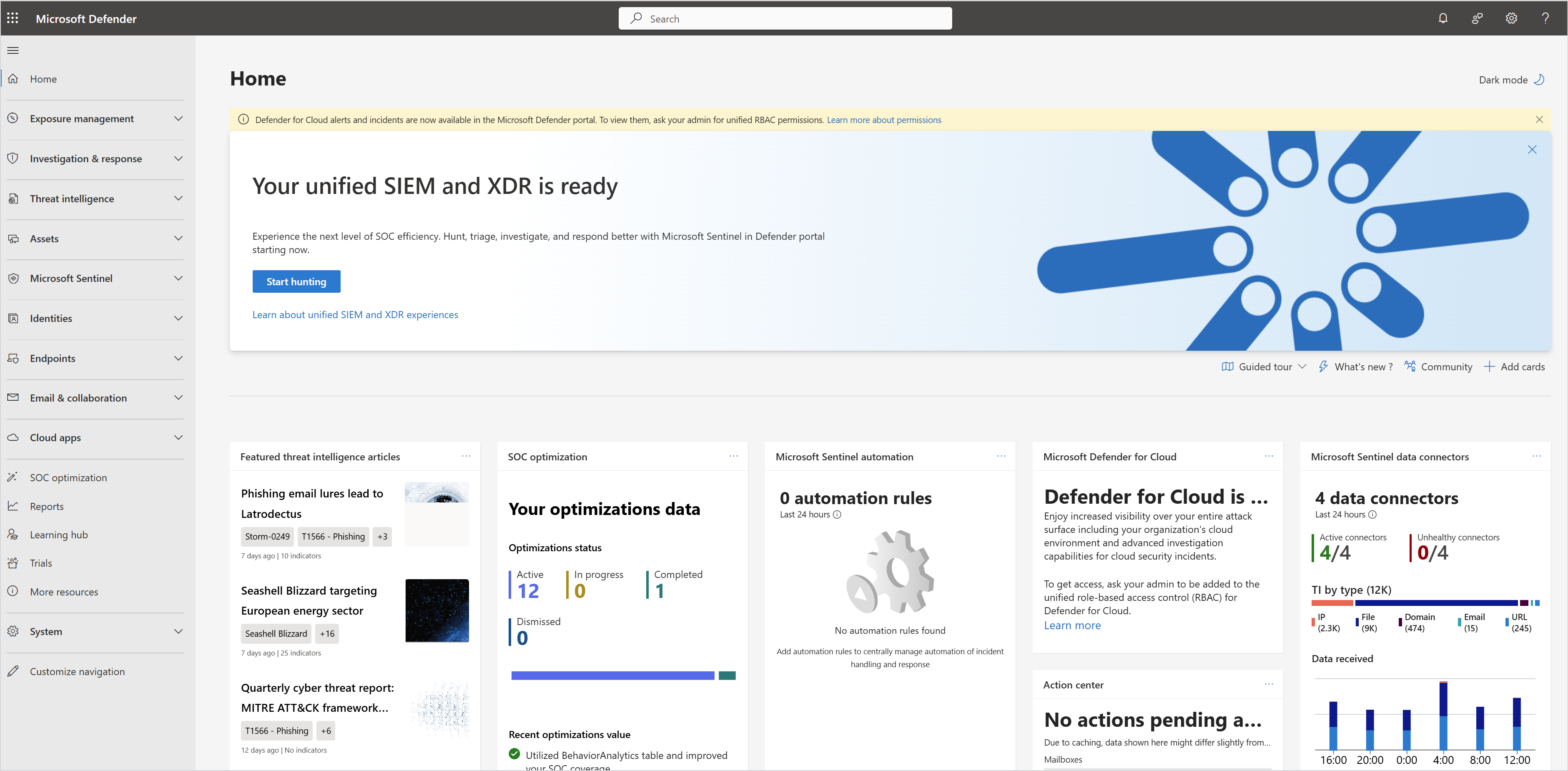

Praca w portalu

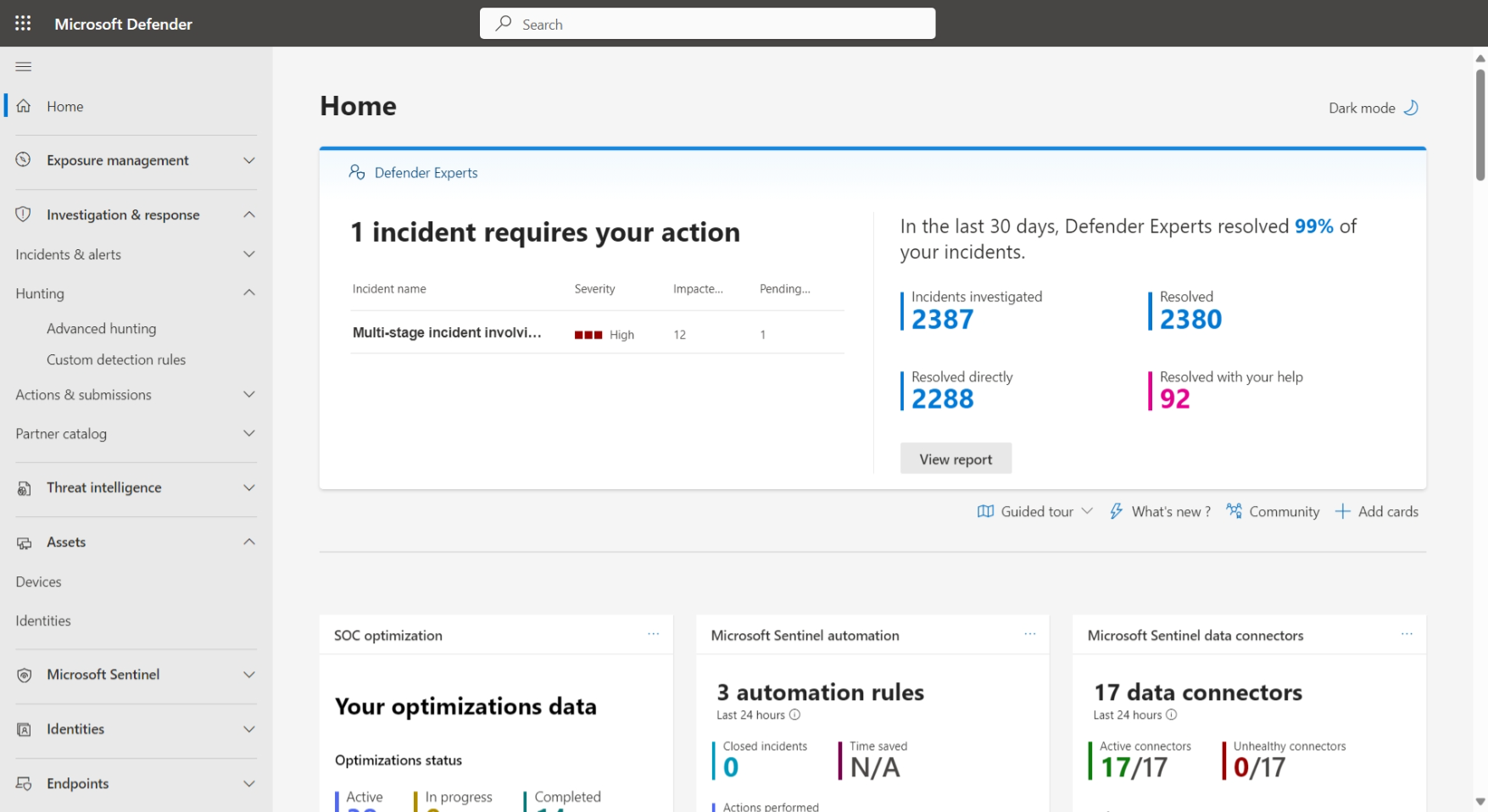

Na stronie głównej widok jest określany przez usługi zawarte w twoich subskrypcjach. Ustawienia dostępu są oparte na uprawnieniach portalu.

| Funkcja | Szczegóły |

|---|---|

| Strona główna | Strona główna zawiera widok stanu zabezpieczeń środowiska. Zapoznaj się z aktywnymi zagrożeniami, zagrożonymi zasobami i podsumowaniem stanu wszystkich zabezpieczeń. Użyj pulpitu nawigacyjnego, aby uzyskać aktualną migawkę, i przejdź do szczegółów zgodnie z potrzebami. |

| Powiadomienia portalu | Powiadomienia portalu umożliwiają aktualizowanie ważnych informacji, w tym aktualizacji, zdarzeń, kompletnych lub w toku akcji oraz ostrzeżeń i błędów. Powiadomienia są sortowane według czasu wygenerowanego w panelu powiadomień, a najnowsze są wyświetlane jako pierwsze. Aby uzyskać więcej informacji, zobacz Konfigurowanie powiadomień o alertach. |

| Szukać | Podczas wyszukiwania w portalu wyniki są podzielone na kategorie według sekcji związanych z wyszukiwanymi terminami. Funkcja wyszukiwania udostępnia wyniki z poziomu portalu, Microsoft Tech Community i dokumentacji usługi Microsoft Learn. Historia wyszukiwania jest przechowywana w przeglądarce i jest dostępna przez 30 dni. |

| Przewodnikiem | Zapoznaj się z przewodnikiem dotyczącym zarządzania zabezpieczeniami punktów końcowych lub zarządzania zabezpieczeniami poczty e-mail i współpracy. |

| Co nowego | Dowiedz się więcej o najnowszych aktualizacjach z bloga Microsoft Defender XDR. |

| Społeczność | Ucz się od innych osób w obszarach dyskusji na temat zabezpieczeń firmy Microsoft w społeczności technicznej. |

| Dodawanie kart | Dostosuj stronę główną , aby uzyskać najważniejsze informacje. |

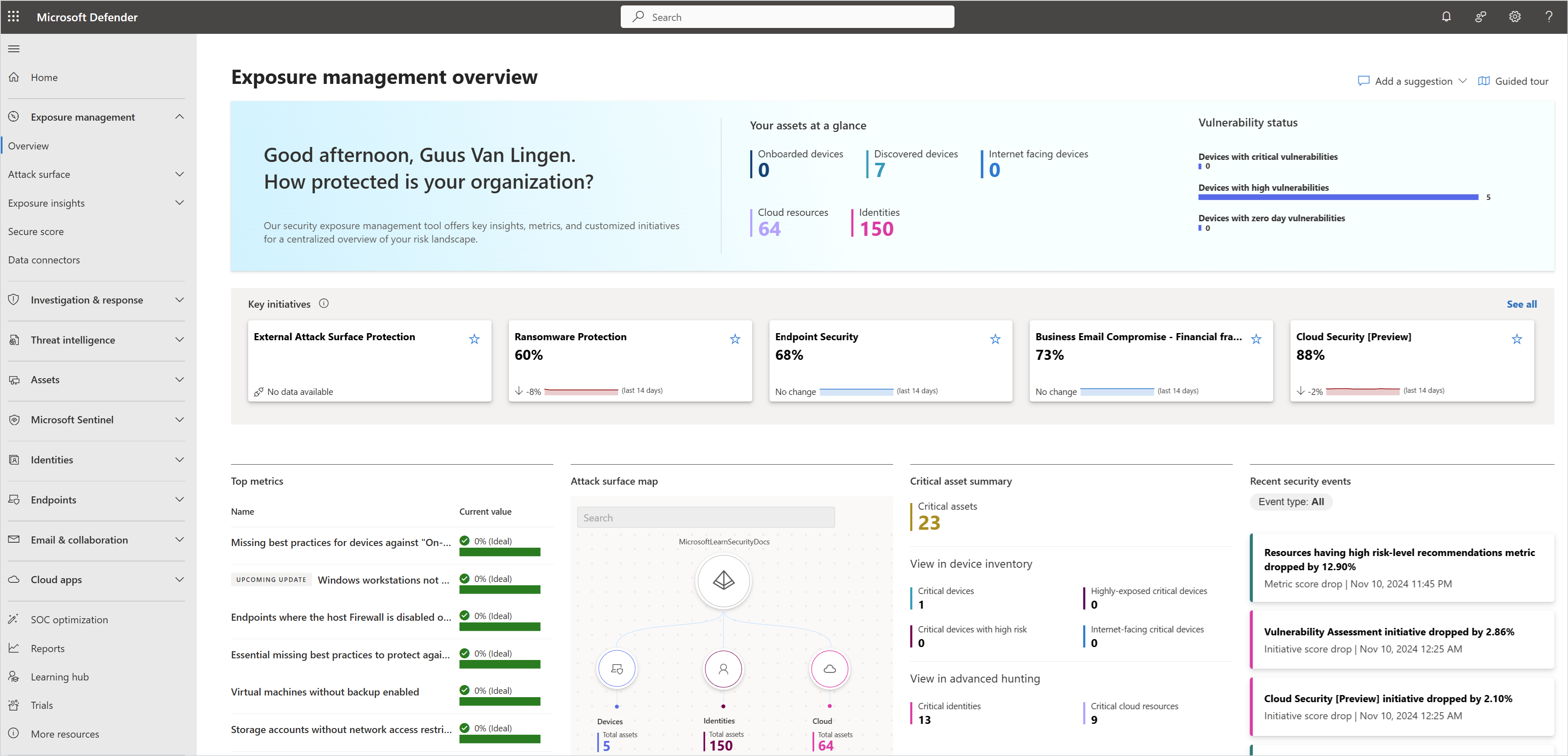

Zarządzanie narażeniem

W obszarze Zarządzanie narażeniem przejrzyj ogólny stan stanu zabezpieczeń, narażenia i ryzyka.

| Funkcja | Szczegóły |

|---|---|

| Omówienie zarządzania ekspozycjami | Ten pulpit nawigacyjny zapewnia szybki widok urządzeń i zasobów w chmurze, w tym urządzeń internetowych i krytycznych zasobów. Dowiedz się, jak dobrze działają kluczowe inicjatywy zabezpieczeń i przejdź do najważniejszych metryk dotyczących luk w zabezpieczeniach o wysokiej wartości. Uzyskiwanie poziomów ekspozycji dla różnych typów zasobów i śledzenie postępu zabezpieczeń w czasie. |

| Powierzchnie ataków | Wizualizuj dane ekspozycji za pomocą mapy powierzchni ataków. Eksploruj zasoby i połączenia na mapie i przejdź do szczegółów, aby skupić się na określonych zasobach. Na pulpicie nawigacyjnym zarządzania ścieżkami ataków przejrzyj potencjalne ścieżki ataku w całej organizacji, które osoby atakujące mogą wykorzystać, wraz z punktami zadławienia i krytycznymi zasobami na ścieżce. |

| Szczegółowe informacje o ekspozycji | Przejrzyj i eksploruj zagregowane dane dotyczące stanu zabezpieczeń i szczegółowe informacje dotyczące zasobów i obciążeń. Oceń stan i gotowość dla najważniejszych projektów zabezpieczeń oraz śledź metryki projektu w czasie. Uzyskiwanie zaleceń dotyczących zabezpieczeń w celu skorygowania problemów z narażeniem. |

| Wskaźnik bezpieczeństwa | Przejrzyj metryki stanu na podstawie wskaźnika bezpieczeństwa firmy Microsoft. |

| Łączniki danych | Połącz produkty innych firm z Zarządzanie stopniem zagrożenia bezpieczeństwa i zażądaj nowych łączników. |

Aby uzyskać więcej informacji, zobacz Zarządzanie stopniem zagrożenia bezpieczeństwa przez firmę Microsoft.

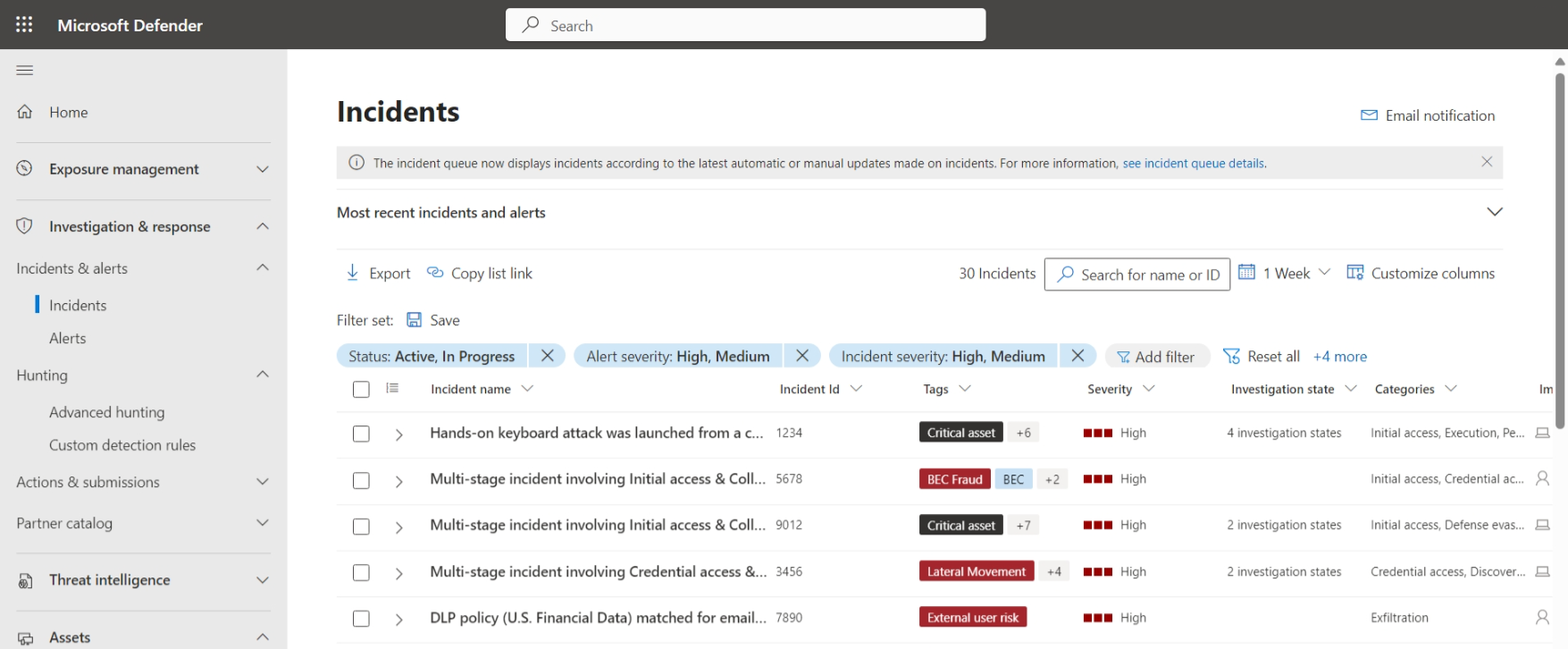

Badanie i odpowiedź

Sekcja Badanie i reagowanie zapewnia pojedynczą lokalizację do badania zdarzeń zabezpieczeń i reagowania na zagrożenia w całym przedsiębiorstwie.

Badanie zdarzeń i alertów

Zarządzanie zdarzeniami zabezpieczeń i badanie ich w jednej lokalizacji i z jednej kolejki w portalu usługi Defender. Kolejki Zdarzenia i alerty pokazują bieżące zdarzenia zabezpieczeń i alerty w usługach.

| Funkcja | Szczegóły |

|---|---|

| Zdarzenia | Na pulpicie nawigacyjnym Zdarzenia przejrzyj listę najnowszych zdarzeń i określ priorytety oznaczone jako o wysokiej ważności. Każde zdarzenie grupuje skorelowane alerty i skojarzone dane, które stanowią atak. Przejdź do szczegółów zdarzenia, aby uzyskać pełną historię ataku, w tym informacje o skojarzonych alertach, urządzeniach, użytkownikach, badaniach i dowodach. |

| Alerty | Na pulpicie nawigacyjnym Alerty przejrzyj alerty. Alerty to sygnały wydawane przez usługi portalu w odpowiedzi na działania wykrywania zagrożeń. Kolejka ujednoliconych alertów wyświetla nowe alerty w toku z ostatnich siedmiu dni z najnowszymi alertami u góry. Filtruj alerty, aby zbadać je zgodnie z potrzebami. |

Aby uzyskać więcej informacji, zobacz Incydenty i alerty w portalu Microsoft Defender.

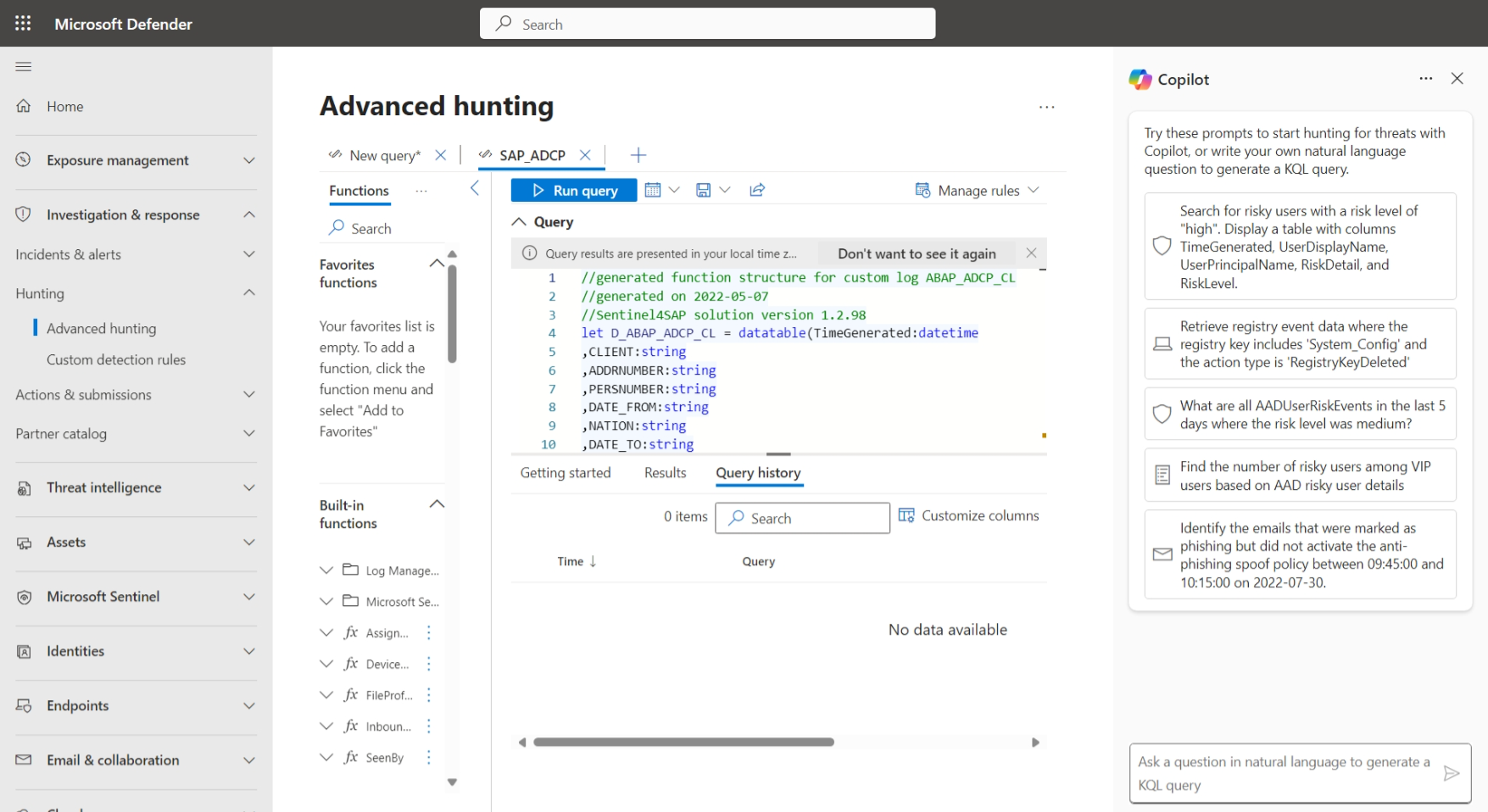

Wyszukiwanie zagrożeń

Obszar zagrożeń umożliwia proaktywne sprawdzanie zdarzeń zabezpieczeń i danych w celu zlokalizowania znanych i potencjalnych zagrożeń.

| Funkcja | Szczegóły |

|---|---|

| Zaawansowane wyszukiwanie zagrożeń | Eksplorowanie i wykonywanie zapytań dotyczących nieprzetworzonych danych przez maksymalnie 30 dni. Możesz wykonywać zapytania przy użyciu narzędzia zapytań z przewodnikiem, używać przykładowych zapytań lub używać język zapytań Kusto (KQL) do tworzenia własnych zapytań. |

| Niestandardowe reguły wykrywania | Tworzenie niestandardowych reguł wykrywania w celu proaktywnego monitorowania zdarzeń i stanów systemu oraz reagowania na nie. Użyj niestandardowych reguł wykrywania, aby wyzwalać alerty zabezpieczeń lub akcje automatycznego reagowania. |

Aby uzyskać więcej informacji, zobacz Proaktywne wyszukiwanie zagrożeń z zaawansowanym wyszukiwaniem zagrożeń i omówieniem wykrywania niestandardowego.

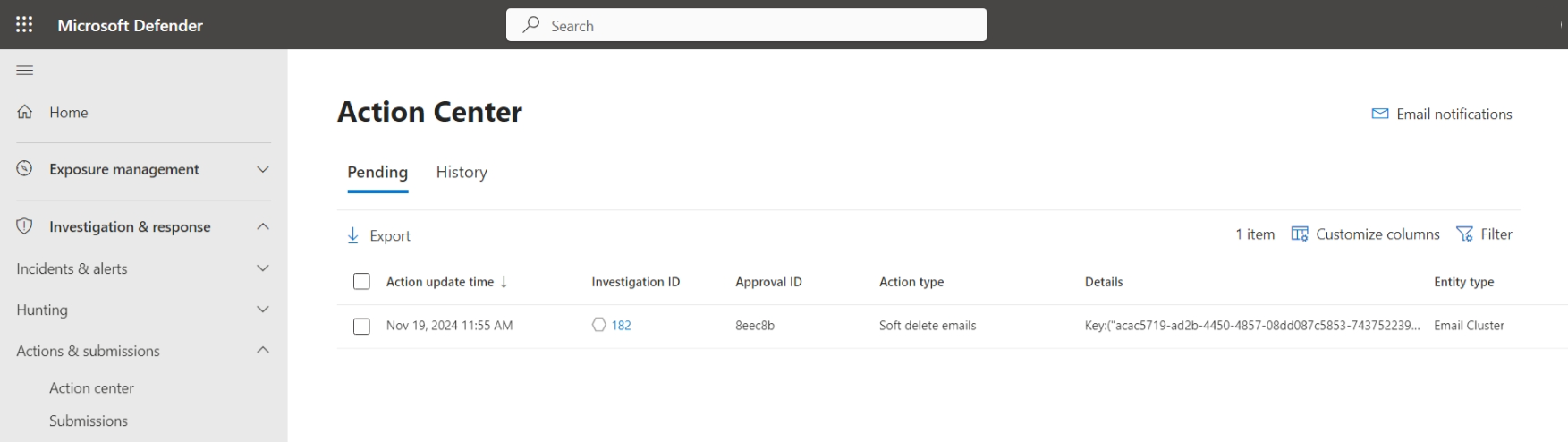

Przejrzyj oczekujące korygowanie zagrożeń

Działanie ochrony przed zagrożeniami powoduje akcje korygowania zagrożeń. Akcje mogą być zautomatyzowane lub ręczne. Akcje wymagające zatwierdzenia lub interwencji ręcznej są dostępne w centrum akcji.

| Funkcja | Szczegóły |

|---|---|

| Centrum akcji | Przejrzyj listę akcji, które wymagają uwagi. Zatwierdzanie lub odrzucanie akcji pojedynczo lub zbiorczo. Możesz przejrzeć historię akcji, aby śledzić korygowanie. |

| Zgłoszenia | Prześlij do firmy Microsoft podejrzany spam, adresy URL, problemy z pocztą e-mail i nie tylko. |

Aby uzyskać więcej informacji, zobacz Zautomatyzowane badanie i reagowanie oraz Centrum akcji.

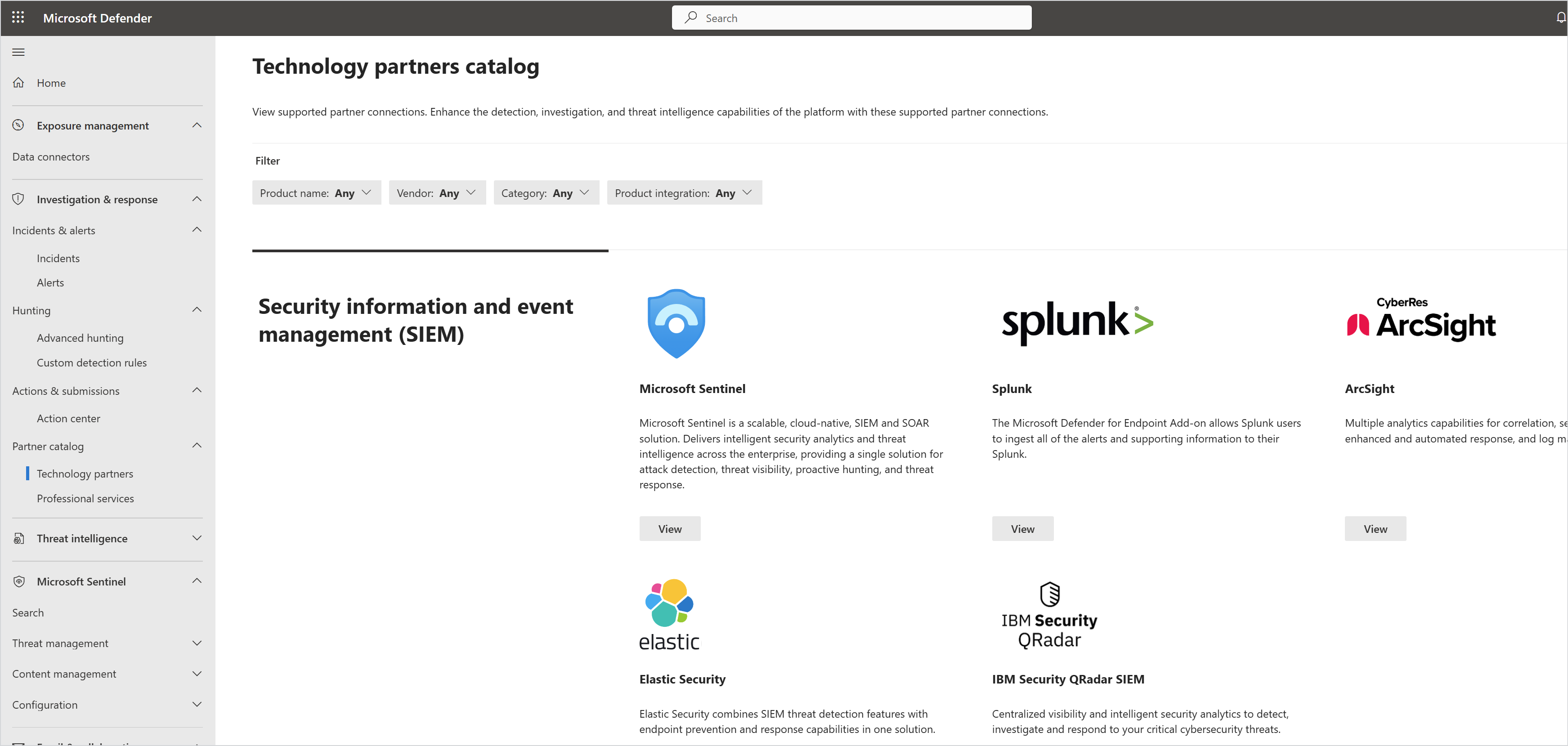

Wykaz partnerów

Sekcja Katalog partnerów zawiera informacje o partnerach usługi Defender.

Portal usługi Defender obsługuje następujące typy integracji partnerów:

- Integracje innych firm , które ułatwiają zabezpieczanie użytkowników przy użyciu skutecznej ochrony przed zagrożeniami.

- Profesjonalne usługi , które zwiększają możliwości wykrywania, badania i analizy zagrożeń.

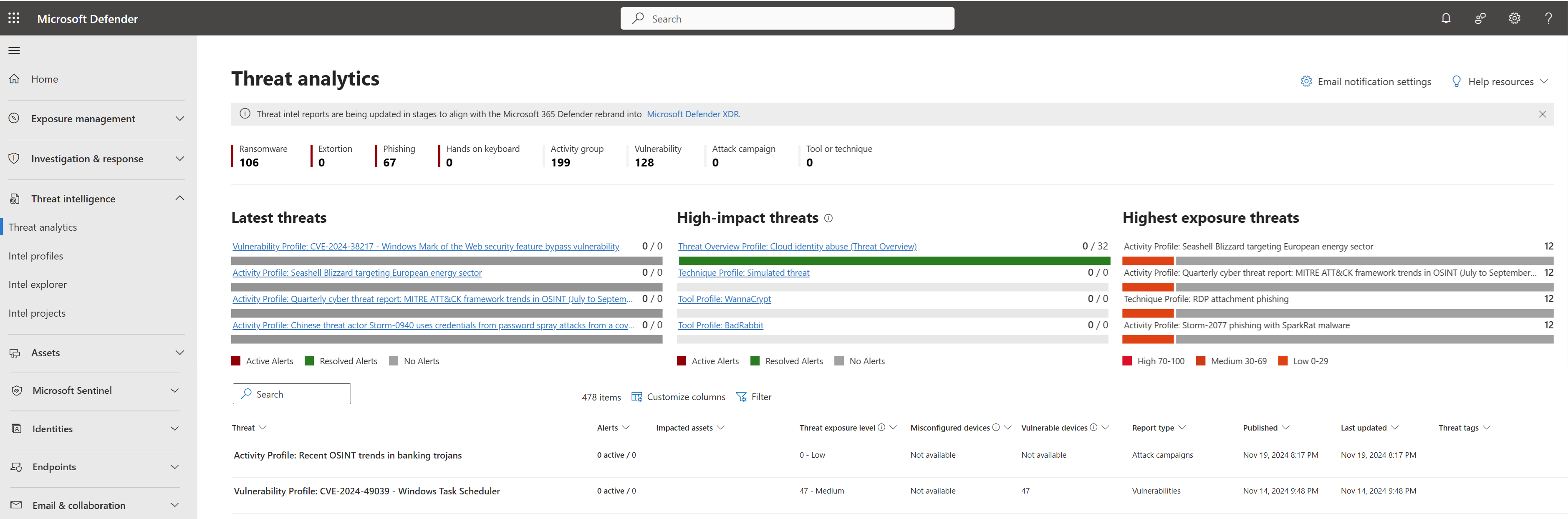

Analiza zagrożeń

W sekcji Analiza zagrożeń w portalu uzyskaj bezpośredni wgląd w aktywne i trwające kampanie na rzecz zagrożeń oraz uzyskaj dostęp do informacji analizy zagrożeń udostępnianych przez platformę Defender Threat Intelligence.

| Funkcja | Szczegóły |

|---|---|

| Analiza zagrożeń | Dowiedz się, które zagrożenia są obecnie istotne w organizacji. Oceń ważność zagrożenia, przejrzyj szczegółowe informacje o określonych raportach o zagrożeniach i akcjach związanych z tożsamościami, które należy podjąć. Dostępne są różne typy raportów analizy zagrożeń. |

| Profile zagrożeń | Przejrzyj wyselekcjonowaną zawartość analizy zagrożeń zorganizowaną przez podmioty zagrożeń, narzędzia i znane luki w zabezpieczeniach. |

| Intel Explorer | Przejrzyj informacje o analizie zagrożeń i przejdź do szczegółów, aby wyszukać i zbadać. |

| Projekty zagrożeń | Przejrzyj i utwórz projekty w celu organizowania wskaźników zainteresowania i wskaźników naruszenia zabezpieczeń z badania. Projekt zawiera skojarzone artefakty i szczegółową historię nazw, opisów, współpracowników i profilów monitorowania. |

Aby uzyskać więcej informacji, zobacz Analiza zagrożeń.

Aktywa

Strona Zasoby zapewnia ujednolicony widok odnalezionych i chronionych zasobów, w tym urządzeń, użytkowników, skrzynek pocztowych i aplikacji. Przejrzyj całkowitą liczbę zasobów każdego typu i przejdź do szczegółów określonego zasobu.

| Funkcja | Szczegóły |

|---|---|

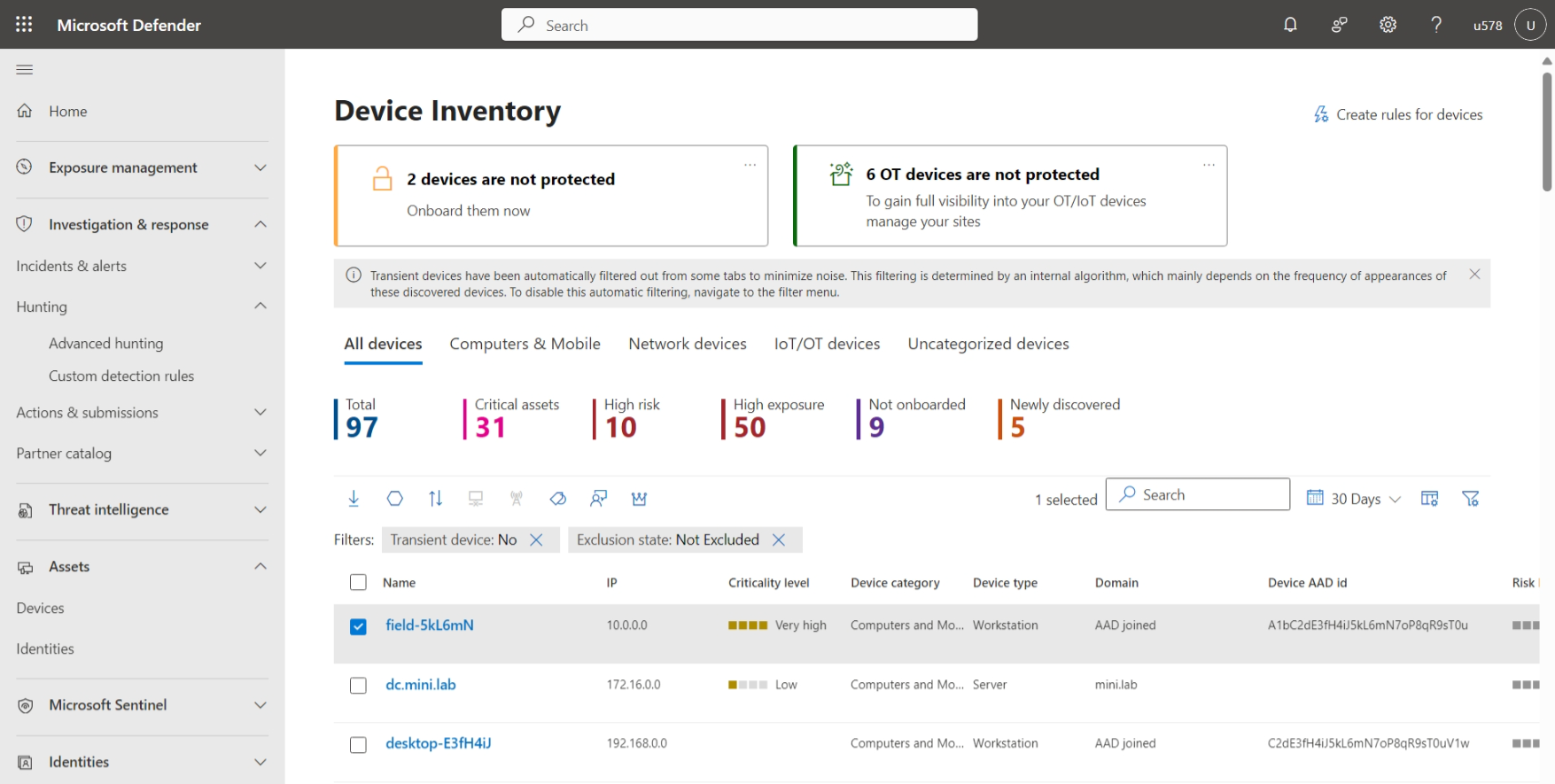

| Urządzeń | Na stronie Spis urządzeń zapoznaj się z omówieniem odnalezionych urządzeń w każdej dzierżawie, do której masz dostęp. Przejrzyj urządzenia według typu i skup się na urządzeniach wysokiego ryzyka lub krytycznych. Grupuj urządzenia logicznie, dodając tagi kontekstu i wykluczając urządzenia, które nie mają być oceniane. Rozpocznij zautomatyzowane badanie urządzeń. |

| Tożsamości | Pobierz podsumowanie spisu użytkowników i kont. |

Aby uzyskać więcej informacji, zobacz Strona jednostki urządzenia i strona jednostki użytkownika.

Microsoft Sentinel

Uzyskiwanie dostępu Microsoft Sentinel możliwości w portalu usługi Defender.

| Funkcja | Szczegóły |

|---|---|

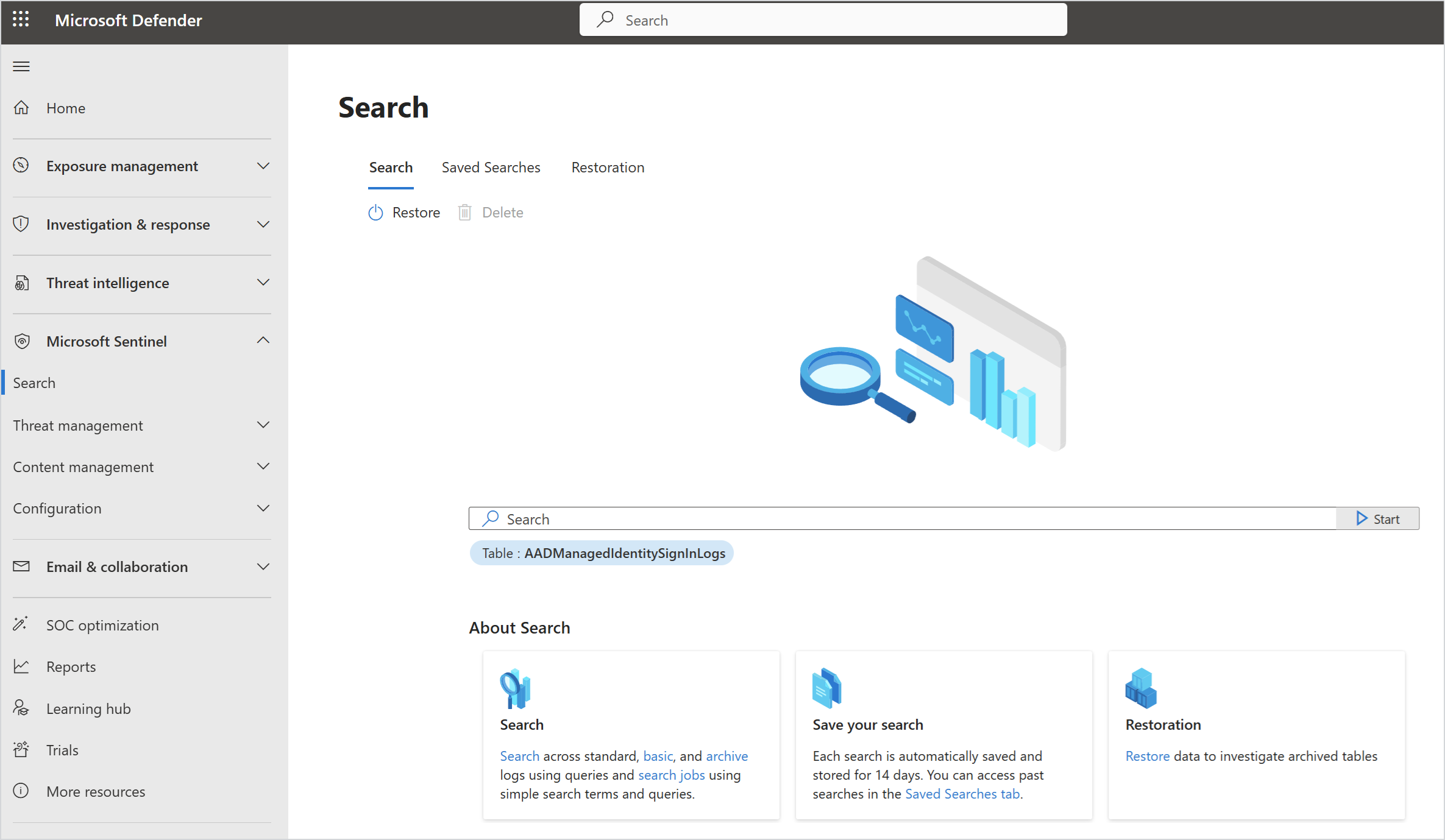

| Szukać | Wyszukiwanie w dziennikach i uzyskiwanie dostępu do poprzednich wyszukiwań. |

| Zarządzanie zagrożeniami | Wizualizowanie i monitorowanie połączonych danych za pomocą skoroszytów. Badanie zdarzeń i klasyfikowanie alertów za pomocą jednostek. Proaktywne wyszukiwanie zagrożeń i używanie notesów do włączania badań. Zintegruj analizę zagrożeń z wykrywaniem zagrożeń i używaj struktury MITRE ATT&CK w analizie i zdarzeniach. |

| Zarządzanie zawartością | Odnajdywanie i instalowanie zawartości out-of-the-box (OOTB) z centrum zawartości. Używaj repozytoriów Microsoft Sentinel, aby łączyć się z zewnętrznymi systemami źródłowymi w celu ciągłej integracji i ciągłego dostarczania (CI/CD), zamiast ręcznie wdrażać i aktualizować zawartość niestandardową. |

| Konfiguracja | Pozyskiwanie danych przy użyciu łączników danych. Tworzenie list obserwowanych w celu skorelowania i organizowania źródeł danych. Skonfiguruj reguły analizy do wykonywania zapytań i analizowania zebranych danych. Automatyzowanie odpowiedzi na zagrożenia. |

Aby uzyskać więcej informacji, zobacz Microsoft Sentinel i Microsoft Sentinel w portalu Microsoft Defender.

Tożsamości

W sekcji Tożsamości portalu usługi Defender monitoruj kondycję użytkowników i kont oraz proaktywnie zarządzaj zagrożeniami związanymi z tożsamością za pomocą usługi Defender for Identity.

| Funkcja | Szczegóły |

|---|---|

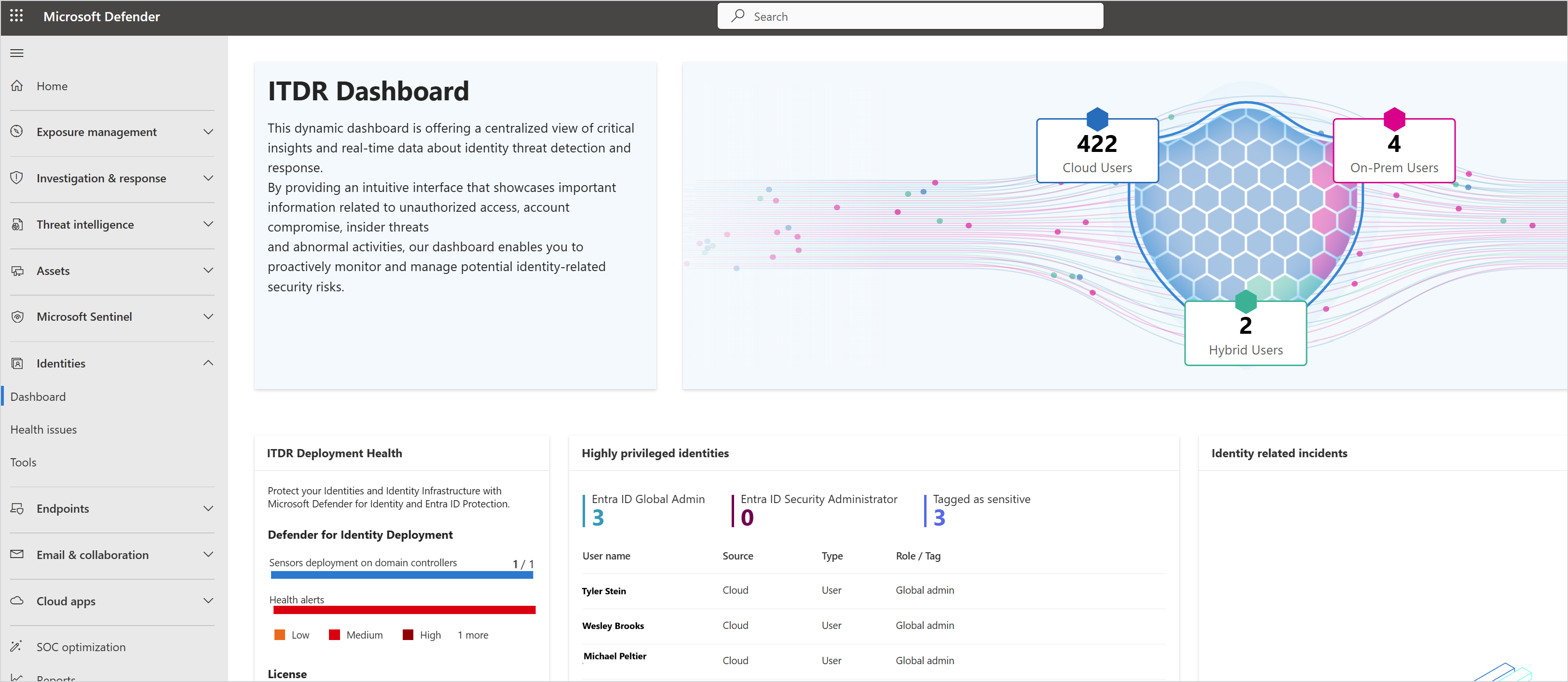

| Pulpit nawigacyjny ITDR | Na pulpicie nawigacyjnym wykrywania i reagowania na zagrożenia tożsamości (ITDR) uzyskaj szczegółowe informacje i dane w czasie rzeczywistym dotyczące stanu zabezpieczeń użytkowników i kont. Pulpit nawigacyjny zawiera informacje o wdrożeniu usługi Defender for Identity, informacje o tożsamościach o wysokim poziomie uprawnień oraz informacje o zdarzeniach związanych z tożsamością. Jeśli wystąpił problem z obszarem roboczym usługi Defender for Identity, zostanie on zgłoszony na stronie Problemy z kondycją. |

| Problemy z kondycją | Na tej stronie są wyświetlane wszystkie problemy z kondycją globalną usługi Defender for Identity lub oparte na czujnikach. |

| Narzędzia | Uzyskaj dostęp do typowych narzędzi ułatwiających zarządzanie usługą Defender for Identity. |

Aby uzyskać więcej informacji, zobacz Microsoft Defender for Identity.

Punkty końcowe

W sekcji Punkty końcowe portalu monitoruj luki w zabezpieczeniach zasobów i zarządzaj nimi za pomocą Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender.

| Funkcja | Szczegóły |

|---|---|

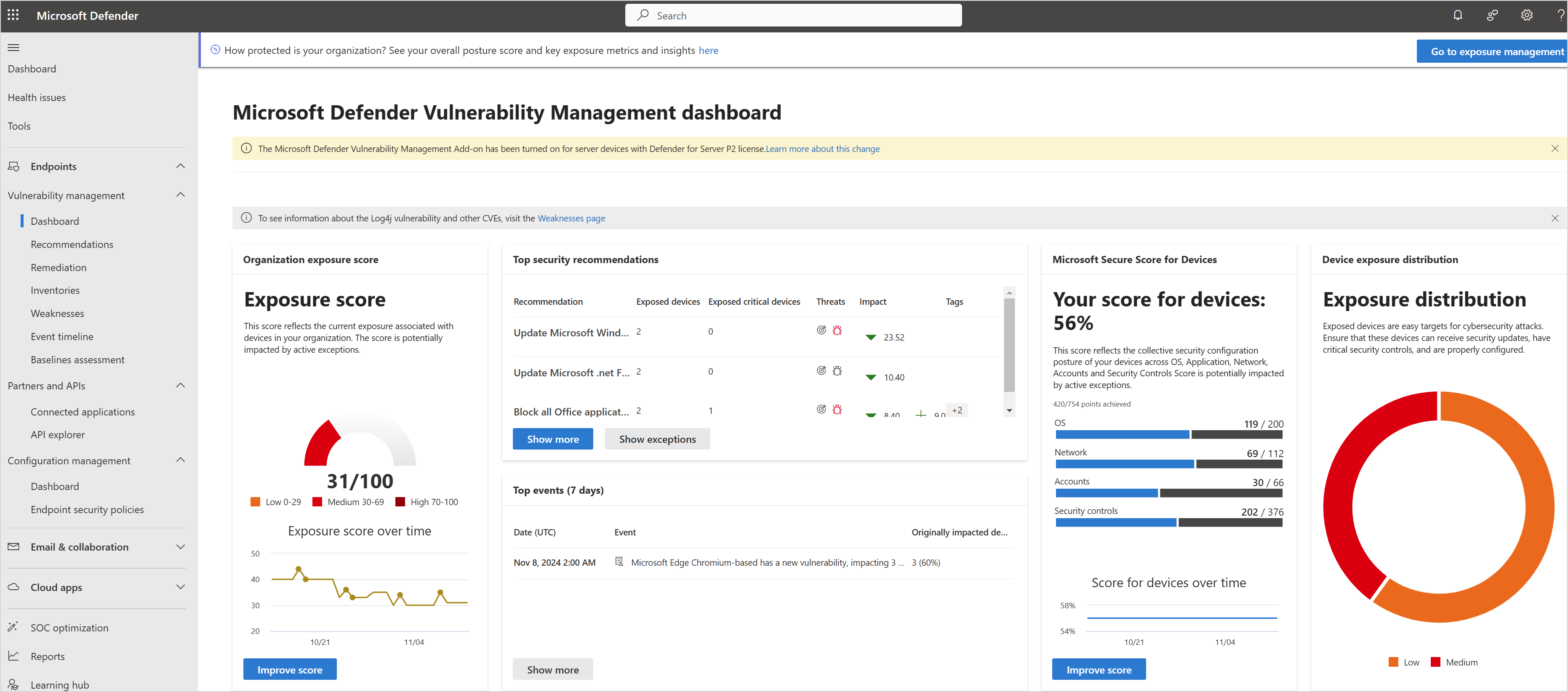

| Zarządzanie lukami w zabezpieczeniach | Przejrzyj stan luki w zabezpieczeniach na pulpicie nawigacyjnym. Uzyskiwanie zaleceń na podstawie oceny luk w zabezpieczeniach urządzeń i korygowanie w razie potrzeby. Przejrzyj spis oprogramowania organizacyjnego, w tym składniki, certyfikaty i sprzęt, które są narażone na zagrożenia. Przejrzyj cve i porady dotyczące zabezpieczeń. Przejrzyj oś czasu zdarzeń , aby określić wpływ luk w zabezpieczeniach. Ocena punktu odniesienia zabezpieczeń służy do oceny urządzeń pod kątem testów porównawczych zabezpieczeń. |

| Połączone aplikacje | Uzyskaj informacje o aplikacjach Microsoft Entra połączonych z usługą Defender for Endpoint. |

| Eksplorator interfejsu | Eksplorator interfejsu API umożliwia tworzenie i uruchamianie zapytań interfejsu API, testowanie i wysyłanie żądań dla dostępnych punktów końcowych interfejsu API punktu końcowego usługi Defender. |

Aby uzyskać więcej informacji, zobacz Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender i Ochrona punktu końcowego w usłudze Microsoft Defender.

Email i współpraca

W sekcji współpracy Email & monitoruj, badaj zagrożenia bezpieczeństwa i odpowiedzi na nie oraz zarządzaj nimi w aplikacjach poczty e-mail i współpracy za pomocą Ochrona usługi Office 365 w usłudze Microsoft Defender.

| Funkcja | Szczegóły |

|---|---|

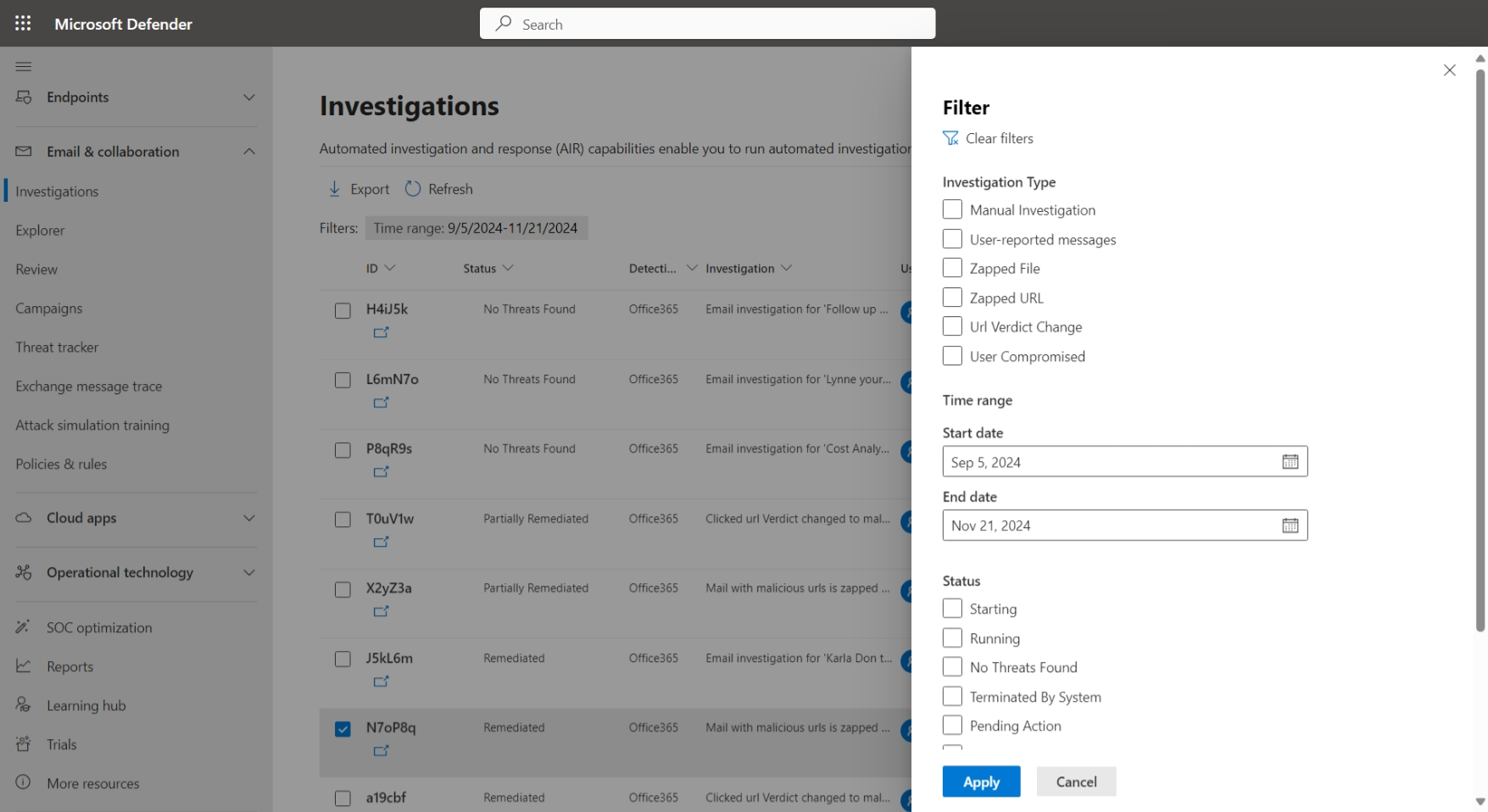

| Dochodzenia | Uruchamianie i przeglądanie zautomatyzowanych badań. |

| Badacz | Wyszukiwanie, badanie i badanie zagrożeń dla wiadomości e-mail i dokumentów. Zapoznaj się z określonymi typami zagrożeń, w tym złośliwym oprogramowaniem, wyłudzaniem informacji i kampaniami. |

| Przegląd | Zarządzanie elementami objętymi kwarantanną i ograniczonymi nadawcami. |

| Kampanie | Analizowanie skoordynowanych ataków na organizację. |

| Śledzenie zagrożeń | Przejrzyj zapisane i śledzone zapytania oraz obserwuj popularne kampanie. |

| Zasady i reguły | Konfigurowanie zasad zabezpieczeń i zarządzanie nimi w celu ochrony przed zagrożeniami i otrzymywania alertów dotyczących działań. |

Aby uzyskać więcej informacji, zobacz Ochrona usługi Office 365 w usłudze Microsoft Defender.

Aplikacje w chmurze

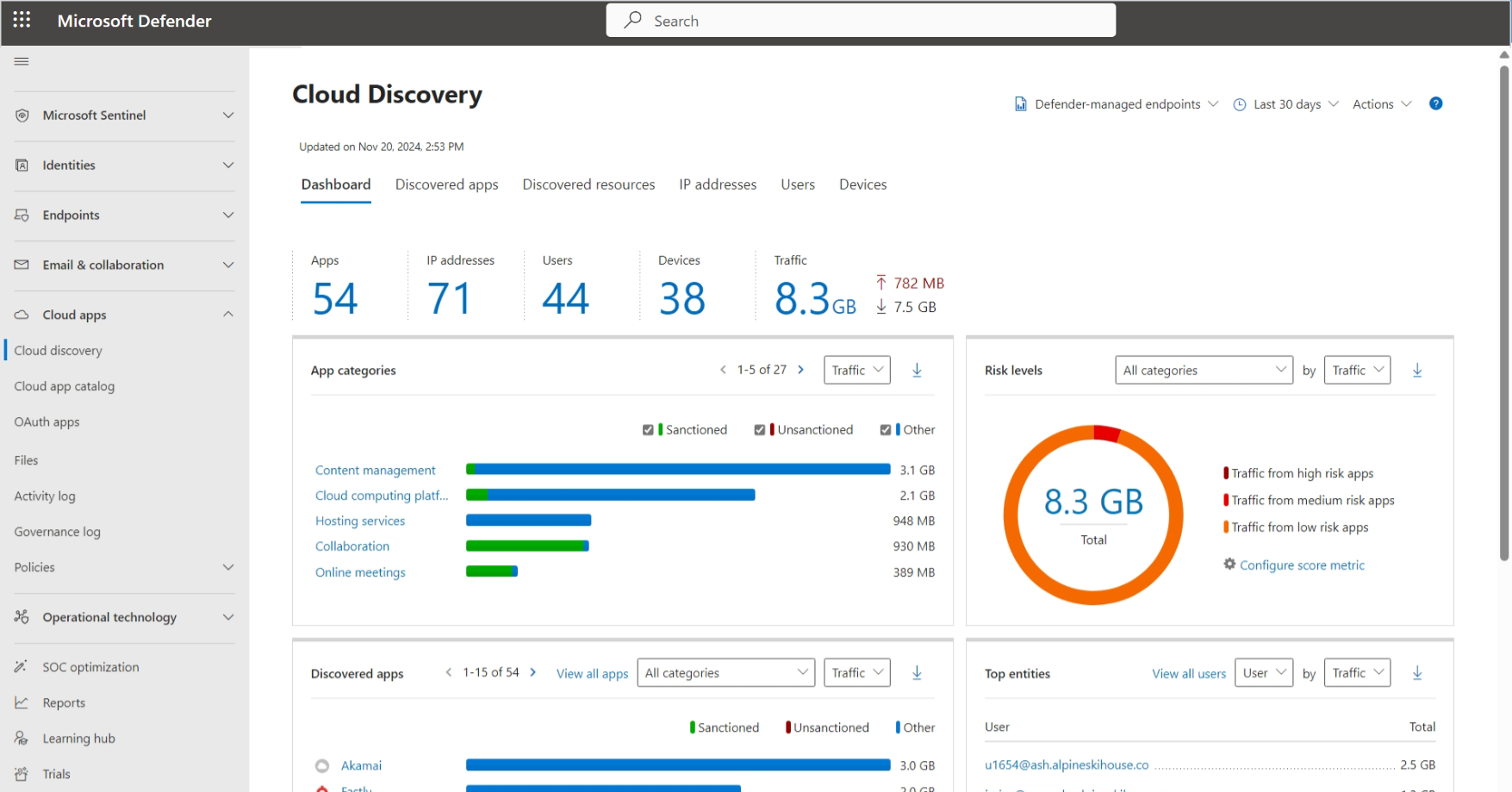

W sekcji Aplikacje w chmurze przejrzyj zabezpieczenia, aby zminimalizować ryzyko i narażenie aplikacji w chmurze przy użyciu Microsoft Defender for Cloud Apps.

| Funkcja | Szczegóły |

|---|---|

| Odnajdywanie chmury | Zapoznaj się z omówieniem zabezpieczeń aplikacji w chmurze z raportami odnajdywania. Przejrzyj przykładowy raport i utwórz nowe raporty. |

| Wykaz aplikacji w chmurze | Zapoznaj się z omówieniem dobrze znanych aplikacji w chmurze i skojarzonego z nimi ryzyka. W razie potrzeby możesz zaakceptować i anulowaćsankcję aplikacji. |

| Aplikacje OAuth | Uzyskiwanie wglądu w aplikacje OAuth. Przejrzyj aplikacje i filtruj ustawienia, aby przejść do szczegółów. |

| Dziennik aktywności | Przejrzyj działanie połączonej aplikacji według nazwy chmury, adresu IP i powiązanych urządzeń. |

| Dziennik nadzoru | Przejrzyj akcje ładu. |

| Policies (zasady) | Konfigurowanie zasad zabezpieczeń dla aplikacji w chmurze. |

Aby uzyskać więcej informacji, zobacz Microsoft Defender for Cloud Apps.

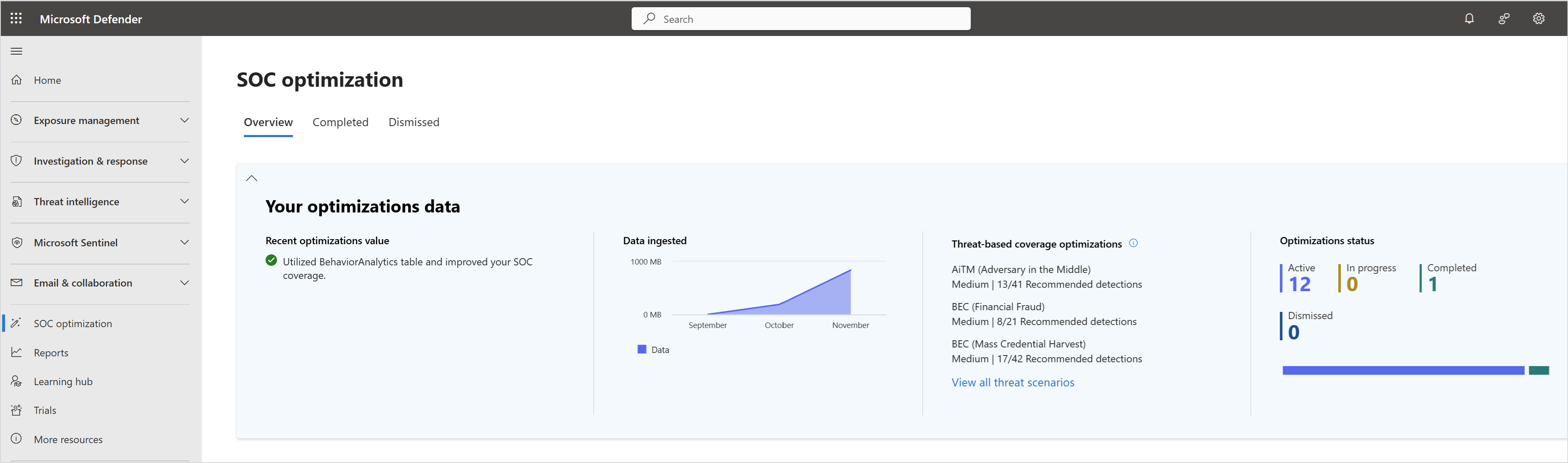

Optymalizacja SOC

Na stronie optymalizacji SOC zaostrzj mechanizmy kontroli zabezpieczeń, aby zlikwidować luki w zakresie pokrycia zagrożeń, i zaostrzj wskaźniki pozyskiwania danych w oparciu o zalecenia dotyczące wysokiej wierności i możliwości działania. Optymalizacje SOC są dostosowane do środowiska i oparte na bieżącym zasięgu i poziomie zagrożeń.

Aby uzyskać więcej informacji, zobacz Optymalizowanie operacji zabezpieczeń.

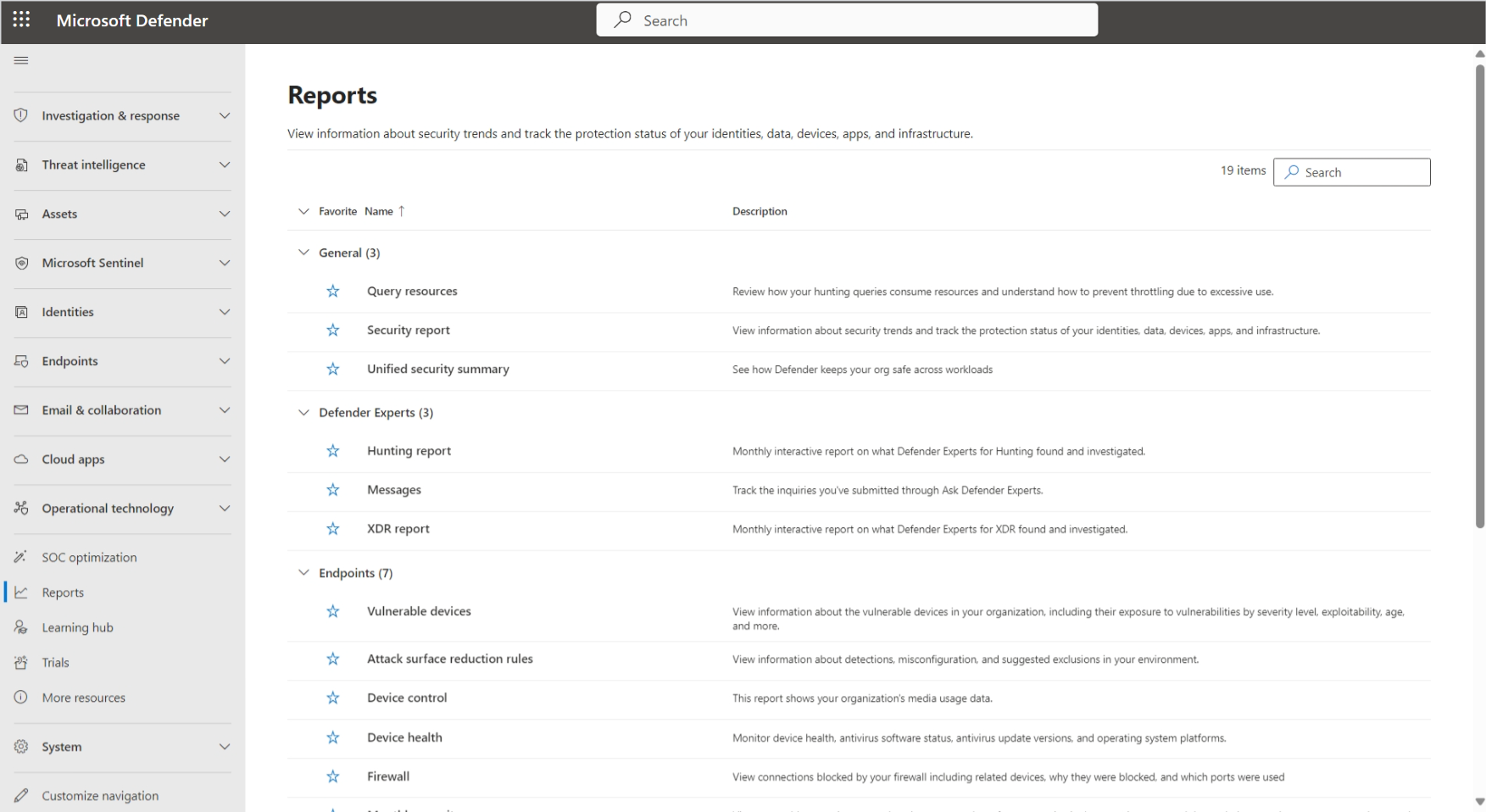

Raporty

Na stronie Raporty przejrzyj raporty zabezpieczeń we wszystkich obszarach, zasobach i obciążeniach. Dostępne raporty zależą od usług zabezpieczeń, do których masz dostęp.

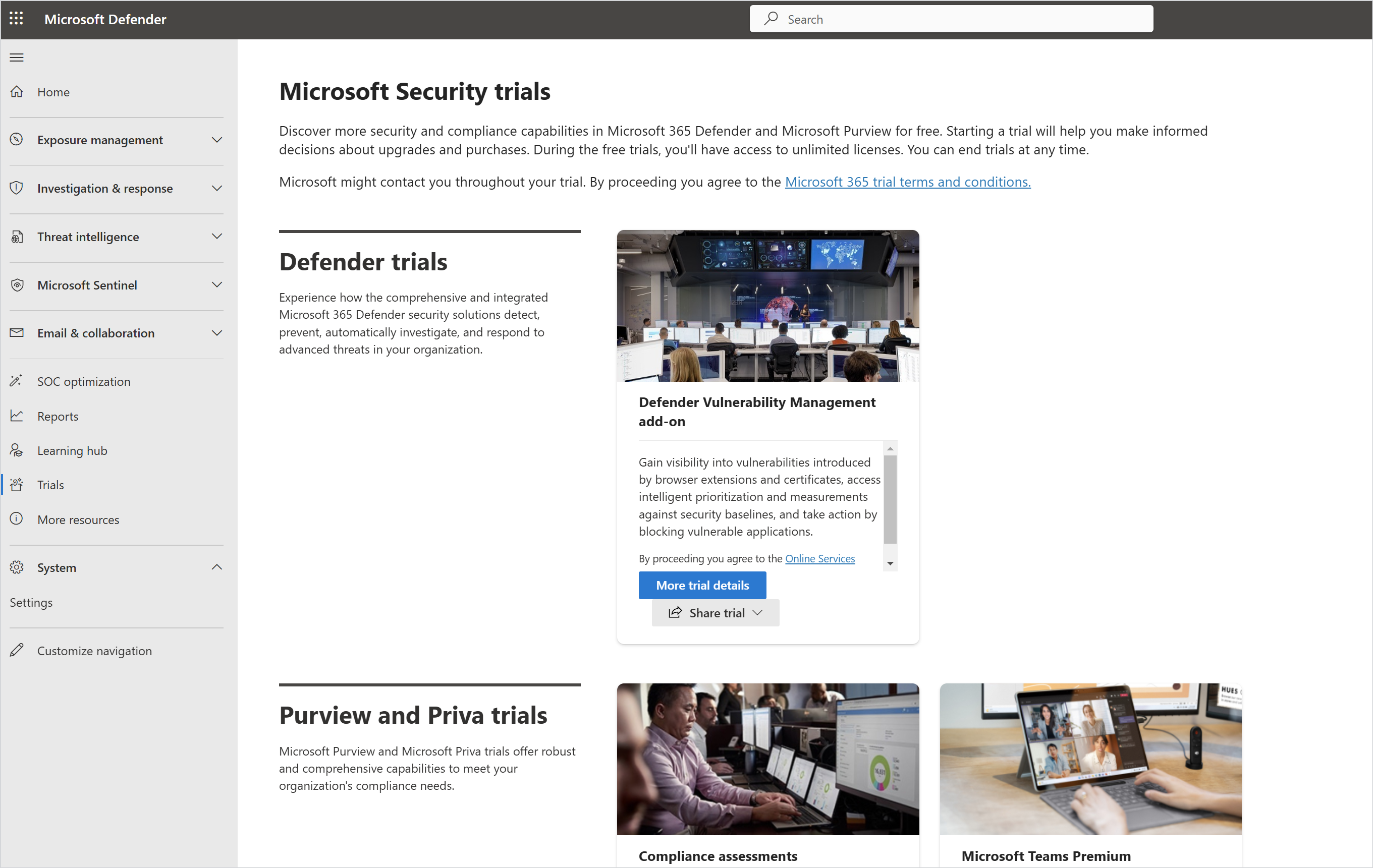

Prób

Na stronie Wersje próbne przejrzyj rozwiązania próbne, które ułatwiają podejmowanie decyzji dotyczących uaktualnień i zakupów.