Zalecenia dotyczące zasad dotyczących zabezpieczania czatów, grup i plików usługi Teams

W tym artykule opisano sposób implementowania zalecanych zasad dostępu do tożsamości i urządzeń Zero Trust w celu ochrony czatów, grup i zawartości usługi Microsoft Teams (na przykład plików i kalendarzy). Te wskazówki opierają się na typowych zasadach tożsamości i dostępu urządzeń, z dodatkowymi informacjami specyficznymi dla Teams. Ponieważ usługa Teams integruje się z innymi produktami, zobacz również zalecenia dotyczące zasad dotyczące zabezpieczania witryn programu SharePoint i plików oraz zaleceń dotyczących zasad dotyczących zabezpieczaniapoczty e-mail.

Te zalecenia są oparte na trzech różnych warstwach zabezpieczeń i ochrony, które można zastosować na podstawie szczegółowości Twoich potrzeb: podstawowe, korporacyjnei zabezpieczeń wyspecjalizowanych. Te zasady są stosowane w oparciu o stopień szczegółowości Twoich potrzeb. Aby uzyskać więcej informacji, zobacz wprowadzenie do zaleceń dotyczących zasad zabezpieczeń i konfiguracji .

W tym artykule opisano konkretne zalecenia dotyczące usługi Teams, które obejmują scenariusze uwierzytelniania, w tym użytkowników spoza organizacji. Postępuj zgodnie z poniższymi wskazówkami, aby uzyskać pełne środowisko zabezpieczeń.

Wprowadzenie do usługi Teams przed innymi usługami zależnymi

Nie musisz włączać usług zależnych, aby rozpocząć pracę z usługą Microsoft Teams. Wszystkie te usługi będą "po prostu działać". Należy jednak przygotować się do zarządzania następującymi elementami związanymi z usługą:

- Skrzynki pocztowe usługi Exchange Online

- Grupy Microsoft 365

- OneDrive

- Witryny zespołu programu SharePoint

- Przesyłanie strumieniowe filmów wideo i planów w aplikacji Planner (jeśli te usługi są włączone)

Aktualizowanie typowych zasad w celu uwzględnienia usługi Teams

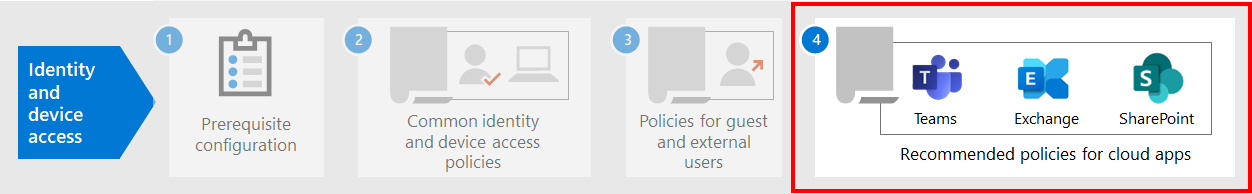

Aby chronić czaty, grupy i zawartość w usłudze Teams, na poniższym diagramie pokazano, które zasady mają być aktualizowane na podstawie typowych zasad dostępu do tożsamości i urządzeń. W przypadku każdej zasady wymagającej aktualizacji należy uwzględnić usługę Teams i usługi zależne w przypisaniu aplikacji w chmurze.

Usługi zależne, które należy uwzględnić, zostały opisane na poniższej liście:

- Microsoft Teams

- SharePoint i OneDrive

- Exchange Online (skrzynki pocztowe)

- Microsoft Stream (nagrania spotkań)

- Microsoft Planner (zadania planisty i dane planu)

Zapoznaj się z zasadami wymienionymi w poniższej tabeli i wprowadź zalecane dodatki dla usługi Microsoft Teams lub upewnij się, że te ustawienia są już uwzględnione. Każda zasada zawiera linki do skojarzonych instrukcji konfiguracji w common identity and device access policies.

| Poziom ochrony | Polityki | Więcej informacji na temat implementacji usługi Teams |

|---|---|---|

| punkt początkowy | Wymagaj uwierzytelniania wieloskładnikowego (MFA), gdy ryzyko logowania jest średnie lub wysokie | Upewnij się, że aplikacje Teams i usługi zależne znajdują się na liście aplikacji. Usługa Teams ma zasady dostępu dla gości oraz dostępu zewnętrznego do rozważenia, które omówiono w dalszej części tego artykułu. |

| Blokuj klientów, którzy nie obsługują nowoczesnego uwierzytelniania | Uwzględnij usługę Teams i usługi zależne przy przypisywaniu aplikacji w chmurze. | |

| użytkownicy wysokiego ryzyka muszą zmienić hasło | Wymuś, aby użytkownicy usługi Teams zmienili swoje hasło podczas logowania w przypadku wykrycia aktywności wysokiego ryzyka dla swojego konta. Upewnij się, że aplikacje Teams i usługi zależne znajdują się na liście aplikacji. | |

| stosowanie zasad ochrony danych aplikacji | Upewnij się, że aplikacje Teams i usługi zależne znajdują się na liście aplikacji. Zaktualizuj zasady dla każdej platformy (iOS/iPadOS, Android i Windows). | |

| Enterprise | Wymagaj uwierzytelniania wieloskładnikowego, gdy ryzyko logowania jest niskie, średnielub wysokie | Usługa Teams ma zasady dotyczące dostępu gościa i dostępu zewnętrznego do rozważenia, które zostały opisane w dalszej części tego artykułu. Uwzględnij Teams oraz powiązane usługi w tej polityce. |

| Definiowanie zasad zgodności urządzeń | Uwzględnij aplikację Teams i powiązane usługi w tych zasadach. | |

| Wymagaj zgodnych komputerów i urządzeń przenośnych | Uwzględnij usługę Teams i usługi zależne w tych zasadach. | |

| Wyspecjalizowane zabezpieczenia | zawsze wymagaj uwierzytelniania wieloskładnikowego | Uwzględnij usługę Teams i usługi zależne w tych zasadach. |

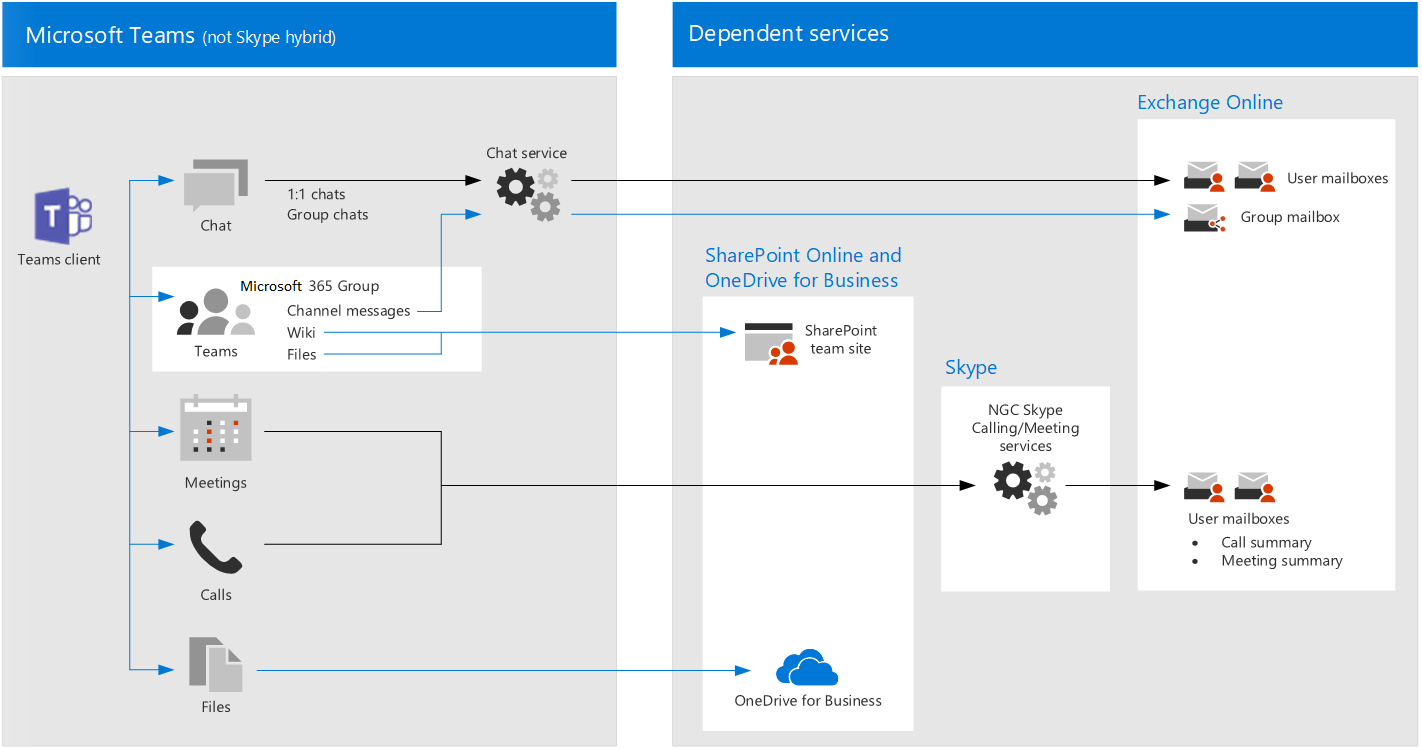

Architektura usług zależnych Teams

Na potrzeby dokumentacji na poniższym diagramie przedstawiono usługi, na których opiera się aplikacja Teams. Aby uzyskać więcej informacji, zobacz Microsoft Teams i powiązane usługi zwiększające produktywność w usłudze Microsoft 365 dla architektów IT.

Dostęp gościa i zewnętrzny w usłudze Teams

Usługa Microsoft Teams definiuje następujące typy dostępu dla użytkowników spoza organizacji:

dostęp dla gości: używa konta Microsoft Entra B2B dla każdego użytkownika, który może być dodany jako członek zespołu. Dostęp gościa umożliwia dostęp do zasobów usługi Teams i interakcji z użytkownikami wewnętrznymi w konwersacjach grupowych, czatach i spotkaniach.

Aby uzyskać więcej informacji na temat dostępu gościa i sposobu jej implementacji, zobacz Dostęp gościa w usłudze Microsoft Teams.

dostęp zewnętrzny: użytkownicy spoza organizacji, którzy nie mają kont Microsoft Entra B2B. Dostęp zewnętrzny może obejmować zaproszenia i udział w połączeniach, czatach i spotkaniach, ale nie obejmuje członkostwa w zespole ani dostępu do zasobów zespołu. Dostęp zewnętrzny to sposób, w jaki użytkownicy usługi Teams w domenie zewnętrznej mogą znajdować, dzwonić, rozmawiać i konfigurować spotkania w aplikacji Teams z użytkownikami w organizacji.

Administratorzy usługi Teams mogą używać zasad niestandardowych do konfigurowania dostępu zewnętrznego dla organizacji, grup użytkowników lub poszczególnych użytkowników. Aby uzyskać więcej informacji, zobacz Administratorzy IT — jak zarządzać spotkaniami zewnętrznymi i czatem z osobami i organizacjami przy użyciu tożsamości Microsoft.

Użytkownicy dostępu zewnętrznego mają mniejszy dostęp i funkcjonalność niż użytkownicy dostępu gości. Na przykład użytkownicy dostępu zewnętrznego mogą rozmawiać z użytkownikami wewnętrznymi za pomocą usługi Teams, ale nie mogą uzyskiwać dostępu do kanałów zespołu, plików ani innych zasobów.

Zasady dostępu warunkowego mają zastosowanie tylko do użytkowników korzystających z dostępu gości w usłudze Teams, ponieważ istnieją odpowiednie konta Microsoft Entra B2B. Dostęp zewnętrzny nie korzysta z kont Microsoft Entra B2B i dlatego nie może używać zasad dostępu warunkowego.

Aby uzyskać zalecane zasady umożliwiające dostęp przy użyciu konta Microsoft Entra B2B, sprawdź Zasady umożliwiające dostęp dla gości i zewnętrznych kont B2B.

Zasady usługi Teams

Oprócz opisanych wcześniej wspólnych zasad istnieją zasady specyficzne dla usługi Teams, które należy skonfigurować do zarządzania określonymi funkcjami w usłudze Teams.

Zasady zespołu i kanału

Zasady są dostępne do kontrolowania, co użytkownicy mogą i nie mogą robić w zespołach i kanałach w usłudze Teams. Mimo że zespoły globalne są dostępne, bardziej prawdopodobne jest utworzenie mniejszych i bardziej szczegółowych zespołów i kanałów w celu spełnienia Twoich potrzeb biznesowych.

Zalecamy zmianę domyślnych zasad globalnych lub tworzenie zasad niestandardowych zgodnie z opisem w artykule Zarządzanie zasadami kanału w usłudze Microsoft Teams.

Zasady obsługi komunikatów

Możesz również zarządzać wiadomościami (nazywanymi również czatem) przy użyciu domyślnych zasad globalnych lub zasad niestandardowych. Takie podejście ułatwia użytkownikom komunikowanie się w sposób odpowiedni dla twojej organizacji. Aby uzyskać więcej informacji, zobacz Zarządzanie zasadami obsługi komunikatów w usłudze Teams.

Zasady spotkań

Spotkania umożliwiają małym i dużym grupom osób formalne spotkanie i udostępnianie odpowiedniej zawartości. Ustawienie odpowiednich zasad organizacji na potrzeby spotkań jest niezbędne. Aby uzyskać więcej informacji, zobacz Spotkania.

Zasady uprawnień aplikacji

Możesz również używać aplikacji w ramach Teams, na przykład w kanałach lub czatach osobistych. Zasady definiujące, których aplikacji można używać i gdzie można używać aplikacji, są niezbędne dla środowiska bogatego w zawartość, które jest również bezpieczne.

Aby uzyskać więcej informacji na temat zasad uprawnień aplikacji, zobacz Używanie zasad uprawnień aplikacji do kontrolowania dostępu użytkowników do aplikacji.

Następne kroki

Skonfiguruj zasady dostępu warunkowego dla: