Zasady zezwalania na dostęp gościa i dostęp użytkowników zewnętrznych B2B

W tym artykule omówiono dostosowywanie zalecanych zasad dostępu do tożsamości Zero Trust i urządzeń w celu umożliwienia dostępu dla gości i użytkowników zewnętrznych, którzy mają konto firmy Microsoft Entra Business-to-Business (B2B). Te wytyczne opierają się na wspólnych zasadach dostępu do tożsamości i urządzeń.

Te zalecenia mają zastosowanie do punktu początkowego warstwy ochrony. Można jednak również dostosować zalecenia na podstawie konkretnych potrzeb przedsiębiorstwa i wyspecjalizowanej ochrony.

Udostępnienie ścieżki dla kont B2B do uwierzytelniania w organizacji Microsoft Entra nie daje tym kontom dostępu do całego Twojego środowiska. Użytkownicy B2B i ich konta mają dostęp do usług i zasobów (na przykład plików) wyznaczonych przez zasady dostępu warunkowego.

Aktualizowanie typowych zasad w celu zezwolenia na dostęp gości i użytkowników zewnętrznych oraz ich ochrony

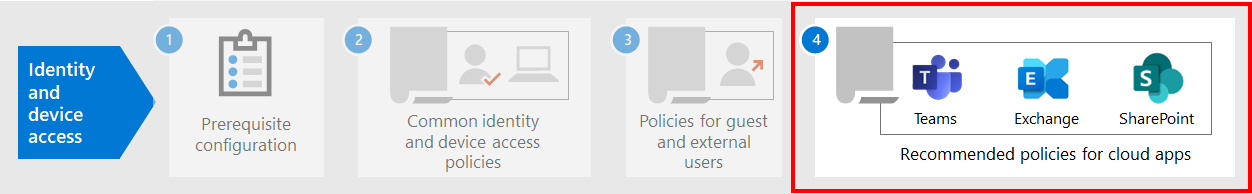

Na tym diagramie pokazano, które zasady dodać lub zaktualizować spośród typowych zasad tożsamości i dostępu do urządzeń w kontekście dostępu dla gości B2B i użytkowników zewnętrznych.

W poniższej tabeli wymieniono zasady, które należy utworzyć i zaktualizować. Typowe zasady odwołują się do skojarzonych instrukcji konfiguracji w typowe zasady tożsamości i dostępu do urządzeń.

| Poziom ochrony | Polityki | Więcej informacji |

|---|---|---|

| punkt początkowy | Wymagaj uwierzytelniania wieloskładnikowego zawsze dla gości i użytkowników zewnętrznych | Utwórz nowe zasady i skonfiguruj następujące ustawienia:

|

| Wymagaj uwierzytelniania wieloskładnikowego, gdy ryzyko logowania jest średnie lub wysokie | Zmodyfikuj te zasady, aby wykluczyć gości i użytkowników zewnętrznych. |

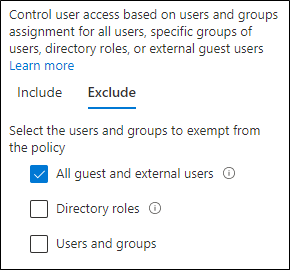

Aby wykluczyć gości i użytkowników zewnętrznych z zasad dostępu warunkowego, przejdź do Przypisania>Użytkownicy>Wyklucz>Wybierz użytkowników i grupy: Wybierz Gościa lub użytkowników zewnętrznych, a następnie wybierz wszystkie dostępne typy użytkowników:

- użytkowników-gości współpracy B2B

- użytkownicy będący członkami współpracy B2B

- użytkownicy połączeń bezpośrednich B2B

- lokalnych użytkowników-gości

- użytkownicy dostawcy usług

- Inni użytkownicy zewnętrzni

Więcej informacji

Goście i dostęp użytkowników zewnętrznych za pomocą usługi Microsoft Teams

Usługa Microsoft Teams definiuje następujących użytkowników:

- dostęp gościa używa konta Microsoft Entra B2B, które można dodać jako członek zespołu i mieć dostęp do komunikacji i zasobów zespołu.

- dostęp zewnętrzny jest przeznaczony dla użytkownika zewnętrznego, który nie ma konta B2B. Dostęp użytkowników zewnętrznych obejmuje zaproszenia, połączenia, czaty i spotkania, ale nie obejmuje członkostwa w zespole i dostępu do zasobów zespołu.

Aby uzyskać więcej informacji, zobacz Porównanie dostępu zewnętrznego i dostępu gościa w Teams.

Aby uzyskać więcej informacji na temat zabezpieczania zasad dostępu do tożsamości i urządzeń w usłudze Teams, zobacz Zalecenia dotyczące zasad dotyczących zabezpieczania czatów, grup i plików usługi Teams.

Wymagaj uwierzytelniania wieloskładnikowego zawsze dla użytkowników-gości i użytkowników zewnętrznych

Te zasady wymagają od gości zarejestrowania się w usłudze MFA w organizacji niezależnie od tego, czy są zarejestrowani w usłudze MFA w swojej organizacji domowej. Goście i użytkownicy zewnętrzni w organizacji muszą używać uwierzytelniania wieloskładnikowego dla każdego żądania dostępu do zasobów.

Wykluczanie gości i użytkowników zewnętrznych z uwierzytelniania wieloskładnikowego opartego na ryzyku

Chociaż organizacje mogą wymuszać zasady oparte na ryzyku dla użytkowników B2B przy użyciu usługi Microsoft Entra ID Protection, istnieją ograniczenia w katalogu zasobów, ponieważ ich tożsamość istnieje w katalogu macierzysnym. Ze względu na te ograniczenia zalecamy wykluczenie gości z zasad uwierzytelniania wieloskładnikowego opartego na ryzyku i wymaganie, aby ci użytkownicy zawsze używali uwierzytelniania wieloskładnikowego.

Aby uzyskać więcej informacji, zobacz Ograniczenia ochrony identyfikatorów dla użytkowników współpracy B2B.

Wykluczanie gości i użytkowników zewnętrznych z zarządzania urządzeniami

Tylko jedna organizacja może zarządzać urządzeniem. Jeśli nie wykluczysz gości i użytkowników zewnętrznych z zasad, które wymagają zgodności urządzeń, te zasady blokują tych użytkowników.

Następny krok

Skonfiguruj zasady dostępu warunkowego dla:

- Microsoft Teams

- Exchange Online

- SharePoint

- Microsoft Defender for Cloud Apps