Implementowanie infrastruktury zapobiegania naruszeniom zabezpieczeń i odzyskiwania

W ramach wytycznych dotyczących wdrażania rozwiązania Zero Trust ten artykuł jest częścią scenariusza zapobiegania lub zmniejszania szkód biznesowych przed naruszeniem zabezpieczeń i opisuje, jak chronić organizację przed cyberatakami. W tym artykule opisano sposób wdrażania dodatkowych środków zabezpieczeń w celu zapobiegania naruszeniu i ograniczenia jego rozprzestrzeniania się oraz tworzenia i testowania infrastruktury ciągłości działania i odzyskiwania po awarii (BCDR, business continuity and disaster recovery) w celu szybszego odzyskania sprawności po naruszeniu destrukcyjnym.

Dla elementów zasady przewodniej Przyjmij naruszenie zerowego zaufania:

Minimalizuj promień wybuchu i dostęp segmentu

Opisany w tym artykule.

Weryfikowanie kompleksowego szyfrowania

Opisany w tym artykule.

Korzystanie z analizy w celu uzyskania widoczności, zwiększania wykrywania zagrożeń i ulepszania ochrony

Opisano w artykule Implement threat protection and XDR (Implementowanie ochrony przed zagrożeniami i XDR ).

W tym artykule przyjęto założenie, że stan zabezpieczeń został już zmodernizowany.

Aby uzyskać szczegółowe informacje na temat zasobów platformy Microsoft Azure, zobacz Ochrona zasobów platformy Azure przed destrukcyjnymi atakami cybernetycznymi.

Cykl wdrażania infrastruktury zapobiegania naruszeniom zabezpieczeń i odzyskiwania

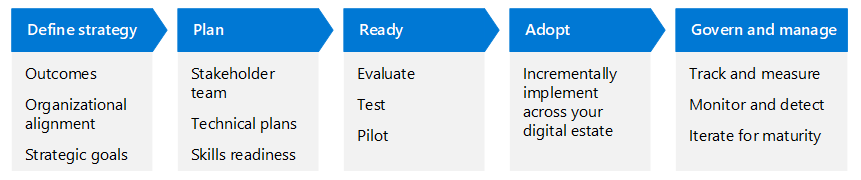

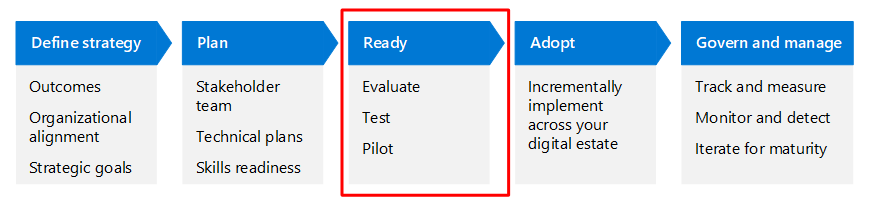

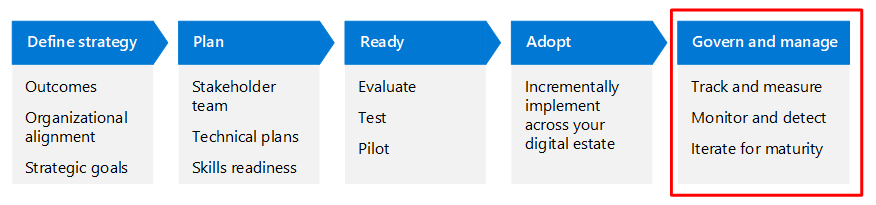

W tym artykule opisano wdrażanie infrastruktury zapobiegania naruszeniom zabezpieczeń i odzyskiwania z scenariusza biznesowego Zapobieganie naruszeniom lub zmniejszanie szkód biznesowych przy użyciu tych samych faz cyklu życia, co przewodnik Cloud Adoption Framework dla platformy Azure — definiowanie strategii, planowania, gotowości, wdrażania i zarządzania oraz zarządzania nimi — ale dostosowanego do zera zaufania.

Poniższa tabela jest dostępną wersją ilustracji.

| Definiowanie strategii | Planowanie | Gotowy | Wdrażanie | Zarządzanie i zarządzanie |

|---|---|---|---|---|

| Wyniki Wyrównanie organizacyjne Cele strategiczne |

Zespół uczestników projektu Plany techniczne Gotowość w zakresie umiejętności |

Oceniać Test Etap pilotażowy |

Przyrostowe implementowanie w obrębie majątku cyfrowego | Śledzenie i mierzenie Monitorowanie i wykrywanie Iterowanie dla dojrzałości |

Przeczytaj więcej na temat cyklu wdrażania zero trust w przeglądzie platformy wdrażania Zero Trust.

Aby uzyskać więcej informacji na temat scenariusza biznesowego "Zapobieganie naruszeniu zabezpieczeń lub zmniejszanie szkód biznesowych", zobacz:

- Omówienie

- Dodatkowe elementy implementowania ochrony przed zagrożeniami i XDR

Definiowanie fazy strategii

Faza Definiowanie strategii ma kluczowe znaczenie dla zdefiniowania i sformalizowania naszych wysiłków — sformalizuje "Dlaczego?" tego scenariusza. W tej fazie rozumiesz scenariusz za pośrednictwem perspektyw biznesowych, IT, operacyjnych i strategicznych. Definiujesz wyniki, względem których należy zmierzyć sukces w scenariuszu, rozumiejąc, że zabezpieczenia są procesem przyrostowym i iteracyjnym.

Ten artykuł sugeruje motywacje i wyniki, które są istotne dla wielu organizacji. Skorzystaj z tych sugestii, aby doskonalić strategię organizacji na podstawie unikatowych potrzeb.

Motywacje do implementowania infrastruktury zapobiegania naruszeniom zabezpieczeń i odzyskiwania

Motywacje do zapobiegania naruszeniom zabezpieczeń i infrastruktury odzyskiwania są proste, ale różne części organizacji mają różne zachęty do wykonywania tej pracy. Poniższa tabela zawiera podsumowanie niektórych z tych motywacji.

| Obszar | Przesłanki |

|---|---|

| Potrzeby biznesowe | Aby obsługiwać swoją firmę ze stanem zapobiegania naruszeniom i odzyskiwania jako rozszerzenie zabezpieczeń. Firma może odzyskać sprawność po naruszeniu, które zawiera szkody w co najmniej jednym obszarze, jednocześnie kontynuując działalność w normalny sposób. |

| Potrzeby IT | Aby wdrożyć technologie i dyscypliny w celu obniżenia prawdopodobieństwa naruszenia, takiego jak aktualizowanie systemów lokalnych i punktów końcowych oraz wdrażanie zasobów honeypot w celu rozproszenia i oszukania atakujących, a wszystko to przy zachowaniu bezkompromisowego podejścia do zabezpieczeń i aprowizacji tożsamości. |

| Potrzeby operacyjne | Aby wdrożyć zapobieganie naruszeniom i odzyskiwanie jako standardowe procedury operacyjne. Naruszenia są oczekiwane i chociaż niepożądane mogą zostać złagodzone dla twojej firmy w pionie. |

| Potrzeby strategiczne | Aby przyrostowo podnieść zdolność firmy do odzyskania sprawności po naruszeniach, co może obniżyć zwrot inwestycji do cyberataków przy jednoczesnym zwiększeniu odporności operacyjnej. Zasada przyjmij naruszenie zero trust wymusza planowanie i wykonywanie zmian i aktualizacji w celu zapewnienia przetrwania firmy, zminimalizowania naruszeń i skrócenia czasu odzyskiwania naruszenia zabezpieczeń. |

Wyniki wdrażania infrastruktury zapobiegania naruszeniom zabezpieczeń i odzyskiwania

Zastosowanie ogólnego celu zerowego zaufania do "nigdy nie ufaj, zawsze weryfikowania" do infrastruktury zapobiegania uszkodzeniom i redukcji zabezpieczeń dodaje znaczącą warstwę ochrony środowiska. Ważne jest, aby jasno określić oczekiwane wyniki, aby można było osiągnąć właściwą równowagę ochrony dla wszystkich zaangażowanych zespołów. Poniższa tabela zawiera sugerowane cele i wyniki.

| Cel cząstkowy | Wynik |

|---|---|

| Wyniki biznesowe | Praktyki zapobiegania naruszeniom i odzyskiwania powodują minimalne koszty związane z naruszeniami i szybkim odzyskiwaniem procesów biznesowych. |

| Ład korporacyjny | Narzędzia do zapobiegania naruszeniom i odzyskiwania oraz systemy są wdrażane, a procesy wewnętrzne są testowane i gotowe do naruszenia. |

| Odporność organizacji | Między zapobieganiem naruszeniom zabezpieczeń a odzyskiwaniem i proaktywną ochroną przed zagrożeniami organizacja może szybko odzyskać sprawę przed atakiem i zapobiec przyszłym atakom tego typu. |

| Zabezpieczenia | Zapobieganie naruszeniom i odzyskiwanie są zintegrowane z ogólnymi wymaganiami i zasadami dotyczącymi zabezpieczeń. |

Faza planowania

Plany wdrażania przekształcają zasady strategii Zero Trust na plan umożliwiający podjęcie działań. Zespoły zbiorowe mogą użyć planu wdrożenia, aby kierować swoimi wysiłkami technicznymi i dostosowywać je do strategii biznesowej organizacji.

Motywacje i wyniki, które definiujesz, wraz z liderami i zespołami biznesowymi, wspierają "Dlaczego?" dla twojej organizacji i stają się gwiazdą North Star dla twojej strategii. Następnym krokiem jest planowanie techniczne, które ma osiągnąć cele.

Przyjęcie techniczne na potrzeby wdrażania zapobiegania naruszeniom i odzyskiwania obejmuje:

- Konfigurowanie usługi Microsoft Entra Privileged Identity Management (PIM) w celu ochrony administratora i innych uprzywilejowanych kont na potrzeby dostępu just in time (JIT).

- Zwiększenie bezpieczeństwa infrastruktury sieciowej.

- Wdrażanie zasobów honeypot w sieci w celu zwabić osoby atakujące i wykryć ich obecność na wczesnym etapie.

- Implementowanie kompleksowej infrastruktury poprawek w celu zapewnienia aktualności serwerów i urządzeń.

- Zacznij używać Zarządzanie ryzykiem wewnętrznym w Microsoft Purview.

- Wdrażanie infrastruktury BCDR w celu szybkiego odzyskania sprawności przed destrukcyjnym cyberatakiem.

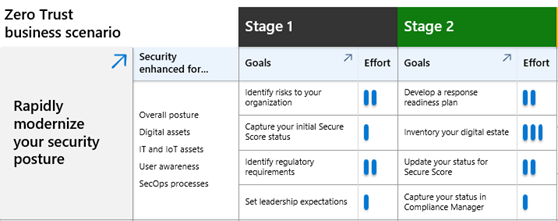

Wiele organizacji może przyjąć czteroetapowe podejście do tych celów wdrażania, podsumowane w poniższej tabeli.

| Etap 1 | Etap 2 | Etap 3 | Etap 4 |

|---|---|---|---|

| Bezpieczne konta uprzywilejowane Segmentowanie sieci Implementowanie usługi Azure Site Recovery w celu zapewnienia ciągłości obciążenia krytycznego Szyfrowanie komunikacji sieciowej |

Implementowanie usługi Microsoft 365 Backup i Azure Backup na potrzeby krytycznych danych biznesowych Implementowanie planu stosowania poprawek Tworzenie zasobów honeypot Wprowadzenie do Zarządzanie ryzykiem wewnętrznym w Microsoft Purview |

Implementowanie usługi Microsoft 365 Backup i Azure Backup dla wszystkich danych biznesowych Implementowanie usługi Azure Site Recovery dla wszystkich obciążeń Uzyskiwanie widoczności ruchu sieciowego Projektowanie odpowiedzi na zagrożenia i ciągłość działania/odzyskiwanie po awarii (BCDR) |

Zaprzestanie starszej technologii zabezpieczeń sieci Przećwicz zagrożenie i odpowiedź BCDR |

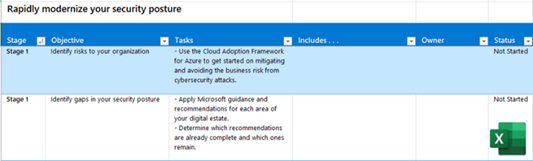

Jeśli to podejście etapowe działa w twojej organizacji, możesz użyć następujących funkcji:

Ten dostępny do pobrania pokaz slajdów programu PowerPoint umożliwia przedstawienie i śledzenie postępów w tych etapach i zamierzeniach dla liderów biznesowych i innych uczestników projektu. Oto slajd dla tego scenariusza biznesowego.

Ten skoroszyt programu Excel umożliwia przypisanie właścicieli i śledzenie postępu tych etapów, celów i ich zadań. Oto arkusz dla tego scenariusza biznesowego.

Omówienie organizacji

To zalecane podejście etapowe do implementacji technicznej może pomóc w zrozumieniu organizacji kontekstu.

Podstawowym krokiem w cyklu życia wdrażania usługi Zero Trust dla każdego scenariusza biznesowego jest utworzenie spisu i określenie bieżącego stanu infrastruktury. W tym scenariuszu biznesowym należy zebrać informacje o bieżącej wersji:

- Zasady i wymagania dotyczące zabezpieczeń tożsamości uprzywilejowanych.

- Praktyki i technologie zabezpieczeń sieci.

- Zagrożenia wewnętrzne i priorytety związane z zarządzaniem nimi.

- Zasady i wymagania dotyczące stosowania poprawek serwera i urządzeń.

- Systemy i zasady BCDR.

Planowanie i dopasowanie organizacyjne

Prace techniczne dotyczące zapobiegania naruszeniu i implementowaniu infrastruktury odzyskiwania przecinają kilka nakładających się obszarów i ról:

- Tożsamości uprzywilejowane

- Sieć

- Zarządzanie ryzykiem niejawnych testerów

- Stosowanie poprawek urządzeń

- Zapewnienie ciągłości działania i odzyskiwanie po awarii

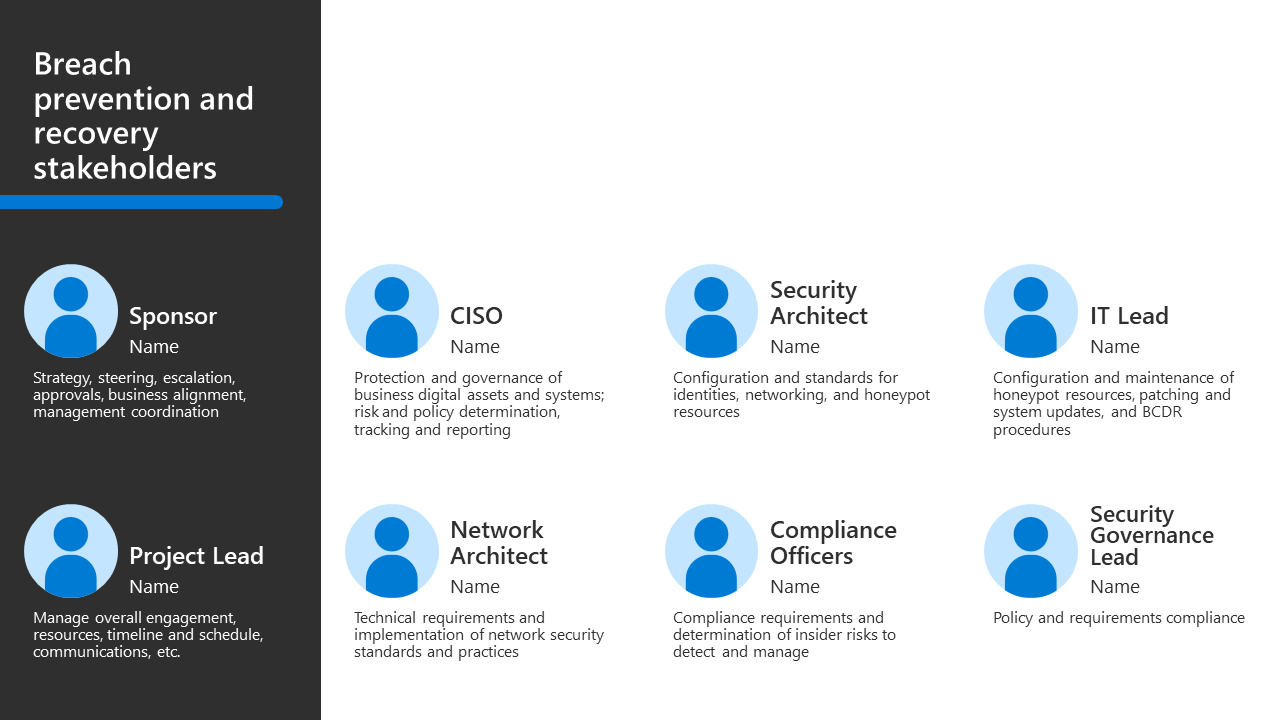

W tej tabeli przedstawiono podsumowanie ról, które są zalecane podczas tworzenia programu sponsorowanego i hierarchii zarządzania projektami w celu określenia i podsycania wyników.

| Liderzy programów i właściciele techniczni | Odpowiedzialności |

|---|---|

| CISO, CIO lub dyrektor ds. zabezpieczeń danych | Sponsorowanie przez kierownictwo |

| Potencjalnego klienta programu z poziomu zabezpieczeń | Podsyć wyniki i współpracę między zespołami |

| Architekt zabezpieczeń | Porada w zakresie konfiguracji i standardów, szczególnie w przypadku tożsamości uprzywilejowanych, sieci i projektowania zasobów honeypot |

| Lider IT | Obsługa zasobów honeypot, implementowanie wymagań i zasad dotyczących aktualizacji systemu oraz wdrażanie i wdrażanie procedur BCDR |

| Architekt sieci | Doradzanie i wdrażanie standardów i praktyk dotyczących zabezpieczeń sieci |

| Oficerowie zgodności | Mapuj wymagania dotyczące zgodności i zagrożenia na określone mechanizmy kontroli i dostępne technologie oraz doradzanie w zakresie zagrożeń poufnych, które mają być wykrywane i zarządzane |

| Nadzór nad zabezpieczeniami i/lub główny lider IT | Monitorowanie w celu zapewnienia zgodności ze zdefiniowanymi zasadami i wymaganiami |

Pokaz zasobów programu PowerPoint dla tej zawartości wdrożenia zawiera poniższy slajd z widokiem uczestników projektu, który można dostosować dla własnej organizacji.

Gotowość do planowania technicznego i umiejętności

Przed rozpoczęciem pracy technicznej firma Microsoft zaleca zapoznanie się z możliwościami, sposobem ich współpracy i najlepszymi rozwiązaniami dotyczącymi zbliżania się do tej pracy. Poniższa tabela zawiera kilka zasobów szkoleniowych, które ułatwiają zespołom zdobywanie umiejętności.

| Zasób | opis |

|---|---|

| Moduł: Planowanie i implementowanie dostępu uprzywilejowanego | Dowiedz się, jak chronić dane i zasoby przy użyciu usługi PIM. |

| Moduł: Projektowanie rozwiązania do tworzenia kopii zapasowych i odzyskiwania po awarii | Dowiedz się, jak wybrać odpowiednie rozwiązania do tworzenia kopii zapasowych i rozwiązania odzyskiwania po awarii dla obciążeń platformy Azure. |

| Moduł: ochrona infrastruktury lokalnej przed awariami za pomocą usługi Azure Site Recovery | Dowiedz się, jak zapewnić odzyskiwanie po awarii dla infrastruktury lokalnej przy użyciu usługi Azure Site Recovery. |

| Moduł: Ochrona infrastruktury platformy Azure za pomocą usługi Azure Site Recovery | Dowiedz się, jak zapewnić odzyskiwanie po awarii dla infrastruktury platformy Azure, dostosowując replikację, tryb failover i powrót po awarii maszyn wirtualnych platformy Azure. |

| Moduł: Projektowanie i implementowanie zabezpieczeń sieci | Dowiedz się, jak projektować i implementować rozwiązania zabezpieczeń sieci, takie jak Azure DDoS, sieciowe grupy zabezpieczeń, usługa Azure Firewall i zapora aplikacji internetowej. |

| Moduł: Zabezpieczanie i izolowanie dostępu do zasobów platformy Azure przy użyciu sieciowych grup zabezpieczeń i punktów końcowych usługi | Dowiedz się, jak używać sieciowych grup zabezpieczeń i punktów końcowych usługi do zabezpieczania maszyn wirtualnych i usług platformy Azure przed nieautoryzowanym dostępem do sieci. |

| Moduł: Windows Server Update Management | Dowiedz się, jak używać usług Windows Server Update Services do wdrażania aktualizacji systemu operacyjnego na komputerach w sieci. |

Etap 1

Cele wdrożenia etapu 1 obejmują blokowanie kont administratora i innych uprzywilejowanych kont dostępu, używanie produktów w chmurze firmy Microsoft do tworzenia kopii zapasowych krytycznych danych biznesowych i zapewnienie szyfrowania całego ruchu sieciowego.

Bezpieczne konta uprzywilejowane

Zdarzenia cyberbezpieczeństwa zwykle zaczynają się od kradzieży poświadczeń pewnego rodzaju. Osoby atakujące odnajdują nazwę konta, która może być dobrze znanym lub łatwo odnalezionym adresem e-mail, a następnie przejść do określenia hasła konta. Ten typ ataku może zostać udaremniony w większości przypadków przez uwierzytelnianie wieloskładnikowe (MFA). Jednak zasada Przyjmij naruszenie zabezpieczeń Zero Trust oznacza, że osoba atakująca może uzyskać dostęp do sieci przy użyciu tożsamości.

Po przejściu do sieci osoby atakujące próbują podnieść poziom uprawnień, narażając konta na coraz większy dostęp. Celem jest naruszenie uprzywilejowanego konta, które ma dostęp do szerokiego zakresu nie tylko poufnych danych, ale także do ustawień administracyjnych. W związku z tym należy zapobiec temu poziomowi dostępu do osób atakujących.

Najpierw w przypadku organizacji tożsamości hybrydowej należy upewnić się, że konta administratorów lub konta z uprzywilejowanymi rolami używanymi w usługach w chmurze nie są synchronizowane i przechowywane w usługach lokalna usługa Active Directory Domain Services (AD DS). Jeśli są one przechowywane lokalnie, a usługi AD DS lub Microsoft Entra Connect zostaną naruszone, osoba atakująca może mieć kontrolę administracyjną nad usługami w chmurze firmy Microsoft. Przejrzyj ustawienia synchronizacji, aby zapobiec i sprawdzić, czy konta administratora chmury znajdują się w usługach AD DS.

Wszystkie organizacje z subskrypcją chmury firmy Microsoft mają dzierżawę identyfikatora Entra firmy Microsoft zawierającą konta w chmurze, które obejmują konta użytkowników i kont administracyjnych. Administratorzy muszą wykonywać operacje uprzywilejowane w aplikacjach Microsoft Entra ID, Azure, Microsoft 365 lub SaaS.

Pierwszym krokiem ochrony uprzywilejowanych kont jest wymaganie silnych haseł i uwierzytelniania wieloskładnikowego. Ponadto zgodnie z zasadą Zero Trust użyj usługi Microsoft Entra PIM w środowisku produkcyjnym firmy Microsoft Entra, aby zapewnić dodatkową warstwę ochrony. Firma Microsoft Entra PIM zapewnia aktywację roli opartą na czasie i zatwierdzania w celu ograniczenia ryzyka nadmiernego, niepotrzebnego lub nieprawidłowego użycia uprawnień dostępu.

Funkcje usługi Microsoft Entra PIM obejmują:

- Dostęp uprzywilejowany JIT do zasobów microsoft Entra ID i Azure

- Ograniczony czasowo dostęp do zasobów przy użyciu dat rozpoczęcia i zakończenia

- Wymaganie zatwierdzenia aktywowania ról uprzywilejowanych

- Wymuszanie uwierzytelniania wieloskładnikowego w celu aktywowania dowolnej roli

- Wymagaj uzasadnienia, aby zrozumieć, dlaczego użytkownicy aktywują

- Otrzymywanie powiadomień o aktywowaniu ról uprzywilejowanych

- Przeprowadzanie przeglądów dostępu w celu upewnienia się, że użytkownicy nadal potrzebują ról

| Zasób | opis |

|---|---|

| Co to jest tożsamość hybrydowa z identyfikatorem Entra firmy Microsoft? | Rozpocznij pracę z zestawem dokumentacji dla programu Microsoft Entra ID Connect. |

| Co to jest microsoft Entra Privileged Identity Management? | Rozpocznij pracę z zestawem dokumentacji dla usługi Microsoft Entra PIM. |

| Planowanie wdrożenia usługi Microsoft Entra PIM | Zapoznaj się z procesem planowania wdrażania usługi PIM dla kont uprzywilejowanych. |

| Moduł: Planowanie i implementowanie dostępu uprzywilejowanego | Dowiedz się, jak chronić dane i zasoby przy użyciu usługi PIM. |

Segmentowanie sieci

Celem jest utworzenie granic w sieci, dzięki czemu pośrednia analiza i filtrowanie mogą chronić poufne serwery, aplikacje i dane. Segmentacja sieci może wystąpić dla serwerów lokalnych lub w chmurze, na przykład z maszynami wirtualnymi hostowanymi w sieciach wirtualnych w usłudze Azure IaaS.

| Zalecenia | Zasób |

|---|---|

| Używaj wielu mikro-obwodów chmury ruchu przychodzącego/wychodzącego z mikrosegmentacją. | Zabezpieczanie sieci za pomocą zera trustu |

| Użyj wielu podsieci i sieciowych grup zabezpieczeń, aby hostować wiele warstw aplikacji i ograniczać ruch. | Stosowanie zasad Zero Trust do sieci wirtualnej będącej szprychą na platformie Azure Stosowanie zasad Zero Trust do sieci wirtualnej będącej szprychą za pomocą usług Azure PaaS |

Aby uzyskać dodatkowe informacje na temat segmentacji w środowiskach platformy Azure, zobacz Segmentowanie komunikacji sieciowej opartej na platformie Azure.

Implementowanie usługi Site Recovery w celu zapewnienia ciągłości obciążenia krytycznego

Usługa Azure Site Recovery to natywne odzyskiwanie po awarii jako usługa (DRaaS), która zapewnia łatwość wdrażania, opłacalność i niezawodność. Wdrażanie procesów replikacji, trybu failover i odzyskiwania za pośrednictwem usługi Site Recovery w celu zapewnienia działania aplikacji podczas planowanych i nieplanowanych awarii, takich jak awaria oparta na cyberataku.

Usługa Azure Site Recovery ma dwa główne składniki:

- Usługa Site Recovery: usługa Site Recovery pomaga zapewnić ciągłość działalności biznesowej dzięki utrzymywaniu działania aplikacji biznesowych i obciążeń podczas awarii. Usługa Site Recovery replikuje obciążenia uruchomione na maszynach fizycznych i wirtualnych z lokacji głównej do lokalizacji dodatkowej. Gdy wystąpi awaria w lokacji głównej, przełączysz się w tryb failover do lokalizacji dodatkowej i uzyskujesz do niej dostęp do aplikacji. Po ponownym uruchomieniu lokacji głównej możliwy jest do niej powrót po awarii.

- Usługa tworzenia kopii zapasowych: usługa Azure Backup zapewnia bezpieczeństwo i odzyskiwanie danych. Aby uzyskać więcej informacji, zobacz poprzednią sekcję.

Usługa Site Recovery może zarządzać replikacją dla:

- Replikowanie maszyn wirtualnych platformy Azure między regionami platformy Azure

- Replikacja z publicznej usługi Azure Multi-Access Edge Compute (MEC) do regionu

- Replikacja między dwoma publicznymi interfejsami MEC platformy Azure

- Lokalne maszyny wirtualne, maszyny wirtualne usługi Azure Stack i serwery fizyczne

Użyj usługi Azure Site Recovery w ramach rozwiązania BCDR.

| Zasób | opis |

|---|---|

| Omówienie usługi Site Recovery | Rozpocznij pracę z zestawem dokumentacji. |

| Moduł: ochrona infrastruktury lokalnej przed awariami za pomocą usługi Azure Site Recovery | Dowiedz się, jak zapewnić odzyskiwanie po awarii dla infrastruktury lokalnej przy użyciu usługi Azure Site Recovery. |

| Moduł: Ochrona infrastruktury platformy Azure za pomocą usługi Azure Site Recovery | Dowiedz się, jak zapewnić odzyskiwanie po awarii dla infrastruktury platformy Azure, dostosowując replikację, tryb failover i powrót po awarii maszyn wirtualnych platformy Azure. |

Szyfrowanie komunikacji sieciowej

Ten cel jest bardziej sprawdzany, aby upewnić się, że ruch sieciowy jest zaszyfrowany. Zajrzyj do zespołu ds. sieci, aby upewnić się, że te zalecenia są spełnione.

| Zalecenia | Zasób |

|---|---|

| Upewnij się, że ruch wewnętrzny użytkownika do aplikacji jest szyfrowany: — Wymuszanie komunikacji tylko z protokołem HTTPS dla aplikacji internetowych. - Łączenie zdalnych pracowników i partnerów z platformą Microsoft Azure przy użyciu usługi Azure VPN Gateway. — Bezpieczny dostęp do maszyn wirtualnych platformy Azure przy użyciu zaszyfrowanej komunikacji za pośrednictwem usługi Azure Bastion. |

Zabezpieczanie sieci przy użyciu modelu Zero Trust-Objective 3: ruch wewnętrzny typu użytkownik-aplikacja jest szyfrowany |

| Szyfruj ruch zaplecza aplikacji między sieciami wirtualnymi. Szyfruj ruch między środowiskiem lokalnym i chmurą. |

Zabezpieczanie sieci przy użyciu modelu Zero Trust-Objective 6: cały ruch jest szyfrowany |

| W przypadku architektów sieci ten artykuł ułatwia wprowadzenie zalecanych pojęć dotyczących sieci w perspektywie. Ed Fisher, architekt zabezpieczeń i zgodności w firmie Microsoft, opisuje, jak zoptymalizować sieć pod kątem łączności w chmurze, unikając najczęstszych pułapek. | Sieć w górę (do chmury) — punkt widzenia jednego architekta |

Aby uzyskać dodatkowe informacje na temat szyfrowania w środowiskach platformy Azure, zobacz Szyfrowanie komunikacji sieciowej opartej na platformie Azure.

Etap 2

Cele wdrażania etapu 2 obejmują segmentowanie sieci w celu zapewnienia lepszej kontroli nad ruchem do poufnych zasobów, zapewnienie, że serwery i urządzenia są poprawiane aktualizacjami w odpowiednim czasie, tworzenie zasobów honeypot w celu oszukania i rozpraszania osób atakujących oraz rozpoczynania zarządzania ryzykiem poufnym.

Implementowanie usług Microsoft 365 i Azure Backup na potrzeby krytycznych danych biznesowych

BCDR jest ważnym elementem ograniczania naruszeń, a kluczową częścią infrastruktury BCDR jest tworzenie kopii zapasowych i przywracanie. W przypadku cyberataków należy również chronić kopie zapasowe przed celowym wymazywaniem, uszkodzeniem lub szyfrowaniem. W przypadku ataku wymuszającego okup atakujący może zaszyfrować, uszkodzić lub zniszczyć zarówno dane na żywo, jak i kopie zapasowe, pozostawiając organizację podatną na okup w celu przywrócenia operacji biznesowych. Aby rozwiązać tę lukę w zabezpieczeniach, kopie danych kopii zapasowych muszą być niezmienne.

Firma Microsoft oferuje usługi Microsoft 365 Backup i Azure Backup na potrzeby natywnych funkcji tworzenia kopii zapasowych i przywracania.

Usługa Microsoft 365 Backup to nowa oferta (obecnie w wersji zapoznawczej), która umożliwia tworzenie kopii zapasowych danych dzierżawy platformy Microsoft 365 dla obciążeń programu Exchange, OneDrive i SharePoint na dużą skalę oraz zapewnia szybkie przywracanie. Usługa Microsoft 365 Backup lub aplikacje utworzone na platformie Microsoft 365 Backup Storage zapewniają następujące korzyści niezależnie od rozmiaru lub skali dzierżawy:

- Szybka, niezmienna kopia zapasowa w ciągu kilku godzin

- Szybkie przywracanie w ciągu kilku godzin

- Pełna wierność przywracania witryny programu SharePoint i konta usługi OneDrive, co oznacza, że witryna i usługa OneDrive są przywracane do ich dokładnego stanu w określonych poprzednich punktach w czasie za pośrednictwem operacji wycofywania

- Pełne przywracanie elementu skrzynki pocztowej programu Exchange lub szczegółowe przywracanie elementów przy użyciu wyszukiwania

- Skonsolidowane zarządzanie domenami zabezpieczeń i zgodności

Aby uzyskać więcej informacji, zobacz Omówienie usługi Microsoft 365 Backup.

Usługa Azure Backup udostępnia proste, bezpieczne i ekonomiczne rozwiązania do wykonywania kopii zapasowych danych i odzyskiwania ich z chmury platformy Microsoft Azure. Usługa Azure Backup może tworzyć kopie zapasowe:

- Pliki lokalne, foldery, stan systemu, lokalne maszyny wirtualne (Hyper-V i VMware) oraz inne obciążenia lokalne.

- Maszyny wirtualne platformy Azure lub pliki, foldery i stan systemu.

- Dyski zarządzane platformy Azure

- Udziały usługi Azure Files

- Program SQL Server na maszynach wirtualnych platformy Azure

- Bazy danych SAP HANA na maszynach wirtualnych platformy Azure

- Serwery usługi Azure Database for PostgreSQL

- Obiekty blob platformy Azure

| Zasób | opis |

|---|---|

| Moduł: Projektowanie rozwiązania do tworzenia kopii zapasowych i odzyskiwania po awarii | Dowiedz się, jak wybrać odpowiednie rozwiązania do tworzenia kopii zapasowych i rozwiązania odzyskiwania po awarii dla obciążeń platformy Azure. |

| Omówienie usługi Microsoft 365 Backup | Rozpocznij pracę z zestawem dokumentacji dla usługi Microsoft 365 Backup. |

| Omówienie usługi Azure Backup | Rozpocznij pracę z zestawem dokumentacji dla usługi Azure Backup. |

| Plan tworzenia kopii zapasowych i przywracania w celu ochrony przed oprogramowaniem wymuszającym okup | Dowiedz się, jak usługa Azure Backup chroni przed atakiem wymuszającym okup. |

Usługi Microsoft 365 Backup i Azure Backup można używać w ramach rozwiązania BCDR.

Migawki przyrostowe można również używać na platformie Azure do badania śledczego po naruszeniu. Migawki przyrostowe to kopie zapasowe do punktu w czasie dla dysków zarządzanych, które po ich utworzeniu składają się tylko ze zmian od ostatniej migawki. Migawki umożliwiają ustalenie ostatniego punktu w czasie przed wystąpieniem naruszenia i przywrócenie go do tego stanu.

Ochrona tożsamości dla kont użytkowników używanych do administrowania kopiami zapasowymi musi używać silnego uwierzytelniania za pomocą uwierzytelniania wieloskładnikowego i powinna używać usługi PIM na potrzeby dostępu JIT. Upewnij się również, że infrastruktura kopii zapasowych jest chroniona przy użyciu tożsamości pomocniczych od innego dostawcy tożsamości, takiego jak tożsamości lokalne lub tożsamości systemu lokalnego. Są one nazywane kontami z break glass.

Jeśli na przykład cyberatak naruszył dzierżawę identyfikatora Entra firmy Microsoft, a użytkownik jest teraz zablokowany przy użyciu konta administratora microsoft Entra ID w celu uzyskania dostępu do kopii zapasowych, infrastruktura kopii zapasowej musi zezwalać na logowanie oddzielone od naruszonej dzierżawy identyfikatora Entra firmy Microsoft.

Implementowanie planu stosowania poprawek

Plan stosowania poprawek obejmuje konfigurowanie automatycznej aktualizacji we wszystkich całych infrastrukturze systemu operacyjnego, dzięki czemu poprawki są wdrażane szybko, aby uniknąć ataków atakujących, którzy korzystają z niewzorowanych systemów jako wektorów ataków.

| Zasób | opis |

|---|---|

| Zarządzanie punktami końcowymi w firmie Microsoft | Rozpocznij pracę z omówieniem rozwiązań do zarządzania punktami końcowymi firmy Microsoft. |

| Zarządzanie punktami końcowymi | Rozpocznij pracę z dokumentacją, aby zarządzać punktami końcowymi. |

| Zastosuj zero trust do usługi Azure IaaS: Automatyzowanie aktualizacji maszyn wirtualnych | Konfigurowanie automatycznych aktualizacji dla maszyn wirtualnych z systemem Windows i Linux. |

| Ustawienia usługi Windows Update, którymi można zarządzać za pomocą zasad usługi Intune | Zarządzanie ustawieniami usługi Windows Update dla systemów Windows 10 i Windows 11 przy użyciu usługi Microsoft Intune. |

Należy również rozważyć aktualizacje i poprawki wymagane przez inne urządzenia, zwłaszcza te, które:

Zapewnianie zabezpieczeń.

Przykłady obejmują routery dostępu do Internetu, zapory, urządzenia filtrowania pakietów i inne pośrednie urządzenia analizy zabezpieczeń.

Są częścią infrastruktury BCDR.

Przykłady obejmują lokalne lub lokalne usługi kopii zapasowych innych firm.

Tworzenie zasobów honeypot

Celowo tworzysz zasoby honeypot — takie jak tożsamości, udziały plików, aplikacje i konta usług — dzięki czemu można je odnaleźć przez osoby atakujące. Te zasoby są przeznaczone do przyciągania i oszukiwania atakujących i nie są częścią normalnej infrastruktury IT.

Zasoby honeypot powinny odzwierciedlać typowe cele dla atakujących. Na przykład:

- Nazwy kont użytkowników, które sugerują dostęp administratora, ale nie mają uprawnień wykraczających poza zasoby honeypot.

- Zasoby udziału plików, które mają nazwy plików sugerujące dane poufne, takie jak CustomerDatabase.xlxs, ale dane są fikcyjne.

Po wdrożeniu zasobów honeypot użyj infrastruktury ochrony przed zagrożeniami, aby monitorować je i wykrywać atak na wczesnym etapie. Najlepiej, aby osoba atakująca ustaliła, że zasoby honeypot są fałszywe i używają technik transferu bocznego do życia poza ziemią, w której osoba atakująca używa własnych aplikacji i narzędzi do ataku na zasoby. Podczas ataku na zasoby honeypot można również zbierać informacje o tożsamości, metodach i motywacjach osoby atakującej.

Dzięki nowej możliwości oszustwa w usłudze Microsoft Defender XDR można włączyć i skonfigurować autentyczne konta dekoy, hosty i lures. Fałszywe zasoby generowane przez usługę Defender XDR są następnie automatycznie wdrażane na określonych klientach. Gdy osoba atakująca wchodzi w interakcję z dekoysami lub zwabieniem, możliwość oszustwa podnosi alerty o wysokim poziomie zaufania, pomagając w badaniach zespołu ds. zabezpieczeń i umożliwiając im obserwowanie metod i strategii osoby atakującej.

Aby uzyskać więcej informacji, zobacz omówienie.

Wprowadzenie do Zarządzanie ryzykiem wewnętrznym w Microsoft Purview

Zarządzanie ryzykiem wewnętrznym w Microsoft Purview ułatwia szybkie identyfikowanie, klasyfikowanie i działanie na temat potencjalnie ryzykownych działań. Korzystając z dzienników z platformy Microsoft 365 i programu Microsoft Graph, zarządzanie ryzykiem niejawnych umożliwia zdefiniowanie określonych zasad w celu zidentyfikowania wskaźników ryzyka. Przykłady zagrożeń wewnętrznych od użytkowników to:

- Wycieki poufnych danych i wycieku danych

- Naruszenia poufności

- Kradzież własności intelektualnej (IP)

- Badanie

- Handel z wykorzystaniem informacji poufnych

- Naruszenia zgodności z przepisami

Po zidentyfikowaniu ryzyka możesz podjąć działania w celu ograniczenia tych zagrożeń oraz w razie potrzeby otworzyć sprawy dochodzeniowe i podjąć odpowiednie działania prawne.

| Zasób | opis |

|---|---|

| Zarządzanie ryzykiem niejawnych testerów | Rozpocznij pracę z zestawem dokumentacji. |

| Moduł: zarządzanie ryzykiem poufnym w usłudze Microsoft Purview | Dowiedz się więcej o zarządzaniu ryzykiem poufnym oraz o tym, jak technologie firmy Microsoft mogą pomóc w wykrywaniu, badaniach i działaniach na ryzykownych działaniach w organizacji. |

| Moduł: implementowanie Zarządzanie ryzykiem wewnętrznym w Microsoft Purview | Dowiedz się, jak używać Zarządzanie ryzykiem wewnętrznym w Microsoft Purview do planowania rozwiązania ryzyka wewnętrznego, tworzenia zasad zarządzania ryzykiem poufnym oraz zarządzania alertami i przypadkami zarządzania ryzykiem niejawnych testerów. |

Etap 3

Na tym etapie rozszerzysz zakres tworzenia kopii zapasowych i odzyskiwania lokacji, aby uwzględnić wszystkie dane biznesowe i obciążenia, dodatkowo możesz zapobiegać atakom opartym na sieci oraz utworzyć bardziej formalny projekt i plan zagrożenia oraz reagowanie na odpowiedź BCDR.

Implementowanie usługi Microsoft 365 Backup i Azure Backup dla wszystkich danych biznesowych

Po spełnieniu zadowolenia, że usługa Microsoft 365 Backup i Azure Backup działają dla kluczowych danych i została przetestowana w ćwiczeniach odzyskiwania, możesz teraz rozszerzyć ją tak, aby zawierała wszystkie dane biznesowe.

Implementowanie usługi Azure Site Recovery dla wszystkich obciążeń

Po spełnieniu zadowolenia, że usługa Azure Site Recovery działa dla danych krytycznych i została przetestowana w ćwiczeniach odzyskiwania, możesz teraz rozszerzyć ją tak, aby zawierała wszystkie dane biznesowe.

Uzyskiwanie wglądu w ruch sieciowy

Aplikacje w chmurze, które otworzyły punkty końcowe w środowiskach zewnętrznych, takich jak Internet lub lokalnie, są narażone na ataki pochodzące z tych środowisk. Aby zapobiec tym atakom, należy przeskanować ruch pod kątem złośliwych ładunków lub logiki.

Aby uzyskać więcej informacji, zobacz Filtrowanie natywne dla chmury i ochrona znanych zagrożeń.

Aby uzyskać dodatkowe informacje na temat uzyskiwania widoczności ruchu sieciowego w środowiskach platformy Azure, zobacz Uzyskiwanie wglądu w ruch sieciowy.

Projektowanie zagrożenia i reagowania BCDR

Konsekwencje naruszenia mogą uruchamiać spektrum atakującego infekujące urządzenia za pomocą złośliwego oprogramowania, które może zostać wykryte i zawarte stosunkowo łatwo, w przypadku ataków wymuszających okup, w których atakujący już eksfiltrował, zaszyfrował lub zniszczył niektóre lub wszystkie poufne dane organizacji i okupuje jego ujawnienie lub przywrócenie.

W paraliżującym ataku wymuszającym okup organizacja może cierpieć na długotrwałe zakłócenia biznesowe, które są podobne w wielu kwestiach do kryzysu lub klęski żywiołowej. Pomyśl o naruszeniu i jego wyniku destrukcyjnym cyberataku jako kryzysie lub katastrofie dokonanej przez człowieka.

Dlatego ważne jest, aby uwzględnić naruszenia i możliwość wysoce destrukcyjnego cyberataku w planowaniu BCDR. Ta sama infrastruktura, której można użyć do kontynuowania działalności biznesowej w kryzysie lub po wystąpieniu klęski żywiołowej, może i powinna zostać użyta do odzyskania sprawności po ataku.

Jeśli masz już plan BCDR, przejrzyj go, aby upewnić się, że zawiera on dane, urządzenia, aplikacje i procesy, które mogą mieć wpływ na cyberatak.

Jeśli nie, rozpocznij proces planowania ogólnego BCDR i uwzględnij cyberataki jako źródło kryzysu lub katastrofy. Należy pamiętać, że:

Plany BC zapewniają, że firma może normalnie funkcjonować w przypadku kryzysu.

Plany odzyskiwania po awarii obejmują awaryjne odzyskiwanie po utracie danych lub infrastruktury za pomocą kopii zapasowych danych i wymiany lub odzyskiwania infrastruktury.

Plany odzyskiwania po awarii powinny obejmować szczegółowe procedury odzyskiwania systemów IT i procesów w celu przywrócenia operacji biznesowych. Plany te powinny mieć kopię zapasową poza wierszem, na przykład na nośnikach przenośnych przechowywanych w lokalizacji z zabezpieczeniami fizycznymi. Osoby atakujące mogą polować na te typy planów odzyskiwania IT w lokalizacjach lokalnych i w chmurze i zniszczyć je w ramach ataku wymuszającego okup. Ponieważ zniszczenie tych planów sprawi, że przywrócenie operacji biznesowych będzie bardziej kosztowne, atakujący mogą zażądać więcej okupu.

Rozwiązania Microsoft 365 Backup, Azure Backup i Azure Site Recovery opisane w tym artykule to przykłady technologii BCDR.

| Zasób | opis |

|---|---|

| Moduł: Projektowanie rozwiązania do tworzenia kopii zapasowych i odzyskiwania po awarii | Dowiedz się, jak wybrać odpowiednie rozwiązania do tworzenia kopii zapasowych i rozwiązania odzyskiwania po awarii dla obciążeń platformy Azure. |

Etap 4

Na tym etapie dodatkowo zabezpieczysz sieć i upewnisz się, że twój plan i proces BCDR działa, praktykując go w destrukcyjnych sytuacjach cyberataku.

Zaprzestanie starszej technologii zabezpieczeń sieci

Zapoznaj się z zestawem technologii i produktów używanych przez organizację w celu zapewnienia zabezpieczeń sieci i określ, czy są one niezbędne, czy nadmiarowe z innymi funkcjami zabezpieczeń sieci. Każda technologia zabezpieczeń sieci może być również celem dla osób atakujących. Jeśli na przykład technologia lub produkt nie są aktualizowane w odpowiednim czasie, rozważ jego usunięcie.

Aby uzyskać więcej informacji, zobacz Przestań korzystać ze starszej technologii zabezpieczeń sieci, która opisuje typy technologii zabezpieczeń sieci, których nie potrzebujesz.

Aby uzyskać dodatkowe informacje na temat zaprzestania starszych technologii zabezpieczeń sieci w środowiskach platformy Azure, zobacz Zaprzestanie starszej technologii zabezpieczeń sieci.

Przećwicz zagrożenie i odpowiedź BCDR

Aby zapewnić szybkie odzyskanie operacji biznesowych po niszczycielskim cyberataku, należy regularnie ćwiczyć plan BCDR w połączeniu z zespołem SecOps. Rozważ przeprowadzenie praktyki BCDR dla cyberataków raz w miesiącu lub kwartale i kiedy elementy infrastruktury BCDR zmieniają się, takie jak użycie innego produktu lub metody tworzenia kopii zapasowych.

Plan wdrożenia chmury

Plan wdrożenia jest niezbędnym wymaganiem dla pomyślnego wdrożenia chmury. Kluczowe atrybuty pomyślnego planu wdrożenia implementowania zapobiegania naruszeniom zabezpieczeń i odzyskiwania obejmują:

- Strategia i planowanie są dostosowane: podczas rysowania planów testowania, pilotażu i wdrażania możliwości zapobiegania naruszeniom i odzyskiwania ataków w całym majątku cyfrowym należy ponownie zapoznać się ze strategią i celami, aby upewnić się, że plany są dostosowane. Obejmuje to priorytetowe i docelowe kamienie milowe celów zapobiegania naruszeniom i odzyskiwania.

- Plan jest iteracyjny: po rozpoczęciu wdrażania planu poznasz wiele rzeczy na temat środowiska i używanego zestawu możliwości. Na każdym etapie wdrażania ponownie zapoznaj się z wynikami w porównaniu z celami i dostosuj plany. Na przykład możesz ponownie wrócić do wcześniejszej pracy, aby dostosować zasady.

- Szkolenie pracowników i użytkowników jest dobrze planowane: od architektów zabezpieczeń po specjalistów IT ds. sieci, urządzeń i BCDR wszyscy zostali przeszkoleni, aby odnieść sukces dzięki obowiązkom zapobiegania naruszeniom i odzyskiwaniu.

Aby uzyskać więcej informacji z przewodnika Cloud Adoption Framework dla platformy Azure, zobacz Planowanie wdrożenia chmury.

Faza gotowości

Użyj zasobów wymienionych w tym artykule, aby określić priorytety planu. Praca dotycząca implementowania zapobiegania naruszeniom i odzyskiwania reprezentuje jedną z warstw w strategii wdrażania z wieloma warstwami Zero Trust.

Podejście etapowe zalecane w tym artykule obejmuje kaskadowe działanie zapobiegania naruszeniom i odzyskiwania w sposób metodyczny w całym majątku cyfrowym. Na tej fazie ponownie zapoznaj się z tymi elementami planu, aby upewnić się, że wszystko jest gotowe do użycia:

- Korzystanie z usługi Microsoft Entra PIM zostało przetestowane pod kątem kont administratorów, a administratorzy IT są przeszkoleni w celu korzystania z niego

- Infrastruktura sieci została przetestowana pod kątem szyfrowania danych zgodnie z potrzebami, przetestowano segmentowanie dostępu do filtru, a nadmiarowe starsze technologie sieciowe zostały ustalone, a testy są uruchamiane, aby upewnić się, że operacja została usunięta

- Rozwiązania dotyczące poprawek systemu zostały przetestowane pod kątem pomyślnej instalacji aktualizacji i wykrywania nieudanych aktualizacji

- Rozpoczęto analizę zagrożeń wewnętrznych i sposób zarządzania nimi

- Zasoby honeypot są wdrażane i testowane wraz z infrastrukturą ochrony przed zagrożeniami w celu wykrywania dostępu

- Infrastruktura i praktyki BCDR zostały przetestowane na podzestawie danych

Faza wdrażania

Firma Microsoft zaleca kaskadowe, iteracyjne podejście do implementowania zapobiegania naruszeniom i odzyskiwania. Dzięki temu można uściślić strategię i zasady w miarę zwiększania dokładności wyników. Nie trzeba czekać na ukończenie jednej fazy przed rozpoczęciem następnej. Wyniki są bardziej skuteczne, jeśli iterujesz po drodze.

Główne elementy fazy wdrażania organizacji powinny obejmować:

- Włączanie usługi Microsoft Entra PIM dla wszystkich administratorów i innych kont uprzywilejowanych

- Implementowanie szyfrowania ruchu sieciowego, segmentacji i usuwania starszych systemów

- Wdrażanie zasobów honeypot

- Wdrażanie infrastruktury zarządzania poprawkami

- Analizowanie czynników ryzyka wewnętrznego i mapowanie ich na zarządzanie ryzykiem niejawnych testerów

- Wdrażanie i praktykowanie infrastruktury BCDR dla danych krytycznych (etap 1) lub wszystkich danych biznesowych (etap 3)

Zarządzanie fazami i zarządzanie nimi

Zarządzanie zdolnością organizacji do implementowania zapobiegania naruszeniom i odzyskiwania jest procesem iteracyjnym. Przemyślanie tworząc plan implementacji i wdrażając go w ramach majątku cyfrowego, utworzono podstawę. Poniższe zadania ułatwiają rozpoczęcie tworzenia początkowego planu ładu dla tej podstawy.

| Cel cząstkowy | Zadania |

|---|---|

| Śledzenie i mierzenie | Przypisz właścicieli do krytycznych akcji i projektów, takich jak edukacja administratora IT i zarządzanie zasobami honeypot, zarządzanie poprawkami, zabezpieczenia sieci i procedury BCDR. Twórz plany z możliwością działania z datami dla każdej akcji i projektu oraz instrumentuj postęp przy użyciu raportów i pulpitów nawigacyjnych. |

| Monitor | - Śledzenie żądań PIM i wynikowych akcji. - Monitorowanie dostępu do zasobów honeypot. — Monitorowanie systemów do stosowania poprawek w przypadku błędów instalacji aktualizacji. - Testowanie procedur BCDR pod kątem kompletności i integralności przywracania. |

| Iterowanie dla dojrzałości | — Ankieta dotycząca infrastruktury sieciowej dla dodatkowych starszych systemów, które można usunąć. - Dostosowanie infrastruktury BCDR do nowych zasobów i funkcji. |

Następne kroki

W tym scenariuszu biznesowym:

- Zapobieganie naruszeniom lub zmniejszanie szkód biznesowych

- Implementowanie ochrony przed zagrożeniami i trasy XDR

Dodatkowe artykuły w strukturze wdrażania zero trust:

- Omówienie platformy wdrażania zero trust

- Szybka modernizacja stanu zabezpieczeń

- Zabezpieczanie pracy zdalnej i hybrydowej

- Identyfikowanie i ochrona poufnych danych biznesowych

- Spełnianie wymagań prawnych i zgodności

Zasoby śledzenia postępu

W przypadku dowolnego scenariusza biznesowego Zero Trust można użyć następujących zasobów śledzenia postępu.

| Zasób śledzenia postępu | To pomaga... | Zaprojektowany pod kątem... |

|---|---|---|

Plik PDF lub plik PDF z możliwością pobrania siatki planu wdrożenia

|

Łatwo zrozumieć ulepszenia zabezpieczeń dla każdego scenariusza biznesowego i poziom nakładu pracy dla etapów i celów fazy planu. | Potencjalni klienci, liderzy biznesowi i inni uczestnicy projektu scenariusza biznesowego. |

| Monitor wdrażania Zero Trust do pobrania z możliwością pobierania pokazu slajdów programu PowerPoint |

Śledź postęp na etapach i zamierzeniach fazy Planu. | Potencjalni klienci, liderzy biznesowi i inni uczestnicy projektu scenariusza biznesowego. |

Cele scenariusza biznesowego i zadania do pobrania skoroszyt programu Excel

|

Przypisz własność i śledź postęp na etapach, zamierzeniach i zadaniach fazy Planu. | Potencjalni klienci, potencjalni klienci it i implementatorzy IT w scenariuszach biznesowych. |

Aby uzyskać dodatkowe zasoby, zobacz Ocena Zero Trust i zasoby śledzenia postępu.