Badanie wyłudzania informacji

Ten artykuł zawiera wskazówki dotyczące identyfikowania i badania ataków wyłudzających informacje w organizacji. Instrukcje krok po kroku ułatwiają podjęcie wymaganych działań naprawczych w celu ochrony informacji i zminimalizowania dalszych zagrożeń.

Ten artykuł zawiera następujące sekcje:

- Wymagania wstępne: obejmuje określone wymagania, które należy wykonać przed rozpoczęciem badania. Na przykład rejestrowanie, które powinno być włączone, wymagane są między innymi role i uprawnienia.

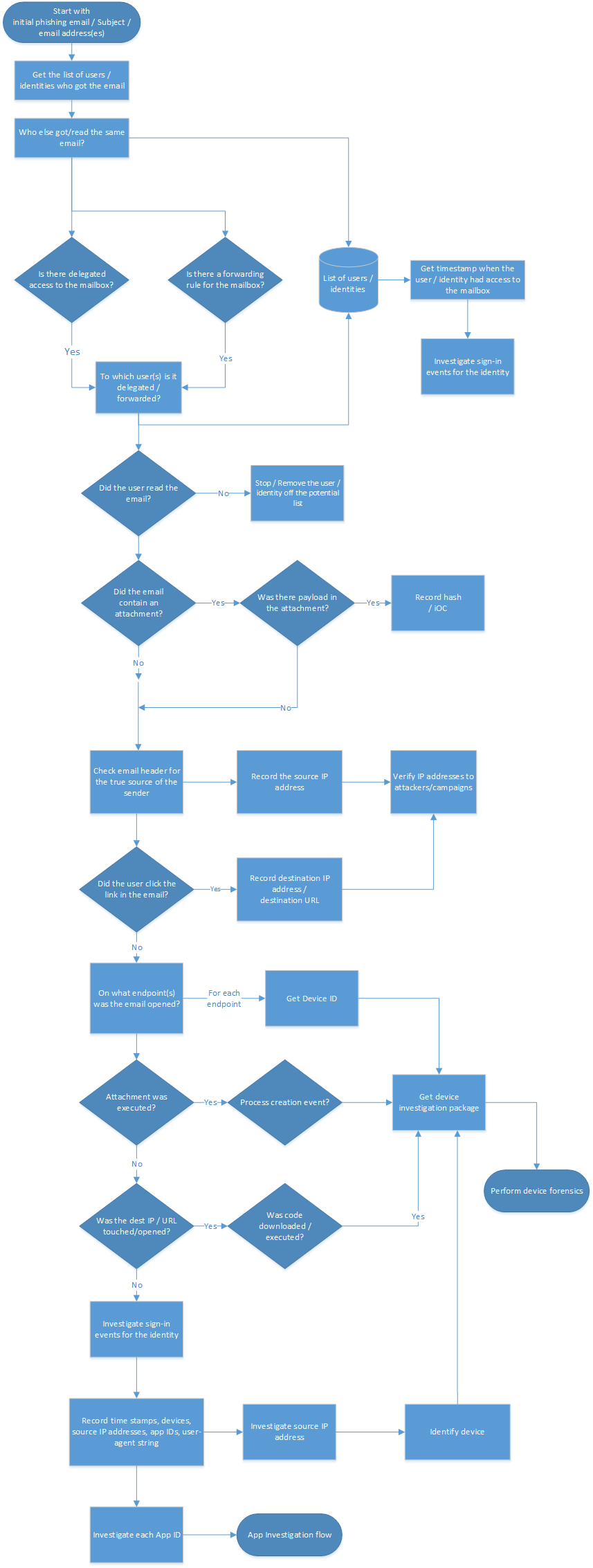

- Przepływ pracy: przedstawia przepływ logiczny, który należy wykonać, aby wykonać to badanie.

- Lista kontrolna: zawiera listę zadań dla każdego z kroków na wykresie blokowym. Ta lista kontrolna może być przydatna w środowiskach wysoce regulowanych, aby zweryfikować ukończone elementy lub jako bramę jakości dla siebie.

- Kroki badania: zawiera szczegółowe wskazówki krok po kroku dotyczące tego konkretnego badania.

Wymagania wstępne

Poniżej przedstawiono ogólne ustawienia i konfiguracje, które należy wykonać przed kontynuowaniem badania wyłudzania informacji.

Szczegóły klienta

Przed kontynuowaniem badania należy mieć nazwę użytkownika, główną nazwę użytkownika (UPN) lub adres e-mail konta, którego podejrzewasz, jest naruszony.

Podstawowe wymagania dotyczące platformy Microsoft 365

Weryfikowanie ustawień inspekcji

Sprawdź, czy inspekcja skrzynki pocztowej jest domyślnie włączona, uruchamiając następujące polecenie w programie Exchange Online PowerShell:

Get-OrganizationConfig | Format-List AuditDisabled

Wartość False wskazuje, że inspekcja skrzynki pocztowej jest włączona dla wszystkich skrzynek pocztowych w organizacji, niezależnie od wartości właściwości AuditEnabled w poszczególnych skrzynkach pocztowych. Aby uzyskać więcej informacji, zobacz Sprawdzanie, czy inspekcja skrzynki pocztowej jest domyślnie włączona.

Śledzenie wiadomości

Dzienniki śledzenia wiadomości są nieocenionymi składnikami, które ułatwiają znalezienie oryginalnego źródła wiadomości i zamierzonych adresatów. Możesz użyć funkcji śledzenia komunikatów w centrum administracyjnym programu Exchange (EAC) pod adresem https://admin.exchange.microsoft.com/#/messagetrace lub za pomocą polecenia cmdlet Get-MessageTrace w programie Exchange Online PowerShell.

Uwaga

Śledzenie wiadomości jest również dostępne w portalu Usługi Microsoft Defender w https://security.microsoft.com obszarze Śledzenie wiadomości e-mail i współpracy>programu Exchange, ale jest to tylko link przekazujący do śledzenia wiadomości w usłudze EAC.

Kilka składników funkcji śledzenia wiadomości nie wyjaśnia, ale identyfikator wiadomości jest unikatowym identyfikatorem wiadomości e-mail i wymaga dokładnego zrozumienia. Aby uzyskać identyfikator wiadomości dla interesującej wiadomości e-mail, należy zbadać nieprzetworzone nagłówki wiadomości e-mail.

Wyszukiwanie dziennika inspekcji

Przeszukiwasz ujednolicony dziennik inspekcji, aby wyświetlić wszystkie działania użytkownika i administratora w organizacji platformy Microsoft 365.

Czy dzienniki logowania i/lub dzienniki inspekcji są eksportowane do systemu zewnętrznego?

Ponieważ większość danych logowania i inspekcji identyfikatora entra firmy Microsoft zostanie zastąpiona po upływie 30 lub 90 dni, zalecamy użycie usługi Microsoft Sentinel, usługi Azure Monitor lub zewnętrznego systemu zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM).

Wymagane role i uprawnienia

Uprawnienia w identyfikatorze Entra firmy Microsoft

Zalecamy, aby konto, które bada, było co najmniej czytelnikiem zabezpieczeń.

Uprawnienia na platformie Microsoft 365

Rola Czytelnik zabezpieczeń w portalu usługi Microsoft Defender lub portal zgodności Microsoft Purview powinna zapewnić wystarczające uprawnienia do przeszukiwania odpowiednich dzienników.

Jeśli nie masz pewności co do roli do użycia, zobacz Znajdowanie uprawnień wymaganych do uruchomienia dowolnego polecenia cmdlet programu Exchange.

Usługa Microsoft Defender dla punktu końcowego

Jeśli masz Ochrona punktu końcowego w usłudze Microsoft Defender (MDE), należy go użyć do tego przepływu. Aby uzyskać więcej informacji, zobacz Walka z wyłudzaniem informacji za pomocą udostępniania sygnałów i uczenia maszynowego.

Wymagania systemowe

Wymagania sprzętowe

System powinien mieć możliwość uruchomienia programu PowerShell.

Wymagania dotyczące oprogramowania

Do zbadania środowiska w chmurze wymagane są następujące moduły programu PowerShell:

Moduł Programu PowerShell dla programu Graph w usłudze Azure AD. Aby uzyskać instrukcje dotyczące instalacji, zobacz Instalowanie programu PowerShell usługi Azure Active Directory dla programu Graph.

Jeśli potrzebujesz starszych poleceń cmdlet w module usługi Azure AD MSOnline (wersja 1), zobacz Microsoft Entra ID (MSOnline).

Moduł programu PowerShell usługi Exchange Online: aby uzyskać instrukcje dotyczące instalacji, zobacz Instalowanie i obsługa modułu programu PowerShell usługi Exchange Online.

Moduł Programu PowerShell reagowania na zdarzenia firmy Microsoft: aby uzyskać instrukcje dotyczące instalacji, zobacz Moduł Programu PowerShell reagowania na zdarzenia firmy Microsoft

Przepływ pracy

Możesz również wykonać następujące czynności:

- Pobierz przepływy pracy podręcznika wyłudzające informacje i inne przepływy pracy podręcznika reagowania na zdarzenia jako plik PDF.

- Pobierz przepływy pracy podręcznika wyłudzające informacje i inne przepływy pracy podręcznika reagowania na zdarzenia jako plik programu Visio.

Lista kontrolna

Ta lista kontrolna pomaga ocenić proces badania i sprawdzić, czy kroki zostały wykonane podczas badania:

| Przeglądanie początkowej wiadomości e-mail wyłudzających informacje | |

| Pobierz listę użytkowników, którzy uzyskali tę wiadomość e-mail | |

| Pobieranie najnowszych dat, gdy użytkownik miał dostęp do skrzynki pocztowej | |

| Czy dostęp delegowany jest skonfigurowany w skrzynce pocztowej? | |

| Czy w skrzynce pocztowej są skonfigurowane reguły przesyłania dalej? | |

| Przeglądanie reguł przepływu poczty programu Exchange (reguły transportu) | |

| Znajdowanie wiadomości e-mail | |

| Czy użytkownik przeczytał lub otworzył wiadomość e-mail? | |

| Kto jeszcze dostał tę samą wiadomość e-mail? | |

| Czy wiadomość e-mail zawiera załącznik? | |

| Czy w załączniku był ładunek? | |

| Sprawdź nagłówek wiadomości e-mail pod kątem prawdziwego źródła nadawcy | |

| Weryfikowanie adresów IP osobom atakującym/kampaniom | |

| Czy użytkownik wybrał linki w wiadomości e-mail? | |

| W jakim punkcie końcowym została otwarta wiadomość e-mail? | |

| Czy został wykonany ładunek załącznika? | |

| Czy docelowy adres IP lub adres URL został dotknięty, czy otwarty? | |

| Czy został wykonany złośliwy kod? | |

| Jakie logowania miały miejsce na koncie w scenariuszu federacyjnym? | |

| Jakie logowania miały miejsce w przypadku konta dla scenariusza zarządzanego? | |

| Badanie źródłowego adresu IP | |

| Badanie znalezionego identyfikatora urządzenia | |

| Badanie każdego identyfikatora aplikacji |

Możesz również pobrać wyłudzanie informacji i inne listy kontrolne podręcznika incydentu jako plik programu Excel.

Kroki badania

W przypadku tego badania masz przykładową wiadomość e-mail wyłudzających informacje lub część wiadomości e-mail. Na przykład możesz mieć adres nadawcy, temat wiadomości e-mail lub części wiadomości, aby rozpocząć badanie. Upewnij się również, że wszystkie ustawienia zostały ukończone i włączone zgodnie z zaleceniami w sekcji Wymagania wstępne .

Pobieranie listy użytkowników/tożsamości, którzy uzyskali wiadomość e-mail

Pierwszym krokiem jest uzyskanie listy użytkowników/tożsamości, którzy otrzymali wiadomość e-mail z informacją o wyłudzaniu informacji. Celem tego kroku jest zarejestrowanie listy potencjalnych użytkowników /tożsamości, które będą później używane do iterowania w celu wykonania dalszych kroków badania. Zapoznaj się z sekcją Przepływ pracy, aby zapoznać się z diagramem przepływu wysokiego poziomu kroków, które należy wykonać podczas tego badania.

W tym podręczniku nie udostępniamy żadnych zaleceń dotyczących sposobu rejestrowania tej listy potencjalnych użytkowników/tożsamości. W zależności od rozmiaru badania można użyć książki programu Excel, pliku CSV, a nawet bazy danych do większych badań. Istnieje wiele sposobów uzyskiwania listy tożsamości w danej dzierżawie, a oto kilka przykładów.

Tworzenie wyszukiwania zawartości w portal zgodności Microsoft Purview

Użyj wskaźników, aby utworzyć i uruchomić wyszukiwanie zawartości. Aby uzyskać instrukcje, zobacz Tworzenie wyszukiwania zawartości.

Aby uzyskać pełną listę właściwości wiadomości e-mail z możliwością wyszukiwania, zobacz właściwości wiadomości e-mail z możliwością wyszukiwania.

Poniższy przykład zwraca komunikaty odebrane przez użytkowników od 13 kwietnia 2022 r. do 14 kwietnia 2022 r. i zawierające słowa "action" i "required" w wierszu tematu:

(Received:4/13/2022..4/14/2022) AND (Subject:'Action required')

Poniższe przykładowe zapytanie zwraca komunikaty wysyłane przez chatsuwloginsset12345@outlook.com element i zawiera dokładną frazę "Zaktualizuj informacje o koncie" w wierszu tematu.

(From:chatsuwloginsset12345@outlook.com) AND (Subject:"Update your account information")

Aby uzyskać więcej informacji, zobacz, jak wyszukiwać i usuwać komunikaty w organizacji.

Używanie polecenia cmdlet Search-Mailbox w programie Exchange Online PowerShell

Możesz również użyć polecenia cmdlet Search-Mailbox w programie Exchange Online PowerShell , aby wykonać określone zapytanie względem docelowej skrzynki pocztowej i skopiować wyniki do niepowiązanej docelowej skrzynki pocztowej.

Poniższe przykładowe zapytanie wyszukuje skrzynkę pocztową Jane Smith pod kątem wiadomości e-mail zawierającej frazę Invoice w temacie i kopiuje wyniki do irMailbox w folderze o nazwie "Badanie".

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

W tym przykładowym poleceniu zapytanie wyszukuje wszystkie skrzynki pocztowe dzierżawy dla wiadomości e-mail zawierającej frazę "InvoiceUrgent" w temacie i kopiuje wyniki do irMailbox w folderze o nazwie "Badanie".

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Search-Mailbox.

Czy dostęp delegowany jest skonfigurowany w skrzynce pocztowej?

Użyj następującego skryptu, aby sprawdzić, czy dostęp delegowany jest skonfigurowany w skrzynce pocztowej: https://github.com/OfficeDev/O365-InvestigationTooling/blob/master/DumpDelegatesandForwardingRules.ps1.

Aby utworzyć ten raport, uruchom mały skrypt programu PowerShell, który pobiera listę wszystkich użytkowników. Następnie użyj polecenia cmdlet Get-MailboxPermission, aby utworzyć plik CSV wszystkich delegatów skrzynki pocztowej w dzierżawie.

Poszukaj nietypowych nazw lub dotacji uprawnień. Jeśli widzisz coś niezwykłego, skontaktuj się z właścicielem skrzynki pocztowej, aby sprawdzić, czy jest to uzasadnione.

Czy istnieją reguły przekazywania skonfigurowane dla skrzynki pocztowej?

Należy sprawdzić każdą zidentyfikowaną skrzynkę pocztową na potrzeby przesyłania dalej skrzynki pocztowej (nazywanej również przekazywaniem protokołu SMTP (Simple Mail Transfer Protocol)) lub regułami skrzynki odbiorczej, które przesyłają dalej wiadomości e-mail do adresatów zewnętrznych (zazwyczaj nowo utworzone reguły skrzynki odbiorczej).

Aby sprawdzić wszystkie skrzynki pocztowe na potrzeby przekazywania skrzynki pocztowej, uruchom następujące polecenie w programie PowerShell usługi Exchange Online:

Get-Mailbox -RecipientTypeDetails UserMailbox -ResultSize unlimited | Format-Table -Auto MicrosoftOnlineServicesID,ForwardingSmtpAddress,DeliverToMailboxAndForward | Export-csv C:\Temp\Forwarding.csv -NoTypeInformationAby sprawdzić reguły skrzynki odbiorczej utworzone w skrzynkach pocztowych między określonymi datami, uruchom następujące polecenie w programie Exchange Online PowerShell:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -ResultSize 5000 -RecordType exchangeadmin -Operations New-InboxRule | Export-csv NoTypeInformation -Path c:\temp\Inboxrulesoutput.csvMożesz również użyć raportu Automatycznie przekazywane komunikaty w centrum administracyjnym programu Exchange (EAC). Aby uzyskać instrukcje, zobacz Raport automatycznie przekazywanych komunikatów w usłudze Exchange Online.

Uwagi:

- Poszukaj nietypowych lokalizacji docelowych lub dowolnego rodzaju adresowania zewnętrznego.

- Poszukaj reguł przesyłania dalej z nietypowymi słowami kluczowymi w kryteriach, takich jak wszystkie wiadomości e-mail z fakturą wyrazów w temacie. Skontaktuj się z właścicielem skrzynki pocztowej, aby sprawdzić, czy jest to uzasadnione.

Przeglądanie reguł skrzynki odbiorczej

Sprawdź usunięcie reguł skrzynki odbiorczej, biorąc pod uwagę znaczniki czasu w pobliżu badania. Na przykład użyj następującego polecenia w programie Exchange Online PowerShell:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -Operations Remove-InboxRule | Export-CSV NoTypeInformation -Path c:\temp\removedInboxRules.csv

Przejrzyj reguły przepływu poczty programu Exchange (reguły transportu)

Istnieją dwa sposoby uzyskiwania listy reguł przepływu poczty programu Exchange (nazywanych również regułami transportu) w organizacji:

- W centrum administracyjnym programu Exchange lub programie Exchange Online PowerShell. Aby uzyskać instrukcje, zobacz Wyświetlanie lub modyfikowanie reguły przepływu poczty.

- Raport reguły transportu programu Exchange w centrum administracyjnym programu Exchange. Aby uzyskać instrukcje, zobacz Raport reguły transportu programu Exchange w usłudze Exchange Online.

Poszukaj nowych reguł lub zmodyfikowanych reguł, aby przekierować pocztę do domen zewnętrznych. Liczba reguł powinna być znana i stosunkowo mała. Możesz przeprowadzić wyszukiwanie w dzienniku inspekcji, aby określić, kto utworzył regułę i skąd ją utworzył. Jeśli widzisz coś niezwykłego, skontaktuj się z twórcą, aby ustalić, czy jest to uzasadnione.

Pobieranie najnowszych dat, gdy użytkownik miał dostęp do skrzynki pocztowej

W portalu usługi Microsoft Defender lub portal zgodności Microsoft Purview przejdź do ujednoliconego dziennika inspekcji. W obszarze Działania na liście rozwijanej możesz filtrować według działań skrzynki pocztowej programu Exchange.

Możliwość wyświetlania listy zagrożonych użytkowników jest dostępna w portalu usługi Microsoft Defender.

Ten raport przedstawia działania, które mogą wskazywać, że skrzynka pocztowa jest nielegalnie uzyskiwana. Obejmuje ona utworzone lub odebrane wiadomości, przeniesione lub usunięte, skopiowane lub przeczyszczone wiadomości, wysłane wiadomości przy użyciu funkcji wyślij w imieniu lub wysłaniu jako oraz wszystkie logowania skrzynki pocztowej. Dane obejmują datę, adres IP, użytkownika, wykonaną aktywność, element, którego dotyczy problem, oraz wszelkie dodatkowe szczegóły.

Uwaga

Aby te dane zostały zarejestrowane, należy włączyć opcję inspekcji skrzynki pocztowej.

Ilość zawartych w tym miejscu danych może być znacząca, więc skoncentruj się na wyszukiwaniu użytkowników, którzy mieliby duży wpływ na naruszenie. Poszukaj nietypowych wzorców, takich jak dziwne godziny dnia lub nietypowych adresów IP, i poszukaj wzorców, takich jak duże ilości ruchów, przeczyszczania lub usuwania.

Czy użytkownik odczytał/otworzył wiadomość e-mail?

Istnieją dwa główne przypadki:

- Skrzynka pocztowa znajduje się w usłudze Exchange Online.

- Skrzynka pocztowa znajduje się w lokalnym programie Exchange (hybrydowym programie Exchange).

Czy użytkownik usługi Exchange Online otworzył wiadomość e-mail

Użyj polecenia cmdlet Search-Mailbox w programie PowerShell usługi Exchange Online, aby wykonać określone zapytanie wyszukiwania względem docelowej skrzynki pocztowej i skopiować wyniki do niepowiązanej docelowej skrzynki pocztowej.

Poniższe przykładowe zapytanie wyszukuje skrzynkę pocztową Janesa Smitha pod kątem wiadomości e-mail zawierającej frazę Faktura w temacie i kopiuje wyniki do irMailbox w folderze o nazwie Badanie.

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

Poniższe przykładowe zapytanie wyszukuje wszystkie skrzynki pocztowe dzierżawy dla wiadomości e-mail zawierającej frazę InvoiceUrgent w temacie i kopiuje wyniki do usługi IRMailbox w folderze o nazwie Investigation.

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Czy użytkownik otworzył wiadomość e-mail w środowisku hybrydowym programu Exchange

Użyj polecenia cmdlet Get-MessageTrackingLog, aby wyszukać informacje o dostarczaniu komunikatów przechowywane w dzienniku śledzenia komunikatów. Oto przykład:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2022 09:00:00" -End "03/15/2022 17:00:00" -Sender "john@contoso.com"

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Get-MessageTrackingLog.

Kto jeszcze dostał tę samą wiadomość e-mail?

Istnieją dwa główne przypadki:

- Skrzynka pocztowa znajduje się w usłudze Exchange Online.

- Skrzynka pocztowa znajduje się w lokalnym programie Exchange (hybrydowym programie Exchange).

Przepływ pracy jest zasadniczo taki sam, jak wyjaśniono w sekcji Uzyskiwanie listy użytkowników/tożsamości, którzy uzyskali wiadomość e-mail we wcześniejszej części tego artykułu.

Znajdowanie wiadomości e-mail w usłudze Exchange Online

Użyj polecenia cmdlet Search-Mailbox, aby wykonać określone zapytanie wyszukiwania względem docelowej skrzynki pocztowej i skopiować wyniki do niepowiązanej docelowej skrzynki pocztowej.

To przykładowe zapytanie wyszukuje wszystkie skrzynki pocztowe dzierżawy dla wiadomości e-mail zawierającej podmiot InvoiceUrgent w temacie i kopiuje wyniki do irMailbox w folderze o nazwie Badanie.

Get-Mailbox | Search-Mailbox -SearchQuery "Subject:InvoiceUrgent" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Znajdowanie wiadomości e-mail w lokalnym programie Exchange

Użyj polecenia cmdlet Get-MessageTrackingLog, aby wyszukać informacje o dostarczaniu komunikatów przechowywane w dzienniku śledzenia komunikatów. Oto przykład:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2018 09:00:00" -End "03/15/2018 17:00:00" -MessageSubject "InvoiceUrgent"

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Get-MessageTrackingLog.

Czy wiadomość e-mail zawiera załącznik?

Istnieją dwa główne przypadki:

- Skrzynka pocztowa znajduje się w usłudze Exchange Online.

- Skrzynka pocztowa znajduje się w lokalnym programie Exchange (hybrydowym programie Exchange).

Sprawdź, czy wiadomość zawierała załącznik w usłudze Exchange Online

Jeśli skrzynka pocztowa znajduje się w usłudze Exchange Online, masz dwie opcje:

- Używanie klasycznego polecenia cmdlet Search-Mailbox

- Korzystanie z polecenia cmdlet New-ComplianceSearch

Użyj polecenia cmdlet Search-Mailbox, aby wykonać określone zapytanie wyszukiwania względem docelowej skrzynki pocztowej i skopiować wyniki do niepowiązanej docelowej skrzynki pocztowej. Oto przykład:

Get-Mailbox -ResultSize unlimited | Search-Mailbox -SearchQuery attachment:trojan* -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Search-Mailbox.

Drugą opcją jest użycie polecenia cmdlet New-ComplianceSearch . Oto przykład:

New-ComplianceSearch -Name "Investigation" -ExchangeLocation "Research Department" -ContentMatchQuery "from:pilar@contoso.com AND hasattachment:true"

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz New-ComplianceSearch.

Sprawdź, czy komunikat zawierał załącznik w lokalnym programie Exchange

Uwaga

W programie Exchange Server 2013 ta procedura wymaga aktualizacji zbiorczej 12 (CU12) lub nowszej. Aby uzyskać więcej informacji, zobacz ten artykuł.

Użyj polecenia cmdlet Search-Mailbox, aby wyszukać informacje o dostarczaniu komunikatów przechowywane w dzienniku śledzenia komunikatów. Oto przykład:

Search-Mailbox -Identity "Jane Smith"-SearchQuery AttachmentNames:attachment_name -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Search-Mailbox.

Czy w załączniku był ładunek?

Wyszukaj w załączniku potencjalną złośliwą zawartość. Na przykład pliki PDF, zaciemnione program PowerShell lub inne kody skryptów.

Widok Wyświetl dane według złośliwego oprogramowania poczty e-mail > w raporcie Stan ochrony przed zagrożeniami zawiera liczbę przychodzących i wychodzących wiadomości, które zostały wykryte jako zawierające złośliwe oprogramowanie dla organizacji. Aby uzyskać więcej informacji, zobacz Raport o stanie ochrony przed zagrożeniami: Wyświetlanie danych za pomocą złośliwego oprogramowania poczty e-mail>.

Sprawdź nagłówek wiadomości e-mail pod kątem prawdziwego źródła nadawcy

Wiele składników funkcji śledzenia komunikatów nie wymaga wyjaśnienia, ale musisz dokładnie zrozumieć informacje o identyfikatorze komunikatu. Identyfikator wiadomości jest unikatowym identyfikatorem wiadomości e-mail .

Aby uzyskać identyfikator wiadomości dla interesującej wiadomości e-mail, należy sprawdzić nieprzetworzone nagłówki wiadomości e-mail. Aby uzyskać instrukcje dotyczące wykonywania tej czynności w programie Microsoft Outlook lub Outlook w sieci Web (wcześniej znanej jako Outlook Web App lub OWA), zobacz Wyświetlanie nagłówków wiadomości internetowych w programie Outlook

Podczas wyświetlania nagłówka wiadomości e-mail skopiuj i wklej informacje nagłówka do analizatora nagłówka wiadomości e-mail dostarczonego przez narzędzie MXToolbox lub platformę Azure w celu zapewnienia czytelności.

Informacje o routingu nagłówków: informacje o routingu zawierają trasę wiadomości e-mail podczas przesyłania między komputerami.

Struktura zasad nadawcy (SPF): weryfikacja wiadomości e-mail, która pomaga zapobiegać fałszowaniu i wykrywać fałszowanie. W rekordzie SPF można określić, które adresy IP i domeny mogą wysyłać wiadomości e-mail w imieniu domeny.

SPF = Pass: Rekord TXT SPF ustalił, że nadawca może wysyłać w imieniu domeny.

- SPF = neutralne

- SPF = Niepowodzenie: konfiguracja zasad określa wynik adresu IP nadawcy komunikatu

- Poczta SMTP: sprawdź, czy jest to legalna domena

Aby uzyskać więcej informacji na temat spF, zobacz How Microsoft 365 uses SPF to prevent faofing (Jak platforma Microsoft 365 używa narzędzia SPF w celu zapobiegania fałszowaniu)

Typowe wartości: poniżej przedstawiono podział najczęściej używanych i wyświetlanych nagłówków oraz ich wartości. Są to cenne informacje i można ich używać w polach Wyszukiwania w Eksploratorze zagrożeń.

- Adres nadawcy

- Temat

- Identyfikator komunikatu

- Adres

- Adres ścieżki powrotnej

Wyniki uwierzytelniania: po wysłaniu wiadomości e-mail klient poczty e-mail jest uwierzytelniony. Zapewnia ona uwierzytelnianie SPF i DKIM.

Źródłowy adres IP: oryginalny adres IP może służyć do określenia, czy adres IP jest zablokowany i uzyskać lokalizację geograficzną.

Poziom ufności spamu (SCL): określa prawdopodobieństwo, jeśli przychodząca wiadomość e-mail jest spamem.

- -1: Pomiń większość filtrowania spamu od bezpiecznego nadawcy, bezpiecznego adresata lub bezpiecznego adresu IP na liście (zaufany partner)

- 0, 1: Nonspam, ponieważ wiadomość została zeskanowana i określona jako czysta

- 5, 6: Spam

- 7, 8, 9: Spam o wysokiej pewności

Rekord SPF jest przechowywany w bazie danych DNS i jest powiązany z informacjami wyszukiwania DNS. Możesz ręcznie sprawdzić rekord programu Sender Policy Framework (SPF) dla domeny przy użyciu polecenia nslookup :

Otwórz wiersz polecenia (Uruchom polecenie > > cmd).

Wpisz polecenie jako:

nslookup -type=txt"spację, a następnie nazwę domeny/hosta. Na przykład:nslookup -type=txt domainname.com

Uwaga

-all (odrzucać lub nie dawać ich - nie dostarczaj wiadomości e-mail, jeśli coś nie jest zgodne), jest to zalecane.

Sprawdź, czy funkcja DKIM jest włączona w domenach niestandardowych na platformie Microsoft 365

Musisz opublikować dwa rekordy CNAME dla każdej domeny, do której chcesz dodać zidentyfikowaną pocztę e-mail (DKIM). Zobacz, jak używać rozwiązania DKIM do weryfikowania wychodzących wiadomości e-mail wysłanych z domeny niestandardowej.

Sprawdzanie uwierzytelniania, raportowania i zgodności komunikatów opartych na domenie (DMARC)

Ta funkcja umożliwia weryfikowanie wychodzącej poczty e-mail na platformie Microsoft 365.

Weryfikowanie adresów IP osobom atakującym/kampaniom

Aby zweryfikować lub zbadać adresy IP zidentyfikowane w poprzednich krokach badania, możesz użyć dowolnej z następujących opcji:

- WirusTotal

- Usługa Microsoft Defender dla punktu końcowego

- Źródła publiczne:

- Ipinfo.io — ma bezpłatną opcję uzyskania lokalizacji geograficznej

- Censys.io — ma bezpłatną opcję uzyskania informacji o tym, jakie są ich pasywne skanowania w Internecie

- AbuseIPDB.com — ma bezpłatną opcję, która zapewnia pewne geolokalizacja

- Zapytaj usługę Bing i Google — wyszukiwanie na adresie IP

Reputacja adresów URL

Możesz użyć dowolnego urządzenia z systemem Windows 10 i przeglądarki Microsoft Edge, która korzysta z technologii SmartScreen .

Oto kilka przykładów reputacji adresów URL innych firm:

Podczas badania adresów IP i adresów URL poszukaj i skoreluj adresy IP ze wskaźnikami naruszenia (IOC) lub innymi wskaźnikami, w zależności od danych wyjściowych lub wyników i dodaj je do listy źródeł od przeciwnika.

Czy użytkownik wybrał linki w wiadomości e-mail?

Jeśli użytkownik kliknął link w wiadomości e-mail (celowo lub nie), ta akcja zwykle prowadzi do utworzenia nowego procesu na samym urządzeniu. W zależności od urządzenia, które zostało wykonane, potrzebne są badania specyficzne dla urządzenia. Na przykład windows vs Android vs iOS. W tym artykule opisano ogólne podejście wraz z pewnymi szczegółami dotyczącymi urządzeń z systemem Windows. Jeśli używasz Ochrona punktu końcowego w usłudze Microsoft Defender (MDE), możesz również użyć go dla systemu iOS i wkrótce systemu Android.

Te zdarzenia można zbadać przy użyciu Ochrona punktu końcowego w usłudze Microsoft Defender.

Dzienniki sieci VPN/serwera proxy w zależności od dostawcy rozwiązań serwera proxy i sieci VPN należy sprawdzić odpowiednie dzienniki. W idealnym przypadku przekazujesz zdarzenia do rozwiązania SIEM lub do usługi Microsoft Sentinel.

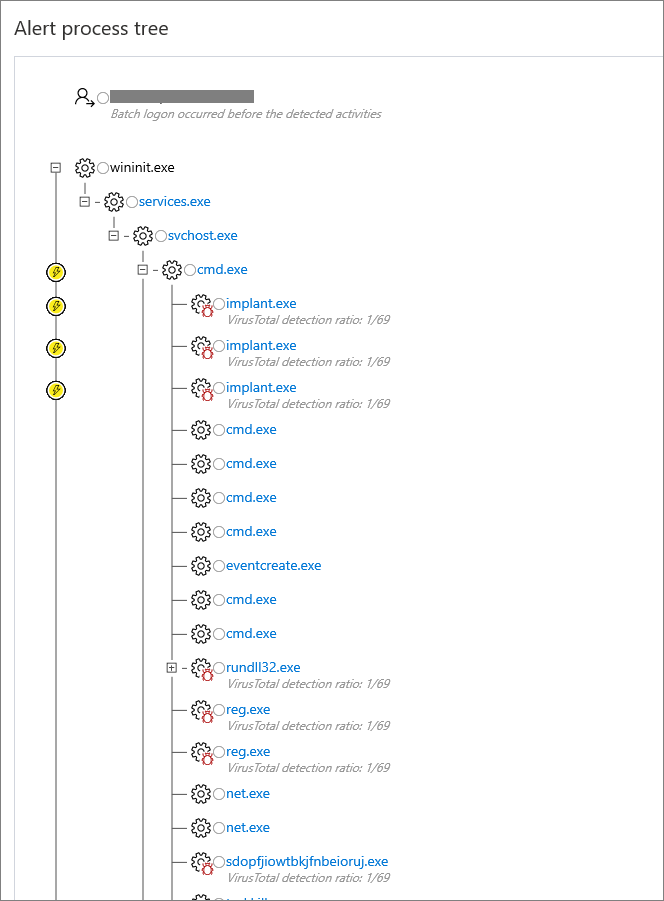

Korzystając z Ochrona punktu końcowego w usłudze Microsoft Defender Jest to najlepszy scenariusz, ponieważ możesz użyć naszej analizy zagrożeń i zautomatyzowanej analizy, aby ułatwić badanie. Aby uzyskać więcej informacji, zobacz jak badać alerty w Ochrona punktu końcowego w usłudze Microsoft Defender.

Drzewo procesów alertów pobiera klasyfikację alertów i badanie na następnym poziomie, wyświetlając zagregowane alerty i otaczające dowody, które wystąpiły w tym samym kontekście wykonywania i okresie.

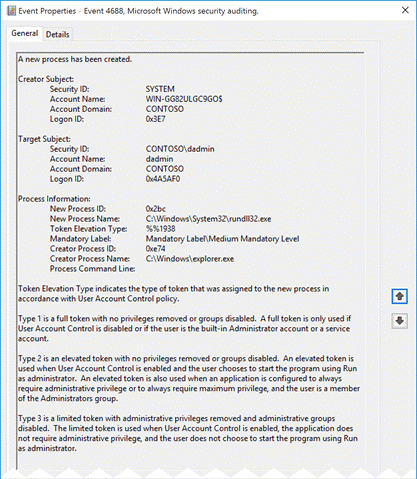

Urządzenia klienckie z systemem Windows Upewnij się, że włączono opcję Zdarzenia tworzenia procesu. W idealnym przypadku należy również włączyć zdarzenia śledzenia wiersza polecenia.

Na klientach z systemem Windows, które mają włączone powyżej zdarzenia inspekcji przed badaniem, można sprawdzić zdarzenie inspekcji 4688 i określić czas dostarczenia wiadomości e-mail do użytkownika:

W jakim punkcie końcowym została otwarta wiadomość e-mail?

Zadania w tym miejscu są podobne do poprzedniego kroku badania: Czy użytkownik wybrał linki w wiadomości e-mail?

Czy dołączony ładunek został wykonany?

Zadania w tym miejscu są podobne do poprzedniego kroku badania: Czy użytkownik wybrał linki w wiadomości e-mail?

Czy docelowy adres IP/adres URL został dotknięty, czy otwarty?

Zadania w tym miejscu są podobne do poprzedniego kroku badania: Czy użytkownik wybrał linki w wiadomości e-mail?

Czy został wykonany złośliwy kod?

Zadania w tym miejscu są podobne do poprzedniego kroku badania: Czy użytkownik wybrał linki w wiadomości e-mail?

Jakie logowania miały miejsce w przypadku konta?

Sprawdź różne logowania, które wystąpiły w ramach konta.

Scenariusz federacyjny

Ustawienia i zdarzenia dziennika inspekcji różnią się w zależności od poziomu systemu operacyjnego i wersji serwera usług Active Directory Federation Services (ADFS).

Zapoznaj się z poniższymi sekcjami dotyczącymi różnych wersji serwera.

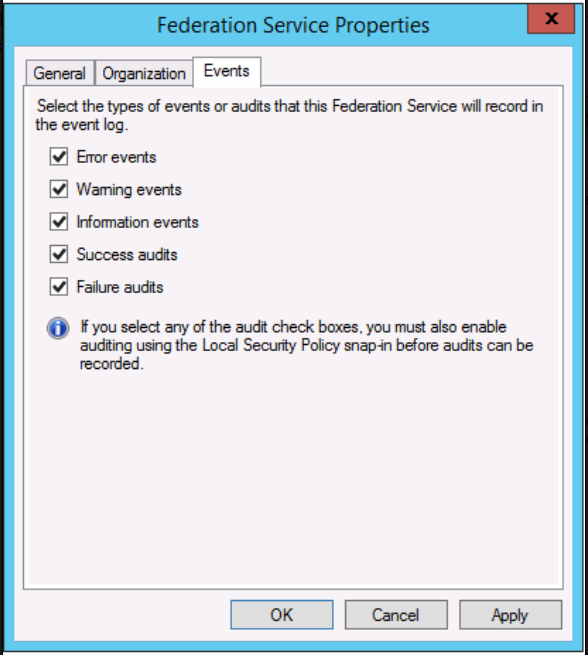

Server 2012 R2

Domyślnie zdarzenia zabezpieczeń nie są poddawane inspekcji na serwerze 2012 R2. Należy włączyć tę funkcję na każdym serwerze usług AD FS w farmie. W konsoli zarządzania usługami ADFS wybierz pozycję Edytuj właściwości usługi federacyjnej.

Należy również włączyć zasady inspekcji systemu operacyjnego.

Otwórz wiersz polecenia i uruchom następujące polecenie jako administrator.

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enable

Aby uzyskać więcej informacji, zobacz konfigurowanie serwerów usług ADFS na potrzeby rozwiązywania problemów.

Możesz również pobrać moduły programu PowerShell usług AD FS z następujących elementów:

Server 2016 i nowsze

Domyślnie usługi ADFS w systemie Windows Server 2016 mają włączoną podstawową inspekcję. Dzięki podstawowej inspekcji administratorzy mogą zobaczyć pięć lub mniej zdarzeń dla pojedynczego żądania. Można jednak podnieść lub obniżyć poziom inspekcji przy użyciu tego polecenia:

Set-AdfsProperties -AuditLevel Verbose

Aby uzyskać więcej informacji, zobacz Inspekcja ulepszeń usług AD FS w systemie Windows Server.

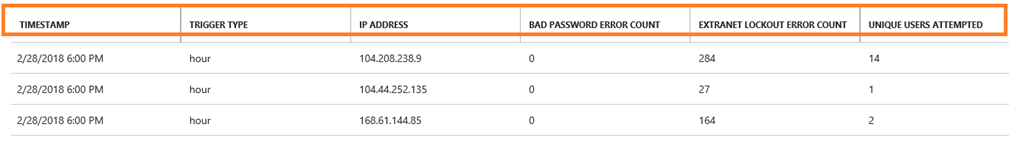

Jeśli masz zainstalowany program Microsoft Entra Connect Health, zapoznaj się również z raportem Ryzykowne adresy IP. Adresy IP klienta działań logowania zakończonych niepowodzeniem są agregowane za pośrednictwem serwerów proxy aplikacji internetowej. Każdy element w raporcie Ryzykowny adres IP zawiera zagregowane informacje o nieudanych działaniach logowania usług AD FS, które przekraczają wyznaczony próg.

Aby uzyskać więcej informacji, zobacz Raport ryzykownych adresów IP.

Server 2012 R2

Identyfikator zdarzenia 342 — "Nazwa użytkownika lub hasło są nieprawidłowe" w dziennikach administratora usług AD FS.

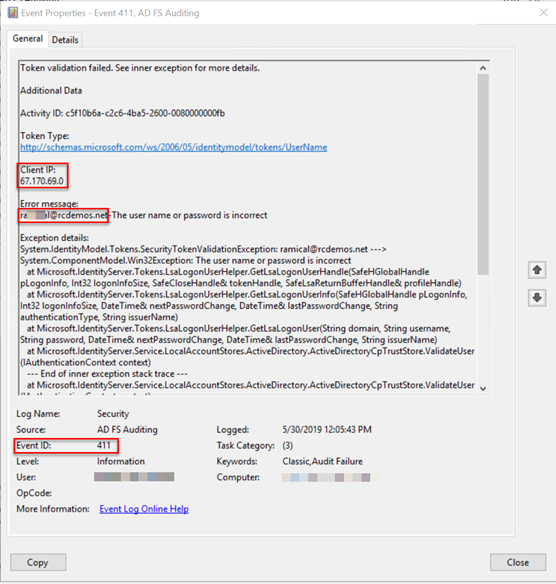

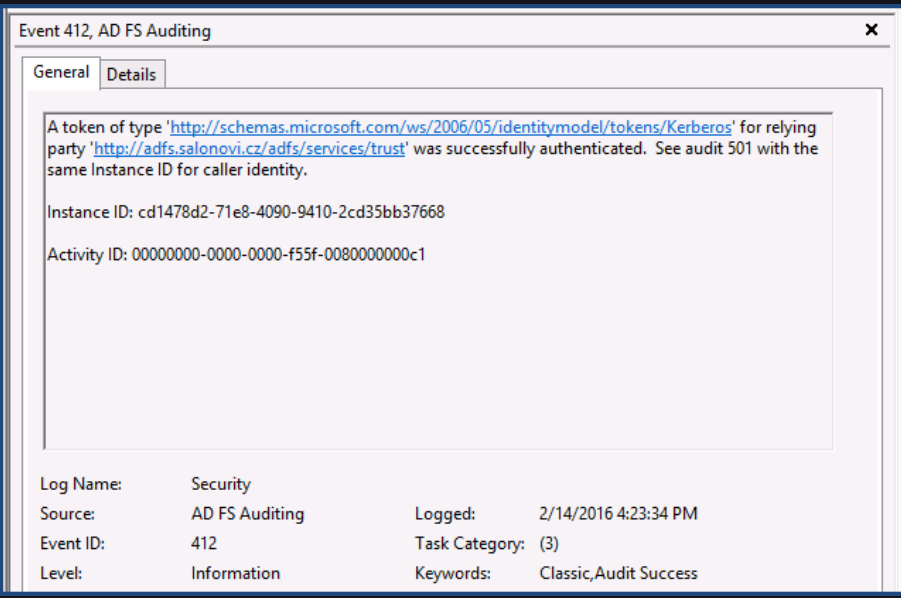

W przypadku rzeczywistych zdarzeń inspekcji należy przyjrzeć się dziennikom zdarzeń zabezpieczeń i wyszukać zdarzenia o identyfikatorze 411 zdarzenia dla klasycznego niepowodzenia inspekcji ze źródłem jako inspekcja usług AD FS. Poszukaj również zdarzenia o identyfikatorze 412 po pomyślnym uwierzytelnianiu.

Weryfikacja tokenu securityTokenValidationFailureAudit o identyfikatorze zdarzenia 411 - nie powiodła się. Zobacz wyjątek wewnętrzny, aby uzyskać więcej szczegółów.

Może być konieczne skorelowanie zdarzenia z odpowiednim identyfikatorem zdarzenia 501.

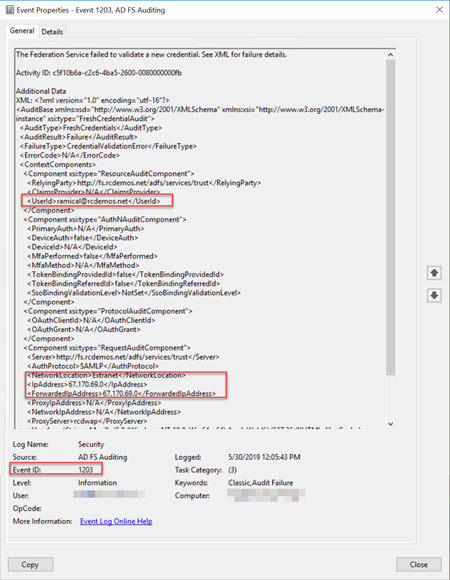

Server 2016 i nowsze

W przypadku rzeczywistych zdarzeń inspekcji należy przejrzeć dzienniki zdarzeń zabezpieczeń i wyszukać zdarzenia z wyszukiwaniem zdarzenia o identyfikatorze 1202 dla pomyślnych zdarzeń uwierzytelniania i 1203 pod kątem niepowodzeń

Przykład zdarzenia o identyfikatorze 1202:

Identyfikator zdarzenia 1202 FreshCredentialSuccessAudit Usługa federacyjna zweryfikowała nowe poświadczenia. Aby uzyskać szczegółowe informacje, zobacz XML.

Przykład dla zdarzenia o identyfikatorze 1203:

Identyfikator zdarzenia 1203 FreshCredentialFailureAudit Usługa federacyjna nie mogła zweryfikować nowego poświadczenia. Aby uzyskać szczegółowe informacje o błędach, zobacz XML.

Aby uzyskać pełną listę identyfikatorów zdarzeń usług AD FS na poziomie systemu operacyjnego, zobacz GetADFSEventList.

Scenariusz zarządzany

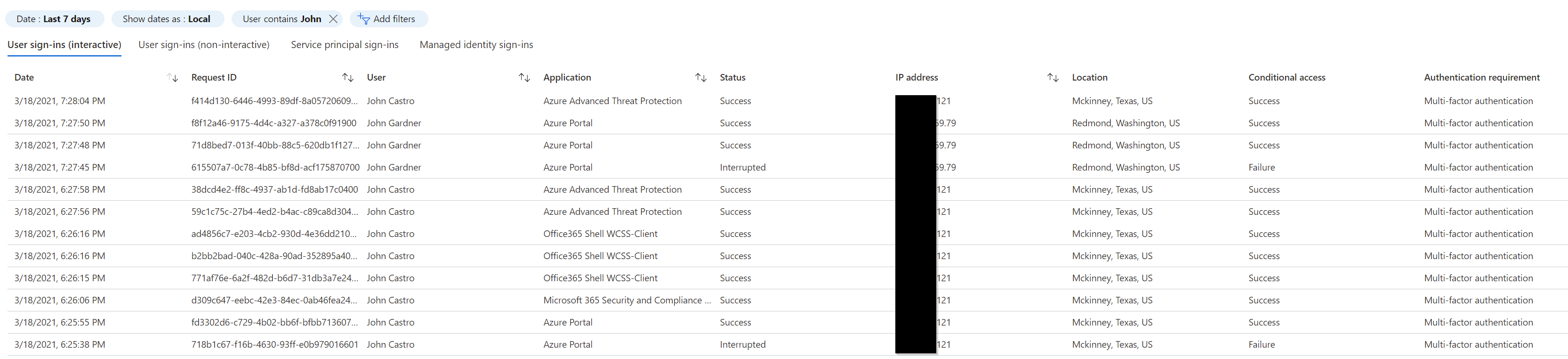

Sprawdź dzienniki logowania w usłudze Microsoft Entra dla co najmniej jednego badanego użytkownika.

- Przejdź do ekranu logowania do centrum > administracyjnego firmy Microsoft Entra

- Sprawdzanie działań związanych z logowaniem

- Sprawdzanie funkcji programu PowerShell w usłudze GitHub

W centrum administracyjnym firmy Microsoft Entra przejdź do ekranu Logowania i dodaj/zmodyfikuj filtr wyświetlania dla przedziału czasu znalezionego w poprzednich krokach badania i dodaj nazwę użytkownika jako filtr, jak pokazano na tej ilustracji.

Możesz również wyszukiwać przy użyciu interfejsu API programu Graph. Na przykład przefiltruj właściwości użytkownika i pobierz ciąg lastSignInDate wraz z nim. Wyszukaj określonego użytkownika, aby uzyskać ostatnią datę zalogowania dla tego użytkownika.

Na przykład https://graph.microsoft.com/beta/users?$filter=startswith(displayName,'Dhanyah')&$select=displayName,signInActivity

Możesz też użyć polecenia Get-AzureADUserLastSignInActivity programu PowerShell, aby pobrać ostatnie interakcyjne działanie logowania użytkownika, przeznaczone dla jego identyfikatora obiektu. W tym przykładzie dane wyjściowe są zapisywane w pliku CSV z sygnaturą daty i godziny w katalogu wykonywania.

Get-AzureADUserLastSignInActivity -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -UserObjectId aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb -CsvOutput

Możesz też użyć tego polecenia z modułu AzureADIncidentResponse PowerShell:

Get-AzureADIRSignInDetail -UserId johcast@Contoso.com -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -RangeFromDaysAgo 29 -RangeToDaysAgo 3

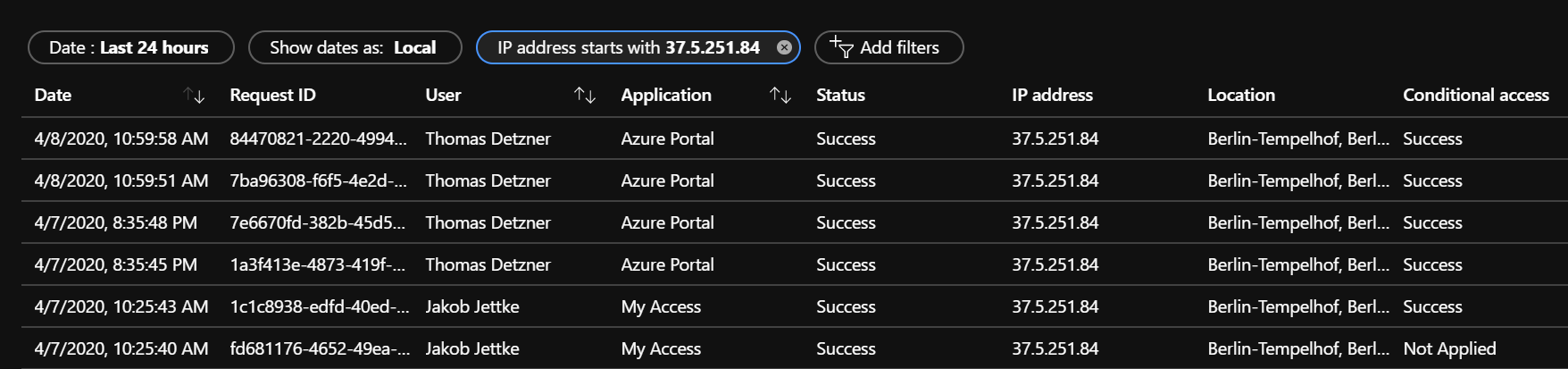

Badanie źródłowego adresu IP

Na podstawie źródłowych adresów IP znalezionych w dzienniku logowania firmy Microsoft Entra lub w plikach dziennika usługi ADFS/serwera federacyjnego sprawdź, skąd pochodzi ruch.

Użytkownik zarządzany

W przypadku scenariusza zarządzanego należy zacząć przeglądać dzienniki logowania i filtrować na podstawie źródłowego adresu IP:

Możesz też użyć tego polecenia z modułu AzureADIncidentResponse PowerShell:

Get-AzureADIRSignInDetail -IpAddress 1.2.3.4 -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -RangeFromDaysAgo 29 -RangeToDaysAgo 3 -OutGridView

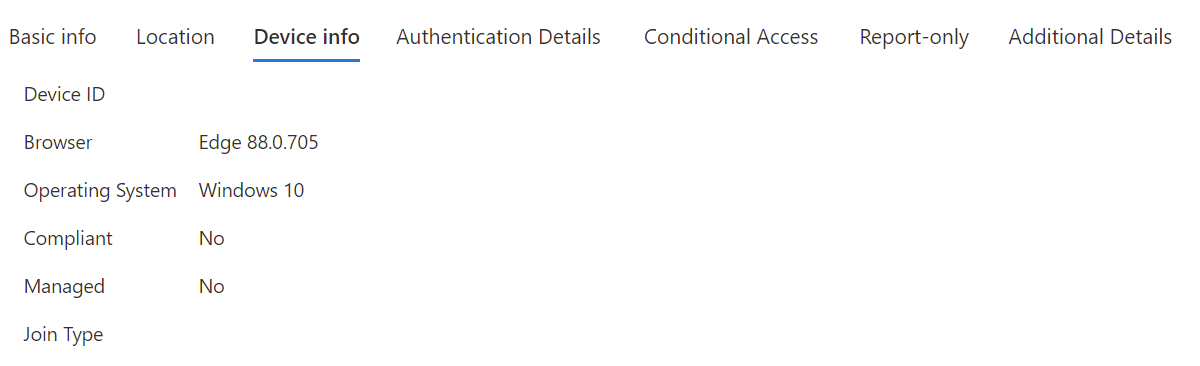

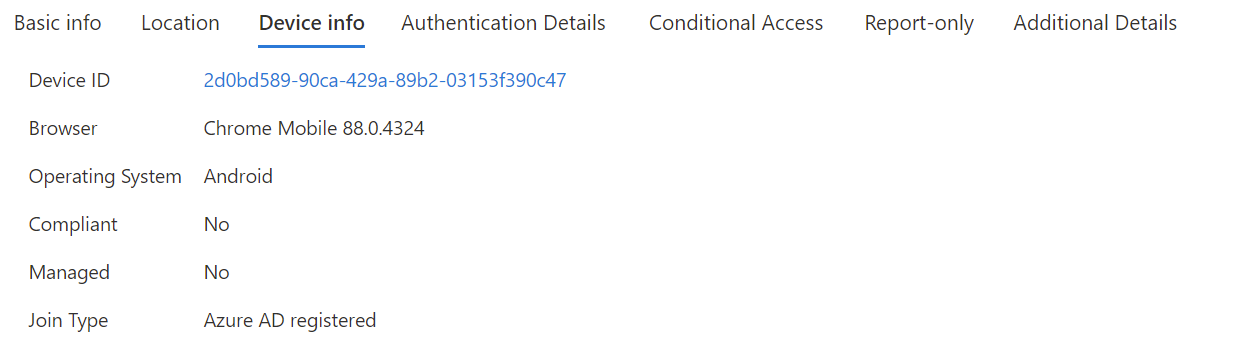

Po zapoznaniu się z listą wyników przejdź do karty Informacje o urządzeniu. W zależności od używanego urządzenia uzyskujesz różne dane wyjściowe. Oto kilka przykładów:

Przykład 1 — urządzenie niezarządzane (BYOD):

Przykład 2 — urządzenie zarządzane (dołączenie do firmy Microsoft Entra lub dołączenie hybrydowe firmy Microsoft Entra):

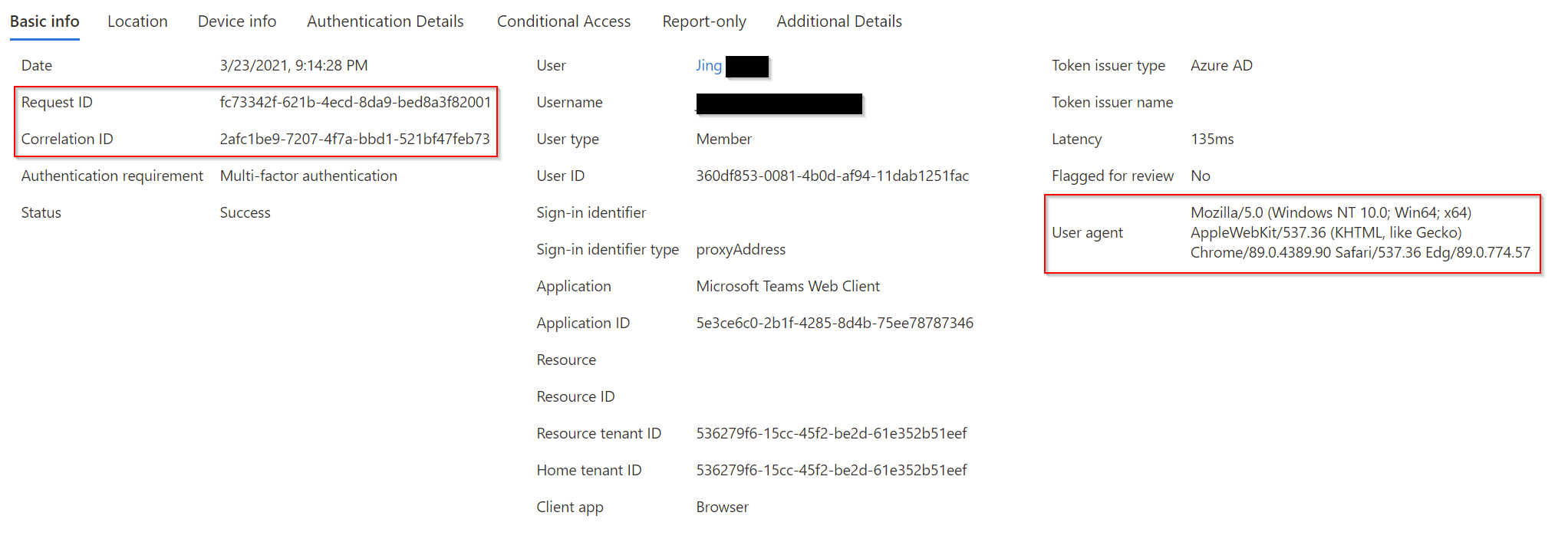

Sprawdź identyfikator DeviceID, jeśli istnieje. Należy również wyszukać system operacyjny i ciąg browser lub UserAgent .

Zarejestruj identyfikator korelacji, identyfikator żądania i znacznik czasu. Należy użyć identyfikatora CorrelationID i znacznika czasu, aby skorelować wyniki z innymi zdarzeniami.

Federacyjny użytkownik/aplikacja

Postępuj zgodnie z tą samą procedurą, która jest dostępna w scenariuszu federacyjnego logowania.

Wyszukaj i zarejestruj identyfikator deviceID, poziom systemu operacyjnego, identyfikator korelacji, identyfikator żądania.

Badanie zidentyfikowanych identyfikatorów deviceID

Ten krok jest istotny tylko dla tych urządzeń, które są znane microsoft Entra ID. Na przykład w poprzednich krokach, jeśli znaleziono co najmniej jeden potencjalny identyfikator urządzenia, możesz dokładniej zbadać to urządzenie. Wyszukaj i zarejestruj identyfikator urządzenia i właściciela urządzenia.

Badanie każdego identyfikatora AppID

Zacznij od dzienników logowania i konfiguracji aplikacji dzierżawy lub konfiguracji serwerów federacyjnych.

Scenariusz zarządzany

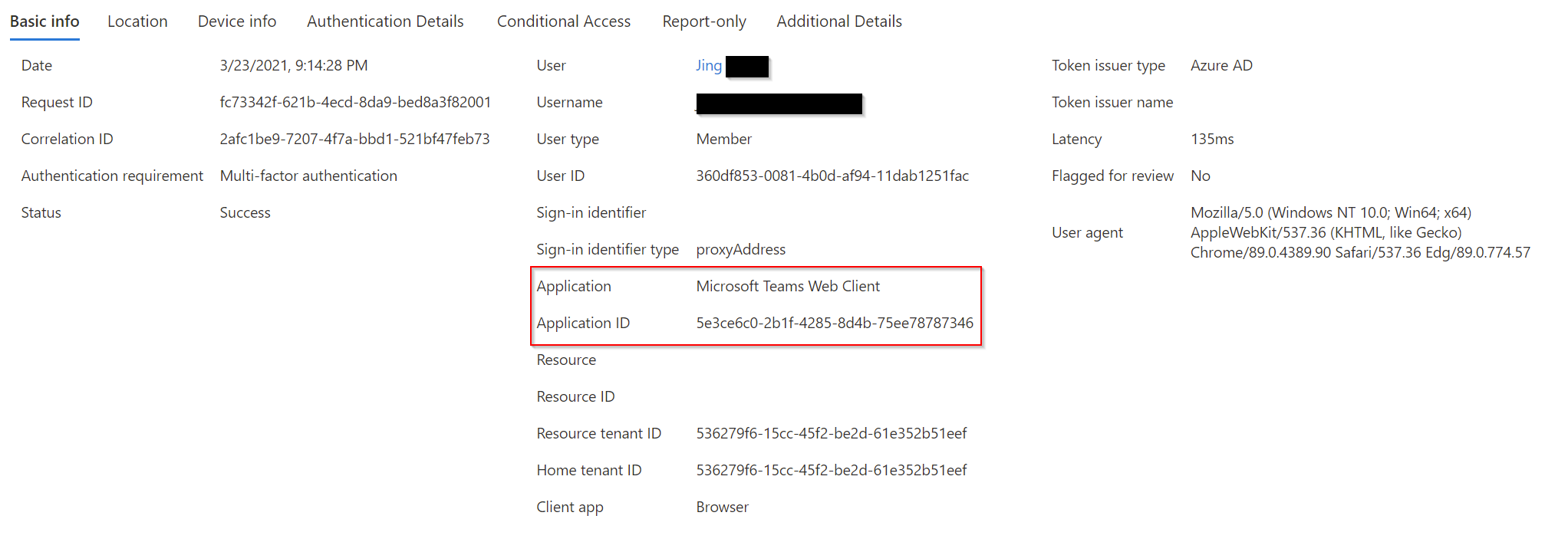

Z poprzednio znalezionych szczegółów dziennika logowania sprawdź identyfikator aplikacji na karcie Informacje podstawowe:

Zwróć uwagę na różnice między aplikacją (i identyfikatorem) do zasobu (i identyfikatora). Aplikacja jest składnikiem klienta, natomiast zasób jest usługą/aplikacją w identyfikatorze Entra firmy Microsoft.

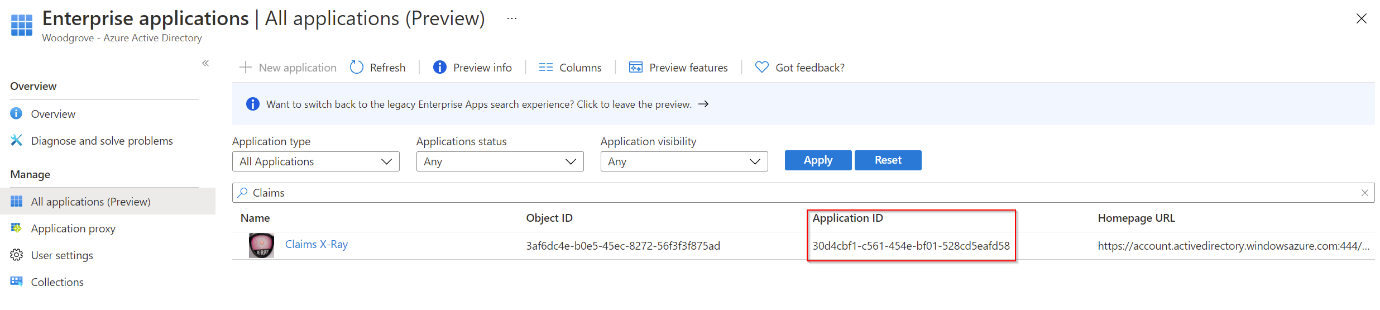

Za pomocą tego identyfikatora AppID można teraz przeprowadzić badania w dzierżawie. Oto przykład:

Get-MgApplication -Filter "AppId eq '00001111-aaaa-2222-bbbb-3333cccc4444'"

Id AppId DisplayName

3af6dc4e-b0e5-45ec-8272-56f3f3f875ad 00001111-aaaa-2222-bbbb-3333cccc4444 Claims X-Ray

Dzięki tym informacjom można wyszukiwać w portalu aplikacji dla przedsiębiorstw. Przejdź do pozycji Wszystkie aplikacje i wyszukaj określony identyfikator AppID.

Dodatkowe podręczniki reagowania na zdarzenia

Zapoznaj się ze wskazówkami dotyczącymi identyfikowania i badania innych typów ataków:

Zasoby reagowania na zdarzenia

- Omówienie produktów i zasobów zabezpieczeń firmy Microsoft dla nowych i doświadczonych analityków

- Planowanie usługi Security Operations Center (SOC)

- Reagowanie na zdarzenia XDR w usłudze Microsoft Defender

- Microsoft Defender dla Chmury (Azure)

- Reagowanie na zdarzenia w usłudze Microsoft Sentinel

- Przewodnik zespołu reagowania na zdarzenia firmy Microsoft udostępnia najlepsze rozwiązania dla zespołów ds. zabezpieczeń i liderów

- Przewodniki reagowania na zdarzenia firmy Microsoft ułatwiają zespołom ds. zabezpieczeń analizowanie podejrzanych działań