Badanie ataków typu password spray

Ten artykuł zawiera wskazówki dotyczące identyfikowania i badania ataków sprayu haseł w organizacji oraz podjęcia wymaganych działań naprawczych w celu ochrony informacji i zminimalizowania dalszych zagrożeń.

Ten artykuł zawiera następujące sekcje:

- Wymagania wstępne: obejmuje określone wymagania, które należy wykonać przed rozpoczęciem badania. Na przykład rejestrowanie, które powinno być włączone, wymagane są między innymi role i uprawnienia.

- Przepływ pracy: przedstawia przepływ logiczny, który należy wykonać, aby wykonać to badanie.

- Lista kontrolna: zawiera listę zadań dla każdego z kroków na wykresie blokowym. Ta lista kontrolna może być przydatna w środowiskach wysoce regulowanych do weryfikacji tego, co zostało zrobione, lub po prostu jako kryterium jakości dla siebie.

- Kroki badania: zawiera szczegółowe wskazówki krok po kroku dotyczące tego konkretnego badania.

- Odzyskiwanie: zawiera ogólne kroki dotyczące odzyskiwania/ograniczania ryzyka ataku z użyciem sprayu haseł.

- Dokumentacja: zawiera więcej materiałów do czytania i materiałów referencyjnych.

Wymagania wstępne

Przed rozpoczęciem badania upewnij się, że konfiguracja dzienników i alertów oraz innych wymagań systemowych została ukończona.

W przypadku monitorowania Microsoft Entra postępuj zgodnie z naszymi zaleceniami i wskazówkami w naszym przewodniku Microsoft Entra SecOps.

Konfiguracja logowania AD FS

Rejestrowanie zdarzeń w usłudze ADFS 2016

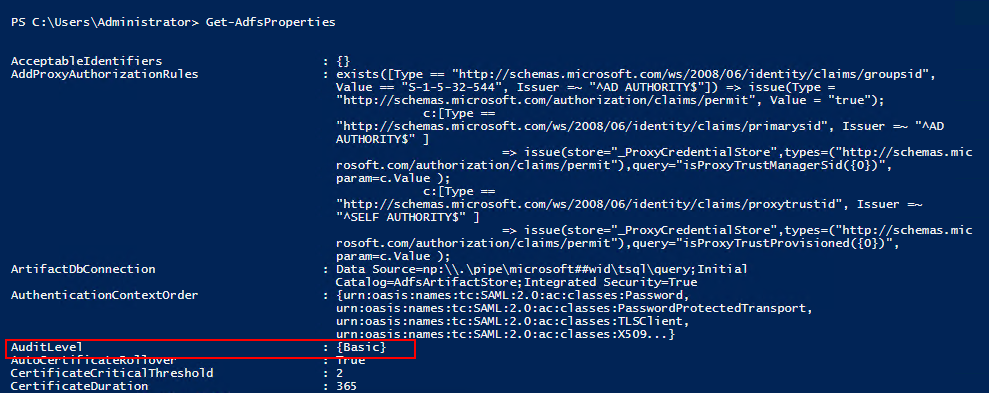

Domyślnie usługi Microsoft Active Directory Federation Services (ADFS) w systemie Windows Server 2016 mają włączony podstawowy poziom inspekcji. Dzięki podstawowemu audytowi administratorzy mogą zobaczyć nie więcej niż pięć zdarzeń dla pojedynczego żądania. Ustaw rejestrowanie na najwyższy poziom i wyślij dzienniki usług AD FS (& security) do rozwiązania SIEM w celu skorelowania z uwierzytelnianiem usługi AD i identyfikatorem Microsoft Entra.

Aby wyświetlić bieżący poziom inspekcji, użyj tego polecenia programu PowerShell:

Get-AdfsProperties

W tej tabeli wymieniono dostępne poziomy inspekcji.

| Poziom inspekcji | Składnia środowiska PowerShell | Opis |

|---|---|---|

| None | Set-AdfsProperties -AuditLevel None |

Inspekcja jest wyłączona i nie są rejestrowane żadne zdarzenia |

| Podstawowy (domyślny) | Set-AdfsProperties -AuditLevel Basic |

Nie więcej niż pięć zdarzeń zostanie zarejestrowanych dla pojedynczego żądania |

| Pełne informacje | Set-AdfsProperties -AuditLevel Verbose |

Wszystkie zdarzenia są rejestrowane. Ten poziom rejestruje znaczną ilość informacji na żądanie. |

Aby podnieść lub obniżyć poziom inspekcji, użyj tego polecenia programu PowerShell:

Set-AdfsProperties -AuditLevel <None | Basic | Verbose>

Konfiguracja logowania zabezpieczeń AD FS 2012 R2/2016/2019

Wybierz pozycję Start, przejdź do pozycji Programy > Narzędzia administracyjne, a następnie wybierz pozycję Zasady zabezpieczeń lokalnych.

Przejdź do folderu Ustawienia zabezpieczeń\Zasady lokalne\Zarządzanie prawami użytkownika, a następnie kliknij dwukrotnie pozycję Generuj inspekcje zabezpieczeń.

Na karcie Ustawienia zabezpieczeń lokalnych sprawdź, czy konto usługi ADFS jest wyświetlane. Jeśli nie jest obecny, wybierz pozycję Dodaj użytkownika lub grupę i dodaj ją do listy, a następnie wybierz przycisk OK.

Aby włączyć inspekcję, otwórz wiersz polecenia z podwyższonym poziomem uprawnień i uruchom poniższe polecenie.

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableZamknij okno Zasady zabezpieczeń lokalnych.

Następnie otwórz przystawkę Zarządzanie usługami ADFS, wybierz pozycję Start, przejdź do pozycji Programy > Narzędzia administracyjne, a następnie wybierz pozycję Zarządzanie usługami ADFS.

W okienku Akcje wybierz pozycję Edytuj właściwości usługi federacyjnej.

W oknie dialogowym Właściwości usługi federacyjnej wybierz kartę Zdarzenia.

Zaznacz pola wyboru Inspekcje zakończone sukcesem i Inspekcje zakończone niepowodzeniem.

Wybierz przycisk OK , aby zakończyć i zapisać konfigurację.

Instaluj Microsoft Entra Connect Health dla ADFS

Program Microsoft Entra Connect Health dla agenta usług AD FS umożliwia lepszy wgląd w środowisko federacyjne. Udostępnia kilka wstępnie skonfigurowanych pulpitów nawigacyjnych, takich jak raporty dot. użycia, monitorowania wydajności oraz raporty dotyczące ryzykownych adresów IP.

Aby zainstalować program ADFS Connect Health, zapoznaj się z wymaganiami dotyczącymi używania programu Microsoft Entra Connect Health, a następnie zainstaluj agenta programu Azure ADFS Connect Health.

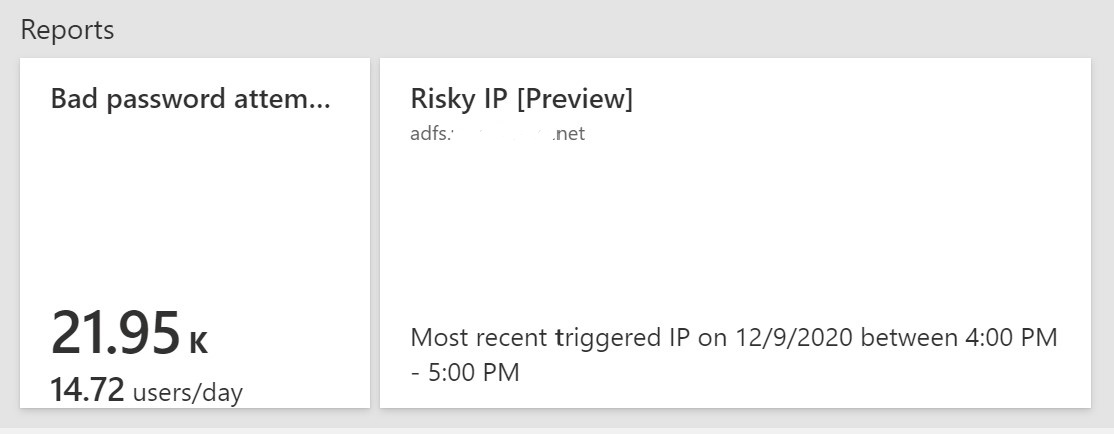

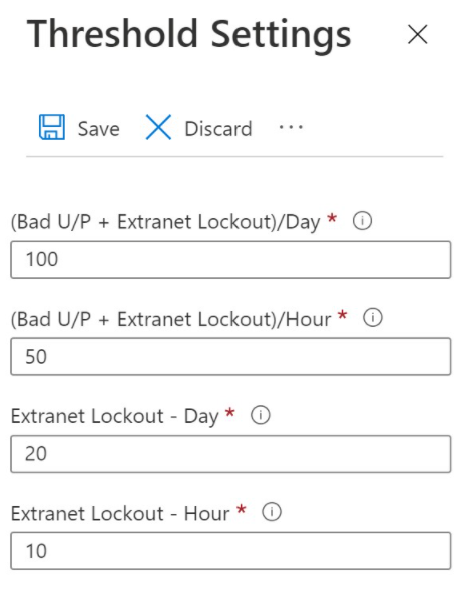

Konfiguracja alertów dotyczących ryzykownych adresów IP za pomocą skoroszytu ADFS Risky IP Report Workbook

Po skonfigurowaniu Microsoft Entra Connect Health dla ADFS należy monitorować i konfigurować alerty przy użyciu skoroszytu raportu ryzykownych adresów IP ADFS i usługi Azure Monitor. Korzyści wynikające z korzystania z tego raportu to:

- Wykrywanie adresów IP, które przekraczają próg nieudanych logowań opartych na hasłach.

- Obsługuje nieudane logowania z powodu nieprawidłowego hasła lub ze względu na stan blokady ekstranetu.

- Obsługuje włączanie alertów za pośrednictwem alertów platformy Azure.

- Dostosowywalne ustawienia progowe zgodne z zasadami zabezpieczeń organizacji.

- Dostosowywalne zapytania i rozwinięte wizualizacje na potrzeby dalszej analizy.

- Funkcjonalność rozszerzona z poprzedniego raportu o ryzykownym adresie IP, który stał się przestarzały 24 stycznia 2022 r.

Konfigurowanie alertów narzędzi SIEM w usłudze Microsoft Sentinel

Aby skonfigurować alerty narzędzi SIEM, zapoznaj się z samouczkiem dotyczącym wbudowanego alertowania.

Integracja rozwiązania SIEM z aplikacjami Microsoft Defender dla Chmury

Połącz narzędzie Security Information and Event Management (SIEM) z Microsoft Defender dla Aplikacji Chmurowych, które obecnie obsługują Micro Focus ArcSight i ogólny format typowych zdarzeń (CEF).

Aby uzyskać więcej informacji, zobacz Generic SIEM Integration (Ogólna integracja rozwiązania SIEM).

Integracja rozwiązania SIEM z interfejsem API programu Graph

Możesz połączyć system SIEM z interfejsem API Microsoft Graph Security, korzystając z dowolnej z następujących opcji:

- Bezpośrednie użycie obsługiwanych opcji integracji — zapoznaj się z listą obsługiwanych opcji integracji, takich jak pisanie kodu, który bezpośrednio łączy aplikację, umożliwiając uzyskanie szczegółowych informacji. Rozpocznij pracę przy użyciu przykładów.

- Użyj natywnych integracji i łączników stworzonych przez partnerów Microsoft — zapoznaj się z partnerskimi rozwiązaniami Microsoft Graph Security API, aby korzystać z tych integracji.

- Używanie łączników utworzonych przez firmę Microsoft — zapoznaj się z listą łączników, których można używać do nawiązywania połączenia z interfejsem API za pomocą różnych rozwiązań do zarządzania zdarzeniami zabezpieczeń i zdarzeń (SIEM), reagowania na zabezpieczenia i orkiestracji (SOAR), śledzenia zdarzeń i zarządzania usługami (ITSM), raportowania itd.

Aby uzyskać więcej informacji, zobacz Integracje rozwiązań zabezpieczeń przy użyciu interfejsu API Zabezpieczeń Microsoft Graph.

Korzystanie z funkcji Splunk

Możesz również użyć platformy Splunk, aby skonfigurować alerty.

- Obejrzyj ten samouczek wideo, jak tworzyć alerty Splunk.

- Aby uzyskać więcej informacji, zobacz Podręcznik alertów Splunk.

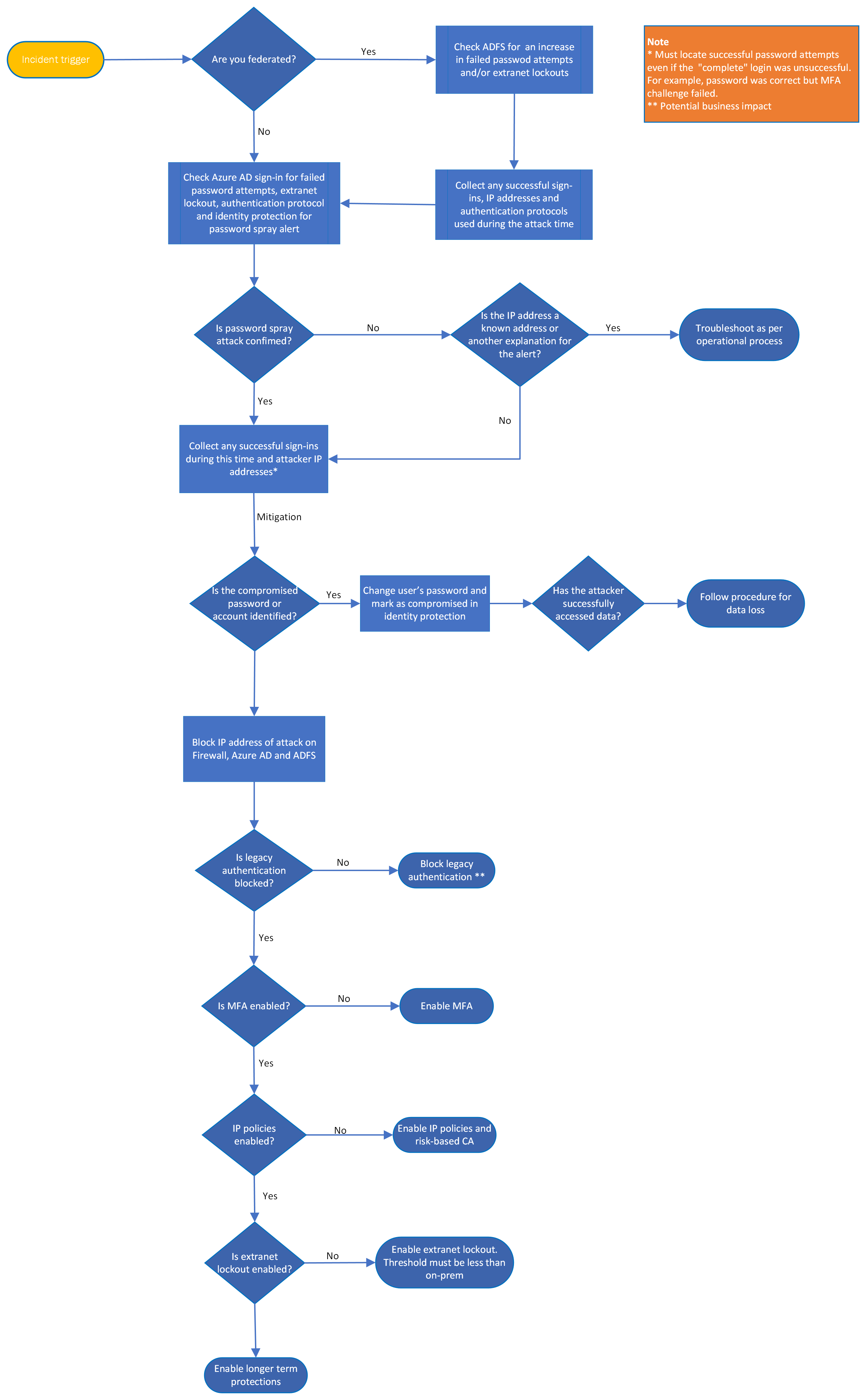

Przepływ pracy

Poniższy diagram przedstawia procedurę dochodzenia w sprawie ataku na hasła metodą spray'u.

Możesz również wykonać następujące czynności:

- Pobierz atak typu password spray i inne przepływy pracy z podręcznika reagowania na incydenty jako plik PDF.

- Pobierz atak typu spray haseł i inne przepływy pracy scenariuszy reagowania na incydenty jako plik programu Visio.

Lista kontrolna

Czynniki inicjujące badanie

- Odebrano wyzwalacz z rozwiązania SIEM, dzienników zapory lub identyfikatora Entra firmy Microsoft

- Ochrona Microsoft Entra ID funkcji rozpraszania haseł lub ryzykowne adresy IP

- Duża liczba nieudanych logowania (zdarzenie o identyfikatorze 411)

- Skok w programie Microsoft Entra Connect Health dla usług ADFS

- Inne zdarzenie zabezpieczeń (na przykład wyłudzanie informacji)

- Niewyjaśnione działanie, takie jak logowanie z nieznanej lokalizacji lub użytkownik otrzymuje nieoczekiwane monity uwierzytelniania wieloskładnikowego

Badanie

- Co jest alarmowane?

- Czy można potwierdzić, że ten atak jest sprayem haseł?

- Ustalić oś czasu ataku.

- Znajdź jeden lub więcej adresów IP ataku.

- Filtruj logowania zakończone powodzeniem dla tego okresu i adresu IP, obejmujące sytuacje z pomyślnie wprowadzonym hasłem, ale nieudanym uwierzytelnianiem wieloskładnikowym.

- Sprawdź raport dotyczący uwierzytelniania wieloskładnikowego

- Czy na koncie jest coś niezwykłego, na przykład nowego urządzenia, nowego systemu operacyjnego, używanego nowego adresu IP? Użyj Defender dla aplikacji chmurowych lub Azure Information Protection, aby wykryć podejrzane działania.

- Poinformuj władze lokalne/osoby trzecie o pomocy.

- Jeśli podejrzewasz naruszenie, sprawdź eksfiltrację danych.

- Sprawdź skojarzone konto pod kątem podejrzanego zachowania i poszukaj skorelowania z innymi możliwymi kontami i usługami, a także innymi złośliwymi adresami IP.

- Sprawdź konta osób pracujących w tym samym biurze/delegowanym dostępie — higiena haseł (upewnij się, że nie używają tego samego hasła co konto, którego bezpieczeństwo dotyczy)

- Uruchom pomoc ADFS

Środki zaradcze

Zapoznaj się z sekcją Dokumentacja, aby uzyskać wskazówki dotyczące włączania następujących funkcji:

- Blokuj adres IP osoby atakującej (należy zwrócić uwagę na zmiany w innym adresie IP)

- Zmieniono hasło użytkownika o podejrzanym naruszeniu zabezpieczeń

- Włączanie blokady ekstranetu usług AD FS

- Wyłączone starsze uwierzytelnianie

- Włączono usługę Azure Identity Protection (zasady logowania i ryzyka związanego z użytkownikiem)

- Włączono uwierzytelnianie wieloskładnikowe (jeśli jeszcze nie)

- Włączona ochrona haseł

- Zastosować Microsoft Entra Connect Health dla ADFS (jeśli jeszcze nie zostało to wdrożone)

Odzyskiwanie

- Oznaczanie nieprawidłowego adresu IP w usługach Defender dla aplikacji chmurowych, SIEM, ADFS i Microsoft Entra ID

- Sprawdź inne formy utrzymania skrzynki pocztowej, takie jak reguły przesyłania dalej lub inne dodane upoważnienia

- Uwierzytelnianie wieloskładnikowe jako uwierzytelnianie podstawowe

- Konfigurowanie integracji rozwiązania SIEM z chmurą

- Konfigurowanie alertów — Identity Protection, ADFS Health Connect, SIEM i Defender dla Chmury i Aplikacji

- Wnioski zdobyte (obejmują kluczowe osoby biorące udział w projekcie, osoby trzecie, zespoły komunikacyjne)

- Przegląd/ulepszenia stanu zabezpieczeń

- Planowanie uruchamiania regularnych symulatorów ataków

Możesz również pobrać listę kontrolną ataków typu "password spray" oraz inne listy kontrolne zdarzeń jako plik programu Excel.

Kroki badania

Reagowanie na zdarzenia sprayu haseł

Zanim przejdziemy do badania, zrozummy kilka technik sprayowania haseł.

Naruszenie hasła: osoba atakująca odgadnęła hasło użytkownika, ale nie mogła uzyskać dostępu do konta z powodu innych mechanizmów kontroli, takich jak uwierzytelnianie wieloskładnikowe (MFA).

Naruszenie konta: osoba atakująca odgadła hasło użytkownika i uzyskała dostęp do konta.

Odkrycie środowiska

Identyfikowanie typu uwierzytelniania

W pierwszym kroku należy sprawdzić, jaki typ uwierzytelniania jest używany dla dzierżawcy lub zweryfikowanej domeny, którą badacie.

Aby uzyskać stan uwierzytelniania dla określonej nazwy domeny, użyj polecenia Get-MgDomain programu PowerShell. Oto przykład:

Connect-MgGraph -Scopes "Domain.Read.All"

Get-MgDomain -DomainId "contoso.com"

Czy uwierzytelnianie jest federacyjne, czy zarządzane?

Jeśli uwierzytelnianie jest federacyjne, pomyślne logowania są przechowywane w identyfikatorze Entra firmy Microsoft. Nieudane logowania znajdują się w ich usługodawcy tożsamości (IDP). Aby uzyskać więcej informacji, zobacz Rozwiązywanie problemów z usługami AD FS i rejestrowanie zdarzeń.

Jeśli typ uwierzytelniania jest zarządzany wyłącznie w chmurze, synchronizacja skrótów haseł (PHS) lub uwierzytelnianie przekazywane (PTA), to pomyślne i nieudane próby logowania są przechowywane w dziennikach logowania firmy Microsoft Entra.

Uwaga

Funkcja etapowego wprowadzania umożliwia federację nazwy domeny dzierżawy, a zarządzanie określonymi użytkownikami. Ustal, czy użytkownicy są członkami tej grupy.

Czy program Microsoft Entra Connect Health jest włączony dla ADFS?

- Raport RiskyIP zawiera podejrzane adresy IP i datę/godzinę. Powiadomienia powinny być włączone.

- Sprawdź również śledztwo dotyczące federacyjnych logowań z przewodnika dotyczącego wyłudzania danych

Czy zaawansowane rejestrowanie jest włączone w usługach ADFS?

- To ustawienie jest wymagane dla programu ADFS Connect Health, ale można je włączyć niezależnie

- Zobacz, jak włączyć program ADFS Health Connect)

- Sprawdź również badanie logowania federacyjnego z podręcznika wyłudzania informacji

Czy dzienniki są przechowywane w rozwiązaniu SIEM?

Aby sprawdzić, czy przechowujesz i korelujesz dzienniki w rozwiązaniu SIEM (Security Information and Event Management) lub w innym systemie:

- Log Analytics — wstępnie utworzone zapytania

- Microsoft Sentinel — wstępnie utworzone zapytania

- Splunk — wstępnie utworzone zapytania

- Dzienniki Zapory

- UAL jeśli > 30 dni

Zrozumienie Microsoft Entra ID i raportowania uwierzytelniania wieloskładnikowego

Ważne jest, aby zrozumieć dzienniki, które widzisz, aby móc określić kompromis. Poniżej przedstawiono krótkie przewodniki dotyczące rozumienia logowań Microsoft Entra i raportowania MFA:

Wyzwalacze zdarzeń

Wyzwalacz zdarzenia to zdarzenie lub szereg zdarzeń, które powodują wyzwolenie wstępnie zdefiniowanego alertu. Przykładem jest liczba nieudanych prób haseł powyżej wstępnie zdefiniowanego progu. Poniżej przedstawiono kolejne przykłady wyzwalaczy, które mogą wyzwalać alarmy w atakach typu password spray i gdzie te alarmy są wyświetlane. Wyzwalacze zdarzeń obejmują:

Użytkownicy

Adres IP

Ciągi agenta użytkownika

Data/godzina

Anomalie

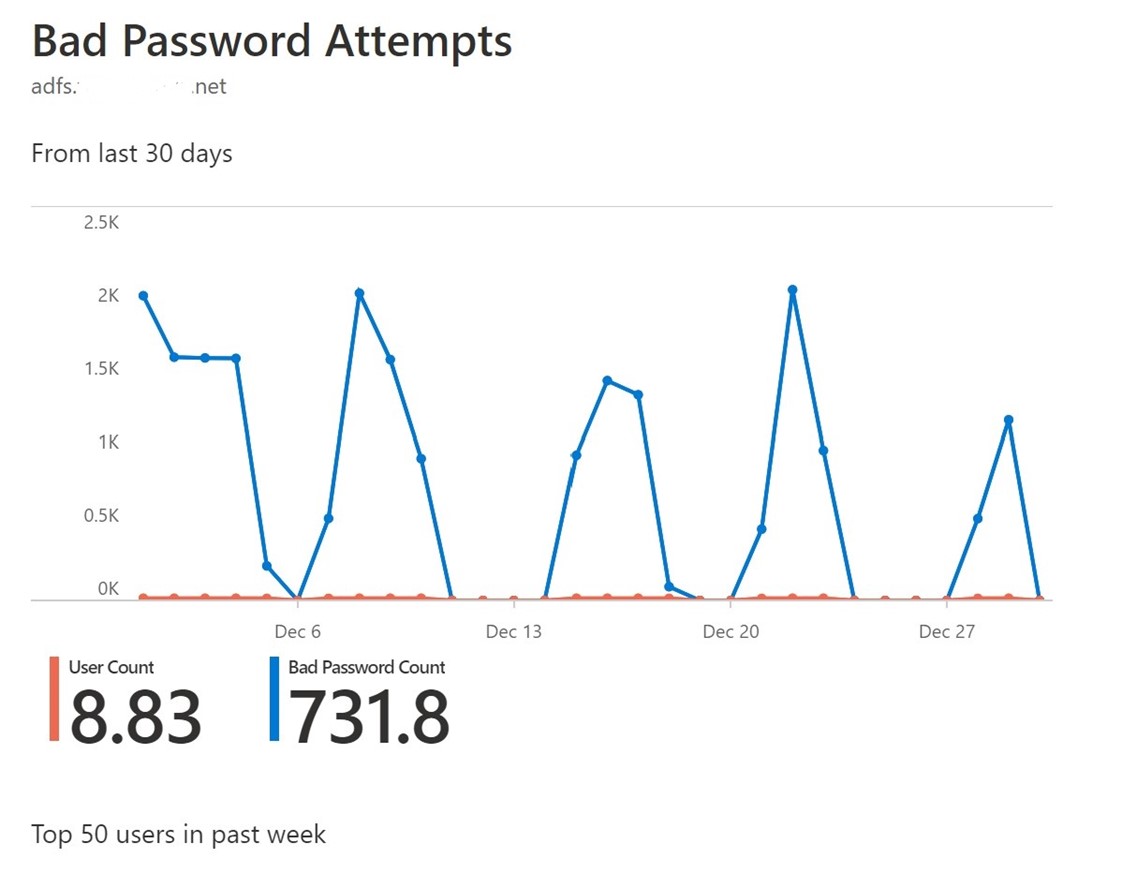

Nieprawidłowe próby hasła

Nietypowe skoki aktywności są kluczowymi wskaźnikami za pośrednictwem programu Microsoft Entra Health Connect (przy założeniu, że ten składnik jest zainstalowany). Inne wskaźniki to:

- Alerty za pośrednictwem rozwiązania SIEM pokazują wzrost podczas sortowania dzienników.

- Większy niż normalnie rozmiar dziennika dla nieudanych logowań w AD FS, co może stanowić alert w narzędziu SIEM.

- Wzrost liczby identyfikatorów zdarzeń 342/411 — nazwa użytkownika lub hasło są nieprawidłowe. Lub 516 dla blokady ekstranetu.

- Osiągnięcie progu żądania uwierzytelnienia nie powiodło się — ryzykowny adres IP w usłudze Microsoft Entra ID lub alert narzędzia SIEM/zarówno błędy 342, jak i 411 (aby można było wyświetlić te informacje, należy włączyć zaawansowane rejestrowanie).

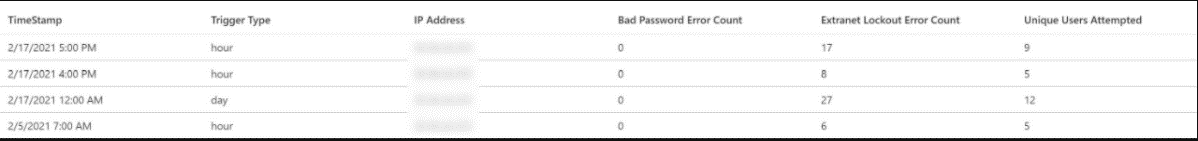

Ryzykowny adres IP w portalu Microsoft Entra Health Connect

Alerty ryzykownych adresów IP występują, gdy osiągnięto dostosowany próg dla nieprawidłowych haseł w ciągu godziny, a także ilości nieprawidłowych haseł w ciągu dnia oraz blokad konta w ekstranecie.

Szczegóły nieudanych prób są dostępne na kartach Adres IP i blokady ekstranetu.

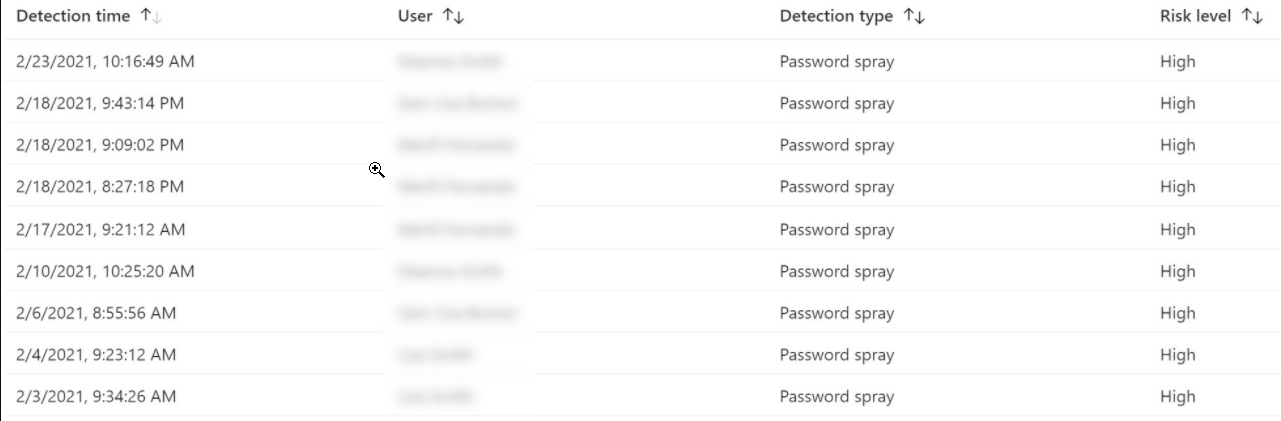

Wykrywanie ataków typu password spray w usłudze Azure Identity Protection

Azure Identity Protection to funkcja Microsoft Entra ID P2 z alertem o wykryciu ryzyka ataku typu password spray i funkcją wyszukiwania, która zapewnia więcej informacji lub automatyczną korektę.

Wskaźniki niskiego i powolnego ataku

Niskie i powolne wskaźniki ataku są wtedy, gdy progi blokady konta lub nieprawidłowe hasła nie są osiągane. Te wskaźniki można wykryć, wykonując następujące czynności:

- Błędy w kolejności GAL

- Błędy z powtarzającymi się atrybutami (UA, target AppID, IP block/location)

- Czas – zautomatyzowane spraye mają zwykle bardziej regularny interwał czasu między próbami.

Badanie i ograniczanie ryzyka

Uwaga

Można prowadzić dochodzenie i działania naprawcze jednocześnie podczas trwających ataków.

Włącz zaawansowane rejestrowanie w usłudze ADFS, jeśli nie jest jeszcze włączone.

Określ datę i godzinę rozpoczęcia ataku.

Ustal adres IP osoby atakującej (może to być wiele źródeł i wielu adresów IP) z zapory, usług ADFS, SIEM lub identyfikatora Entra firmy Microsoft.

Po potwierdzeniu ataku typu password spray, możesz musieć poinformować lokalne agencje (między innymi policję i podmioty zewnętrzne).

Zbierz i monitoruj następujące identyfikatory zdarzeń dla ADFS:

ADFS 2012 R2

- Zdarzenie audytu 403 — agent użytkownika wysyłający żądanie

- Zdarzenie inspekcji 411 — nieudane żądania uwierzytelniania

- Audyt zdarzenia 516 — blokada ekstranetu

- Zdarzenie inspekcji 342 — nieudane żądania uwierzytelniania

- Zdarzenie inspekcji 412 — pomyślne zalogowanie

Aby zebrać zdarzenie inspekcji 411 — nieudane żądania uwierzytelniania, użyj następującego skryptu:

PARAM ($PastDays = 1, $PastHours) #************************************************ #ADFSBadCredsSearch.ps1 #Version 1.0 #Date: 6-20-2016 #Author: Tim Springston [MSFT] #Description: This script will parse the ADFS server's (not proxy) security ADFS #for events which indicate an incorrectly entered username or password. The script can specify a #past period to search the log for and it defaults to the past 24 hours. Results >#will be placed into a CSV for #review of UPN, IP address of submitter, and timestamp. #************************************************ cls if ($PastHours -gt 0) {$PastPeriod = (Get-Date).AddHours(-($PastHours))} else {$PastPeriod = (Get-Date).AddDays(-($PastDays))} $Outputfile = $Pwd.path + "\BadCredAttempts.csv" $CS = get-wmiobject -class win32_computersystem $Hostname = $CS.Name + '.' + $CS.Domain $Instances = @{} $OSVersion = gwmi win32_operatingsystem [int]$BN = $OSVersion.Buildnumber if ($BN -lt 9200){$ADFSLogName = "AD FS 2.0/Admin"} else {$ADFSLogName = "AD FS/Admin"} $Users = @() $IPAddresses = @() $Times = @() $AllInstances = @() Write-Host "Searching event log for bad credential events..." if ($BN -ge 9200) {Get-Winevent -FilterHashTable @{LogName= "Security"; >StartTime=$PastPeriod; ID=411} -ErrorAction SilentlyContinue | Where-Object{$_.Message -match "The user name or password is incorrect"} | % { $Instance = New-Object PSObject $UPN = $_.Properties[2].Value $UPN = $UPN.Split("-")[0] $IPAddress = $_.Properties[4].Value $Users += $UPN $IPAddresses += $IPAddress $Times += $_.TimeCreated add-member -inputobject $Instance -membertype noteproperty -name >"UserPrincipalName" -value $UPN add-member -inputobject $Instance -membertype noteproperty -name "IP Address" ->value $IPAddress add-member -inputobject $Instance -membertype noteproperty -name "Time" -value >($_.TimeCreated).ToString() $AllInstances += $Instance $Instance = $null } } $AllInstances | select * | Export-Csv -Path $Outputfile -append -force ->NoTypeInformation Write-Host "Data collection finished. The output file can be found at >$outputfile`." $AllInstances = $null

ADFS 2016/2019

Wraz z powyższymi identyfikatorami zdarzeń zbierz Zdarzenie audytu 1203 – błąd weryfikacji świeżych poświadczeń.

- Zestaw wszystkie pomyślne logowania w tym czasie w ADFS (jeśli jest federacyjny). Szybkie logowanie i wylogowywanie (w tej samej sekundzie) może być wskaźnikiem pomyślnego odgadnięcia hasła i wypróbowanego przez osobę atakującą.

- Zestawienie jakichkolwiek zdarzeń zakończonych powodzeniem lub przerwanych dla systemu Microsoft Entra dla tego okresu zarówno dla scenariuszy federacyjnych, jak i zarządzanych.

Monitoruj i zestawiaj identyfikatory zdarzeń z Microsoft Entra ID

Zobacz, jak znaleźć znaczenie dzienników błędów.

Istotne są następujące identyfikatory zdarzeń z Microsoft Entra ID:

- 50057 — Konto użytkownika zostało wyłączone

- 50055 — hasło wygasło

- 50072 — użytkownik został poproszony o podanie uwierzytelniania wieloskładnikowego

- 50074 — wymagane jest uwierzytelnianie wieloskładnikowe

- 50079 — użytkownik musi zarejestrować informacje zabezpieczające

- 53003 — Użytkownik zablokowany przez dostęp warunkowy

- 53004 — Nie można skonfigurować uwierzytelniania wieloskładnikowego z powodu podejrzanych działań

- 530032 — zablokowany przez dostęp warunkowy w zasadach zabezpieczeń

- Stan logowania Powodzenie, Niepowodzenie, Przerwanie

Zestawianie identyfikatorów zdarzeń z skryptu Microsoft Sentinel

Wszystkie identyfikatory zdarzeń można pobrać z podręcznika usługi Microsoft Sentinel dostępnego w usłudze GitHub.

Izolowanie i potwierdzanie ataku

Izoluj zdarzenia udanego i przerwanego logowania w usługach ADFS i Microsoft Entra. Oto twoje interesujące konta.

Blokuj adres IP ADFS 2012R2 lub nowszy na potrzeby uwierzytelniania federacyjnego. Oto przykład:

Set-AdfsProperties -AddBannedIps "1.2.3.4", "::3", "1.2.3.4/16"

Zbierz dzienniki AD FS

Zbierz wiele identyfikatorów zdarzeń w danym przedziale czasu. Oto przykład:

Get-WinEvent -ProviderName 'ADFS' | Where-Object { $_.ID -eq '412' -or $_.ID -eq '411' -or $_.ID -eq '342' -or $_.ID -eq '516' -and $_.TimeCreated -gt ((Get-Date).AddHours(-"8")) }

Zbieranie dzienników AD FS w Microsoft Entra ID

Raporty logowania w usłudze Microsoft Entra obejmują aktywność logowania ADFS, gdy korzystasz z Microsoft Entra Connect Health. Filtruj dzienniki logowania według typu wystawcy tokenu "Federacyjne".

Oto przykładowe polecenie programu PowerShell służące do pobierania dzienników logowania dla określonego adresu IP:

Get-AzureADIRSignInDetail -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -IpAddress 131.107.128.76

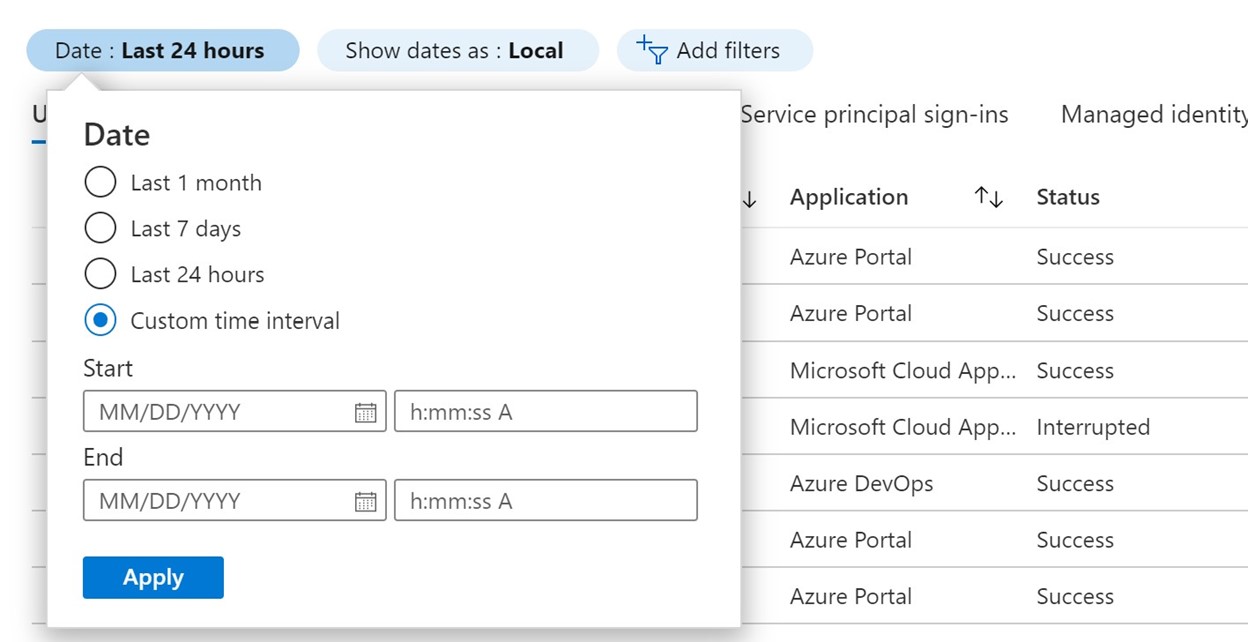

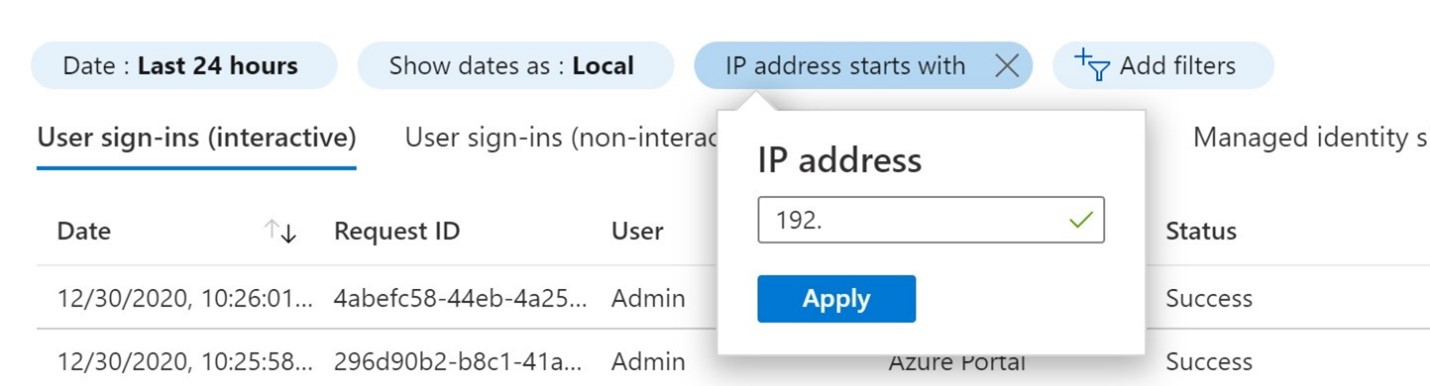

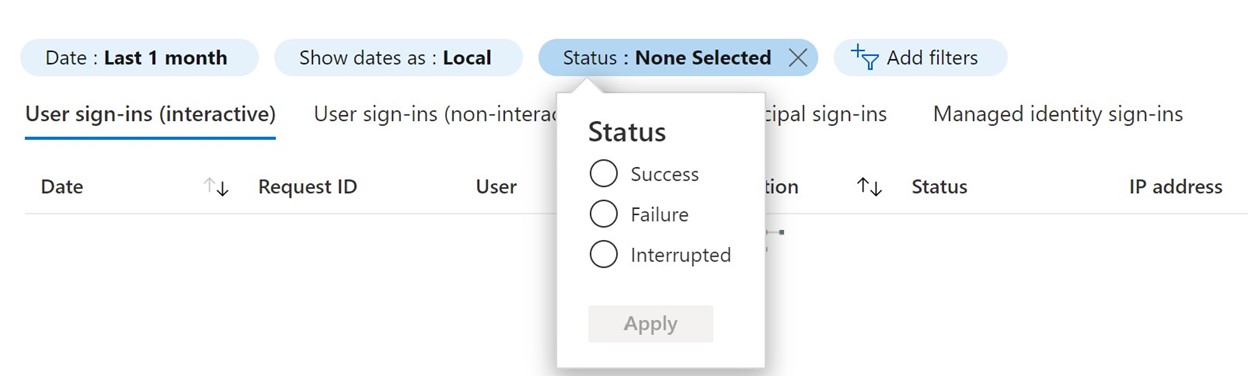

Ponadto przeszukaj witrynę Azure Portal pod kątem przedziału czasu, adresu IP i pomyślnego i przerwanego logowania, jak pokazano na tych obrazach.

Następnie możesz pobrać te dane jako plik .csv do analizy. Aby uzyskać więcej informacji, zobacz Raporty aktywności logowania w centrum administracyjnym firmy Microsoft Entra.

Określanie priorytetów wyników

Ważne jest, aby móc reagować na najbardziej krytyczne zagrożenie. To zagrożenie może wskazywać, że osoba atakująca pomyślnie uzyskała dostęp do konta i w związku z tym może uzyskiwać dostęp do/eksfiltrować dane; osoba atakująca ma hasło, ale może nie mieć dostępu do konta. Na przykład mają hasło, ale nie udaje im się przejść wyzwania uwierzytelniania wieloskładnikowego. Ponadto osoba atakująca nie mogła poprawnie odgadnąć haseł, ale kontynuować próbę. Podczas analizy określ priorytety tych ustaleń:

- Pomyślne logowania z znanego adresu IP atakującego

- Przerwane logowanie za pomocą znanego adresu IP osoby atakującej

- Nieudane logowania według znanego adresu IP osoby atakującej

- Inne udane logowania z nieznanych adresów IP

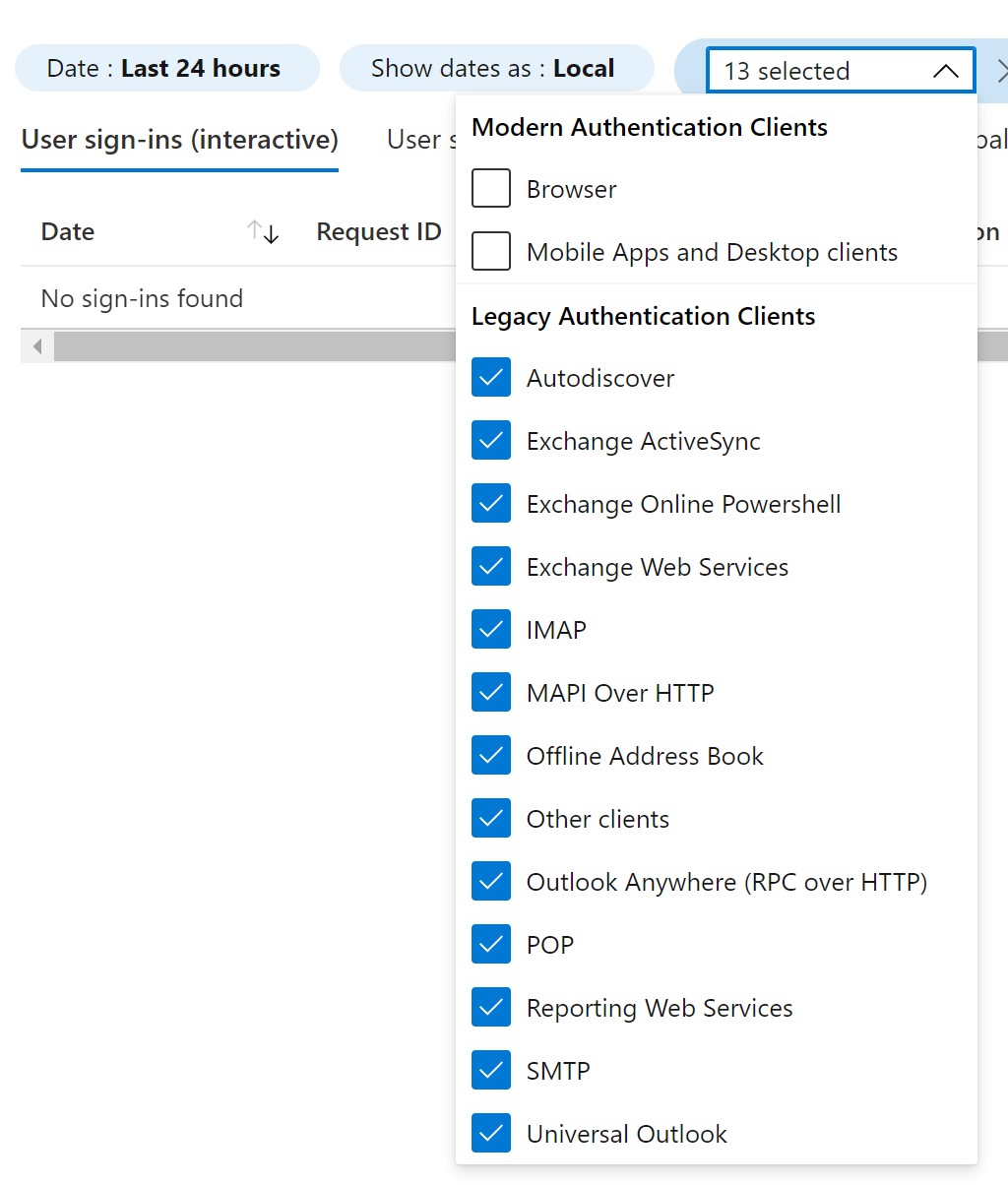

Sprawdź starsze uwierzytelnianie

Większość ataków korzysta ze starszego uwierzytelniania. Istnieje wiele sposobów określania protokołu ataku.

W obszarze Microsoft Entra ID przejdź do pozycji Logowania i zastosuj filtr w pozycji Aplikacja kliencka.

Wybierz wszystkie starsze protokoły uwierzytelniania wymienione na liście.

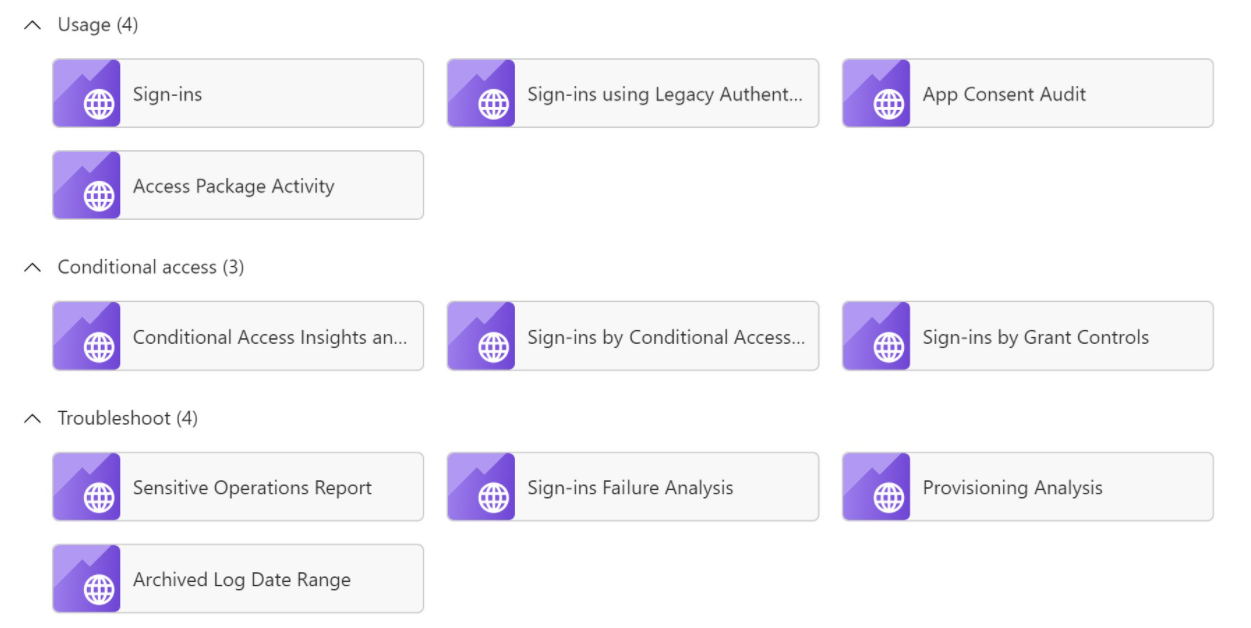

Jeśli masz obszar roboczy platformy Azure, możesz użyć wstępnie utworzonego starszego skoroszytu uwierzytelniania znajdującego się w centrum administracyjnym firmy Microsoft Entra w obszarze Monitorowanie i skoroszyty.

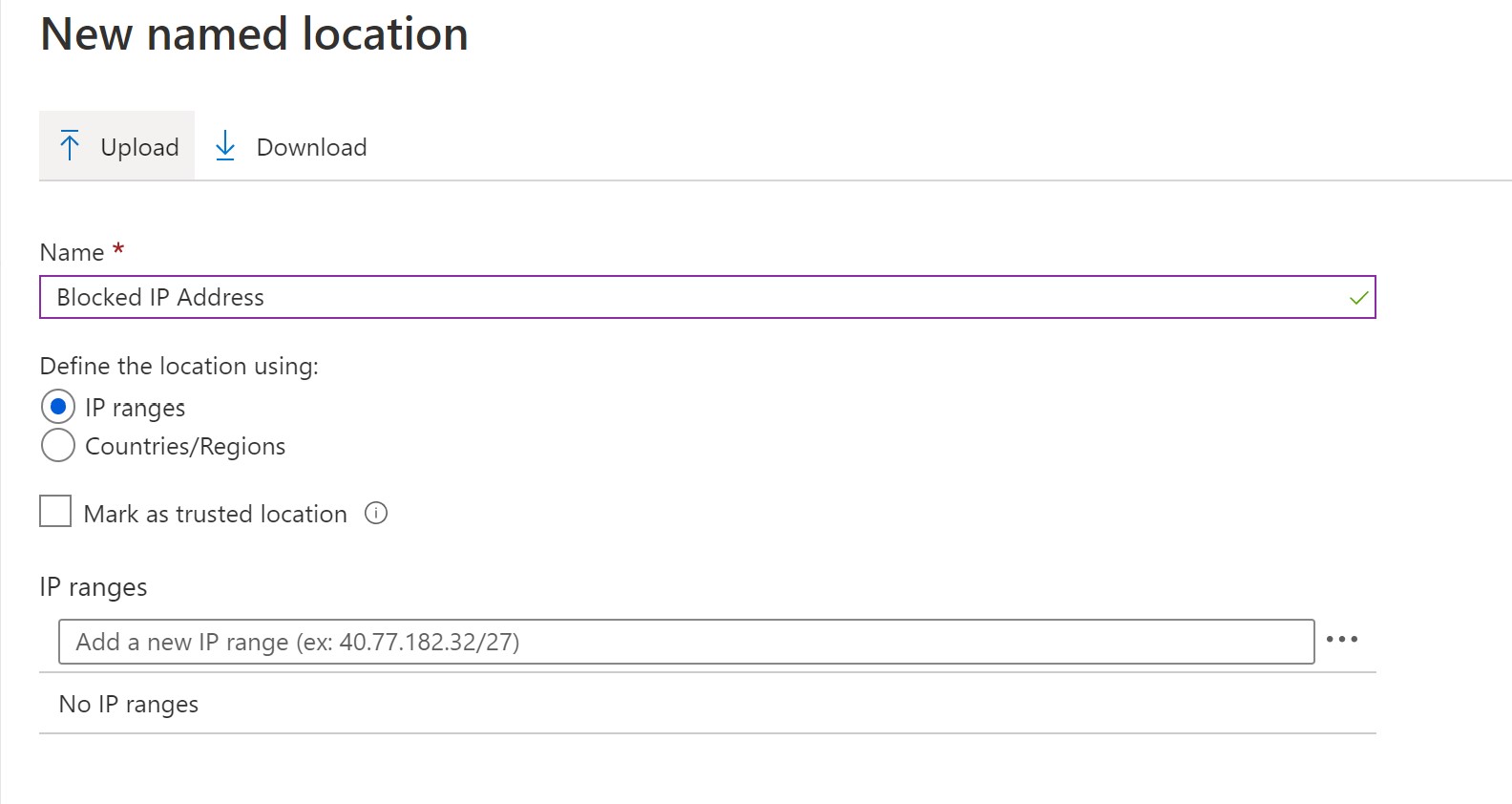

Blokuj adres IP Microsoft Entra ID dla scenariusza zarządzanego (PHS, w tym przejściowe)

Przejdź do Nowe nazwane lokalizacje.

Utwórz politykę kontrola dostępu, która będzie dotyczyć wszystkich aplikacji, i blokować będzie tylko w tej nazwanej lokalizacji.

Czy użytkownik korzystał z tego systemu operacyjnego, adresu IP, usługodawcy zewnętrznego, urządzenia lub przeglądarki?

Jeśli nie i to działanie jest nietypowe, oznacz użytkownika i zbadaj wszystkie jego działania.

Czy adres IP jest oznaczony jako "ryzykowny"?

Upewnij się, że rejestrowane są pomyślne hasła, ale nieudane próby logowania przy użyciu MFA, ponieważ to działanie wskazuje, że osoba atakująca uzyskuje hasło, ale nie przechodzi przez uwierzytelnianie wieloskładnikowe.

Odłóż wszelkie konto, które wydaje się być normalnym logowaniem, na przykład po przejściu uwierzytelniania wieloskładnikowego, gdy lokalizacja i adres IP nie różnią się od zwykłych.

Raportowanie MFA

Ważne jest również sprawdzenie dzienników uwierzytelniania wieloskładnikowego, aby ustalić, czy osoba atakująca odgadła hasło, ale ma problem z przejściem monitu uwierzytelniania wieloskładnikowego. Dzienniki uwierzytelniania wieloskładnikowego firmy Microsoft zawierają szczegóły uwierzytelniania dla zdarzeń, gdy użytkownik jest monitowany o uwierzytelnianie wieloskładnikowe. Sprawdź i upewnij się, że w Microsoft Entra ID nie ma podejrzanych dużych dzienników uwierzytelniania wieloskładnikowego. Aby uzyskać więcej informacji, zobacz jak używać raportu logowań do przeglądania zdarzeń uwierzytelniania wieloskładnikowego Microsoft Entra.

Dodatkowe kontrole

W Defender for Cloud Apps zbadaj działania oraz dostęp do plików w koncie, którego bezpieczeństwo zostało naruszone. Aby uzyskać więcej informacji, zobacz:

- Badanie naruszenia zabezpieczeń z użyciem Defender for Cloud Apps

- Zbadaj anomalie za pomocą narzędzia Defender for Cloud Apps

Sprawdź, czy użytkownik ma dostęp do dodatkowych zasobów, takich jak maszyny wirtualne, uprawnienia konta domeny oraz magazyn. W przypadku naruszenia danych należy poinformować więcej agencji, takich jak policja.

Natychmiastowe działania naprawcze

- Zmień hasło dowolnego konta, co do którego podejrzewasz, że zostało naruszone, lub którego hasło zostało odkryte. Ponadto zablokuj użytkownika. Upewnij się, że przestrzegasz wytycznych dotyczących odwołwania dostępu awaryjnego.

- Oznacz wszystkie naruszone konta jako "naruszone" w usłudze Microsoft Entra ID Identity Protection.

- Blokuj adres IP osoby atakującej. Należy zachować ostrożność podczas wykonywania tej akcji, ponieważ osoby atakujące mogą używać legalnych sieci VPN i mogą powodować większe ryzyko, ponieważ również zmieniają adresy IP. Jeśli używasz uwierzytelniania w chmurze, zablokuj adres IP w usłudze Defender dla Chmury Apps lub Microsoft Entra ID. W przypadku federacji należy zablokować adres IP na poziomie zapory przed usługą ADFS.

- Blokuj starsze uwierzytelnianie , jeśli jest używane (ta akcja może jednak mieć wpływ na firmę).

- Włącz uwierzytelnianie wieloskładnikowe , jeśli jeszcze tego nie zrobiono.

- Włączanie usługi Identity Protection dla ryzyka związanego z użytkownikiem i ryzyka związanego z logowaniem

- Sprawdź naruszone dane (wiadomości e-mail, SharePoint, OneDrive, aplikacje). Zobacz, jak używać filtru aktywności w usłudze Defender dla aplikacji w chmurze.

- Zachowaj higienę haseł. Aby uzyskać więcej informacji, zobacz Ochrona haseł w usłudze Microsoft Entra.

Odzyskiwanie

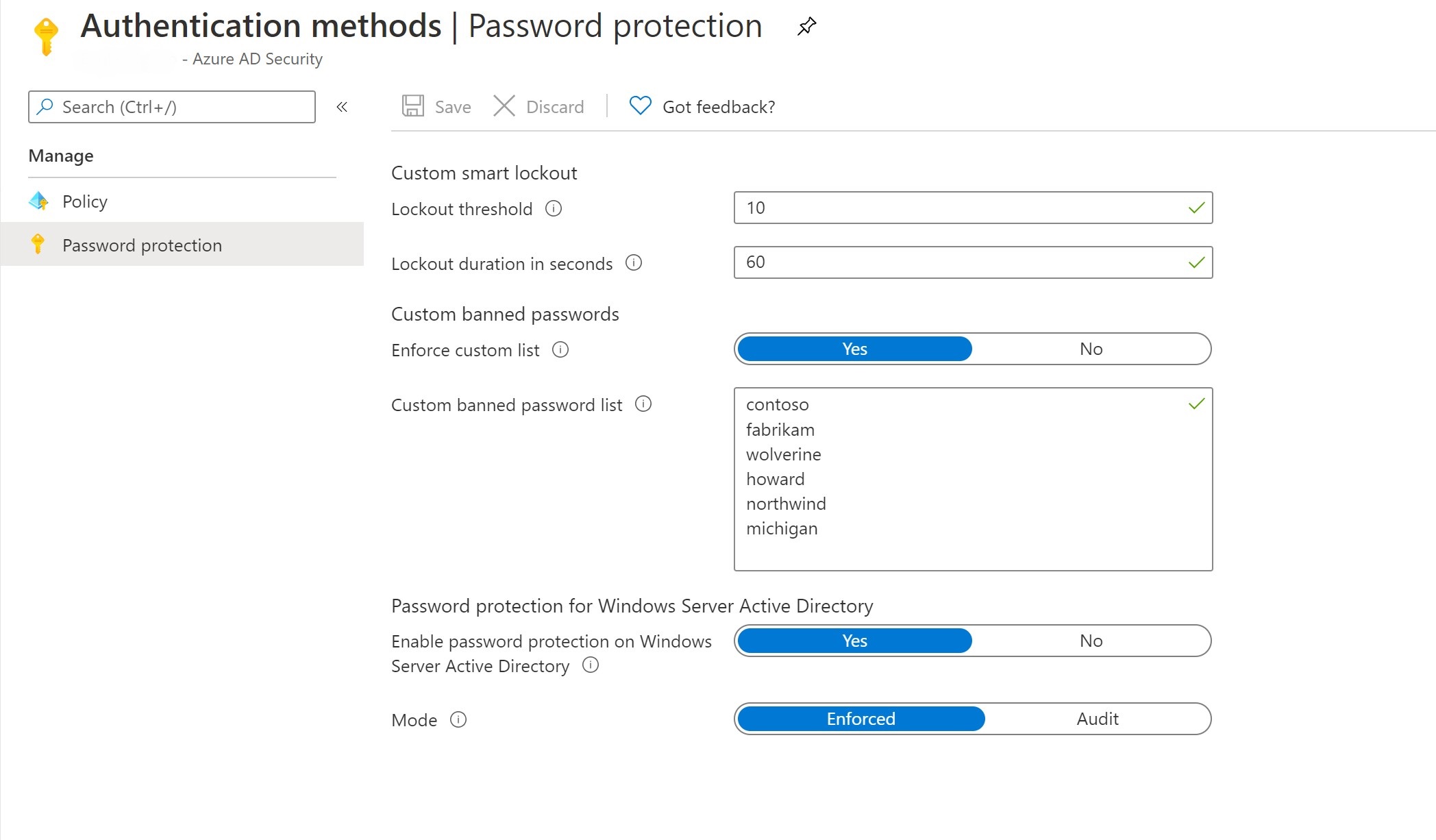

Ochrona hasłem

Zaimplementuj ochronę haseł w usłudze Microsoft Entra ID i lokalnie, włączając niestandardowe listy zakazanych haseł. Ta konfiguracja uniemożliwia użytkownikom ustawianie słabych haseł lub haseł skojarzonych z organizacją:

Aby uzyskać więcej informacji, zobacz jak bronić się przed atakami sprayowymi hasłami.

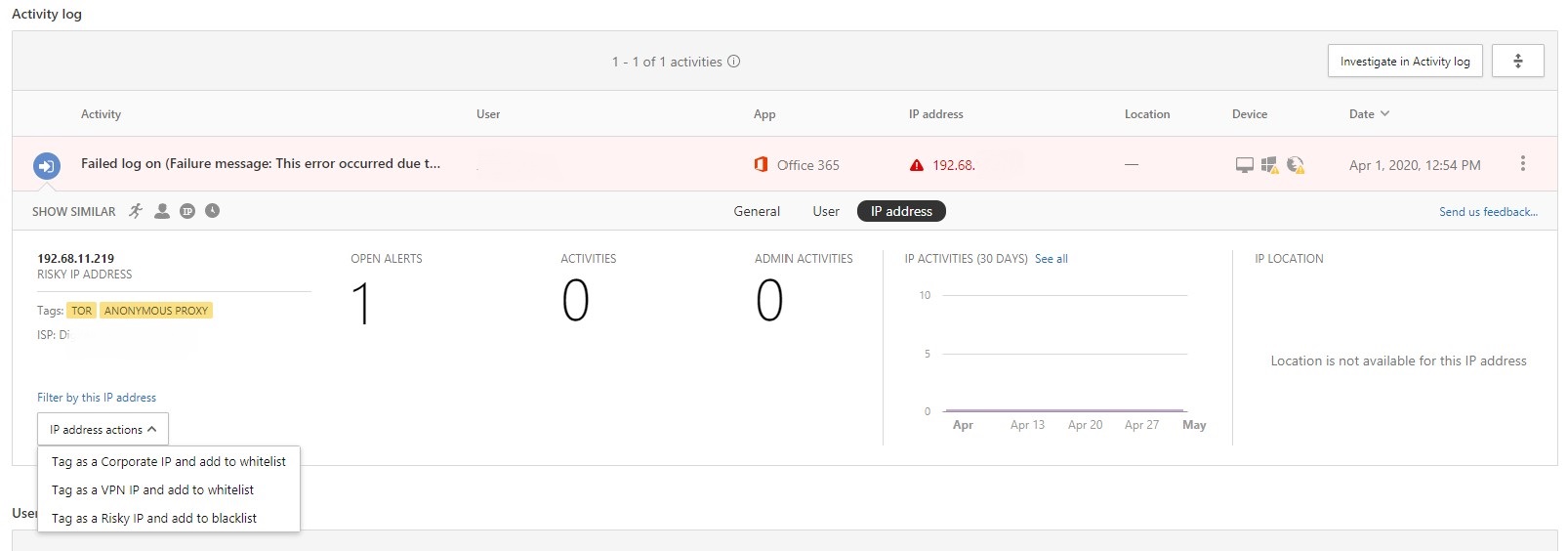

Tagowanie adresu IP

Oznacz adresy IP w usłudze Defender dla Aplikacji Chmurowych, aby otrzymywać alerty związane z przyszłym użyciem:

Tagowanie adresów IP

W usłudze Defender dla aplikacji w chmurze oznacz adres IP dla zakresu adresów IP i skonfiguruj alert dla tego zakresu adresów IP do użytku w przyszłości i przyspieszenia reakcji.

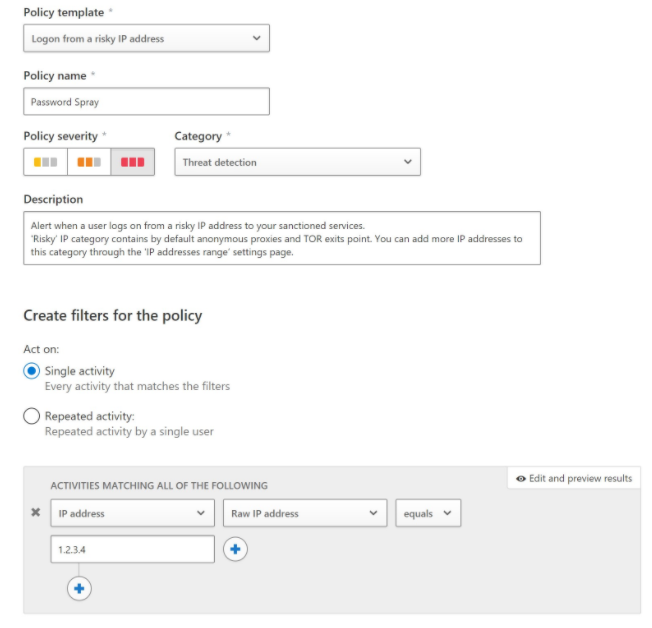

Ustawianie alertów dla określonego adresu IP

Konfiguruj alerty

W zależności od potrzeb organizacji można skonfigurować alerty.

Skonfiguruj alerty w narzędziu SIEM i przyjrzyj się poprawie luk w rejestrowaniu. Zintegruj rejestrowanie usług ADFS, Microsoft Entra ID, Office 365 i Defender dla Aplikacji Chmurowych.

Skonfiguruj próg i alerty w portalu programu ADFS Health Connect i ryzykownym adresie IP.

Zobacz, jak skonfigurować alerty w portalu usługi Identity Protection.

Konfigurowanie zasad ryzyka związanego z logowaniem przy użyciu dostępu warunkowego lub usługi Identity Protection

- Konfigurowanie ryzyka związanego z logowaniem

- Konfigurowanie ryzyka związanego z użytkownikiem

- Konfigurowanie alertów polityki w usłudze Defender for Cloud Apps

Zalecane zabezpieczenia

- Edukuj użytkowników końcowych, kluczowych uczestników projektu, operacji pierwszej linii, zespołów technicznych, zespołów ds. zabezpieczeń cybernetycznych i komunikacji

- Przeglądanie kontroli zabezpieczeń i wprowadzanie niezbędnych zmian w celu poprawy lub wzmocnienia kontroli zabezpieczeń w organizacji

- Sugeruj ocenę konfiguracji Microsoft Entra

- Uruchamianie regularnych ćwiczeń symulatora ataku

Bibliografia

Wymagania wstępne

- Alerty usługi Microsoft Sentinel

- Integracja rozwiązania SIEM z aplikacjami Defender dla Chmury

- Integracja rozwiązania SIEM z interfejsem API programu Graph

- Podręcznik alertów Splunk

- Instalowanie programu ADFS Health Connect

- Omówienie dzienników logowania w usłudze Microsoft Entra

- Zrozumienie raportowania uwierzytelniania wieloskładnikowego

Środki zaradcze

- Zabezpieczenia przed atakami metodą sprayu haseł

- Włączanie ochrony haseł

- Blokuj starsze uwierzytelnianie

- Blokuj adres IP w usłudze ADFS

- Mechanizmy kontroli dostępu (w tym blokowanie adresów IP) usługi ADFS w wersji 3

- Ochrona haseł w usłudze ADFS

- Włączanie blokady ekstranetu usług AD FS

- Uwierzytelnianie wieloskładnikowe jako uwierzytelnianie podstawowe

- Włączanie usługi Identity Protection

- Dokumentacja działań inspekcji firmy Microsoft Entra

- Schemat dzienników inspekcji firmy Microsoft Entra

- Schemat dzienników logowania w usłudze Microsoft Entra

- Interfejs API programu Graph dziennika inspekcji firmy Microsoft

- Alerty ryzykownych adresów IP

Odzyskiwanie

- Integracje narzędzi SIEM

- Tworzenie alertów Defender dla Aplikacji w Chmurze

- Tworzenie ryzykownych adresów IP i alertów programu ADFS Health Connect

- Alerty usługi Identity Protection

- Symulator ataku

Dodatkowe instrukcje reagowania na zdarzenia

Zapoznaj się ze wskazówkami dotyczącymi identyfikowania i badania tych dodatkowych typów ataków:

Zasoby reagowania na zdarzenia

- Omówienie produktów i zasobów zabezpieczeń firmy Microsoft dla nowych i doświadczonych analityków

- Planowanie usługi Security Operations Center (SOC)

- Reagowanie na incydenty w Microsoft Defender XDR

- Microsoft Defender dla Chmury (Azure)

- Reagowanie na zdarzenia w usłudze Microsoft Sentinel

- Przewodnik zespołu reagowania na zdarzenia firmy Microsoft udostępnia najlepsze rozwiązania dla zespołów ds. zabezpieczeń i liderów

- Przewodniki reagowania na zdarzenia firmy Microsoft ułatwiają zespołom ds. zabezpieczeń analizowanie podejrzanych działań