Eksplorowanie za pomocą mapy powierzchni ataku

Aby zwizualizować dane ekspozycji, użyj mapy powierzchni ataku w Zarządzanie stopniem zagrożenia bezpieczeństwa przez firmę Microsoft wraz ze schematem wykresu narażenia przedsiębiorstwa.

Wymagania wstępne

- Przeczytaj o zarządzaniu obszarami ataków.

- Przejrzyj wymagane uprawnienia do pracy z wykresem.

Uzyskiwanie dostępu do mapy

- W spisie urządzeń wybierz urządzenie.

- Wybierz pozycję Wyświetl mapę.

Możesz również wyszukać zasób z obszaru Atak —> mapa, tożsamości lub pulpit nawigacyjnyPrzegląd .

Eksplorowanie mapy

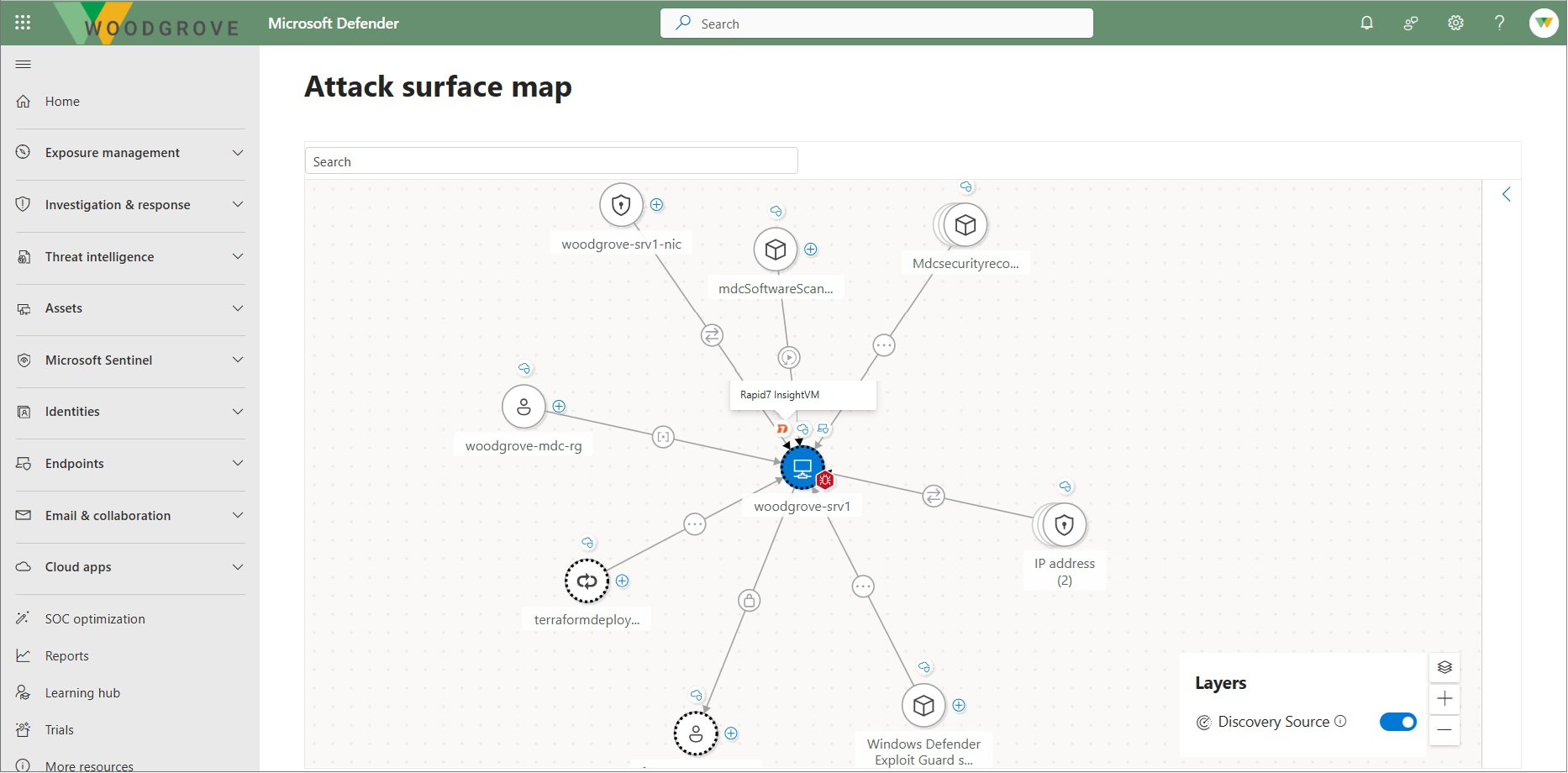

Mapa ekspozycji zapewnia wgląd w połączenia zasobów.

- Na mapie obszaru Atak eksploruj zasoby i połączenia.

- Użyj funkcji mapy do eksplorowania.

- Wskaźniki: Wskaźniki ikon pokazują typ węzła i typ krawędzi. Wskaźniki wizualne pokazują informacje, takie jak korona o wysokim znaczeniu lub usterka luki w zabezpieczeniach, zapewniając wizualne dane wejściowe, w których zagrożone są krytyczne dane organizacyjne.

- Grupy rozszerzalne: umożliwia rozszerzanie podobnych zasobów, gdy chcesz wyświetlić je bardziej szczegółowo. Rozszerzanie widoku ułatwia odnajdywanie punktów zadławienia i określonych zasobów o wysokim poziomie zagrożenia lub krytycznych. Jeśli nie jest to potrzebne, pozostaw je zwinięte, aby uzyskać bardziej zorganizowany ekran.

- Aktywowanie: umieść kursor na węzłach i krawędziach, aby uzyskać dodatkowe informacje.

- Eksplorowanie zasobów i ich krawędzi. Aby eksplorować zasoby i krawędzie, wybierz znak plus. Możesz też wybrać opcję eksplorowania połączonych zasobów z menu kontekstowego.

- Szczegóły zasobu: aby wyświetlić szczegóły, wybierz ikonę zasobu.

- Koncentracja na zasobie: umożliwia ponowne skoncentrowanie wizualizacji grafu na określonym węźle, który chcesz zbadać, podobnie jak w widoku Graph podczas wybierania indywidualnej ścieżki ataku.

- Wyszukiwanie: ułatwia odnajdywanie elementów według typu węzła. Wybierając wszystkie wyniki, wyszukaj określony typ pod kątem konkretnych wyników. Wyszukiwanie można również filtrować według urządzeń, tożsamości lub zasobów w chmurze z ekranu początkowego.

- Źródło odnajdywania: użyj opcji warstwy, aby wyświetlić lub ukryć źródło danych bezpośrednio na mapie powierzchni ataku.

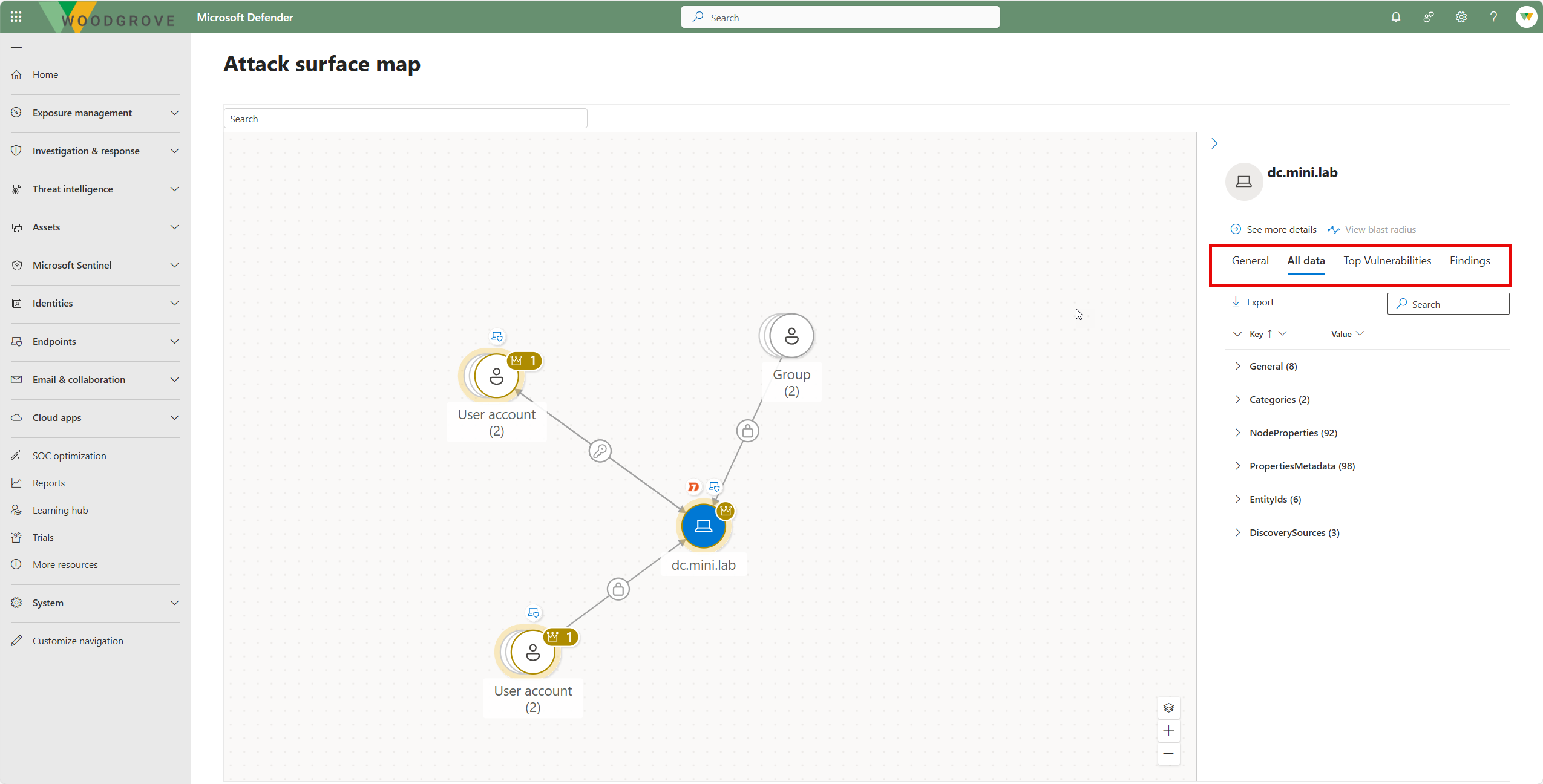

Otwórz panel boczny, aby wyświetlić szczegóły zasobu.

- Ogólne: wyświetl ogólne informacje o zasobie, w tym typ, identyfikatory i źródło odnajdywania.

- Wszystkie dane: wyświetl wszystkie dane dotyczące zasobu, w tym kategorie, właściwości węzła, metadane i identyfikatory.

- Najważniejsze luki w zabezpieczeniach: wyświetl maksymalnie 100 100 cve (według ważności) zasobu.

- Wyniki: wyświetl wszystkie ustalenia dotyczące zabezpieczeń zasobu.