Rekomendacje dotyczące szyfrowania danych

Dotyczy Power Platform zalecenia dotyczącego listy kontrolnej zabezpieczeń Well-Architected:

| SE:06 | Szyfruj dane przy użyciu nowoczesnych, standardowych metod branżowych w celu zachowania poufności i integralności. Wyrównaj zakres szyfrowania z klasyfikacjami danych; priorytetyzuj macierzyste metody szyfrowania platformy. |

|---|

Jeśli dane nie są chronione, mogą być złośliwie modyfikowane, co powoduje utratę integralności i poufności.

W tym przewodniku opisano zalecenia dotyczące szyfrowania i ochrony danych. Szyfrowanie jest procesem korzystania z algorytmów kryptograficznych w celu uniemożliwienia odczytania danych i zablokowania danych za pomocą klucza. W stanie zaszyfrowanym nie można odszyfrować danych. Można je odszyfrować tylko przy użyciu klucza połączonego z kluczem szyfrowania.

Definicje

| Terminy | Definicja |

|---|---|

| Certyfikaty | Pliki cyfrowe z kluczami publicznymi do szyfrowania lub odszyfrowywania. |

| Szyfrowanie | Proces, w którym dane szyfrowane są odblokowane za pomocą kodu źródłowego. |

| Szyfrowanie | Proces, którego dane są nieprzeczytane i zablokowane za pomocą kodu źródłowego. |

| Klucze | Kod źródłowy używany do blokowania lub odblokowania szyfrowanych danych. |

Kluczowe strategie projektowania

Schematy organizacyjne lub wymagania prawne mogą wymuszać mechanizmy szyfrowania. Na przykład może być wymagane, aby dane pozostały tylko w wybranym regionie, a kopie danych są zachowywane w tym regionie.

Te wymagania są często minimalną wartością podstawową. Staraj się osiągnąć najwyższy poziom ochrony. Ty odpowiadasz za zapobieganiu wycieków poufności i przetwarzaniu poufnych danych, zarówno tych od zewnętrznych użytkowników, jak i pracowników.

Dane są najbardziej wartościowym i niezastąpnym zasobem organizacji, a szyfrowanie pełni rolę ostatniego i najbardziej przydatnego zasobu w strategii zabezpieczeń danych wielowarstwowych. Usługi i produkty w chmurze biznesowej Microsoft wykorzystują szyfrowanie, aby chronić dane klientów i pomóc Ci zachować nad nimi kontrolę.

Scenariusze szyfrowania

Mechanizmy szyfrowania prawdopodobnie muszą zabezpieczyć dane w trzech etapach:

Dane magazynowane to wszystkie informacje przechowywane w obiektach magazynu. Domyślnie Microsoft przechowuje klucz szyfrowania bazy danych dla środowisk przy użyciu klucza zarządzanego przez Microsoft i zarządza nimi. Jednak Power Platform udostępnia zarządzany przez klienta klucz szyfrowania (CMK) dla dodanej kontroli ochrony danych, gdzie można samodzielnie zarządzać kluczem szyfrowania bazy danych.

Dane w trakcie przetwarzania to dane, które są używane w ramach interaktywnego scenariusza lub gdy dotyka ich proces w tle, taki jak odświeżanie. Power Platform ładuje przetwarzane dane do obszaru pamięci jednego lub większej liczby prac serwisowych. Aby ułatwić funkcjonalność obciążenia, dane przechowywane w pamięci nie są szyfrowane.

Dane przesyłane to informacje przesyłane między składnikami, lokalizacjami lub programami. Platforma Azure używa standardowych protokołów transportowych, takich jak Transport Layer Security (TLS) między urządzeniami użytkownika i centrami danych Microsoft, a także w samych centrach danych.

Macierzyste mechanizmy szyfrowania

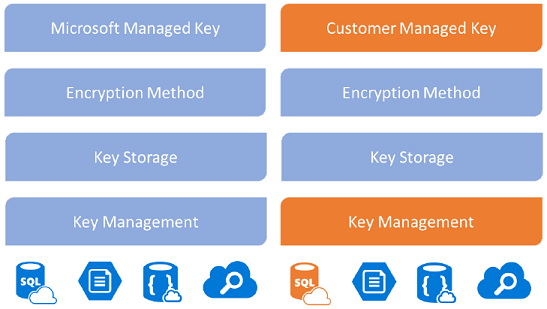

Domyślnie Microsoft przechowuje klucz szyfrowania bazy danych dla środowisk przy użyciu klucza zarządzanego przez Microsoft i zarządza nimi. Power Platform udostępnia jednak zarządzany przez klienta klucz szyfrowania (CMK) dla dodanej kontroli ochrony danych, gdzie można samodzielnie zarządzać kluczem szyfrowania bazy danych. Klucz szyfrowania znajduje się we własnym magazynie Azure Key Vault, co pozwala na rotację lub zastępowanie klucza szyfrowania na żądanie. Pozwala również zapobiec dostępowi Microsoft do danych klienta w momencie cofnięcia przez użytkownika kluczowego dostępu do naszych usług w dowolnym momencie.

Klucze szyfrowania

Domyślnie usługi Power Platform korzystają z zarządzanych przez Microsoft kluczy szyfrowania do szyfrowania i odszyfrowywania danych. Platforma Azure jest odpowiedzialna za zarządzanie kluczami.

Możesz wybrać opcję kluczy zarządzanych przez klienta. Power Platform nadal używa kluczy, ale użytkownik rozlicza się z operacji kluczy.

Ułatwienia Power Platform

W poniższych sekcjach przedstawiono funkcje i możliwości Power Platform, których można użyć do szyfrowania danych.

Klucz zarządzany przez klienta

Wszystkie dane klientów przechowywane w Power Platform są szyfrowane przy użyciu silnego klucza szyfrowania zarządzanego przez Microsoft. Organizacje, które mają wymagania dotyczące ochrony prywatności i zgodności z danymi, mogą korzystać z funkcji klucza zarządzanego klienta w celu zabezpieczenia posiadanych danych i zarządzania ich kluczami. Klucz zarządzany przez klienta zapewnia dodatkową ochronę danych, gdzie użytkownik może automatycznie zarządzać kluczem szyfrowania danych skojarzonym ze środowiskiem Dataverse. Korzystanie z tej funkcji umożliwia rotację lub wymianę kluczy szyfrowania. Ponadto uniemożliwia Microsoft dostęp do danych użytkownika po wycofaniu klucza z usługi. Aby uzyskać więcej informacji, zobacz Zarządzanie kluczem szyfrowania zarządzanym przez klienta.

Przechowywanie danych

Dzierżawa Azure Active Directory (Azure AD) zawiera informacje związane z organizacją i jej zabezpieczeniami. Kiedy lokator Azure AD zapisuje się do usług Power Platform, wybrany przez niego kraj lub region jest mapowany do najbardziej odpowiedniego regionu Azure, w którym istnieje wdrożenie Power Platform. Power Platform przechowuje dane klientów w przypisanym do lokatora regionie Azure lub home geo, z wyjątkiem sytuacji, w których organizacje wdrażają usługi w wielu regionach.

Usługi Power Platform są dostępne w określonych lokalizacjach Azure. Więcej informacji na temat dostępnych usług Power Platform przechowywania danych i sposobu ich przetwarzania można znaleźć w Centrum zaufania Microsoft. Zobowiązania dotyczące lokalizacji danych magazynowanych klienta określają Warunki przetwarzania danych w Warunkach dotyczących witryny Microsoft Online Services. Microsoft udostępnia również centra danych dla suwerennych podmiotów.

Uzyskiwanie dostępu do Copilot Studio funkcji generatywnej sztucznej inteligencji z regionów poza Stanami Zjednoczonymi powoduje przenoszenie danych poza granice regionalne. Ten ruch danych można włączać i wyłączać w Power Platform. Dowiedz się więcej w temacie Regiony związane z funkcjami drugiego pilota i generatywnej sztucznej inteligencji. Bezpieczeństwo danych geograficznych w Microsoft Copilot Studio programie zapewnia niezawodny mechanizm zapewnienia bezpieczeństwa danych i zgodności z lokalnymi przepisami. Oprócz własnych natywnych funkcji bezpieczeństwa, Copilot Studio wykorzystuje infrastrukturę Azure, aby zapewnić bezpieczne i zgodne z przepisami opcje rezydencji danych. Dowiedz się więcej o miejscu przechowywania danych oraz Copilot Studio w artykułach Miejsce przechowywania danych geograficznych w Copilot Studio obszarze Zabezpieczenia i miejsce przechowywania danych geograficznych w Copilot Studio.

Dane magazynowane

Jeśli dokumentacja nie stanowi inaczej, dane klienta pozostają w oryginalnym źródle (np. Dataverse lub SharePoint). Wszystkie dane utrwalane przez Power Platform są domyślnie szyfrowane przy użyciu kluczy zarządzanych przez firmę Microsoft.

Przetwarzanie danych

Dane są przetwarzane, gdy są albo aktywnie używane przez jednego lub kilku użytkowników w ramach interaktywnego scenariusza, albo gdy taki proces w tle, na przykład odświeża dane. Power Platform ładuje przetwarzane dane do obszaru pamięci jednego lub większej liczby prac serwisowych. Aby ułatwić funkcjonalność obciążenia, dane przechowywane w pamięci nie są szyfrowane.

Dane w drodze

Power Platform wymaga, aby cały przychodzący ruch HTTP był szyfrowany przy użyciu protokołu TLS 1.2 lub nowszego. Żądania, które próbuje użyć adresów TLS 1.1 lub niższych, są odrzucane.

Aby uzyskać więcej informacji, zobacz Informacje o szyfrowaniu danych na platformie Power Platform i Magazynowanie danych i ład na platformie Power Platform.

Informacje pokrewne

- Informacje o szyfrowaniu danych

- Przechowywanie danych i zarządzanie nimi w Power Platform

- Power Platform Najczęściej zadawane pytania dotyczące bezpieczeństwa

- Zarządzanie kluczem szyfrowania zarządzanym przez klienta

Lista kontrolna zabezpieczeń

Zapoznaj się z kompletną zestawem zaleceń.