Przechowywanie danych i przechowywanie danych w Power Platform

Notatka

Nowe i ulepszone Power Platform centrum administracyjne jest teraz dostępne w publicznej wersji zapoznawczej! Zaprojektowaliśmy nowe centrum administracyjne tak, aby było łatwiejsze w użyciu i wyposażone w nawigację zorientowaną na zadania, która pomaga szybciej osiągać określone wyniki. Będziemy publikować nową i zaktualizowaną dokumentację, gdy nowe Power Platform centrum administracyjne stanie się ogólnie dostępne.

Najpierw należy rozróżniać dane osobiste i dane klienta.

Dane osobowe to informacje o osobach, których można używać do ich identyfikacji.

Dane klienta obejmują dane osobowe, ale także inne dane klienta, takie jak adresy URL, metadane i informacje dotyczące uwierzytelniania pracowników, takie jak nazwy DNS.

Przechowywanie danych

Dzierżawa Microsoft Entra zawiera informacje związane z organizacją i jej zabezpieczeniami. Podczas dzierżawca Microsoft Entra rejestruje się do usług Power Platform, wybrany kraj lub region dzierżawcy jest mapowany na najbardziej odpowiedni obszar geograficzny Azure, w którym istnieje wdrożenie Power Platform. Power Platform przechowuje dane klientów w przypisanym do lokatora regionie Azure lub home geo, z wyjątkiem sytuacji, w których organizacje wdrażają usługi w wielu regionach.

Niektóre organizacje są obecne na całym świecie. Na przykład firma może mieć siedzibę w Stanach Zjednoczonych, ale prowadzić działalność w Australii. W celu zachowania zgodności z lokalnymi przepisami może być konieczne przechowywanie niektórych danych platformy Power Platform w Australii. Kiedy usługi Power Platform są rozmieszczone w więcej niż jednej lokalizacji geograficznej Azure, jest to określane jako rozmieszczenie multi-geo. W tym przypadku w domowym geo przechowywane są tylko metadane związane ze środowiskiem. Wszystkie metadane i dane produktów w tym środowisku są przechowywane w zdalnym geo.

Microsoft może replikować dane do innych regionów w celu zapewnienia ich odporności. Nie powielamy jednak danych osobowych ani nie przenosimy ich poza obszar geograficzny. Dane replikowane do innych regionów mogą zawierać dane nieosobowe, takie jak informacje o uwierzytelniania pracowników.

Usługi Power Platform są dostępne w określonych lokalizacjach Azure. Więcej informacji o tym, gdzie dostępne są usługi Power Platform, gdzie przechowywane są Twoje dane i jak są one wykorzystywane, znajdziesz w Centrum zaufania firmy Microsoft. Zobowiązania dotyczące lokalizacji danych magazynowanych klienta określają Warunki przetwarzania danych w Warunkach dotyczących witryny Microsoft Online Services. Microsoft udostępnia również centra danych dla suwerennych podmiotów.

Obsługa danych

Ta sekcja opisuje, w jaki sposób Power Platform przechowuje, przetwarza i przekazuje dane klientów.

Dane magazynowane

Jeśli dokumentacja nie stanowi inaczej, dane klienta pozostają w oryginalnym źródle (np. Dataverse lub SharePoint). Aplikacja Power Platform jest przechowywana w Azure Storage jako część środowiska. Dane używane w aplikacjach mobilnych są zaszyfrowane i przechowywane w SQL Express. W większości przypadków aplikacje używają Azure Storage do przechowywania danych usług Power Platform oraz Azure SQL Database do przechowywania metadanych usług. Dane wprowadzone przez użytkownika aplikacji są przechowywane w odpowiednich źródło danych dotyczących usługi (np. Dataverse).

Wszystkie dane utrwalane przez Power Platform są domyślnie szyfrowane przy użyciu kluczy zarządzanych przez firmę Microsoft. Dane klientów przechowywane w bazach danych Azure SQL są w pełni szyfrowane przy użyciu technologii przezroczystego szyfrowania danych (TDE) Azure SQL. Dane klientów przechowywane w Magazynie obiektów blob Azure są szyfrowane przy użyciu szyfrowania magazynu Azure.

Przetwarzanie danych

Dane są przetwarzane, gdy są albo aktywnie używane przez jednego lub kilku użytkowników w ramach interaktywnego scenariusza, albo gdy taki proces w tle, na przykład odświeża dane. Power Platform ładuje przetwarzane dane do obszaru pamięci jednego lub większej liczby prac serwisowych. Aby ułatwić funkcjonalność obciążenia, dane przechowywane w pamięci nie są szyfrowane.

Dane w drodze

Power Platform wymaga, aby cały przychodzący ruch HTTP był szyfrowany przy użyciu protokołu TLS 1.2 lub nowszego. Żądania, które próbuje użyć adresów TLS 1.1 lub niższych, są odrzucane.

Zaawansowane funkcje bezpieczeństwa

Niektóre z zaawansowanych funkcji bezpieczeństwa Power Platform mają określone wymagania licencyjne.

Tagi usługi

Znacznik usługi reprezentuje grupę prefiksów adresów IP z określonej usługi Azure. Klienci mogą używać tagów usług w celu definiowania formantów dostępu do sieci w grupach zabezpieczeń sieciowych lub Azure Firewall.

Znaczniki usług pomagają zminimalizować złożoność częstych aktualizacji zasad bezpieczeństwa sieci. Możesz używać znaczników usług zamiast konkretnych adresów IP, kiedy tworzysz reguły bezpieczeństwa, które np. zezwalają lub odmawiają ruchu dla odpowiedniej usługi.

Firma Microsoft zarządza prefiksami adresów obejmującymi ten tag i automatycznie aktualizuje tag usługi, gdy zmienią się adresy. Aby uzyskać więcej informacji, zobacz Zakresy IP i znaczniki usług Azure - chmura publiczna.

Ochrona przed utratą danych

Na koniec Power Platform posiada rozbudowany zestaw funkcji Data Loss Prevention (DLP), które pomagają w zarządzaniu bezpieczeństwem danych.

Ograniczenie adresu IP podpisu udostępnionego (SAS) magazynu

Uwaga

Przed aktywowaniem jednej z tych funkcji SAS klienci muszą najpierw zezwolić na dostęp do domeny https://*.api.powerplatformusercontent.com lub większość funkcji SAS nie zadziała.

Ten zestaw funkcji jest funkcją specyficzną dla dzierżawcy, która ogranicza tokeny sygnatury dostępu współdzielonego magazynu (SAS) i jest sterowana za pomocą menu w centrum administracyjnym Power Platform. To ustawienie ogranicza, kto na podstawie adresu IP (IPv4 i IPv6) może używać tokenów SAS przedsiębiorstwa.

Te ustawienia można znaleźć ustawienia w centrum administracyjnym Prywatność + bezpieczeństwo. Należy włączyć opcję Włącz regułę sygnatury dostępu współużytkowego (SAS) magazynu na podstawie adresu IP.

Administratorzy mogą zezwolić na jedną z czterech opcji tego ustawienia:

| Opcja | Ustawienie | Podpis |

|---|---|---|

| 1 | Tylko powiązanie IP | Ogranicza to dostęp kluczy SAS do adresu IP żądania. |

| 2 | Tylko zapora IP | W ten sposób użycie kluczy SAS może działać tylko w określonym zakresie administratorów. |

| 3 | Powiązanie IP i zapora | W ten sposób użycie kluczy SAS może działać w określonym zakresie administratorów i tylko na adres IP osoby żądającej. |

| 100 | Powiązanie IP lub zapora | Umożliwia korzystanie z kluczy SAS w określonym zakresie. Jeśli żądanie pochodzi spoza zakresu, stosowane jest powiązanie IP. |

Notatka

Administratorzy, którzy zdecydowali się zezwolić na Zaporę sieciową IP (opcje 2, 3 i 4 wymienione w powyższej tabeli), muszą wprowadzić obie zakresy IPv4 i IPv6 swoich sieci, aby zapewnić odpowiednie pokrycie użytkowników.

Produkty, z których włączono powiązanie IP:

- Dataverse

- Power Automate

- Łączniki niestandardowe

- Power Apps

Wpływ na środowiska użytkownika

Gdy użytkownik, który nie spełnia ograniczeń adresu IP środowiska, otwiera aplikację: użytkownik jest wyświetlany komunikat o błędzie informujący o ogólnym problemie IP.

Gdy użytkownik, który spełnia ograniczenia dotyczące adresu IP, otwiera aplikację: wystąpią następujące zdarzenia:

- Użytkownicy mogą otrzymać banner, który szybko znika, poinformowanie użytkowników o ustawieniu adresu IP i skontaktowanie się z administratorem w celu uzyskania szczegółowych informacji lub odświeżenie wszystkich stron, które stracą połączenie.

- Bardziej znacząco, ze względu na sprawdzanie poprawności adresu IP używanego przez to ustawienie zabezpieczeń, niektóre funkcje mogą działać dłużej niż wtedy, gdy zostało wyłączone.

Aktualizowanie ustawień programowo

Administratorzy mogą używać automatyzacji do ustawiania i aktualizowania zarówno ustawienia powiązania IP z zaporą, dozwolonego zakresu adresów IP, oraz przełącznika Rejestrowanie . Dowiedz się więcej: Samouczek: tworzenie, aktualizowanie i wyświetlanie listy ustawień zarządzania środowiskiem.

Rejestrowanie wywołań typu SAS

To ustawienie umożliwia zalogowanie wszystkich wywołań SAS w obrębie Power Platform do zalogowania w Purview. Rejestrowanie to wyświetla metadane odpowiednie dla wszystkich zdarzeń tworzenia i użycia oraz można je włączyć niezależnie od powyższych ograniczeń IP SAS. Usługi Power Platform obecnie dołączają wywołania DAD w 2024 roku.

| Nazwa pola | Opis pola |

|---|---|

| response.status_message | Informacje o tym, czy zdarzenie powiodło się, czy nie: SASSuccess lub SASAuthorizationError. |

| response.status_code | Informacje o tym, czy zdarzenie powiodło się, czy nie: 200, 401 lub 500. |

| ip_binding_mode | Tryb powiązania ip ustawiony przez administratora dzierżawy, jeśli jest włączony. Dotyczy tylko zdarzeń tworzenia SAS. |

| admin_provided_ip_ranges | W razie potrzeby zakresy IP ustawiane przez administratora dzierżawcy. Dotyczy tylko zdarzeń tworzenia SAS. |

| computed_ip_filters | Ostatni zestaw filtrów IP powiązanych z adresami URL SAS w oparciu o tryb powiązania IP oraz zakresy ustawione przez administratora dzierżawcy. Ma zastosowanie zarówno do tworzenia, jak i używania zdarzeń tworzenia i użycia sas. |

| analytics.resource.sas.uri | Dane, do których próbowano uzyskać dostęp lub które próbowano utworzyć. |

| enduser.ip_address | Publiczny adres IP osoby dzwoniącej. |

| analytics.resource.sas.operation_id | Unikatowy identyfikator ze zdarzenia tworzenia. Wyszukiwanie według tej wartości pokazuje wszystkie zdarzenia użycia i tworzenia związane z wywołaniami SAS ze zdarzenia tworzenia. Zamapowane na nagłówek odpowiedzi „x-ms-sas-operation-id”. |

| request.service_request_id | Unikatowy identyfikator żądania lub odpowiedzi, może także służyć do wyszukiwania pojedynczego rekordu. Zamapowane na nagłówek odpowiedzi „x-ms-service-request-id”. |

| version | Wersja tego schematu dziennika. |

| type | Odpowiedź ogólna. |

| analytics.activity.name | Typ działania tego zdarzenia: Tworzenie lub Użycie. |

| analytics.activity.id | Uniaktowy identyfikator w usłudze Purview. |

| analytics.resource.organization.id | Identyfikator organizacji |

| analytics.resource.environment.id | Identyfikator środowiska |

| analytics.resource.tenant.id | Identyfikator dzierżawy |

| enduser.id | Identyfikator GUID z Microsoft Entra ID dla twórcy ze zdarzenia tworzenia. |

| enduser.principal_name | UPN/adres e-mail twórcy. W przypadku zdarzeń użycia jest to odpowiedź ogólna: „system@powerplatform”. |

| enduser.role | Odpowiedź ogólna: Zwykły dla zdarzeń tworzenia i System dla zdarzeń użycia. |

Włącz rejestrowanie inspekcji w Purview

Aby dzienniki były wyświetlane w wystąpieniu usługi Purview, musisz najpierw wyrazić zgodę na to dla każdego środowiska, dla którego chcesz uzyskać dzienniki. To ustawienie może zostać zaktualizowane w centrum administracyjnym Power Platform przez administratora dzierżawy.

- Przejdź do Centrum administracyjne Power Platform i zaloguj się przy użyciu poświadczeń administratora globalnego.

- W lewym okienku nawigacji wybierz Środowiska.

- Wybierz środowisko, dla którego chcesz włączyć rejestrowanie przez administratora.

- Wybierz Ustawienia na pasku poleceń.

- Wybierz Produkt>Prywatność i zabezpieczenia.

- W obszarze Ustawienia zabezpieczeń sygnatury dostępu współdzielonego magazynu (SAS) (wersja zapoznawcza) włącz funkcję Włącz rejestrowanie sygnatury dostępu współdzielonego w usłudze Purview .

Wyszukiwanie dzienników inspekcji

Administratorzy dzierżawy mogą używać usługi Purview do wyświetlania dzienników inspekcji emitowanych dla operacji sygnatury dostępu współdzielonego i mogą samodzielnie diagnozować błędy, które mogą być zwracane w przypadku problemów z weryfikacją adresów IP. Dzienniki w usłudze Purview są najbardziej niezawodnym rozwiązaniem.

Wykonaj poniższe kroki, aby zdiagnozować problemy lub lepiej zrozumieć wzorce użycia sygnatury dostępu współdzielonego w dzierżawie.

Upewnij się, że rejestrowanie audytu jest włączone dla środowiska. Zobacz Włącz rejestrowanie inspekcji w Purview.

Przejdź do portalu zgodności usługi Microsoft Purview i zaloguj się przy użyciu poświadczeń administratora dzierżawy.

W lewym okienku nawigacji wybierz Inspekcja. Jeśli ta opcja nie jest dostępna, oznacza to, że zalogowany użytkownik nie ma uprawnień administratora do wykonywania zapytań dotyczących dzienników inspekcji.

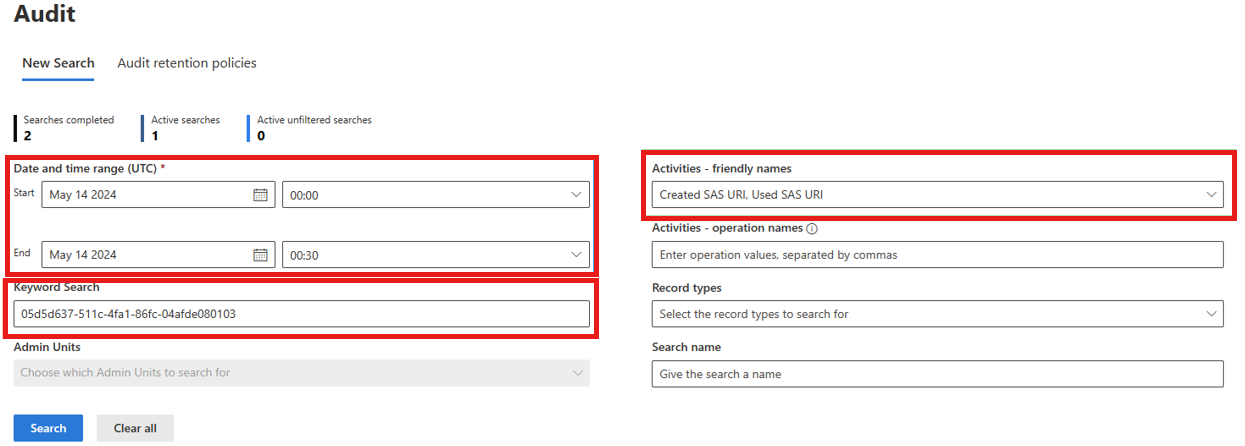

Wybierz zakres dat i godzin w formacie UTC, gdy próbujesz wyszukać dzienniki. Na przykład wtedy, gdy został zwrócony błąd 403 Forbidden z kodem błędu unauthorized_caller.

Z listy rozwijanej Działania — przyjazne nazwy wyszukaj Power Platform pozycję Operacje magazynu i wybierz pozycję Utworzony identyfikator URI sygnatury dostępu współdzielonego iUżywany identyfikator URI sygnatury dostępu współdzielonego.

Określ słowo kluczowe w wyszukiwaniu słów kluczowych. Aby dowiedzieć się więcej o tym polu, zobacz Wprowadzenie do wyszukiwania w dokumentacji usługi Purview. W zależności od scenariusza możesz użyć wartości z dowolnego pola opisanego w powyższej tabeli, ale poniżej przedstawiono zalecane pola do wyszukiwania (w kolejności preferencji):

- Wartość nagłówka odpowiedzi x-ms-service-request-id. Spowoduje to przefiltrowanie wyników do jednego zdarzenia tworzenia SAS URI lub jednego zdarzenia użycia SAS URI, w zależności od typu żądania, z którego pochodzi nagłówek. Jest to przydatne podczas badania błędu 403 Forbidden zwróconego użytkownikowi. Można go również użyć do uchwycenia wartości powerplatform.analytics.resource.sas.operation_id .

- Wartość nagłówka odpowiedzi x-ms-sas-operation-id. Spowoduje to przefiltrowanie wyników do jednego zdarzenia tworzenia identyfikatora URI sygnatury dostępu współdzielonego i co najmniej jednego zdarzenia użycia dla tego identyfikatora URI sygnatury dostępu współdzielonego w zależności od tego, ile razy uzyskano do niego dostęp. Zostanie on odwzorowany na pole powerplatform.analytics.resource.sas.operation_id .

- Pełny lub częściowy identyfikator URI sygnatury dostępu współdzielonego minus podpis. Może to spowodować zwrócenie wielu utworzonych identyfikatorów URI sygnatury dostępu współdzielonego i wielu zdarzeń użycia identyfikatora URI sygnatury dostępu współdzielonego, ponieważ istnieje możliwość, że ten sam identyfikator URI zostanie zażądany do wygenerowania tyle razy, ile jest to konieczne.

- Adres IP nadawcy. Zwraca wszystkie zdarzenia tworzenia i użycia dla tego adresu IP.

- Identyfikator środowiska. Może to spowodować zwrócenie dużego zestawu danych, które mogą obejmować wiele różnych ofert Power Platform, więc unikaj, jeśli to możliwe, lub rozważ zawężenie okna wyszukiwania.

Ostrzeżenie

Nie zalecamy wyszukiwania głównej nazwy użytkownika ani identyfikatora obiektu, ponieważ są one propagowane tylko do zdarzeń tworzenia, a nie zdarzeń użycia.

Wybierz pozycję Wyszukaj i poczekaj na wyświetlenie wyników.

Ostrzeżenie

Pozyskiwanie logów do usługi Purview może być opóźnione o maksymalnie godzinę lub dłużej, dlatego należy o tym pamiętać podczas wyszukiwania najnowszych zdarzeń.

Rozwiązywanie problemów z błędem 403 Forbidden/unauthorized_caller

Możesz użyć dzienników tworzenia i użycia, aby określić, dlaczego wywołanie spowoduje błąd 403 Forbidden z kodem błędu unauthorized_caller .

- Znajdź dzienniki w usłudze Purview zgodnie z opisem w poprzedniej sekcji. Rozważ użycie x-ms-service-request-id lub x-ms-sas-operation-id z nagłówków odpowiedzi jako słowa kluczowego wyszukiwania.

- Otwórz zdarzenie użycia, Używany URI SAS, i poszukaj pola powerplatform.analytics.resource.sas.computed_ip_filters w obszarze PropertyCollection. Ten zakres adresów IP jest używany przez wywołanie sygnatury dostępu współdzielonego do określenia, czy żądanie jest autoryzowane do kontynuowania, czy nie.

- Porównaj tę wartość z polem Adres IP logu, które powinno być wystarczające do określenia, dlaczego żądanie nie powiodło się.

- Jeśli uważasz, że wartość powerplatform.analytics.resource.sas.computed_ip_filters jest niepoprawna, przejdź do kolejnych kroków.

- Otwórz zdarzenie tworzenia, Utworzony URI SAS, wyszukując przy użyciu wartości nagłówka odpowiedzi x-ms-sas-operation-id (lub wartości pola powerplatform.analytics.resource.sas.operation_id z logu tworzenia).

- Pobierz wartość powerplatform.analytics.resource.sas.ip_binding_mode pola. Jeśli brakuje go lub jest pusty, oznacza to, że powiązanie adresu IP nie zostało włączone dla tego środowiska w czasie tego konkretnego żądania.

- Pobierz wartość powerplatform.analytics.resource.sas.admin_provided_ip_ranges pola. Jeśli brakuje go lub jest pusty, oznacza to, że zakresy zapory IP nie zostały określone dla tego środowiska w czasie tego konkretnego żądania.

- Pobierz wartość powerplatform.analytics.resource.sas.computed_ip_filters, która powinna być identyczna ze zdarzeniem użycia i jest pochodna na podstawie trybu powiązania adresów IP i zakresów zapory IP podanych przez administratora. Zobacz logikę wyprowadzania w temacie Przechowywanie danych i nadzór w Power Platform.

Powinno to zapewnić administratorom dzierżawy wystarczającą ilość informacji, aby poprawić wszelkie błędy konfiguracji środowiska dla ustawień powiązania adresów IP.

Ostrzeżenie

Zmiany wprowadzone w ustawieniach środowiska dla powiązania adresów IP sygnatury dostępu współdzielonego mogą potrwać co najmniej 30 minut. Może to być więcej, jeśli zespoły partnerskie mają własną pamięć podręczną.

Powiązane artykuły

Zabezpieczenia w usłudze Microsoft Power Platform

Uwierzytelnianie w usługach platformy Power Platform

Nawiązywanie połączeń ze źródłami danych i uwierzytelnianie się w nich

Zabezpieczenia Power Platform — często zadawane pytania