Planowanie implementacji usługi Power BI: planowanie zabezpieczeń na poziomie dzierżawy

Uwaga

Ten artykuł stanowi część serii artykułów dotyczących planowania implementacji usługi Power BI. Ta seria koncentruje się głównie na środowisku usługi Power BI w usłudze Microsoft Fabric. Aby zapoznać się z wprowadzeniem do serii, zobacz Planowanie implementacji usługi Power BI.

Ten artykuł dotyczący planowania zabezpieczeń na poziomie dzierżawy jest przeznaczony głównie dla:

- Administratorzy usługi Fabric: administratorzy, którzy są odpowiedzialni za nadzorowanie usługi Power BI w organizacji.

- Centrum doskonałości, IT i zespołu analizy biznesowej: zespoły, które są również odpowiedzialne za nadzorowanie usługi Power BI. Może być konieczne współpraca z administratorami usługi Power BI, zespołami ds. zabezpieczeń informacji i innymi odpowiednimi zespołami.

Ten artykuł może być również istotny dla twórców samoobsługi usługi Power BI, którzy tworzą, publikują i zarządzają zawartością w obszarach roboczych.

Seria artykułów ma na celu rozszerzenie zawartości w białej księdze zabezpieczeń usługi Power BI. Oficjalny dokument dotyczący zabezpieczeń usługi Power BI koncentruje się na kluczowych tematach technicznych, takich jak uwierzytelnianie, rezydencja danych i izolacja sieci. Seria planowania implementacji zawiera zagadnienia i decyzje ułatwiające planowanie bezpieczeństwa i prywatności.

Ponieważ zawartość usługi Power BI może być używana i zabezpieczana na różne sposoby, twórcy zawartości podejmują wiele decyzji taktycznych. Istnieją jednak pewne strategiczne decyzje dotyczące planowania, które należy podjąć na poziomie dzierżawy. Te strategiczne decyzje dotyczące planowania koncentrują się na tym artykule.

Zalecamy podjęcie decyzji dotyczących zabezpieczeń na poziomie dzierżawy tak szybko, jak to możliwe, ponieważ mają one wpływ na wszystko inne. Ponadto łatwiej jest podejmować inne decyzje dotyczące zabezpieczeń, gdy masz jasność co do ogólnych celów i celów zabezpieczeń.

Administrowanie usługą Power BI

Administrator sieci szkieletowej jest rolą o wysokim poziomie uprawnień, która ma znaczącą kontrolę nad usługą Power BI. Zalecamy dokładne rozważenie, kto ma przypisaną tę rolę, ponieważ administrator sieci szkieletowej może wykonywać wiele funkcji wysokiego poziomu, w tym:

- Zarządzanie ustawieniami dzierżawy: Administratorzy platformy mogą zarządzać ustawieniami dzierżawy w portalu administracyjnym. Mogą włączać lub wyłączać ustawienia oraz zezwalać na określonych użytkowników lub grupy w ustawieniach lub zezwalać na nie. Ważne jest, aby zrozumieć, że ustawienia dzierżawy mają znaczący wpływ na środowisko użytkownika.

- zarządzanie rolami obszaru roboczego: Administratorzy mogą dodać siebie do roli administratora obszaru roboczego w portalu administracyjnym. Mogą one potencjalnie aktualizować zabezpieczenia obszaru roboczego, aby uzyskać dostęp do dowolnych danych lub przyznać innym użytkownikom prawa dostępu do dowolnych danych w usłudze Fabric.

- Osobisty dostęp do obszaru roboczego: Administratorzy mogą uzyskiwać dostęp do zawartości i zarządzać osobistym obszarem roboczym dowolnego użytkownika.

- Dostęp do metadanych dzierżawy: Administratorzy mogą uzyskiwać dostęp do metadanych dotyczących całej dzierżawy, w tym dzienników aktywności usługi Power BI i zdarzeń aktywności pobranych przez interfejsy API administratora usługi Power BI.

Napiwek

Najlepszym rozwiązaniem jest przypisanie między dwoma i czterema użytkownikami do roli administratora sieci szkieletowej. Dzięki temu można zmniejszyć ryzyko przy jednoczesnym zapewnieniu odpowiedniego pokrycia i krzyżowego szkolenia.

Administrator usługi Power BI ma przypisaną co najmniej jedną z tych wbudowanych ról:

- Administrator sieci szkieletowej

- Power Platform Administrator

- Administrator globalny — jest to rola o wysokim poziomie uprawnień i członkostwo powinno być ograniczone.

Podczas przypisywania ról administratorów zalecamy stosowanie najlepszych rozwiązań.

Uwaga

Chociaż administrator platformy Power Platform może zarządzać usługa Power BI, odwrotność nie jest prawdziwa. Ktoś przypisany do roli administratora sieci Szkieletowej nie może zarządzać innymi aplikacjami na platformie Power Platform.

Lista kontrolna — podczas planowania, kto będzie administratorem sieci szkieletowej, kluczowe decyzje i akcje obejmują:

- Zidentyfikuj, kto aktualnie ma przypisaną rolę administratora: Sprawdź, kto jest przypisany do jednej z ról, które mogą administrować usługą Power BI.

- Określ, kto powinien zarządzać usługą Power BI: jeśli istnieje zbyt wielu administratorów, utwórz plan zmniejszenia całkowitej liczby. Jeśli istnieją użytkownicy przypisani jako administratorzy usługi Power BI, którzy nie są dobrze dopasowani do takiej roli o wysokim poziomie uprawnień, utwórz plan rozwiązania problemu.

- Wyjaśnij role i obowiązki: dla każdego administratora usługi Power BI upewnij się, że ich obowiązki są jasne. Sprawdź, czy wystąpiło odpowiednie trenowanie krzyżowe.

Strategie zabezpieczeń i prywatności

Należy podjąć pewne decyzje na poziomie dzierżawy, które odnoszą się do zabezpieczeń i prywatności. Podjęta taktyka i podejmowane decyzje polegają na następujących podejmowanych decyzjach:

- Kultura danych. Celem jest zachęcanie do kultury danych, która rozumie, że bezpieczeństwo i ochrona danych to odpowiedzialność wszystkich użytkowników.

- Strategie własności i zarządzania zawartością . Poziom scentralizowanego i zdecentralizowanego zarządzania zawartością znacząco wpływa na sposób obsługi zabezpieczeń.

- Strategie zakresu dostarczania zawartości. Liczba osób, które wyświetlają zawartość, wpływa na sposób obsługi zabezpieczeń zawartości.

- Wymagania dotyczące zgodności z przepisami globalnymi, krajowymi/regionalnymi i branżowymi.

Oto kilka przykładów strategii zabezpieczeń wysokiego poziomu. Możesz podjąć decyzje, które mają wpływ na całą organizację.

- wymagania dotyczące zabezpieczeń na poziomie wiersza: w celu ograniczenia dostępu do danych dla określonych użytkowników można użyć zabezpieczeń na poziomie wiersza. Oznacza to, że różni użytkownicy widzą różne dane podczas uzyskiwania dostępu do tego samego raportu. Semantyczny model usługi Power BI lub źródło danych (w przypadku korzystania z logowania jednokrotnego) może wymuszać zabezpieczenia na poziomie wiersza. Aby uzyskać więcej informacji, zobacz sekcję Wymuszanie zabezpieczeń danych na podstawie tożsamości konsumentów w artykule Report consumer security planning (Planowanie zabezpieczeń konsumentów raportów).

- odnajdywanie danych: określ zakres, w jakim możliwości odnajdywania danych powinny być zachęcane w usłudze Power BI. Możliwość odnajdywania ma wpływ na to, kto może znaleźć semantyczne modele lub zestawy danych w katalogu usługi OneLakeoraz czy autorzy zawartości mogą żądać dostępu do tych elementów przy użyciu przepływu pracy Zażądaj dostępu. Aby uzyskać więcej informacji, zobacz scenariusz użycia samoobsługowej analizy biznesowej zarządzanych z możliwością dostosowywania.

- dane, które mogą być przechowywane w usłudze Power BI: określ, czy w usłudze Power BI nie powinny być przechowywane pewne typy danych. Można na przykład określić, że niektóre typy informacji poufnych, takie jak numery kont bankowych lub numery ubezpieczenia społecznego, nie mogą być przechowywane w modelu semantycznym. Aby uzyskać więcej informacji, zobacz artykuł Ochrona informacji i zapobieganie utracie danych.

- przychodząca sieć prywatna: Określ, czy istnieją wymagania dotyczące izolacji sieci przy użyciu prywatnych punktów końcowych w celu uzyskania dostępu do usługi Power BI. W przypadku korzystania z usługi Azure Private Link ruch danych jest wysyłany przy użyciu sieci prywatnej firmy Microsoft zamiast przechodzić przez Internet.

- Ruch wychodzący w sieci prywatnej: Określ, czy podczas nawiązywania połączenia ze źródłami danych wymagane są dodatkowe zabezpieczenia. Brama danych sieci wirtualnej umożliwia bezpieczną łączność wychodzącą z usługi Power BI do źródeł danych w sieci wirtualnej. Bramę danych sieci wirtualnej platformy Azure można używać, gdy zawartość jest przechowywana w obszarze roboczym Premium.

Ważne

Rozważając izolację sieci, przed zmianą ustawień dzierżawy Fabric należy współpracować z zespołami IT i zespołami sieciowymi. Usługa Azure Private Link umożliwia ulepszone zabezpieczenia ruchu przychodzącego za pośrednictwem prywatnych punktów końcowych, podczas gdy brama sieci wirtualnej platformy Azure umożliwia zwiększenie zabezpieczeń ruchu wychodzącego podczas nawiązywania połączenia ze źródłami danych. Brama sieci wirtualnej platformy Azure jest zarządzana przez firmę Microsoft, a nie zarządzana przez klienta, więc eliminuje obciążenie związane z instalowaniem i monitorowaniem bram lokalnych.

Niektóre decyzje na poziomie organizacji będą skutkować zasadami zapewniania ładu w firmie, szczególnie w przypadku ich powiązania ze zgodnością. Inne decyzje na poziomie organizacji mogą powodować wskazówki, które można udostępnić twórcom zawartości, którzy są odpowiedzialni za zarządzanie i zabezpieczanie własnej zawartości. Wynikowe zasady i wytyczne powinny być uwzględnione w scentralizowanym portalu, materiałach szkoleniowych i planie komunikacji.

Napiwek

Zobacz inne artykuły z tej serii, aby uzyskać dodatkowe sugestie dotyczące planowania zabezpieczeń dla użytkowników raportów i twórców zawartości.

Lista kontrolna — podczas planowania strategii zabezpieczeń wysokiego poziomu kluczowe decyzje i akcje obejmują:

- Zidentyfikuj wymagania prawne związane z zabezpieczeniami: zbadaj i udokumentowaj każde wymaganie, w tym sposób zapewnienia zgodności.

- Identyfikowanie strategii zabezpieczeń wysokiego poziomu: określ, które wymagania dotyczące zabezpieczeń są wystarczająco ważne, aby zostały uwzględnione w zasadach ładu.

- współpraca z innymi administratorami: skontaktuj się z odpowiednimi administratorami systemu, aby omówić, jak spełnić wymagania dotyczące zabezpieczeń i jakie są wymagania techniczne. Zaplanuj przeprowadzenie weryfikacji technicznej koncepcji.

- ustawienia dzierżawy usługi Update Fabric: skonfiguruj każde odpowiednie ustawienie dzierżawy sieci szkieletowej. Zaplanuj regularne przeglądy.

- Tworzenie i publikowanie wskazówek dotyczących użytkowników: tworzenie dokumentacji dla strategii zabezpieczeń wysokiego poziomu. Dołącz szczegóły dotyczące procesu i sposobu, w jaki użytkownik może zażądać wykluczenia ze standardowego procesu. Udostępnij te informacje w scentralizowanym portalu i materiałach szkoleniowych.

- Aktualizowanie materiałów szkoleniowych: w przypadku strategii zabezpieczeń wysokiego poziomu określ wymagania lub wytyczne, które należy uwzględnić w materiałach szkoleniowych użytkowników.

Integracja z identyfikatorem Entra firmy Microsoft

Zabezpieczenia usługi Power BI są oparte na podstawie dzierżawy firmy Microsoft Entra . Poniższe koncepcje firmy Microsoft Entra są istotne dla zabezpieczeń dzierżawy usługi Power BI.

- dostęp użytkowników: dostęp do usługi Power BI wymaga konta użytkownika (oprócz licencji usługi Power BI : Bezpłatna, Power BI Pro lub Premium na użytkownika — PPU). Możesz dodać użytkowników wewnętrznych i użytkowników-gości do identyfikatora Entra firmy Microsoft lub zsynchronizować je z lokalna usługa Active Directory (AD). Aby uzyskać więcej informacji na temat użytkowników-gości, zobacz Strategia dla użytkowników zewnętrznych.

- Grupy zabezpieczeń: Grupy zabezpieczeń Microsoft Entra są wymagane podczas udostępniania niektórych funkcji w ustawieniach dzierżawy . Mogą być również potrzebne grupy, aby skutecznie zabezpieczyć zawartość obszaru roboczego usługi Power BI lub dystrybuować zawartość. Aby uzyskać więcej informacji, zobacz Strategia używania grup.

-

zasady dostępu warunkowego: możesz skonfigurować dostęp warunkowy do usługi Power BI i aplikacji mobilnej Power BI. Dostęp warunkowy firmy Microsoft Entra może ograniczyć uwierzytelnianie w różnych sytuacjach. Można na przykład wymusić zasady, które:

- Wymagaj uwierzytelniania wieloskładnikowego dla niektórych lub wszystkich użytkowników.

- Zezwalaj tylko na urządzenia zgodne z zasadami organizacyjnymi.

- Zezwalaj na łączność z określonej sieci lub zakresów adresów IP.

- Blokuj łączność z maszyny nieprzyłączonych do domeny.

- Blokuj łączność w przypadku ryzykownego logowania.

- Zezwalaj na łączenie tylko niektórych typów urządzeń.

- Warunkowo zezwalaj lub odmawiaj dostępu do usługi Power BI dla określonych użytkowników.

- Zasady zabezpieczeń: może być konieczne utworzenie rejestracji aplikacji firmy Microsoft w celu aprowizacji zasady zabezpieczeń. Uwierzytelnianie jednostki usługi jest zalecaną praktyką, gdy administrator usługi Power BI chce uruchamiać nienadzorowane, zaplanowane skrypty wyodrębniające dane przy użyciu interfejsów API administratora usługi Power BI. Jednostki usługi są również przydatne podczas osadzania zawartości usługi Power BI w aplikacji niestandardowej.

- zasady dotyczące czasu rzeczywistego: możesz skonfigurować regulacje sesji w czasie rzeczywistym lub zasady kontroli dostępu, które obejmują zarówno Microsoft Entra ID, jak i Microsoft Defender for Cloud Apps. Na przykład możesz zablokować pobieranie raportu w usługa Power BI, gdy ma określoną etykietę poufności. Aby uzyskać więcej informacji, zobacz artykuły dotyczące ochrony informacji i zapobiegania utracie danych.

Znalezienie właściwej równowagi między nieograniczonym dostępem a nadmiernie restrykcyjnym dostępem (co frustruje użytkowników) może być trudne. Najlepszą strategią jest praca z administratorem firmy Microsoft Entra w celu zrozumienia, co jest obecnie skonfigurowane. Staraj się reagować na potrzeby firmy, pamiętając o niezbędnych ograniczeniach.

Napiwek

Wiele organizacji ma środowisko lokalna usługa Active Directory (AD), które synchronizuje z identyfikatorem Microsoft Entra ID w chmurze. Ta konfiguracja jest znana jako rozwiązanie tożsamości hybrydowej, które jest poza zakresem tego artykułu. Ważne jest, aby zrozumieć, że użytkownicy, grupy i jednostki usługi muszą istnieć w usłudze Microsoft Entra ID, aby usługi oparte na chmurze, takie jak Power BI działały. Posiadanie hybrydowego rozwiązania do obsługi tożsamości będzie działać w usłudze Power BI. Zalecamy rozmowę z administratorami firmy Microsoft Entra o najlepszym rozwiązaniu dla Twojej organizacji.

Lista kontrolna — w przypadku identyfikowania potrzeb integracji firmy Microsoft Entra kluczowe decyzje i akcje obejmują:

- współpracuj z administratorami firmy Microsoft Entra: Współpracuj z administratorami firmy Microsoft Entra, aby dowiedzieć się, jakie są istniejące zasady firmy Microsoft Entra. Ustal, czy istnieją jakieś zasady (bieżące lub planowane), które będą mieć wpływ na środowisko użytkownika w usługa Power BI i/lub w aplikacjach mobilnych usługi Power BI.

- Zdecyduj, kiedy należy użyć dostępu użytkownika czy głównego serwisu: W przypadku zautomatyzowanych operacji zdecyduj, kiedy należy użyć głównego serwisu zamiast dostępu użytkownika.

- Tworzenie lub aktualizowanie wskazówek dla użytkowników: określ, czy istnieją tematy dotyczące zabezpieczeń, które należy udokumentować dla społeczności użytkowników usługi Power BI. W ten sposób będą wiedzieć, czego można oczekiwać w przypadku korzystania z grup i zasad dostępu warunkowego.

Strategia dla użytkowników zewnętrznych

Usługa Power BI obsługuje usługę Microsoft Entra Business-to-Business (B2B). Użytkownicy zewnętrzni, na przykład od firmy klienta lub partnera, mogą być zapraszani jako użytkownicy-goście w usłudze Microsoft Entra ID na potrzeby współpracy. Użytkownicy zewnętrzni mogą pracować z usługą Power BI i wieloma innymi usługami platformy Azure i platformy Microsoft 365.

Ważne

Oficjalny dokument firmy Microsoft Entra B2B jest najlepszym zasobem do poznania strategii obsługi użytkowników zewnętrznych. Ten artykuł jest ograniczony do opisywania najważniejszych zagadnień, które są istotne dla planowania.

Istnieją zalety, gdy użytkownik zewnętrzny pochodzi z innej organizacji, która ma również skonfigurowany identyfikator Entra firmy Microsoft.

- Główny dzierżawca zarządza poświadczeniami: Dzierżawa domowa użytkownika zachowuje kontrolę nad ich tożsamością i zarządzaniem poświadczeniami. Nie musisz synchronizować tożsamości.

- Główny dzierżawca zarządza statusem użytkownika: Kiedy użytkownik opuszcza organizację, a jego konto zostaje usunięte lub wyłączone, z natychmiastowym skutkiem użytkownik nie będzie miał już dostępu do zawartości usługi Power BI. Jest to znacząca zaleta, ponieważ możesz nie wiedzieć, kiedy ktoś opuścił organizację.

- elastyczność licencjonowania użytkowników: dostępne są ekonomiczne opcje licencjonowania . Użytkownik zewnętrzny może już mieć licencję usługi Power BI Pro lub PPU, w tym przypadku nie musisz ich przypisywać. Istnieje również możliwość udzielenia im dostępu do zawartości w pojemności Premium lub obszarze roboczym F64 lub większej pojemności przez przypisanie do nich licencji sieci szkieletowej (bezpłatna).

Ważne

Czasami w tym artykule opisano usługę Power BI Premium lub jej subskrypcje pojemności (jednostki SKU P). Należy pamiętać, że firma Microsoft obecnie konsoliduje opcje zakupu i cofnie usługę Power BI Premium na jednostki SKU pojemności. Nowi i istniejący klienci powinni rozważyć zakup subskrypcji pojemności sieci szkieletowej (jednostki SKU F).

Aby uzyskać więcej informacji, zobacz Ważne aktualizacje dostępne w licencjonowaniu usługi Power BI Premium i Power BI Premium — często zadawane pytania.

Ustawienia klucza

Istnieją dwa aspekty włączania i zarządzania sposobem działania dostępu użytkowników zewnętrznych:

- Ustawienia usługi Microsoft Entra zarządzane przez administratora firmy Microsoft Entra. Te ustawienia firmy Microsoft Entra są wymaganiem wstępnym.

- ustawienia dzierżawy usługi Fabric zarządzane przez administratora usługi Power BI w portalu administracyjnym. Te ustawienia będą kontrolować środowisko użytkownika w usługa Power BI.

Proces zaproszenia gościa

Istnieją dwa sposoby zapraszania użytkowników-gości do dzierżawy.

- zaplanowane zaproszenia: możesz skonfigurować użytkowników zewnętrznych z wyprzedzeniem w Microsoft Entra ID. Dzięki temu konto gościa jest gotowe zawsze, gdy użytkownik usługi Power BI musi go użyć do przypisywania uprawnień (na przykład uprawnień aplikacji). Mimo że wymaga ona planowania z góry, jest to najbardziej spójny proces, ponieważ są obsługiwane wszystkie funkcje zabezpieczeń usługi Power BI. Administrator może używać programu PowerShell do wydajnego dodawania dużej liczby użytkowników zewnętrznych.

- zaproszenia ad hoc: konto gościa można automatycznie wygenerować w usłudze Microsoft Entra ID w momencie, gdy użytkownik usługi Power BI udostępnia lub dystrybuuje zawartość do użytkownika zewnętrznego (który nie został wcześniej skonfigurowany). Takie podejście jest przydatne, gdy nie wiesz wcześniej, kim będą użytkownicy zewnętrzni. Jednak ta funkcja musi być najpierw włączona w identyfikatorze Entra firmy Microsoft. Podejście z zaproszeniem ad hoc działa w przypadku uprawnień ad hoc dla poszczególnych elementów i uprawnień aplikacji.

Napiwek

Nie każda opcja zabezpieczeń w usługa Power BI obsługuje wyzwalanie zaproszenia ad hoc. Z tego powodu podczas przypisywania uprawnień występuje niespójne środowisko użytkownika (na przykład zabezpieczenia obszaru roboczego a uprawnienia dla poszczególnych elementów a uprawnienia aplikacji). Jeśli to możliwe, zalecamy użycie podejścia zaplanowanego zaproszenia, ponieważ powoduje to spójne środowisko użytkownika.

Identyfikator dzierżawy klienta

Każda dzierżawa firmy Microsoft Entra ma globalnie unikatowy identyfikator (GUID) znany jako identyfikator dzierżawy. W usłudze Power BI jest on nazywany identyfikatorem dzierżawy klienta (CTID). Identyfikator CTID umożliwia usługa Power BI lokalizowanie zawartości z perspektywy innej dzierżawy organizacyjnej. Identyfikator CTID należy dołączyć do adresów URL podczas udostępniania zawartości użytkownikowi zewnętrznemu.

Oto przykład dołączania identyfikatora CTID do adresu URL: https://app.powerbi.com/Redirect?action=OpenApp&appId=abc123&ctid=def456

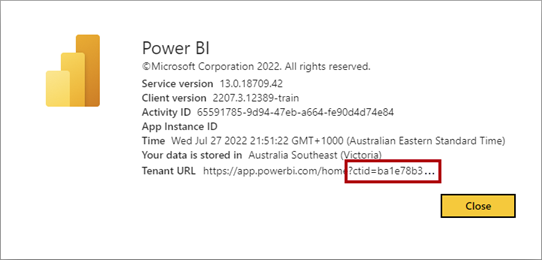

Jeśli musisz podać identyfikator CTID organizacji użytkownikowi zewnętrznemu, możesz go znaleźć w usługa Power BI, otwierając okno dialogowe Informacje o usłudze Power BI. Jest ona dostępna w menu Pomoc i obsługa techniczna (?) znajdującym się w prawym górnym rogu usługa Power BI. Identyfikator CTID jest dołączany na końcu adresu URL dzierżawy.

Znakowanie organizacyjne

Gdy dostęp gościa zewnętrznego występuje często w organizacji, dobrym pomysłem jest użycie niestandardowego znakowania. Personalizowane oznakowanie pomaga użytkownikom identyfikować dzierżawcę organizacyjnego, do którego uzyskują dostęp. Elementy znakowania mogą zawierać logo, obraz okładki i kolor motywu.

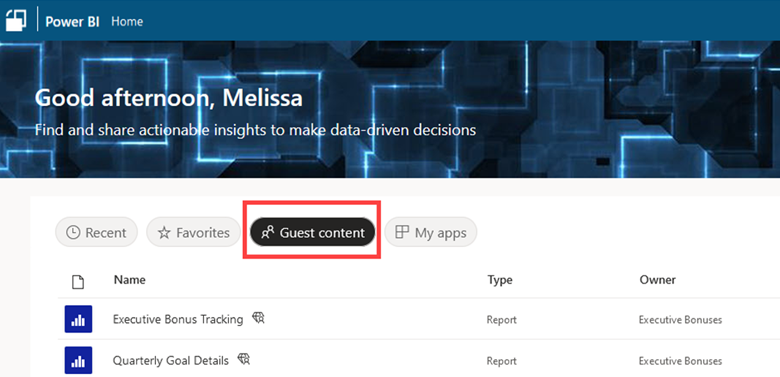

Poniższy zrzut ekranu przedstawia wygląd usługa Power BI po korzystaniu z konta gościa. Zawiera opcję zawartość gościa, która jest dostępna, gdy identyfikator CTID jest dołączany do adresu URL.

Udostępnianie danych zewnętrznych

Niektóre organizacje muszą wykonywać więcej niż udostępniać raporty użytkownikom zewnętrznym. Zamierzają udostępniać semantyczne modele użytkownikom zewnętrznym, takim jak partnerzy, klienci lub dostawcy.

Celem udostępniania semantycznego modelu w miejscu (nazywanego również udostępnianiem modelu semantycznego między dzierżawami) jest umożliwienie użytkownikom zewnętrznym tworzenia własnych dostosowanych raportów i modeli złożonych przy użyciu danych tworzonych, zarządzanych i udostępnianych. Oryginalny udostępniony model semantyczny (utworzony przez Ciebie) pozostaje w dzierżawie usługi Power BI. Zależne raporty i modele są przechowywane w dzierżawie usługi Power BI użytkownika zewnętrznego.

Istnieje kilka aspektów zabezpieczeń do tworzenia semantycznego współużytkowania modelu w miejscu.

- ustawienie Dzierżawa: Zezwalaj użytkownikom-gościom na pracę z udostępnionymi modelami semantycznymi we własnych dzierżawach: to ustawienie określa, czy można używać funkcji udostępniania danych zewnętrznych. Należy włączyć dla jednego z pozostałych dwóch ustawień (pokazanych obok), aby zaczęły obowiązywać. Jest ona włączona lub wyłączona dla całej organizacji przez administratora usługi Power BI.

- Ustawienie dzierżawy: Zezwalaj określonym użytkownikom na włączanie zewnętrznego udostępniania danych: To ustawienie określa, które grupy użytkowników mogą udostępniać dane zewnętrznie. Grupy użytkowników dozwolonych w tym miejscu będą mogły korzystać z trzeciego ustawienia (opisanego w dalszej części). To ustawienie jest zarządzane przez administratora usługi Power BI.

- ustawienie modelu semantycznego: udostępnianie zewnętrzne: to ustawienie określa, czy określony model semantyczny może być używany przez użytkowników zewnętrznych. To ustawienie jest zarządzane przez twórców zawartości i właścicieli dla każdego określonego modelu semantycznego.

- uprawnienia modelu semantycznego: odczyt i budowanie: standardowe uprawnienia modelu semantycznego do obsługi twórców zawartości nadal obowiązują.

Ważne

Zazwyczaj termin konsument jest używany do odwoływania się do użytkowników korzystających tylko z zawartości tworzonej przez inne osoby w organizacji. Jednak w przypadku współużytkowania semantycznego modelu w miejscu istnieje producent modelu semantycznego i konsument modelu semantycznego. W takiej sytuacji konsument modelu semantycznego jest zwykle twórcą zawartości w innej organizacji.

Jeśli dla modelu semantycznego określono zabezpieczenia na poziomie wiersza, jest on honorowany dla użytkowników zewnętrznych. Aby uzyskać więcej informacji, zobacz sekcję Wymuszanie zabezpieczeń danych na podstawie tożsamości konsumentów w artykule Report consumer security planning (Planowanie zabezpieczeń konsumentów raportów).

Subskrypcje użytkowników zewnętrznych

Najczęściej użytkownicy zewnętrzni mogą być zarządzani jako użytkownicy-goście w identyfikatorze Entra firmy Microsoft, jak opisano wcześniej. Oprócz tego typowego podejścia usługa Power BI udostępnia inne możliwości dystrybucji subskrypcji raportów użytkownikom spoza organizacji.

Ustawienie dzierżawy Zezwalaj na wysyłanie subskrypcji poczty e-mail do użytkowników zewnętrznych określa, czy użytkownicy mogą wysyłać subskrypcje poczty e-mail do użytkowników zewnętrznych, którzy nie są jeszcze użytkownikami-gośćmi firmy Microsoft Entra. Zalecamy ustawienie tego ustawienia dzierżawy, aby dostosować je do tego, jak ściśle lub elastycznie, twoja organizacja woli zarządzać kontami użytkowników zewnętrznych.

Napiwek

Administratorzy mogą sprawdzić, którzy użytkownicy zewnętrzni są wysyłani subskrypcje przy użyciu opcji Pobierz subskrypcje raportów jako interfejs API administratora. Zostanie wyświetlony adres e-mail użytkownika zewnętrznego. Typ podmiotu zabezpieczeń jest nierozwiązany , ponieważ użytkownik zewnętrzny nie jest skonfigurowany w identyfikatorze Entra firmy Microsoft.

Lista kontrolna — podczas planowania obsługi zewnętrznych użytkowników-gości, kluczowe decyzje i akcje obejmują:

- Identyfikowanie wymagań dla użytkowników zewnętrznych w usłudze Power BI: określanie przypadków użycia, które istnieją do współpracy zewnętrznej. Wyjaśnienie scenariuszy korzystania z usługi Power BI w usłudze Microsoft Entra B2B. Ustal, czy współpraca z użytkownikami zewnętrznymi jest częstym, czy rzadkim wystąpieniem.

- Określ bieżące ustawienia usługi Microsoft Entra: Współpracuj z administratorem firmy Microsoft Entra, aby dowiedzieć się, jak obecnie skonfigurowana jest współpraca zewnętrzna. Ustal, jaki będzie wpływ na korzystanie z usługi B2B w usłudze Power BI.

- Zdecydować, jak zapraszać użytkowników zewnętrznych: współpracować z administratorami Microsoft Entra, aby zdecydować, w jaki sposób konta gości zostaną utworzone w Microsoft Entra ID. Zdecyduj, czy zaproszenia ad hoc będą dozwolone. Zdecyduj, w jakim zakresie będzie używane planowane podejście z zaproszeniem. Upewnij się, że cały proces jest zrozumiały i udokumentowany.

- Tworzenie i publikowanie wskazówek użytkownika dotyczących użytkowników zewnętrznych: Tworzenie dokumentacji dla twórców zawartości, która poprowadzi ich przez proces udostępniania zawartości użytkownikom zewnętrznym (szczególnie w przypadku wymagania planowanego procesu zaproszenia). Dołącz informacje o ograniczeniach, z którymi będą musieli zmierzyć się użytkownicy zewnętrzni, jeśli mają oni edytować zawartość zewnętrzną i zarządzać nią. Opublikuj te informacje w scentralizowanym portalu i materiały szkoleniowe.

- Określanie sposobu obsługi udostępniania danych zewnętrznych: zdecyduj, czy udostępnianie danych zewnętrznych powinno być dozwolone i czy jest ograniczone do określonego zestawu zatwierdzonych twórców zawartości. Ustaw ustawienie Zezwalaj użytkownikom-gościom na pracę z udostępnionymi modelami semantycznymi we własnych dzierżawach, a ustawienie Zezwalaj określonym użytkownikom na włączanie dzierżawy udostępniania danych zewnętrznych w celu dostosowania ich do decyzji. Podaj informacje o udostępnianiu danych zewnętrznych dla twórców modelu semantycznego. Opublikuj te informacje w scentralizowanym portalu i materiały szkoleniowe.

- Określanie sposobu obsługi licencji usługi Power BI dla użytkowników zewnętrznych: jeśli użytkownik-gość nie ma istniejącej licencji usługi Power BI, zdecyduj się na proces przypisywania im licencji. Upewnij się, że proces został udokumentowany.

- Dołącz swój identyfikator CTID w odpowiedniej dokumentacji użytkownika: Zanotuj adres URL, który dodaje identyfikator dzierżawy (CTID) w dokumentacji użytkownika. Dołącz przykłady dla twórców i konsumentów dotyczące używania adresów URL dołączających identyfikator CTID.

- Skonfiguruj znakowanie niestandardowe w usłudze Power BI: w portalu administracyjnym skonfiguruj znakowanie niestandardowe, aby ułatwić użytkownikom zewnętrznym zidentyfikowanie dzierżawy organizacji, do której uzyskuje dostęp.

- sprawdź lub zaktualizuj ustawienia dzierżawy: Sprawdź, jak ustawienia dzierżawy są obecnie skonfigurowane w usłudze Power BI. Zaktualizuj je zgodnie z potrzebami na podstawie decyzji podjętych w celu zarządzania dostępem użytkowników zewnętrznych.

Strategia lokalizacji plików

Istnieją różne typy plików, które powinny być odpowiednio przechowywane. Dlatego ważne jest, aby ułatwić użytkownikom zrozumienie oczekiwań dotyczących lokalizacji plików i danych.

Może istnieć ryzyko związane z plikami programu Power BI Desktop i skoroszytami programu Excel, ponieważ mogą zawierać zaimportowane dane. Te dane mogą obejmować informacje o klientach, dane osobowe (PII), zastrzeżone informacje lub dane, które podlegają wymaganiom prawnym lub zgodności.

Napiwek

Łatwo jest przeoczyć pliki przechowywane poza usługa Power BI. Zalecamy ich rozważenie podczas planowania zabezpieczeń.

Poniżej przedstawiono niektóre typy plików, które mogą być związane z implementacją usługi Power BI.

-

Pliki źródłowe

- pliki programu Power BI Desktop: oryginalne pliki (.pbix) dla treści opublikowanej w usłudze Power BI. Gdy plik zawiera model danych, może zawierać zaimportowane dane.

- skoroszyty Excel: skoroszyty Excel (.xlsx) mogą zawierać połączenia z modelami semantycznymi w usłudze Power BI. Mogą również zawierać wyeksportowane dane. Mogą być nawet oryginalnymi skoroszytami zawartości opublikowanej w usługa Power BI (jako element skoroszytu w obszarze roboczym).

- pliki raportów stronicowanych: oryginalne pliki raportów (.rdl) dla zawartości opublikowanej w usłudze Power BI.

- Pliki danych źródłowych: pliki proste (na przykład pliki .csv lub .txt) lub skoroszyty programu Excel zawierające dane źródłowe zaimportowane do modelu usługi Power BI.

-

Wyeksportowane i inne pliki

- Pliki programu Power BI Desktop: To są pliki z rozszerzeniem .pbix pobrane z usługi Power BI.

- plików PowerPoint i PDF: prezentacje programu PowerPoint (.pptx) i dokumenty PDF pobrane z usługi Power BI.

- Pliki Excel i CSV: Dane wyeksportowane z raportów w usłudze Power BI.

- pliki raportów podzielonych na strony: pliki wyeksportowane z raportów podzielonych na strony w usłudze Power BI. Obsługiwane są pliki Excel, PDF i PowerPoint. Istnieją również inne formaty plików eksportu dla raportów podzielonych na strony, w tym word, XML lub archiwum sieci Web. W przypadku używania plików eksportu do interfejsu API raportów obsługiwane są również formaty obrazów.

- Pliki e-mailowe: Obrazy i załączniki e-mail z subskrypcji.

Musisz podjąć pewne decyzje dotyczące miejsca, w którym użytkownicy mogą lub nie mogą przechowywać plików. Zazwyczaj ten proces obejmuje utworzenie zasad ładu, do których użytkownicy mogą się odwoływać. Lokalizacje plików źródłowych i wyeksportowanych plików powinny być zabezpieczone, aby zapewnić odpowiedni dostęp autoryzowanym użytkownikom.

Poniżej przedstawiono kilka zaleceń dotyczących pracy z plikami.

- Przechowuj pliki w bibliotece udostępnionej: użyj witryny Teams, biblioteki SharePoint lub udostępnionej biblioteki OneDrive dla pracy lub szkoły. Unikaj używania bibliotek osobistych i dysków. Upewnij się, że utworzono kopię zapasową lokalizacji magazynu. Upewnij się również, że lokalizacja magazynu ma włączoną obsługę wersji, aby można było przywrócić poprzednią wersję.

- Korzystaj jak najwięcej z usługi Power BI: jeśli to możliwe, korzystaj z usługi Power BI do udostępniania i dystrybucji zawartości. W ten sposób jest zawsze pełna inspekcja dostępu. Przechowywanie i udostępnianie plików w systemie plików powinno być zarezerwowane dla niewielkiej liczby użytkowników współpracujących z zawartością.

- Nie używaj poczty e-mail: Zniechęcaj do korzystania z poczty e-mail do udostępniania plików. Gdy ktoś e-maile skoroszytu programu Excel lub pliku programu Power BI Desktop do 10 użytkowników, powoduje to wyświetlenie 10 kopii pliku. Zawsze istnieje ryzyko włączenia nieprawidłowego (wewnętrznego lub zewnętrznego) adresu e-mail. Ponadto istnieje większe ryzyko, że plik zostanie przekazany innej osobie. (Aby zminimalizować to ryzyko, skontaktuj się z administratorem usługi Exchange Online, aby zaimplementować reguły blokowania załączników na podstawie warunków rozmiaru lub typu rozszerzenia pliku. Inne strategie zapobiegania utracie danych dla usługi Power BI zostały opisane w artykułach dotyczących ochrony informacji i zapobiegania utracie danych).

- Użyj plików szablonów: czasami istnieje uzasadniona potrzeba udostępnienia pliku programu Power BI Desktop innej osobie. W takim przypadku rozważ utworzenie i udostępnienie pliku szablonu programu Power BI Desktop (pbit). Plik szablonu zawiera tylko metadane, więc jest mniejszy niż plik źródłowy. Ta technika będzie wymagać od adresata wprowadzenia poświadczeń źródła danych w celu odświeżenia danych modelu.

W portalu administracyjnym istnieją ustawienia dzierżawy, które kontrolują formaty eksportu, których użytkownicy mogą używać podczas eksportowania z usługa Power BI. Ważne jest, aby przejrzeć i ustawić te ustawienia. Jest to działanie uzupełniające do planowania lokalizacji plików, które powinny być używane dla wyeksportowanych plików.

Napiwek

Niektóre formaty eksportu obsługują kompleksową ochronę informacji przy użyciu szyfrowania. Ze względu na wymagania prawne niektóre organizacje muszą ograniczyć formaty eksportu, których użytkownicy mogą używać. Artykuł Ochrona informacji dla usługi Power BI zawiera opis czynników, które należy wziąć pod uwagę podczas podejmowania decyzji, które formaty eksportu mają być włączone lub wyłączone w ustawieniach dzierżawy. W większości przypadków zalecamy ograniczenie możliwości eksportowania tylko wtedy, gdy musisz spełnić określone wymagania prawne. Możesz użyć dziennika aktywności usługi Power BI, aby zidentyfikować użytkowników wykonujących wiele eksportów. Następnie możesz nauczyć tych użytkowników o bardziej wydajnych i bezpiecznych alternatywach.

Lista kontrolna — podczas planowania lokalizacji plików kluczowe decyzje i akcje obejmują:

- Określanie lokalizacji plików: zdecyduj, gdzie mają być przechowywane pliki. Ustal, czy istnieją określone lokalizacje, które nie powinny być używane.

- Tworzenie i publikowanie dokumentacji dotyczącej lokalizacji plików: tworzenie dokumentacji użytkownika, która wyjaśnia obowiązki związane z zarządzaniem plikami i ich zabezpieczaniem. Powinien on również opisywać lokalizacje, w których pliki powinny (lub nie powinny) być przechowywane. Opublikuj te informacje w scentralizowanym portalu i materiały szkoleniowe.

- Ustaw ustawienia dzierżawy dla eksportów: Przejrzyj i ustaw każde ustawienie dzierżawy powiązane z formatami eksportu, które chcesz obsługiwać.

Strategia używania grup

Zalecamy używanie grup zabezpieczeń firmy Microsoft Entra w celu zabezpieczenia zawartości usługi Power BI z następujących powodów.

- zmniejszona konserwacja: członkostwo w grupie zabezpieczeń można modyfikować bez konieczności modyfikowania uprawnień dla zawartości usługi Power BI. Do grupy można dodawać nowych użytkowników, a z grupy można usuwać niepotrzebnych użytkowników.

- Ulepszona dokładność: ponieważ zmiany członkostwa w grupie są wprowadzane raz, powoduje to dokładniejsze przypisania uprawnień. Jeśli zostanie wykryty błąd, można go łatwiej poprawić.

- Delegowanie: możesz delegować odpowiedzialność za zarządzanie członkostwem w grupie do właściciela grupy .

Decyzje grupy wysokiego poziomu

Istnieją pewne strategiczne decyzje, które należy podjąć w odniesieniu do sposobu wykorzystania grup.

Uprawnienie do tworzenia grup i zarządzania nimi

Istnieją dwie kluczowe decyzje dotyczące tworzenia grup i zarządzania nimi.

- Kto może utworzyć grupę? Często tylko it może tworzyć grupy zabezpieczeń. Istnieje jednak możliwość dodania użytkowników do wbudowanej roli Administrator grup firmy Microsoft Entra. W ten sposób niektórzy zaufani użytkownicy, tacy jak mistrzowie usługi Power BI lub członkowie satelity coE, mogą tworzyć grupy dla swojej jednostki biznesowej.

- Kto może zarządzać członkami grupy? Często it zarządza członkostwem w grupach. Można jednak określić co najmniej jednego właściciela grupy, którzy mogą dodawać i usuwać członków grupy. Korzystanie z samoobsługowego zarządzania grupami jest przydatne, gdy zdecentralizowany zespół lub członkowie satelity COE mogą zarządzać członkostwem grup specyficznych dla usługi Power BI.

Napiwek

Umożliwianie samoobsługowego zarządzania grupami i określanie zdecentralizowanych właścicieli grup to doskonałe sposoby równoważenia wydajności i szybkości dzięki zarządzaniu.

Planowanie grup usługi Power BI

Ważne jest, aby utworzyć strategię wysokiego poziomu dotyczącą używania grup do zabezpieczania zawartości usługi Power BI i wielu innych zastosowań.

Różne przypadki użycia grup

Rozważ następujące przypadki użycia dla grup.

| Przypadek użycia | Opis | Przykładowa nazwa grupy |

|---|---|---|

| Komunikacja z centrum doskonałości usługi Power BI (COE) | Obejmuje wszystkich użytkowników skojarzonych z COE, w tym wszystkich składowych rdzeni i satelitów COE. W zależności od potrzeb możesz również utworzyć oddzielną grupę tylko dla podstawowych członków. Prawdopodobnie będzie to grupa platformy Microsoft 365 skorelowana z witryną usługi Teams. | • Centrum doskonałości usługi Power BI |

| Komunikacja z zespołem kierowniczym usługi Power BI | Obejmuje sponsora wykonawczego i przedstawicieli jednostek biznesowych, którzy współpracują nad wiodącą inicjatywą usługi Power BI w organizacji. | • Komitet sterujący usługi Power BI |

| Komunikacja ze społecznością użytkowników usługi Power BI | Obejmuje wszystkich użytkowników, którym przypisano dowolną licencję użytkownika usługi Power BI. Przydatne jest tworzenie anonsów dla wszystkich użytkowników usługi Power BI w organizacji. Prawdopodobnie będzie to grupa platformy Microsoft 365 skorelowana z witryną usługi Teams. | • Społeczność usługi Power BI |

| Obsługa społeczności użytkowników usługi Power BI | Obejmuje użytkowników pomocy technicznej, którzy bezpośrednio wchodzą w interakcję ze społecznością użytkowników w celu obsługi problemów z pomocą techniczną usługi Power BI. Ten adres e-mail (i witryna usługi Teams, jeśli ma to zastosowanie) jest dostępny i widoczny dla populacji użytkowników. | • Obsługa użytkowników usługi Power BI |

| Zapewnianie eskalowanej pomocy technicznej | Obejmuje określonych użytkowników, zazwyczaj z poziomu coE usługi Power BI, którzy zapewniają eskalowaną pomoc techniczną. Ten adres e-mail (i witryna usługi Teams, jeśli dotyczy) jest zwykle prywatny, do użytku tylko przez zespół pomocy technicznej użytkownika. | • Eskalowana obsługa użytkowników w usłudze Power BI |

| Administrowanie usługa Power BI | Obejmuje określonych użytkowników, którzy mogą administrować usługa Power BI. Opcjonalnie członkowie tej grupy mogą być skorelowane z rolą platformy Microsoft 365 w celu uproszczenia zarządzania. | • Administratorzy usługi Power BI |

| Powiadamianie o dozwolonych funkcjach i stopniowe wdrażanie funkcji | Obejmuje użytkowników dozwolonych dla określonego ustawienia dzierżawy w portalu administracyjnym (jeśli ta funkcja będzie ograniczona) lub jeśli funkcja ma być wdrażana stopniowo dla grup użytkowników. Wiele ustawień dzierżawy wymaga utworzenia nowej grupy specyficznej dla usługi Power BI. | • Twórcy obszarów roboczych usługi Power BI • Udostępnianie danych zewnętrznych w usłudze Power BI |

| Zarządzanie bramami danych | Obejmuje co najmniej jedną grupę użytkowników, którzy mogą administrować klastrem bramy. Może istnieć kilka grup tego typu, jeśli istnieje wiele bram lub gdy zdecentralizowane zespoły zarządzają bramami. | • Administratorzy bramy usługi Power BI • Twórcy źródeł danych bramy usługi Power BI • Właściciele źródeł danych bramy usługi Power BI • Użytkownicy źródła danych bramy usługi Power BI |

| Zarządzanie pojemnościami Premium | Obejmuje użytkowników, którzy mogą zarządzać pojemnością Premium. Może istnieć kilka grup tego typu, jeśli istnieje wiele pojemności lub gdy zdecentralizowane zespoły zarządzają pojemnościami. | • Współautorzy pojemności usługi Power BI |

| Zabezpieczanie obszarów roboczych, aplikacji i elementów | Wiele grup opartych na obszarach tematu i dozwolony dostęp do zarządzania zabezpieczeniami ról obszaru roboczego usługi Power BI, uprawnień aplikacji i uprawnień dla poszczególnych elementów. | • Administratorzy obszarów roboczych usługi Power BI • Członkowie obszaru roboczego usługi Power BI • Współautorzy obszaru roboczego usługi Power BI • Osoby przeglądające obszary robocze usługi Power BI • Osoby przeglądające aplikacje usługi Power BI |

| Wdrażanie zawartości | Obejmuje użytkowników, którzy mogą wdrażać zawartość przy użyciu potoku wdrażania usługi Power BI. Ta grupa jest używana w połączeniu z uprawnieniami obszaru roboczego. | • Administratorzy potoku wdrażania usługi Power BI |

| Automatyzowanie operacji administracyjnych | Obejmuje jednostki usługi, które mogą używać interfejs API usługi Power BI na potrzeby osadzania lub celów administracyjnych. | • usługa Power BI podmioty zabezpieczeń |

Grupy dla ustawień dzierżawy Fabric

W zależności od procesów wewnętrznych, które istnieją, będziesz mieć inne grupy, które są niezbędne. Te grupy są przydatne podczas zarządzania ustawieniami dzierżawy. Oto kilka przykładów.

- twórców obszarów roboczych usługi Power BI: przydatne, gdy trzeba ograniczyć, kto może tworzyć obszary robocze. Służy do konfigurowania ustawienia Tworzenie dzierżawy obszarów roboczych .

- eksperci w zakresie certyfikacji Power BI: przydatne do wskazania, kto jest uprawniony do używania certyfikowanego poświadczenia zawartości. Służy do konfigurowania ustawienia dzierżawy certyfikacji .

- twórcy treści zatwierdzeni przez Power BI: przydatne, gdy wymagane jest zatwierdzenie, szkolenie lub potwierdzenie regulaminu w celu instalacji programu Power BI Desktop czy uzyskania licencji Power BI Pro lub PPU. Są one używane przez ustawienia dzierżawy, które zachęcają do tworzenia zawartości, takich jak zezwalanie na połączenia DirectQuery z modelami semantycznymi usługi Power BI, wypychanie aplikacji do użytkowników końcowych, zezwalanie na punkty końcowe XMLA i inne.

- użytkownicy narzędzi zewnętrznych Power BI: Przydatne, gdy zezwalasz na korzystanie z narzędzi zewnętrznych dla selektywnej grupy użytkowników. Są one używane przez zasady grupy lub gdy instalacje lub żądania oprogramowania muszą być dokładnie kontrolowane.

- deweloperów tworzących niestandardowe rozwiązania w Power BI: przydatne, gdy trzeba kontrolować, kto może osadzać zawartość w innych aplikacjach poza Power BI. Służy do konfigurowania ustawienia osadzania zawartości w dzierżawie aplikacji .

- publiczne publikowanie w usłudze Power BI: przydatne, gdy trzeba ograniczyć, kto może publikować dane publicznie. Służy do konfigurowania ustawienia Publikuj w dzierżawie sieci Web .

- udostępnianie usługi Power BI całej organizacji: przydatne, gdy trzeba ograniczyć, kto może udostępnić łącze wszystkim w organizacji. Służy do konfigurowania linków Zezwalaj na udostępnianie w celu udzielenia dostępu wszystkim osobom w dzierżawie organizacji .

- udostępnianie danych zewnętrznych usługi Power BI: przydatne, gdy trzeba zezwolić niektórym użytkownikom na udostępnianie modeli semantycznych użytkownikom zewnętrznym. Służy do konfigurowania ustawienia Zezwalaj określonym użytkownikom na włączanie zewnętrznego udostępniania danych dzierżawy.

- Licencjonowany dostęp użytkownika-gościa usługi Power BI: Przydatny, gdy musisz zgrupować zatwierdzonych użytkowników zewnętrznych, którym organizacja udzieliła licencji. Służy do konfigurowania ustawienia Zezwalaj użytkownikom-gościom usługi Microsoft Entra na dostęp do dzierżawy usługi Power BI .

- Dostęp użytkownika gościnnego do usługi Power BIBYOL: Przydatne, gdy potrzebujesz pogrupować zatwierdzonych użytkowników zewnętrznych, którzy korzystają z własnej licencji (BYOL) z organizacji macierzystej. Służy do konfigurowania ustawienia Zezwalaj użytkownikom-gościom usługi Microsoft Entra na dostęp do dzierżawy usługi Power BI .

Napiwek

Aby zapoznać się z zagadnieniami dotyczącymi używania grup podczas planowania dostępu do obszaru roboczego, zobacz artykuł Planowanie na poziomie obszaru roboczego. Aby uzyskać informacje o planowaniu zabezpieczania obszarów roboczych, aplikacji i elementów, zobacz artykuł Planowanie zabezpieczeń użytkowników raportów.

Typ grupy

Można tworzyć różne typy grup.

- Grupa zabezpieczeń: Grupa zabezpieczeń jest najlepszym wyborem, gdy głównym celem jest udzielenie dostępu do zasobu.

- grupy zabezpieczeń z obsługą poczty elektronicznej: Jeśli musisz udzielić dostępu do zasobu i rozpowszechnić wiadomości do całej grupy pocztą e-mail, grupa zabezpieczeń z obsługą poczty elektronicznej jest dobrym wyborem.

- Grupa Microsoft 365: Ten typ grupy ma witrynę Teams i adres e-mail. Jest to najlepszy wybór, gdy głównym celem jest komunikacja lub współpraca w witrynie usługi Teams. Grupa platformy Microsoft 365 ma tylko członków i właścicieli; nie ma roli widza. Z tego powodu jej głównym celem jest współpraca. Ten typ grupy był wcześniej znany jako grupa usługi Office 365, nowoczesna grupa lub ujednolicona grupa.

- grupa dystrybucyjna: możesz użyć grupy dystrybucyjnej do wysyłania powiadomienia emisji do listy użytkowników. Obecnie uważa się, że jest to starsza koncepcja, która zapewnia zgodność z poprzednimi wersjami. W przypadku nowych przypadków użycia zalecamy utworzenie grupy zabezpieczeń z obsługą poczty.

Jeśli zażądasz nowej grupy lub zamierzasz użyć istniejącej grupy, ważne jest, aby pamiętać o jej typie. Typ grupy może określić sposób jej użycia i zarządzania.

- uprawnienia usługi Power BI: Nie każdy typ grupy jest obsługiwany dla każdego typu operacji zabezpieczeń. Grupy zabezpieczeń (w tym grupy zabezpieczeń z obsługą poczty) oferują najwyższy zakres, jeśli chodzi o ustawienie opcji zabezpieczeń usługi Power BI. Dokumentacja firmy Microsoft zwykle zaleca grupy platformy Microsoft 365. Jednak w przypadku usługi Power BI nie są one tak zdolne, jak grupy zabezpieczeń. Aby uzyskać więcej informacji na temat uprawnień usługi Power BI, zobacz kolejne artykuły z tej serii dotyczące planowania zabezpieczeń.

- Ustawienia dzierżawy usługi Fabric: można używać tylko grup zabezpieczeń (w tym grup zabezpieczeń z włączoną obsługą poczty) przy zezwalaniu lub zabranianiu grupom użytkowników pracy z tymi ustawieniami .

- zaawansowane funkcje firmy Microsoft Entra: niektóre typy zaawansowanych funkcji nie są obsługiwane dla wszystkich typów grup. Na przykład grupy platformy Microsoft 365 nie obsługują zagnieżdżania grup w grupie. Mimo że niektóre typy grup obsługują dynamiczne członkostwo w grupach na podstawie atrybutów użytkownika w identyfikatorze Entra firmy Microsoft, grupy korzystające z członkostwa dynamicznego nie są obsługiwane w usłudze Power BI.

- zarządzane inaczej: Twoje żądanie utworzenia grupy lub zarządzania nią może być kierowane do innego administratora na podstawie typu grupy (grupy zabezpieczeń z obsługą poczty i grupy dystrybucyjne są zarządzane w programie Exchange). W związku z tym proces wewnętrzny będzie się różnić w zależności od typu grupy.

Konwencja nazewnictwa grup

Prawdopodobnie będziesz mieć wiele grup w identyfikatorze Entra firmy Microsoft, aby obsługiwać implementację usługi Power BI. Dlatego ważne jest, aby uzgodnić wzorzec sposobu, w jaki grupy są nazwane. Dobra konwencja nazewnictwa pomoże określić cel grupy i ułatwić zarządzanie nimi.

Rozważ użycie następującej standardowej konwencji nazewnictwa: <Cel> prefiksu<>— <Temat/Zakres/Dział><[Środowisko]>

Poniższa lista zawiera opis każdej części konwencji nazewnictwa.

- prefiks: Służy do grupowania wszystkich grup Power BI. Gdy grupa będzie używana dla więcej niż jednego narzędzia analitycznego, prefiksem może być tylko usługa BI, a nie usługa Power BI. W takim przypadku tekst opisujący cel będzie bardziej ogólny, tak aby odnosił się do więcej niż jednego narzędzia analitycznego.

- Cel: Cel będzie się różnić. Może to być rola obszaru roboczego, uprawnienia aplikacji, uprawnienia na poziomie elementu, zabezpieczenia na poziomie wiersza lub inne przeznaczenie. Czasami wiele celów może być zadowolonych z jednej grupy.

- Temat/Zakres/Dział: służy do wyjaśnienia, do kogo odnosi się grupa. Często opisuje członkostwo w grupie. Może również odnosić się do tego, kto zarządza grupą. Czasami pojedyncza grupa może być używana w wielu celach. Na przykład kolekcja obszarów roboczych finansów może być zarządzana za pomocą jednej grupy.

- Environment: Opcjonalne. Przydatne do rozróżnienia między programowaniem, testowaniem i produkcją.

Oto kilka przykładowych nazw grup, które stosują standardową konwencję nazewnictwa.

- Administratorzy obszaru roboczego usługi Power BI — Finanse [Dev]

- Członkowie obszaru roboczego usługi Power BI — Finanse [Dev]

- Współautorzy obszaru roboczego usługi Power BI — Finanse [Dev]

- Osoby przeglądające obszar roboczy usługi Power BI — Finanse [Dev]

- Osoby przeglądające aplikacje usługi Power BI — Finanse

- Administratorzy bramy usługi Power BI — usługa BI dla przedsiębiorstw

- Administratorzy bramy usługi Power BI — Finanse

Decyzje na grupę

Podczas planowania, które grupy będą potrzebne, należy podjąć kilka decyzji.

Gdy twórca zawartości lub właściciel żąda nowej grupy, najlepiej, aby udostępnić następujące informacje za pomocą formularza.

- Nazwa i cel: sugerowana nazwa grupy i jej przeznaczenie. Rozważ uwzględnienie usługi Power BI (lub tylko analizy biznesowej, jeśli masz wiele narzędzi analizy biznesowej) w nazwie grupy, aby wyraźnie wskazać zakres grupy.

- adres e-mail: adres e-mail, kiedy wymagana jest komunikacja z członkami grupy. Nie wszystkie typy grup muszą być włączone do poczty.

- Typ grupy: opcje obejmują grupę zabezpieczeń, grupę zabezpieczeń z obsługą poczty, grupę platformy Microsoft 365 i grupę dystrybucyjną.

- właściciel grupy: Kto może być właścicielem grupy i zarządzać nimi.

- Członkostwo w grupie: Planowani użytkownicy, którzy będą członkami grupy. Zastanów się, czy można dodać użytkowników zewnętrznych i użytkowników wewnętrznych, czy też istnieje uzasadnienie umieszczenia użytkowników zewnętrznych w innej grupie.

- Użycie przypisywania członków grupy w trybie just-in-time: możesz użyć Privileged Identity Management (PIM), aby umożliwić czasowe, just-in-time, dostęp do grupy. Ta usługa może być przydatna, gdy użytkownicy wymagają tymczasowego dostępu. Usługa PIM jest również przydatna dla administratorów usługi Power BI, którzy potrzebują okazjonalnego dostępu.

Napiwek

Istniejące grupy oparte na wykresie organizacyjnym nie zawsze działają dobrze w celach usługi Power BI. Użyj istniejących grup, gdy spełniają Twoje potrzeby. Należy jednak przygotować się do tworzenia grup specyficznych dla usługi Power BI, gdy zajdzie taka potrzeba.

Lista kontrolna — podczas tworzenia strategii używania grup kluczowe decyzje i akcje obejmują:

- Zdecyduj o strategii użycia grup: określ przypadki użycia i cele, do których będziesz używać grup. Należy określić, kiedy należy zastosować zabezpieczenia przy użyciu kont użytkowników, a kiedy grupa jest wymagana lub preferowana.

- Utwórz konwencję nazewnictwa dla grup specyficznych dla usługi Power BI: upewnij się, że spójna konwencja nazewnictwa jest używana dla grup, które będą obsługiwać komunikację, funkcje, administrację lub zabezpieczenia usługi Power BI.

- zdecydować, kto może tworzyć grupy: wyjaśnij, czy wszystkie procesy tworzenia grup muszą przejść przez dział IT. Lub czy niektóre osoby (takie jak członkowie satelity COE) mogą mieć uprawnienie do tworzenia grup dla swojej jednostki biznesowej.

- Utwórz proces żądania nowej grupy: utwórz formularz dla użytkowników, aby zażądali utworzenia nowej grupy. Upewnij się, że istnieje proces szybkiego reagowania na nowe żądania. Należy pamiętać, że jeśli żądania są opóźnione, użytkownicy mogą być kuszeni, aby rozpocząć przypisywanie uprawnień do kont indywidualnych.

- zdecyduj, kiedy zdecentralizowane zarządzanie grupami jest dozwolone: w przypadku grup, które mają zastosowanie do określonego zespołu, zdecyduj, kiedy jest to dopuszczalne dla właściciela grupy (poza działem IT) do zarządzania członkami w grupie.

- Zdecyduj, czy członkostwo w grupie just in time będzie używane: określ, czy usługa Privileged Identity Management będzie przydatna. Jeśli tak, określ grupy, których można użyć (na przykład grupy administratorów usługi Power BI).

- Sprawdź, które grupy obecnie istnieją: określ, które istniejące grupy mogą być używane i które grupy należy utworzyć.

- Przejrzyj każde ustawienie dzierżawy: dla każdego ustawienia dzierżawy określ, czy będzie dozwolone, czy niedozwolone dla określonego zestawu użytkowników. Ustal, czy należy utworzyć nową grupę w celu skonfigurowania ustawienia dzierżawy.

- Tworzenie i publikowanie wskazówek dla użytkowników dotyczących grup: dołącz dokumentację dla twórców zawartości, która zawiera wymagania lub preferencje dotyczące korzystania z grup. Upewnij się, że wiedzą, o co poprosić, gdy zażądają nowej grupy. Opublikuj te informacje w scentralizowanym portalu i materiały szkoleniowe.

Powiązana zawartość

W następnym artykule z tej serii dowiesz się, jak bezpiecznie dostarczać zawartość użytkownikom raportów tylko do odczytu.