Używanie kontrolek Microsoft Defender dla Chmury Apps w usłudze Power BI

Korzystając z usługi Defender dla Chmury Apps w usłudze Power BI, możesz pomóc w ochronie raportów, danych i usług usługi Power BI przed niezamierzonym wyciekiem lub naruszeniami. Za pomocą Defender dla Chmury Apps można tworzyć zasady dostępu warunkowego dla danych organizacji przy użyciu kontrolek sesji w czasie rzeczywistym w identyfikatorze Entra firmy Microsoft, które pomagają zapewnić bezpieczeństwo analizy usługi Power BI. Po ustawieniu tych zasad administratorzy mogą monitorować dostęp i aktywność użytkowników, przeprowadzać analizę ryzyka w czasie rzeczywistym i ustawiać kontrolki specyficzne dla etykiety.

Uwaga

Microsoft Defender dla Chmury Apps jest teraz częścią Microsoft Defender XDR. Aby uzyskać więcej informacji, zobacz Microsoft Defender dla Chmury Apps in Microsoft Defender XDR (Aplikacje Microsoft Defender dla Chmury w usłudze Microsoft Defender XDR).

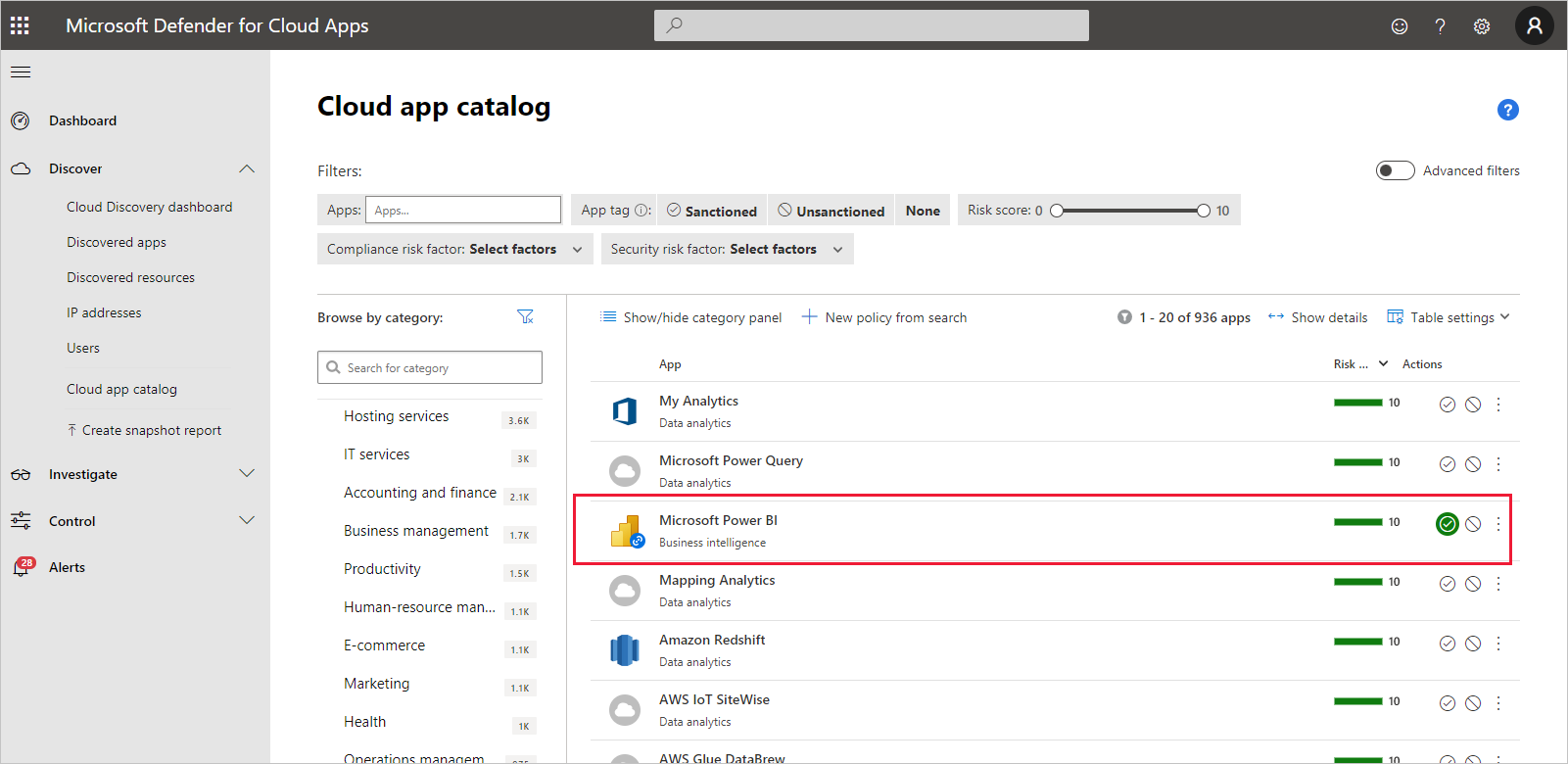

Aplikacje Defender dla Chmury można skonfigurować dla wszystkich rodzajów aplikacji i usług, a nie tylko usługi Power BI. Musisz skonfigurować aplikacje Defender dla Chmury do pracy z usługą Power BI, aby korzystać z ochrony aplikacji Defender dla Chmury dla danych i analiz usługi Power BI. Aby uzyskać więcej informacji na temat aplikacji Defender dla Chmury, w tym omówienie sposobu jej działania, pulpitu nawigacyjnego i oceny ryzyka aplikacji, zobacz dokumentację Defender dla Chmury Apps.

licencjonowanie usługi Defender dla Chmury Apps

Aby korzystać z Defender dla Chmury Apps w usłudze Power BI, należy użyć i skonfigurować odpowiednie usługi zabezpieczeń firmy Microsoft, z których niektóre są ustawione poza usługą Power BI. Aby mieć aplikacje Defender dla Chmury w dzierżawie, musisz mieć jedną z następujących licencji:

- Microsoft Defender dla Chmury Apps: udostępnia możliwości aplikacji Defender dla Chmury dla wszystkich obsługiwanych aplikacji, część pakietów EMS E5 i Microsoft 365 E5.

- Usługa Office 365 Cloud App Security: udostępnia funkcje aplikacji Defender dla Chmury tylko dla usługi Office 365, część pakietu Office 365 E5.

Konfigurowanie kontrolek w czasie rzeczywistym dla usługi Power BI przy użyciu aplikacji Defender dla Chmury

Uwaga

Aby korzystać z kontroli Defender dla Chmury Apps w czasie rzeczywistym, wymagana jest licencja microsoft Entra ID P1.

W poniższych sekcjach opisano kroki konfigurowania kontrolek w czasie rzeczywistym dla usługi Power BI przy użyciu aplikacji Defender dla Chmury.

Ustawianie zasad sesji w identyfikatorze Entra firmy Microsoft (wymagane)

Kroki niezbędne do ustawienia kontrolek sesji są wykonywane w portalach Microsoft Entra ID i Defender dla Chmury Apps. W centrum administracyjnym firmy Microsoft Entra utworzysz zasady dostępu warunkowego dla usługi Power BI oraz sesje tras używane w usłudze Power BI za pośrednictwem usługi Defender dla Chmury Apps.

Defender dla Chmury Apps działa w architekturze zwrotnego serwera proxy i jest zintegrowany z dostępem warunkowym firmy Microsoft Entra w celu monitorowania aktywności użytkownika usługi Power BI w czasie rzeczywistym. Poniższe kroki ułatwiają zrozumienie procesu, a szczegółowe instrukcje krok po kroku znajdują się w połączonej zawartości w każdym z poniższych kroków. Aby zapoznać się z opisem całego procesu, zobacz Defender dla Chmury Apps.

- Tworzenie zasad testu dostępu warunkowego firmy Microsoft Entra

- Zaloguj się do każdej aplikacji przy użyciu użytkownika objętego zakresem zasad

- Sprawdzanie, czy aplikacje są skonfigurowane do używania kontroli dostępu i sesji

- Włączanie aplikacji do użycia w organizacji

- Testowanie wdrożenia

Proces ustawiania zasad sesji został szczegółowo opisany w temacie Zasady sesji.

Ustawianie zasad wykrywania anomalii w celu monitorowania działań usługi Power BI (zalecane)

Można zdefiniować zasady wykrywania anomalii w usłudze Power BI, które mogą być niezależne, tak aby miały zastosowanie tylko do użytkowników i grup, które mają zostać uwzględnione i wykluczone w zasadach. Aby uzyskać więcej informacji, zobacz Zasady wykrywania anomalii.

usługa Defender dla Chmury Apps ma dwa dedykowane, wbudowane funkcje wykrywania usługi Power BI. Zobacz Wbudowane wykrywanie aplikacji Defender dla Chmury dla usługi Power BI.

Używanie etykiet poufności z usługi Microsoft Purview Information Protection (zalecane)

Etykiety poufności umożliwiają klasyfikowanie i pomaganie w ochronie poufnej zawartości, dzięki czemu osoby w organizacji mogą współpracować z partnerami spoza organizacji, ale nadal należy zachować ostrożność i pamiętać o poufnych zawartości i danych.

Aby uzyskać informacje na temat procesu używania etykiet poufności dla usługi Power BI, zobacz Etykiety poufności w usłudze Power BI. Zapoznaj się z przykładem w dalszej części tego artykułu dotyczącego zasad usługi Power BI opartych na etykietach poufności.

Zasady niestandardowe do zgłaszania alertów dotyczących podejrzanych działań użytkowników w usłudze Power BI

Defender dla Chmury Zasady działania aplikacje umożliwiają administratorom definiowanie własnych reguł niestandardowych, aby pomóc wykrywać zachowania użytkowników, które odbiegają od normy, a nawet mogą działać automatycznie, jeśli wydaje się zbyt niebezpieczne. Na przykład:

Usuwanie masowej etykiety poufności. Na przykład ostrzegaj mnie, gdy etykiety poufności są usuwane przez jednego użytkownika z 20 różnych raportów w przedziale czasu krótszym niż 5 minut.

Obniżenie poziomu etykiety poufności szyfrowania. Na przykład należy powiadomić mnie, gdy raport z etykietą Wysoce poufnej poufności jest teraz klasyfikowany jako publiczny.

Uwaga

Unikatowe identyfikatory artefaktów i etykiet poufności usługi Power BI można znaleźć przy użyciu interfejsów API REST usługi Power BI. Zobacz Pobieranie modeli semantycznych lub Pobieranie raportów.

Niestandardowe zasady działań są konfigurowane w portalu Defender dla Chmury Apps. Aby uzyskać więcej informacji, zobacz Zasady działań.

Wbudowane wykrywanie aplikacji Defender dla Chmury dla usługi Power BI

Defender dla Chmury Wykrywania aplikacji umożliwiają administratorom monitorowanie określonych działań monitorowanej aplikacji. W przypadku usługi Power BI istnieją obecnie dwa dedykowane, wbudowane funkcje wykrywania aplikacji Defender dla Chmury:

Podejrzany udział — wykrywa, kiedy użytkownik udostępnia poufny raport nieznanej wiadomości e-mail (poza organizacją). Poufny raport to raport, którego etykieta poufności jest ustawiona na WARTOŚĆ TYLKO DO UŻYTKU WEWNĘTRZNEgo lub nowszego.

Masowy udział raportów — wykrywa, kiedy użytkownik udostępnia ogromną liczbę raportów w jednej sesji.

Ustawienia tych wykryć są konfigurowane w portalu Defender dla Chmury Apps. Aby uzyskać więcej informacji, zobacz Nietypowe działania (według użytkownika).

Rola administratora usługi Power BI w aplikacjach Defender dla Chmury

Podczas korzystania z aplikacji Defender dla Chmury w usłudze Power BI w usłudze Power BI jest tworzona nowa rola. Po zalogowaniu się jako administrator usługi Power BI w portalu Defender dla Chmury Apps masz ograniczony dostęp do danych, alertów, użytkowników zagrożonych, dzienników aktywności i innych informacji istotnych dla usługi Power BI.

Rozważania i ograniczenia

Korzystanie z usługi Defender dla Chmury Apps z usługą Power BI jest przeznaczone do zabezpieczania zawartości i danych organizacji przy użyciu wykrywania monitorujących sesje użytkowników i ich działania. W przypadku korzystania z aplikacji Defender dla Chmury w usłudze Power BI należy pamiętać o kilku kwestiach i ograniczeniach:

- Defender dla Chmury Aplikacje mogą działać tylko na plikach excel, PowerPoint i PDF.

- Jeśli chcesz używać funkcji etykiet poufności w zasadach sesji dla usługi Power BI, potrzebujesz licencji usługi Azure Information Protection Premium P1 lub Premium P2. Usługę Microsoft Azure Information Protection można kupić autonomicznie lub za pośrednictwem jednego z zestawów licencjonowania firmy Microsoft. Aby uzyskać więcej informacji, zobacz Cennik usługi Azure Information Protection. Ponadto etykiety poufności muszą być stosowane w zasobach usługi Power BI.

- Kontrola sesji jest dostępna dla dowolnej przeglądarki na dowolnej platformie głównej w dowolnym systemie operacyjnym. Zalecamy korzystanie z najnowszej wersji przeglądarki Microsoft Edge, Google Chrome, Mozilla Firefox lub Apple Safari. Publiczne wywołania interfejsu API usługi Power BI i inne sesje nienależące do przeglądarki nie są obsługiwane w ramach kontroli sesji usługi Defender dla Chmury Apps. Aby uzyskać więcej informacji, zobacz Obsługiwane aplikacje i klienci.

- Jeśli wystąpią problemy z logowaniem, takie jak konieczność logowania więcej niż raz, może to być związane ze sposobem obsługi uwierzytelniania przez niektóre aplikacje. Aby uzyskać więcej informacji, zobacz artykuł dotyczący rozwiązywania problemów Wolny logowanie.

Uwaga

W zasadach sesji w części "Akcja" funkcja "chroń" działa tylko wtedy, gdy żadna etykieta nie istnieje na elemencie. Jeśli etykieta już istnieje, akcja "chroń" nie zostanie zastosowana; Nie można zastąpić istniejącej etykiety, która została już zastosowana do elementu w usłudze Power BI.

Przykład

W poniższym przykładzie pokazano, jak utworzyć nowe zasady sesji przy użyciu usługi Defender dla Chmury Apps w usłudze Power BI.

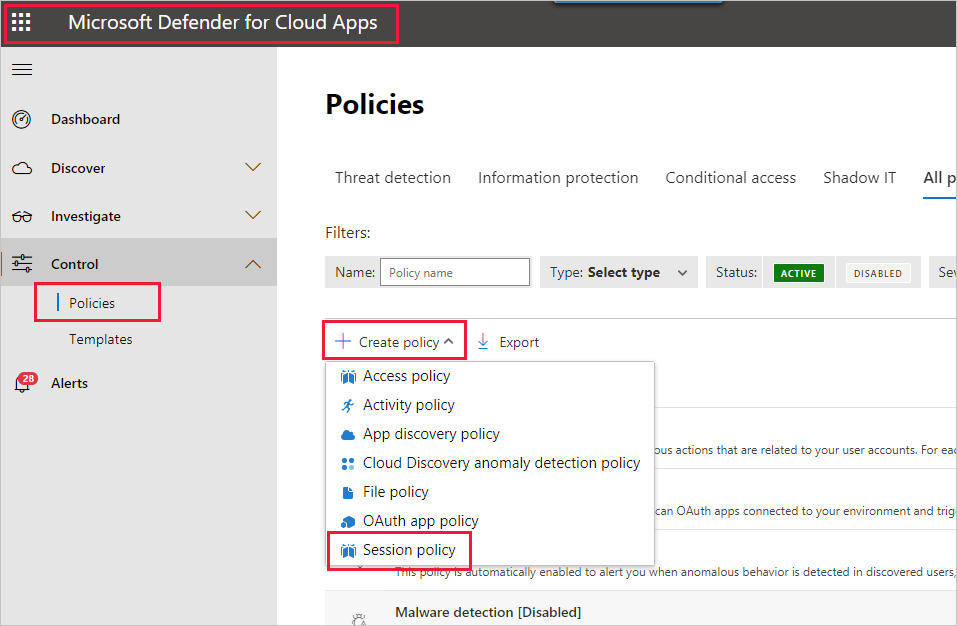

Najpierw utwórz nowe zasady sesji. W portalu Defender dla Chmury Apps wybierz pozycję Zasady w okienku nawigacji. Następnie na stronie zasad wybierz pozycję Utwórz zasady i wybierz pozycję Zasady sesji.

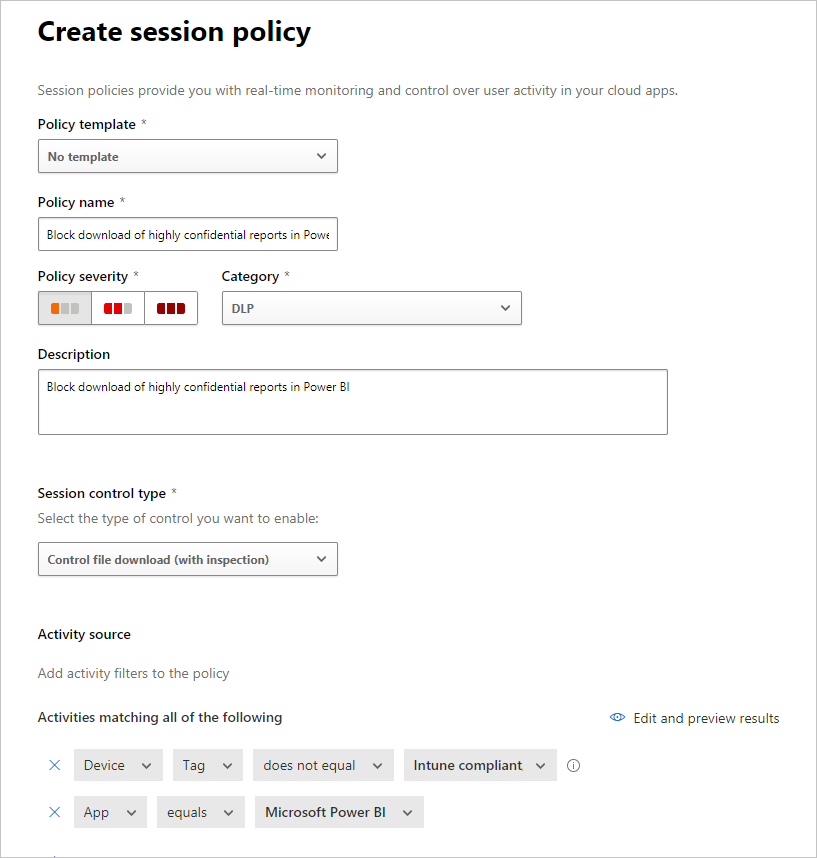

W wyświetlonym oknie utwórz zasady sesji. Ponumerowane kroki opisują ustawienia dla poniższej ilustracji.

Z listy rozwijanej Szablon zasad wybierz pozycję Brak szablonu.

W polu Nazwa zasad podaj odpowiednią nazwę zasad sesji.

W obszarze Typ kontrolki sesji wybierz pozycję Kontrola pobierania pliku (z inspekcją) (w przypadku DLP).

W sekcji Źródło działania wybierz odpowiednie zasady blokowania. Zalecamy blokowanie niezarządzanych i niezgodnych urządzeń. Wybierz opcję blokowania pobierania, gdy sesja jest w usłudze Power BI.

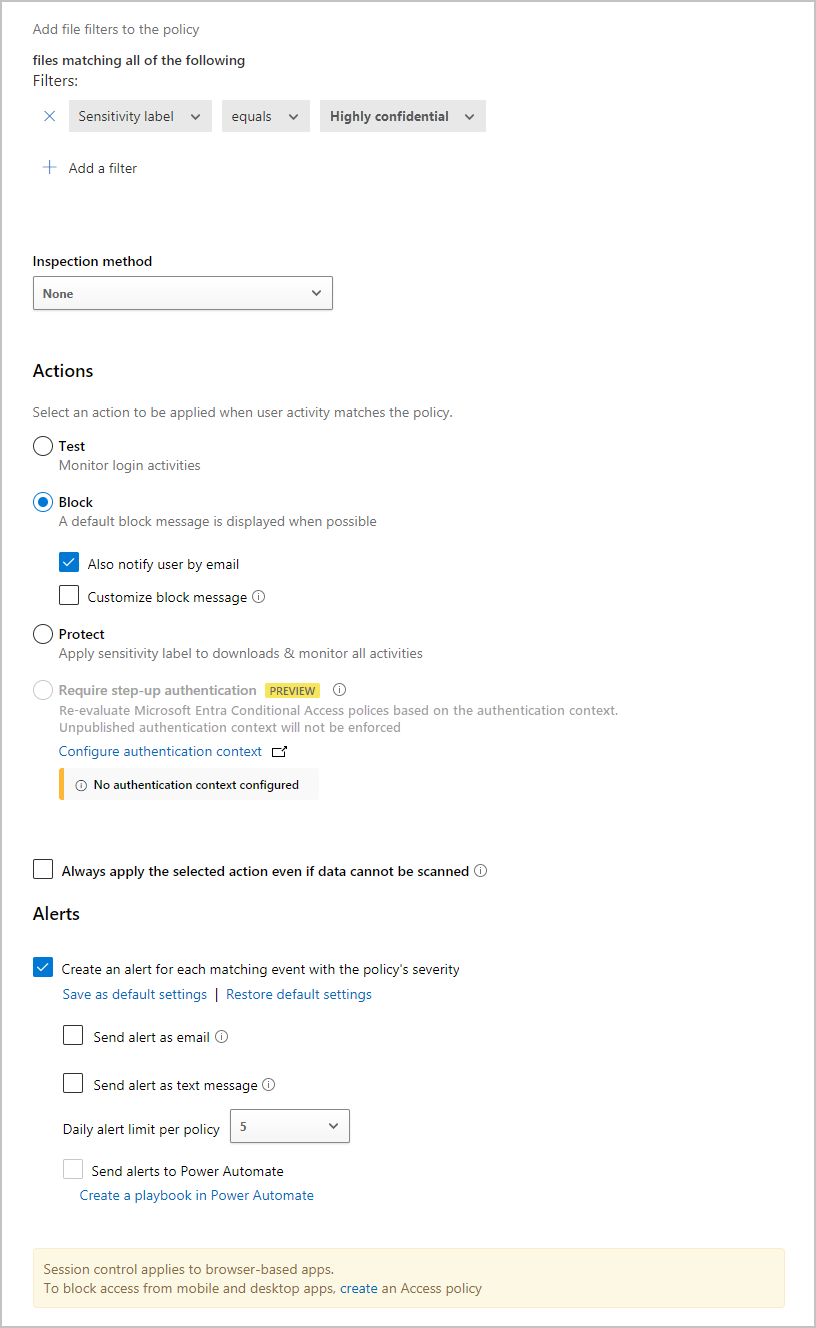

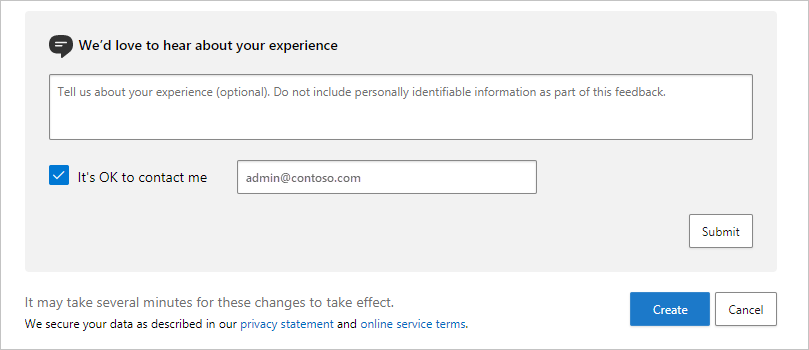

Po przewinięciu w dół pojawi się więcej opcji. Na poniższej ilustracji przedstawiono te opcje z innymi przykładami.

Utwórz filtr etykiety poufności i wybierz pozycję Wysoce poufne lub cokolwiek najlepszego pasuje do twojej organizacji.

Zmień metodę inspekcji na brak.

Wybierz opcję Blokuj, która odpowiada Twoim potrzebom.

Utwórz alert dla takiej akcji.

Wybierz pozycję Utwórz , aby ukończyć zasady sesji.

Powiązana zawartość

W tym artykule opisano, jak Defender dla Chmury Apps może zapewnić ochronę danych i zawartości dla usługi Power BI. Aby uzyskać więcej informacji na temat ochrony danych dla usługi Power BI i zawartości pomocniczej dla usług platformy Azure, które je włączają, zobacz:

- Etykiety poufności w usłudze Power BI

- Włączanie etykiet poufności w usłudze Power BI

- Jak stosować etykiety poufności w usłudze Power BI

Aby uzyskać informacje na temat platformy Azure i artykułów dotyczących zabezpieczeń, zobacz:

- Ochrona aplikacji za pomocą kontroli dostępu warunkowego aplikacji w usłudze Microsoft Defender for Cloud Apps

- Wdrażanie kontroli dostępu warunkowego aplikacji dla aplikacji katalogu za pomocą identyfikatora Entra firmy Microsoft

- Zasady sesji

- Dowiedz się więcej o etykietach poufności

- Raport metryk ochrony danych

- Planowanie implementacji usługi Power BI: Defender dla Chmury Apps for Power BI