Korzystanie z tożsamości zarządzanych na platformie Azure przy użyciu magazynu danych Azure Data Lake Storage

Azure Data Lake Storage oferuje warstwę zabezpieczeń. Ten model umożliwia zabezpieczenia i kontroli poziomu dostępu do kont magazynowania używanych przez aplikacje i środowiska przedsiębiorstw na podstawie typu i podzbioru używanych sieci lub zasobów. Gdy reguły sieciowe są skonfigurowane, tylko aplikacje żądające danych w określonym zestawie sieci lub za pośrednictwem określonego zestawu zasobów platformy Azure mogą uzyskać dostęp do konta magazynu. Dostęp do konta magazynu można ograniczyć do żądań pochodzących z określonych adresów IP, zakresów IP, podsieci w usłudze Azure Virtual Network (VNet) lub wystąpień zasobów niektórych usług Azure.

Tożsamości zarządzane dla platformy Azure, wcześniej znane jako tożsamość usługi zarządzanej (MSI), ułatwiają zarządzanie wpisami tajnymi. Klienci Microsoft Dataverse używający funkcji Platformy Azure tworzą tożsamość zarządzaną (część tworzenia zasad przedsiębiorstwa), która może być używana w jednym lub kilku środowiskach Dataverse. Ta tożsamość zarządzana, która będzie wykorzystywana w dzierżawie użytkownika, jest następnie używana przez Dataverse do uzyskiwania dostępu do danych platformy Azure.

W przypadku tożsamości zarządzanych dostęp do konta magazynu jest ograniczony do żądań pochodzących ze środowiska Dataverse skojarzonego z dzierżawcą. Podczas łączenia się Dataverse z magazynem w imieniu użytkownika zawiera ono dodatkowe informacje kontekstowe, które udowadniają, że żądanie pochodzi z bezpiecznego, zaufanego środowiska. Dzięki temu można przyznać dostęp usłudze Dataverse do konta magazynu. Tożsamości zarządzane są używane do podpisywania informacji kontekstowych w celu ustanowienia zaufania. To powoduje dodanie zabezpieczeń na poziomie aplikacji oraz zabezpieczeń sieci i infrastruktury oferowanych przez platformę Azure w celu połączenia między usługami Azure.

Przed rozpoczęciem

- Na komputerze lokalnym jest wymagany interfejs wiersza polecenia Azure. Pobieranie i instalowanie

- Potrzebne są te dwa moduły programu PowerShell. Jeśli ich nie masz, otwórz PowerShell i uruchom te polecenia:

- Moduł programu PowerShell Azure Az:

Install-Module -Name Az - Moduł Azure Az.Resources PowerShell:

Install-Module -Name Az.Resources - Moduł programu PowerShell administratora Power Platform:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Moduł programu PowerShell Azure Az:

- Przejdź do tego skompresowanego pliku folderu w usłudze GitHub. Następnie wybierz Pobierz , aby go pobrać. Wyodrębnij plik skompresowanego folderu na komputer, w lokalizacji, w której można uruchamiać polecenia programu PowerShell. Wszystkie pliki i foldery wyodrębnione z folderu skompresowanego powinny zostać zachowane w swojej oryginalnej lokalizacji.

- Zaleca się utworzenie nowego konteneru magazynu w ramach tej samej grupy zasobów Platformy Azure w celu jej użycia.

Włączenie zasad korporacyjnych dla wybranej subskrypcji Azure

Ważne

Aby wykonać to zadanie, musisz mieć Azure dostęp do roli właściciela subskrypcji. Uzyskaj identyfikator subskrypcji Azure ze strony przeglądu grupy zasobów Azure.

- Otwórz Azure CLI za pomocą polecenia uruchom jako Administrator i zaloguj się do swojej subskrypcji Azure za pomocą polecenia:

az loginWięcej informacji: zaloguj się za pomocą Azure CLI - (Opcjonalnie) Jeśli masz wiele subskrypcji Azure, upewnij się, że uruchomiono

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }aplikację, aby zaktualizować subskrypcję domyślną. - Rozwiń folder skompresowany pobrany w ramach funkcji Zanim zaczniesz korzystać z tej funkcji do lokalizacji, w której możesz uruchomić polecenie PowerShell.

- Aby włączyć zasady przedsiębiorstwa dla wybranej subskrypcji Azure, uruchom skrypt PowerShell./SetupSubscriptionForPowerPlatform.ps1.

- Podaj identyfikator subskrypcji platformy Azure.

Utwórz zasadę przedsiębiorstwa

Ważne

Aby wykonać to zadanie, musisz mieć Azure dostęp do roli właściciela grupy zasobów. Uzyskaj identyfikator subskrypcji Azure, lokalizację i nazwę grupy zasobów na stronie przeglądu grupy zasobów Azure.

Utwórz zasadę przedsiębiorstwa. Uruchamianie skryptu PowerShell

./CreateIdentityEnterprisePolicy.ps1- Podaj identyfikator subskrypcji platformy Azure.

- Podaj nazwę grupy zasobów Azure.

- Należy podać preferowaną nazwę zasad przedsiębiorstwa.

- Podaj lokalizację grupy zasobów Azure.

Zapisz kopię identyfikatora ResourceId po utworzeniu zasad.

Notatka

Poniżej przedstawiono prawidłowe dane wejściowe lokalizacji obsługiwane do tworzenia zasad. Wybierz lokalizację, która jest najbardziej dla Ciebie odpowiednia.

Lokalizacje dostępne w zasadach przedsiębiorstwa

Stany Zjednoczone EUAP

Stany Zjednoczone

Republika Południowej Afryki

Zjednoczone Królestwo

Australia

Korea Południowa

Japonia

Indie

Francja

Europa

Azja

Norwegia

Niemcy

Szwajcaria

Kanada

Brazylia

Zjednoczone Emiraty Arabskie

Singapur

Nadaj czytelnikowi dostęp do zasad przedsiębiorstwa za pośrednictwem platformy Azure

Dynamics 365 administratorzy, a Power Platform administratorzy mogą uzyskiwać dostęp do centrum administracyjnego Power Platform w celu przypisywania środowisk do zasad przedsiębiorstwa. Aby uzyskać dostęp do zasad przedsiębiorstwa, Azure członkostwo administratora magazynu kluczy jest wymagane w celu udzielenia roli Czytelnik Dynamics 365 lub Power Platform administratorowi. Po przyznaniu roli Czytelnik Dynamics 365 lub Power Platform administratorzy zobaczą zasady przedsiębiorstwa w centrum administracyjnym Power Platform .

Tylko administratorzy usług Power Platform i Dynamics 365, którym udzielono roli Czytelnik do zasad przedsiębiorstwa, mogą do zasad „dodawać środowisko”. Inni administratorzy usług Power Platform i Dynamics 365 mogą wyświetlać zasady przedsiębiorstwa, ale zobaczą błąd podczas próby dodania środowiska.

Ważne

Aby wykonać to zadanie, musisz mieć uprawnienia - Microsoft.Authorization/roleAssignments/write permissions, takie jak Administrator dostępu użytkownika lub Właściciel .

- Zaloguj się w witrynie Azure Portal.

- Uzyskaj identyfikator Power Platform obiektu użytkownika Dynamics 365 admin.

- Przejdź do obszaru Użytkownicy .

- Otwórz centrum administracyjne Dynamics 365 lub Power Platform.

- Na stronie przeglądu użytkownika skopiuj identyfikator obiektu.

- Uzyskaj identyfikator zasad przedsiębiorstwa:

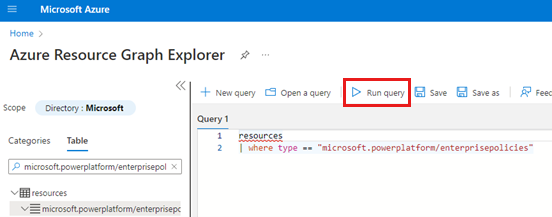

- Przejdź do Azure Eksploratora grafów zasobów.

- Uruchom to zapytanie:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Przewiń w prawo strony wyników i wybierz połączenie Zobacz szczegóły .

- Na stronie Szczegóły skopiuj identyfikator.

- Otwórz Azure CLI i uruchom następujące polecenie, zastępując ciąg

<objId>identyfikatorem obiektu użytkownika i identyfikatorem<EP Resource Id>zasad przedsiębiorstwa.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Łączenie zasad przedsiębiorstwa ze środowiskiem Dataverse

Ważne

Aby wykonać to zadanie, musisz mieć Power Platform Administrator lub Dynamics 365 Administrator rolę. Aby wykonać to zadanie, musisz miećrola Czytelnik dla zasad przedsiębiorstwa.

- Uzyskiwanie identyfikatora środowiska platformy Dataverse.

- Zaloguj się do centrum administracyjnego Power Platform .

- Wybierz pozycję Środowiska, a następnie otwórz środowisko.

- W sekcji Szczegóły skopiuj identyfikator środowiska.

- Aby połączyć do Dataverse środowiska, uruchom ten skrypt PowerShell:

./NewIdentity.ps1 - Podaj identyfikator środowiska platformy Dataverse.

- Podaj identyfikator ResourceId.

StatusCode = 202 wskazuje, że połączenie zostało pomyślnie utworzone.

- Zaloguj się do centrum administracyjnego Power Platform .

- Wybierz pozycję Środowiska, a następnie otwórz określone wcześniej środowisko.

- W obszarze Ostatnie operacje wybierz opcję Pełna historia , aby zweryfikować połączenie nowej tożsamości.

Konfigurowanie dostępu do sieci do serwera Azure Data Lake Storage Gen2

Ważne

Aby wykonać to zadanie, musisz mieć Azure Data Lake Storage rolę właściciela Gen2 .

Przejdź do portalu Azure Portal.

Otwórz konto magazynu połączone z profilem Azure Synapse Link for Dataverse.

W okienku nawigacji po lewej stronie wybierz pozycję Sieć. Następnie na karcie Zapory i sieci wirtualne wybierz następujące ustawienia:

- Włączone z wybranych sieci wirtualnych i adresów IP.

- W obszarze Wystąpienia zasobów wybierz pozycję Zezwalaj usługom Azure na liście zaufanych usług w celu uzyskania dostępu do tego konta magazynu

Wybierz pozycję Zapisz.

Konfigurowanie dostępu do sieci do serwera Azure Synapse Workspace

Ważne

Aby wykonać to zadanie, musisz mieć rolę Administrator Azure Synapse.

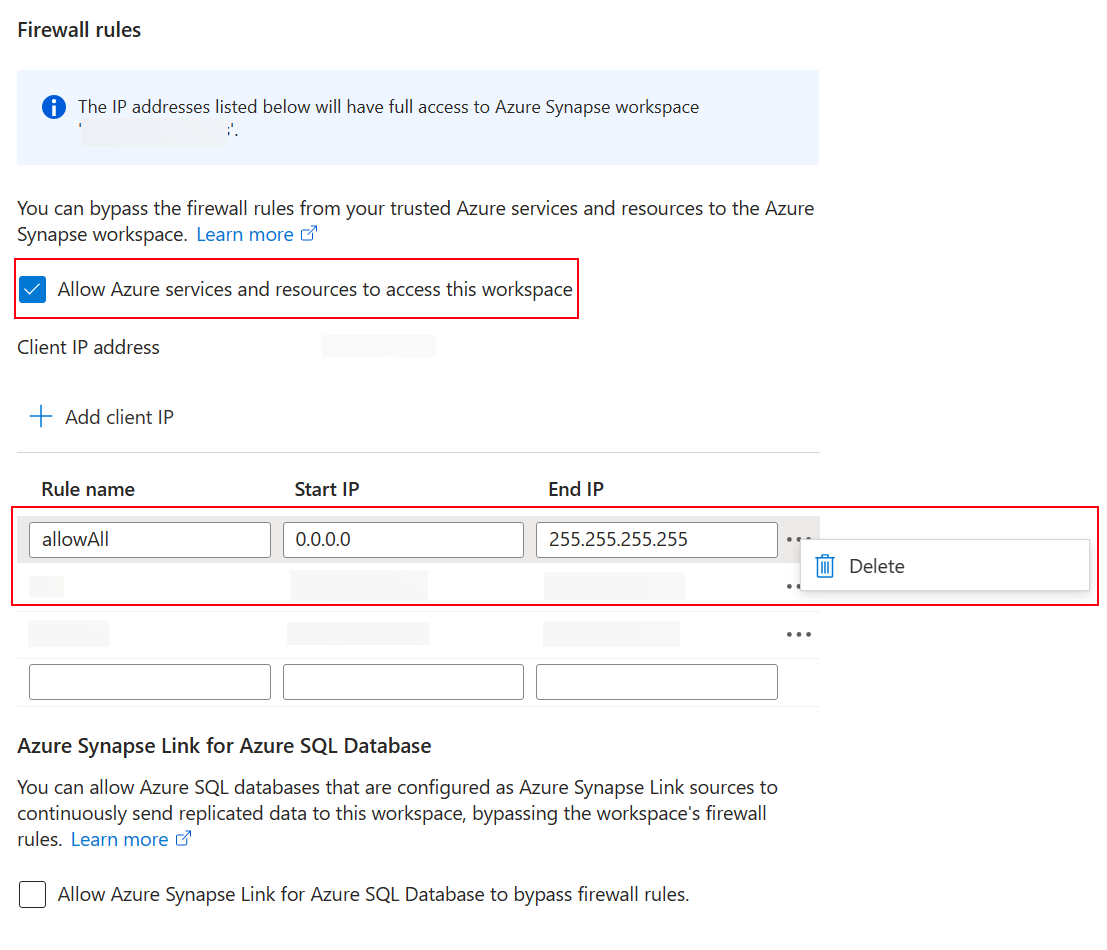

- Przejdź do portalu Azure Portal.

- Otwórz obszar roboczy Azure Synapse workspace połączony z profilem Azure Synapse Link for Dataverse.

- W okienku nawigacji po lewej stronie wybierz pozycję Sieć.

- Wybierz pozycję Zezwalaj Azure usługom i zasobom na dostęp do tego obszaru roboczego.

- Jeśli dla całego zakresu adresów IP zostały utworzone reguły zapory IP, usuń je, aby ograniczyć dostęp do sieci publicznej.

- Dodaj nową regułę zapory IP na podstawie adresu IP klienta.

- Wybierz pozycję Zapisz po zakończeniu. Więcej informacji: Azure Synapse Analytics Reguły zapory IP

Tworzenie nowej usługi Azure Synapse Link for Dataverse przy użyciu tożsamości zarządzanej

Ważne

Dataverse: Upewnij się, że masz rolę zabezpieczeń Dataverse Administrator systemu. Ponadto dla tabel, które mają być eksportowane za pośrednictwem Azure Synapse Link musi być włączona właściwość Śledź zmiany. Więcej informacji: Opcje zaawansowane

Azure Data Lake Storage Gen 2: trzeba mieć konto Azure Data Lake Storage Gen 2 oraz dostęp do ról Właściciel i Współautor Storage Blob Data. Konto magazynu musi umożliwiać Hierarchiczną przestrzeń nazw zarówno dla początkowej konfiguracji, jak i synchronizacji. Zezwalanie na dostęp do klucza konta magazynu jest wymagane tylko w przypadku początkowej konfiguracji.

Obszar roboczy Synapse: Musisz mieć przestrzeń roboczą Synapse i dostęp do roli Administrator Synapse w ramach Synapse Studio. Obszar roboczy Synapse musi znajdować się w tym samym regionie, co konto Azure Data Lake Storage Gen2. Konto magazynu należy dodać jako połączoną usługę w Synapse Studio. Aby utworzyć obszar roboczy Synapse, przejdź do Tworzenie obszaru roboczego Synapse.

Podczas tworzenia łącza Azure Synapse Link for Dataverse pobiera szczegółowe informacje dotyczące aktualnie połączonych zasad przedsiębiorstwa w środowisku Dataverse, a następnie buforuje adres URL klienta tożsamości w celu połączenia z platformą Azure.

- Zaloguj się Power Apps i wybierz swoje środowisko.

- W okienku nawigacji po lewej stronie wybierz Azure Synapse Link, a następnie wybierz + Nowy połączenie. Jeśli elementu nie ma w okienku panelu bocznego, wybierz …Więcej, a następnie wybierz żądany element.

- Wypełnij odpowiednie pola, zgodnie z zamierzoną konfiguracją. Wybierz Subskrypcja, Grupa zasobów i Konto pamięci. Aby nawiązać połączenie Dataverse z obszarem roboczym usługi Synapse, wybierz opcję Połącz z obszarem Azure Synapse roboczym . W przypadku konwersji danych usługi Delta Lake wybierz pulę platformy Spark.

- Wybierz pozycję Wybierz zasady przedsiębiorstwa z tożsamością usługi zarządzanej, a następnie wybierz przycisk Dalej.

- Dodaj tabele do wyeksportowania, a następnie wybierz opcję Zapisz.

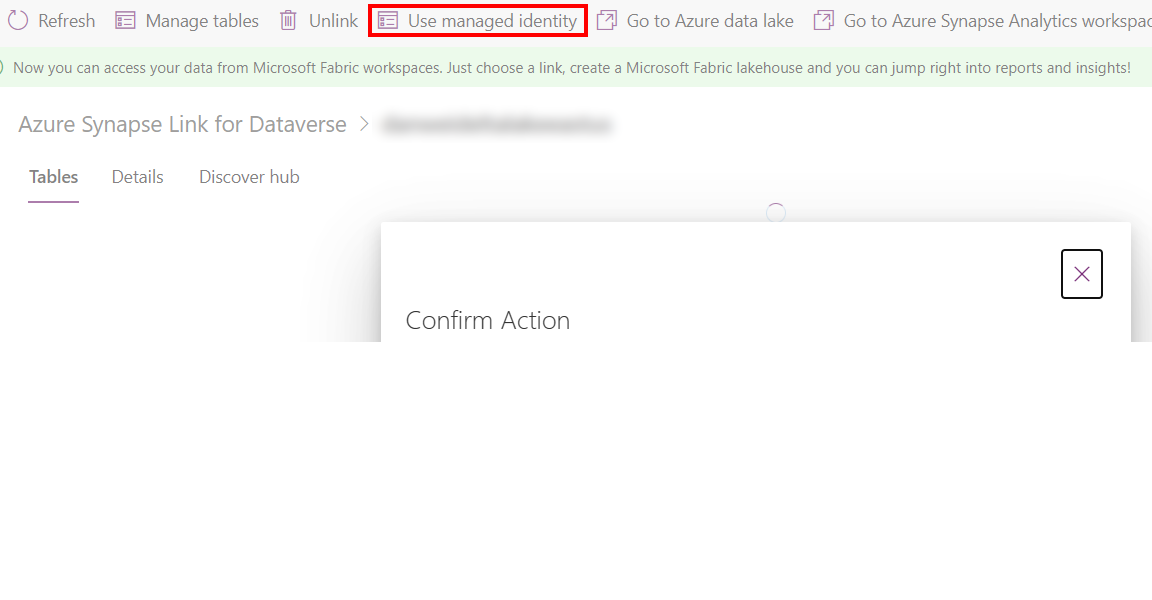

Włączanie tożsamości zarządzanej dla istniejącego profilu Azure Synapse Link

Notatka

Aby udostępnić polecenie Użyj tożsamości zarządzanej w Power Apps, musisz zakończyć powyższą konfigurację w celu połączenia zasad przedsiębiorstwa ze środowiskiem Dataverse . Więcej informacji: Łączenie zasad przedsiębiorstwa ze Dataverse środowiskiem

- Przejdź do istniejącego profilu Synapse Link z Power Apps (make.powerapps.com).

- Wybierz pozycję Użyj tożsamości zarządzanej, a następnie potwierdź.

Rozwiązywanie problemów

Jeśli podczas tworzenia łącza zostanie wyświetlonych 403 błędów:

- Tożsamości zarządzane zajmą więcej czasu, aby przyznać uprawnienie do zdjęcia podczas początkowej synchronizacji. Spróbuj wykonać operację później.

- Upewnij się, że połączony magazyn nie ma istniejącego Dataverse kontenera (dataverse-environmentName-organizationUniqueName) z tego samego środowiska.

- Możesz zidentyfikować połączone zasady przedsiębiorstwa i

policyArmIduruchomić skrypt./GetIdentityEnterprisePolicyforEnvironment.ps1PowerShell z identyfikatorem subskrypcji Azure i nazwą grupy zasobów. - Zasady przedsiębiorstwa można odłączyć, uruchamiając skrypt

./RevertIdentity.ps1PowerShell z identyfikatorem Dataverse środowiska ipolicyArmId. - Zasady przedsiębiorstwa można usunąć, uruchamiając skrypt PowerShell.\RemoveIdentityEnterprisePolicy.ps1 z identyfikatorem policyArmId.

Znane ograniczenie

Tylko jedna polityka przedsiębiorstwa może łączyć się ze środowiskiem Dataverse jednocześnie. Jeśli konieczne jest utworzenie wielu łączy Azure Synapse Link z włączoną tożsamością zarządzaną, należy upewnić się, że wszystkie połączone zasoby Azure znajdują się w tej samej grupie zasobów.