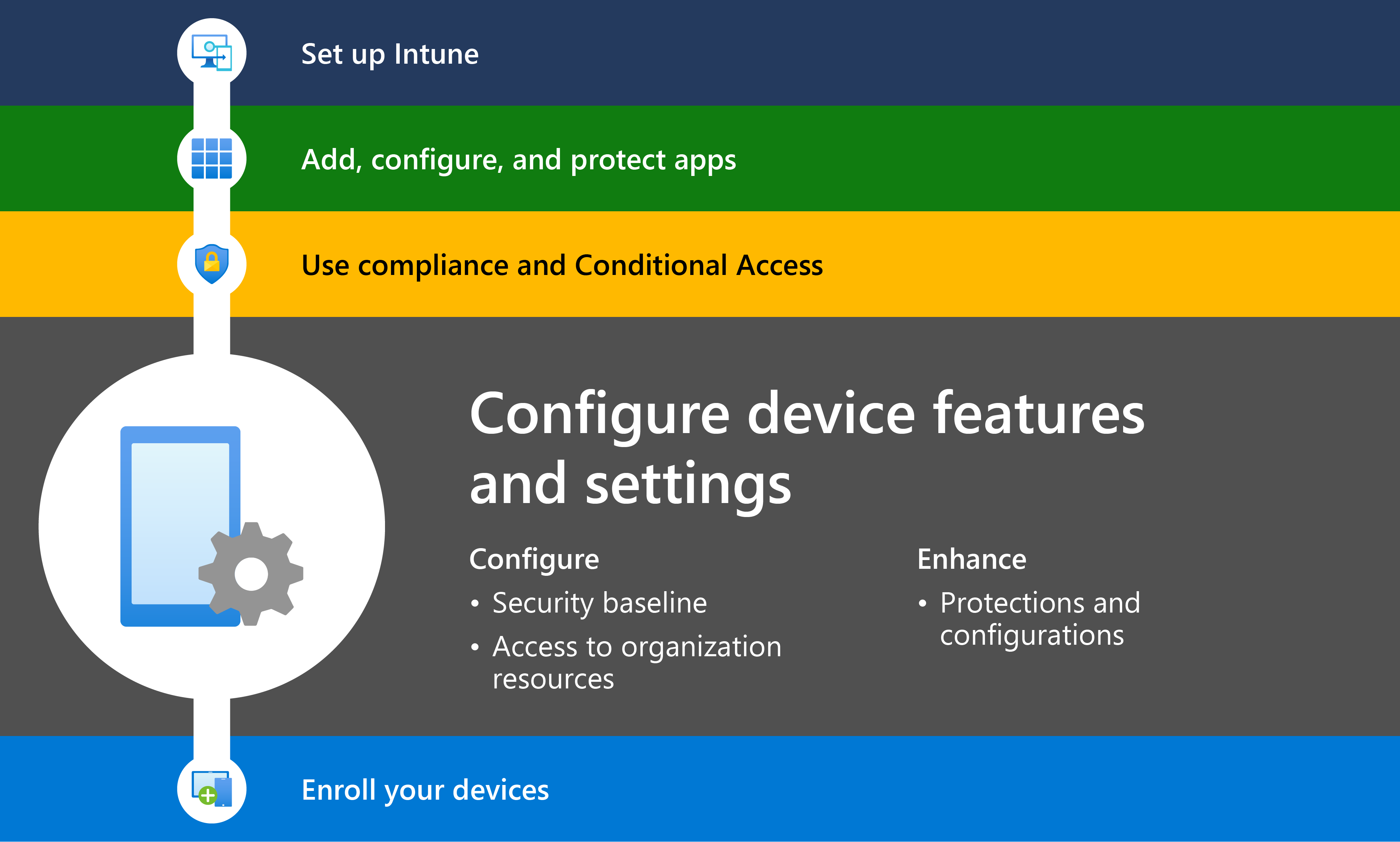

Krok 4. Konfigurowanie funkcji i ustawień urządzenia w celu zabezpieczania urządzeń i uzyskiwania dostępu do zasobów

Do tej pory skonfigurowano subskrypcję Intune, utworzono zasady ochrony aplikacji i utworzono zasady zgodności urządzeń.

W tym kroku możesz skonfigurować minimalny lub bazowy zestaw funkcji zabezpieczeń i urządzeń, które muszą mieć wszystkie urządzenia.

Ten artykuł dotyczy:

- Android

- iOS/iPadOS

- macOS

- System Windows

Podczas tworzenia profilów konfiguracji urządzeń dostępne są różne poziomy i typy zasad. Te poziomy są minimalnymi zalecanymi zasadami firmy Microsoft. Wiedza o tym, że twoje środowisko i potrzeby biznesowe mogą być różne.

Poziom 1 — minimalna konfiguracja urządzenia: na tym poziomie firma Microsoft zaleca utworzenie zasad, które:

- Skoncentruj się na zabezpieczeniach urządzeń, w tym na instalowaniu oprogramowania antywirusowego, tworzeniu silnych zasad haseł i regularnym instalowaniu aktualizacji oprogramowania.

- Zapewnij użytkownikom dostęp do poczty e-mail organizacji i kontrolowany bezpieczny dostęp do sieci, gdziekolwiek się znajdują.

Poziom 2 — ulepszona konfiguracja urządzenia: na tym poziomie firma Microsoft zaleca utworzenie zasad, które:

- Rozwiń zakres zabezpieczeń urządzeń, w tym konfigurowanie szyfrowania dysków, włączanie bezpiecznego rozruchu i dodawanie kolejnych reguł haseł.

- Wbudowane funkcje i szablony umożliwiają skonfigurowanie większej liczby ustawień, które są ważne dla organizacji, w tym analizowanie lokalnych obiektów zasady grupy (obiektów zasad grupy).

Poziom 3 — wysoka konfiguracja urządzenia: na tym poziomie firma Microsoft zaleca utworzenie zasad, które:

- Przejdź do uwierzytelniania bez hasła, w tym korzystania z certyfikatów, konfigurowania logowania jednokrotnego (SSO) do aplikacji, włączania uwierzytelniania wieloskładnikowego (MFA) i konfigurowania aplikacji Microsoft Tunnel.

- Dodawanie dodatkowych warstw zabezpieczeń przy użyciu trybu typowych kryteriów systemu Android lub tworzenie zasad DFCI dla urządzeń z systemem Windows.

- Wbudowane funkcje umożliwiają konfigurowanie urządzeń kiosku, dedykowanych urządzeń, urządzeń udostępnionych i innych wyspecjalizowanych urządzeń.

- Wdróż istniejące skrypty powłoki.

W tym artykule wymieniono różne poziomy zasad konfiguracji urządzeń, których powinny używać organizacje. Większość tych zasad w tym artykule koncentruje się na dostępie do zasobów i zabezpieczeń organizacji.

Te funkcje są konfigurowane w profilach konfiguracji urządzeń w centrum administracyjnym Microsoft Intune. Gdy profile Intune są gotowe, można je przypisać do użytkowników i urządzeń.

Poziom 1 — tworzenie punktu odniesienia zabezpieczeń

Aby zapewnić bezpieczeństwo danych i urządzeń organizacji, należy utworzyć różne zasady, które koncentrują się na zabezpieczeniach. Należy utworzyć listę funkcji zabezpieczeń, które muszą mieć wszyscy użytkownicy i/lub wszystkie urządzenia. Ta lista jest punktem odniesienia zabezpieczeń.

W punkcie odniesienia firma Microsoft zaleca co najmniej następujące zasady zabezpieczeń:

- Instalowanie oprogramowania antywirusowego (AV) i regularne skanowanie pod kątem złośliwego oprogramowania

- Używanie wykrywania i reagowania

- Włączanie zapory

- Regularne instalowanie aktualizacji oprogramowania

- Tworzenie silnych zasad numeru PIN/hasła

W tej sekcji wymieniono Intune i usługi firmy Microsoft, których można użyć do utworzenia tych zasad zabezpieczeń.

Aby uzyskać bardziej szczegółową listę ustawień systemu Windows i ich zalecanych wartości, przejdź do pozycji Punkty odniesienia zabezpieczeń systemu Windows.

Oprogramowanie antywirusowe i skanowanie

✅ Instalowanie oprogramowania antywirusowego i regularne skanowanie pod kątem złośliwego oprogramowania

Wszystkie urządzenia powinny mieć zainstalowane oprogramowanie antywirusowe i być regularnie skanowane pod kątem złośliwego oprogramowania. Intune integruje się z usługami usługi mobile threat defense (MTD) innych partnerów, które zapewniają skanowanie av i zagrożeń. W systemach macOS i Windows oprogramowanie antywirusowe i skanowanie są wbudowane w Intune z Ochrona punktu końcowego w usłudze Microsoft Defender.

Opcje zasad:

| Platforma | Typ zasad |

|---|---|

| Android Enterprise | - Partner w zakresie ochrony przed zagrożeniami mobilnymi — Ochrona punktu końcowego w usłudze Microsoft Defender dla systemu Android może skanować pod kątem złośliwego oprogramowania |

| iOS/iPadOS | Partner w zakresie ochrony przed zagrożeniami mobilnymi |

| macOS | profil antywirusowy Intune Endpoint Security (Ochrona punktu końcowego w usłudze Microsoft Defender) |

| Klient systemu Windows | — Intune punktów odniesienia zabezpieczeń (zalecane) — profil antywirusowy Intune Endpoint Security (Ochrona punktu końcowego w usłudze Microsoft Defender) — partner w zakresie ochrony przed zagrożeniami mobilnymi |

Aby uzyskać więcej informacji na temat tych funkcji, przejdź do:

- Android Enterprise:

- Integracja usługi iOS/iPadOSMobile Threat Defense

- Zasady ochrony antywirusowejsystemu macOS

- Windows:

Wykrywanie i reagowanie

✅ Wykrywanie ataków i reagowanie na te zagrożenia

Szybkie wykrywanie zagrożeń pozwala zminimalizować wpływ zagrożenia. Po połączeniu tych zasad z dostępem warunkowym można zablokować użytkownikom i urządzeniom dostęp do zasobów organizacji w przypadku wykrycia zagrożenia.

Opcje zasad:

| Platforma | Typ zasad |

|---|---|

| Android Enterprise | - Mobile Threat Defense partner - Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Android |

| iOS/iPadOS | - Mobile Threat Defense partner - Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS/iPadOS |

| macOS | Niedostępny |

| Klient systemu Windows | - Intune punktów odniesienia zabezpieczeń (zalecane) — Intune profil wykrywania punktów końcowych i reagowania (Ochrona punktu końcowego w usłudze Microsoft Defender) — partner w zakresie ochrony przed zagrożeniami mobilnymi |

Aby uzyskać więcej informacji na temat tych funkcji, przejdź do:

- Android Enterprise:

- iOS/iPadOS:

- Windows:

Zapora

✅ Włączanie zapory na wszystkich urządzeniach

Niektóre platformy są wyposażone w wbudowaną zaporę, a na innych może być konieczne zainstalowanie zapory oddzielnie. Intune integruje się z usługami mtd (mobile threat defense) innych partnerów, które mogą zarządzać zaporą dla urządzeń z systemem Android i iOS/iPadOS. W systemach macOS i Windows zabezpieczenia zapory są wbudowane w celu Intune za pomocą Ochrona punktu końcowego w usłudze Microsoft Defender.

Opcje zasad:

| Platforma | Typ zasad |

|---|---|

| Android Enterprise | Partner w zakresie ochrony przed zagrożeniami mobilnymi |

| iOS/iPadOS | Partner w zakresie ochrony przed zagrożeniami mobilnymi |

| macOS | profil zapory Intune Endpoint Security (Ochrona punktu końcowego w usłudze Microsoft Defender) |

| Klient systemu Windows | — Intune punktów odniesienia zabezpieczeń (zalecane) — profil zapory Intune Endpoint Security (Ochrona punktu końcowego w usłudze Microsoft Defender) — partner w zakresie ochrony przed zagrożeniami mobilnymi |

Aby uzyskać więcej informacji na temat tych funkcji, przejdź do:

- Integracja usługi Android EnterpriseMobile z ochroną przed zagrożeniami

- Integracja usługi iOS/iPadOSMobile Threat Defense

- Zasady zapory systemumacOS

- Windows:

Zasady haseł

✅ Tworzenie silnych zasad haseł/numeru PIN i blokowanie prostych kodów dostępu

Numery PIN odblokowywania urządzeń. Na urządzeniach uzyskujących dostęp do danych organizacji, w tym na urządzeniach należących do użytkownika, należy wymagać silnych numerów PIN/kodów dostępu i obsługi danych biometrycznych w celu odblokowania urządzeń. Korzystanie z biometrii jest częścią podejścia bez hasła, które jest zalecane.

Intune używa profilów ograniczeń urządzeń do tworzenia i konfigurowania wymagań dotyczących haseł.

Opcje zasad:

| Platforma | Typ zasad |

|---|---|

| Android Enterprise | Intune profil ograniczeń urządzenia w celu zarządzania: — Hasło urządzenia — Hasło profilu służbowego |

| Projekt Open-Source systemu Android (AOSP) | profil ograniczeń urządzenia Intune |

| iOS/iPadOS | profil ograniczeń urządzenia Intune |

| macOS | profil ograniczeń urządzenia Intune |

| Klient systemu Windows | — Intune punktów odniesienia zabezpieczeń (zalecane) — profil ograniczeń urządzeń Intune |

Aby uzyskać listę ustawień, które można skonfigurować, przejdź do:

- Profil ograniczeń urządzeń z systemem Android Enterprise:

- Profil > ograniczeń urządzeniaz systemem Android AOSP Hasło urządzenia

- Profil> ograniczeń urządzeń z systemem iOS/iPadOS Hasło

- Profil> ograniczeń urządzeń z systememmacOS Hasło

- Windows:

Aktualizacje oprogramowania

✅ Regularne instalowanie aktualizacji oprogramowania

Wszystkie urządzenia powinny być regularnie aktualizowane i należy tworzyć zasady, aby upewnić się, że te aktualizacje zostały pomyślnie zainstalowane. W przypadku większości platform Intune ma ustawienia zasad, które koncentrują się na zarządzaniu aktualizacjami i instalowaniu ich.

Opcje zasad:

| Platforma | Typ zasad |

|---|---|

| Urządzenia należące do organizacji z systemem Android Enterprise | Ustawienia aktualizacji systemu przy użyciu profilu ograniczeń urządzenia Intune |

| Urządzenia osobiste z systemem Android Enterprise | Niedostępny Można użyć zasad zgodności, aby ustawić minimalny poziom poprawek, minimalną/maksymalną wersję systemu operacyjnego i nie tylko. |

| iOS/iPadOS | zasady aktualizacji Intune |

| macOS | zasady aktualizacji Intune |

| Klient systemu Windows | — zasady aktualizacji funkcji Intune — Intune zasad przyspieszonych aktualizacji |

Aby uzyskać więcej informacji na temat tych funkcji i/lub ustawień, które można skonfigurować, przejdź do:

- Profilograniczeń urządzenia z systemem Android Enterprise — aktualizacja >systemu

- Zasady aktualizacji oprogramowania systemu iOS/iPadOS

- Zasady aktualizacji oprogramowania systemumacOS

- Windows:

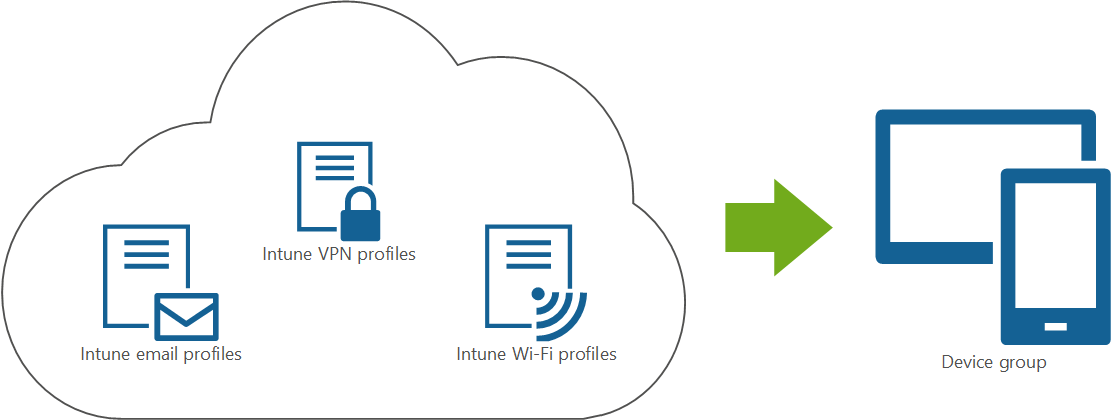

Poziom 1 — uzyskiwanie dostępu do poczty e-mail organizacji, nawiązywanie połączenia z siecią VPN lub Wi-Fi

Ta sekcja koncentruje się na uzyskiwaniu dostępu do zasobów w organizacji. Te zasoby obejmują:

- Email dla kont służbowych

- Połączenie sieci VPN na potrzeby łączności zdalnej

- Wi-Fi połączenia dla łączności lokalnej

Poczta e-mail

Wiele organizacji wdraża profile poczty e-mail ze wstępnie skonfigurowanymi ustawieniami na urządzeniach użytkowników.

✅ Automatyczne nawiązywanie połączenia z kontami e-mail użytkowników

Profil zawiera ustawienia konfiguracji poczty e-mail, które łączą się z serwerem poczty e-mail.

W zależności od skonfigurowanych ustawień profil poczty e-mail może również automatycznie łączyć użytkowników z ich ustawieniami poszczególnych kont e-mail.

✅ Korzystanie z aplikacji poczty e-mail na poziomie przedsiębiorstwa

Email profile w Intune używają typowych i popularnych aplikacji poczty e-mail, takich jak Outlook. Aplikacja poczty e-mail jest wdrażana na urządzeniach użytkowników. Po wdrożeniu aplikacji wdrażasz profil konfiguracji urządzenia poczty e-mail z ustawieniami, które konfigurują aplikację poczty e-mail.

Profil konfiguracji urządzenia poczty e-mail zawiera ustawienia łączące się z programem Exchange.

✅ Uzyskiwanie dostępu do służbowych wiadomości e-mail

Tworzenie profilu poczty e-mail to typowe minimalne zasady punktu odniesienia dla organizacji z użytkownikami korzystającymi z poczty e-mail na swoich urządzeniach.

Intune ma wbudowane ustawienia poczty e-mail dla urządzeń klienckich z systemem Android, iOS/iPadOS i Windows. Gdy użytkownicy otwierają swoją aplikację poczty e-mail, mogą automatycznie łączyć się, uwierzytelniać i synchronizować konta e-mail organizacji na swoich urządzeniach.

✅ Wdrażanie w dowolnym momencie

Na nowych urządzeniach zalecamy wdrożenie aplikacji poczty e-mail podczas procesu rejestracji. Po zakończeniu rejestracji wdróż zasady konfiguracji urządzenia poczty e-mail.

Jeśli masz istniejące urządzenia, wdróż aplikację poczty e-mail w dowolnym momencie i wdróż zasady konfiguracji urządzeń poczty e-mail.

Wprowadzenie do profilów poczty e-mail

Aby rozpocząć:

Wdrażanie aplikacji poczty e-mail na urządzeniach. Aby uzyskać wskazówki, przejdź do tematu Dodawanie ustawień poczty e-mail do urządzeń przy użyciu Intune.

Utwórz profil konfiguracji urządzenia poczty e-mail w Intune. W zależności od aplikacji poczty e-mail używanej przez organizację profil konfiguracji urządzenia poczty e-mail może nie być potrzebny.

Aby uzyskać wskazówki, przejdź do tematu Dodawanie ustawień poczty e-mail do urządzeń przy użyciu Intune.

W profilu konfiguracji urządzenia poczty e-mail skonfiguruj ustawienia dla platformy:

Urządzenia osobiste z systemem Android Enterprise z ustawieniami poczty e-mail profilu służbowego

Urządzenia należące do organizacji z systemem Android Enterprise nie używają profilów konfiguracji urządzeń poczty e-mail.

Przypisz profil konfiguracji urządzenia poczty e-mail do użytkowników lub grup użytkowników.

Sieć VPN

Wiele organizacji wdraża profile sieci VPN ze wstępnie skonfigurowanymi ustawieniami na urządzeniach użytkowników. Sieć VPN łączy urządzenia z wewnętrzną siecią organizacji.

Jeśli Twoja organizacja korzysta z usług w chmurze z nowoczesnym uwierzytelnianiem i bezpiecznymi tożsamościami, prawdopodobnie nie potrzebujesz profilu sieci VPN. Usługi natywne dla chmury nie wymagają połączenia sieci VPN.

Jeśli aplikacje lub usługi nie są oparte na chmurze lub nie są natywne dla chmury, wdróż profil sieci VPN w celu nawiązania połączenia z wewnętrzną siecią organizacji.

✅ Praca z dowolnego miejsca

Tworzenie profilu sieci VPN to typowe zasady minimalnej linii bazowej dla organizacji z pracownikami zdalnymi i hybrydowymi pracownikami.

Ponieważ użytkownicy pracują z dowolnego miejsca, mogą korzystać z profilu sieci VPN, aby bezpiecznie łączyć się z siecią organizacji w celu uzyskania dostępu do zasobów.

Intune ma wbudowane ustawienia sieci VPN dla urządzeń klienckich z systemami Android, iOS/iPadOS, macOS i Windows. Na urządzeniach użytkowników połączenie sieci VPN jest wyświetlane jako dostępne połączenie. Użytkownicy ją wybierają. W zależności od ustawień profilu sieci VPN użytkownicy mogą automatycznie uwierzytelniać się i łączyć się z siecią VPN na swoich urządzeniach.

✅ Korzystanie z aplikacji sieci VPN na poziomie przedsiębiorstwa

Profile sieci VPN w Intune używają typowych aplikacji sieci VPN dla przedsiębiorstw, takich jak Check Point, Cisco, Microsoft Tunnel i inne. Aplikacja sieci VPN jest wdrażana na urządzeniach użytkowników. Po wdrożeniu aplikacji wdrożysz profil połączenia sieci VPN z ustawieniami, które konfigurują aplikację sieci VPN.

Profil konfiguracji urządzenia sieci VPN zawiera ustawienia łączące się z serwerem sieci VPN.

✅ Wdrażanie w dowolnym momencie

Na nowych urządzeniach zalecamy wdrożenie aplikacji sieci VPN podczas procesu rejestracji. Po zakończeniu rejestracji wdróż zasady konfiguracji urządzenia sieci VPN.

Jeśli masz istniejące urządzenia, wdróż aplikację sieci VPN w dowolnym momencie, a następnie wdróż zasady konfiguracji urządzeń sieci VPN.

Wprowadzenie do profilów sieci VPN

Aby rozpocząć:

Wdrażanie aplikacji sieci VPN na urządzeniach.

- Aby uzyskać listę obsługiwanych aplikacji sieci VPN, przejdź do obszaru Obsługiwane aplikacje połączenia sieci VPN w Intune.

- Aby uzyskać instrukcje dodawania aplikacji do Intune, przejdź do sekcji Dodawanie aplikacji do Microsoft Intune.

W profilu konfiguracji urządzenia sieci VPN skonfiguruj ustawienia dla platformy:

Przypisz profil konfiguracji urządzenia sieci VPN do użytkowników lub grup użytkowników.

Wi-Fi

Wiele organizacji wdraża profile Wi-Fi ze wstępnie skonfigurowanymi ustawieniami na urządzeniach użytkowników. Jeśli Twoja organizacja ma pracowników tylko zdalnych, nie musisz wdrażać Wi-Fi profilów połączeń. Wi-Fi profile są opcjonalne i są używane do łączności lokalnej.

✅ Łączenie bezprzewodowe

Ponieważ użytkownicy pracują z różnych urządzeń przenośnych, mogą korzystać z profilu Wi-Fi, aby bezprzewodowo i bezpiecznie łączyć się z siecią organizacji.

Profil zawiera ustawienia konfiguracji Wi-Fi, które automatycznie łączą się z siecią i/lub identyfikatorem SSID (identyfikator zestawu usług). Użytkownicy nie muszą ręcznie konfigurować ustawień Wi-Fi.

✅ Obsługa lokalnych urządzeń przenośnych

Tworzenie profilu Wi-Fi to typowe minimalne zasady punktu odniesienia dla organizacji z urządzeniami przenośnymi, które działają lokalnie.

Intune ma wbudowane ustawienia Wi-Fi dla urządzeń klienckich z systemami Android, iOS/iPadOS, macOS i Windows. Na urządzeniach użytkowników połączenie Wi-Fi jest wyświetlane jako dostępne połączenie. Użytkownicy ją wybierają. W zależności od ustawień profilu Wi-Fi użytkownicy mogą automatycznie uwierzytelniać się i łączyć się z Wi-Fi na swoich urządzeniach.

✅ Wdrażanie w dowolnym momencie

Na nowych urządzeniach zalecamy wdrożenie zasad konfiguracji urządzenia Wi-Fi podczas rejestrowania urządzeń w Intune.

Jeśli masz istniejące urządzenia, możesz wdrożyć zasady konfiguracji Wi-Fi urządzenia w dowolnym momencie.

Wprowadzenie do profilów Wi-Fi

Aby rozpocząć:

Skonfiguruj ustawienia dla platformy:

Przypisz profil konfiguracji urządzenia Wi-Fi do użytkowników lub grup użytkowników.

Poziom 2 — rozszerzona ochrona i konfiguracja

Ten poziom rozszerza elementy skonfigurowane na poziomie 1 i zwiększa bezpieczeństwo urządzeń. W tej sekcji utworzysz zestaw zasad poziomu 2, które konfigurują więcej ustawień zabezpieczeń dla urządzeń.

Firma Microsoft zaleca następujące zasady zabezpieczeń poziomu 2:

Włącz szyfrowanie dysków, bezpieczny rozruch i moduł TPM na urządzeniach. Te funkcje w połączeniu z silnymi zasadami numeru PIN lub odblokowywaniem biometrycznym są zalecane na tym poziomie.

Na urządzeniach z systemem Android szyfrowanie dysków i rozwiązanie Samsung Knox mogą być wbudowane w system operacyjny. Szyfrowanie dysku może być automatycznie włączone podczas konfigurowania ustawień ekranu blokady. W Intune można utworzyć zasady ograniczeń urządzenia, które konfigurują ustawienia ekranu blokady.

Aby uzyskać listę ustawień hasła i ekranu blokady, które można skonfigurować, przejdź do następujących artykułów:

Wygasanie haseł i regulowanie ponownego używania starych haseł. Na poziomie 1 utworzono silne zasady numeru PIN lub hasła. Jeśli jeszcze tego nie zrobiono, skonfiguruj numery PIN & haseł w celu wygaśnięcia i ustaw niektóre reguły ponownego użycia hasła.

Możesz użyć Intune, aby utworzyć zasady ograniczeń urządzenia lub zasady katalogu ustawień, które konfigurują te ustawienia. Aby uzyskać więcej informacji na temat ustawień hasła, które można skonfigurować, przejdź do następujących artykułów:

Na urządzeniach z systemem Android możesz użyć zasad ograniczeń urządzeń, aby ustawić reguły haseł:

Intune zawiera setki ustawień, które mogą zarządzać funkcjami i ustawieniami urządzeń, takimi jak wyłączanie wbudowanej kamery, kontrolowanie powiadomień, zezwalanie na bluetooth, blokowanie gier i nie tylko.

Aby wyświetlić i skonfigurować ustawienia, możesz użyć wbudowanych szablonów lub wykazu ustawień .

Szablony ograniczeń urządzeń mają wiele wbudowanych ustawień, które mogą kontrolować różne części urządzeń, w tym zabezpieczenia, sprzęt, udostępnianie danych i nie tylko.

Możesz użyć tych szablonów na następujących platformach:

- Android

- iOS/iPadOS

- macOS

- System Windows

Użyj wykazu ustawień, aby wyświetlić i skonfigurować wszystkie dostępne ustawienia. Wykaz ustawień można użyć na następujących platformach:

- iOS/iPadOS

- macOS

- System Windows

Użyj wbudowanych szablonów administracyjnych, podobnie jak w przypadku konfigurowania lokalnych szablonów ADMX. Szablonów ADMX można używać na następującej platformie:

- System Windows

Jeśli używasz lokalnych obiektów zasad grupy i chcesz wiedzieć, czy te same ustawienia są dostępne w Intune, użyj zasady grupy analytics. Ta funkcja analizuje obiekty zasad grupy i w zależności od analizy może zaimportować je do zasad wykazu ustawień Intune.

Aby uzyskać więcej informacji, przejdź do pozycji Analizuj lokalne obiekty zasad grupy i zaimportuj je w Intune.

Poziom 3 — wysoka ochrona i konfiguracja

Ten poziom rozwija się w oparciu o elementy skonfigurowane na poziomach 1 i 2. Dodaje dodatkowe funkcje zabezpieczeń używane w organizacjach na poziomie przedsiębiorstwa.

Rozwiń uwierzytelnianie bez hasła do innych usług używanych przez pracowników. Na poziomie 1 włączono dane biometryczne, dzięki czemu użytkownicy mogą logować się do swoich urządzeń za pomocą odcisku palca lub rozpoznawania twarzy. Na tym poziomie rozwiń węzeł bez hasła do innych części organizacji.

Użyj certyfikatów do uwierzytelniania połączeń poczty e-mail, sieci VPN i Wi-Fi. Certyfikaty są wdrażane dla użytkowników i urządzeń, a następnie używane przez użytkowników do uzyskiwania dostępu do zasobów w organizacji za pośrednictwem poczty e-mail, sieci VPN i połączeń Wi-Fi.

Aby dowiedzieć się więcej na temat używania certyfikatów w Intune, przejdź do:

Skonfiguruj logowanie jednokrotne (SSO) w celu bezproblemowiejszej obsługi podczas otwierania aplikacji biznesowych przez użytkowników, takich jak aplikacje platformy Microsoft 365. Użytkownicy logują się raz, a następnie automatycznie logują się do wszystkich aplikacji, które obsługują konfigurację logowania jednokrotnego.

Aby dowiedzieć się więcej na temat korzystania z logowania jednokrotnego w Intune i Tożsamość Microsoft Entra, przejdź do:

Użyj uwierzytelniania wieloskładnikowego (MFA). Po przejściu na bez hasła uwierzytelnianie wieloskładnikowe dodaje dodatkową warstwę zabezpieczeń i może pomóc chronić organizację przed atakami wyłudzania informacji. Uwierzytelniania wieloskładnikowego można używać z aplikacjami uwierzytelniania, takimi jak Microsoft Authenticator, lub z połączeniem telefonicznym lub wiadomością SMS. Uwierzytelnianie wieloskładnikowe można również używać, gdy użytkownicy rejestrują swoje urządzenia w Intune.

Uwierzytelnianie wieloskładnikowe jest funkcją Tożsamość Microsoft Entra i może być używane z kontami Microsoft Entra. Aby uzyskać więcej informacji, zobacz:

Skonfiguruj aplikację Microsoft Tunnel dla urządzeń z systemem Android i iOS/iPadOS. Program Microsoft Tunnel używa systemu Linux do zezwalania tym urządzeniom na dostęp do zasobów lokalnych przy użyciu nowoczesnego uwierzytelniania i dostępu warunkowego.

Usługa Microsoft Tunnel używa Intune, Tożsamość Microsoft Entra i Active Directory Federation Services (AD FS). Aby uzyskać więcej informacji, przejdź do witryny Microsoft Tunnel for Microsoft Intune.

Oprócz rozwiązania Microsoft Tunnel dla urządzeń zarejestrowanych w usłudze Intune można użyć rozwiązania Microsoft Tunnel for Mobile Application Management (Tunnel for MAM), aby rozszerzyć możliwości tunelowania na urządzenia z systemem Android i iOS/iPad, które nie są zarejestrowane w Intune. Aplikacja Tunnel for MAM jest dostępna jako dodatek Intune, który wymaga dodatkowej licencji.

Aby uzyskać więcej informacji, przejdź do tematu Korzystanie z funkcji dodatku Intune Suite.

Zasady laps (Local Administrator Password Solution) systemu Windows umożliwiają zarządzanie wbudowanym kontem administratora lokalnego na urządzeniach z systemem Windows i tworzenie ich kopii zapasowych. Ponieważ nie można usunąć konta administratora lokalnego i ma pełne uprawnienia do urządzenia, zarządzanie wbudowanym kontem administratora systemu Windows jest ważnym krokiem w zabezpieczaniu organizacji. Intune zasady dla systemu Windows LAPS korzystają z możliwości dostępnych dla urządzeń z systemem Windows z systemem Windows w wersji 21h2 lub nowszej.

Aby uzyskać więcej informacji, przejdź do Intune obsługi systemu Windows LAPS.

Użyj Zarządzanie Uprawnieniami Punktów Końcowych w Microsoft Intune (EPM), aby zmniejszyć obszar ataków urządzeń z systemem Windows. Program EPM umożliwia użytkownikom korzystającym ze standardowych użytkowników (bez uprawnień administratora) utrzymanie produktywności dzięki określeniu, kiedy użytkownicy mogą uruchamiać aplikacje w kontekście z podwyższonym poziomem uprawnień.

Reguły podniesienia uprawnień EPM mogą być oparte na skrótach plików, regułach certyfikatów i nie tylko. Skonfigurowane reguły pomagają zagwarantować, że tylko oczekiwane i zaufane aplikacje, na które zezwalasz, mogą działać z podwyższonym poziomem uprawnień. Reguły mogą:

- Zarządzanie procesami podrzędnymi tworzonymi przez aplikację.

- Żądania obsługi przez użytkowników w celu podniesienia poziomu zarządzanego procesu.

- Zezwalaj na automatyczne podniesienie uprawnień plików, które po prostu muszą być uruchamiane bez żadnych przerw w działaniu użytkownika.

Usługa Endpoint Privilege Management jest dostępna jako dodatek Intune, który wymaga dodatkowej licencji. Aby uzyskać więcej informacji, przejdź do tematu Korzystanie z funkcji dodatku Intune Suite.

Użyj trybu Wspólnych kryteriów systemu Android na urządzeniach z systemem Android, które są używane przez wysoce wrażliwe organizacje, takie jak instytucje rządowe.

Aby uzyskać więcej informacji na temat tej funkcji, przejdź do trybu wspólnych kryteriów systemu Android.

Utwórz zasady , które mają zastosowanie do warstwy oprogramowania układowego systemu Windows. Te zasady mogą pomóc w zapobieganiu komunikacji złośliwego oprogramowania z procesami systemu operacyjnego Windows.

Aby uzyskać więcej informacji na temat tej funkcji, przejdź do tematu Korzystanie z profilów interfejsu konfiguracji oprogramowania układowego urządzenia (DFCI) na urządzeniach z systemem Windows.

Konfigurowanie kiosków, urządzeń udostępnionych i innych wyspecjalizowanych urządzeń:

Android Enterprise:

Administrator urządzenia z systemem Android

Korzystanie z urządzeń Zebra i zarządzanie nimi za pomocą rozszerzeń zebra mobility

Ustawienia urządzenia do uruchamiania jako kiosk

Ważna

Zarządzanie administratorem urządzeń z systemem Android jest przestarzałe i nie jest już dostępne dla urządzeń z dostępem do usług Google Mobile Services (GMS). Jeśli obecnie używasz zarządzania administratorem urządzeń, zalecamy przełączenie się na inną opcję zarządzania systemem Android. Dokumentacja pomocy i pomocy pozostaje dostępna dla niektórych urządzeń bez systemu GMS z systemem Android 15 lub starszym. Aby uzyskać więcej informacji, zobacz Zakończ obsługę administratora urządzeń z systemem Android na urządzeniach GMS.

Wdrażanie skryptów powłoki:

Postępuj zgodnie z minimalnymi zalecanymi zasadami punktu odniesienia

- Konfigurowanie Microsoft Intune

- Dodawanie, konfigurowanie i ochrona aplikacji

- Planowanie zasad zgodności

- 🡺 Konfigurowanie funkcji urządzenia (jesteś tutaj)

- Rejestrowanie urządzeń