Krok 3 . Planowanie zasad zgodności

Wcześniej skonfigurowano subskrypcję Intune i utworzono zasady ochrony aplikacji. Następnie zaplanuj i skonfiguruj ustawienia i zasady zgodności urządzeń, aby ułatwić ochronę danych organizacji, wymagając od urządzeń spełnienia ustawionych wymagań.

Jeśli nie znasz jeszcze zasad zgodności, zobacz Omówienie zgodności.

Ten artykuł dotyczy:

- Android Enterprise (w pełni zarządzane i prywatne profile służbowe)

- Projekt Open-Source systemu Android (AOSP)

- iOS/iPadOS

- Linux

- macOS

- System Windows

Zasady zgodności są wdrażane w grupach urządzeń lub użytkowników. Po wdrożeniu dla użytkowników każde urządzenie, na które loguje się użytkownik, musi spełniać wymagania dotyczące zasad. Oto niektóre typowe przykłady wymagań dotyczących zgodności:

- Wymaganie minimalnej wersji systemu operacyjnego.

- Użycie hasła lub numeru PIN spełniającego określone wymagania dotyczące złożoności i długości.

- Urządzenie jest na poziomie zagrożenia lub niższym od poziomu określonego przez używane oprogramowanie do ochrony przed zagrożeniami mobilnymi. Oprogramowanie mobile threat defense obejmuje Ochrona punktu końcowego w usłudze Microsoft Defender lub jednego z innych obsługiwanych partnerów Intune.

Jeśli urządzenia nie spełniają wymagań zasad zgodności, te zasady mogą stosować co najmniej jedną akcję w przypadku niezgodności. Niektóre akcje obejmują:

- Zdalne blokowanie niezgodnego urządzenia.

- Wyślij wiadomość e-mail lub powiadomienia do urządzenia lub użytkownika o problemie ze zgodnością, aby użytkownik urządzenia mógł przywrócić zgodność.

- Zidentyfikuj urządzenie, które może być gotowe do wycofania, jeśli pozostanie niezgodne przez dłuższy czas. Planowanie i wdrażanie zasad zgodności może pomóc w podejściu do zasad zgodności za pośrednictwem naszych zaleceń na różnych poziomach. Zalecamy rozpoczęcie od minimalnych ustawień zgodności, które są wspólne dla większości lub wszystkich platform, a następnie rozszerzenie przez dodanie bardziej zaawansowanych konfiguracji i integracji, które zapewniają więcej możliwości.

Ponieważ różne platformy urządzeń obsługują różne możliwości zgodności lub używają różnych nazw dla podobnych ustawień, lista każdej opcji wykracza poza ten plan wdrożenia. Zamiast tego udostępniamy kategorie i przykłady ustawień w tych kategoriach dla każdego z następujących poziomów:

- Poziom 1 — minimalna zgodność urządzeń. Ta kategoria obejmuje konfiguracje, które zalecamy wszystkim dzierżawcom.

- Poziom 2 — rozszerzone ustawienia zgodności urządzeń. Obejmują one typowe konfiguracje urządzeń, takie jak szyfrowanie lub zabezpieczenia plików na poziomie systemu.

- Poziom 3 — zaawansowane konfiguracje zgodności urządzeń. Zalecenia wysokiego poziomu obejmują konfiguracje, które wymagają głębszej integracji z innymi produktami, takimi jak Microsoft Entra dostępu warunkowego.

Ogólnie rzecz biorąc, nasze zalecenia umieszczają ustawienia, które są uważane za kluczowe konfiguracje, które są wspólne dla różnych platform na minimalnym poziomie zgodności, zapewniając silny zwrot z inwestycji. Ustawienia wymienione na wyższych poziomach mogą wymagać większej złożoności, na przykład ustawień, które wymagają integracji produktów innych firm. Zapoznaj się ze wszystkimi zaleceniami dotyczącymi zakresu i przygotuj się do dostosowania własnego planu wdrożenia zgodnie z potrzebami i oczekiwaniami organizacji.

Poniższe artykuły mogą ułatwić zrozumienie ustawień, które Intune natywnie obsługują zasady:

- Administrator urządzenia z systemem Android

- Android Enterprise

- Projekt Open-Source systemu Android (AOSP)

- iOS

- macOS

- Windows 10/11

Poziom 1 — minimalna zgodność urządzeń

✔️ Konfigurowanie ustawień zasad zgodności dla całej dzierżawy

✔️ Konfigurowanie odpowiedzi dla urządzeń niezgodności (Akcje w przypadku niezgodności)

✔️ Omówienie sposobu interakcji zasad zgodności urządzeń i konfiguracji urządzeń

✔️ Używanie podstawowego zestawu minimalnych ustawień zgodności na obsługiwanych platformach

Minimalne ustawienia zgodności urządzeń obejmują następujące tematy, które wszyscy dzierżawcy, którzy planują korzystać z zasad zgodności, powinni zrozumieć i przygotować się do użycia:

- Ustawienia zasad zgodności — ustawienia dla całej dzierżawy, które wpływają na sposób działania usługi zgodności Intune z urządzeniami.

- Akcje dotyczące niezgodności — te konfiguracje są wspólne dla wszystkich zasad zgodności urządzeń.

- Minimalne zalecenia dotyczące zasad zgodności urządzeń — ta kategoria obejmuje ustawienia zgodności urządzeń specyficzne dla platformy, które uważamy, że każda dzierżawa powinna zostać zaimplementowana, aby zapewnić bezpieczeństwo zasobów organizacji.

Ponadto zalecamy zapoznanie się ze sposobem, w jaki zasady zgodności urządzeń i zasady konfiguracji urządzeń są powiązane i wchodzą w interakcje.

Ustawienia zasad zgodności

Wszystkie organizacje powinny przejrzeć i ustawić ustawienia zasad zgodności dla całej dzierżawy. Te ustawienia mają podstawowe podstawy do obsługi zasad specyficznych dla platformy. Mogą również oznaczyć urządzenia, które nie oceniły zasad zgodności jako niezgodne, co może pomóc w ochronie organizacji przed nowymi lub nieznanymi urządzeniami, które mogą nie spełniać oczekiwań dotyczących zabezpieczeń.

- Ustawienia zasad zgodności to kilka konfiguracji wprowadzonych na poziomie dzierżawy, które są następnie stosowane do wszystkich urządzeń. Określają one, jak działa usługa zgodności Intune dla dzierżawy.

- Te ustawienia są konfigurowane bezpośrednio w centrum administracyjnym Microsoft Intune i różnią się od zasad zgodności urządzeń utworzonych dla określonych platform i wdrażanych w dyskretnych grupach urządzeń lub użytkowników.

Aby dowiedzieć się więcej na temat ustawień zasad zgodności na poziomie dzierżawy i sposobu ich konfigurowania, zobacz Ustawienia zasad zgodności.

Akcje dotyczące niezgodności

Każda zasada zgodności urządzeń obejmuje akcje dotyczące niezgodności, które są co najmniej jedną akcją uporządkowaną w czasie, które są stosowane do urządzeń, które nie spełniają wymagań dotyczących zgodności zasad. Domyślnie oznaczanie urządzenia jako niezgodnego jest natychmiastową akcją uwzględnioną w poszczególnych zasadach.

Dla każdej dodanej akcji należy określić, jak długo czekać, aż urządzenie zostanie oznaczone jako niezgodne przed uruchomieniem tej akcji.

Dostępne akcje, które można skonfigurować, obejmują następujące elementy, ale nie wszystkie są dostępne dla każdej platformy urządzenia:

- Oznaczanie urządzenia jako niezgodnego (domyślna akcja dla wszystkich zasad)

- Wysyłanie powiadomienia push do użytkownika końcowego

- Wysyłanie wiadomości e-mail do użytkownika końcowego

- Zdalne blokowanie niezgodnego urządzenia

- Wycofywanie niezgodnego urządzenia

Administratorzy zasad powinni zapoznać się z dostępnymi opcjami każdej akcji i ukończyć obsługę konfiguracji przed wdrożeniem zasad, które ich wymagają. Na przykład przed dodaniem akcji wyślij wiadomość e-mail należy najpierw utworzyć jeden lub więcej szablonów wiadomości e-mail z wiadomościami, które warto wysłać. Taka wiadomość e-mail może zawierać zasoby ułatwiające użytkownikowi zapewnienie zgodności urządzenia. Później podczas definiowania akcji poczty e-mail dla zasad można wybrać jeden z szablonów do użycia z określoną akcją.

Ponieważ każdą akcję inną niż domyślna można dodawać do zasad wiele razy, każda z osobną konfiguracją, można dostosować sposób stosowania akcji.

Na przykład można skonfigurować kilka powiązanych akcji, które będą wykonywane w sekwencji. Po pierwsze, natychmiast po niezgodność może być Intune wysłać wiadomość e-mail do użytkownika urządzenia, a być może także do administratora. Następnie kilka dni później druga akcja może wysłać inne przypomnienie e-mail ze szczegółami dotyczącymi terminu korygowania urządzenia. Możesz również skonfigurować akcję końcową, aby dodać urządzenie do listy urządzeń, które chcesz wycofać, a akcja ma zostać uruchomiona dopiero po tym, jak urządzenie pozostanie niezgodne przez dłuższy czas.

Zasady zgodności mogą oznaczać urządzenie jako niezgodne, ale potrzebny jest również plan korygowania niezgodnych urządzeń. Ten plan może obejmować administratorów korzystających ze stanu niezgodnego urządzenia w celu żądania aktualizacji lub konfiguracji do urządzenia. Aby zapewnić ogólne wskazówki dla użytkowników urządzeń, możesz skonfigurować akcję wysyłania wiadomości e-mail do użytkownika końcowego w celu niezgodności w celu uwzględnienia przydatnych wskazówek lub kontaktów dotyczących rozwiązywania problemu ze zgodnością urządzeń.

Aby dowiedzieć się więcej, zobacz Akcje dotyczące niezgodności.

Omówienie sposobu interakcji zasad zgodności urządzeń i konfiguracji urządzeń

Przed zapoznaniem się z zaleceniami dotyczącymi zasad zgodności według poziomów ważne jest zrozumienie czasami ścisłej relacji między zasadami zgodności a zasadami konfiguracji urządzeń. Mając świadomość tych interakcji, można lepiej zaplanować i wdrożyć pomyślne zasady dla obu obszarów funkcji.

- Zasady konfiguracji urządzeń konfigurują urządzenia do korzystania z określonych konfiguracji. Te ustawienia mogą być różne dla wszystkich aspektów urządzenia.

- Zasady zgodności urządzeń koncentrują się na podzestawie konfiguracji urządzeń, które są związane z zabezpieczeniami.

Urządzenia, które otrzymują zasady zgodności, są oceniane pod kątem konfiguracji zasad zgodności z wynikami zwróconymi do Intune dla możliwych akcji. Niektóre konfiguracje zgodności, takie jak wymagania dotyczące haseł, powodują wymuszanie na urządzeniu, nawet jeśli konfiguracje urządzeń są łagodniejsze.

Gdy urządzenie otrzymuje konfiguracje powodujące konflikt dla ustawienia innego lub podobnego typu zasad, mogą wystąpić konflikty. Aby przygotować się do tego scenariusza, zobacz Zgodność i zasady konfiguracji urządzeń, które powodują konflikt

Rozważ zsynchronizowanie wszelkich planowanych konfiguracji między zespołami ds. konfiguracji urządzeń i zgodności urządzeń, aby ułatwić identyfikację nakładania się konfiguracji. Upewnij się, że dwa typy zasad zgadzają się co do tej samej konfiguracji dla urządzeń docelowych, ponieważ może to pomóc uniknąć konfliktów zasad lub pozostawienia urządzenia bez oczekiwanej konfiguracji lub dostępu do zasobów.

Minimalne ustawienia zgodności

Po ustanowieniu ustawień zasad zgodności dla całej dzierżawy i ustanowieniu komunikacji lub reguł dla akcji dla niezgodnych urządzeń prawdopodobnie będziesz gotowy do tworzenia i wdrażania zasad zgodności urządzeń dla dyskretnych grup urządzeń lub użytkowników.

Przejrzyj zasady specyficzne dla platformy w centrum administracyjnym Microsoft Intune, aby określić, które ustawienia zgodności są dostępne dla każdej platformy i uzyskać więcej szczegółów na temat ich użycia. Aby skonfigurować zasady, zobacz Tworzenie zasad zgodności.

Zalecamy użycie następujących ustawień w minimalnych zasadach zgodności urządzeń:

| Minimalne kategorie i przykłady zgodności urządzeń | Informacja |

|---|---|

|

Oprogramowanie antywirusowe, oprogramowanie antyszpiegowskie i oprogramowanie chroniące przed złośliwym kodemWindows: oceń urządzenia pod kątem rozwiązań, które rejestrują się w centrum Zabezpieczenia Windows, aby były włączone i monitorować: — Oprogramowanie antywirusowe — Oprogramowanie antywirusowe — oprogramowanie chroniące przed złośliwym kodem — Microsoft Defender Inne platformy: Zasady zgodności dla platform innych niż Windows nie obejmują oceny dla tych rozwiązań. |

Aktywne rozwiązania dla rozwiązań antywirusowych, antyszpiegowskich i chroniących przed złośliwym kodem są ważne.

Zasady zgodności systemu Windows mogą oceniać stan tych rozwiązań, gdy są aktywne i zarejestrowane w centrum Zabezpieczenia Windows na urządzeniu. Platformy inne niż Windows powinny nadal uruchamiać rozwiązania dla programów antywirusowych, antyszpiegowskich i chroniących przed złośliwym kodem, mimo że zasady zgodności Intune nie mają opcji oceny ich aktywnej obecności. |

|

Wersje systemu operacyjnegoWszystkie urządzenia: ocena ustawień i wartości dla wersji systemu operacyjnego, w tym: — maksymalny system operacyjny — minimalny system operacyjny — wersje pomocnicze i główne kompilacji — poziomy poprawek systemu operacyjnego |

Użyj dostępnych ustawień definiujących minimalną dozwoloną wersję systemu operacyjnego lub kompilację i ważne poziomy poprawek, aby upewnić się, że systemy operacyjne urządzeń są aktualne i bezpieczne.

Maksymalna liczba ustawień systemu operacyjnego może pomóc w zidentyfikowaniu nowych, ale niesprawdowanych wyników oraz kompilacji systemu operacyjnego w wersji beta lub dewelopera, które mogą wprowadzać nieznane zagrożenia. System Linux obsługuje opcję definiowania typu dystrybucji systemu Linux, takiego jak Ubuntu. System Windows obsługuje inne ustawienie, aby ustawić obsługiwane zakresy kompilacji. |

|

Konfiguracje haseł Wszystkie urządzenia: — wymuszaj ustawienia, które blokują ekran po okresie braku aktywności, wymagając hasła lub numeru PIN do odblokowania. — Wymagaj złożonych haseł, które używają kombinacji liter, cyfr i symboli. — Wymagaj hasła lub przypnij, aby odblokować urządzenia. — Ustaw wymagania dotyczące minimalnej długości hasła. |

Zgodność umożliwia ocenę urządzeń pod kątem struktury i długości haseł oraz identyfikowanie urządzeń, które nie mają haseł lub używają prostych haseł. Te ustawienia mogą pomóc w ochronie dostępu do urządzenia.

Inne opcje, takie jak ponowne użycie hasła lub czas, przez który należy zmienić hasło, są jawnie uwzględniane na poziomie zwiększonej zgodności. |

Poziom 2 — rozszerzone ustawienia zgodności urządzeń

✔️ Używanie rozszerzonych zasad konfiguracji urządzeń dla obsługiwanych typów platform

Rozszerzone ustawienia zgodności

Obsługa ustawień zgodności na poziomie rozszerzonym różni się znacznie w zależności od platformy w porównaniu z ustawieniami znalezionymi w minimalnych zaleceniach. Niektóre platformy mogą nie obsługiwać ustawień obsługiwanych przez powiązane platformy. Na przykład w programie Android AOSP brakuje opcji, które istnieją dla platform Android Enterprise w celu skonfigurowania zgodności dla ochrony plików i rozruchu na poziomie systemu.

Przejrzyj zasady specyficzne dla platformy w centrum administracyjnym Microsoft Intune, aby określić, które ustawienia zgodności są dostępne dla każdej platformy i uzyskać więcej szczegółów na temat ich użycia. Aby skonfigurować zasady, zobacz Tworzenie zasad zgodności.

Zalecamy użycie następujących ustawień w rozszerzonych zasadach zgodności urządzeń:

| Rozszerzone kategorie i przykłady zgodności urządzeń | Informacja |

|---|---|

|

Aplikacji Android Enterprise: — Blokowanie aplikacji z nieznanych źródeł — integralność środowiska uruchomieniowego aplikacji Portal firmy — Zarządzanie lokalizacjami źródłowymi aplikacji — Usługi Google Play — Opcje SafteyNet na potrzeby zaświadczania i oceny systemu iOS/iPadOS — Aplikacje z ograniczeniami dla systemumacOS: — Zezwalaj na aplikacje z określonych lokalizacji — Blokowanie aplikacji z nieznanych źródeł — ustawienia zaporySystemu Windows: — Blokowanie aplikacji z nieznanych źródeł — ustawienia zapory |

Konfigurowanie wymagań dla różnych aplikacji.

W przypadku systemu Android zarządzaj użyciem i działaniem aplikacji, takich jak Google Play, SafteyNet, oraz oceną integralności środowiska uruchomieniowego aplikacji Portal firmy. W przypadku wszystkich platform, jeśli są obsługiwane, zarządzaj miejscem, z którego można instalować aplikacje, i aplikacjami, które nie powinny być dozwolone na urządzeniach uzyskujących dostęp do zasobów organizacji. W przypadku systemów macOS i Windows ustawienia zgodności obsługują wymaganie aktywnej i skonfigurowanej zapory. |

|

Szyfrowanie Android Enterprise: — Wymagaj szyfrowania magazynu danychAndroid AOSP: — Wymagaj szyfrowania magazynu danychmacOS: — Wymagaj szyfrowania magazynu danychLinux: — Wymagaj szyfrowania magazynu danychWindows: — Wymagaj szyfrowania magazynu danych — Funkcja BitLocker |

Dodaj ustawienia zgodności, które wymagają szyfrowania magazynu danych. System Windows obsługuje również wymaganie użycia funkcji BitLocker. |

|

Konfiguracje haseł Android Enterprise: — Wygaśnięcie hasła i ponowne użycie systemuiOS/iPadOS: — Wygaśnięcie hasła i ponowne użyciesystemu macOS: — Wygaśnięcie hasła i ponowne użyciesystemu Windows: — Wygaśnięcie hasła i ponowne użycie |

Dodaj ustawienia zgodności haseł, aby upewnić się, że hasła są okresowo obracane i że hasła nie są często ponownie używane. |

| Ochrona plików i rozruchu na poziomie systemuAndroid AOSP: — Urządzenia z odblokowanym dostępem do systemu Android Enterprise: — Blokuj debugowanie USB na urządzeniu — Urządzenia z odblokowanym dostępem do konta iOS/iPadOS — Urządzenia ze zdjętymi zabezpieczeniami systemumacOS: — Wymagaj ochrony integralności systemu Windows: — Wymagaj integralności kodu — Wymagaj włączenia bezpiecznego rozruchu na urządzeniu — Moduł TPM (Trusted Platform Module) |

Skonfiguruj opcje specyficzne dla platformy, które oceniają urządzenia pod kątem ryzyka na poziomie systemu lub jądra. |

Poziom 3 — zaawansowane konfiguracje zgodności urządzeń

✔️ Dodawanie danych od partnerów usługi Mobile Threat Defense do zasad zgodności urządzeń

✔️ Integrowanie zewnętrznego partnera ds. zgodności z usługą Intune

✔️ Definiowanie niestandardowych ustawień zgodności dla systemów Windows i Linux

✔️ Używanie danych zgodności z dostępem warunkowym w celu uzyskania dostępu do zasobów organizacji

✔️ Używanie zaawansowanych zasad konfiguracji urządzeń dla obsługiwanych typów platform

Dzięki niezawodnym zasadom zgodności urządzeń można następnie zaimplementować bardziej zaawansowane opcje zgodności, które wykraczają poza konfigurowanie tylko ustawień w zasadach zgodności urządzeń, w tym:

Używanie danych od partnerów usługi Mobile Threat Defense w ramach zasad zgodności urządzeń i zasad dostępu warunkowego.

Integrowanie stanu zgodności urządzeń z dostępem warunkowym w celu ułatwienia określania, które urządzenia mogą uzyskiwać dostęp do poczty e-mail, innych usług w chmurze lub zasobów lokalnych.

Uwzględnianie danych zgodności od partnerów zgodności innych firm. W przypadku takiej konfiguracji dane zgodności z tych urządzeń mogą być używane z zasadami dostępu warunkowego.

Rozszerzanie wbudowanych zasad zgodności urządzeń przez zdefiniowanie niestandardowych ustawień zgodności, które nie są dostępne natywnie za pośrednictwem interfejsu użytkownika zasad zgodności Intune.

Integrowanie danych od partnera usługi Mobile Threat Defense

Rozwiązanie Usługi Mobile Threat Defense (MTD) to oprogramowanie dla urządzeń przenośnych, które pomaga zabezpieczyć je przed różnymi zagrożeniami cybernetycznymi. Ochrona urządzeń przenośnych ułatwia ochronę organizacji i zasobów. W przypadku integracji rozwiązania MTD zapewniają dodatkowe źródło informacji do Intune zasad zgodności urządzeń. Te informacje mogą być również używane przez reguły dostępu warunkowego, których można używać z Intune.

W przypadku integracji Intune obsługuje korzystanie z rozwiązań MTD z zarejestrowanymi urządzeniami oraz w przypadku obsługi rozwiązania MTD, niezarejestrowanych urządzeń przy użyciu Microsoft Intune chronionych aplikacji i zasad ochrony aplikacji.

Upewnij się, że korzystasz z partnera MTD obsługiwanego przez Intune i który obsługuje możliwości potrzebne organizacji na pełnej gamie używanych platform.

Na przykład Ochrona punktu końcowego w usłudze Microsoft Defender to rozwiązanie mobile threat defense, którego można już używać z platformami Android, iOS/iPadOS i Windows. Inne rozwiązania zwykle obsługują systemy Android i iOS/iPadOS. Zobacz Partnerzy usługi Mobile Threat Defense , aby wyświetlić listę obsługiwanych partnerów MTD.

Aby dowiedzieć się więcej na temat korzystania z oprogramowania Mobile Threat Defense z Intune, zacznij od integracji usługi Mobile Threat Defense z Intune.

Korzystanie z danych od partnerów zgodności innych firm

Intune obsługuje korzystanie z partnerów zgodności innych firm, gdzie partner pełni rolę urzędu zarządzania urządzeniami przenośnymi (MDM) dla grupy urządzeń. Gdy używasz obsługiwanego partnera ds. zgodności, używasz tego partnera do konfigurowania zgodności urządzeń dla urządzeń zarządzanych przez rozwiązanie. Należy również skonfigurować to rozwiązanie partnerskie do przekazywania wyników zgodności do Intune, które następnie przechowuje te dane w Tożsamość Microsoft Entra wraz z danymi zgodności z Intune. Dane zgodności innych firm są następnie dostępne do użycia przez Intune podczas oceny zasad zgodności urządzeń i do użycia przez zasady dostępu warunkowego.

W niektórych środowiskach Intune może służyć jako jedyny urząd MDM, którego należy użyć, ponieważ domyślnie Intune jest zarejestrowanym partnerem zgodności dla platform Android, iOS/iPadOS i Windows. Inne platformy wymagają, aby inni partnerzy zgodności służyli jako urząd MDM urządzeń, na przykład użycie narzędzia Jamf Pro dla urządzeń z systemem macOS.

Jeśli używasz partnera zgodności urządzeń innej firmy w swoim środowisku, upewnij się, że są one obsługiwane przez Intune. Aby dodać pomoc techniczną, skonfiguruj połączenie dla partnera z poziomu centrum administracyjnego Microsoft Intune i postępuj zgodnie z dokumentacją partnerów, aby ukończyć integrację.

Aby uzyskać więcej informacji na ten temat, zobacz Pomoc techniczna dla partnerów zgodności urządzeń innych firm w Intune.

Używanie niestandardowych ustawień zgodności

Możesz rozszerzyć wbudowane opcje zgodności urządzeń Intune, konfigurując niestandardowe ustawienia zgodności dla zarządzanych urządzeń z systemami Linux i Windows.

Ustawienia niestandardowe zapewniają elastyczność bazowania na ustawieniach dostępnych na urządzeniu bez konieczności oczekiwania na dodanie tych ustawień przez Intune.

Aby używać zgodności niestandardowej, należy skonfigurować element . Plik JSON, który definiuje wartości na urządzeniu do użycia w celu zapewnienia zgodności, oraz skrypt odnajdywania uruchamiany na urządzeniu w celu oceny ustawień w formacie JSON.

Aby dowiedzieć się więcej o wymaganiach, obsługiwanych platformach oraz konfiguracjach JSON i skryptów wymaganych do zapewnienia zgodności niestandardowej, zobacz [Używanie niestandardowych zasad zgodności i ustawień dla urządzeń z systemami Linux i Windows z Microsoft Intune](.. /protect/compliance-use-custom-settings.md).

Integrowanie zgodności z dostępem warunkowym

Dostęp warunkowy to funkcja Microsoft Entra, która współpracuje z Intune w celu ochrony urządzeń. W przypadku urządzeń, które rejestrują się w Microsoft Entra, zasady dostępu warunkowego mogą używać szczegółów dotyczących urządzeń i zgodności z Intune w celu wymuszania decyzji dotyczących dostępu dla użytkowników i urządzeń.

Połącz zasady dostępu warunkowego z:

- Zasady zgodności urządzeń mogą wymagać, aby urządzenie było oznaczone jako zgodne, zanim będzie można użyć tego urządzenia do uzyskania dostępu do zasobów organizacji. Zasady dostępu warunkowego określają usługi aplikacji, które chcesz chronić, warunki dostępu do aplikacji lub usług oraz użytkowników, których dotyczą zasady.

- Ochrona aplikacji zasad można dodać warstwę zabezpieczeń, która gwarantuje, że tylko aplikacje klienckie obsługujące zasady ochrony aplikacji Intune mogą uzyskiwać dostęp do zasobów online, takich jak exchange lub inne usługi platformy Microsoft 365.

Dostęp warunkowy współdziała również z następującymi elementami, aby zapewnić bezpieczeństwo urządzeń:

- Ochrona punktu końcowego w usłudze Microsoft Defender i aplikacje MTD innych firm

- Aplikacje partnerów zgodności urządzeń

- Microsoft Tunnel

Aby dowiedzieć się więcej, zobacz Dowiedz się więcej o dostępie warunkowym i Intune.

Zaawansowane ustawienia zgodności

Przejrzyj zasady specyficzne dla platformy w centrum administracyjnym Microsoft Intune, aby określić, które ustawienia zgodności są dostępne dla każdej platformy i uzyskać więcej szczegółów na temat ich użycia. Aby skonfigurować zasady, zobacz Tworzenie zasad zgodności.

Aby skonfigurować zasady, zobacz Tworzenie zasad zgodności.

Zalecamy użycie następujących ustawień w rozszerzonych zasadach zgodności urządzeń:

| Zaawansowane kategorie i przykłady zgodności urządzeń | Informacja |

|---|---|

|

Zabezpieczenia środowiska uruchomieniowego Android Enterprise: — wymagaj, aby urządzenie było na poziomie zagrożenia urządzenia lub na jego poziomie — wymagaj, aby urządzenie było na poziomie iOS/iPadOS lub pod jego wynikiem ryzyka : — Wymagaj, aby urządzenie było na poziomie zagrożenia urządzenia lub na jego poziomie — Wymagaj, aby urządzenie było na poziomie lub pod oceną ryzyka maszyny w systemieWindows: — wymagaj, aby urządzenie było na poziomie lub poniżej oceny ryzyka maszyny |

Podczas integracji Intune z partnerem usługi Mobile Threat Defense możesz użyć tej oceny poziomu zagrożeń dla urządzeń partnerów jako kryteriów w zasadach zgodności.

Po zintegrowaniu Ochrona punktu końcowego w usłudze Microsoft Defender z Intune możesz użyć oceny ryzyka z usługi Defender jako kontroli zgodności. |

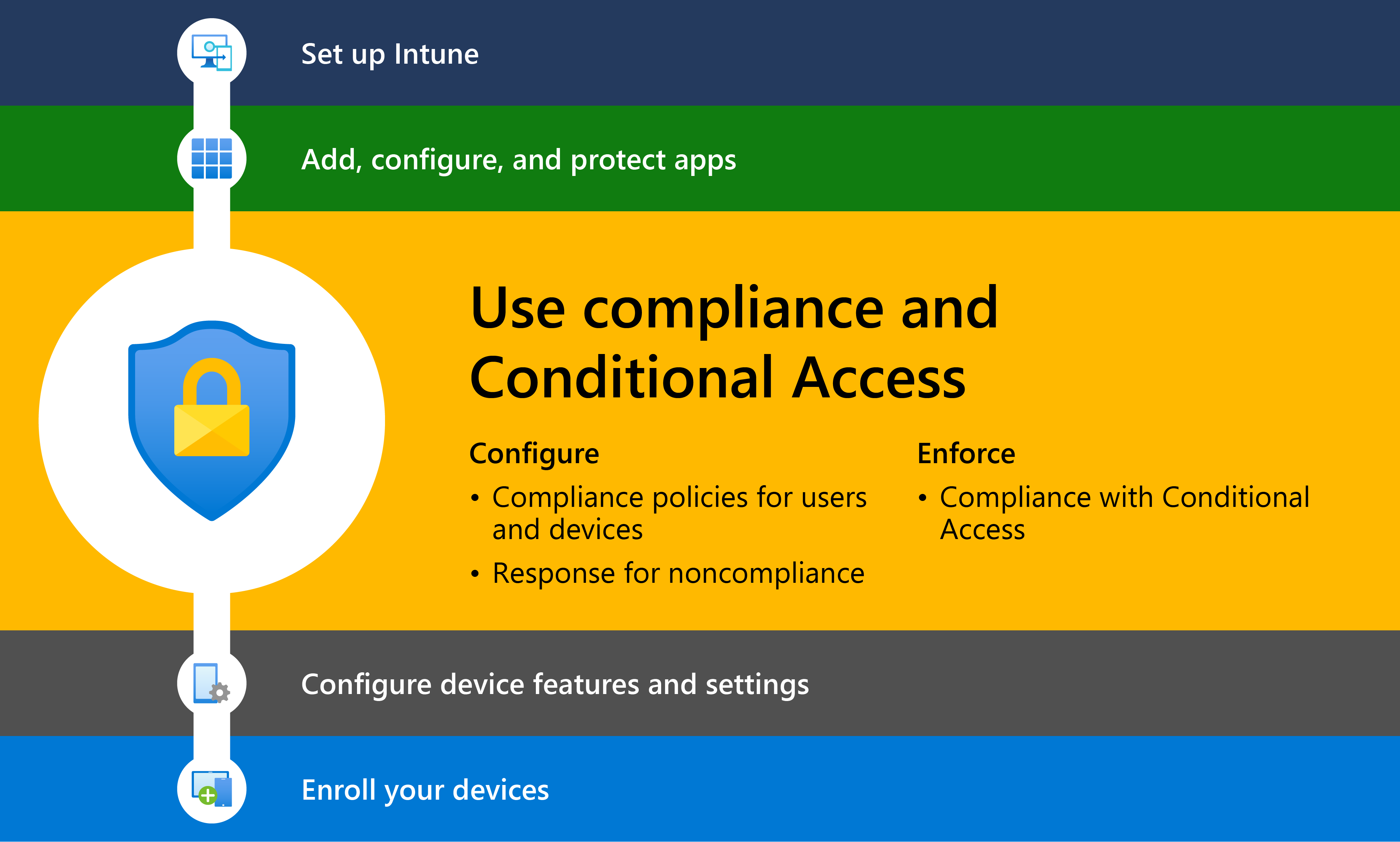

Postępuj zgodnie z minimalnymi zalecanymi zasadami punktu odniesienia

- Konfigurowanie Microsoft Intune

- Dodawanie, konfigurowanie i ochrona aplikacji

- 🡺 Planowanie zasad zgodności (jesteś tutaj)

- Konfigurowanie funkcji urządzenia

- Rejestrowanie urządzeń