ustawienia urządzeń Windows 10/11 i Windows Holographic w celu dodawania połączeń sieci VPN przy użyciu Intune

Uwaga

Intune może obsługiwać więcej ustawień niż ustawienia wymienione w tym artykule. Nie wszystkie ustawienia są udokumentowane i nie zostaną udokumentowane. Aby wyświetlić ustawienia, które można skonfigurować, utwórz zasady konfiguracji urządzenia i wybierz pozycję Katalog ustawień. Aby uzyskać więcej informacji, przejdź do katalogu ustawień.

Możesz dodawać i konfigurować połączenia sieci VPN dla urządzeń przy użyciu Microsoft Intune. W tym artykule opisano niektóre ustawienia i funkcje, które można skonfigurować podczas tworzenia wirtualnych sieci prywatnych (VPN). Te ustawienia sieci VPN są używane w profilach konfiguracji urządzeń, a następnie wypychane lub wdrażane na urządzeniach.

W ramach rozwiązania do zarządzania urządzeniami przenośnymi (MDM) użyj tych ustawień, aby zezwalać na funkcje lub je wyłączać, w tym przy użyciu określonego dostawcy sieci VPN, włączania zawsze włączonego, korzystania z systemu DNS, dodawania serwera proxy i nie tylko.

Te ustawienia dotyczą urządzeń z systemem:

- Windows 10/11

- Windows Holographic for Business

Przed rozpoczęciem

Wdróż aplikację sieci VPN i utwórz profil konfiguracji urządzenia sieci VPN klienta systemu Windows. Dostępne ustawienia zależą od wybranej aplikacji klienckiej sieci VPN. Niektóre ustawienia są dostępne tylko dla określonych klientów sieci VPN.

-

Niektóre usługi platformy Microsoft 365, takie jak Outlook, mogą nie działać dobrze przy użyciu sieci VPN innych firm lub partnerów. Jeśli używasz sieci VPN innej firmy lub partnera i występuje problem z opóźnieniem lub wydajnością, usuń sieć VPN.

Jeśli usunięcie sieci VPN rozwiąże to zachowanie, możesz wykonać następujące czynności:

- Aby uzyskać możliwe rozwiązania, skontaktuj się z siecią VPN innej firmy lub partnera. Firma Microsoft nie zapewnia pomocy technicznej dla sieci VPN innych firm ani partnerów.

- Nie używaj sieci VPN z ruchem w programie Outlook.

- Jeśli musisz użyć sieci VPN, użyj sieci VPN z tunelem podzielonym. Zezwalaj również na pomijanie sieci VPN przez ruch programu Outlook.

Aby uzyskać więcej informacji, zobacz:

- Omówienie: tunelowanie podzielone sieci VPN dla platformy Microsoft 365

- Korzystanie z urządzeń sieciowych innych firm lub rozwiązań w usłudze Microsoft 365

- Alternatywne sposoby zapewniania przez specjalistów ds. zabezpieczeń i it nowoczesnych mechanizmów kontroli zabezpieczeń w dzisiejszym blogu poświęconym unikatowym scenariuszom pracy zdalnej

- Zasady dotyczące łączności sieciowej na platformie Microsoft 365

Te ustawienia używają dostawcy CSP VPNv2.

Zakres użytkownika lub zakres urządzenia

Użyj tego profilu sieci VPN z zakresem użytkownika/urządzenia: zastosuj profil do zakresu użytkownika lub zakresu urządzenia:

-

Zakres użytkownika: profil sieci VPN jest instalowany na koncie użytkownika na urządzeniu, takim jak

user@contoso.com. Jeśli inny użytkownik zaloguje się do urządzenia, profil sieci VPN nie jest dostępny. - Zakres urządzenia: profil sieci VPN jest instalowany w kontekście urządzenia i dotyczy wszystkich użytkowników na urządzeniu. Urządzenia z systemem Windows Holographic obsługują tylko zakres urządzeń.

-

Zakres użytkownika: profil sieci VPN jest instalowany na koncie użytkownika na urządzeniu, takim jak

Istniejące profile sieci VPN mają zastosowanie do istniejącego zakresu. Domyślnie nowe profile sieci VPN są instalowane w zakresie użytkownika z wyjątkiem profilów z włączonym tunelem urządzenia. Profile sieci VPN z włączonym tunelem urządzenia korzystają z zakresu urządzenia.

Typ połączenia

Typ połączenia: wybierz typ połączenia sieci VPN z następującej listy dostawców:

- Check Point Capsule VPN

- Cisco AnyConnect

- Citrix

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

- Automatyczne (typ natywny)

- IKEv2 (typ natywny)

- L2TP (typ natywny)

- PPTP (typ natywny)

Podstawowa sieć VPN

Następujące ustawienia są wyświetlane w zależności od wybranego typu połączenia. Nie wszystkie ustawienia są dostępne dla wszystkich typów połączeń.

Nazwa połączenia: wprowadź nazwę tego połączenia. Użytkownicy końcowi widzą tę nazwę podczas przeglądania urządzenia w poszukiwaniu listy dostępnych połączeń sieci VPN. Na przykład wprowadź

Contoso VPN.Serwery: dodaj jeden lub więcej serwerów sieci VPN, z którymi łączą się urządzenia. Po dodaniu serwera należy wprowadzić następujące informacje:

- Importuj: przejdź do pliku rozdzielonego przecinkami, który zawiera listę serwerów w formacie: opis, adres IP lub nazwa FQDN, serwer domyślny. Wybierz przycisk OK , aby zaimportować te serwery do listy Serwery .

- Eksport: eksportuje istniejącą listę serwerów do pliku csv (comma-separated-values).

- Opis: wprowadź opisową nazwę serwera, taką jak serwer sieci VPN firmy Contoso.

- Adres serwera sieci VPN: wprowadź adres IP lub w pełni kwalifikowaną nazwę domeny (FQDN) serwera sieci VPN, z którym łączą się urządzenia, na przykład 192.168.1.1 lub vpn.contoso.com.

- Serwer domyślny: wartość True włącza ten serwer jako serwer domyślny używany przez urządzenia do nawiązania połączenia. Ustaw domyślnie tylko jeden serwer. Wartość false (domyślna) nie używa tego serwera sieci VPN jako serwera domyślnego.

Rejestrowanie adresów IP w wewnętrznym systemie DNS: wybierz pozycję Włącz , aby skonfigurować profil sieci VPN w celu dynamicznego rejestrowania adresów IP przypisanych do interfejsu sieci VPN przy użyciu wewnętrznego systemu DNS. Wybierz pozycję Wyłącz, aby nie rejestrować dynamicznie adresów IP.

Zawsze włączone: opcja Włącz automatycznie łączy się z połączeniem sieci VPN, gdy wystąpią następujące zdarzenia:

- Użytkownicy logują się do swoich urządzeń.

- Zmienia się sieć na urządzeniu.

- Ekran na urządzeniu jest włączany ponownie po wyłączeniu.

Aby użyć połączeń tunelu urządzenia, takich jak IKEv2, włącz to ustawienie.

Ustawienie Wyłącz nie powoduje automatycznego włączenia połączenia sieci VPN. Użytkownicy mogą ręcznie włączyć sieć VPN.

Metoda uwierzytelniania: wybierz sposób uwierzytelniania użytkowników na serwerze sieci VPN. Dostępne opcje:

Certyfikaty: wybierz istniejący profil certyfikatu klienta użytkownika, aby uwierzytelnić użytkownika. Ta opcja zapewnia ulepszone funkcje, takie jak środowisko bez dotyku, sieć VPN na żądanie i sieć VPN dla aplikacji.

Aby utworzyć profile certyfikatów w Intune, zobacz Używanie certyfikatów do uwierzytelniania.

Nazwa użytkownika i hasło: wymagaj od użytkowników wprowadzenia nazwy użytkownika domeny i hasła do uwierzytelniania, takich jak

user@contoso.com, lubcontoso\user.Pochodne poświadczenia: użyj certyfikatu pochodzącego z karty inteligentnej użytkownika. Jeśli nie skonfigurowano wystawcy pochodnych poświadczeń, Intune monituje o dodanie go. Aby uzyskać więcej informacji, zobacz Używanie pochodnych poświadczeń w Intune.

Uwaga

Obecnie pochodne poświadczenia jako metoda uwierzytelniania dla profilów sieci VPN nie działają zgodnie z oczekiwaniami na urządzeniach z systemem Windows. To zachowanie ma wpływ tylko na profile sieci VPN na urządzeniach z systemem Windows i zostanie naprawione w przyszłej wersji (bez eta).

Protokół EAP (tylko protokół IKEv2): wybierz istniejący profil certyfikatu klienta protokołu EAP (Extensible Authentication Protocol) do uwierzytelnienia. Wprowadź parametry uwierzytelniania w ustawieniu EAP XML .

Aby uzyskać więcej informacji na temat uwierzytelniania EAP, zobacz Extensible Authentication Protocol (EAP) na potrzeby dostępu do sieci i konfiguracji protokołu EAP.

Certyfikaty maszyny (tylko protokół IKEv2): wybierz istniejący profil certyfikatu klienta urządzenia, aby uwierzytelnić urządzenie.

Jeśli używasz połączeń tunelu urządzenia, musisz wybrać pozycję Certyfikaty maszyny.

Aby utworzyć profile certyfikatów w Intune, zobacz Używanie certyfikatów do uwierzytelniania.

Pamiętaj poświadczenia przy każdym logowaniu: opcja Włącz buforuje poświadczenia uwierzytelniania. Po ustawieniu opcji Nieskonfigurowane Intune nie zmienia ani nie aktualizuje tego ustawienia. Domyślnie system operacyjny może nie buforować poświadczeń uwierzytelniania.

Niestandardowy kod XML: wprowadź dowolne niestandardowe polecenia XML, które konfigurują połączenie sieci VPN.

EAP XML: wprowadź wszystkie polecenia EAP XML, które konfigurują połączenie sieci VPN.

Aby uzyskać więcej informacji, w tym tworzenie niestandardowego pliku XML protokołu EAP, zobacz Konfiguracja protokołu EAP.

Tunel urządzenia (tylko protokół IKEv2): pozycja Włącz automatycznie łączy urządzenie z siecią VPN bez interakcji z użytkownikiem ani logowania. To ustawienie dotyczy urządzeń przyłączonych do Tożsamość Microsoft Entra.

Aby korzystać z tej funkcji, należy skonfigurować następujące ustawienia:

- Typ połączenia: ustaw wartość IKEv2.

- Zawsze włączone: ustaw wartość Włącz.

- Metoda uwierzytelniania: ustaw wartość Certyfikaty maszyny.

Przypisz tylko jeden profil na urządzenie z włączonym tunelem urządzenia .

Parametry skojarzenia zabezpieczeń IKE (tylko protokół IKEv2)

Ważna

Windows 11 wymaga tego:

Skonfigurowano wszystkie parametry skojarzenia zabezpieczeń IKE i parametry skojarzenia zabezpieczeń podrzędnych.

LUB

Żadne z parametrów skojarzenia zabezpieczeń IKE i parametrów skojarzenia zabezpieczeń podrzędnych nie są skonfigurowane.

Te ustawienia kryptografii są używane podczas negocjacji skojarzenia zabezpieczeń protokołu IKE (znanego również jako main mode lub phase 1) dla połączeń IKEv2. Te ustawienia muszą być zgodne z ustawieniami serwera sieci VPN. Jeśli ustawienia nie są zgodne, profil sieci VPN nie będzie się łączyć.

Algorytm szyfrowania: wybierz algorytm szyfrowania używany na serwerze sieci VPN. Jeśli na przykład serwer sieci VPN używa 128-bitowego środowiska AES, wybierz z listy pozycję AES-128 .

Po ustawieniu opcji Nieskonfigurowane Intune nie zmienia ani nie aktualizuje tego ustawienia.

Algorytm sprawdzania integralności: wybierz algorytm integralności używany na serwerze sieci VPN. Jeśli na przykład serwer sieci VPN używa algorytmu SHA1-96, wybierz pozycję SHA1-96 z listy.

Po ustawieniu opcji Nieskonfigurowane Intune nie zmienia ani nie aktualizuje tego ustawienia.

Grupa Diffie-Hellman: wybierz grupę obliczeń Diffie-Hellman używaną na serwerze sieci VPN. Jeśli na przykład serwer sieci VPN używa grupy Group2 (1024 bitów), wybierz pozycję 2 z listy.

Po ustawieniu opcji Nieskonfigurowane Intune nie zmienia ani nie aktualizuje tego ustawienia.

Parametry skojarzenia zabezpieczeń podrzędnych (tylko protokół IKEv2)

Ważna

Windows 11 wymaga tego:

Skonfigurowano wszystkie parametry skojarzenia zabezpieczeń IKE i parametry skojarzenia zabezpieczeń podrzędnych.

LUB

Żadne z parametrów skojarzenia zabezpieczeń IKE i parametrów skojarzenia zabezpieczeń podrzędnych nie są skonfigurowane.

Te ustawienia kryptografii są używane podczas negocjacji skojarzenia zabezpieczeń podrzędnych (znanych również jako quick mode lub phase 2) dla połączeń IKEv2. Te ustawienia muszą być zgodne z ustawieniami serwera sieci VPN. Jeśli ustawienia nie są zgodne, profil sieci VPN nie będzie się łączyć.

Algorytm przekształcania szyfru: wybierz algorytm używany na serwerze sieci VPN. Jeśli na przykład serwer sieci VPN używa 128-bitowej usługi AES-CBC, wybierz z listy pozycję CBC-AES-128 .

Po ustawieniu opcji Nieskonfigurowane Intune nie zmienia ani nie aktualizuje tego ustawienia.

Algorytm przekształcania uwierzytelniania: wybierz algorytm używany na serwerze sieci VPN. Jeśli na przykład serwer sieci VPN używa 128-bitowego modułu AES-GCM, wybierz z listy pozycję GCM-AES-128 .

Po ustawieniu opcji Nieskonfigurowane Intune nie zmienia ani nie aktualizuje tego ustawienia.

Idealna grupa tajemnicy przesyłania dalej (PFS): wybierz grupę obliczeń Diffie-Hellman używaną do doskonałej tajemnicy przesyłania dalej (PFS) na serwerze sieci VPN. Jeśli na przykład serwer sieci VPN używa grupy Group2 (1024 bitów), wybierz pozycję 2 z listy.

Po ustawieniu opcji Nieskonfigurowane Intune nie zmienia ani nie aktualizuje tego ustawienia.

Przykład Pulse Secure

<pulse-schema><isSingleSignOnCredential>true</isSingleSignOnCredential></pulse-schema>

Przykład klienta F5 Edge

<f5-vpn-conf><single-sign-on-credential /></f5-vpn-conf>

SonicWALL Mobile Connect — przykład

Grupa lub domena logowania: tej właściwości nie można ustawić w profilu sieci VPN. Zamiast tego usługa Mobile Connect analizuje tę wartość, gdy nazwa użytkownika i domena są wprowadzane w username@domain formatach lub DOMAIN\username .

Przykład:

<MobileConnect><Compression>false</Compression><debugLogging>True</debugLogging><packetCapture>False</packetCapture></MobileConnect>

Przykład sieci VPN programu CheckPoint Mobile

<CheckPointVPN port="443" name="CheckPointSelfhost" sso="true" debug="3" />

Porada

Aby uzyskać więcej informacji na temat pisania niestandardowych poleceń XML, zobacz dokumentację sieci VPN producenta.

Aplikacje i reguły ruchu

Skojarz funkcję WIP lub aplikacje z tą siecią VPN: włącz to ustawienie, jeśli chcesz, aby tylko niektóre aplikacje korzystały z połączenia sieci VPN. Dostępne opcje:

- Nie skonfigurowano (ustawienie domyślne): Intune nie zmienia ani nie aktualizuje tego ustawienia.

-

Skojarz funkcję WIP z tym połączeniem: wszystkie aplikacje w domenie usługi Windows Identity Protection automatycznie używają połączenia sieci VPN.

-

Domena funkcji WIP dla tego połączenia: wprowadź domenę usługi Windows Identity Protection (WIP). Na przykład wprowadź

contoso.com.

-

Domena funkcji WIP dla tego połączenia: wprowadź domenę usługi Windows Identity Protection (WIP). Na przykład wprowadź

-

Skojarz aplikacje z tym połączeniem: wprowadzone aplikacje automatycznie używają połączenia sieci VPN.

Ogranicz połączenie sieci VPN do tych aplikacji: ustawienie Wyłącz (ustawienie domyślne) zezwala wszystkim aplikacjom na korzystanie z połączenia sieci VPN. Opcja Włącz ogranicza połączenie sieci VPN do wprowadzonych aplikacji (sieć VPN dla aplikacji). Reguły ruchu dla dodanych aplikacji są automatycznie dodawane do reguł ruchu sieciowego dla tego ustawienia połączenia sieci VPN .

Po wybraniu pozycji Włącz lista identyfikatorów aplikacji staje się tylko do odczytu. Przed włączeniem tego ustawienia dodaj skojarzone aplikacje.

Skojarzone aplikacje: wybierz pozycję Importuj , aby zaimportować

.csvplik z listą aplikacji. Twój.csvwygląd wygląda podobnie do następującego pliku:%windir%\system32\notepad.exe,desktop Microsoft.Office.OneNote_8wekyb3d8bbwe,universalTyp aplikacji określa identyfikator aplikacji. W przypadku aplikacji uniwersalnej wprowadź nazwę rodziny pakietów, taką jak

Microsoft.Office.OneNote_8wekyb3d8bbwe. W przypadku aplikacji klasycznej wprowadź ścieżkę pliku aplikacji, taką jak%windir%\system32\notepad.exe.Aby uzyskać nazwę rodziny pakietów, możesz użyć

Get-AppxPackagepolecenia cmdlet Windows PowerShell. Aby na przykład uzyskać nazwę rodziny pakietów Programu OneNote, otwórz Windows PowerShell i wprowadź ciągGet-AppxPackage *OneNote. Aby uzyskać więcej informacji, zobacz Znajdowanie nazwy PFN dla aplikacji zainstalowanej na komputerze klienckim z systemem Windows oraz polecenie cmdlet Get-AppxPackage.

Ważna

Zalecamy zabezpieczenie wszystkich list aplikacji utworzonych dla sieci VPN dla aplikacji. Jeśli nieautoryzowany użytkownik zmieni tę listę i zaimportujesz ją do listy aplikacji sieci VPN dla aplikacji, potencjalnie autoryzujesz dostęp sieci VPN do aplikacji, które nie powinny mieć dostępu. Jednym ze sposobów zabezpieczania list aplikacji jest użycie listy kontroli dostępu (ACL).

Reguły ruchu sieciowego dla tego połączenia sieci VPN: można dodać reguły sieci, które mają zastosowanie do tego połączenia sieci VPN. Ta funkcja służy do filtrowania ruchu sieciowego do tego połączenia sieci VPN.

- Jeśli utworzysz regułę ruchu sieciowego, sieć VPN będzie używać tylko protokołów, portów i zakresów adresów IP wprowadzonych w tej regule.

- Jeśli nie utworzysz reguły ruchu sieciowego, wszystkie protokoły, porty i zakresy adresów zostaną włączone dla tego połączenia sieci VPN.

Podczas dodawania reguł ruchu, aby uniknąć problemów z siecią VPN, zaleca się dodanie reguły catch-all, która jest najmniej restrykcyjna.

Wybierz pozycję Dodaj , aby utworzyć regułę i wprowadź następujące informacje. Możesz również zaimportować

.csvplik z następującymi informacjami.Nazwa: wprowadź nazwę reguły ruchu sieciowego.

Typ reguły: wprowadź metodę tunelu dla tej reguły. To ustawienie ma zastosowanie tylko wtedy, gdy ta reguła jest skojarzona z aplikacją. Dostępne opcje:

- Brak (wartość domyślna)

- Tunel podzielony: ta opcja zapewnia urządzeniom klienckim dwa połączenia jednocześnie. Jedno połączenie jest bezpieczne i zostało zaprojektowane tak, aby zachować prywatny ruch sieciowy. Drugie połączenie jest otwarte dla sieci i umożliwia przechodzenie ruchu internetowego.

- Wymuś tunel: cały ruch sieciowy w tej regule przechodzi przez sieć VPN. Żaden ruch sieciowy w tej regule nie przechodzi bezpośrednio do Internetu.

Kierunek: wybierz przepływ ruchu sieciowego, na który zezwala połączenie sieci VPN. Dostępne opcje:

- Ruch przychodzący: zezwala tylko na ruch z lokacji zewnętrznych za pośrednictwem sieci VPN. Ruch wychodzący nie może wejść do sieci VPN.

- Ruch wychodzący (domyślny): zezwala tylko na ruch do lokacji zewnętrznych za pośrednictwem sieci VPN. Ruch przychodzący nie może wejść do sieci VPN.

Aby zezwolić na ruch przychodzący i wychodzący, utwórz dwie oddzielne reguły. Utwórz jedną regułę dla ruchu przychodzącego, a drugą regułę dla ruchu wychodzącego.

Protokół: wprowadź numer portu protokołu sieciowego, który ma być używany przez sieć VPN, z zakresu od 0 do 255. Na przykład wprowadź wartość

6dla protokołu TCP lub17UDP.Po wprowadzeniu protokołu łączysz dwie sieci za pośrednictwem tego samego protokołu. Jeśli używasz protokołów TPC (

6) lub UDP (17), musisz również wprowadzić dozwolone lokalne & zakresy portów zdalnych i dozwolone lokalne & zakresy zdalnych adresów IP.Możesz również zaimportować

.csvplik z następującymi informacjami.Zakresy portów lokalnych: jeśli używasz protokołów TPC (

6) lub UDP (17), wprowadź dozwolone zakresy portów sieci lokalnej. Na przykład wprowadź wartość100dla dolnego portu i120dla górnego portu.Możesz utworzyć listę dozwolonych zakresów portów, takich jak 100-120, 200, 300-320. W przypadku pojedynczego portu wprowadź ten sam numer portu w obu polach.

Możesz również zaimportować

.csvplik z następującymi informacjami.Zakresy portów zdalnych: jeśli używasz protokołów TPC (

6) lub UDP (17), wprowadź dozwolone zakresy portów sieci zdalnej. Na przykład wprowadź wartość100dla dolnego portu i120dla górnego portu.Możesz utworzyć listę dozwolonych zakresów portów, takich jak 100-120, 200, 300-320. W przypadku pojedynczego portu wprowadź ten sam numer portu w obu polach.

Możesz również zaimportować

.csvplik z następującymi informacjami.Zakresy adresów lokalnych: wprowadź dozwolone zakresy adresów IPv4 sieci lokalnej, które mogą korzystać z sieci VPN. Tylko adresy IP urządzeń klienckich w tym zakresie używają tej sieci VPN.

Na przykład wprowadź wartość

10.0.0.22dla dolnego portu i10.0.0.122dla górnego portu.Możesz utworzyć listę dozwolonych adresów IP. W przypadku pojedynczego adresu IP wprowadź ten sam adres IP w obu polach.

Możesz również zaimportować

.csvplik z następującymi informacjami.Zakresy adresów zdalnych: wprowadź dozwolone zakresy adresów IPv4 sieci zdalnej, które mogą korzystać z sieci VPN. Tylko adresy IP w tym zakresie używają tej sieci VPN.

Na przykład wprowadź wartość

10.0.0.22dla dolnego portu i10.0.0.122dla górnego portu.Możesz utworzyć listę dozwolonych adresów IP. W przypadku pojedynczego adresu IP wprowadź ten sam adres IP w obu polach.

Możesz również zaimportować

.csvplik z następującymi informacjami.

Dostęp warunkowy

Dostęp warunkowy dla tego połączenia sieci VPN: włącza przepływ zgodności urządzenia z klienta. Po włączeniu klient sieci VPN komunikuje się z Tożsamość Microsoft Entra, aby uzyskać certyfikat do użycia na potrzeby uwierzytelniania. Sieć VPN powinna zostać skonfigurowana do korzystania z uwierzytelniania certyfikatu, a serwer sieci VPN musi ufać serwerowi zwróconemu przez Tożsamość Microsoft Entra.

Logowanie jednokrotne (SSO) z alternatywnym certyfikatem: aby uzyskać zgodność urządzenia, użyj certyfikatu innego niż certyfikat uwierzytelniania sieci VPN na potrzeby uwierzytelniania Kerberos. Wprowadź certyfikat z następującymi ustawieniami:

- Nazwa: nazwa rozszerzonego użycia klucza (EKU)

- Identyfikator obiektu: identyfikator obiektu dla jednostki EKU

- Skrót wystawcy: odcisk palca certyfikatu logowania jednokrotnego

Ustawienia DNS

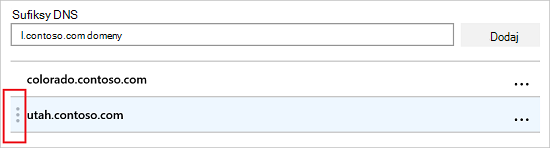

Lista wyszukiwania sufiksów DNS: w obszarze Sufiksy DNS wprowadź sufiks DNS i dodaj. Możesz dodać wiele sufiksów.

W przypadku korzystania z sufiksów DNS można wyszukać zasób sieciowy przy użyciu jego krótkiej nazwy zamiast w pełni kwalifikowanej nazwy domeny (FQDN). Podczas wyszukiwania przy użyciu krótkiej nazwy sufiks jest automatycznie określany przez serwer DNS. Na przykład

utah.contoso.comznajduje się na liście sufiksów DNS. Wysyłasz polecenie pingDEV-comp. W tym scenariuszu jest rozpoznawana wartośćDEV-comp.utah.contoso.com.Sufiksy DNS są rozwiązywane w powyższej kolejności, a kolejność można zmienić. Na przykład

colorado.contoso.comiutah.contoso.comznajdują się na liście sufiksów DNS i oba mają zasób o nazwieDEV-comp. Ponieważcolorado.contoso.comjest pierwszy na liście, jest rozpoznawana jakoDEV-comp.colorado.contoso.com.Aby zmienić kolejność, wybierz kropki po lewej stronie sufiksu DNS, a następnie przeciągnij sufiks na górę:

Reguły tabeli zasad rozpoznawania nazw (NRPT): reguły tabeli zasad rozpoznawania nazw (NRPT) definiują sposób rozpoznawania nazw przez system DNS po nawiązaniu połączenia z siecią VPN. Po nawiązaniu połączenia sieci VPN należy wybrać serwery DNS używane przez połączenie sieci VPN.

Można dodać reguły, które obejmują domenę, serwer DNS, serwer proxy i inne szczegóły. Te reguły umożliwiają rozpoznanie wprowadzonej domeny. Połączenie sieci VPN używa tych reguł, gdy użytkownicy łączą się z wprowadzonymi domenami.

Wybierz pozycję Dodaj , aby dodać nową regułę. Dla każdego serwera wprowadź:

-

Domena: wprowadź w pełni kwalifikowaną nazwę domeny (FQDN) lub sufiks DNS, aby zastosować regułę. Możesz również wprowadzić kropkę (.) na początku dla sufiksu DNS. Na przykład wprowadź

contoso.comwartość lub.allcontososubdomains.com. -

Serwery DNS: wprowadź adres IP lub serwer DNS, który rozpoznaje domenę. Na przykład wprowadź

10.0.0.3wartość lubvpn.contoso.com. -

Serwer proxy: wprowadź serwer proxy sieci Web, który rozpoznaje domenę. Na przykład wprowadź

http://proxy.com. -

Automatyczne łączenie: po włączeniu urządzenie automatycznie nawiązuje połączenie z siecią VPN, gdy urządzenie nawiązuje połączenie z wprowadzona domeną, taką jak

contoso.com. Jeśli nie skonfigurowano (ustawienie domyślne ), urządzenie nie łączy się automatycznie z siecią VPN - Trwałe: po ustawieniu pozycji Włączone reguła pozostaje w tabeli Zasad rozpoznawania nazw (NRPT), dopóki reguła nie zostanie ręcznie usunięta z urządzenia, nawet po rozłączeniu sieci VPN. Po ustawieniu wartości Nieskonfigurowane (ustawienie domyślne ) reguły NRPT w profilu sieci VPN są usuwane z urządzenia po rozłączeniu sieci VPN.

-

Domena: wprowadź w pełni kwalifikowaną nazwę domeny (FQDN) lub sufiks DNS, aby zastosować regułę. Możesz również wprowadzić kropkę (.) na początku dla sufiksu DNS. Na przykład wprowadź

Proxy

-

Skrypt konfiguracji automatycznej: użyj pliku, aby skonfigurować serwer proxy. Wprowadź adres URL serwera proxy, który zawiera plik konfiguracji. Na przykład wprowadź

http://proxy.contoso.com/pac. -

Adres: wprowadź adres IP lub w pełni kwalifikowaną nazwę hosta serwera proxy. Na przykład wprowadź

10.0.0.3wartość lubvpn.contoso.com. -

Numer portu: wprowadź numer portu używany przez serwer proxy. Na przykład wprowadź

8080. - Pomiń serwer proxy dla adresów lokalnych: to ustawienie ma zastosowanie, jeśli serwer sieci VPN wymaga serwera proxy dla połączenia. Jeśli nie chcesz używać serwera proxy dla adresów lokalnych, wybierz pozycję Włącz.

Tunelowanie podzielone

- Tunelowanie podzielone: włącz lub wyłącz , aby umożliwić urządzeniom podjęcie decyzji o tym, którego połączenia używać w zależności od ruchu. Na przykład użytkownik w hotelu używa połączenia sieci VPN do uzyskiwania dostępu do plików służbowych, ale używa standardowej sieci hotelowej do regularnego przeglądania internetu.

- Podziel trasy tunelowania dla tego połączenia sieci VPN: dodaj opcjonalne trasy dla dostawców sieci VPN innych firm. Wprowadź prefiks docelowy i rozmiar prefiksu dla każdego połączenia.

Wykrywanie zaufanej sieci

Sufiksy DNS zaufanej sieci: gdy użytkownicy są już połączeni z zaufaną siecią, możesz uniemożliwić urządzeniom automatyczne łączenie się z innymi połączeniami sieci VPN.

W obszarze Sufiksy DNS wprowadź sufiks DNS, któremu chcesz zaufać, na przykład contoso.com, a następnie wybierz pozycję Dodaj. Możesz dodać dowolną liczbę sufiksów.

Jeśli użytkownik jest połączony z sufiksem DNS na liście, użytkownik nie będzie automatycznie łączyć się z innym połączeniem sieci VPN. Użytkownik nadal używa zaufanej listy wprowadzonych sufiksów DNS. Zaufana sieć jest nadal używana, nawet jeśli są ustawione jakiekolwiek autotriggery.

Jeśli na przykład użytkownik jest już połączony z zaufanym sufiksem DNS, następujące autotriggery są ignorowane. W szczególności sufiksy DNS na liście anulują wszystkie inne autotrygery połączeń, w tym:

- Zawsze włączone

- Wyzwalacz oparty na aplikacji

- Autotryger DNS

Następne kroki

Profil został utworzony, ale może jeszcze nic nie robić. Pamiętaj, aby przypisać profil i monitorować jego stan.

Konfigurowanie ustawień sieci VPN na urządzeniach z systemami Android, iOS/iPadOS i macOS .