Używanie zasad dostępu warunkowego opartego na aplikacji z Intune

Microsoft Intune zasady ochrony aplikacji współpracują z Microsoft Entra dostępem warunkowym, aby chronić dane organizacji na urządzeniach używanych przez pracowników. Te zasady działają na urządzeniach, które rejestrują się przy użyciu Intune i na urządzeniach należących do pracowników, które nie są rejestrowane. Łącznie są one określane jako dostęp warunkowy oparty na aplikacji.

Ochrona aplikacji zasady to reguły, które zapewniają, że dane organizacji pozostają bezpieczne lub zawarte w zarządzanej aplikacji:

- Zasady ochrony aplikacji mogą być regułą wymuszaną, gdy użytkownik próbuje uzyskać dostęp do danych organizacji lub przenieść je, lub zestawem akcji, które są zabronione lub monitorowane, gdy użytkownik pracuje w zarządzanej aplikacji.

- Aplikacja zarządzana to aplikacja, która ma zastosowane zasady ochrony aplikacji i może być zarządzana przez Intune.

- Możesz również zablokować wbudowane aplikacje poczty w systemach iOS/iPadOS i Android, jeśli zezwalasz tylko aplikacji Microsoft Outlook na dostęp do Exchange Online. Ponadto możesz zablokować dostęp do usługi SharePoint Online aplikacjom, które nie mają Intune zasad ochrony aplikacji.

Dostęp warunkowy oparty na aplikacji z zarządzaniem aplikacjami klienckimi dodaje warstwę zabezpieczeń, która zapewnia, że tylko aplikacje klienckie obsługujące zasady ochrony aplikacji Intune mogą uzyskiwać dostęp do usługi Exchange Online i innych usług Platformy Microsoft 365.

Porada

Oprócz zasad dostępu warunkowego opartego na aplikacji można używać dostępu warunkowego opartego na urządzeniach z Intune.

Wymagania wstępne

Przed utworzeniem zasad dostępu warunkowego opartego na aplikacji musisz mieć następujące elementy:

- Enterprise Mobility + Security (EMS) lub subskrypcja Tożsamość Microsoft Entra P1 lub P2

- Użytkownicy muszą mieć licencję na EMS lub Tożsamość Microsoft Entra

Aby uzyskać więcej informacji, zobacz Cennik usługi Enterprise Mobility lub cennik Microsoft Entra.

Obsługiwane aplikacje

Listę aplikacji obsługujących dostęp warunkowy oparty na aplikacji można znaleźć w temacie Dostęp warunkowy: Warunki w dokumentacji Microsoft Entra.

Dostęp warunkowy oparty na aplikacji obsługuje również aplikacje biznesowe, ale te aplikacje muszą korzystać z nowoczesnego uwierzytelniania platformy Microsoft 365.

Jak działa dostęp warunkowy oparty na aplikacji

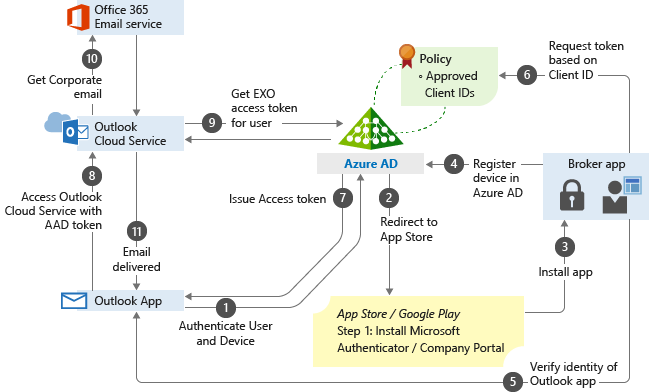

W tym przykładzie administrator zastosował zasady ochrony aplikacji do aplikacji Outlook, a następnie regułę dostępu warunkowego, która dodaje aplikację Outlook do zatwierdzonej listy aplikacji, których można używać podczas uzyskiwania dostępu do firmowej poczty e-mail.

Uwaga

W przypadku innych zarządzanych aplikacji można użyć następującego schematu blokowego.

Użytkownik próbuje uwierzytelnić się, aby Tożsamość Microsoft Entra z aplikacji Outlook.

Użytkownik zostaje przekierowany do sklepu z aplikacjami w celu zainstalowania aplikacji brokera podczas próby uwierzytelnienia po raz pierwszy. Aplikacja brokera może być aplikacją Microsoft Authenticator dla systemu iOS lub portalem firmy Microsoft dla urządzeń z systemem Android.

Jeśli użytkownicy spróbują użyć natywnej aplikacji poczty e-mail, nastąpi przekierowanie do sklepu z aplikacjami w celu zainstalowania aplikacji Outlook.

Aplikacja brokera jest instalowana na urządzeniu.

Aplikacja brokera uruchamia proces rejestracji Microsoft Entra, który tworzy rekord urządzenia w Tożsamość Microsoft Entra. Ten proces nie jest taki sam jak proces rejestracji zarządzania urządzeniami przenośnymi (MDM), ale ten rekord jest niezbędny, aby można było wymusić zasady dostępu warunkowego na urządzeniu.

Aplikacja brokera potwierdza identyfikator urządzenia Microsoft Entra, użytkownika i aplikację. Te informacje są przekazywane do Microsoft Entra serwerów logowania w celu zweryfikowania dostępu do żądanej usługi.

Aplikacja brokera wysyła identyfikator klienta aplikacji do Tożsamość Microsoft Entra w ramach procesu uwierzytelniania użytkownika, aby sprawdzić, czy znajduje się na liście zatwierdzonych zasad.

Tożsamość Microsoft Entra umożliwia użytkownikowi uwierzytelnianie i używanie aplikacji na podstawie listy zatwierdzonych przez zasady. Jeśli aplikacja nie znajduje się na liście, Tożsamość Microsoft Entra odmawia dostępu do aplikacji.

Aplikacja Outlook komunikuje się z usługą Outlook Cloud Service w celu zainicjowania komunikacji z Exchange Online.

Usługa Outlook Cloud Service komunikuje się z Tożsamość Microsoft Entra w celu pobrania tokenu dostępu Exchange Online usługi dla użytkownika.

Aplikacja Outlook komunikuje się z Exchange Online w celu pobrania firmowej poczty e-mail użytkownika.

Firmowa wiadomość e-mail jest dostarczana do skrzynki pocztowej użytkownika.