Podstawy uwierzytelniania NIST

Skorzystaj z informacji w tym artykule, aby poznać terminologię związaną z wytycznymi National Institute of Standards and Technology (NIST). Ponadto definiowane są koncepcje technologii TPM (Trusted Platform Module) i czynników uwierzytelniania.

Terminologia

Skorzystaj z poniższej tabeli, aby zrozumieć terminologię NIST.

| Termin | Definicja |

|---|---|

| Asercja | Instrukcja od weryfikatora do jednostki uzależnionej, która zawiera informacje o subskrybentu. Potwierdzenie może zawierać zweryfikowane atrybuty |

| Uwierzytelnianie | Proces weryfikowania tożsamości podmiotu |

| Współczynnik uwierzytelniania | Coś, co jesteś, wiesz lub masz. Każdy wystawca uwierzytelnienia ma co najmniej jeden czynnik uwierzytelniania |

| Wystawca uwierzytelnienia | Coś, co posiada i kontroluje, aby uwierzytelnić tożsamość powoda |

| Powód | Tożsamość podmiotu, która ma zostać zweryfikowana przy użyciu co najmniej jednego protokołu uwierzytelniania |

| Referencje | Obiekt lub struktura danych, która autorytatywnie wiąże tożsamość z co najmniej jednym wystawcą uwierzytelniającego subskrybenta, który posiada i kontroluje subskrybent |

| Dostawca usług poświadczeń (CSP) | Zaufana jednostka, która wystawia lub rejestruje wystawców uwierzytelniających subskrybentów i wystawia poświadczenia elektroniczne subskrybentom |

| Jednostka uzależniona | Jednostka, która opiera się na asercji weryfikatora lub uwierzytelniania oświadczeń i poświadczeń, zwykle w celu udzielenia dostępu do systemu |

| Temat | Osoba, organizacja, urządzenie, sprzęt, sieć, oprogramowanie lub usługa |

| Subskrybent | Strona, która otrzymała poświadczenia lub wystawcę uwierzytelniania od dostawcy CSP |

| Moduł TPM | Moduł odporny na manipulacje, który wykonuje operacje kryptograficzne, w tym generowanie kluczy |

| Weryfikatora | Jednostka, która weryfikuje tożsamość powoda , weryfikując posiadanie powoda i kontrolę nad wystawcami uwierzytelnienia |

Informacje o technologii Trusted Platform Module

Moduł TPM ma sprzętowe funkcje związane z zabezpieczeniami: mikroukład modułu TPM lub sprzętowego modułu TPM jest bezpiecznym procesorem kryptograficznym, który pomaga w generowaniu, przechowywaniu i ograniczaniu używania kluczy kryptograficznych.

Aby uzyskać informacje na temat modułów TPM i systemu Windows, zobacz Moduł zaufanej platformy.

Uwaga

Programowy moduł TPM to emulator, który naśladuje funkcjonalność sprzętowego modułu TPM.

Czynniki uwierzytelniania i ich mocne strony

Czynniki uwierzytelniania można pogrupować w trzy kategorie:

Siła współczynnika uwierzytelniania zależy od tego, jak na pewno jesteś czymś, czym jest tylko subskrybent, zna lub ma. Organizacja NIST udostępnia ograniczone wskazówki dotyczące siły współczynnika uwierzytelniania. Skorzystaj z informacji w poniższej sekcji, aby dowiedzieć się, jak firma Microsoft ocenia mocne strony.

Coś, co znasz

Hasła są najbardziej znanymi elementami i reprezentują największą powierzchnię ataków. Następujące środki zaradcze zwiększają zaufanie subskrybenta. Są skuteczne w zapobieganiu atakom na hasła, takie jak ataki siłowe, podsłuchiwanie i inżynieria społeczna:

Coś, co masz

Siła czegoś, co masz, opiera się na prawdopodobieństwa, że subskrybent utrzymuje go w posiadaniu, bez uzyskania dostępu do niego przez osobę atakującą. Na przykład w przypadku ochrony przed zagrożeniami wewnętrznymi osobisty klucz urządzenia przenośnego lub sprzętu ma wyższą koligację. Urządzenie lub klucz sprzętowy jest bezpieczniejsze niż komputer stacjonarny w biurze.

Coś, co jest częścią Ciebie

Podczas określania wymagań dotyczących czegoś, co jesteś, rozważ, jak łatwo jest uzyskać atakujący lub fałszować coś takiego jak biometryczne. NIST opracowuje ramy biometryczne, jednak obecnie nie akceptuje biometrii jako jednego czynnika. Musi być częścią uwierzytelniania wieloskładnikowego (MFA). Ten środek ostrożności jest spowodowany tym, że dane biometryczne nie zawsze zapewniają dokładne dopasowanie, jak robią to hasła. Aby uzyskać więcej informacji, zobacz Strength of Function for Authenticators – Biometria (SOFA-B).

Struktura SOFA-B do kwantyfikacji siły biometrycznej:

- Współczynnik dopasowania fałszu

- Fałsz — szybkość niepowodzenia

- Wskaźnik błędów wykrywania ataków prezentacji

- Wysiłek wymagany do przeprowadzenia ataku

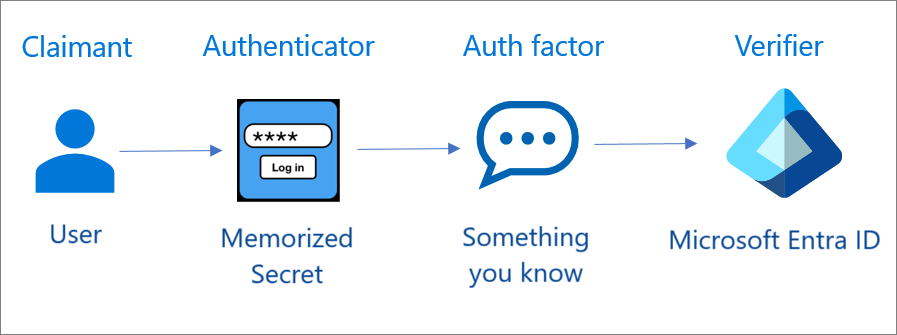

Uwierzytelnianie jednoskładnikowe

Uwierzytelnianie jednoskładnikowe można zaimplementować przy użyciu wystawcy uwierzytelnienia, który weryfikuje coś, co znasz, lub jest. Coś, co jest czynnikiem, jest akceptowany jako uwierzytelnianie, ale nie jest akceptowany wyłącznie jako wystawca uwierzytelnienia.

Uwierzytelnianie wieloskładnikowe

Uwierzytelnianie wieloskładnikowe można zaimplementować przy użyciu wystawcy uwierzytelniania wieloskładnikowego lub dwóch wystawców uwierzytelnień jednoskładnikowych. Wystawca uwierzytelnienia wieloskładnikowego wymaga dwóch czynników uwierzytelniania dla jednej transakcji uwierzytelniania.

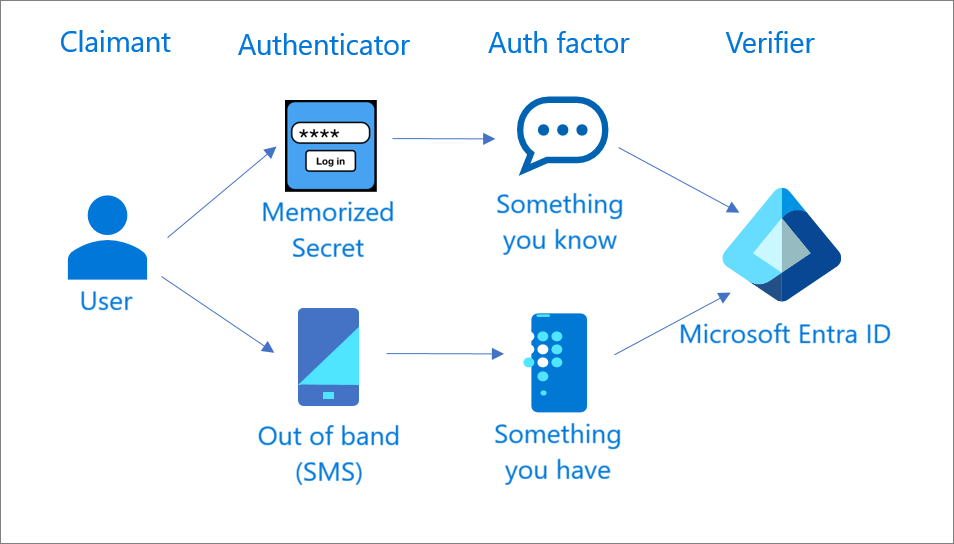

Uwierzytelnianie wieloskładnikowe z dwoma modułami uwierzytelniania jednoskładnikowego

Uwierzytelnianie wieloskładnikowe wymaga dwóch czynników uwierzytelniania, które mogą być niezależne. Na przykład:

Zapamiętany wpis tajny (hasło) i poza pasmem (SMS)

Wpis tajny (hasło) i hasło jednorazowe (sprzęt lub oprogramowanie)

Te metody umożliwiają dwie niezależne transakcje uwierzytelniania za pomocą identyfikatora Entra firmy Microsoft.

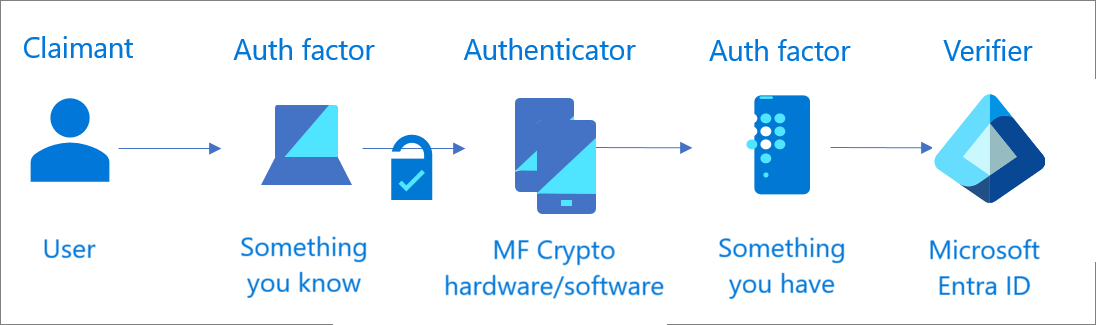

Uwierzytelnianie wieloskładnikowe z jednym uwierzytelnianiem wieloskładnikowym

Uwierzytelnianie wieloskładnikowe wymaga jednego czynnika (coś, co znasz lub jest) w celu odblokowania drugiego czynnika. To środowisko użytkownika jest łatwiejsze niż wiele niezależnych wystawców uwierzytelnień.

Przykładem jest aplikacja Microsoft Authenticator w trybie bez hasła: dostęp użytkownika do zabezpieczonego zasobu (jednostki uzależnionej) i otrzymuje powiadomienie w aplikacji Authenticator. Użytkownik udostępnia dane biometryczne (coś, co jesteś) lub numer PIN (coś, co znasz). Ten czynnik odblokowuje klucz kryptograficzny na telefonie (coś, co masz), który weryfikuje weryfikator.

Następne kroki

Dowiedz się więcej o listach AALS

Informacje podstawowe o uwierzytelnianiu

Typy wystawców uwierzytelnianych NIST

Uzyskiwanie identyfikatora NIST AAL1 przy użyciu identyfikatora Entra firmy Microsoft

Osiągnięcie NIST AAL2 przy użyciu identyfikatora Entra firmy Microsoft

Osiągnięcie rozwiązania NIST AAL3 przy użyciu identyfikatora Entra firmy Microsoft