Ochrona kont użytkowników przed atakami za pomocą inteligentnej blokady Microsoft Entra

Blokada inteligentna ułatwia blokowanie złośliwych podmiotów próbujących odgadnąć hasła użytkowników lub wykorzystać metody siłowe w celu uzyskania dostępu. Blokada inteligentna może rozpoznawać logowania pochodzące od prawidłowych użytkowników i traktować je inaczej niż osoby atakujące i inne nieznane źródła. Osoby atakujące są blokowane, podczas gdy Twoi użytkownicy nadal uzyskują dostęp do swoich kont i mogą wydajnie pracować.

Jak działa inteligentna blokada

Domyślnie blokada inteligentna blokuje konto z logowania po:

- 10 nieudanych prób w publicznej wersji platformy Azure i na platformie Microsoft Azure obsługiwanej przez dzierżawy 21Vianet

- 3 nieudane próby dla dzierżaw platformy Azure US Government

Konto zostanie ponownie zablokowane po każdej kolejnej nieudanej próbie logowania. Okres blokady to jedna minuta na początku i dłuższa w kolejnych próbach. Aby zminimalizować sposoby obejścia tego zachowania przez osobę atakującą, nie ujawniamy współczynnika wzrostu okresu blokady po nieudanych próbach logowania.

Blokada inteligentna śledzi ostatnie trzy nieprawidłowe skróty haseł, aby uniknąć przyrostu licznika blokady dla tego samego hasła. Jeśli ktoś wprowadzi te same nieprawidłowe hasło wielokrotnie, to zachowanie nie powoduje zablokowania konta.

Uwaga

Funkcje śledzenia skrótów nie są dostępne dla klientów z włączonym uwierzytelnianiem przekazywanym, ponieważ uwierzytelnianie odbywa się lokalnie, a nie w chmurze.

Wdrożenia federacyjne korzystające z usług Active Directory Federation Services (AD FS) 2016 i AD FS 2019 mogą zapewnić podobne korzyści przy użyciu blokady ekstranetu usług AD FS i blokady inteligentnej ekstranetu. Zaleca się przejście do uwierzytelniania zarządzanego.

Inteligentna blokada jest zawsze włączona dla wszystkich klientów firmy Microsoft Entra z tymi ustawieniami domyślnymi, które oferują właściwą mieszankę zabezpieczeń i użyteczności. Dostosowanie ustawień inteligentnej blokady z wartościami specyficznymi dla organizacji wymaga licencji microsoft Entra ID P1 lub wyższych dla użytkowników.

Korzystanie z blokady inteligentnej nie gwarantuje, że prawdziwy użytkownik nigdy nie jest zablokowany. Gdy blokada inteligentna blokuje konto użytkownika, staramy się nie blokować oryginalnego użytkownika. Usługa blokady próbuje zapewnić, że źli aktorzy nie mogą uzyskać dostępu do rzeczywistego konta użytkownika. Obowiązują następujące zastrzeżenia:

Stan blokady w centrach danych Firmy Microsoft Entra jest synchronizowany. Jednak łączna liczba nieudanych prób logowania dozwolonych przed zablokowaniem konta będzie miała niewielkie odchylenie od skonfigurowanego progu blokady. Po zablokowaniu konta jest ono blokowane wszędzie we wszystkich centrach danych firmy Microsoft Entra.

Blokada inteligentna używa znanej lokalizacji w porównaniu z nieznaną lokalizacją, aby odróżnić złego aktora od prawdziwego użytkownika. Zarówno nieznane, jak i znane lokalizacje mają oddzielne liczniki blokady.

Aby powstrzymać system od zablokowania logowania użytkownika z nieznanej lokalizacji, musi użyć poprawnego hasła, aby uniknąć zablokowania i mieć niewielką liczbę poprzednich prób blokady z nieznanych lokalizacji. Jeśli użytkownik jest zablokowany z nieznanej lokalizacji, użytkownik powinien rozważyć resetowanie samoobsługowego resetowania hasła w celu zresetowania licznika blokady.

Po zablokowaniu konta użytkownik może zainicjować samoobsługowe resetowanie hasła (SSPR), aby zalogować się ponownie. Jeśli użytkownik wybierze opcję Nie pamiętam hasła podczas samoobsługowego resetowania hasła , czas trwania blokady zostanie zresetowany do 0 sekund. Jeśli użytkownik wybierze pozycję Znam moje hasło podczas samoobsługowego resetowania hasła , czasomierz blokady będzie kontynuowany, a czas trwania blokady nie zostanie zresetowany. Aby zresetować czas trwania i zalogować się ponownie, użytkownik musi zmienić swoje hasło.

Inteligentna blokada może być zintegrowana z wdrożeniami hybrydowymi, które używają synchronizacji skrótów haseł lub uwierzytelniania przekazywanego w celu ochrony kont usług lokalna usługa Active Directory Domain Services (AD DS) przed zablokowaniem przez osoby atakujące. Ustawiając odpowiednio zasady inteligentnej blokady w identyfikatorze Entra firmy Microsoft, można filtrować ataki przed dotarciem do lokalnych usług AD DS.

W przypadku korzystania z uwierzytelniania przekazywanego obowiązują następujące zagadnienia:

- Próg blokady Microsoft Entra musi być mniejszy niż próg blokady konta w usługach AD DS. Ustaw wartości, aby próg blokady konta usług AD DS był co najmniej dwa lub trzy razy większy niż próg blokady usługi Microsoft Entra.

- Czas trwania blokady usługi Microsoft Entra musi być dłuższy niż czas trwania blokady konta usług AD DS. Czas trwania usługi Microsoft Entra jest ustawiany w sekundach, a czas trwania usług AD DS jest ustawiany w minutach.

Napiwek

Ta konfiguracja zapewnia, że blokada inteligentna firmy Microsoft Entra uniemożliwia zablokowanie lokalnych kont usług AD DS przez ataki siłowe, takie jak ataki sprayem haseł na kontach Microsoft Entra.

Jeśli na przykład chcesz, aby czas trwania inteligentnej blokady firmy Microsoft był wyższy niż ad DS, identyfikator Entra firmy Microsoft będzie wynosić 120 sekund (2 minuty), podczas gdy lokalna usługa AD jest ustawiona na 1 minutę (60 sekund). Jeśli chcesz, aby próg blokady usługi Microsoft Entra był 5, chcesz, aby próg blokady lokalnych usług AD DS był 10.

Ważne

Administrator może odblokować konto w chmurze użytkowników, jeśli zostało zablokowane przez funkcję blokady inteligentnej bez konieczności oczekiwania na wygaśnięcie blokady. Aby uzyskać więcej informacji, zobacz Resetowanie hasła użytkownika przy użyciu identyfikatora Entra firmy Microsoft.

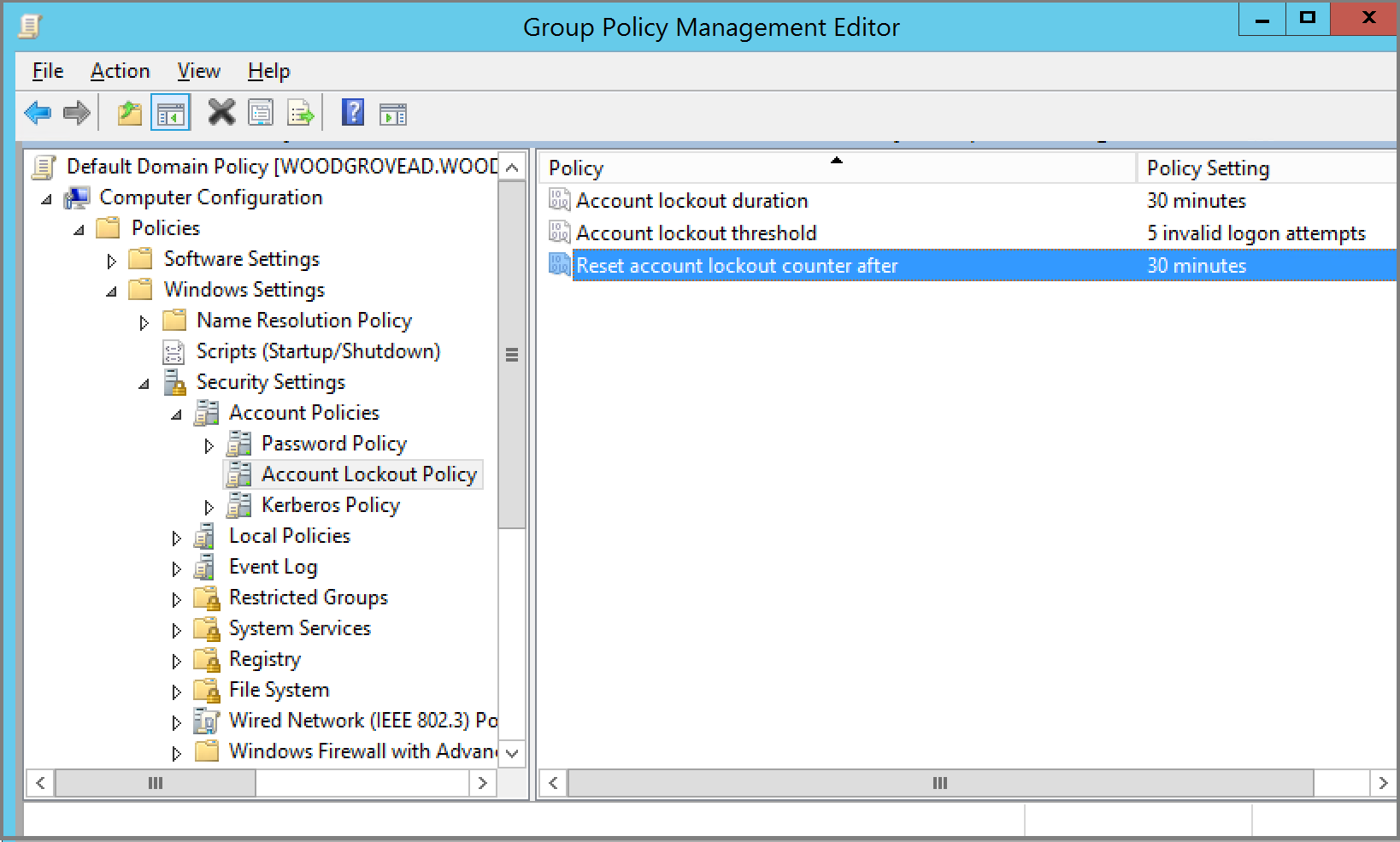

Weryfikowanie zasad blokady konta lokalnego

Aby zweryfikować lokalne zasady blokady konta usług AD DS, wykonaj następujące kroki z systemu przyłączonego do domeny z uprawnieniami administratora:

- Otwórz narzędzie do zarządzania zasadami grupy.

- Edytuj zasady grupy, które obejmują zasady blokady konta organizacji, takie jak domyślne zasady domeny.

- Przejdź do pozycji Zasady>>komputera Ustawienia systemu Windows Ustawienia>>zabezpieczeń Zasady> blokady konta konta.

- Sprawdź próg blokady konta i Zresetuj licznik blokady konta po wartościach.

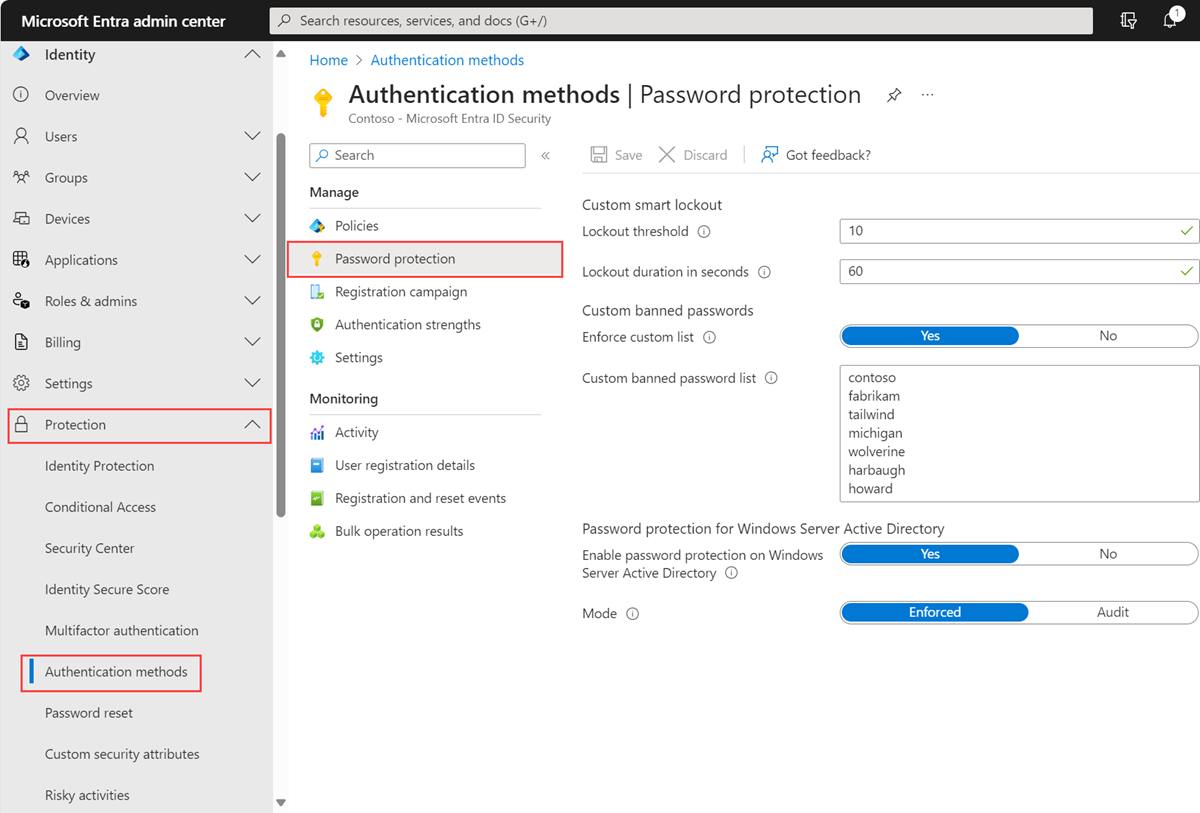

Zarządzanie wartościami inteligentnej blokady firmy Microsoft

Na podstawie wymagań organizacji można dostosować wartości inteligentnej blokady firmy Microsoft Entra. Dostosowanie ustawień inteligentnej blokady z wartościami specyficznymi dla organizacji wymaga licencji microsoft Entra ID P1 lub wyższych dla użytkowników. Dostosowywanie ustawień inteligentnej blokady nie jest dostępne dla platformy Microsoft Azure obsługiwanej przez dzierżawy 21Vianet.

Aby sprawdzić lub zmodyfikować wartości blokady inteligentnej dla organizacji, wykonaj następujące kroki:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator uwierzytelniania.

Przejdź do strony Ochrona>metod>uwierzytelniania Ochrona haseł.

Ustaw próg blokady na podstawie liczby nieudanych logów na koncie przed jego pierwszą blokadą.

Wartość domyślna to 10 dla dzierżaw publicznych platformy Azure i 3 dla dzierżaw platformy Azure US Government.

Ustaw czas trwania blokady w sekundach na długość w sekundach każdej blokady.

Wartość domyślna to 60 sekund (jedna minuta).

Uwaga

Jeśli pierwsze logowanie po wygaśnięciu okresu blokady również zakończy się niepowodzeniem, konto zostanie ponownie zablokowane. Jeśli konto wielokrotnie blokuje się, czas trwania blokady wzrasta.

Testowanie inteligentnej blokady

Po wyzwoleniu progu blokady inteligentnej zostanie wyświetlony następujący komunikat, gdy konto jest zablokowane:

Twoje konto jest tymczasowo zablokowane, aby zapobiec nieautoryzowanemu użyciu. Spróbuj ponownie później, a jeśli nadal masz problemy, skontaktuj się z administratorem.

Podczas testowania blokady inteligentnej żądania logowania mogą być obsługiwane przez różne centra danych z powodu rozproszenia geograficznego i zrównoważonego obciążenia uwierzytelniania w usłudze Microsoft Entra.

Blokada inteligentna śledzi ostatnie trzy nieprawidłowe skróty haseł, aby uniknąć przyrostu licznika blokady dla tego samego hasła. Jeśli ktoś wprowadzi te same nieprawidłowe hasło wielokrotnie, to zachowanie nie powoduje zablokowania konta.

Domyślne zabezpieczenia

Oprócz blokady inteligentnej identyfikator Entra firmy Microsoft chroni również przed atakami, analizując sygnały, w tym ruch IP i identyfikując nietypowe zachowanie. Identyfikator Entra firmy Microsoft domyślnie blokuje te złośliwe logowania i zwraca AADSTS50053 — kod błędu IdsLocked niezależnie od ważności hasła.

Następne kroki

Aby jeszcze bardziej dostosować środowisko, możesz skonfigurować niestandardowe hasła zakazane dla ochrony haseł firmy Microsoft Entra.

Aby ułatwić użytkownikom resetowanie lub zmienianie hasła z przeglądarki internetowej, możesz skonfigurować samoobsługowe resetowanie haseł firmy Microsoft.