Integracja logowania jednokrotnego (SSO) Microsoft Entra z usługą Kisi Physical Security

Z tego artykułu dowiesz się, jak zintegrować zabezpieczenia fizyczne Kisi z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu zabezpieczeń fizycznych Kisi z usługą Microsoft Entra ID można wykonywać następujące czynności:

- Kontrola w usłudze Microsoft Entra ID, kto ma dostęp do zabezpieczeń fizycznych Kisi.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do usługi Kisi Physical Security przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Subskrypcja aplikacji Kisi Physical Security z obsługą logowania jednokrotnego.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz SSO Microsoft Entra w środowisku testowym.

- Usługa Kisi Physical Security wspiera logowanie jednokrotne (SSO) inicjowane przez dostawcę usług oraz dostawcę tożsamości.

- Fizyczne zabezpieczenia od Kisi obsługują aprowizowanie użytkowników Just In Time.

- Zabezpieczenia fizyczne Kisi obsługują automatyczną aprowizację użytkowników.

Uwaga

Identyfikator tej aplikacji ma stałą wartość tekstową, więc w jednym tenancie można skonfigurować tylko jedno wystąpienie.

Dodawanie usługi Kisi Physical Security z galerii

Aby skonfigurować integrację usługi Kisi Physical Security z usługą Microsoft Entra ID, należy dodać zabezpieczenia fizyczne Kisi z galerii do swojej listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego Microsoft Entra z uprawnieniami co najmniej Administratora aplikacji w chmurze.

- Przejdź do Identity>Aplikacje>Aplikacje korporacyjne>Nowa aplikacja.

- W sekcji Add from the gallery (Dodaj z galerii) wpisz Kisi Physical Security w polu wyszukiwania.

- Wybierz Kisi Physical Security z panelu wyników, a następnie dodaj aplikację. Poczekaj kilka sekund, aż aplikacja zostanie dodana do Twojego tenanta.

Możesz również użyć Kreatora konfiguracji aplikacji Enterprise. W tym kreatorze możesz dodać aplikację dla dzierżawcy, dodać użytkowników/grupy do aplikacji, przypisać role, a także przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o narzędziach Microsoft 365.

Konfigurowanie i testowanie usługi Microsoft Entra SSO dla zabezpieczeń fizycznych Kisi

Skonfiguruj i przetestuj Microsoft Entra SSO z usługą Kisi Physical Security, używając użytkownika testowego o nazwie B.Simon. Aby logowanie jednokrotne (SSO) działało, należy ustanowić powiązanie między użytkownikiem Microsoft Entra a odpowiednim użytkownikiem w usłudze Kisi Physical Security.

Aby skonfigurować i przetestować usługę Microsoft Entra SSO z zabezpieczeniami fizycznymi Kisi, wykonaj następujące kroki:

-

Skonfiguruj Microsoft Entra SSO — aby użytkownicy mogli korzystać z tej funkcji.

- Utwórz testowego użytkownika Microsoft Entra — aby przetestować jednokrotne logowanie do Microsoft Entra z B.Simon.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić B.Simon korzystanie z jednokrotnego logowania do Microsoft Entra.

-

Skonfiguruj logowanie jednokrotne w systemie zabezpieczeń fizycznych Kisi — aby ustawić opcje logowania jednokrotnego po stronie aplikacji.

- tworzenie użytkownika testowego zabezpieczeń fizycznych Kisi — aby mieć w aplikacji Kisi Physical Security odpowiednik użytkownika B.Simon połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- test SSO - aby zweryfikować, czy konfiguracja działa.

Konfiguracja systemu Microsoft Entra SSO

Aby włączyć SSO Microsoft Entra, wykonaj następujące kroki.

Zaloguj się do centrum administracyjnego Microsoft Entra z uprawnieniami co najmniej Administratora aplikacji w chmurze.

Przejdź do Identity>Applications>Enterprise applications>Kisi Physical Security>logowanie jednokrotne.

Na stronie Wybierz metodę logowania jednokrotnego wybierz opcję SAML.

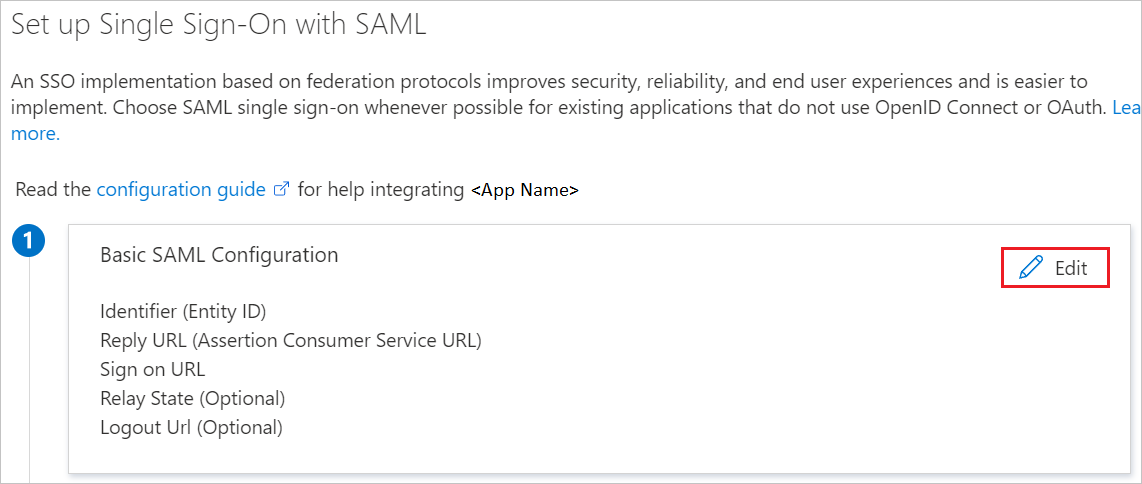

Na stronie Konfiguruj logowanie jednokrotnego przy użyciu SAML, kliknij ikonę ołówka dla Podstawowa konfiguracja SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML, jeśli chcesz skonfigurować aplikację w trybie inicjowanym przez IDP, wykonaj następujące kroki:

a. W polu tekstowym Identyfikator wpisz adres URL:

https://api.kisi.io/saml/metadatab. W polu tekstowym Adres URL odpowiedzi wpisz adres URL, korzystając z następującego wzorca:

https://api.kisi.io/saml/consume/<DOMAIN>Uwaga

DOMAINjest małym identyfikatorem alfanumerycznym przypisanym do organizacji przez Kisi, nie tak samo jak nazwa domeny DNS organizacji.*Kliknij Ustaw dodatkowe adresy URL i wykonaj następny krok, jeśli chcesz skonfigurować aplikację w trybie inicjowanym przez SP:

W polu tekstowym Adres URL logowania wpisz adres URL, korzystając z następującego wzorca:

https://web.kisi.io/organizations/sign_in?domain=<DOMAIN>Uwaga

Te wartości nie są prawdziwe. Zaktualizuj te wartości przy użyciu rzeczywistego adresu URL odpowiedzi i adresu URL logowania. Aby uzyskać te wartości, skontaktuj się z zespołem wsparcia klienta ds. zabezpieczeń fizycznych Kisi . Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.

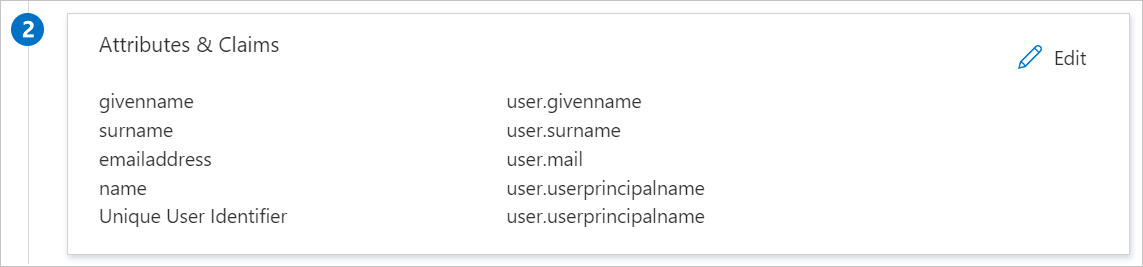

Aplikacja Kisi Physical Security oczekuje asercji SAML w określonym formacie, co wymaga dodania niestandardowych mapowań atrybutów do konfiguracji atrybutów tokenu SAML. Poniższy zrzut ekranu przedstawia listę atrybutów domyślnych.

Oprócz powyższych aplikacja Kisi Physical Security oczekuje, że kilka atrybutów zostanie przekazanych z powrotem w odpowiedzi SAML, które są pokazane poniżej. Te atrybuty są również z góry wypełnione, ale można je przejrzeć w razie potrzeby.

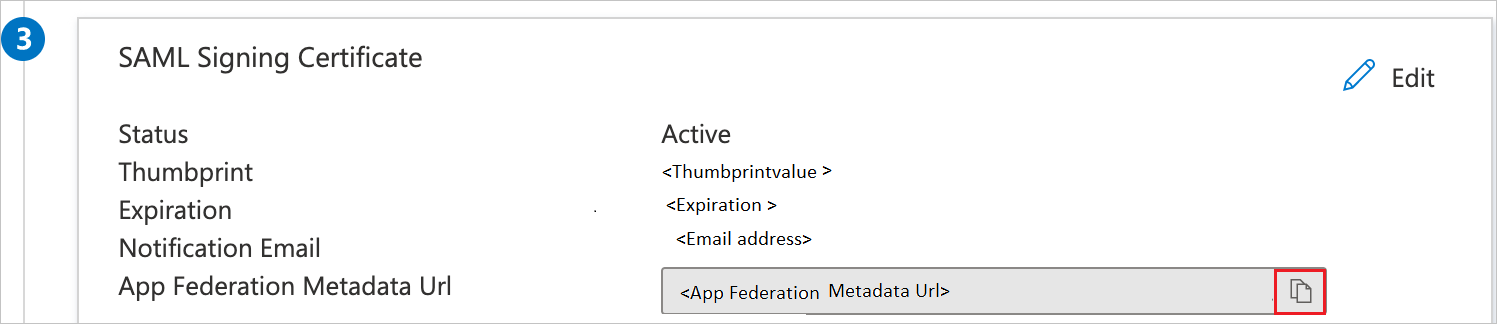

Nazwa Atrybut źródłowy Imię (pierwsze) imie.uzytkownika Nazwisko nazwisko.użytkownika Poczta e-mail nazwa_główna_użytkownika Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML, w sekcji Certyfikat podpisywania SAML kliknij przycisk kopiowania, aby skopiować adres URL metadanych federacji aplikacji i zapisać go na swoim komputerze.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku szybkiego startu dotyczącym tworzenia i przypisywania konta użytkownika, aby utworzyć testowe konto użytkownika o nazwie B.Simon.

Konfigurowanie jednokrotnego logowania do fizycznych zabezpieczeń Kisi

Aby skonfigurować logowanie jednokrotne po stronie zabezpieczeń fizycznych Kisi, należy wysłać adres URL metadanych federacji aplikacji do zespołu pomocy technicznej Kisi Physical Security. Ustawili to tak, aby połączenie SAML SSO było prawidłowo ustawione po obu stronach.

Tworzenie użytkownika testowego usługi Kisi Physical Security

W tej sekcji w usłudze Kisi Physical Security jest tworzony użytkownik o nazwie Britta Simon. Fizyczne zabezpieczenia Kisi obsługują tymczasowe przyznawanie uprawnień użytkownikom, które jest domyślnie włączone. W tej sekcji nie masz żadnego zadania do wykonania. Jeśli użytkownik jeszcze nie istnieje w usłudze Kisi Physical Security, zostanie utworzony po uwierzytelnieniu.

Testowanie SSO

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra, korzystając z następujących opcji.

Zainicjowano przez SP:

Kliknij Przetestuj tę aplikację. Zostaniesz przekierowany do adresu URL logowania do usługi fizycznej zabezpieczeń Kisi, gdzie będziesz mógł rozpocząć proces logowania.

Przejdź bezpośrednio do adresu URL logowania Kisi Physical Security i rozpocznij logowanie stamtąd.

Zainicjowano przez IDP:

- Kliknij pozycję Przetestuj tę aplikacjęi powinno nastąpić automatyczne zalogowanie do aplikacji Kisi Physical Security, dla której skonfigurowano logowanie jednokrotne.

Możesz również użyć aplikacji Microsoft My Apps do przetestowania aplikacji w dowolnym trybie. Po kliknięciu kafelka Kisi Physical Security w obszarze Moje aplikacje, jeśli zostanie on skonfigurowany w trybie SP, nastąpi przekierowanie do strony logowania aplikacji w celu zainicjowania przepływu logowania. Natomiast jeśli zostanie on skonfigurowany w trybie IDP, powinno nastąpić automatyczne zalogowanie do usługi Kisi Physical Security, którą skonfigurowałeś dla logowania jednokrotnego. Aby uzyskać więcej informacji na temat moich aplikacji, zobacz

Powiązana zawartość

Po skonfigurowaniu zabezpieczeń fizycznych Kisi można wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę nad sesjami za pomocą Microsoft Defender for Cloud Apps.