Samouczek: konfigurowanie zabezpieczeń fizycznych Kisi na potrzeby automatycznej aprowizacji użytkowników

W tym samouczku opisano kroki, które należy wykonać zarówno w usłudze Kisi Physical Security, jak i w usłudze Microsoft Entra ID w celu skonfigurowania automatycznej aprowizacji użytkowników. Po skonfigurowaniu identyfikator Entra firmy Microsoft automatycznie aprowizuje użytkowników i grupy do zabezpieczeń fizycznych Kisi przy użyciu usługi aprowizacji firmy Microsoft. Aby uzyskać ważne szczegółowe informacje na temat działania tej usługi, sposobu jej działania i często zadawanych pytań, zobacz Automatyzowanie aprowizacji użytkowników i anulowania aprowizacji aplikacji SaaS przy użyciu identyfikatora Entra firmy Microsoft.

Obsługiwane możliwości

- Tworzenie użytkowników w usłudze Kisi Physical Security.

- Usuń użytkowników zabezpieczeń fizycznych Kisi, gdy nie wymagają już dostępu.

- Zachowaj synchronizację atrybutów użytkownika między identyfikatorem Entra firmy Microsoft i zabezpieczeniami fizycznymi Kisi.

- Aprowizowanie grup i członkostwa w grupach w usłudze Kisi Physical Security.

- Logowanie jednokrotne do usługi Kisi Physical Security (zalecane).

Wymagania wstępne

W scenariuszu opisanym w tym samouczku założono, że masz już następujące wymagania wstępne:

- Dzierżawa firmy Microsoft Entra.

- Jedną z następujących ról: Administracja istrator aplikacji, Administracja istrator aplikacji w chmurze lub właściciel aplikacji.

- Licencja organizacji Kisi

Krok 1. Planowanie wdrożenia aprowizacji

- Dowiedz się więcej na temat sposobu działania usługi aprowizacji.

- Określ, kto znajdzie się w zakresie aprowizacji.

- Ustal, jakie dane mają być mapowanie między identyfikatorem Microsoft Entra ID i zabezpieczeniami fizycznymi Kisi.

Krok 2. Konfigurowanie zabezpieczeń fizycznych Kisi do obsługi aprowizacji przy użyciu identyfikatora Entra firmy Microsoft

Generowanie tokenu tajnego w Kisi

Zaloguj się do konta organizacji Kisi

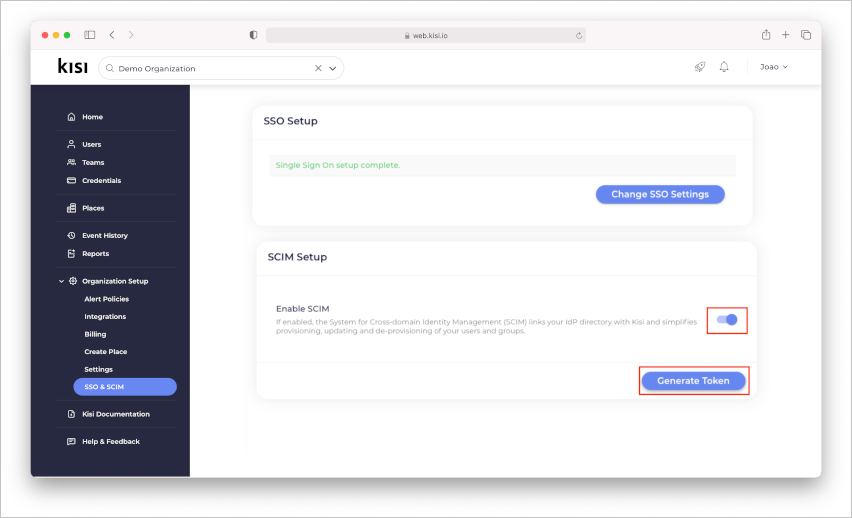

W obszarze Konfiguracja organizacji kliknij pozycję Logowanie jednokrotne i SCIM

Przełącz opcję Włącz protokół SCIM i kliknij pozycję Generuj token

Skopiuj token (ten token jest wyświetlany tylko raz)

Krok 3. Dodawanie zabezpieczeń fizycznych Kisi z galerii aplikacji Microsoft Entra

Dodaj usługę Kisi Physical Security z galerii aplikacji Microsoft Entra, aby rozpocząć zarządzanie aprowizowaniem w usłudze Kisi Physical Security. Jeśli wcześniej skonfigurowano zabezpieczenia fizyczne Kisi dla logowania jednokrotnego, możesz użyć tej samej aplikacji. Zaleca się jednak utworzenie oddzielnej aplikacji podczas początkowego testowania integracji. Więcej informacji o dodawaniu aplikacji z galerii znajdziesz tutaj.

Krok 4. Definiowanie, kto będzie w zakresie aprowizacji

Usługa aprowizacji firmy Microsoft umożliwia określanie zakresu, kto będzie aprowizować na podstawie przypisania do aplikacji lub na podstawie atrybutów użytkownika/grupy. Jeśli zdecydujesz się na określenie zakresu aprowizacji w aplikacji na podstawie przypisania, możesz skorzystać z następujących instrukcji w celu przypisania użytkowników i grup do aplikacji. Jeśli zdecydujesz się na określenie zakresu aprowizacji wyłącznie na podstawie atrybutów użytkownika lub grupy, możesz użyć filtra zakresu zgodnie z opisem zamieszczonym tutaj.

Zacznij od mniejszej skali. Przeprowadź test z użyciem mniejszego zestawu użytkowników i grup, zanim wdrożysz to rozwiązanie dla wszystkich. W przypadku ustawienia zakresu aprowizacji na przypisanych użytkowników i grupy możesz w tym celu przypisać do aplikacji jednego czy dwóch użytkowników bądź jedną lub dwie grupy. W przypadku ustawienia zakresu na wszystkich użytkowników i wszystkie grupy, możesz określić filtrowanie zakresu na podstawie atrybutów.

Jeśli potrzebujesz dodatkowych ról, możesz zaktualizować manifest aplikacji, aby dodać nowe role.

Krok 5. Konfigurowanie automatycznej aprowizacji użytkowników w usłudze Kisi Physical Security

Ta sekcja zawiera instrukcje konfigurowania usługi aprowizacji firmy Microsoft w celu tworzenia, aktualizowania i wyłączania użytkowników i grup w usłudze Kisi Physical Security na podstawie przypisań użytkowników i/lub grup w usłudze Microsoft Entra ID.

Aby skonfigurować automatyczną aprowizację użytkowników dla zabezpieczeń fizycznych Kisi w usłudze Microsoft Entra ID:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

Przejdź do aplikacji dla przedsiębiorstw usługi Identity Applications>>

Na liście aplikacji wybierz pozycję Kisi Physical Security.

Wybierz kartę Aprowizacja.

Ustaw Tryb aprowizacji na Automatyczny.

W sekcji Administracja Credentials (Poświadczenia Administracja) wprowadź adres URL dzierżawy zabezpieczeń fizycznych Kisi i token tajny dostarczony przez usługę Kisi Physical Security. Kliknij pozycję Test Połączenie ion, aby upewnić się, że identyfikator Entra firmy Microsoft może nawiązać połączenie z zabezpieczeniami fizycznymi Kisi. Jeśli połączenie nie powiedzie się, skontaktuj się z usługą Kisi Physical Security, aby sprawdzić konfigurację konta.

W polu Adres e-mail do powiadomień wpisz adres e-mail osoby lub grupy, która ma otrzymywać powiadomienia o błędach autoryzacji, a następnie zaznacz pole wyboru Wyślij powiadomienie e-mail w przypadku wystąpienia błędu.

Wybierz pozycję Zapisz.

W sekcji Mapowania wybierz pozycję Synchronizuj użytkowników firmy Microsoft Entra z zabezpieczeniami fizycznymi Kisi.

Przejrzyj atrybuty użytkownika synchronizowane z identyfikatorem Entra firmy Microsoft z zabezpieczeniami fizycznymi Kisi w sekcji Mapowanie atrybutów. Atrybuty wybrane jako Właściwości dopasowywania są używane do dopasowania kont użytkowników w usłudze Kisi Physical Security na potrzeby operacji aktualizacji. Jeśli zdecydujesz się zmienić pasujący atrybut docelowy, musisz upewnić się, że interfejs API Zabezpieczenia fizyczny Kisi obsługuje filtrowanie użytkowników na podstawie tego atrybutu. Wybierz przycisk Zapisz, aby zatwierdzić wszelkie zmiany.

Atrybut Typ Obsługiwane do filtrowania Wymagane przez bezpieczeństwo fizyczne Kisi userName String ✓ ✓ aktywne Wartość logiczna displayName String name.givenName String name.familyName String name.formatted String W sekcji Mapowania wybierz pozycję Synchronizuj grupy firmy Microsoft z zabezpieczeniami fizycznymi Kisi.

Przejrzyj atrybuty grupy synchronizowane z identyfikatorem Entra firmy Microsoft z zabezpieczeniami fizycznymi Kisi w sekcji Mapowanie atrybutów. Atrybuty wybrane jako właściwości dopasowywania są używane do dopasowania grup w usłudze Kisi Physical Security na potrzeby operacji aktualizacji. Wybierz przycisk Zapisz, aby zatwierdzić wszelkie zmiany.

Atrybut Typ Obsługiwane do filtrowania Wymagane przez bezpieczeństwo fizyczne Kisi displayName String ✓ ✓ członkowie Odwołanie externalId String Aby skonfigurować filtry zakresu, skorzystaj z instrukcji przedstawionych w samouczku dotyczącym filtrów zakresu.

Aby włączyć usługę aprowizacji firmy Microsoft dla zabezpieczeń fizycznych Kisi, zmień stan aprowizacji na Wł. w sekcji Ustawienia.

Zdefiniuj użytkowników i grupy, które chcesz aprowizować w usłudze Kisi Physical Security, wybierając odpowiednie wartości w sekcji Zakres w sekcji Ustawienia.

Gdy wszystko będzie gotowe do aprowizacji, kliknij przycisk Zapisz.

Ta operacja spowoduje rozpoczęcie cyklu synchronizacji początkowej wszystkich użytkowników i grup zdefiniowanych w obszarze Zakres w sekcji Ustawienia. Cykl początkowy trwa dłużej niż kolejne cykle, które występują co około 40 minut, o ile usługa aprowizacji firmy Microsoft jest uruchomiona.

Krok 6. Monitorowanie wdrożenia

Po skonfigurowaniu aprowizacji możesz skorzystać z następujących zasobów, aby monitorować wdrożenie:

- Użyj dzienników aprowizacji, aby określić, których użytkowników udało się lub nie udało aprowizować

- Sprawdź pasek postępu, aby zobaczyć stan cyklu aprowizacji i sposób jego zamknięcia do ukończenia

- Jeśli konfiguracja aprowizacji jest w złej kondycji, aplikacja przejdzie w stan kwarantanny. Więcej informacji o stanach kwarantanny znajdziesz tutaj.

Więcej zasobów

- Zarządzanie aprowizacją kont użytkowników w aplikacjach dla przedsiębiorstw

- Co to jest dostęp do aplikacji i logowanie jednokrotne przy użyciu identyfikatora Microsoft Entra ID?