Techniczne zagłębienie się w uwierzytelnianie przekazywane Microsoft Entra

Ten artykuł jest przeglądem, jak działa uwierzytelnianie jednokrotne Microsoft Entra. Aby uzyskać szczegółowe informacje techniczne i dotyczące zabezpieczeń, zobacz artykuł szczegółowy przegląd zabezpieczeń.

Jak działa uwierzytelnianie przekazywane w Microsoft Entra?

Notatka

Aby uwierzytelnianie przekazywane działało, użytkownicy muszą być aprowizowani w usłudze Microsoft Entra ID z lokalnej usługi Active Directory przy użyciu programu Microsoft Entra Connect. Uwierzytelnianie przekazywane nie ma zastosowania do użytkowników korzystających tylko z chmury.

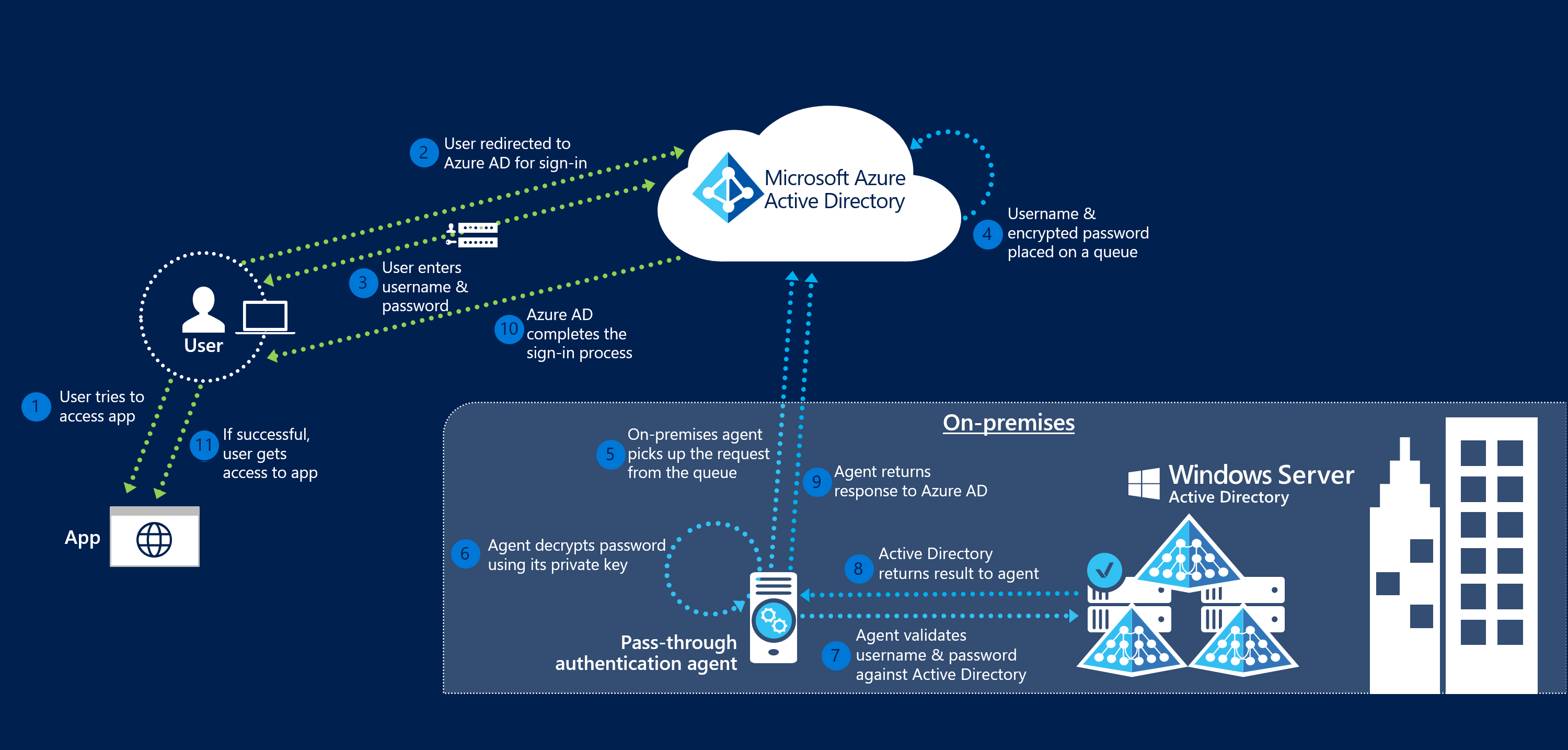

Gdy użytkownik próbuje zalogować się do aplikacji zabezpieczonej przez identyfikator Firmy Microsoft Entra i jeśli uwierzytelnianie przekazywane jest włączone w dzierżawie, są wykonywane następujące kroki:

- Użytkownik próbuje uzyskać dostęp do aplikacji, na przykład Outlook Web App.

- Jeśli użytkownik nie jest jeszcze zalogowany, zostanie przekierowany na stronę Microsoft Entra ID logowania użytkownika.

- Użytkownik wprowadza swoją nazwę użytkownika na stronie logowania firmy Microsoft Entra, a następnie wybiera przycisk Dalej.

- Użytkownik wprowadza swoje hasło na stronie logowania firmy Microsoft Entra, a następnie wybiera przycisk Zaloguj się.

- Microsoft Entra ID po otrzymaniu żądania logowania umieszcza nazwę użytkownika i hasło (zaszyfrowane przy użyciu klucza publicznego agentów uwierzytelniania) w kolejce.

- Lokalny agent uwierzytelniania pobiera nazwę użytkownika i zaszyfrowane hasło z kolejki. Należy pamiętać, że agent nie często sprawdza żądania z kolejki, ale pobiera je za pośrednictwem wcześniej ustanowionego trwałego połączenia.

- Agent odszyfrowuje hasło przy użyciu klucza prywatnego.

- Agent weryfikuje nazwę użytkownika i hasło względem usługi Active Directory przy użyciu standardowych interfejsów API systemu Windows, co jest mechanizmem podobnym do tego, którego używają usługi Active Directory Federation Services (AD FS). Nazwa użytkownika może być lokalną domyślną nazwą użytkownika, zazwyczaj

userPrincipalNamelub innym atrybutem skonfigurowanym w programie Microsoft Entra Connect (znanym jakoAlternate ID). - Lokalny kontroler domeny usługi Active Directory (DC) ocenia żądanie i zwraca odpowiednią odpowiedź (powodzenie, niepowodzenie, wygaśnięcie hasła lub zablokowanie użytkownika) do agenta.

- Agent uwierzytelniania zwraca tę odpowiedź z powrotem do identyfikatora Entra firmy Microsoft.

- Microsoft Entra ID ocenia odpowiedź i odpowiednio odpowiada użytkownikowi. Na przykład Identyfikator Microsoft Entra natychmiast loguje użytkownika lub żąda uwierzytelnienia wieloskładnikowego Microsoft Entra.

- Jeśli logowanie użytkownika zakończy się pomyślnie, użytkownik będzie mógł uzyskać dostęp do aplikacji.

Na poniższym diagramie przedstawiono wszystkie wymagane składniki i kroki:

Następne kroki

- Bieżące ograniczenia: dowiedz się, które scenariusze są obsługiwane i które z nich nie są.

- Szybki start: skonfiguruj i uruchom uwierzytelnianie przepływowe Microsoft Entra.

- Migrowanie aplikacji do identyfikatora Entra firmy Microsoft: zasoby ułatwiające migrowanie dostępu do aplikacji i uwierzytelniania do identyfikatora Entra firmy Microsoft.

- Inteligentna blokada: Skonfiguruj funkcję Inteligentnej Blokady w swojej instancji, aby chronić konta użytkowników.

- często zadawane pytania: znajdź odpowiedzi na często zadawane pytania.

- Rozwiązywanie problemów z: dowiedz się, jak rozwiązywać typowe problemy z funkcją uwierzytelniania przekazywanego.

- Dogłębna analiza zabezpieczeń: Zdobywaj dogłębne informacje techniczne na temat funkcji uwierzytelniania przekazywanego.

- Dołączenie hybrydowe Microsoft Entra: Skonfiguruj funkcję dołączenia hybrydowego Microsoft Entra w dzierżawie dla jednokrotnego logowania (SSO) do zasobów w chmurze i lokalnych.

- bezproblemowe logowanie jednokrotne Microsoft Entra: dowiedz się więcej na temat tej komplementarnej funkcji.

- UserVoice: Złóż nowe żądania funkcji na forum Microsoft Entra.