Ochrona przed wyłudzaniem zgody

Produktywność nie jest już ograniczona do sieci prywatnych, a praca znacznie zmienia się w kierunku usług w chmurze. Chociaż aplikacje w chmurze umożliwiają pracownikom wydajną pracę zdalną, osoby atakujące mogą również korzystać z ataków opartych na aplikacjach w celu uzyskania dostępu do cennych danych organizacji. Możesz zapoznać się z atakami skoncentrowanymi na użytkownikach, takich jak wyłudzenie wiadomości e-mail lub naruszenie poświadczeń. Wyłudzanie zgody to kolejny wektor zagrożenia, o których należy pamiętać.

W tym artykule opisano, jakie jest wyłudzanie zgody, co firma Microsoft robi, aby chronić organizację i jakie kroki mogą podjąć organizacje, aby zachować bezpieczeństwo.

Co to jest wyłudzanie zgody?

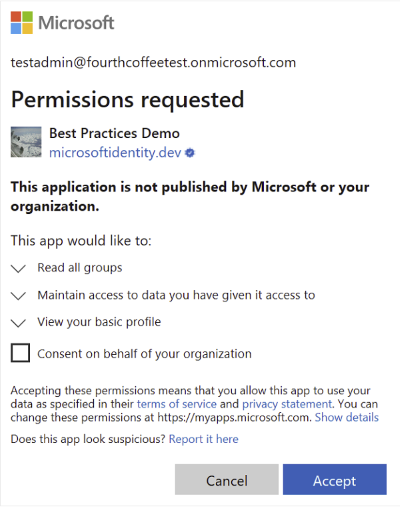

Ataki wyłudzania zgody umożliwiają użytkownikom udzielanie uprawnień do złośliwych aplikacji w chmurze. Te złośliwe aplikacje mogą następnie uzyskać dostęp do legalnych usług w chmurze i danych użytkowników. W przeciwieństwie do naruszenia zabezpieczeń poświadczeń, podmioty zagrożeń, które wykonują wyłudzanie zgody, są przeznaczone dla użytkowników, którzy mogą bezpośrednio udzielić dostępu do danych osobistych lub organizacyjnych. Na ekranie zgody są wyświetlane wszystkie uprawnienia odbierane przez aplikację. Ponieważ uprawniony dostawca (taki jak Platforma tożsamości Microsoft) hostuje aplikację, niczego nie podejrzewając, że użytkownicy akceptują warunki. Ta akcja powoduje przyznanie złośliwej aplikacji żądanych uprawnień do danych. Na poniższej ilustracji przedstawiono przykład aplikacji OAuth, która żąda dostępu do wielu różnych uprawnień.

Łagodzenie ataków polegających na wyłudzaniu zgody

Administratorzy, użytkownicy lub badacze zabezpieczeń firmy Microsoft mogą flagować aplikacje OAuth, które wydają się zachowywać podejrzanie. Firma Microsoft przegląda oflagowaną aplikację, aby określić, czy narusza warunki użytkowania usługi. Jeśli naruszenie zostanie potwierdzone, identyfikator entra firmy Microsoft wyłącza aplikację i uniemożliwia dalsze korzystanie ze wszystkich usługi firmy Microsoft.

Gdy identyfikator entra firmy Microsoft wyłącza aplikację OAuth, są wykonywane następujące akcje:

- Złośliwa aplikacja i powiązane jednostki usługi są umieszczane w stanie w pełni wyłączonym. Wszelkie nowe żądania tokenu lub żądania dotyczące tokenów odświeżania są odrzucane, ale istniejące tokeny dostępu są nadal ważne do momentu ich wygaśnięcia.

- Te aplikacje są wyświetlane

DisabledDueToViolationOfServicesAgreementwedisabledByMicrosoftStatuswłaściwości powiązanej aplikacji i typach zasobów jednostki usługi w programie Microsoft Graph. Aby zapobiec ponownemu utworzeniu wystąpienia w organizacji w przyszłości, nie można usunąć tych obiektów. - Wiadomość e-mail jest wysyłana do administratora ról uprzywilejowanych, gdy użytkownik w organizacji wyraził zgodę na aplikację, zanim został wyłączony. Wiadomość e-mail określa akcję podjętą i zalecane kroki, które mogą wykonać w celu zbadania i poprawy stanu zabezpieczeń.

Zalecana odpowiedź i korygowanie

Jeśli aplikacja wyłączona przez firmę Microsoft ma wpływ na organizację, organizacja powinna wykonać następujące kroki, aby zapewnić bezpieczeństwo środowiska:

- Zbadaj działanie aplikacji dla wyłączonej aplikacji, w tym:

- Delegowane uprawnienia lub uprawnienia aplikacji żądane przez aplikację.

- Dzienniki inspekcji usługi Microsoft Entra dotyczące aktywności według aplikacji oraz aktywność logowania dla użytkowników autoryzowanych do korzystania z aplikacji.

- Przejrzyj i skorzystaj ze wskazówek dotyczących obrony przed nielegalnymi udzielaniem zgody. Wskazówki obejmują uprawnienia inspekcji i zgodę na wyłączone i podejrzane aplikacje znalezione podczas przeglądu.

- Zaimplementuj najlepsze rozwiązania dotyczące wzmacniania ochrony przed wyłudzaniem zgody opisane w poniższej sekcji.

Najlepsze rozwiązania dotyczące wzmacniania zabezpieczeń przed atakami wyłudzającymi wyłudzanie zgody

Administratorzy powinni kontrolować użycie aplikacji, zapewniając odpowiednie szczegółowe informacje i możliwości kontrolowania sposobu, w jaki aplikacje są dozwolone i używane w organizacjach. Osoby atakujące nigdy nie pozostają, ale istnieją kroki, które organizacje mogą wykonać w celu poprawy stanu zabezpieczeń. Oto niektóre najlepsze rozwiązania, które należy zastosować:

- Poinformuj organizację o tym, jak działają nasze uprawnienia i struktura wyrażania zgody:

- Zapoznaj się z danymi i uprawnieniami, o które prosi aplikacja, oraz dowiedz się, jak działają uprawnienia i zgoda w obrębie platformy.

- Upewnij się, że administratorzy wiedzą, jak zarządzać żądaniami zgody i oceniać je.

- Rutynowo przeprowadzaj inspekcję aplikacji i wyrażane uprawnienia w organizacji, aby upewnić się, że aplikacje uzyskują dostęp tylko do potrzebnych danych i przestrzegają zasad najniższych uprawnień.

- Dowiedz się, jak wykrywać i blokować typowe taktyki wyłudzania zgody:

- Sprawdź, czy nie ma słabej pisowni i gramatyki. Jeśli wiadomość e-mail lub ekran zgody aplikacji zawiera błędy pisowni i gramatyczne, prawdopodobnie jest to podejrzana aplikacja. W takim przypadku zgłoś go bezpośrednio w wierszu zgody za pomocą linku Zgłoś go tutaj , a firma Microsoft zbada, czy jest to złośliwa aplikacja, i wyłącz ją, jeśli zostanie potwierdzona.

- Nie należy polegać na nazwach aplikacji i adresach URL domen jako źródle autentyczności. Osoby atakujące lubią fałszować nazwy aplikacji i domeny, które sprawiają, że pochodzą z legalnej usługi lub firmy, aby uzyskać zgodę na złośliwą aplikację. Zamiast tego zweryfikuj źródło adresu URL domeny i używaj aplikacji od zweryfikowanych wydawców , jeśli jest to możliwe.

- Blokuj wiadomości e-mail wyłudzające zgodę za pomocą Ochrona usługi Office 365 w usłudze Microsoft Defender, chroniąc przed kampaniami wyłudzającymi informacje, w których osoba atakująca personifikuje znanego użytkownika w organizacji.

- Skonfiguruj zasady Microsoft Defender dla Chmury Apps, aby ułatwić zarządzanie nietypowymi działaniami aplikacji w organizacji. Na przykład zasady działań, wykrywanie anomalii i zasady aplikacji OAuth.

- Zbadaj i wyszukaj ataki wyłudzające zgodę, postępując zgodnie ze wskazówkami dotyczącymi zaawansowanego wyszukiwania zagrożeń za pomocą usługi Microsoft 365 Defender.

- Zezwalaj na dostęp do zaufanych aplikacji, które spełniają określone kryteria i chronią przed tymi aplikacjami, które nie:

- Skonfiguruj ustawienia zgody użytkownika, aby umożliwić użytkownikom tylko wyrażanie zgody na aplikacje spełniające określone kryteria. Takie aplikacje obejmują aplikacje opracowane przez organizację lub od zweryfikowanych wydawców i tylko w przypadku wybranych uprawnień o niskim ryzyku.

- Użyj aplikacji zweryfikowanych przez wydawcę. Weryfikacja wydawcy pomaga administratorom i użytkownikom zrozumieć autentyczność deweloperów aplikacji za pośrednictwem procesu weryfikacji obsługiwanego przez firmę Microsoft. Nawet jeśli aplikacja ma zweryfikowanego wydawcę, nadal ważne jest przejrzenie monitu o wyrażenie zgody, aby zrozumieć i ocenić żądanie. Na przykład przejrzenie żądanych uprawnień w celu upewnienia się, że są one zgodne ze scenariuszem, w przypadku którego aplikacja żąda ich włączenia, innych szczegółów aplikacji i wydawcy dotyczących monitu o wyrażenie zgody itd.

- Tworzenie proaktywnych zasad ładu aplikacji w celu monitorowania zachowania aplikacji innych firm na platformie Microsoft 365 w celu rozwiązania typowych podejrzanych zachowań aplikacji.

- Dzięki Microsoft Security Copilot, możesz użyć monitów języka naturalnego, aby uzyskać szczegółowe informacje z danych firmy Microsoft Entra. Pomaga to zidentyfikować i zrozumieć czynniki ryzyka związane z aplikacjami lub tożsamościami obciążeń. Dowiedz się więcej o tym, jak oceniać ryzyko aplikacji przy użyciu rozwiązania Microsoft Security Copilot w Microsoft Entra.