Pięć kroków do zabezpieczania infrastruktury tożsamości

Jeśli czytasz ten dokument, wiesz o znaczeniu zabezpieczeń. Prawdopodobnie ponosisz już odpowiedzialność za zabezpieczenie organizacji. Jeśli musisz przekonać inne osoby o znaczeniu zabezpieczeń, wyślij je, aby przeczytać najnowsze Raport firmy Microsoft na temat ochrony zasobów cyfrowych.

Ten dokument ułatwia uzyskanie bezpieczniejszego stanu przy użyciu możliwości identyfikatora Entra firmy Microsoft przy użyciu pięcioetapowej listy kontrolnej w celu poprawy ochrony organizacji przed cyberatakami.

Ta lista kontrolna ułatwia szybkie wdrażanie krytycznych zalecanych akcji w celu natychmiastowej ochrony organizacji przez wyjaśnienie, jak:

- Wzmacnianie poświadczeń

- Zmniejszanie obszaru powierzchni podatnego na ataki

- Automatyzowanie reagowania na zagrożenia

- Korzystanie z analizy w chmurze

- Włączanie samoobsługi użytkownika końcowego

Uwaga

Wiele zaleceń w tym dokumencie dotyczy tylko aplikacji skonfigurowanych do używania identyfikatora Entra firmy Microsoft jako dostawcy tożsamości. Konfigurowanie aplikacji na potrzeby logowania jednokrotnego zapewnia korzyści wynikające z zasad poświadczeń, wykrywania zagrożeń, inspekcji, rejestrowania i innych funkcji dodanych do tych aplikacji. Microsoft Entra Application Management jest podstawą, na której są oparte wszystkie te zalecenia.

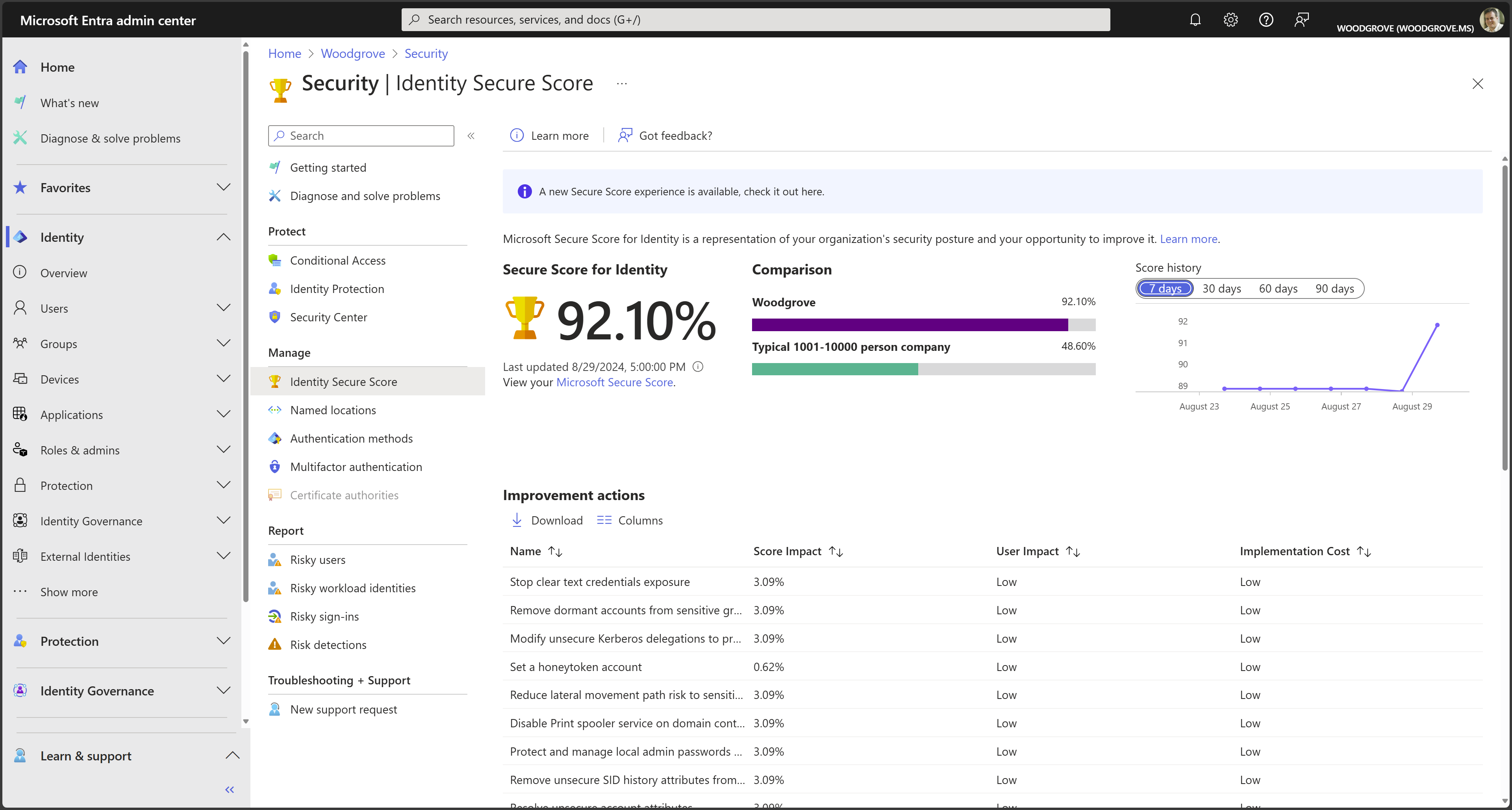

Zalecenia w tym dokumencie są dostosowane do wskaźnika bezpieczeństwa tożsamości, zautomatyzowanej oceny konfiguracji zabezpieczeń tożsamości dzierżawy firmy Microsoft Entra. Organizacje mogą używać strony Wskaźnik bezpieczeństwa tożsamości w centrum administracyjnym firmy Microsoft Entra, aby znaleźć luki w bieżącej konfiguracji zabezpieczeń, aby upewnić się, że postępują zgodnie z bieżącymi najlepszymi rozwiązaniami firmy Microsoft dotyczącymi zabezpieczeń. Zaimplementowanie każdej rekomendacji na stronie Wskaźnik bezpieczeństwa zwiększa swój wynik i umożliwia śledzenie postępu, a także ułatwia porównywanie implementacji z innymi organizacjami o podobnym rozmiarze.

Uwaga

Niektóre z zalecanych tutaj funkcji są dostępne dla wszystkich klientów, podczas gdy inne wymagają subskrypcji Microsoft Entra ID P1 lub P2. Aby uzyskać więcej informacji, zapoznaj się z cennikiem firmy Microsoft Entra i listą kontrolną dotyczącą wdrażania firmy Microsoft.

Przed rozpoczęciem: Ochrona uprzywilejowanych kont za pomocą uwierzytelniania wieloskładnikowego

Przed rozpoczęciem tej listy kontrolnej upewnij się, że nie masz złamanych zabezpieczeń podczas czytania tej listy kontrolnej. W firmie Microsoft Entra obserwujemy codziennie 50 milionów ataków na hasła, ale tylko ułamek użytkowników i administratorów używa silnych uwierzytelnień, takich jak uwierzytelnianie wieloskładnikowe (MFA). Te statystyki są oparte na danych z sierpnia 2021 r. W usłudze Microsoft Entra ID użytkownicy, którzy mają uprzywilejowane role, takie jak administratorzy, są głównym elementem zaufania do tworzenia reszty środowiska i zarządzania nim. Zaimplementuj następujące rozwiązania, aby zminimalizować skutki naruszenia zabezpieczeń.

Osoby atakujące, które uzyskują kontrolę nad uprzywilejowanymi kontami, mogą wyrządzić ogromne szkody, dlatego przed kontynuowaniem należy chronić te konta. Włącz i wymagaj uwierzytelniania wieloskładnikowego firmy Microsoft (MFA) dla wszystkich administratorów w organizacji przy użyciu ustawień domyślnych zabezpieczeń firmy Microsoft lub dostępu warunkowego. Jest to krytyczne.

Wszystko ustawione? Zacznijmy od listy kontrolnej.

Krok 1. Wzmocnienie poświadczeń

Chociaż pojawiają się inne typy ataków, w tym wyłudzanie zgody i ataki na nieludzkie tożsamości, ataki oparte na hasłach na tożsamościach użytkowników są nadal najbardziej rozpowszechnionym wektorem naruszenia tożsamości. Dobrze ugruntowane kampanie wyłudzania informacji i sprayu haseł przez przeciwników nadal odnoszą sukcesy wobec organizacji, które nie implementują uwierzytelniania wieloskładnikowego (MFA) ani innych zabezpieczeń przed tą typową taktyką.

Jako organizacja musisz upewnić się, że tożsamości są weryfikowane i zabezpieczone za pomocą uwierzytelniania wieloskładnikowego wszędzie. W 2020 r. Raport Federalnego Biura Śledczego (FBI) Internet Crime Complaint Center (IC3) określił wyłudzanie informacji jako najwyższy typ przestępstwa dla skarg ofiar. Liczba raportów podwoiła się w porównaniu z poprzednim rokiem. Wyłudzanie informacji stanowi poważne zagrożenie zarówno dla firm, jak i osób fizycznych, a wyłudzanie poświadczeń zostało wykorzystane w wielu najbardziej szkodliwych atakach w zeszłym roku. Usługa Microsoft Entra MultiFactor Authentication (MFA) pomaga chronić dostęp do danych i aplikacji, zapewniając kolejną warstwę zabezpieczeń przy użyciu drugiej formy uwierzytelniania. Organizacje mogą włączyć uwierzytelnianie wieloskładnikowe z dostępem warunkowym, aby rozwiązanie pasowało do określonych potrzeb. Zapoznaj się z tym przewodnikiem wdrażania, aby dowiedzieć się, jak planować, implementować i wdrażać uwierzytelnianie wieloskładnikowe firmy Microsoft Entra.

Upewnij się, że organizacja używa silnego uwierzytelniania

Aby łatwo włączyć podstawowy poziom zabezpieczeń tożsamości, możesz użyć włączania jednorazowego z domyślnymi zabezpieczeniami firmy Microsoft Entra. Domyślne ustawienia zabezpieczeń wymuszają uwierzytelnianie wieloskładnikowe firmy Microsoft dla wszystkich użytkowników w dzierżawie i blokują logowania ze starszych protokołów dla całej dzierżawy.

Jeśli Twoja organizacja ma licencje microsoft Entra ID P1 lub P2, możesz również użyć skoroszytu szczegółowych informacji o dostępie warunkowym i raportowania, aby ułatwić odnajdywanie luk w konfiguracji i zasięgu . Z tych zaleceń można łatwo zamknąć tę lukę, tworząc zasady przy użyciu nowego środowiska szablonów dostępu warunkowego. Szablony dostępu warunkowego zostały zaprojektowane w celu zapewnienia łatwej metody wdrażania nowych zasad, które są zgodne z zalecanymi przez firmę Microsoft najlepszymi rozwiązaniami, co ułatwia wdrażanie typowych zasad w celu ochrony tożsamości i urządzeń.

Zacznij blokować często atakowane hasła i wyłączać tradycyjną złożoność oraz reguły wygasania.

Wiele organizacji używa tradycyjnych reguł złożoności i wygasania haseł. Badania firmy Microsoft pokazują, i National Institute of Standards and Technology (NIST) Special Publication 800-63B Digital Identity Guidelines stan, że te zasady powodują, że użytkownicy mogą wybierać hasła, które są łatwiejsze do odgadnięcia. Zalecamy użycie funkcji dynamicznego hasła zakazanego przez firmę Microsoft entra przy użyciu bieżącego zachowania osoby atakującej, aby uniemożliwić użytkownikom ustawianie haseł, które można łatwo odgadnąć. Ta funkcja jest zawsze włączona, gdy użytkownicy są tworzeni w chmurze, ale jest teraz również dostępna dla organizacji hybrydowych podczas wdrażania ochrony haseł firmy Microsoft Entra dla usługi Active Directory systemu Windows Server. Ponadto zalecamy usunięcie zasad wygasania. Zmiana hasła nie oferuje żadnych korzyści, ponieważ cyberprzestępcy prawie zawsze używają poświadczeń zaraz po ich naruszeniu. Zapoznaj się z następującym artykułem, aby ustawić zasady wygasania haseł dla organizacji.

Ochrona przed wyciekiem poświadczeń i zwiększa odporność przed awariami

Najprostszą i zalecaną metodą włączania uwierzytelniania w chmurze dla obiektów katalogu lokalnego w usłudze Microsoft Entra ID jest włączenie synchronizacji skrótów haseł (PHS). Jeśli organizacja używa rozwiązania tożsamości hybrydowej z uwierzytelnianiem przekazywanym lub federacją, należy włączyć synchronizację skrótów haseł z następujących dwóch powodów:

- Raport Użytkownicy z ujawnionymi poświadczeniami w identyfikatorze Entra firmy Microsoft ostrzega przed publicznie uwidocznionym parami nazw użytkowników i haseł. Niesamowita liczba haseł wyciekła za pośrednictwem wyłudzania informacji, złośliwego oprogramowania i ponownego użycia hasła w witrynach innych firm, które zostały później naruszone. Firma Microsoft znajduje wiele z tych ujawnionych poświadczeń i informuje Cię, w tym raporcie, czy są one zgodne z poświadczeniami w organizacji — ale tylko wtedy, gdy włączysz synchronizację skrótów haseł lub masz tożsamości tylko w chmurze.

- Jeśli wystąpi awaria lokalna, na przykład atak oprogramowania wymuszającego okup, możesz przełączyć się na korzystanie z uwierzytelniania w chmurze przy użyciu synchronizacji skrótów haseł. Ta metoda uwierzytelniania kopii zapasowej umożliwia kontynuowanie uzyskiwania dostępu do aplikacji skonfigurowanych do uwierzytelniania przy użyciu identyfikatora Entra firmy Microsoft, w tym platformy Microsoft 365. W takim przypadku pracownicy IT nie muszą uciekać się do niezatwierdzonych kont IT ani osobistych kont e-mail, aby udostępniać dane, dopóki nie zostanie rozwiązana awaria lokalna.

Hasła nigdy nie są przechowywane w postaci zwykłego tekstu lub szyfrowane za pomocą algorytmu odwracalnego w identyfikatorze Entra firmy Microsoft. Aby uzyskać więcej informacji na temat rzeczywistego procesu synchronizacji skrótów haseł, zobacz Szczegółowy opis działania synchronizacji skrótów haseł.

Implementowanie inteligentnej blokady ekstranetu usług AD FS

Blokada inteligentna ułatwia blokowanie złośliwych podmiotów próbujących odgadnąć hasła użytkowników lub wykorzystać metody siłowe w celu uzyskania dostępu. Blokada inteligentna może rozpoznawać logowania pochodzące od prawidłowych użytkowników i traktować je inaczej niż osoby atakujące i inne nieznane źródła. Osoby atakujące są blokowane, podczas gdy Twoi użytkownicy nadal uzyskują dostęp do swoich kont i mogą wydajnie pracować. Organizacje, które konfigurują aplikacje do uwierzytelniania bezpośrednio w usłudze Microsoft Entra ID, korzystają z inteligentnej blokady firmy Microsoft Entra. Wdrożenia federacyjne korzystające z usług AD FS 2016 i AD FS 2019 mogą zapewnić podobne korzyści przy użyciu blokady ekstranetu usług AD FS i blokady inteligentnej ekstranetu ekstranetu.

Krok 2. Zmniejszenie obszaru obszaru podatnego na ataki

Biorąc pod uwagę wszechobecność naruszenia zabezpieczeń haseł, minimalizacja obszaru ataków w organizacji ma kluczowe znaczenie. Wyłącz korzystanie ze starszych, mniej bezpiecznych protokołów, ogranicz punkty wejścia dostępu, przejście do uwierzytelniania w chmurze, przećwiczyć bardziej znaczącą kontrolę dostępu administracyjnego do zasobów i objąć zasady zabezpieczeń Zero Trust.

Korzystanie z uwierzytelniania w chmurze

Poświadczenia są podstawowym wektorem ataku. Praktyki opisane w tym blogu mogą zmniejszyć obszar ataków przy użyciu uwierzytelniania w chmurze, wdrażania uwierzytelniania wieloskładnikowego i używania metod uwierzytelniania bez hasła. Możesz wdrożyć metody bez hasła, takie jak Windows Hello dla firm, logowanie na telefon przy użyciu aplikacji Microsoft Authenticator lub FIDO.

Blokuj starsze uwierzytelnianie

Aplikacje korzystające z własnych starszych metod uwierzytelniania za pomocą identyfikatora Entra firmy Microsoft i uzyskiwania dostępu do danych firmowych stanowią inne ryzyko dla organizacji. Przykładami aplikacji korzystających ze starszego uwierzytelniania są klienci POP3, IMAP4 lub SMTP. Starsze aplikacje uwierzytelniania uwierzytelniają się w imieniu użytkownika i uniemożliwiają firmie Microsoft Entra ID wykonywanie zaawansowanych ocen zabezpieczeń. Alternatywne, nowoczesne uwierzytelnianie zmniejsza ryzyko bezpieczeństwa, ponieważ obsługuje uwierzytelnianie wieloskładnikowe i dostęp warunkowy.

Zalecamy wykonanie następujących czynności:

- Odnajdź starsze uwierzytelnianie w organizacji przy użyciu dzienników logowania firmy Microsoft i skoroszytów usługi Log Analytics.

- Skonfiguruj usługi SharePoint Online i Exchange Online do korzystania z nowoczesnego uwierzytelniania.

- Jeśli masz licencje microsoft Entra ID P1 lub P2, użyj zasad dostępu warunkowego, aby zablokować starsze uwierzytelnianie. W przypadku warstwy Bezpłatna identyfikator firmy Microsoft użyj wartości domyślnych zabezpieczeń entra firmy Microsoft.

- Blokuj starsze uwierzytelnianie, jeśli używasz usług AD FS.

- Blokuj starsze uwierzytelnianie przy użyciu programu Exchange Server 2019.

- Wyłącz starsze uwierzytelnianie w usłudze Exchange Online.

Aby uzyskać więcej informacji, zobacz artykuł Blokowanie starszych protokołów uwierzytelniania w usłudze Microsoft Entra ID.

Blokuj nieprawidłowe punkty wejścia uwierzytelniania

Korzystając z jawnej zasady weryfikacji, należy zmniejszyć wpływ naruszonych poświadczeń użytkownika w momencie ich wystąpienia. W przypadku każdej aplikacji w danym środowisku należy wziąć pod uwagę prawidłowe przypadki użycia: grupy, sieci, które urządzenia i inne elementy są autoryzowane , a następnie zablokować resztę. Za pomocą dostępu warunkowego firmy Microsoft Entra możesz kontrolować, w jaki sposób autoryzowani użytkownicy uzyskują dostęp do swoich aplikacji i zasobów na podstawie określonych warunków.

Aby uzyskać więcej informacji na temat korzystania z dostępu warunkowego w aplikacjach w chmurze i akcji użytkownika, zobacz Aplikacje, akcje i kontekst uwierzytelniania dostępu warunkowego w chmurze.

Przeglądanie i zarządzanie rolami administratora

Innym filarem zero trust jest konieczność zminimalizowania prawdopodobieństwa, że naruszone konto może działać z rolą uprzywilejowaną. Tę kontrolę można wykonać, przypisując najmniejszą ilość uprawnień do tożsamości. Jeśli dopiero zaczynasz korzystać z ról firmy Microsoft Entra, ten artykuł ułatwia zrozumienie ról firmy Microsoft Entra.

Uprzywilejowane role w identyfikatorze Entra firmy Microsoft powinny być kontami tylko w chmurze, aby odizolować je od jakichkolwiek środowisk lokalnych i nie używać lokalnych magazynów haseł do przechowywania poświadczeń.

Implementowanie usługi Privilege Access Management

Usługa Privileged Identity Management (PIM) zapewnia aktywację roli opartą na czasie i zatwierdzania w celu ograniczenia ryzyka nadmiernego, niepotrzebnego lub nieprawidłowego użycia uprawnień dostępu do ważnych zasobów. Te zasoby obejmują zasoby w usłudze Microsoft Entra ID, Azure i innych usługach online firmy Microsoft, takich jak Microsoft 365 lub Microsoft Intune.

Usługa Microsoft Entra Privileged Identity Management (PIM) pomaga zminimalizować uprawnienia konta, pomagając:

- Identyfikowanie użytkowników przypisanych do ról administracyjnych i zarządzanie nimi.

- Zapoznaj się z nieużywaną lub nadmierną rolą uprawnień, które należy usunąć.

- Ustanów reguły, aby upewnić się, że uprzywilejowane role są chronione przez uwierzytelnianie wieloskładnikowe.

- Ustanów reguły, aby upewnić się, że uprzywilejowane role są przyznawane tylko wystarczająco długo, aby wykonać zadanie uprzywilejowane.

Włącz usługę Microsoft Entra PIM, a następnie wyświetl użytkowników, którzy mają przypisane role administracyjne i usuń niepotrzebne konta w tych rolach. W przypadku pozostałych uprzywilejowanych użytkowników przenieś je ze stałych do uprawnionych. Na koniec ustanów odpowiednie zasady, aby upewnić się, że muszą uzyskać dostęp do tych ról uprzywilejowanych, mogą to zrobić bezpiecznie z niezbędną kontrolą zmian.

Wbudowane i niestandardowe role firmy Microsoft działają na pojęciach podobnych do ról w systemie kontroli dostępu opartej na rolach dla zasobów platformy Azure (role platformy Azure). Różnica między tymi dwoma systemami kontroli dostępu opartej na rolach jest:

- Role firmy Microsoft Entra kontrolują dostęp do zasobów firmy Microsoft Entra, takich jak użytkownicy, grupy i aplikacje przy użyciu interfejsu API programu Microsoft Graph

- Role platformy Azure kontrolują dostęp do zasobów platformy Azure, takich jak maszyny wirtualne lub magazyn przy użyciu usługi Azure Resource Management

Oba systemy zawierają podobnie używane definicje ról i przypisania ról. Jednak uprawnienia roli Entra firmy Microsoft nie mogą być używane w rolach niestandardowych platformy Azure i na odwrót. W ramach wdrażania procesu uprzywilejowanego konta postępuj zgodnie z najlepszymi rozwiązaniami, aby utworzyć co najmniej dwa konta awaryjne, aby upewnić się, że nadal masz dostęp do identyfikatora Entra firmy Microsoft, jeśli zablokujesz się.

Aby uzyskać więcej informacji, zobacz artykuł Planowanie wdrożenia usługi Privileged Identity Management i zabezpieczania uprzywilejowanego dostępu.

Ograniczanie operacji zgody użytkownika

Ważne jest, aby zrozumieć różne środowiska zgody aplikacji Firmy Microsoft Entra, typy uprawnień i zgody oraz ich wpływ na stan zabezpieczeń organizacji. Zezwalanie użytkownikom na wyrażanie zgody przez siebie pozwala użytkownikom na łatwe uzyskiwanie przydatnych aplikacji, które integrują się z platformą Microsoft 365, platformą Azure i innymi usługami, może stanowić ryzyko, jeśli nie jest używane i monitorowane ostrożnie.

Firma Microsoft zaleca ograniczenie zgody użytkownika, aby zezwolić na zgodę użytkownika końcowego tylko dla aplikacji ze zweryfikowanych wydawców i tylko dla wybranych uprawnień. Jeśli zgoda użytkownika końcowego jest ograniczona, poprzednie udzielenie zgody będzie nadal honorowane, ale wszystkie przyszłe operacje zgody, które musi wykonać administrator. W przypadku przypadków ograniczonych użytkownicy mogą żądać zgody administratora za pośrednictwem zintegrowanego przepływu pracy żądania zgody administratora lub za pośrednictwem własnych procesów pomocy technicznej. Przed ograniczeniem zgody użytkownika końcowego skorzystaj z naszych zaleceń, aby zaplanować tę zmianę w organizacji. W przypadku aplikacji, do których chcesz zezwolić wszystkim użytkownikom na dostęp, rozważ udzielenie zgody w imieniu wszystkich użytkowników, upewniając się, że użytkownicy, którzy jeszcze nie wyrazili indywidualnej zgody, mogą uzyskać dostęp do aplikacji. Jeśli nie chcesz, aby te aplikacje były dostępne dla wszystkich użytkowników we wszystkich scenariuszach, użyj przypisania aplikacji i dostępu warunkowego, aby ograniczyć dostęp użytkowników do określonych aplikacji.

Upewnij się, że użytkownicy mogą zażądać zatwierdzenia przez administratora nowych aplikacji, aby zmniejszyć problemy użytkowników, zminimalizować liczbę pomocy technicznej i uniemożliwić użytkownikom rejestrowanie się w aplikacjach przy użyciu poświadczeń firmy innej niż Microsoft Entra. Po regulowaniu operacji wyrażania zgody administratorzy powinni regularnie przeprowadzać inspekcję aplikacji i uprawnień zgody.

Aby uzyskać więcej informacji, zobacz artykuł Microsoft Entra consent framework (Platforma wyrażania zgody firmy Microsoft).

Krok 3. Automatyzowanie reagowania na zagrożenia

Identyfikator Entra firmy Microsoft ma wiele możliwości, które automatycznie przechwytywać ataki, aby usunąć opóźnienie między wykrywaniem i reagowaniem. Możesz zmniejszyć koszty i zagrożenia, skracając czas, w którym przestępcy mogą osadzić się w swoim środowisku. Poniżej przedstawiono konkretne kroki, które można wykonać.

Aby uzyskać więcej informacji, zobacz artykuł How To: Configure and enable risk policies (Instrukcje: konfigurowanie i włączanie zasad ryzyka).

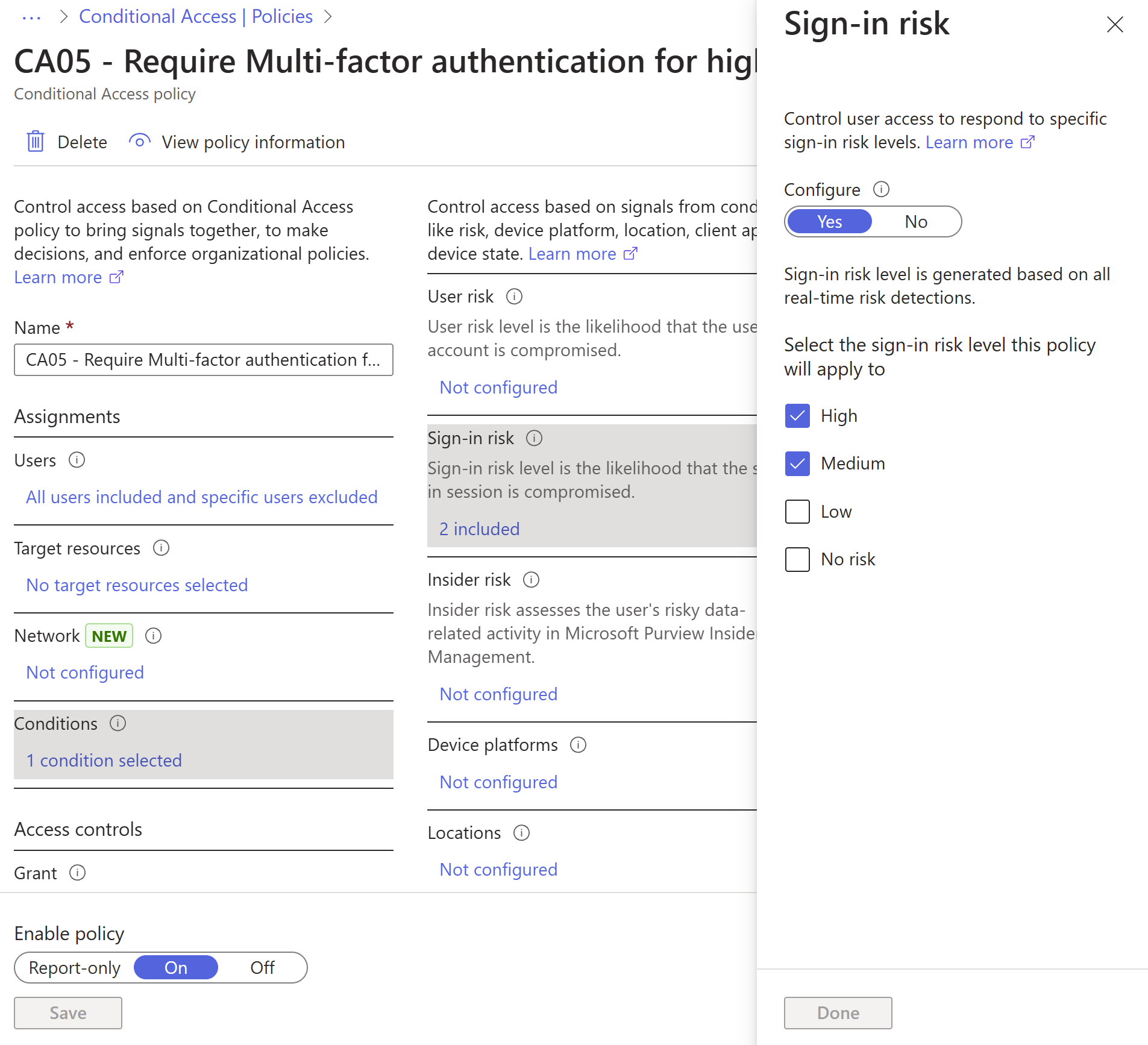

Implementowanie zasad ryzyka logowania

Ryzyko logowania reprezentuje prawdopodobieństwo, że dany właściciel tożsamości nie autoryzuje żądania uwierzytelnienia. Zasady oparte na ryzyku logowania można zaimplementować za pomocą dodawania warunku ryzyka logowania do zasad dostępu warunkowego, które oceniają poziom ryzyka dla określonego użytkownika lub grupy. Na podstawie poziomu ryzyka (wysoki/średni/niski) można skonfigurować zasady w celu blokowania dostępu lub wymuszania uwierzytelniania wieloskładnikowego. Zalecamy wymusić uwierzytelnianie wieloskładnikowe na logowaniach średniego lub wyższego ryzyka.

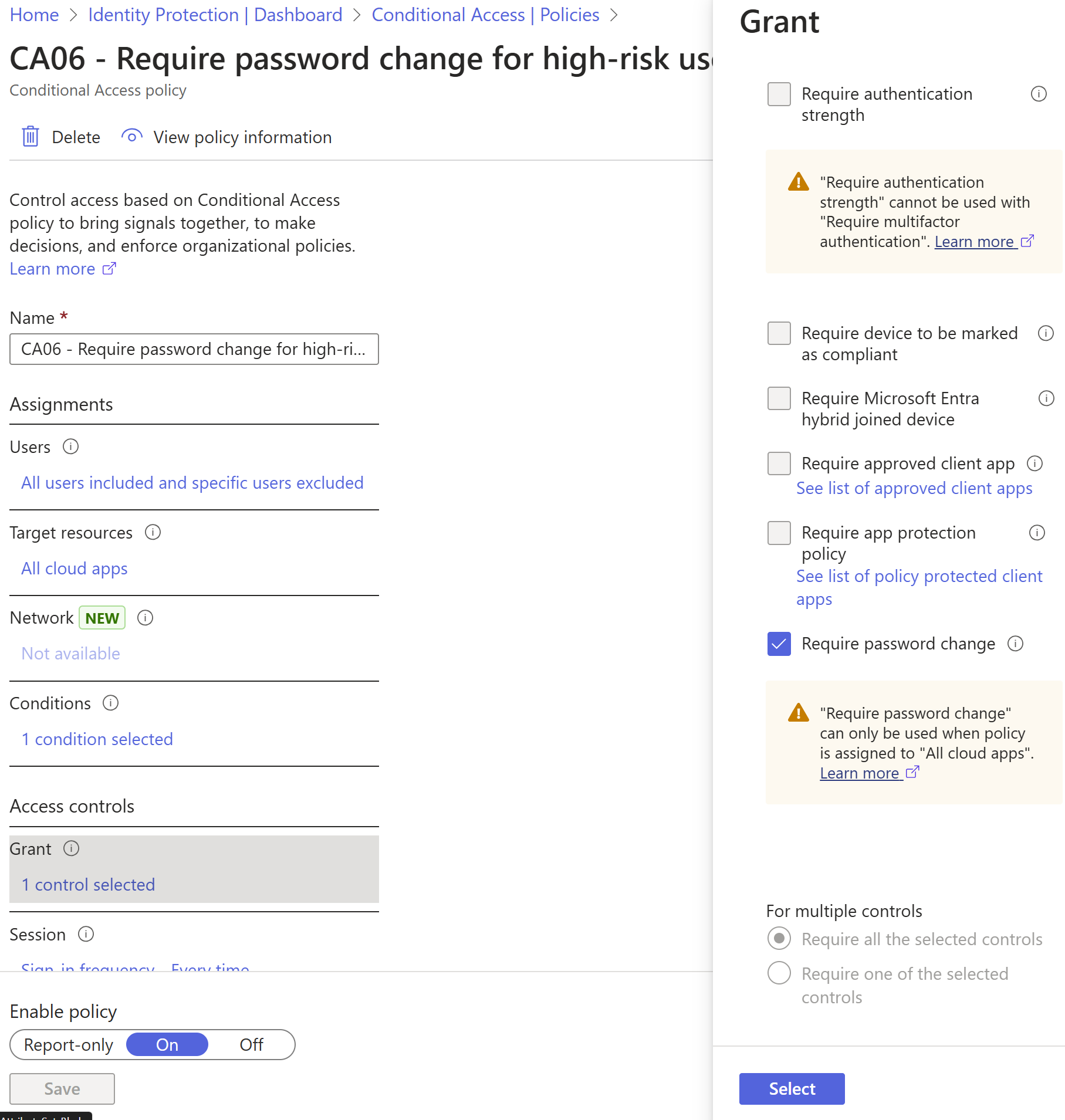

Implementowanie zasad zabezpieczeń o podwyższonym ryzyku użytkownika

Ryzyko użytkownika wskazuje prawdopodobieństwo naruszenia tożsamości użytkownika i jest obliczane na podstawie wykrywania ryzyka użytkownika skojarzonych z tożsamością użytkownika. Zasady oparte na ryzyku użytkownika można zaimplementować przez dodanie warunku ryzyka użytkownika do zasad dostępu warunkowego, które oceniają poziom ryzyka dla określonego użytkownika. W oparciu o niski, średni, wysoki poziom ryzyka można skonfigurować zasady w celu blokowania dostępu lub wymagania bezpiecznej zmiany hasła przy użyciu uwierzytelniania wieloskładnikowego. Zaleca się, aby firma Microsoft wymagała bezpiecznej zmiany hasła dla użytkowników wysokiego ryzyka.

Wykrywanie ryzyka związanego z użytkownikiem to sprawdzenie, czy poświadczenia użytkownika są zgodne z poświadczeniami ujawnionymi przez cyberprzestępców. Aby optymalnie działać, ważne jest zaimplementowanie synchronizacji skrótów haseł z usługą Microsoft Entra Connect Sync.

Integrowanie usługi Microsoft Defender XDR z usługą Ochrona tożsamości Microsoft Entra

Aby usługa Identity Protection mogła wykonać najlepsze możliwe wykrywanie ryzyka, musi uzyskać jak najwięcej sygnałów. Dlatego ważne jest zintegrowanie kompletnego pakietu usług Microsoft Defender XDR:

- Usługa Microsoft Defender dla punktu końcowego

- Microsoft Defender dla usługi Office 365

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps

Dowiedz się więcej o usłudze Microsoft Threat Protection i znaczeniu integracji różnych domen w poniższym krótkim filmie wideo.

Konfigurowanie monitorowania i zgłaszania alertów

Monitorowanie i inspekcja dzienników jest ważne w celu wykrywania podejrzanego zachowania. Witryna Azure Portal oferuje kilka sposobów integracji dzienników firmy Microsoft Entra z innymi narzędziami, takimi jak Microsoft Sentinel, Azure Monitor i inne narzędzia SIEM. Aby uzyskać więcej informacji, zobacz Przewodnik po operacjach zabezpieczeń firmy Microsoft Entra.

Krok 4. Korzystanie z analizy w chmurze

Inspekcja i rejestrowanie zdarzeń związanych z zabezpieczeniami i powiązanych alertów są istotnymi składnikami efektywnej strategii ochrony. Dzienniki zabezpieczeń i raporty zapewniają elektroniczny rejestr podejrzanych działań i pomagają wykrywać wzorce, które mogą wskazywać na próbę lub udaną zewnętrzną penetrację sieci oraz ataki wewnętrzne. Inspekcja umożliwia monitorowanie aktywności użytkowników, dokumentowanie zgodności z przepisami, przeprowadzanie analizy śledczej i nie tylko. Alerty zapewniają powiadomienia o zdarzeniach zabezpieczeń. Upewnij się, że obowiązują zasady przechowywania dzienników zarówno dla dzienników logowania, jak i dzienników inspekcji dla identyfikatora Entra firmy Microsoft, eksportując je do usługi Azure Monitor lub narzędzia SIEM.

Monitorowanie identyfikatora entra firmy Microsoft

Usługi i funkcje platformy Microsoft Azure zapewniają konfigurowalne opcje inspekcji i rejestrowania zabezpieczeń, które ułatwiają identyfikowanie luk w zasadach i mechanizmach zabezpieczeń oraz eliminowanie tych luk w celu zapobiegania naruszeniom. Możesz użyć rejestrowania i inspekcji platformy Azure oraz używać raportów aktywności inspekcji w centrum administracyjnym firmy Microsoft Entra. Aby uzyskać więcej informacji na temat monitorowania kont użytkowników, kont uprzywilejowanych, aplikacji i urządzeń, zobacz przewodnik Microsoft Entra Security Operations ( Operacje zabezpieczeń firmy Microsoft).

Monitorowanie programu Microsoft Entra Connect Health w środowiskach hybrydowych

Monitorowanie usług AD FS za pomocą programu Microsoft Entra Connect Health zapewnia lepszy wgląd w potencjalne problemy i widoczność ataków na infrastrukturę usług AD FS. Teraz możesz wyświetlić logowania usługi ADFS, aby zapewnić większą głębię monitorowania. Program Microsoft Entra Connect Health dostarcza alerty ze szczegółowymi informacjami, krokami rozwiązywania problemów i linkami do powiązanej dokumentacji; analiza użycia dla kilku metryk związanych z ruchem uwierzytelniania; monitorowanie wydajności i raporty. Skorzystaj z ryzykownego elementu WorkBook IP dla usług ADFS, które mogą pomóc w zidentyfikowaniu normy środowiska i alertu w przypadku zmiany. Cała infrastruktura hybrydowa powinna być monitorowana jako zasób warstwy 0. Szczegółowe wskazówki dotyczące monitorowania tych zasobów można znaleźć w przewodniku Operacje zabezpieczeń dla infrastruktury.

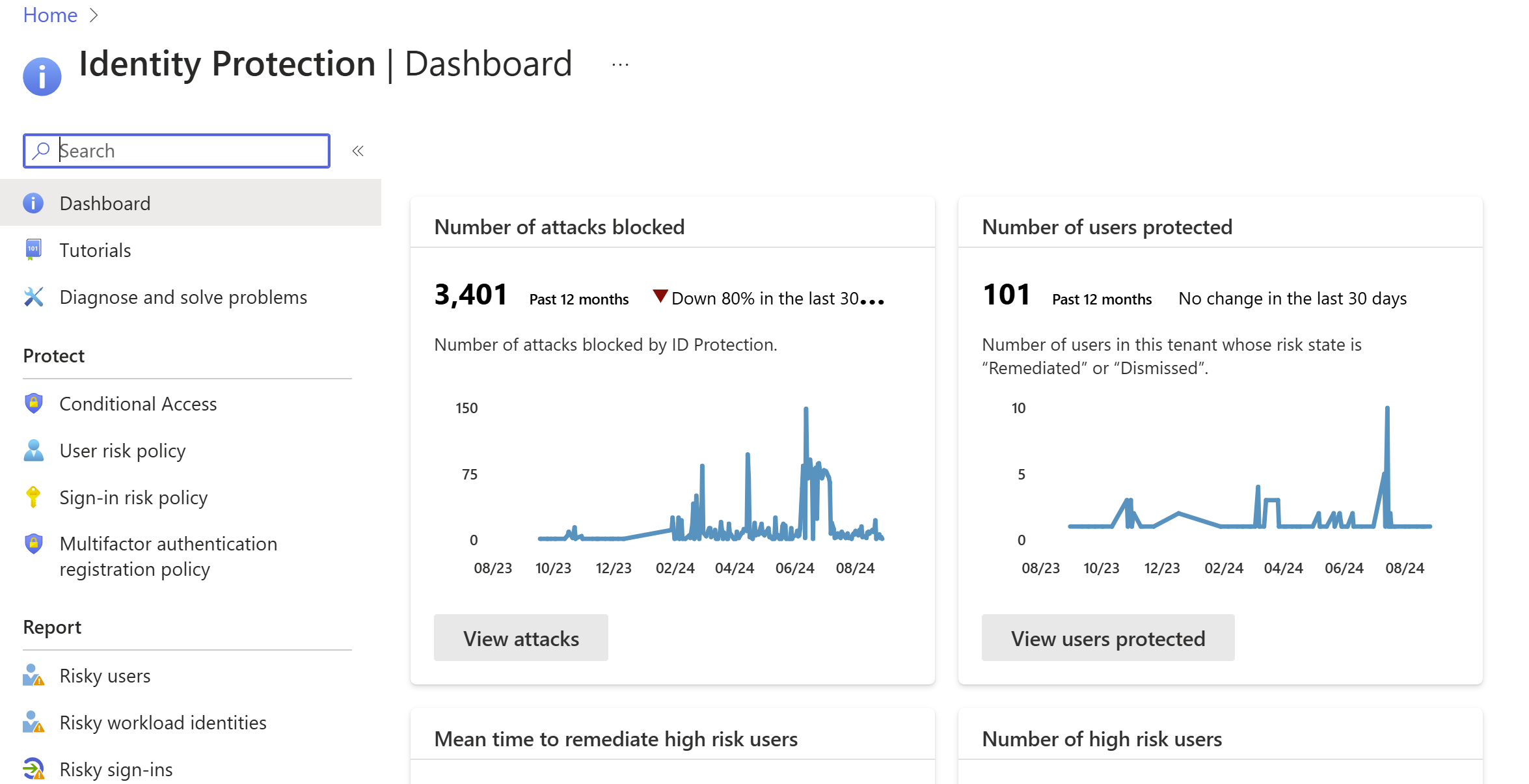

Monitorowanie zdarzeń Ochrona tożsamości Microsoft Entra

Ochrona tożsamości Microsoft Entra udostępnia dwa ważne raporty, które należy monitorować codziennie:

- Raporty ryzykownych logowań umożliwiają badanie działań związanych z logowaniem użytkowników, które należy zbadać, czy uprawniony właściciel wykonał logowanie.

- Ryzykowne raporty użytkowników zawierają konta użytkowników, które mogą zostać naruszone, takie jak ujawnione poświadczenia wykryte lub zalogowane przez użytkownika z różnych lokalizacji, co powoduje niemożliwe zdarzenie podróży.

Inspekcja aplikacji i uprawnień ze zgodą

Użytkownicy mogą być nakłonieni do przechodzenia do naruszonej witryny internetowej lub aplikacji, które uzyskują dostęp do informacji o profilu i danych użytkowników, takich jak ich adres e-mail. Złośliwy aktor może użyć przekazanych przez niego uprawnień do szyfrowania zawartości skrzynki pocztowej i zażądać okupu w celu odzyskania danych skrzynki pocztowej. Administratorzy powinni przeglądać i przeprowadzać inspekcję uprawnień przyznanych przez użytkowników. Oprócz inspekcji uprawnień przyznanych przez użytkowników można zlokalizować ryzykowne lub niepożądane aplikacje OAuth w środowiskach Premium.

Krok 5. Włączanie samoobsługi użytkownika końcowego

Jak najwięcej chcesz zrównoważyć bezpieczeństwo z produktywnością. Zbliżając się do swojej podróży z myślą o ustawieniu podstaw bezpieczeństwa, możesz usunąć tarcie z organizacji, umożliwiając użytkownikom jednocześnie zachowanie czujności i zmniejszenie obciążeń operacyjnych.

Implementowanie samoobsługowego resetowania hasła

Samoobsługowe resetowanie haseł (SSPR) firmy Microsoft Entra ID oferuje administratorom IT proste sposoby resetowania lub odblokowywania haseł lub kont bez interwencji pomocy technicznej lub administratora. System zawiera szczegółowe raportowanie, które śledzi, kiedy użytkownicy resetują swoje hasła, wraz z powiadomieniami, aby otrzymywać alerty o nieprawidłowym użyciu lub nadużyciu.

Implementowanie samoobsługowej grupy i dostępu do aplikacji

Identyfikator entra firmy Microsoft może zezwalać administratorom na zarządzanie dostępem do zasobów przy użyciu grup zabezpieczeń, grup platformy Microsoft 365, ról aplikacji i dostępu do katalogów pakietów. Samoobsługowe zarządzanie grupami umożliwia właścicielom grup zarządzanie własnymi grupami bez konieczności przypisywania roli administracyjnej. Użytkownicy mogą również tworzyć grupy platformy Microsoft 365 i zarządzać nimi bez polegania na administratorach w celu obsługi żądań, a nieużywane grupy wygasają automatycznie. Zarządzanie upoważnieniami firmy Microsoft dodatkowo umożliwia delegowanie i widoczność z kompleksowymi przepływami pracy żądań dostępu i automatycznym wygaśnięciem. Możesz delegować do osób niebędących administratorami możliwość konfigurowania własnych pakietów dostępu dla grup, aplikacji, aplikacji i witryn usługi SharePoint Online, których są właścicielami, przy użyciu zasad niestandardowych dla osób, które są wymagane do zatwierdzenia dostępu, w tym konfigurowania menedżerów pracowników i sponsorów partnerów biznesowych jako osoby zatwierdzające.

Implementowanie przeglądów dostępu firmy Microsoft Entra

Dzięki przeglądom dostępu firmy Microsoft Entra można zarządzać członkostwem w pakietach dostępu i grupach, dostępem do aplikacji dla przedsiębiorstw i przypisaniami ról uprzywilejowanych, aby zapewnić utrzymanie standardu zabezpieczeń. Regularny nadzór użytkowników, właścicieli zasobów i innych recenzentów zapewnia, że użytkownicy nie zachowują dostępu przez dłuższy czas, gdy nie będą już tego potrzebować.

Implementowanie automatycznej aprowizacji użytkowników

Aprowizowanie i anulowanie aprowizacji to procesy zapewniające spójność tożsamości cyfrowych w wielu systemach. Te procesy są zwykle stosowane w ramach zarządzania cyklem życia tożsamości.

Aprowizowanie to procesy tworzenia tożsamości w systemie docelowym na podstawie określonych warunków. Anulowanie aprowizacji to proces usuwania tożsamości z systemu docelowego, gdy warunki nie są już spełnione. Synchronizacja to proces aktualizowania aprowizowanego obiektu, tak aby obiekt źródłowy i obiekt docelowy był podobny.

Microsoft Entra ID obecnie udostępnia trzy obszary automatycznej aprowizacji. Są to:

- Aprowizowanie z zewnętrznego systemu autorytatywnego rekordu do identyfikatora Entra firmy Microsoft za pośrednictwem aprowizacji opartej na hr

- Aprowizowanie z identyfikatora Entra firmy Microsoft do aplikacji za pośrednictwem aprowizacji aplikacji

- Aprowizowanie między identyfikatorem Entra firmy Microsoft i usługami domena usługi Active Directory za pośrednictwem aprowizacji między katalogami

Dowiedz się więcej tutaj: Co to jest aprowizowanie za pomocą identyfikatora Entra firmy Microsoft?

Podsumowanie

Istnieje wiele aspektów bezpiecznej infrastruktury tożsamości, ale ta pięcioetapowa lista kontrolna ułatwia szybkie osiągnięcie bezpieczniejszej i bezpiecznej infrastruktury tożsamości:

- Wzmacnianie poświadczeń

- Zmniejszanie obszaru powierzchni podatnego na ataki

- Automatyzowanie reagowania na zagrożenia

- Korzystanie z analizy w chmurze

- Włączanie samoobsługi użytkownika końcowego

Doceniamy, jak poważnie traktujesz bezpieczeństwo i mamy nadzieję, że ten dokument jest przydatnym planem dla bezpieczniejszego stanu organizacji.

Następne kroki

Jeśli potrzebujesz pomocy, aby zaplanować i wdrożyć zalecenia, zapoznaj się z planami wdrażania projektu Microsoft Entra ID, aby uzyskać pomoc.

Jeśli masz pewność, że wszystkie te kroki zostały ukończone, użyj wskaźnika bezpieczeństwa tożsamości firmy Microsoft, który zapewnia aktualność najnowszych najlepszych rozwiązań i zagrożeń bezpieczeństwa.