Ocena ryzyka aplikacji przy użyciu rozwiązania Microsoft Security Copilot w usłudze Microsoft Entra (wersja zapoznawcza)

Microsoft Security Copilot pobiera szczegółowe informacje z danych Microsoft Entra za pośrednictwem wielu różnych umiejętności, takich jak Badanie zagrożeń związanych z tożsamościami przy użyciu Ochrony tożsamości Entra i Eksplorowanie szczegółów logu audytowego Microsoft Entra. Umiejętności związane z ryzykiem aplikacji umożliwiają administratorom tożsamości i analitykom zabezpieczeń, którzy zarządzają aplikacjami lub tożsamościami obciążeń w firmie Microsoft Entra, aby identyfikować i interpretować czynniki ryzyka za pośrednictwem monitów języka naturalnego. Korzystając z poleceń, takich jak "Wyświetl szczegóły ryzykownych aplikacji dla mojej dzierżawy", analityk uzyskuje lepszy obraz ryzyka związanego z tożsamościami aplikacji i może odnaleźć inne szczegóły aplikacji w Microsoft Entra — w tym przyznane uprawnienia (zwłaszcza te, które mogą być uznawane za wysoko uprzywilejowane), nieużywane aplikacje w swojej dzierżawie oraz aplikacje spoza ich dzierżawy. Następnie narzędzie Security Copilot używa kontekstu monitu do odpowiadania, takiego jak lista aplikacji lub uprawnień, a następnie udostępnia linki do centrum administracyjnego firmy Microsoft Entra, aby administratorzy mogli zobaczyć pełną listę i podjąć odpowiednie akcje korygujące dla ryzykownych aplikacji. Administratorzy IT i analitycy centrum operacji zabezpieczeń (SOC) mogą wykorzystać te umiejętności oraz inne, aby uzyskać odpowiedni kontekst, co umożliwi zbadanie i korygowanie zdarzeń opartych na tożsamościach przy użyciu monitów w języku naturalnym.

W tym artykule opisano, jak analityk SOC lub administrator IT może wykorzystać umiejętności firmy Microsoft Entra do zbadania potencjalnego zdarzenia zabezpieczeń.

Notatka

Funkcje zarządzania ryzykiem aplikacji zapewniają dane dotyczące aplikacji z pojedynczą dzierżawą, zewnętrznych aplikacji SaaS i aplikacji wielodostępnych, które są aplikacjami lub głównymi usługami Microsoft Entra. Zarządzane tożsamości nie są obecnie uwzględniane.

Scenariusz

Jason, administrator systemów IT w Banku Woodgrove, aktywnie próbuje zidentyfikować i analizować wszelkie ryzykowne aplikacje w obrębie swojego środowiska.

Badać

Jason rozpoczyna ocenę i loguje się do Microsoft Security Copilot lub centrum administracyjnego Microsoft Entra. Aby wyświetlić szczegóły aplikacji i obiektu głównego usługi, loguje się jako co najmniej Czytelnik zabezpieczeń i potrzebuje przypisania roli Microsoft Entra, takiej jak administrator aplikacji, administrator aplikacji w chmurze lub podobnej roli administratora Microsoft Entra, która ma uprawnienia do zarządzania tożsamościami aplikacji i obciążeń w Microsoft Entra.

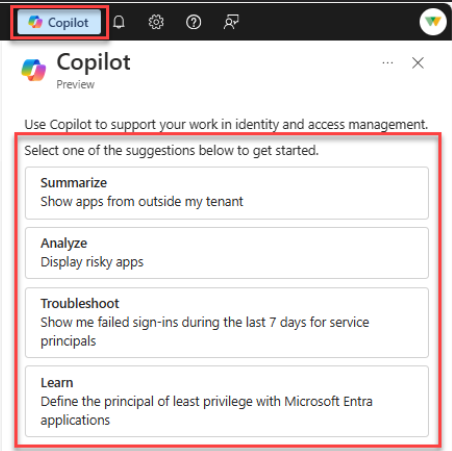

Administratorzy tożsamości korzystający z Security Copilot w ramach centrum administracyjnego Microsoft Entra mogą wybierać spośród zestawu wyzwalaczy startowych dotyczących ryzyka aplikacji wyświetlanych w górnej części okna Security Copilot. Wybierz z sugerowanych monitów, które mogą pojawić się po odpowiedzi. Monity startowe dotyczące ryzyka aplikacji będą wyświetlane w blokach centrum administracyjnego związanych z aplikacją: Aplikacje dla przedsiębiorstw, rejestracje aplikacji , oraz ryzykowne tożsamości zadań roboczych w Zabezpieczeniach tożsamości .

Eksploruj ryzykowne jednostki usługi Microsoft Entra

Jason zaczyna od zadawania naturalnych pytań, aby uzyskać lepszy obraz newralgicznych punktów ryzyka. Używa to tożsamości obciążenia ryzykownego ochrony identyfikatorów danych jako początkowego filtru w skali aplikacji w dzierżawie na podstawie naszych wykryć firmy Microsoft. Te zasady usługi niosą ze sobą podwyższone ryzyko kompromitacji.

Używa dowolnego z następujących monitów, aby uzyskać informacje, których potrzebuje:

- Pokaż mi ryzykowne aplikacje

- Czy jakiekolwiek aplikacje są narażone na złośliwe lub naruszone bezpieczeństwo?

- Wyświetl listę 5 aplikacji z wysokim poziomem ryzyka. Sformatuj tabelę w następujący sposób: Nazwa wyświetlana | Identyfikator | Stan ryzyka

- Wyświetl listę aplikacji ze stanem ryzyka "Potwierdzono naruszenie".

- Pokaż szczegóły ryzykownej aplikacji o identyfikatorze {ServicePrincipalObjectId} (lub identyfikatorze aplikacji {ApplicationId})

Ważny

Musisz użyć konta, które jest autoryzowane do zarządzania ochroną tożsamości dla tej umiejętności w celu uzyskania informacji o ryzyku. Najemca musi również mieć licencję na Workload Identities Premium.

Poznaj zasady kontroli dostępu Microsoft Entra

Aby uzyskać więcej informacji o tych podmiotach usługi zidentyfikowanych jako ryzykowne, Jason zwraca się do firmy Microsoft Entra o dodatkowe informacje, w tym takie jak właściciel.

Używa następujących monitów, aby uzyskać informacje, których potrzebuje:

- Powiedz mi więcej o tych głównych elementach usługi (z poprzedniej odpowiedzi)

- podaj mi szczegółowe informacje o jednostce usługi za pomocą elementu {DisplayName} (lub {ServicePrincipalId})

- Przyznaj mi listę właścicieli tych aplikacji?

Eksplorowanie aplikacji Firmy Microsoft Entra

Jason chce również dowiedzieć się więcej o aplikacjach na poziomie globalnym, takich jak szczegóły dotyczące wydawcy oraz statusu weryfikacji wydawcy.

Jason używa następujących monitów, aby pobrać wybrane właściwości aplikacji:

- Poinformuj mnie więcej o aplikacji {DisplayName} lub {AppId}

- Powiedz mi więcej o tych aplikacjach (z poprzedniej odpowiedzi)

Wyświetlanie uprawnień udzielonych w jednostce usługi Microsoft Entra

Jason kontynuuje swoją ocenę i chce wiedzieć, jakie uprawnienia zostały przyznane wszystkim lub jednej z aplikacji, aby ocenić potencjalny wpływ, jeśli zostaną naruszone. Zwykle trudno jest to ocenić w niektórych różnych typach uprawnień (uprawnienia interfejsu API takich jak User.Read.All + role administratora firmy Microsoft Entra jak administrator aplikacji), ale Copilot upraszcza go na liście w kontekście badania. Ta umiejętność pobiera uprawnienia delegowane, uprawnienia aplikacji i role administratora firmy Microsoft Entra dla danej jednostki usługi Microsoft Entra.

Jason może również zidentyfikować uprawnienia o wysokim poziomie uprawnień przyznanych jednostce usługi na podstawie oceny ryzyka firmy Microsoft. Są one obecnie ograniczone do uprawnień aplikacji, które zazwyczaj umożliwiają dostęp dla całej dzierżawy bez kontekstu użytkownika i wysoce uprzywilejowanych ról administratora firmy Microsoft Entra.

Ważny

Ta umiejętność obecnie analizuje tylko uprawnienia interfejsu API oraz role administratora Entra . Obecnie nie sprawdza uprawnień niekatalogowych przyznanych w takich miejscach jak Azure RBAC lub inne systemy autoryzacji. Uprawnienia z wysokimi uprawnieniami są ograniczone do statycznej listy obsługiwanych przez firmę Microsoft, która może ewoluować wraz z upływem czasu i nie jest obecnie widoczna ani dostosowywalna przez klientów.

Używa następujących monitów, aby uzyskać informacje o uprawnieniach, których potrzebuje:

- Jakie uprawnienia są przyznane aplikacji o identyfikatorze {ServicePrincipalId} lub identyfikatorze aplikacji {AppId}?

- Jakie uprawnienia mają powyższe ryzykowne aplikacje (od poprzedniej odpowiedzi)?

- Jakie uprawnienia przyznane tej aplikacji są wysoce uprzywilejowane?

Eksplorowanie nieużywanych aplikacji firmy Microsoft Entra

Jason zdaje sobie sprawę, że ma kolejną łatwą okazję: aby zmniejszyć ryzyko poprzez usunięcie nieużywanych aplikacji. Są to szybkie zwycięstwa, ponieważ:

Usunięcie nieużywanej aplikacji eliminuje wiele innych zagrożeń za pomocą jednej akcji korygowania.

Często można agresywnie zarządzać nieużywanymi aplikacjami za pośrednictwem akcji centralnej przy niskim ryzyku awarii lub zakłóceń w działalności biznesowej, ponieważ użytkownicy nie korzystają z aplikacji.

Korzystając z umiejętności Copilot zintegrowanych z istniejącym zaleceniem firmy Microsoft Entra microsoft entra dla nieużywanych aplikacji, Jason ściąga odpowiednie dane w celu dalszej analizy lub pracy z jego zespołem w celu poprawy stanu zabezpieczeń dzierżawy. Odpowiedź zawiera linki do określonych aplikacji w celu ułatwienia korygowania. Analityk może również zapytać o szczegóły określonej aplikacji bezpośrednio w usłudze Security Copilot.

Notatka

Odpowiedź Copilot zwraca listę rejestracji aplikacji lub aplikacji, które nie były używane przez ostatnie 90 dni i którym nie wystawiono żadnych tokenów w tym okresie.

Używa następujących monitów, aby uzyskać informacje, których potrzebuje:

- Pokaż nieużywane aplikacje

- Ile nieużywanych aplikacji mam?

Odkrywanie aplikacji Microsoft Entra poza moim tenantem

Jason chciałby również przyjrzeć się czynnikowi ryzyka aplikacji zewnętrznych lub wielodostępnych, które obecne są w jego dzierżawie, ale są zarejestrowane w dzierżawie innej organizacji. Ponieważ stan zabezpieczeń tych aplikacji ma wpływ na stan dzierżawy, szczególnie ważne jest przejrzenie tych elementów w celu zidentyfikowania zagrożeń i możliwości zmniejszenia obszaru powierzchni. Copilot może zwrócić listę zasad usługi w bieżącej dzierżawie albo informacje o rejestracji aplikacji wielodostępnej poza dzierżawą użytkownika lub szczegóły, czy określona zasada usługi jest zarejestrowana poza dzierżawą.

Notatka

Jason może uzyskać częściową listę aplikacji w rozwiązaniu Security Copilot i pełną listę za pośrednictwem linku do zapytania Microsoft Graph Explorer w dolnej części odpowiedzi.

Używa następujących monitów, aby uzyskać informacje, których potrzebuje:

- Pokaż aplikacje poza moją dzierżawą

- Jak wiele aplikacji jest spoza mojego dzierżawcy?

Koryguj

Korzystając z rozwiązania Security Copilot, Jason jest w stanie zebrać kompleksowe informacje o ryzyku oraz podstawowe dane dotyczące aplikacji i głównych usług w dzierżawie Microsoft Entra. Po zakończeniu oceny Jason podejmuje działania naprawcze, aby naprawić ryzykowne aplikacje. Copilot ds. bezpieczeństwa udostępnia łącza do centrum administracyjnego Microsoft Entra w odpowiedziach dla administratorów w celu podjęcia odpowiednich działań korygujących.

Czyta o zarządzania dostępem i zabezpieczeniami dla aplikacji, tożsamości obciążeń zabezpieczeń, ochrony przed wyłudzaniem zgodyi podręczniki odpowiedzi w celu określenia możliwych działań do wykonania.

Następne kroki

Dowiedz się więcej o:

- Zarządzanie dostępem do aplikacji i zabezpieczeniami

- Co to jest ryzyko w ochronie identyfikatorów?

- Zabezpieczanie tożsamości obciążeń przy użyciu usługi Microsoft Entra ID Protection

- Ochrona przed wyłudzaniem zgody — identyfikator Entra firmy Microsoft | Microsoft Learn

- badanie naruszonych i złośliwych aplikacji

- Reagowanie na zagrożenia tożsamości poprzez podsumowanie ryzykownych użytkowników