Szybki start: bezproblemowe logowanie jednokrotne firmy Microsoft

Firma Microsoft Entra bezproblemowe logowanie jednokrotne (Bezproblemowe logowanie jednokrotne) automatycznie loguje użytkowników, gdy korzystają z firmowych komputerów stacjonarnych połączonych z siecią firmową. Bezproblemowe logowanie jednokrotne zapewnia użytkownikom łatwy dostęp do aplikacji opartych na chmurze bez korzystania z innych składników lokalnych.

Aby wdrożyć bezproblemowe logowanie jednokrotne dla usługi Microsoft Entra ID przy użyciu programu Microsoft Entra Connect, wykonaj kroki opisane w poniższych sekcjach.

Sprawdź wymagania wstępne

Upewnij się, że obowiązują następujące wymagania wstępne:

Skonfiguruj serwer Microsoft Entra Connect: jeśli używasz uwierzytelniania przekazywanego jako metody logowania, nie jest wymagane żadne inne sprawdzenie wymagań wstępnych. Jeśli używasz synchronizacji skrótów haseł jako metody logowania i istnieje zapora między programem Microsoft Entra Connect i identyfikatorem Microsoft Entra ID, upewnij się, że:

Używasz programu Microsoft Entra Connect w wersji 1.1.644.0 lub nowszej.

Jeśli zapora lub serwer proxy zezwala, dodaj połączenia do listy dozwolonych adresów

*.msappproxy.netURL za pośrednictwem portu 443. Jeśli potrzebujesz określonego adresu URL zamiast symbolu wieloznakowego dla konfiguracji serwera proxy, możesz skonfigurowaćtenantid.registration.msappproxy.net, gdzietenantidjest identyfikatorEM GUID dzierżawy, dla której konfigurujesz tę funkcję. Jeśli wyjątki serwera proxy oparte na adresach URL nie są możliwe w organizacji, możesz zamiast tego zezwolić na dostęp do zakresów adresów IP centrum danych platformy Azure, które są aktualizowane co tydzień. To wymaganie wstępne ma zastosowanie tylko wtedy, gdy włączysz funkcję bezproblemowego logowania jednokrotnego. Nie jest to wymagane w przypadku bezpośrednich logów użytkownika.Uwaga

- Microsoft Entra Connect w wersji 1.1.557.0, 1.1.558.0, 1.1.561.0 i 1.1.614.0 ma problem związany z synchronizacją skrótów haseł. Jeśli nie zamierzasz używać synchronizacji skrótów haseł w połączeniu z uwierzytelnianiem przekazywanym, zapoznaj się z informacjami o wersji programu Microsoft Entra Connect, aby dowiedzieć się więcej.

Użyj obsługiwanej topologii programu Microsoft Entra Connect: upewnij się, że używasz jednej z obsługiwanych topologii programu Microsoft Entra Connect.

Uwaga

Bezproblemowe logowanie jednokrotne obsługuje wiele lokalnych lasów usługi Active Directory systemu Windows Server (Windows Server AD), niezależnie od tego, czy istnieją między nimi relacje zaufania usługi AD systemu Windows Server.

Skonfiguruj poświadczenia administratora domeny: musisz mieć poświadczenia administratora domeny dla każdego lasu usługi AD systemu Windows Server, który:

- Synchronizacja z identyfikatorem Entra firmy Microsoft jest synchronizowana za pośrednictwem programu Microsoft Entra Connect.

- Zawiera użytkowników, dla których chcesz włączyć bezproblemowe logowanie jednokrotne.

Włącz nowoczesne uwierzytelnianie: aby korzystać z tej funkcji, musisz włączyć nowoczesne uwierzytelnianie w dzierżawie.

Użyj najnowszych wersji klientów platformy Microsoft 365: aby uzyskać środowisko logowania dyskretnego z klientami platformy Microsoft 365 (na przykład w programie Outlook, Word lub Excel), użytkownicy muszą używać wersji 16.0.8730.xxxx lub nowszej.

Uwaga

Jeśli masz wychodzący serwer proxy HTTP, upewnij się, że adres URL autologon.microsoftazuread-sso.com znajduje się na liście dozwolonych. Należy jawnie określić ten adres URL, ponieważ symbol wieloznaczny może nie zostać zaakceptowany.

Włączanie funkcji

Włącz bezproblemowe logowanie jednokrotne za pośrednictwem usługi Microsoft Entra Connect.

Uwaga

Jeśli program Microsoft Entra Connect nie spełnia Twoich wymagań, możesz włączyć bezproblemowe logowanie jednokrotne przy użyciu programu PowerShell. Użyj tej opcji, jeśli masz więcej niż jedną domenę dla lasu usługi AD systemu Windows Server i chcesz zastosować domenę docelową w celu włączenia bezproblemowego logowania jednokrotnego dla.

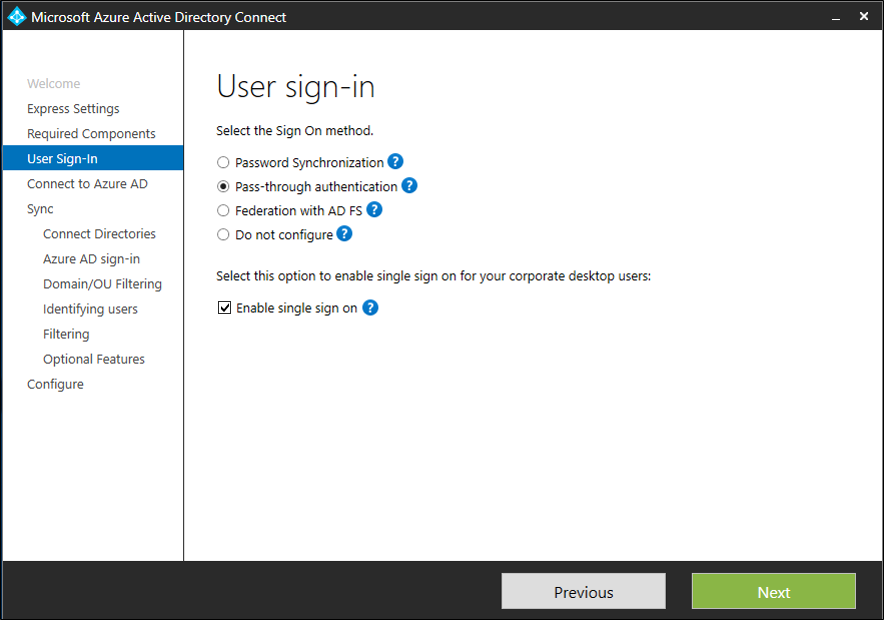

Jeśli przeprowadzasz nową instalację programu Microsoft Entra Connect, wybierz niestandardową ścieżkę instalacji. Na stronie Logowanie użytkownika wybierz opcję Włącz logowanie jednokrotne.

Uwaga

Opcja jest dostępna do wybrania tylko wtedy, gdy wybrana metoda logowania to Synchronizacja skrótów haseł lub Uwierzytelnianie przekazywane.

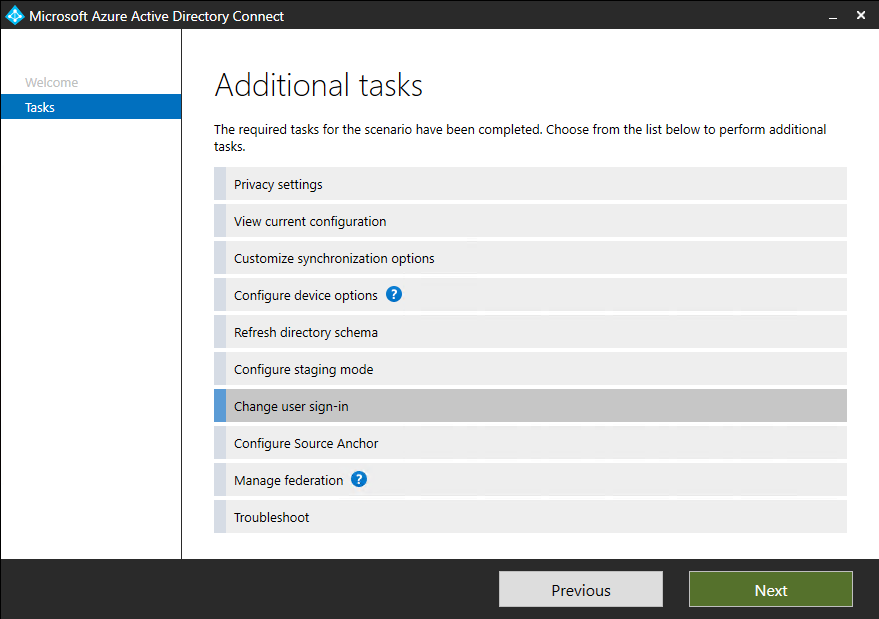

Jeśli masz już instalację programu Microsoft Entra Connect, w obszarze Dodatkowe zadania wybierz pozycję Zmień logowanie użytkownika, a następnie wybierz przycisk Dalej. Jeśli używasz programu Microsoft Entra Connect w wersji 1.1.880.0 lub nowszej, opcja Włącz logowanie jednokrotne jest domyślnie zaznaczona. Jeśli używasz starszej wersji programu Microsoft Entra Connect, wybierz opcję Włącz logowanie jednokrotne .

Przejdź przez kreatora do strony Włączanie logowania jednokrotnego . Podaj poświadczenia administratora domeny dla każdego lasu usługi AD systemu Windows Server, który:

- Synchronizacja z identyfikatorem Entra firmy Microsoft jest synchronizowana za pośrednictwem programu Microsoft Entra Connect.

- Zawiera użytkowników, dla których chcesz włączyć bezproblemowe logowanie jednokrotne.

Po zakończeniu pracy kreatora bezproblemowe logowanie jednokrotne jest włączone w dzierżawie.

Uwaga

Poświadczenia administratora domeny nie są przechowywane w programie Microsoft Entra Connect ani w identyfikatorze Entra Firmy Microsoft. Są one używane tylko do włączania tej funkcji.

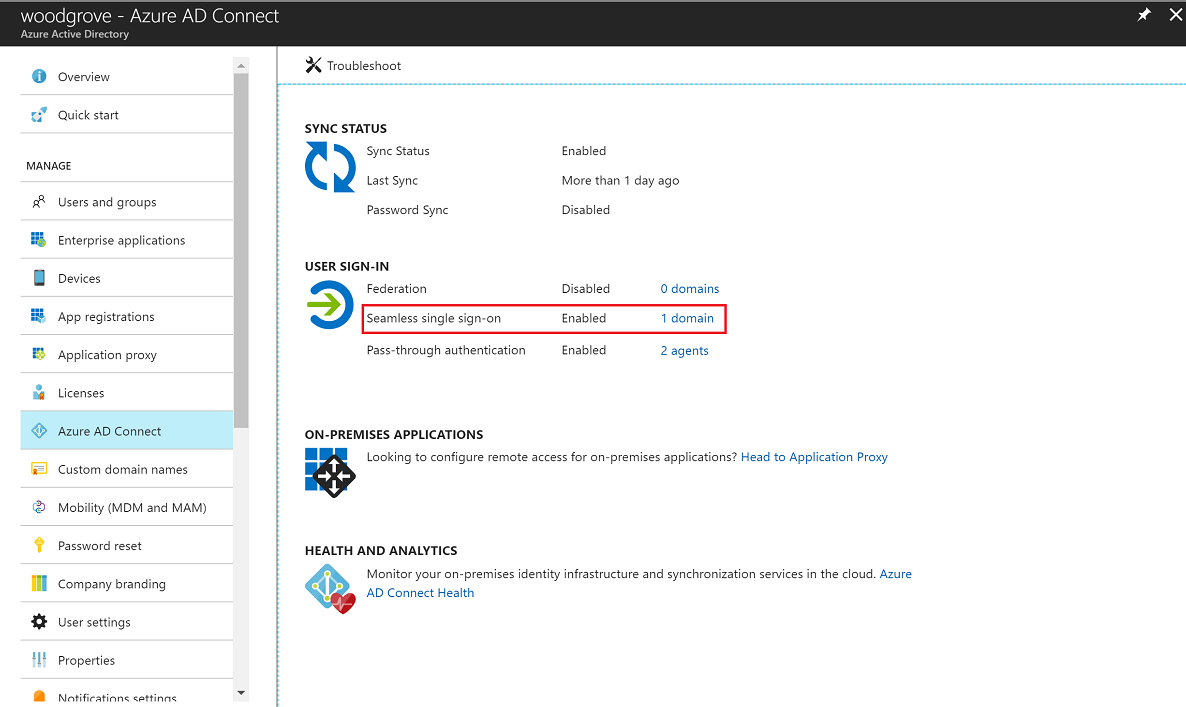

Aby sprawdzić, czy bezproblemowe logowanie jednokrotne zostało poprawnie włączone:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator tożsamości hybrydowej.

- Przejdź do >>— synchronizacja programu Microsoft Entra Connect>Connect.

- Sprawdź, czy dla bezproblemowego logowania jednokrotnego ustawiono wartość Włączone.

Ważne

Bezproblemowe logowanie jednokrotne tworzy konto komputera o nazwie AZUREADSSOACC w każdym lesie usługi AD systemu Windows Server w lokalnym katalogu usługi AD systemu Windows Server. Konto AZUREADSSOACC komputera musi być silnie chronione ze względów bezpieczeństwa. Tylko konta administratora domeny powinny być dozwolone do zarządzania kontem komputera. Upewnij się, że delegowanie protokołu Kerberos na koncie komputera jest wyłączone i że żadne inne konto w usłudze AD systemu Windows Server ma uprawnienia delegowania na AZUREADSSOACC koncie komputera. Przechowuj konta komputerów w jednostce organizacyjnej, aby były bezpieczne przed przypadkowym usunięciem, a tylko administratorzy domeny mogą uzyskać do nich dostęp.

Uwaga

Jeśli używasz architektur ograniczania ryzyka ataków typu Pass-the-Hash i Credential Theft w środowisku lokalnym, wprowadź odpowiednie zmiany, aby upewnić się, że AZUREADSSOACC konto komputera nie znajduje się w kontenerze Kwarantanna.

Wdrażanie funkcji

Możesz stopniowo wdrażać bezproblemowe logowanie jednokrotne dla użytkowników, korzystając z instrukcji podanych w następnych sekcjach. Zacznij od dodania następującego adresu URL usługi Microsoft Entra do wszystkich lub wybranych ustawień strefy intranetowej użytkownika za pomocą zasad grupy w usłudze AD systemu Windows Server:

https://autologon.microsoftazuread-sso.com

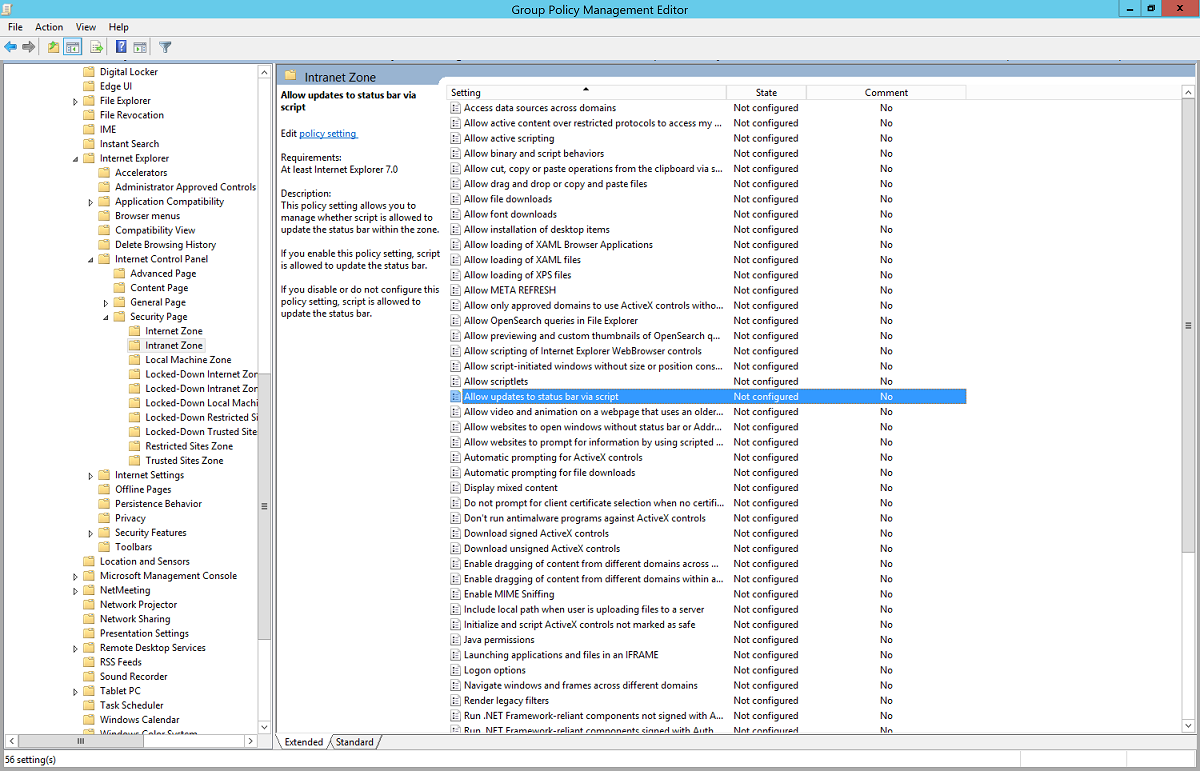

Należy również włączyć ustawienie zasad strefy intranetowej o nazwie Zezwalaj na aktualizacje paska stanu za pośrednictwem skryptu za pośrednictwem zasad grupy.

Uwaga

Poniższe instrukcje działają tylko w przypadku przeglądarek Internet Explorer, Microsoft Edge i Google Chrome w systemie Windows (jeśli przeglądarka Google Chrome udostępnia zestaw zaufanych adresów URL witryn w programie Internet Explorer). Dowiedz się, jak skonfigurować Mozilla Firefox i Google Chrome w systemie macOS.

Dlaczego należy zmodyfikować ustawienia strefy intranetowej użytkownika

Domyślnie przeglądarka automatycznie oblicza prawidłową strefę ( Internet lub intranet) z określonego adresu URL. Na przykład http://contoso/ mapuje się na strefę intranetową i http://intranet.contoso.com/ mapuje na strefę internetową (ponieważ adres URL zawiera kropkę). Przeglądarki nie wysyłają biletów Protokołu Kerberos do punktu końcowego chmury, takiego jak adres URL firmy Microsoft Entra, chyba że jawnie dodasz adres URL do strefy intranetowej przeglądarki.

Istnieją dwa sposoby modyfikowania ustawień strefy intranetowej użytkownika:

| Opcja | Zagadnienia dotyczące administratora | Środowisko użytkownika |

|---|---|---|

| Zasady grupy | Administrator blokuje edytowanie ustawień strefy intranetowej | Użytkownicy nie mogą modyfikować własnych ustawień |

| Preferencje zasad grupy | Administrator zezwala na edytowanie ustawień strefy intranetowej | Użytkownicy mogą modyfikować własne ustawienia |

Szczegółowe kroki zasad grupy

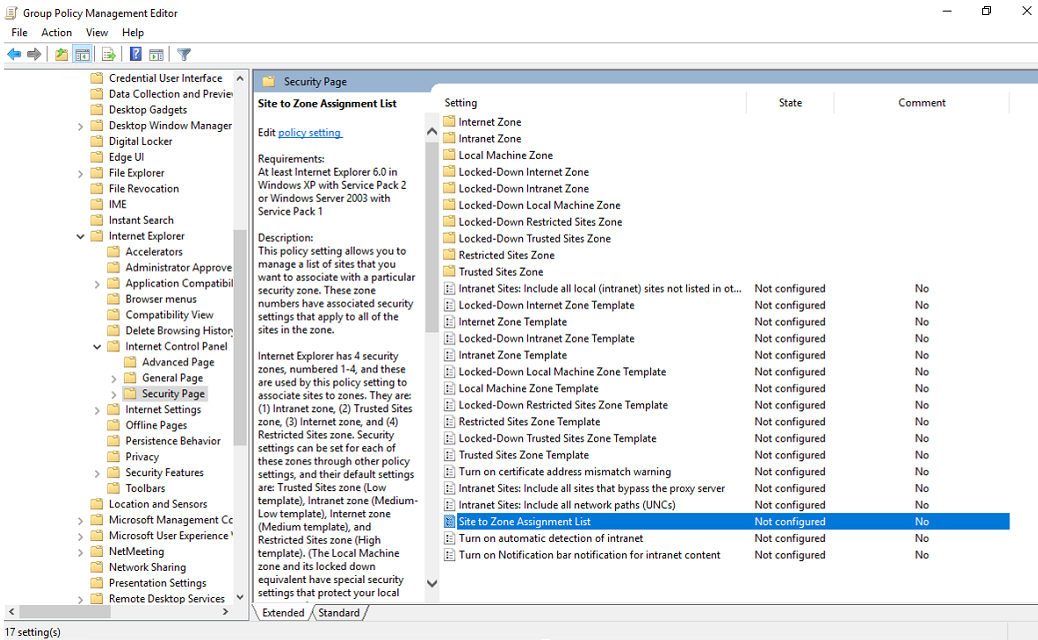

Otwórz narzędzie Edytor zarządzania zasadami grupy.

Edytuj zasady grupy, które są stosowane do niektórych lub wszystkich Twoich użytkowników. W tym przykładzie użyto domyślnych zasad domeny.

Przejdź do pozycji Zasady>>użytkownika Szablony>administracyjne Składniki>systemu Windows Internet Explorer>Internet Panel sterowania> Strona zabezpieczeń. Wybierz pozycję Lista przypisań lokacji do strefy.

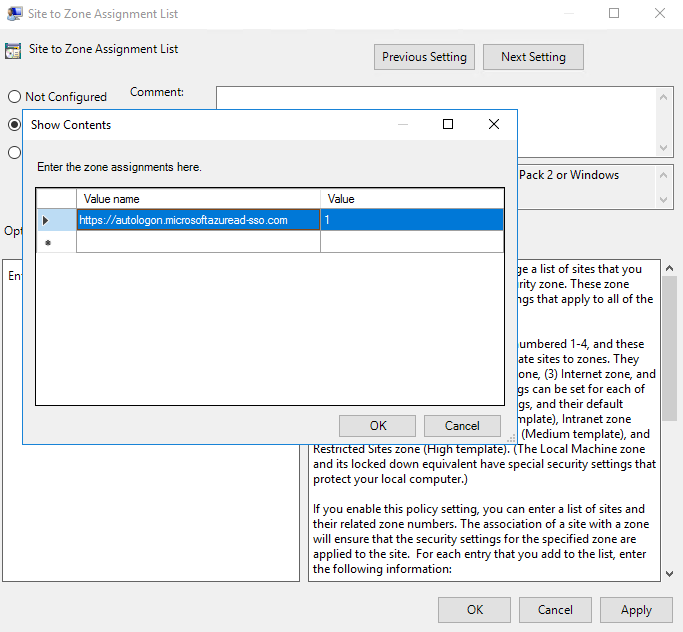

Włącz zasady, a następnie wprowadź następujące wartości w oknie dialogowym:

Nazwa wartości: adres URL usługi Microsoft Entra, pod którym są przekazywane bilety Protokołu Kerberos.

Wartość (dane): 1 wskazuje strefę intranetową.

Wynik wygląda następująco:

Nazwa wartości:

https://autologon.microsoftazuread-sso.comWartość (dane): 1

Uwaga

Jeśli chcesz uniemożliwić niektórym użytkownikom korzystanie z bezproblemowego logowania jednokrotnego (na przykład jeśli ci użytkownicy loguje się w udostępnionych kioskach), ustaw powyższe wartości na 4. Ta akcja powoduje dodanie adresu URL entra firmy Microsoft do strefy z ograniczeniami i bezproblemowe logowanie jednokrotne kończy się niepowodzeniem dla użytkowników przez cały czas.

Wybierz pozycję OK, a następnie ponownie wybierz opcję OK.

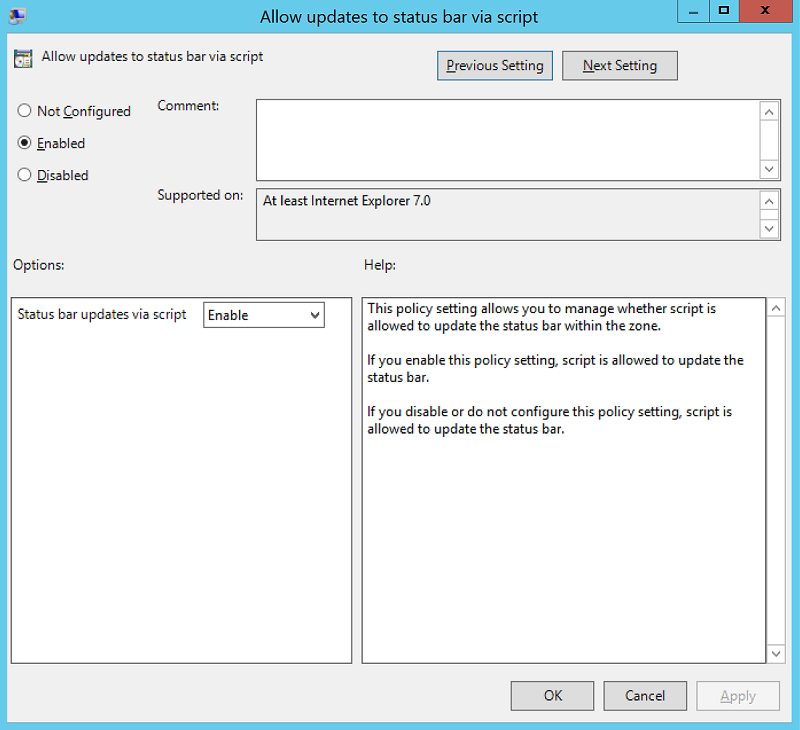

Przejdź do pozycji Zasady>>użytkownika Szablony>systemu Windows Internet Explorer>Internet Panel sterowania> Strona zabezpieczeń Strefa intranetowa.> Wybierz pozycję Zezwalaj na aktualizacje na pasku stanu za pomocą skryptu.

Włącz ustawienie zasad, a następnie wybierz przycisk OK.

Szczegółowe kroki preferencji zasad grupy

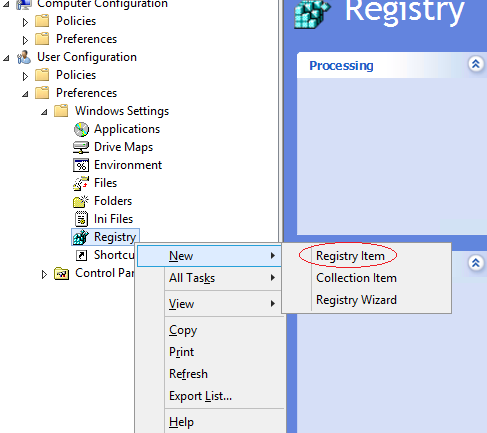

Otwórz narzędzie Edytor zarządzania zasadami grupy.

Edytuj zasady grupy, które są stosowane do niektórych lub wszystkich Twoich użytkowników. W tym przykładzie użyto domyślnych zasad domeny.

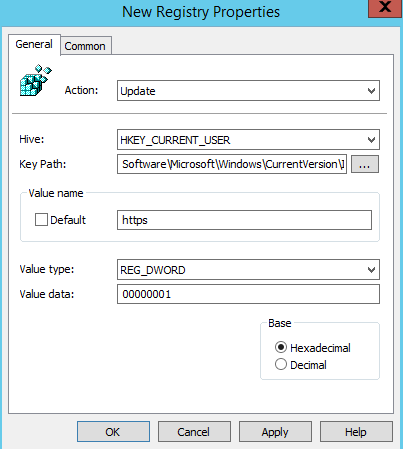

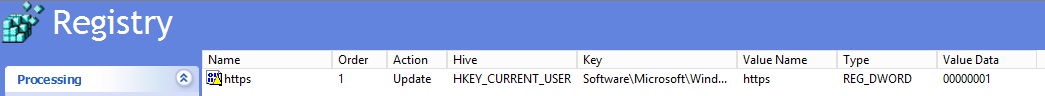

Przejdź do obszaru Preferencje>>użytkownika Ustawienia>systemu Windows Nowy> rejestru.>

Wprowadź lub wybierz następujące wartości, jak pokazano, a następnie wybierz przycisk OK.

Ścieżka klucza: Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\microsoftazuread-sso.com\autologon

Nazwa wartości: https

Typ wartości: REG_DWORD

Dane wartości: 00000001

Inne kwestie dotyczące przeglądarek

W następnych sekcjach opisano bezproblemowe logowanie jednokrotne specyficzne dla różnych typów przeglądarek.

Mozilla Firefox (wszystkie platformy)

Jeśli używasz ustawień zasad uwierzytelniania w środowisku, upewnij się, że do sekcji SPNEGO dodasz adres URL firmy Microsoft Entra (https://autologon.microsoftazuread-sso.com). Możesz również ustawić opcję PrivateBrowsing na wartość true, aby zezwolić na bezproblemowe logowanie jednokrotne w trybie przeglądania prywatnego.

Safari (macOS)

Upewnij się, że maszyna z systemem macOS jest przyłączona do usługi AD systemu Windows Server.

Instrukcje dotyczące dołączania urządzenia z systemem macOS do usługi AD systemu Windows Server znajdują się poza zakresem tego artykułu.

Przeglądarka Microsoft Edge oparta na Chromium (wszystkie platformy)

Jeśli przesłonięliśmy ustawienia zasad AuthNegotiateDelegateAllowlist lub AuthServerAllowlist w danym środowisku, upewnij się, że do tych ustawień zasad dodano również adres URL entra firmy Microsoft (https://autologon.microsoftazuread-sso.com).

Przeglądarka Microsoft Edge oparta na chromium (macOS i innych platformach innych niż Windows)

W przypadku przeglądarki Microsoft Edge opartej na chromium na systemach macOS i innych platformach innych niż Windows zobacz przeglądarkę Microsoft Edge opartą na liście zasad Chromium, aby uzyskać informacje na temat dodawania adresu URL entra firmy Microsoft do zintegrowanego uwierzytelniania na liście dozwolonych.

Google Chrome (wszystkie platformy)

Jeśli przesłonięliśmy ustawienia zasad AuthNegotiateDelegateAllowlist lub AuthServerAllowlist w danym środowisku, upewnij się, że do tych ustawień zasad dodano również adres URL entra firmy Microsoft (https://autologon.microsoftazuread-sso.com).

macOS

Korzystanie z rozszerzeń zasad grupy usługi Active Directory innych firm w celu wdrożenia adresu URL firmy Microsoft w przeglądarce Firefox i Google Chrome dla użytkowników systemu macOS wykracza poza zakres tego artykułu.

Znane ograniczenia przeglądarki

Bezproblemowe logowanie jednokrotne nie działa w programie Internet Explorer, jeśli przeglądarka jest uruchomiona w rozszerzonym trybie chronionym. Bezproblemowe logowanie jednokrotne obsługuje następną wersję przeglądarki Microsoft Edge opartą na chromium i działa w trybie InPrivate i gościa zgodnie z projektem. Przeglądarka Microsoft Edge (starsza wersja) nie jest już obsługiwana.

Może być konieczne skonfigurowanie AmbientAuthenticationInPrivateModesEnabled dla użytkowników-gości lub InPrivate na podstawie odpowiedniej dokumentacji:

Testowanie bezproblemowego logowania jednokrotnego

Aby przetestować funkcję dla określonego użytkownika, upewnij się, że obowiązują wszystkie następujące warunki:

- Użytkownik loguje się na urządzeniu firmowym.

- Urządzenie jest przyłączone do domeny usługi AD systemu Windows Server. Urządzenie nie musi być przyłączone do firmy Microsoft.

- Urządzenie ma bezpośrednie połączenie z kontrolerem domeny, w firmowej sieci przewodowej lub bezprzewodowej albo za pośrednictwem połączenia dostępu zdalnego, takiego jak połączenie sieci VPN.

- Ta funkcja została wdrożona dla tego użytkownika za pomocą zasad grupy.

Aby przetestować scenariusz, w którym użytkownik wprowadza nazwę użytkownika, ale nie hasło:

- Zaloguj się do https://myapps.microsoft.com. Pamiętaj, aby wyczyścić pamięć podręczną przeglądarki lub użyć nowej sesji przeglądarki prywatnej z dowolną z obsługiwanych przeglądarek w trybie prywatnym.

Aby przetestować scenariusz, w którym użytkownik nie musi wprowadzać nazwy użytkownika lub hasła, wykonaj jedną z następujących czynności:

- Zaloguj się do

https://myapps.microsoft.com/contoso.onmicrosoft.com. Pamiętaj, aby wyczyścić pamięć podręczną przeglądarki lub użyć nowej sesji przeglądarki prywatnej z dowolną z obsługiwanych przeglądarek w trybie prywatnym. Zastąpcontosociąg nazwą dzierżawy. - Zaloguj się do

https://myapps.microsoft.com/contoso.comnowej sesji przeglądarki prywatnej. Zastąpcontoso.comelement zweryfikowaną domeną (nie domeną federacyjną) w dzierżawie.

Przerzucanie kluczy

W obszarze Włącz tę funkcję program Microsoft Entra Connect tworzy konta komputerów (reprezentujące identyfikator entra firmy Microsoft) we wszystkich lasach usługi AD systemu Windows Server, w których włączono bezproblemowe logowanie jednokrotne. Aby dowiedzieć się więcej, zobacz Microsoft Entra seamless single sign-on: Technical deep dive (Bezproblemowe logowanie jednokrotne firmy Microsoft: szczegółowe informacje techniczne).

Ważne

Klucz odszyfrowywania Kerberos na koncie komputera, jeśli wycieknie, może służyć do generowania biletów Protokołu Kerberos dla dowolnego zsynchronizowanego użytkownika. Złośliwi aktorzy mogą następnie personifikować logowania firmy Microsoft Entra dla użytkowników, których bezpieczeństwo zostanie naruszone. Zdecydowanie zalecamy okresowe przerzucanie tych kluczy odszyfrowywania Kerberos lub co najmniej raz na 30 dni.

Aby uzyskać instrukcje dotyczące sposobu przerzucania kluczy, zobacz Bezproblemowe logowanie jednokrotne firmy Microsoft Entra: często zadawane pytania.

Ważne

Nie musisz wykonywać tego kroku natychmiast po włączeniu tej funkcji. Przerzuć klucze odszyfrowywania Kerberos co najmniej raz na 30 dni.

Następne kroki

- Szczegółowe informacje techniczne: Dowiedz się, jak działa funkcja bezproblemowego logowania jednokrotnego.

- Często zadawane pytania: Uzyskaj odpowiedzi na często zadawane pytania dotyczące bezproblemowego logowania jednokrotnego.

- Rozwiązywanie problemów: Dowiedz się, jak rozwiązywać typowe problemy z funkcją bezproblemowego logowania jednokrotnego.

- UserVoice: użyj forum Microsoft Entra, aby zgłosić nowe żądania funkcji.