Samouczek: konfigurowanie przycisku F5 BIG-IP easy dla logowania jednokrotnego do programu Oracle JDE

Z tego samouczka dowiesz się, jak zabezpieczyć usługę Oracle JD Edwards (JDE) przy użyciu identyfikatora Entra firmy Microsoft, korzystając z konfiguracji z przewodnikiem F5 BIG-IP Easy Button.

Zintegruj big-IP z identyfikatorem Entra firmy Microsoft, aby uzyskać wiele korzyści:

- Ulepszone zarządzanie Zero Trust dzięki wstępnemu uwierzytelnianiu Microsoft Entra oraz dostępowi warunkowemu.

- Zobacz: Platforma Zero Trust w celu włączenia pracy zdalnej

- Zobacz Co to jest dostęp warunkowy?

- Logowanie jednokrotne (SSO) między Microsoft Entra ID i opublikowanymi usługami BIG-IP

- Zarządzanie tożsamościami i dostępem z centrum administracyjnego firmy Microsoft Entra

Więcej informacji:

- Integrowanie F5 BIG-IP z identyfikatorem Entra firmy Microsoft

- Włączanie logowania jednokrotnego w przypadku aplikacji dla przedsiębiorstw

Opis scenariusza

W tym samouczku do zarządzania dostępem do chronionej zawartości używa się aplikacji Oracle JDE przy użyciu nagłówków autoryzacji HTTP.

Starsze aplikacje nie mają nowoczesnych protokołów do obsługi integracji z firmą Microsoft Entra. Modernizacja jest kosztowna, wymaga planowania i wprowadza potencjalne ryzyko przestoju. Zamiast tego użyj kontrolera dostarczania aplikacji F5 BIG-IP (ADC), aby wypełnić lukę między starszymi aplikacjami a nowoczesnym zarządzaniem tożsamością, z przejściem między protokołami.

Umieszczasz BIG-IP przed aplikacją, aby nałożyć usługę z wstępnym uwierzytelnianiem Microsoft Entra i logowaniem jednokrotnego dostępu (SSO) opartym na nagłówkach. Ta akcja poprawia stan zabezpieczeń aplikacji.

Architektura scenariusza

Rozwiązanie SHA dla tego scenariusza składa się z kilku składników:

- Aplikacja Oracle JDE — opublikowana usługa BIG-IP zabezpieczona przez Microsoft Entra SHA

-

Microsoft Entra ID — dostawca tożsamości Security Assertion Markup Language (SAML), który weryfikuje poświadczenia użytkownika, dostęp warunkowy oraz SSO oparte na SAML do BIG-IP.

- W przypadku logowania jednokrotnego Microsoft Entra ID udostępnia atrybuty sesji do BIG-IP.

-

BIG-IP — serwer proxy zwrotny i dostawca usług SAML (SP) dla aplikacji

- BIG-IP deleguje uwierzytelnianie do dostawcy tożsamości SAML, a następnie wykonuje logowanie jednokrotne oparte na nagłówkach do usługi Oracle.

W tym samouczku SHA obsługuje przepływy inicjowane przez dostawcę usług (SP) i dostawcę tożsamości (IdP). Na poniższym diagramie przedstawiono przepływ inicjowany przez dostawcę usług.

- Użytkownik łączy się z punktem końcowym aplikacji (BIG-IP).

- Zasada dostępu BIG-IP APM przekierowuje użytkownika do Microsoft Entra ID (SAML IdP).

- Firma Microsoft Entra wstępnie uwierzytelnia użytkownika i stosuje zasady dostępu warunkowego.

- Użytkownik jest przekierowywany do adresu BIG-IP (SAML SP). Logowanie jednokrotne (SSO) odbywa się przy użyciu wystawionego tokenu SAML.

- BIG-IP wprowadza atrybuty firmy Microsoft Entra jako nagłówki w żądaniu aplikacji.

- Aplikacja autoryzuje żądanie i zwraca ładunek.

Wymagania wstępne

- Bezpłatne konto microsoft Entra ID lub nowsze

- Jeśli go nie masz, uzyskaj bezpłatne konto platformy Azure

- BIG-IP lub BIG-IP Virtual Edition (VE) na platformie Azure

- Zobacz Wdrażanie maszyny wirtualnej F5 BIG-IP Virtual Edition na platformie Azure

- Dowolne z następujących licencji F5 BIG-IP:

- F5 BIG-IP® najlepszy pakiet

- Licencja autonomiczna F5 BIG-IP APM

- Licencja dodatku F5 BIG-IP APM na istniejącą licencję BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90-dniowa licencja na pełną wersję próbną funkcji BIG-IP

- Tożsamości użytkowników synchronizowane z katalogu lokalnego do identyfikatora Entra firmy Microsoft lub utworzone w usłudze Microsoft Entra ID i przepływane z powrotem do katalogu lokalnego

- Jedna z następujących ról: Administrator aplikacji w chmurze lub Administrator aplikacji

- Certyfikat sieci Web SSL do publikowania usług za pośrednictwem protokołu HTTPS lub użyj domyślnych certyfikatów BIG-IP do testowania

- Zobacz Wdrażanie maszyny wirtualnej F5 BIG-IP Virtual Edition na platformie Azure

- Środowisko Oracle JDE

Konfiguracja BIG-IP

W tym samouczku użyto Konfiguracji Przewodnikowej 16.1 z szablonem 'Easy Button'. Dzięki przyciskowi Easy Button administratorzy nie przechodzą między Microsoft Entra ID a BIG-IP, aby włączyć usługi dla SHA. Kreator konfiguracji z przewodnikiem APM i program Microsoft Graph obsługują wdrażanie i zarządzanie zasadami. Integracja zapewnia, że aplikacje obsługują federację tożsamości, logowanie jednokrotne i dostęp warunkowy.

Uwaga

Zastąp przykładowe ciągi lub wartości w tym samouczku tymi wartościami, które używasz w swoim środowisku.

Zarejestruj przycisk Łatwy

Zanim klient lub usługa uzyskuje dostęp do programu Microsoft Graph, Platforma tożsamości Microsoft musi mu ufać.

Dowiedz się więcej: Szybki start: rejestrowanie aplikacji przy użyciu Platforma tożsamości Microsoft

Poniższe instrukcje ułatwiają utworzenie rejestracji aplikacji dla dzierżawcy w celu autoryzacji dostępu do Graph za pomocą Easy Button. Przy użyciu tych uprawnień BIG-IP wypycha konfiguracje w celu ustanowienia zaufania między instancją SAML SP dla opublikowanej aplikacji a Microsoft Entra ID jako dostawcą tożsamości SAML.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do Identity>Aplikacje>Rejestracje aplikacji>Nowa rejestracja.

Wprowadź nazwę aplikacji.

Dla kont tylko w tym katalogu organizacyjnym określ, kto używa aplikacji.

Wybierz pozycję Zarejestruj.

Przejdź do Uprawnienia API.

Autoryzuj następujące uprawnienia aplikacji programu Microsoft Graph:

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Katalog.Czytaj.Wszystko

- Group.Read.All

- TożsamośćRyzykownegoUżytkownika.Czytaj.Wszystko

- Polityka.Odczyt.Wszystko

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Udziel zgody administratora organizacji.

Przejdź do Certyfikaty i Sekrety.

Wygeneruj nowy klucz tajny klienta i zanotuj go.

Przejdź do Przegląd i zapisz identyfikator klienta oraz identyfikator dzierżawy

Konfigurowanie przycisku Easy

Rozpocznij kierowaną konfigurację APM.

Uruchom szablon Easy Button.

Przejdź do Konfiguracji z przewodnikiem>.

Wybierz pozycję Integracja z firmą Microsoft.

Wybierz pozycję Microsoft Entra Application.

Przejrzyj sekwencję konfiguracji.

Wybierz Dalej

Postępuj zgodnie z sekwencją konfiguracji.

Właściwości konfiguracji

Użyj karty właściwości konfiguracji , aby utworzyć nowe konfiguracje aplikacji i obiekty logowania jednokrotnego. Sekcja Szczegóły konta usługi platformy Azure reprezentuje klienta zarejestrowanego w tenancie Microsoft Entra jako aplikację. Użyj ustawień klienta OAuth BIG-IP, aby zarejestrować Dostawcę Usług SAML w tenancie, z właściwościami SSO. Easy Button wykonuje tę akcję dla usług BIG-IP udostępnionych i włączonych z obsługą SHA.

Uwaga

Niektóre z następujących ustawień są globalne. Możesz użyć ich ponownie, aby opublikować więcej aplikacji.

- W przypadku SSO (Single Sign-On) i nagłówków HTTP wybierz Włącz.

- Wprowadź zanotowany identyfikator dzierżawy, identyfikator klienta i wpis tajny klienta.

- Upewnij się, że BIG-IP nawiązuje połączenie z najemcą.

- Wybierz Dalej

Dostawca usług

Ustawienia dostawcy usług definiują właściwości wystąpienia usługi SAML SP aplikacji chronionej za pomocą algorytmu SHA.

W polu Host wprowadź publiczną nazwę FQDN zabezpieczonej aplikacji.

W polu Identyfikator jednostki wprowadź identyfikator używany przez firmę Microsoft Entra ID w celu zidentyfikowania dostawcy usługi SAML żądającego tokenu.

(Opcjonalnie) W obszarze Ustawienia zabezpieczeń wskaż, że Microsoft Entra ID szyfruje wystawiane asercje SAML. Ta opcja zwiększa pewność, że tokeny zawartości nie są przechwytywane ani nie zostały naruszone.

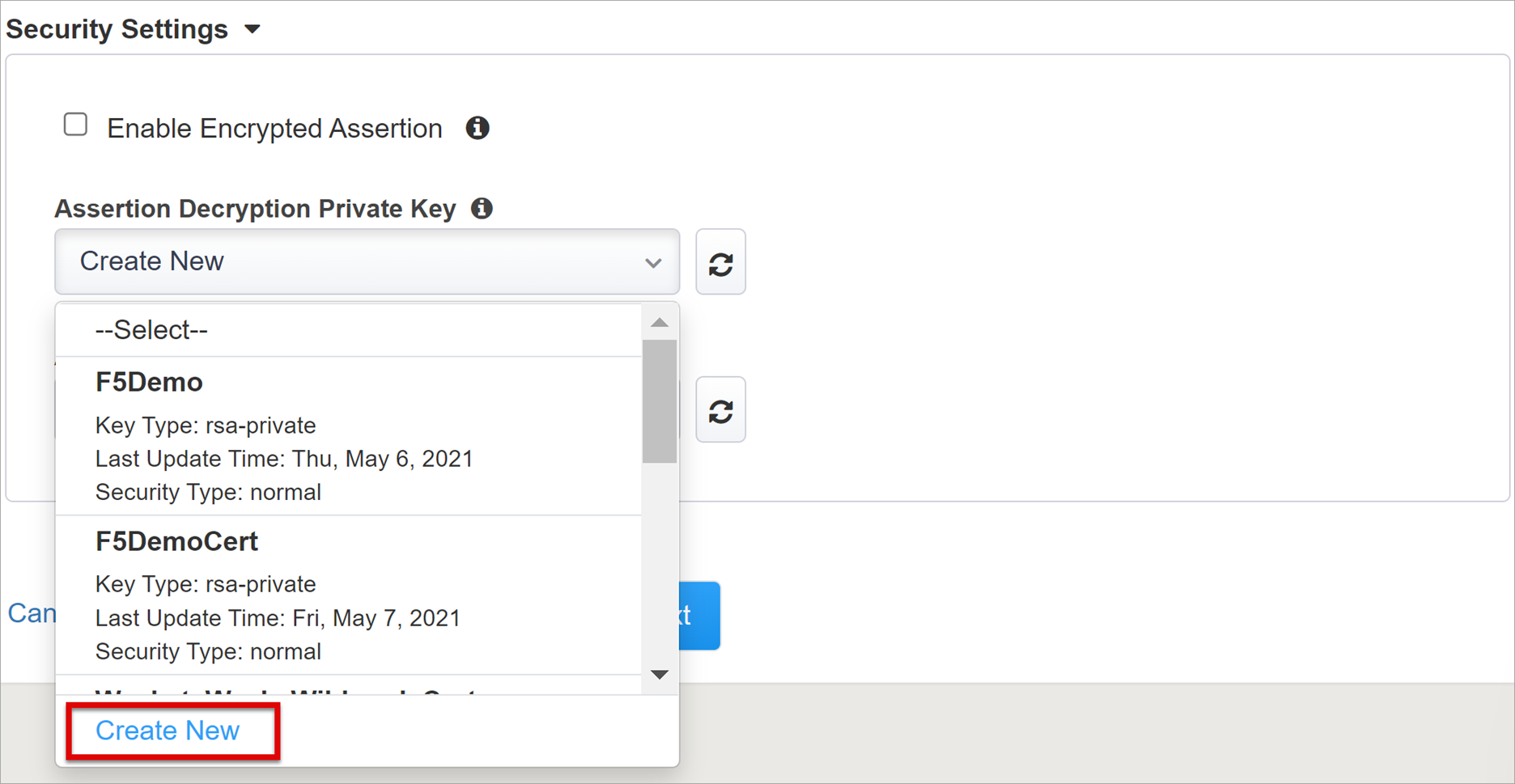

Z listy Klucz prywatny do odszyfrowywania asercji wybierz pozycję Utwórz nowy.

Wybierz przycisk OK.

Zostanie wyświetlone okno dialogowe Importowanie certyfikatu SSL i kluczy na nowej karcie.

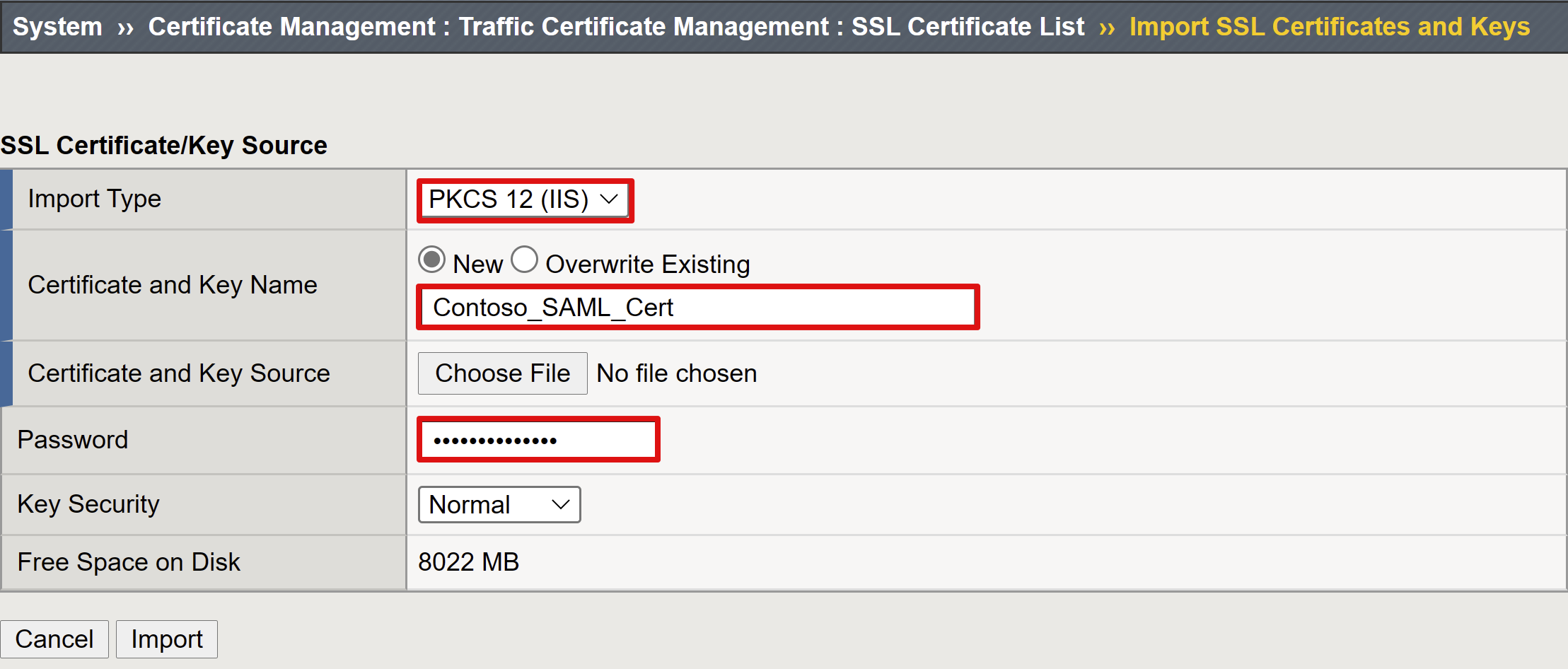

W obszarze Typ importu wybierz pozycję PKCS 12 (IIS). Ta opcja importuje certyfikat i klucz prywatny.

Zamknij kartę przeglądarki, aby powrócić do karty głównej.

W polu Włącz szyfrowaną asercję zaznacz pole wyboru.

Jeśli włączono szyfrowanie, z listy Prywatnego Klucza Odszyfrowywania Asercji wybierz swój certyfikat. Ten klucz prywatny jest przeznaczony dla certyfikatu używanego przez BIG-IP APM do odszyfrowywania asercji Microsoft Entra.

Jeśli włączyłeś szyfrowanie, z listy Certyfikaty odszyfrowywania asercji wybierz swój certyfikat. BIG-IP przesyła ten certyfikat do Microsoft Entra ID, aby szyfrować wystawione asercje SAML.

Microsoft Entra ID

Plik Easy Button zawiera szablony dla rozwiązań Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP i ogólnego szablonu SHA.

- Wybierz pozycję JD Edwards chroniony przez F5 BIG-IP.

- Wybierz Dodaj.

Konfiguracja platformy Azure

Wprowadź nazwę wyświetlaną dla aplikacji, którą BIG-IP tworzy w dzierżawie. Nazwa jest wyświetlana na ikonie w Moje aplikacje.

(Opcjonalnie) W polu Adres URL logowania wprowadź publiczną nazwę FQDN aplikacji PeopleSoft.

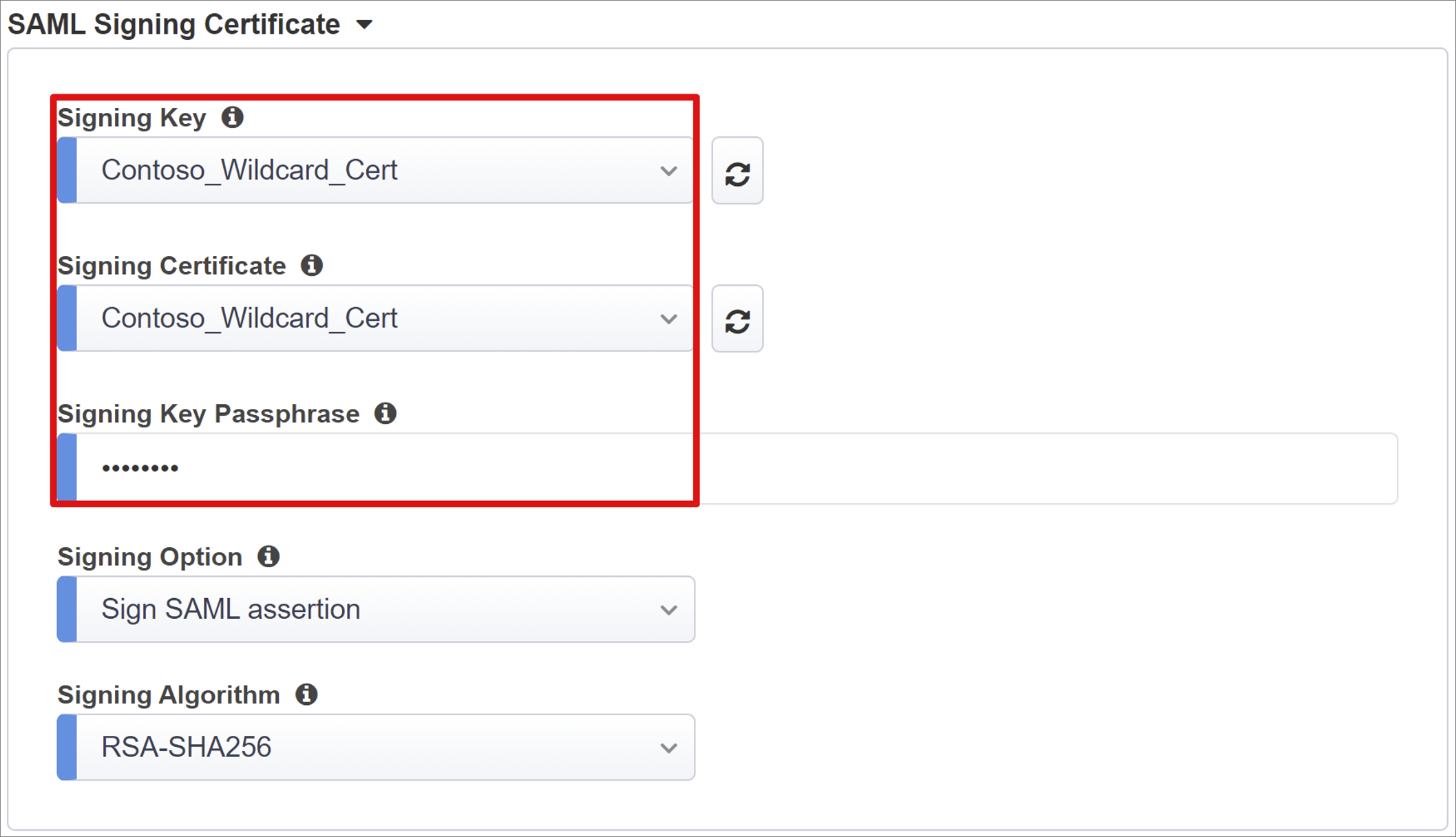

Obok Klucz podpisywania i Certyfikat podpisywania, wybierz odśwież. Ta akcja lokalizuje zaimportowany certyfikat.

W polu Hasło klucza podpisywania wprowadź hasło certyfikatu.

(Opcjonalnie) W obszarze Opcja podpisywania wybierz opcję. Ten wybór gwarantuje, że big-IP akceptuje tokeny i oświadczenia podpisane przez identyfikator Entra firmy Microsoft.

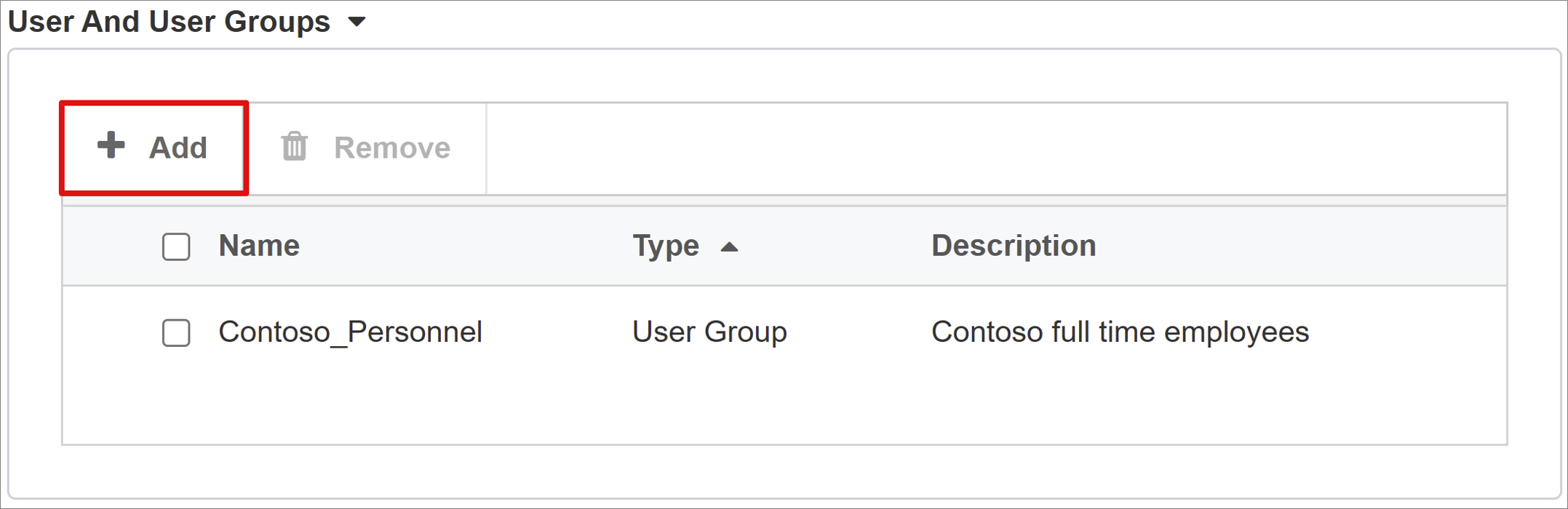

Użytkownicy i grupy użytkowników są dynamicznie odpytywane z dzierżawy Microsoft Entra.

Dodaj użytkownika lub grupę do testowania. W przeciwnym razie odmowa dostępu.

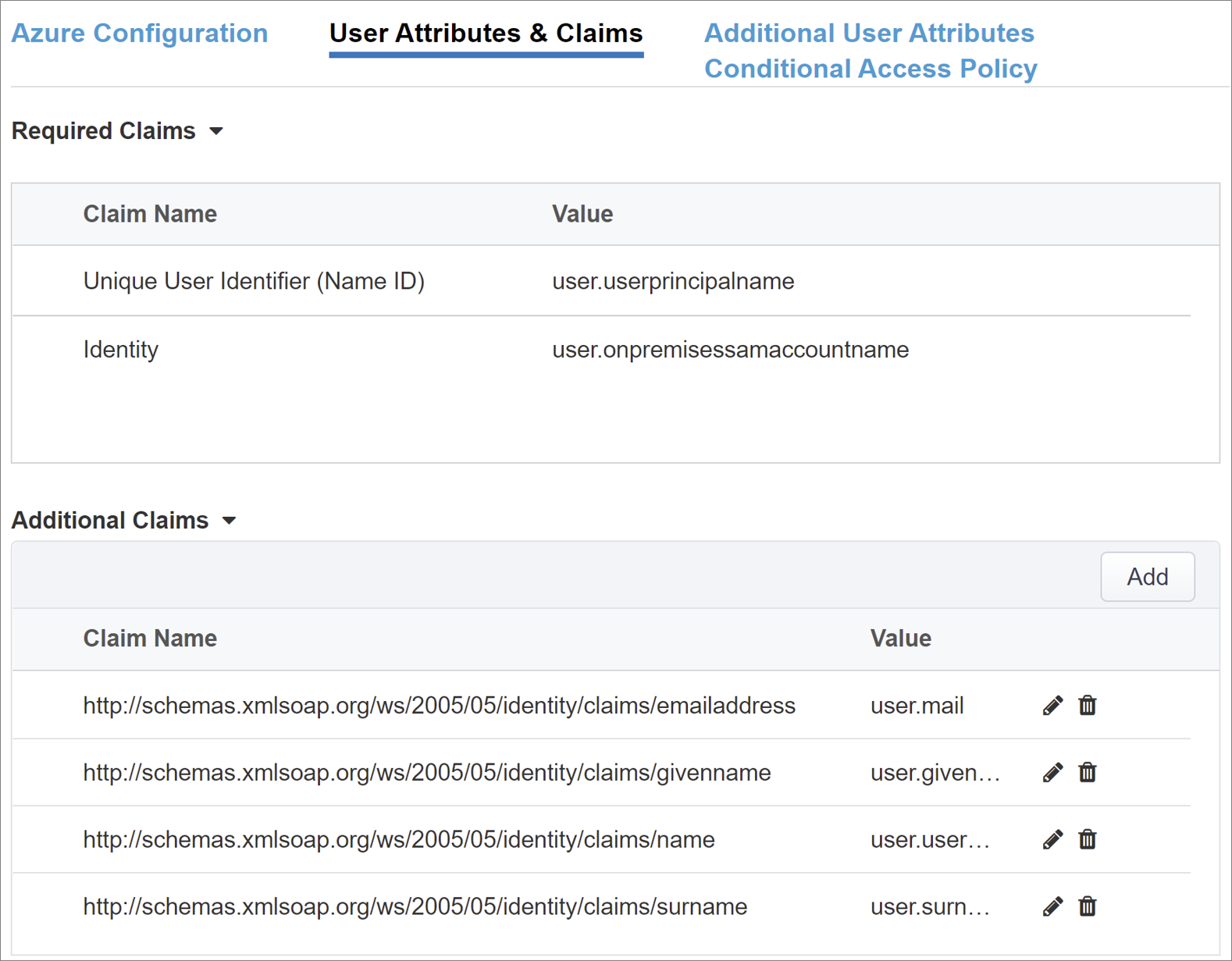

Atrybuty i oświadczenia użytkownika

Po uwierzytelnieniu użytkownika identyfikator Entra firmy Microsoft wystawia token SAML z domyślnymi oświadczeniami i atrybutami identyfikującymi użytkownika. Karta Atrybuty użytkownika i oświadczenia ma domyślne oświadczenia, które mają być wystawiane dla nowej aplikacji. Użyj tego do konfigurowania większej liczby oświadczeń.

W razie potrzeby dołącz inne atrybuty firmy Microsoft Entra. Scenariusz Oracle JDE wymaga atrybutów domyślnych.

Dodatkowe atrybuty użytkownika

Zakładka Dodatkowe atrybuty użytkownika wspiera systemy rozproszone, które wymagają przechowywania atrybutów w innych katalogach na potrzeby rozszerzenia sesji. Atrybuty ze źródła LDAP są wstrzykiwane jako dodatkowe nagłówki jednokrotnego logowania w celu kontrolowania dostępu na podstawie ról, identyfikatorów partnerów i innych czynników.

Uwaga

Ta funkcja nie ma korelacji z identyfikatorem Entra firmy Microsoft; jest to inne źródło atrybutów.

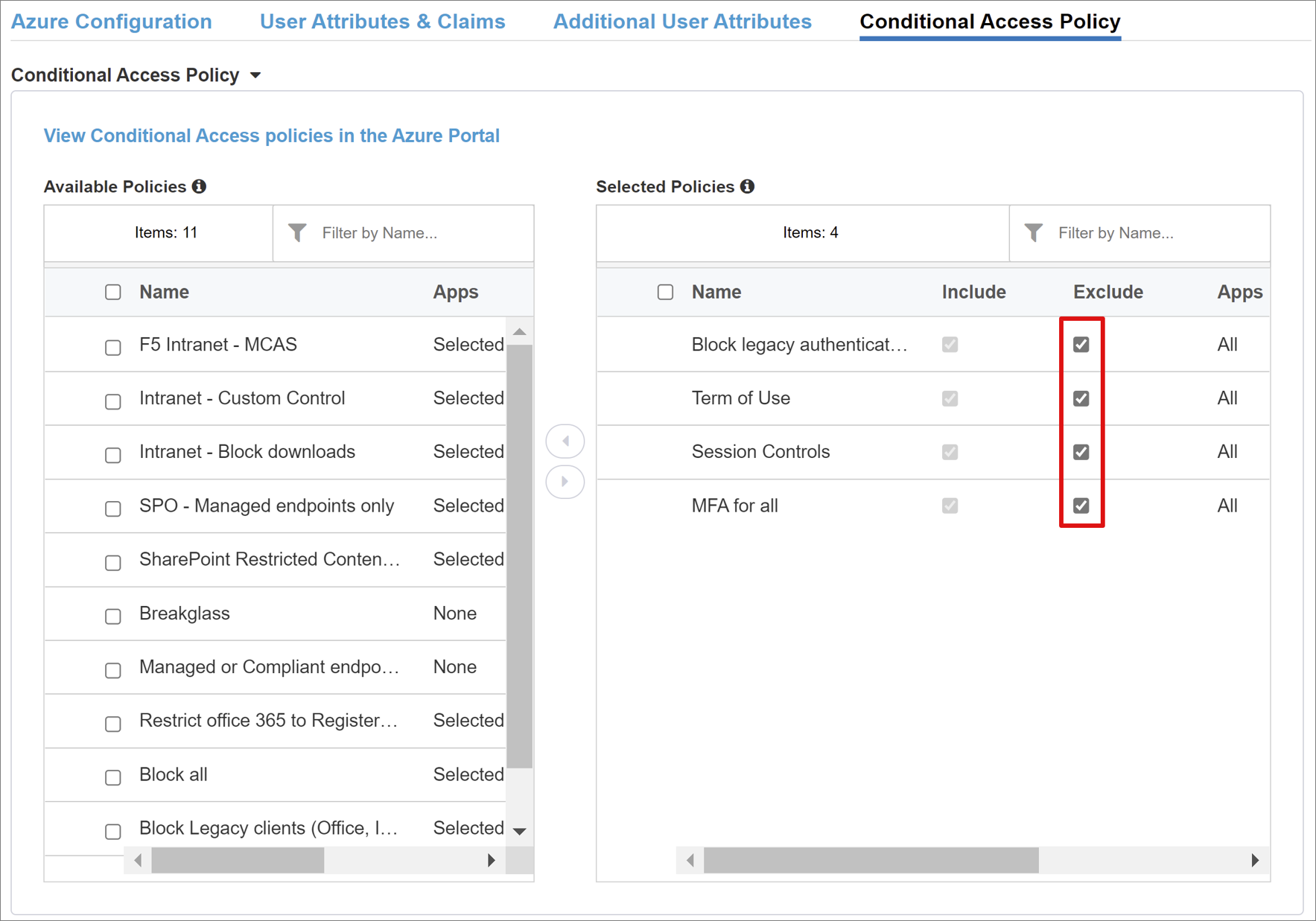

Zasady dostępu warunkowego

Zasady dostępu warunkowego są egzekwowane po wstępnym uwierzytelnieniu przez Microsoft Entra w celu kontrolowania dostępu na podstawie urządzeń, aplikacji, lokalizacji i wskaźników ryzyka. Widok Dostępne zasady zawiera zasady dostępu warunkowego bez akcji użytkownika. Widok Wybrane zasady zawiera zasady przeznaczone dla aplikacji w chmurze. Nie można usunąć zaznaczenia ani przeniesienia tych zasad do listy Dostępne zasady, ponieważ są one wymuszane na poziomie dzierżawy.

Wybierz zasady dla aplikacji.

- Na liście Dostępne zasady wybierz zasady.

- Wybierz strzałkę w prawo i przenieś zasady do pozycji Wybrane zasady.

Wybrane zasady mają zaznaczoną opcję Dołącz lub Wyklucz . Jeśli obie opcje są zaznaczone, zasady nie są wymuszane.

Uwaga

Lista zasad pojawia się raz, po wybraniu karty. Użyj Refresh, aby kreator mógł wysłać zapytanie do dzierżawy. Ta opcja jest wyświetlana po wdrożeniu aplikacji.

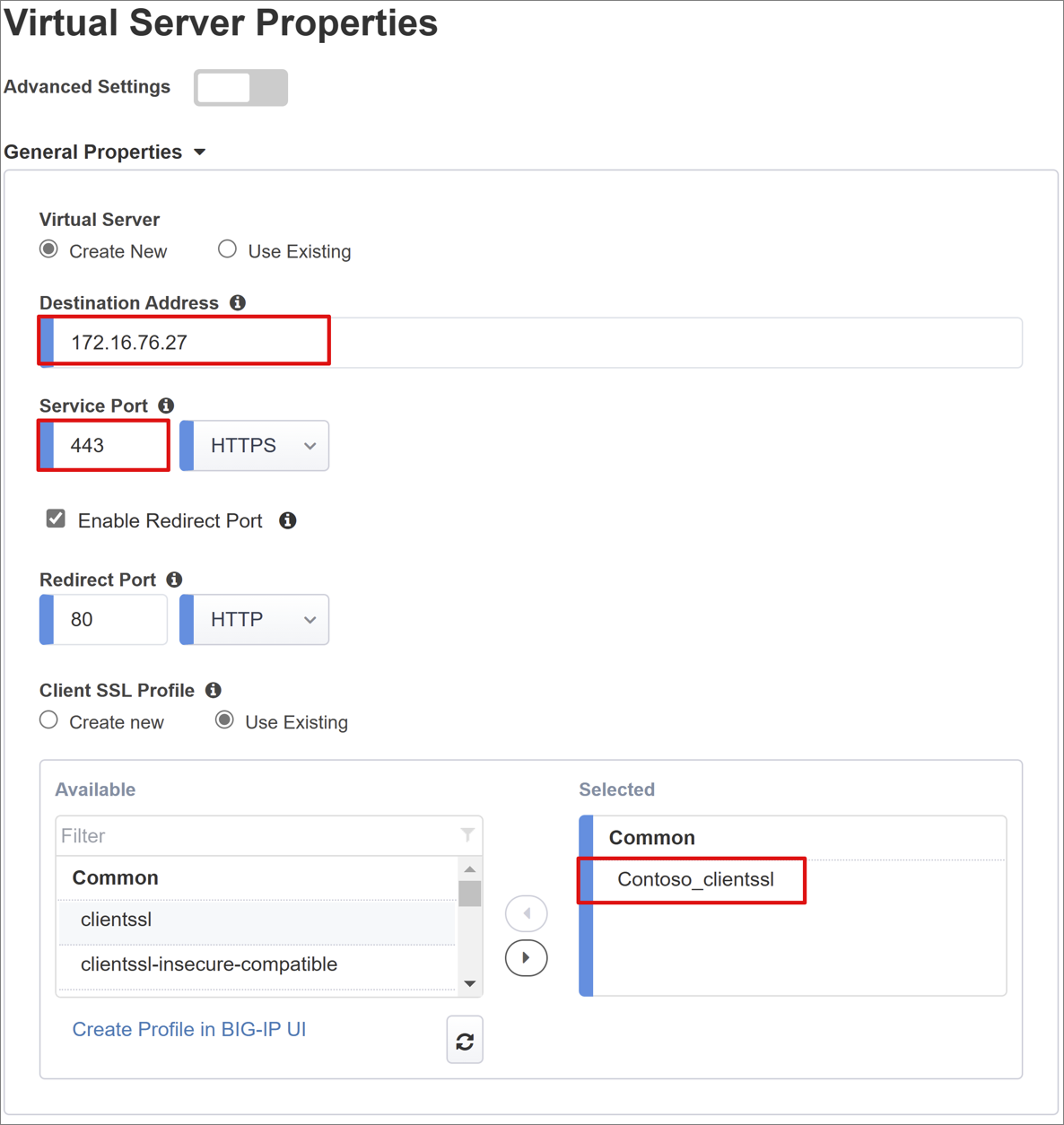

Właściwości serwera wirtualnego

Serwer wirtualny to obiekt płaszczyzny danych BIG-IP reprezentowany przez wirtualny adres IP. Serwer nasłuchuje żądań klientów do aplikacji. Odebrany ruch jest przetwarzany i oceniany względem profilu APM serwera wirtualnego. Następnie ruch jest kierowany zgodnie z zasadami.

W polu Adres docelowy wprowadź adres IPv4 lub IPv6 używany przez big-IP do odbierania ruchu klienta. Odpowiedni rekord pojawia się w systemie DNS, co umożliwia klientom rozpoznawanie zewnętrznego adresu URL opublikowanej aplikacji do adresu IP. Do testowania użyj serwera DNS hosta lokalnego komputera testowego.

W polu Port usługi wprowadź wartość 443 i wybierz pozycję HTTPS.

W polu Włącz przekierowanie portu zaznacz pole wyboru.

W polu Port przekierowania wprowadź wartość 80 i wybierz pozycję HTTP. Ta opcja przekierowuje przychodzący ruch klienta HTTP do protokołu HTTPS.

W polu Profil SSL klienta wybierz pozycję Użyj istniejącej.

W obszarze Wspólne wybierz utworzoną opcję. W przypadku testowania pozostaw wartość domyślną. Profil SSL klienta włącza serwer wirtualny dla protokołu HTTPS, więc połączenia klienckie są szyfrowane za pośrednictwem protokołu TLS.

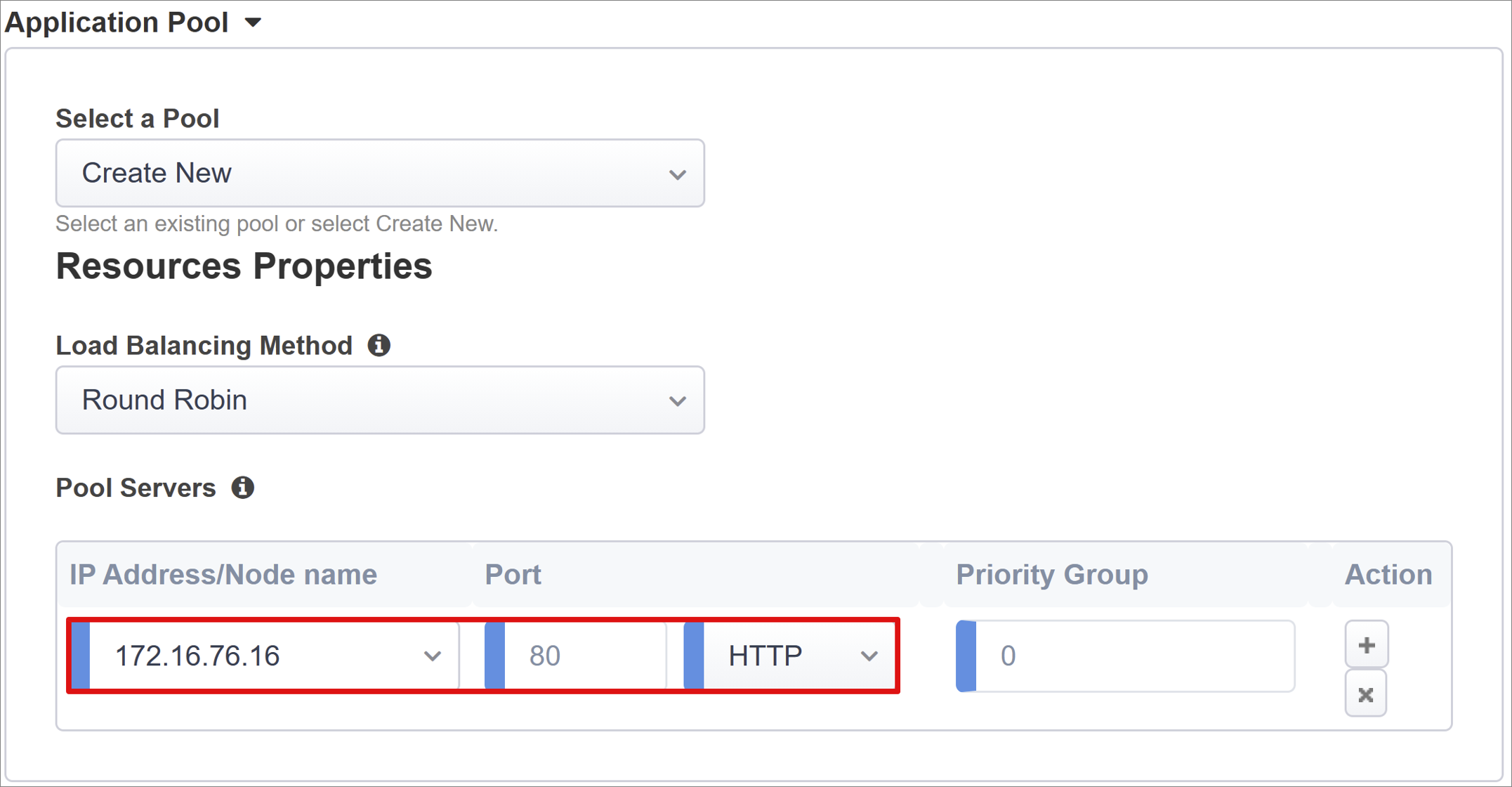

Właściwości puli

Karta Pula aplikacji zawiera usługi za dużym adresem IP reprezentowane jako pula z serwerami aplikacji.

W obszarze Wybierz pulę wybierz pozycję Utwórz nową lub wybierz jedną z nich.

W obszarze Metoda równoważenia obciążenia wybierz pozycję Round Robin.

W polu Serwery puli w sekcji Adres IP/Nazwa węzła wybierz węzeł lub wprowadź adres IP i port dla serwerów hostujących aplikację Oracle JDE.

Logowanie jednokrotne i nagłówki HTTP

Kreator łatwych przycisków obsługuje nagłówki autoryzacji Kerberos, OAuth Bearer i HTTP dla logowania jednokrotnego do opublikowanych aplikacji. Aplikacja PeopleSoft wymaga nagłówków.

W przypadku HTTP Headers zaznacz pole wyboru.

Dla Operacji Nagłówka wybierz Zamień.

W polu Nazwa nagłówka wprowadź JDE_SSO_UID.

W polu Wartość nagłówka wprowadź %{session.sso.token.last.username}.

Uwaga

Zmienne sesji APM w nawiasach klamrowych są uwzględniane wielkości liter. Jeśli na przykład wprowadzisz orclGUID, a nazwa atrybutu to orclguid, mapowanie atrybutów zakończy się niepowodzeniem.

Zarządzanie sesjami

Użyj ustawień zarządzania sesjami BIG-IP, aby zdefiniować warunki zakończenia sesji użytkownika lub kontynuacji. Ustaw limity dla użytkowników i adresów IP oraz odpowiednie informacje o użytkowniku.

Aby dowiedzieć się więcej, przejdź do support.f5.com dla K18390492: Zabezpieczenia | Przewodnik operacyjny BIG-IP APM

W przewodniku obsługi nie opisano funkcji pojedynczego wylogowania (SLO), która zapewnia zakończenie sesji dostawcy tożsamości, BIG-IP i agenta użytkownika po wylogowaniu użytkowników. Gdy funkcja Easy Button tworzy wystąpienie aplikacji SAML w dzierżawie Microsoft Entra, wypełnia adres URL wylogowywania punktem końcowym APM SLO. Wylogowywanie inicjowane przez IdP z Moje Aplikacje kończy sesje BIG-IP i sesje klienta.

Dane federacji SAML dla opublikowanej aplikacji są importowane od dzierżawcy. Ta akcja zapewnia APM punkt końcowy wylogowywania SAML dla Microsoft Entra ID, co zapewnia, że wylogowanie inicjowane przez SP zakończa sesje klienta i Microsoft Entra. Aplikacja APM musi wiedzieć, kiedy użytkownik się wylogował.

Gdy portal BIG-IP Webtop uzyskuje dostęp do opublikowanych aplikacji, APM przetwarza wylogowanie w celu wywołania punktu końcowego wylogowania Microsoft Entra. Jeśli portal BIG-IP webtop nie jest używany, użytkownik nie może poinstruować APM, aby się wylogował. Jeśli użytkownik wyloguje się z aplikacji, BIG-IP jest nieświadomy tego. Wylogowywanie inicjowane przez dostawcę usług wymaga bezpiecznego zakończenia sesji. Dodaj funkcję SLO do przycisku Wyloguj się w aplikacji, aby przekierować klienta do punktu końcowego wylogowania z Microsoft Entra SAML lub BIG-IP. Adres URL punktu końcowego wylogowywania SAML dla dzierżawy w Rejestracji Aplikacji > Punktach Końcowych.

Jeśli nie możesz zmienić aplikacji, rozważ, aby BIG-IP nasłuchiwał wywołań wylogowania aplikacji, a następnie wyzwól SLO.

Dowiedz się więcej: Samouczek: Konfigurowanie Easy Button F5 BIG-IP dla jednokrotnego logowania (SSO) do Oracle PeopleSoft, PeopleSoft Single Logout

Aby dowiedzieć się więcej, przejdź do support.f5.com dla:

- K42052145: Konfigurowanie automatycznego zakończenia sesji (wylogowania) na podstawie nazwy pliku odniesionej przez URI

- K12056: Omówienie opcji Dołącz identyfikator URI wylogowania.

Wdrożenie

- Wybierz Wdróż.

- Sprawdź, czy aplikacja znajduje się na liście tenantów aplikacji korporacyjnych.

Potwierdzanie konfiguracji

Za pomocą przeglądarki połącz się z zewnętrznym adresem URL aplikacji Oracle JDE lub wybierz ikonę aplikacji w Moje aplikacje.

Uwierzytelnij się w identyfikatorze Entra firmy Microsoft.

Zostaniesz przekierowany do serwera wirtualnego BIG-IP dla aplikacji i zalogujesz się za pomocą logowania jednokrotnego.

Uwaga

Możesz zablokować bezpośredni dostęp do aplikacji, wymuszając w ten sposób ścieżkę za pośrednictwem big-IP.

Wdrażanie zaawansowane

Czasami szablony konfiguracji prowadzonej nie są wystarczająco elastyczne.

Dowiedz się więcej: Samouczek: Konfigurowanie Managera zasad dostępu F5 BIG-IP dla logowania jednokrotnego (SSO) opartego na nagłówkach

Alternatywnie, na platformie BIG-IP wyłącz tryb ścisłego zarządzania w Konfiguracji z przewodnikiem. Konfiguracje można zmienić ręcznie, chociaż większość konfiguracji jest zautomatyzowana za pomocą szablonów kreatora.

Przejdź do pozycji Konfiguracja z przewodnikiem>.

Na końcu wiersza wybierz kłódkę.

Zmiany w interfejsie kreatora nie są możliwe, ale obiekty BIG-IP skojarzone z opublikowaną instancją aplikacji są odblokowane do zarządzania.

Uwaga

Po ponownym włączeniu trybu ścisłego i wdrożeniu konfiguracji, ustawienia dokonane poza Kierowaną konfiguracją zostaną zastąpione. Zalecamy zaawansowaną konfigurację usług produkcyjnych.

Rozwiązywanie problemów

Rejestrowanie BIG-IP służy do izolowania problemów z łącznością, logowaniem jednokrotnym, naruszeniami zasad lub nieprawidłowo skonfigurowanymi mapowaniami zmiennych.

Szczegółowość logów

- Przejdź do Przegląd zasad dostępu>.

- Wybierz Dzienniki zdarzeń.

- Wybierz Ustawienia.

- Wybierz wiersz opublikowanej aplikacji.

- Wybierz pozycjęEdytuj.

- Wybierz Dzienniki systemu

- Z listy SSO wybierz Debug.

- Wybierz przycisk OK.

- Odtwórz swój problem.

- Sprawdź dzienniki.

Po zakończeniu przywróć tę funkcję, ponieważ tryb pełny generuje dużo danych.

Komunikat o błędzie BIG-IP

Jeśli po wstępnym uwierzytelnieniu Microsoft Entra pojawi się błąd BIG-IP, możliwe, że problem dotyczy Microsoft Entra ID do logowania jednokrotnego na BIG-IP.

- Przejdź do

Przeglądu dostępu . - Wybierz pozycję Raporty programu Access.

- Uruchom raport z ostatniej godziny.

- Przejrzyj dzienniki, aby uzyskać wskazówki.

Użyj linku Wyświetl sesję, aby potwierdzić, że APM otrzymuje oczekiwane żądania Microsoft Entra.

Brak komunikatu o błędzie BIG-IP

Jeśli nie pojawi się komunikat o błędzie BIG-IP, problem może być związany z żądaniem po stronie serwera lub z procesem logowania jednokrotnego SSO między BIG-IP a aplikacją.

- Przejdź do

Przegląd zasad dostępu . - Wybierz pozycję Aktywne sesje.

- Wybierz link aktywnej sesji.

Użyj linku Wyświetl zmienne , aby określić problemy z logowaniem jednokrotnym, szczególnie jeśli funkcja BIG-IP APM uzyskuje nieprawidłowe atrybuty ze zmiennych sesji.

Więcej informacji:

- Przejdź do devcentral.f5.com w celu uzyskania przykładów przypisywania zmiennych APM.

- Przejdź na techdocs.f5.com dla zmiennych sesji