Samouczek: konfigurowanie programu F5 BIG-IP Access Policy Manager na potrzeby logowania jednokrotnego opartego na nagłówku

Dowiedz się, jak zaimplementować bezpieczny dostęp hybrydowy za pomocą logowania jednokrotnego (SSO) do aplikacji opartych na nagłówkach przy użyciu zaawansowanej konfiguracji F5 BIG-IP. Opublikowane aplikacje BIG-IP i korzyści z konfiguracji firmy Microsoft Entra:

- Ulepszono ład zero trust za pośrednictwem wstępnego uwierzytelniania firmy Microsoft i dostępu warunkowego

- Zobacz Co to jest dostęp warunkowy?

- Zobacz: Zero Trust security ( Zabezpieczenia zerowego zaufania)

- Pełne logowanie jednokrotne między usługami firmy Microsoft Entra ID i BIG-IP

- Tożsamości zarządzane i dostęp z jednej płaszczyzny sterowania

- Zobacz Centrum administracyjne firmy Microsoft Entra

Więcej informacji:

- Integrowanie F5 BIG-IP z identyfikatorem Entra firmy Microsoft

- Włączanie logowania jednokrotnego dla aplikacji dla przedsiębiorstw

Opis scenariusza

W tym scenariuszu istnieje starsza aplikacja korzystająca z nagłówków autoryzacji HTTP w celu kontrolowania dostępu do chronionej zawartości. W idealnym przypadku usługa Microsoft Entra ID zarządza dostępem do aplikacji. Jednak starsza wersja nie ma nowoczesnego protokołu uwierzytelniania. Modernizacja wymaga nakładu pracy i czasu, jednocześnie wprowadzając koszty przestojów i zagrożenia. Zamiast tego należy wdrożyć big-IP między publicznym Internetem a aplikacją wewnętrzną w celu uzyskania dostępu przychodzącego do aplikacji.

Big-IP przed aplikacją umożliwia nakładkę usługi przy użyciu wstępnego uwierzytelniania firmy Microsoft i logowania jednokrotnego opartego na nagłówku. Konfiguracja poprawia stan zabezpieczeń aplikacji.

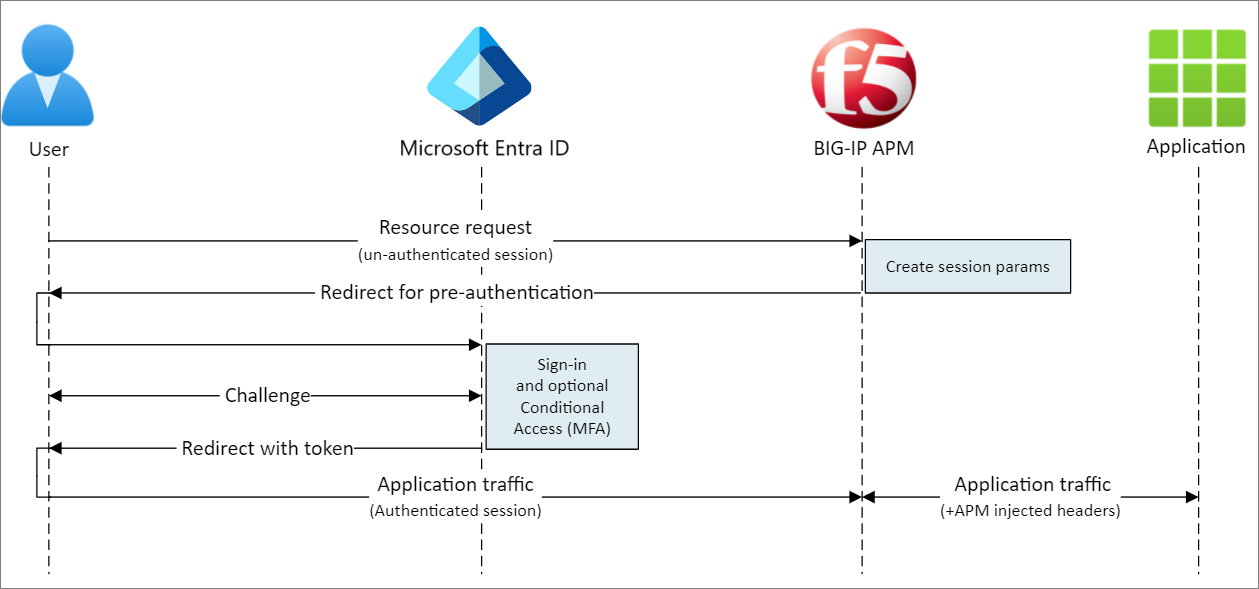

Architektura scenariusza

Rozwiązanie bezpiecznego dostępu hybrydowego dla tego scenariusza składa się z następujących elementów:

- Aplikacja — opublikowana usługa BIG-IP, która ma być chroniona przez usługę Microsoft Entra SHA

-

Microsoft Entra ID — dostawca tożsamości (SAML) security Assertion Markup Language (IdP), który weryfikuje poświadczenia użytkownika, dostęp warunkowy i logowanie jednokrotne do big-IP

- W przypadku logowania jednokrotnego identyfikator Entra firmy Microsoft udostępnia wymagane atrybuty sesji BIG-IP, w tym identyfikatory użytkowników

- BIG-IP — zwrotny serwer proxy i dostawca usług SAML (SP) do aplikacji, delegowanie uwierzytelniania do dostawcy tożsamości SAML przed logowaniem jednokrotnym opartym na nagłówku do aplikacji zaplecza

Na poniższym diagramie przedstawiono przepływ użytkownika z identyfikatorem Firmy Microsoft, big-IP, APM i aplikacją.

- Użytkownik łączy się z punktem końcowym SAML SP aplikacji (BIG-IP).

- Zasady dostępu big-IP APM przekierowuje użytkownika do microsoft Entra ID (SAML IdP).

- Firma Microsoft Entra preauthenticates użytkownika i stosuje zasady funkcji ConditionalAccess.

- Użytkownik jest przekierowywany do adresu BIG-IP (SAML SP), a logowanie jednokrotne odbywa się przy użyciu wystawionego tokenu SAML.

- Funkcja BIG-IP wprowadza atrybuty firmy Microsoft Entra jako nagłówki w żądaniu do aplikacji.

- Aplikacja autoryzuje żądanie i zwraca ładunek.

Wymagania wstępne

W przypadku scenariusza potrzebne są następujące elementy:

- Subskrypcja platformy Azure

- Jeśli go nie masz, uzyskaj bezpłatne konto platformy Azure

- Jedna z następujących ról: Administrator aplikacji w chmurze lub Administrator aplikacji

- Duży adres IP lub wdrażanie wersji wirtualnej BIG-IP (VE) na platformie Azure

- Dowolne z następujących licencji F5 BIG-IP:

- F5 BIG-IP® Best bundle

- Licencja autonomiczna programu F5 BIG-IP Access Policy Manager™ (APM)

- Licencja dodatku programu F5 BIG-IP Access Policy Manager™ (APM) na big-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90-dniowa pełna wersja próbna funkcji BIG-IP. Zobacz Bezpłatne wersje próbne.

- Tożsamości użytkowników synchronizowane z katalogu lokalnego do identyfikatora Entra firmy Microsoft

- Certyfikat SSL do publikowania usług za pośrednictwem protokołu HTTPS lub używania certyfikatów domyślnych podczas testowania

- Zobacz, Profil SSL

- Aplikacja oparta na nagłówku lub aplikacja nagłówkowa usług IIS na potrzeby testowania

Metoda konfiguracji BIG-IP

Poniższe instrukcje to zaawansowana metoda konfiguracji, elastyczna metoda implementowania algorytmu SHA. Ręcznie utwórz obiekty konfiguracji BIG-IP. Użyj tej metody dla scenariuszy, które nie są uwzględnione w szablonach konfiguracji z przewodnikiem.

Uwaga

Zastąp przykładowe ciągi lub wartości tymi ze środowiska.

Dodawanie aplikacji F5 BIG-IP z galerii firmy Microsoft Entra

Aby zaimplementować algorytm SHA, pierwszym krokiem jest skonfigurowanie zaufania federacji SAML między big-IP APM i Microsoft Entra ID. Zaufanie ustanawia integrację dla big-IP, aby przekazać wstępne uwierzytelnianie i dostęp warunkowy do identyfikatora Entra firmy Microsoft przed udzieleniem dostępu do opublikowanej usługi.

Dowiedz się więcej: Co to jest dostęp warunkowy?

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do sekcji Identity>Applications Enterprise Applications>Wszystkie aplikacje.>

Na górnej wstążce wybierz pozycję + Nowa aplikacja.

W galerii wyszukaj frazę F5.

Wybierz pozycję F5 BIG-IP APM Integracja identyfikatora entra firmy Microsoft.

Wprowadź nazwę aplikacji.

Wybierz pozycję Dodaj/Utwórz.

Nazwa odzwierciedla usługę.

Konfigurowanie logowania jednokrotnego firmy Microsoft

Pojawią się nowe właściwości aplikacji F5

Wybierz pozycję Zarządzaj>logowaniem jednokrotnym

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Pomiń monit, aby zapisać ustawienia logowania jednokrotnego.

Wybierz pozycję Nie, zapiszę później.

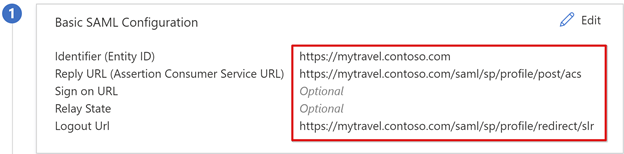

W obszarze Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w obszarze Podstawowa konfiguracja protokołu SAML wybierz ikonę pióra.

Zastąp adres URL identyfikatora adresem URL opublikowanej usługi BIG-IP. Na przykład

https://mytravel.contoso.comPowtórz adres URL odpowiedzi i dołącz ścieżkę punktu końcowego SAML APM. Na przykład

https://mytravel.contoso.com/saml/sp/profile/post/acsUwaga

W tej konfiguracji przepływ SAML działa w trybie dostawcy tożsamości: Identyfikator Entra firmy Microsoft wystawia użytkownikowi asercji SAML przed przekierowaniem do punktu końcowego usługi BIG-IP dla aplikacji. Aplikacja BIG-IP APM obsługuje tryby IdP i SP.

W polu Identyfikator URI wylogowywania wprowadź punkt końcowy logowania jednokrotnego big-IP APM (SLO) poprzedzony nagłówkiem hosta usługi. Identyfikator URI SLO zapewnia zakończenie sesji big-IP APM użytkownika po wylogowaniu firmy Microsoft Entra. Na przykład

https://mytravel.contoso.com/saml/sp/profile/redirect/slr

Uwaga

Z systemu operacyjnego Zarządzania ruchem (TMOS) w wersji 16 lub nowszej punkt końcowy SLO SAML został zmieniony na

/saml/sp/profile/redirect/slo.Wybierz pozycję Zapisz.

Zamknij konfigurację protokołu SAML.

Pomiń wiersz testu logowania jednokrotnego.

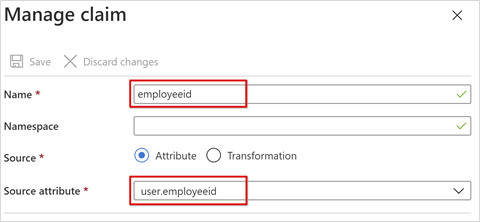

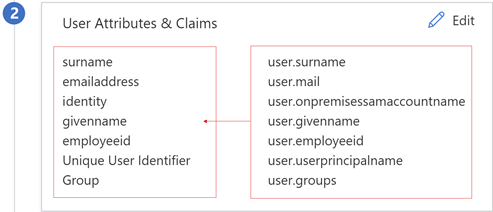

Aby edytować atrybuty > użytkownika i oświadczenia + Dodaj nowe oświadczenie, wybierz ikonę pióra.

W polu Nazwa wybierz pozycję Employeeid.

W polu Atrybut źródłowy wybierz wartość user.employeeid.

Wybierz pozycję Zapisz

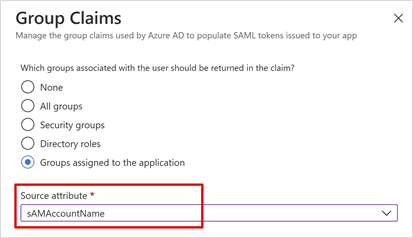

- Wybierz pozycję + Dodaj oświadczenie grupy

- Wybierz pozycję >

- Wybierz pozycję Zapisz konfigurację.

- Zamknij widok.

- Obserwuj właściwości sekcji Atrybuty użytkownika i oświadczenia. Identyfikator entra firmy Microsoft wystawia właściwości użytkowników na potrzeby uwierzytelniania big-IP APM i logowania jednokrotnego do aplikacji zaplecza.

Uwaga

Dodaj inne oświadczenia opublikowanej aplikacji BIG-IP oczekuje jako nagłówków. Bardziej zdefiniowane oświadczenia są wystawiane, jeśli znajdują się w identyfikatorze Entra firmy Microsoft. Zdefiniuj członkostwo w katalogu i obiekty użytkownika w identyfikatorze Entra firmy Microsoft, aby można było wydać oświadczenia. Zobacz Konfigurowanie oświadczeń grup dla aplikacji przy użyciu identyfikatora Entra firmy Microsoft.

- W sekcji Certyfikat podpisywania SAML wybierz pozycję Pobierz.

- Plik XML metadanych federacji jest zapisywany na komputerze.

Certyfikaty podpisywania SAML utworzone przez microsoft Entra ID mają okres istnienia wynoszący trzy lata.

Autoryzacja firmy Microsoft Entra

Domyślnie identyfikator Entra firmy Microsoft wystawia tokeny użytkownikom, którym udzielono dostępu do aplikacji.

- W widoku konfiguracji aplikacji wybierz pozycję Użytkownicy i grupy.

- Wybierz pozycję + Dodaj użytkownika i w obszarze Dodaj przypisanie wybierz pozycję Użytkownicy i grupy.

- W oknie dialogowym Użytkownicy i grupy dodaj grupy użytkowników autoryzowane do uzyskiwania dostępu do aplikacji opartej na nagłówkach.

- Wybierz pozycję Wybierz.

- Zaznacz Przypisz.

Relacja zaufania federacji SAML firmy Microsoft została ukończona. Następnie skonfiguruj big-IP APM, aby opublikować aplikację internetową, skonfigurowaną z właściwościami w celu ukończenia zaufania wstępnego uwierzytelniania SAML.

Konfiguracja zaawansowana

Poniższe sekcje służą do konfigurowania protokołu SAML, logowania jednokrotnego nagłówka, profilu dostępu i nie tylko.

Konfiguracja protokołu SAML

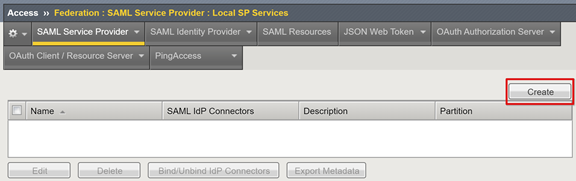

Aby sfederować opublikowaną aplikację przy użyciu identyfikatora Entra firmy Microsoft, utwórz dostawcę usługi SAML BIG-IP i odpowiadające im obiekty dostawcy tożsamości SAML.

Wybierz pozycję Access Federation>SAML).>

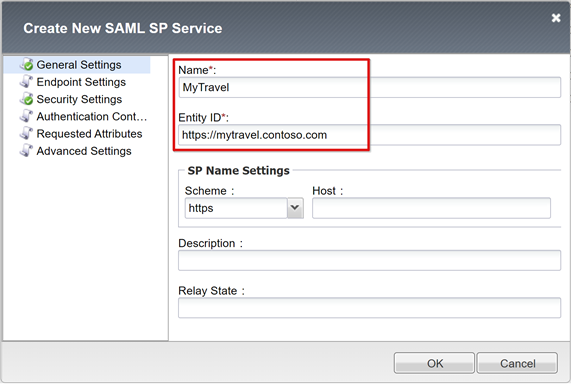

W polu Nazwa wprowadź nazwę.

Wprowadź identyfikator jednostki zdefiniowany w identyfikatorze Entra firmy Microsoft.

W obszarze Ustawienia nazwy dostawcy usług należy dokonać wyboru, jeśli identyfikator jednostki nie jest zgodny z nazwą hosta opublikowanego adresu URL lub wybierz opcję, jeśli nie jest w zwykłym formacie adresu URL opartym na nazwie hosta. Podaj schemat zewnętrzny i nazwę hosta aplikacji, jeśli identyfikator jednostki to

urn:mytravel:contosoonline.Przewiń w dół, aby wybrać nowy obiekt SAML SP.

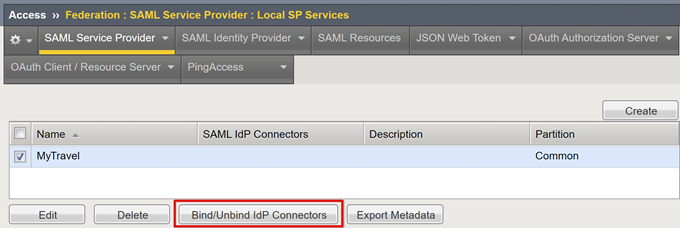

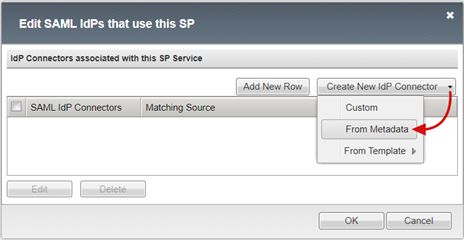

Wybierz pozycję Bind/UnBind IdP Connectors (Powiązania/Usuń powiązanie łączników dostawcy tożsamości).

Wybierz pozycję Utwórz nowy łącznik dostawcy tożsamości.

Z listy rozwijanej wybierz pozycję Z metadanych.

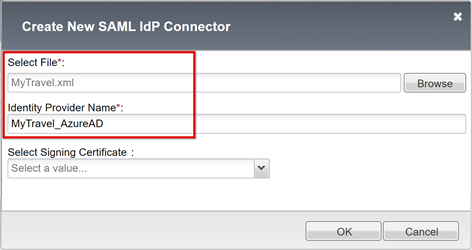

Przejdź do pobranego pliku XML metadanych federacji.

Wprowadź nazwę dostawcy tożsamości dla obiektu APM zewnętrznego dostawcy tożsamości SAML. Na przykład

MyTravel_EntraID

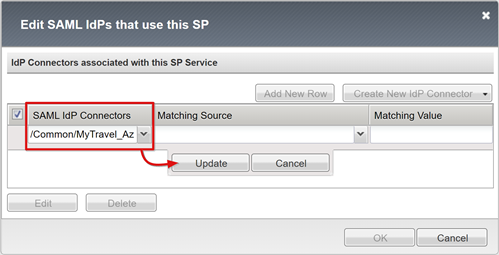

- Wybierz pozycję Dodaj nowy wiersz.

- Wybierz nowy łącznik dostawcy tożsamości SAML.

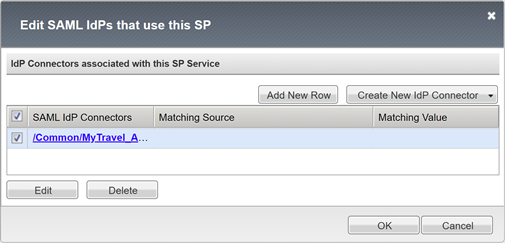

- Wybierz Aktualizuj.

- Wybierz przycisk OK.

Konfiguracja logowania jednokrotnego nagłówka

Utwórz obiekt logowania jednokrotnego APM.

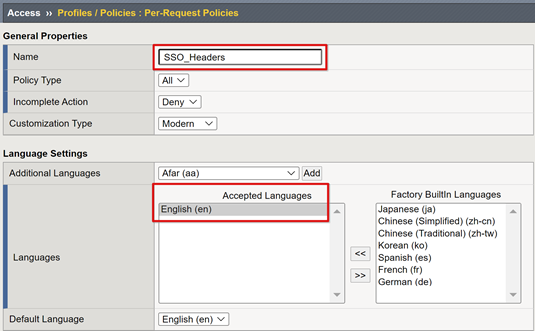

Wybierz pozycję Profile dostępu>

W polu Nazwa wprowadź nazwę.

Dodaj co najmniej jeden zaakceptowany język.

Wybierz pozycję Zakończono.

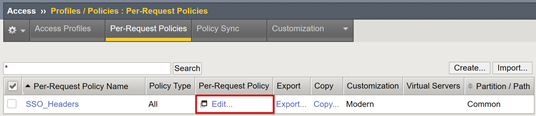

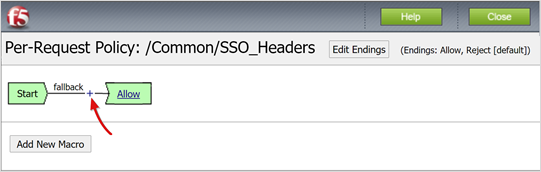

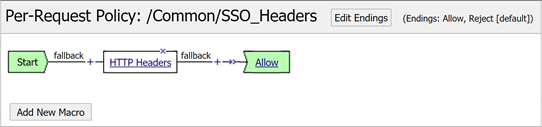

W przypadku nowych zasad dla poszczególnych żądań wybierz pozycję Edytuj.

Zostanie uruchomiony edytor zasad wizualizacji.

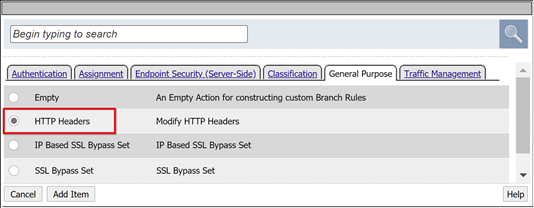

W obszarze rezerwowym+ wybierz symbol.

Na karcie Ogólnego przeznaczenia wybierz pozycję Nagłówki>HTTP Dodaj element.

Wybierz pozycję Dodaj nowy wpis.

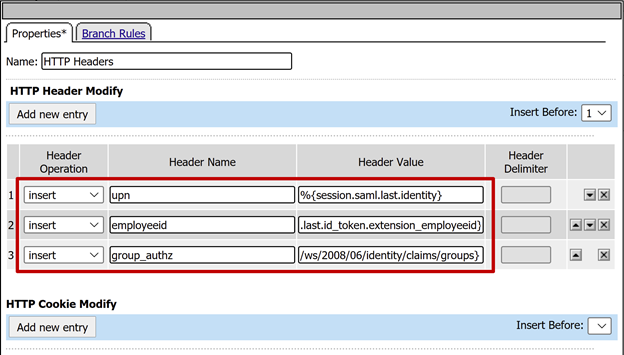

Utwórz trzy wpisy dotyczące modyfikowania protokołu HTTP i nagłówka.

W polu Nazwa nagłówka wprowadź wartość upn.

W polu Wartość nagłówka wprowadź ciąg %{session.saml.last.identity}.

W polu Nazwa nagłówka wprowadź employeeid.

W polu Wartość nagłówka wprowadź ciąg %{session.saml.last.attr.name.employeeid}.

W polu Nazwa nagłówka wprowadź group_authz.

W polu Wartość nagłówka wprowadź %{session.saml.last.attr.name.

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups}.

Uwaga

Zmienne sesji APM w nawiasach klamrowych są uwzględniane wielkości liter. Zalecamy zdefiniowanie atrybutów w małych literach.

- Wybierz pozycję Zapisz.

- Zamknij edytor zasad wizualizacji.

Konfiguracja profilu dostępu

Profil dostępu wiąże wiele elementów APM zarządzających dostępem do serwerów wirtualnych BIG-IP, w tym zasad dostępu, konfiguracji logowania jednokrotnego i ustawień interfejsu użytkownika.

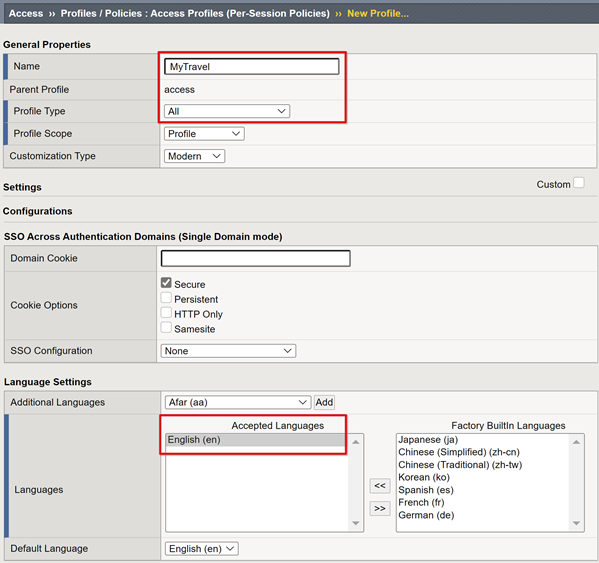

Wybierz pozycję Profile dostępu/ Profile dostępuzasad>(zasady sesji)>Utwórz.

W polu Nazwa wprowadź wartość MyTravel.

W polu Typ profilu wybierz pozycję Wszystkie.

W polu Zaakceptowany język wybierz co najmniej jeden język.

wybierz pozycję Zakończono.

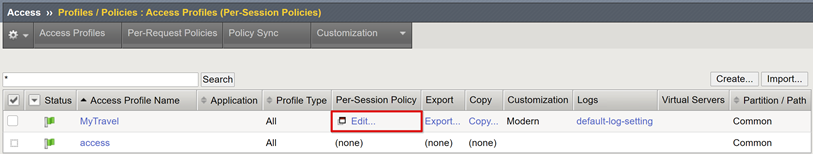

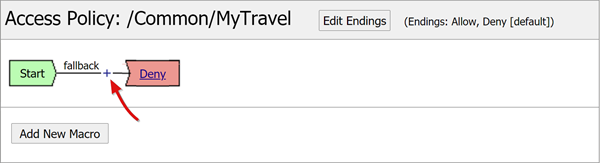

Dla utworzonego profilu dla sesji wybierz pozycję Edytuj.

Zostanie uruchomiony edytor zasad wizualizacji.

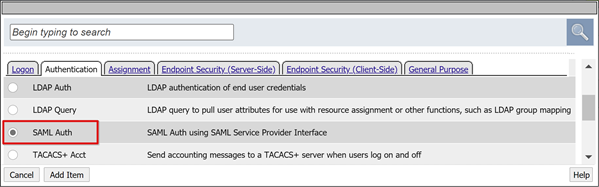

W obszarze rezerwowym + wybierz symbol.

Wybierz pozycję >

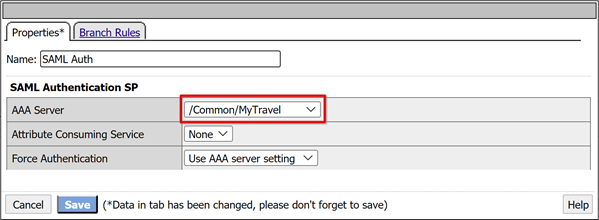

W przypadku konfiguracji dostawcy usługi uwierzytelniania SAML z listy rozwijanej Serwer usługi AAA wybierz utworzony obiekt SAML SP.

Wybierz pozycję Zapisz.

Mapowanie atrybutów

Poniższe instrukcje są opcjonalne. W przypadku konfiguracji LogonID_Mapping lista sesji aktywnych big-IP ma zalogowaną nazwę główną użytkownika (UPN), a nie numer sesji. Użyj tych danych podczas analizowania dzienników lub rozwiązywania problemów.

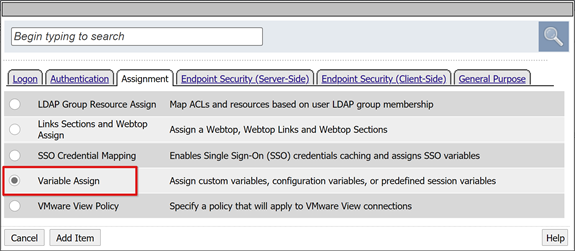

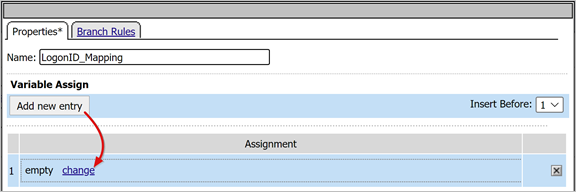

W gałęzi SAML Auth Successful (PowodzenieSAML) wybierz symbol.

W oknie podręcznym wybierz pozycję Zmienna przypisania>>

W polu Nazwa wprowadź nazwę.

W sekcji Przypisywanie zmiennych wybierz pozycję Dodaj nową zmianę wpisu>. Na przykład LogonID_Mapping.

W obszarze Zmienna niestandardowa ustaw wartość session.saml.last.identity.

W polu Zmienna sesji ustaw wartość session.logon.last.username.

Wybierz pozycję Zakończono.

Wybierz Zapisz.

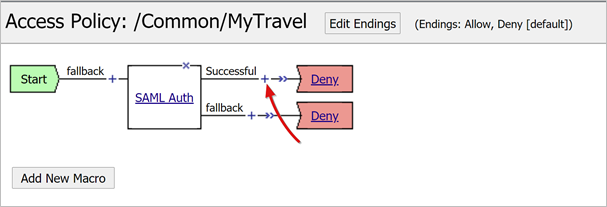

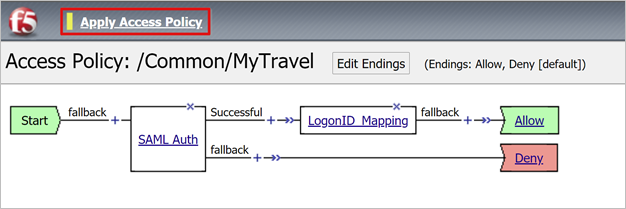

W gałęzi Zasady dostępu zakończone powodzeniemwybierz terminal Odmów .

Zaznacz Zezwól.

Wybierz pozycję Zapisz.

Wybierz pozycję Zastosuj zasady dostępu.

Zamknij edytor zasad wizualizacji.

Konfiguracja puli zaplecza

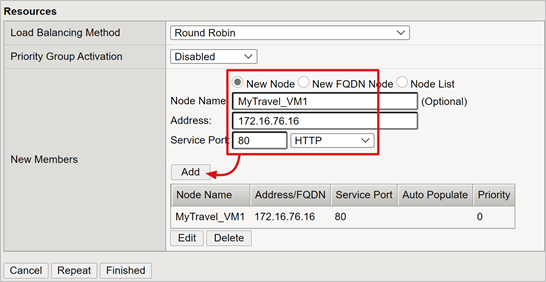

Aby umożliwić poprawne przekazywanie ruchu klienta PRZEZ BIG-IP, utwórz obiekt węzła APM reprezentujący serwer zaplecza hostujący aplikację. Umieść węzeł w puli APM.

Wybierz pozycję >pul pul ruchu lokalnego >>.

W przypadku obiektu puli serwerów wprowadź nazwę. Na przykład MyApps_VMs.

Dodaj obiekt członkowski puli.

W polu Nazwa węzła wprowadź nazwę serwera obsługującego aplikację internetową zaplecza.

W polu Adres wprowadź adres IP serwera hostowania aplikacji.

W polu Port usługi wprowadź port HTTP/S, na który nasłuchuje aplikacja.

Wybierz Dodaj.

Uwaga

Aby dowiedzieć się więcej, przejdź do my.f5.com dla K13397: Omówienie formatowania żądań monitorowania kondycji HTTP dla systemu DNS BIG-IP.

Konfiguracja serwera wirtualnego

Serwer wirtualny to obiekt płaszczyzny danych BIG-IP reprezentowany przez wirtualny adres IP nasłuchujący żądań klientów do aplikacji. Odebrany ruch jest przetwarzany i oceniany przy użyciu profilu dostępu APM skojarzonego z serwerem wirtualnym. Ruch jest kierowany zgodnie z zasadami.

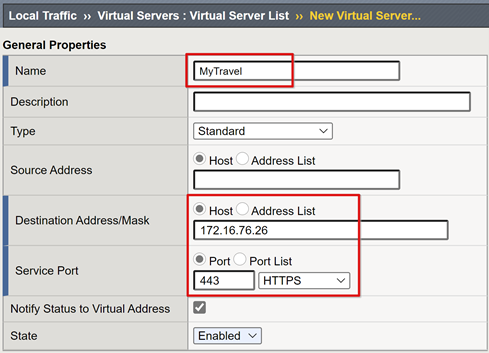

Wybierz pozycję >wirtualnego.

Wprowadź nazwę serwera wirtualnego.

W polu Adres docelowy/Maska wybierz pozycję Host

Wprowadź nieużywany adres IP IPv4 lub IPv6, który ma zostać przypisany do adresu BIG-IP w celu odbierania ruchu klienta.

W obszarze Port usługi wybierz pozycję Port, 443 i HTTPS.

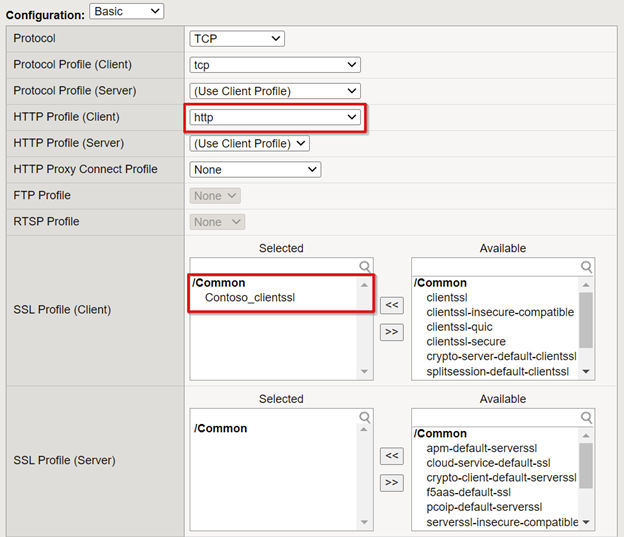

W polu Profil HTTP (klient) wybierz pozycję http.

W polu Profil SSL (klient) wybierz utworzony profil SSL klienta lub pozostaw wartość domyślną do testowania.

W obszarze Translacja adresów źródłowych wybierz pozycję Automapuj.

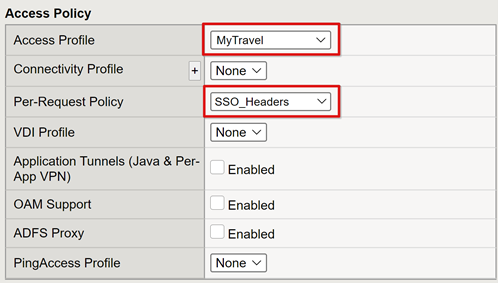

W obszarze Zasady dostępu wybierz utworzony wcześniej profil dostępu. Ta akcja wiąże profil wstępnego uwierzytelniania SAML firmy Microsoft i nagłówki zasad logowania jednokrotnego z serwerem wirtualnym.

W obszarze Zasady żądania wybierz pozycję SSO_Headers.

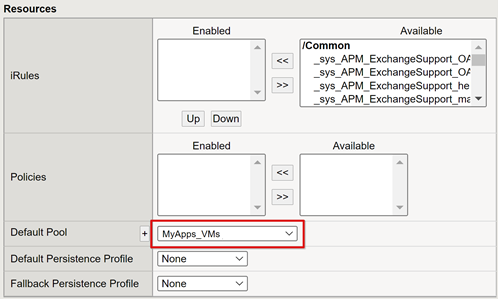

- W polu Pula domyślna wybierz utworzone obiekty puli zaplecza.

- Wybierz pozycję Zakończono.

Zarządzanie sesją

Użyj ustawienia zarządzania sesjami BIG-IP, aby zdefiniować warunki zakończenia sesji użytkownika lub kontynuacji. Utwórz zasady za pomocą profilów dostępu zasad>dostępu. Wybierz aplikację z listy.

Jeśli chodzi o funkcjonalność slo, identyfikator URI SLO w identyfikatorze Entra firmy Microsoft zapewnia wylogowanie inicjowane przez dostawcę tożsamości z portalu MyApps kończy sesję między klientem a big-IP APM. Zaimportowana federacja aplikacji metadata.xml udostępnia program APM z punktem końcowym wylogowania microsoft Entra SAML w przypadku wylogowania inicjowanego przez dostawcę usług. W związku z tym włącz funkcję APM, aby wiedzieć, kiedy użytkownik się wylogował.

Jeśli nie ma portalu internetowego BIG-IP, użytkownik nie może poinstruować APM, aby się wylogował. Jeśli użytkownik wy wylogował się z aplikacji, big-IP nie ma nic do akcji. Sesja aplikacji może zostać przywrócona za pomocą logowania jednokrotnego. W związku z tym wylogowywanie inicjowane przez dostawcę usług wymaga starannego rozważenia.

Aby zapewnić bezpieczne zakończenie sesji, dodaj funkcję SLO do przycisku Wyloguj się z aplikacji. Włącz przekierowanie klienta do punktu końcowego wylogowywanie protokołu SAML firmy Microsoft. W przypadku punktu końcowego wylogowania SAML dla dzierżawy przejdź do pozycji Punkty końcowe rejestracji>aplikacji.

Jeśli nie możesz zmienić aplikacji, włącz funkcję BIG-IP, aby nasłuchiwać wywołania wylogowywania aplikacji i wyzwalać cel slo. Dodatkowe informacje:

- Przejdź do support.f5.com dla K42052145: Konfigurowanie automatycznego zakończenia sesji (wylogowywanie) na podstawie nazwy pliku, do których odwołuje się identyfikator URI

- Przejdź do my.f5.com dla K12056: Omówienie opcji Wylogowywanie identyfikatora URI Dołącz

Wdróż

- Wybierz pozycję Wdróż , aby zatwierdzić ustawienia.

- Sprawdź, czy aplikacja jest wyświetlana w dzierżawie.

- Aplikacja jest publikowana i dostępna za pośrednictwem algorytmu SHA z jej adresem URL lub portalami firmy Microsoft.

Test

Wykonaj następujący test jako użytkownik.

- Wybierz zewnętrzny adres URL aplikacji lub w portalu MyApps wybierz ikonę aplikacji.

- Uwierzytelnij się w identyfikatorze Entra firmy Microsoft.

- Przekierowanie następuje na serwerze wirtualnym BIG-IP dla aplikacji i zalogowaniu się przy użyciu logowania jednokrotnego.

- Wprowadzone dane wyjściowe nagłówka są wyświetlane przez aplikację opartą na nagłówku.

W celu zwiększenia bezpieczeństwa zablokuj bezpośredni dostęp do aplikacji, wymuszając ścieżkę przez big-IP.

Rozwiązywanie problemów

Skorzystaj z poniższych wskazówek, aby rozwiązać problemy.

Czasownik dziennika

Dzienniki BIG-IP zawierają informacje ułatwiające izolowanie problemów z uwierzytelnianiem i logowaniem jednokrotnym. Zwiększ poziom szczegółowości dziennika:

- Przejdź do pozycji Dzienniki zdarzeń przeglądu>zasad>dostępu.

- Wybierz Ustawienia.

- Wybierz wiersz opublikowanej aplikacji.

- Wybierz pozycję Edytuj>dzienniki systemu dostępu.

- Z listy Logowania jednokrotnego wybierz pozycję Debuguj.

- Wybierz przycisk OK.

- Odtwórz problem.

- Przejrzyj dzienniki.

- Po zakończeniu przywróć ustawienia.

Komunikat o błędzie BIG-IP

Jeśli po przekierowaniu pojawi się błąd BIG-IP, problem prawdopodobnie odnosi się do logowania jednokrotnego z identyfikatora Entra firmy Microsoft do big-IP.

- Przejdź do pozycji Przegląd zasad>dostępu.

- Wybierz pozycję Raporty programu Access.

- Uruchom raport o ostatniej godzinie.

- Przejrzyj dzienniki, aby uzyskać wskazówki.

- Dla sesji wybierz link Wyświetl zmienne sesji.

- Sprawdź, czy aplikacja APM otrzymuje oczekiwane oświadczenia od identyfikatora Entra firmy Microsoft.

Brak komunikatu o błędzie BIG-IP

Jeśli nie zostanie wyświetlony komunikat o błędzie BIG-IP, problem prawdopodobnie jest bardziej związany z logowaniem jednokrotnym z big-IP do aplikacji zaplecza.

- Przejdź do pozycji Przegląd zasad>dostępu.

- Wybierz pozycję Aktywne sesje.

- Wybierz link dla aktywnej sesji.

- Wybierz link Wyświetl zmienne, aby określić wszelkie problemy z logowaniem jednokrotnym.

- Upewnij się, że APM BIG-IP kończy się niepowodzeniem lub kończy się powodzeniem w celu uzyskania prawidłowych identyfikatorów użytkownika i domeny.

Więcej informacji:

- Przejdź do devcentral.f5.com dla zmiennej APM przypisz przykłady

- Przejdź do techdocs.f5.com menedżera zasad dostępu big-IP: Edytor zasad wizualizacji