Samouczek: konfigurowanie przycisku F5 BIG-IP easy button for SSO to Oracle EBS (Konfigurowanie przycisku F5 BIG-IP easy button for SSO to Oracle EBS)

Dowiedz się, jak zabezpieczyć pakiet Oracle E-Business Suite (EBS) przy użyciu identyfikatora Entra firmy Microsoft, korzystając z konfiguracji z przewodnikiem F5 BIG-IP Easy Button. Integracja big-IP z identyfikatorem Entra firmy Microsoft ma wiele korzyści:

- Ulepszono ład zero trust za pośrednictwem wstępnego uwierzytelniania firmy Microsoft i dostępu warunkowego

- Zobacz Co to jest dostęp warunkowy?

- Zobacz: Zero Trust security ( Zabezpieczenia zerowego zaufania)

- Pełne logowanie jednokrotne między usługami firmy Microsoft Entra ID i BIG-IP

- Tożsamości zarządzane i dostęp z jednej płaszczyzny sterowania

- Zobacz Centrum administracyjne firmy Microsoft Entra

Więcej informacji:

- Integrowanie F5 BIG-IP z identyfikatorem Entra firmy Microsoft

- Włączanie logowania jednokrotnego dla aplikacji dla przedsiębiorstw

Opis scenariusza

W tym scenariuszu opisano klasyczną aplikację Oracle EBS, która używa nagłówków autoryzacji HTTP do zarządzania dostępem do chronionej zawartości.

Starsze aplikacje nie mają nowoczesnych protokołów do obsługi integracji z firmą Microsoft Entra. Modernizacja jest kosztowna, czasochłonna i wiąże się z ryzykiem przestojów. Zamiast tego należy użyć kontrolera dostarczania aplikacji F5 BIG-IP (ADC), aby wypełnić lukę między starszymi aplikacjami a nowoczesną płaszczyzną sterowania identyfikatorami z przejściem protokołu.

Big-IP przed aplikacją umożliwia nakładkę usługi przy użyciu wstępnego uwierzytelniania firmy Microsoft i logowania jednokrotnego opartego na nagłówkach. Ta konfiguracja poprawia stan zabezpieczeń aplikacji.

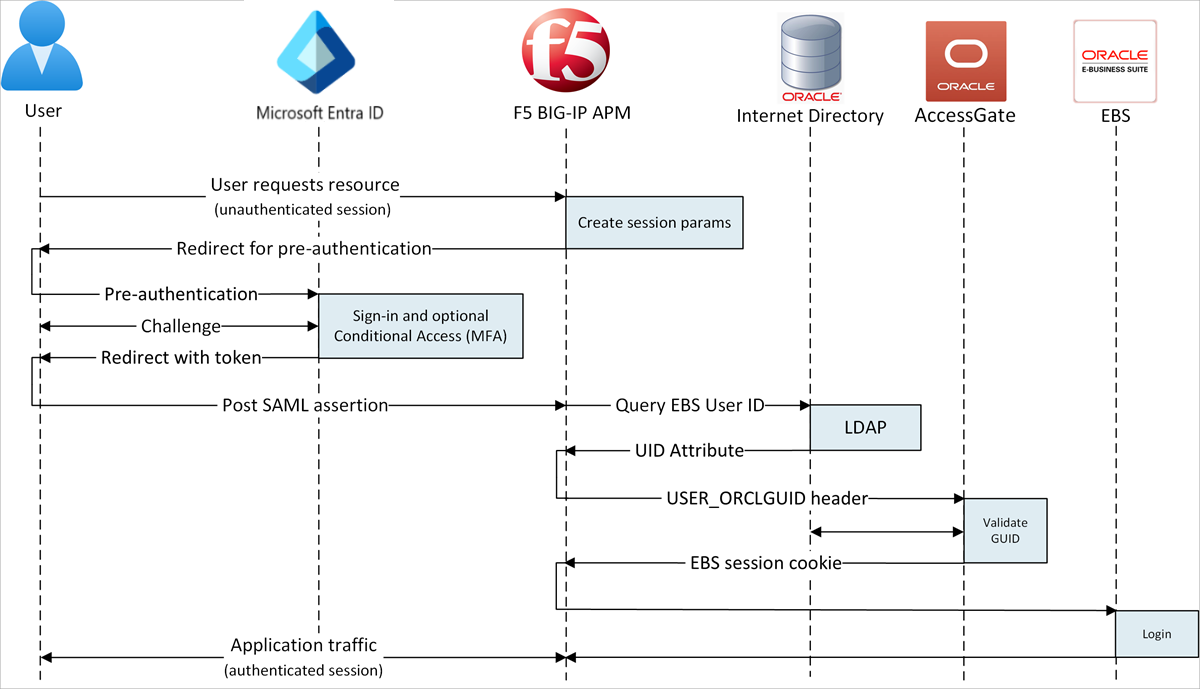

Architektura scenariusza

Rozwiązanie bezpiecznego dostępu hybrydowego (SHA) ma następujące składniki:

- Aplikacja Oracle EBS — opublikowana usługa BIG-IP, która ma być chroniona przez usługę Microsoft Entra SHA

-

Microsoft Entra ID — dostawca tożsamości (SAML) security Assertion Markup Language (IdP), który weryfikuje poświadczenia użytkownika, dostęp warunkowy i logowanie jednokrotne oparte na protokole SAML do big-IP

- W przypadku logowania jednokrotnego identyfikator Entra firmy Microsoft udostępnia atrybuty sesji BIG-IP

-

Oracle Internet Directory (OID) — hostuje bazę danych użytkowników

- Big-IP weryfikuje atrybuty autoryzacji za pomocą protokołu LDAP

- Oracle E-Business Suite AccessGate — weryfikuje atrybuty autoryzacji w usłudze OID, a następnie wystawia pliki cookie dostępu EBS

-

BIG-IP — zwrotny serwer proxy i dostawca usług SAML (SP) do aplikacji

- Uwierzytelnianie jest delegowane do dostawcy tożsamości SAML, a następnie następuje logowanie jednokrotne oparte na nagłówku do aplikacji Oracle

Algorytm SHA obsługuje przepływy inicjowane przez dostawcę usług i dostawcę tożsamości. Na poniższym diagramie przedstawiono przepływ inicjowany przez dostawcę usług.

- Użytkownik łączy się z punktem końcowym aplikacji (BIG-IP).

- Zasady dostępu big-IP APM przekierowuje użytkownika do microsoft Entra ID (SAML IdP).

- Firma Microsoft Entra wstępnie uwierzytelnia użytkownika i stosuje zasady dostępu warunkowego.

- Użytkownik jest przekierowywany do adresu BIG-IP (SAML SP), a logowanie jednokrotne odbywa się przy użyciu wystawionego tokenu SAML.

- Big-IP wykonuje zapytanie LDAP dla atrybutu unikatowy identyfikator użytkownika (UID).

- Funkcja BIG-IP wprowadza zwrócony atrybut UID jako nagłówek user_orclguid w żądaniu pliku cookie sesji Oracle EBS do aplikacji Oracle AccessGate.

- Aplikacja Oracle AccessGate weryfikuje identyfikator UID dla usługi OID i wystawia plik cookie dostępu Oracle EBS.

- Nagłówki i pliki cookie użytkownika oracle EBS wysyłane do aplikacji i zwracają ładunek do użytkownika.

Wymagania wstępne

Potrzebne są następujące składniki:

- Subskrypcja platformy Azure

- Jeśli go nie masz, uzyskaj bezpłatne konto platformy Azure

- Administrator aplikacji w chmurze lub rola Administrator aplikacji.

- Duży adres IP lub wdrażanie wersji wirtualnej BIG-IP (VE) na platformie Azure

- Zobacz Wdrażanie maszyny wirtualnej F5 BIG-IP Virtual Edition na platformie Azure

- Dowolne z następujących jednostek SKU licencji F5 BIG-IP:

- F5 BIG-IP® Best bundle

- Licencja autonomiczna programu F5 BIG-IP Access Policy Manager™ (APM)

- Licencja dodatku programu F5 BIG-IP Access Policy Manager™ (APM) na big-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90-dniowa pełna wersja próbna funkcji BIG-IP. Zobacz Bezpłatne wersje próbne.

- Tożsamości użytkowników synchronizowane z katalogu lokalnego do identyfikatora Entra firmy Microsoft

- Certyfikat SSL do publikowania usług za pośrednictwem protokołu HTTPS lub używania certyfikatów domyślnych podczas testowania

- Zobacz, Profil SSL

- Oracle EBS, Oracle AccessGate i baza danych Oracle Internet Database z obsługą protokołu LDAP (OID)

Metoda konfiguracji BIG-IP

W tym samouczku użyto szablonu Konfiguracja z przewodnikiem w wersji 16.1. Za pomocą przycisku Łatwe administratorzy nie przechodzą już tam i z powrotem, aby włączyć usługi dla algorytmu SHA. Kreator konfiguracji z przewodnikiem APM i program Microsoft Graph obsługują wdrażanie i zarządzanie zasadami. Dzięki tej integracji aplikacje obsługują federację tożsamości, logowanie jednokrotne i dostęp warunkowy, co zmniejsza obciążenie administracyjne.

Uwaga

Zastąp przykładowe ciągi lub wartości tymi w twoim środowisku.

Zarejestruj przycisk Łatwy

Zanim klient lub usługa uzyskuje dostęp do programu Microsoft Graph, Platforma tożsamości Microsoft musi mu ufać.

Dowiedz się więcej: Szybki start: rejestrowanie aplikacji przy użyciu Platforma tożsamości Microsoft

Utwórz rejestrację aplikacji dzierżawy, aby autoryzować dostęp przycisku Łatwego do programu Graph. Big-IP wypycha konfiguracje w celu ustanowienia zaufania między wystąpieniem dostawcy usług SAML dla opublikowanej aplikacji i identyfikatorem Entra firmy Microsoft jako dostawcą tożsamości SAML.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do sekcji > Nowa rejestracja.

Wprowadź nazwę aplikacji. Na przykład przycisk F5 BIG-IP Easy.

Określ, kto może używać kont aplikacji >tylko w tym katalogu organizacyjnym.

Wybierz pozycję Zarejestruj.

Przejdź do pozycji Uprawnienia interfejsu API.

Autoryzuj następujące uprawnienia aplikacji programu Microsoft Graph:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Udziel zgody administratora dla organizacji.

Przejdź do pozycji Certyfikaty i wpisy tajne.

Wygeneruj nowy klucz tajny klienta. Zanotuj klucz tajny klienta.

Przejdź do obszaru Przegląd. Zanotuj identyfikator klienta i identyfikator dzierżawy.

Konfigurowanie przycisku Easy

Zainicjuj konfigurację z przewodnikiem APM.

Uruchom szablon Przycisku łatwego.

Przejdź do pozycji Uzyskaj dostęp do > konfiguracji > z przewodnikiem Integracja firmy Microsoft.

Wybierz pozycję Microsoft Entra Application.

Przejrzyj opcje konfiguracji.

Wybierz Dalej.

Użyj grafiki, aby ułatwić publikowanie aplikacji.

Właściwości konfiguracji

Karta Właściwości konfiguracji tworzy konfigurację aplikacji BIG-IP i obiekt logowania jednokrotnego. Sekcja Szczegóły konta usługi platformy Azure reprezentuje klienta zarejestrowanego w dzierżawie firmy Microsoft Entra jako aplikację. Przy użyciu tych ustawień klient OAuth BIG-IP rejestruje dostawcę usługi SAML w dzierżawie z właściwościami logowania jednokrotnego. Easy Button wykonuje tę akcję dla usług BIG-IP opublikowanych i włączonych dla algorytmu SHA.

Aby skrócić czas i nakład pracy, użyj ponownie ustawień globalnych, aby opublikować inne aplikacje.

- Wprowadź nazwę konfiguracji.

- W przypadku logowania jednokrotnego i nagłówków HTTP wybierz pozycję Włączone.

- W polu Identyfikator dzierżawy, Identyfikator klienta i Klucz tajny klienta wprowadź informacje zanotowany podczas rejestracji klienta przycisku Easy Button.

- Upewnij się, że big-IP nawiązuje połączenie z dzierżawą.

- Wybierz Dalej.

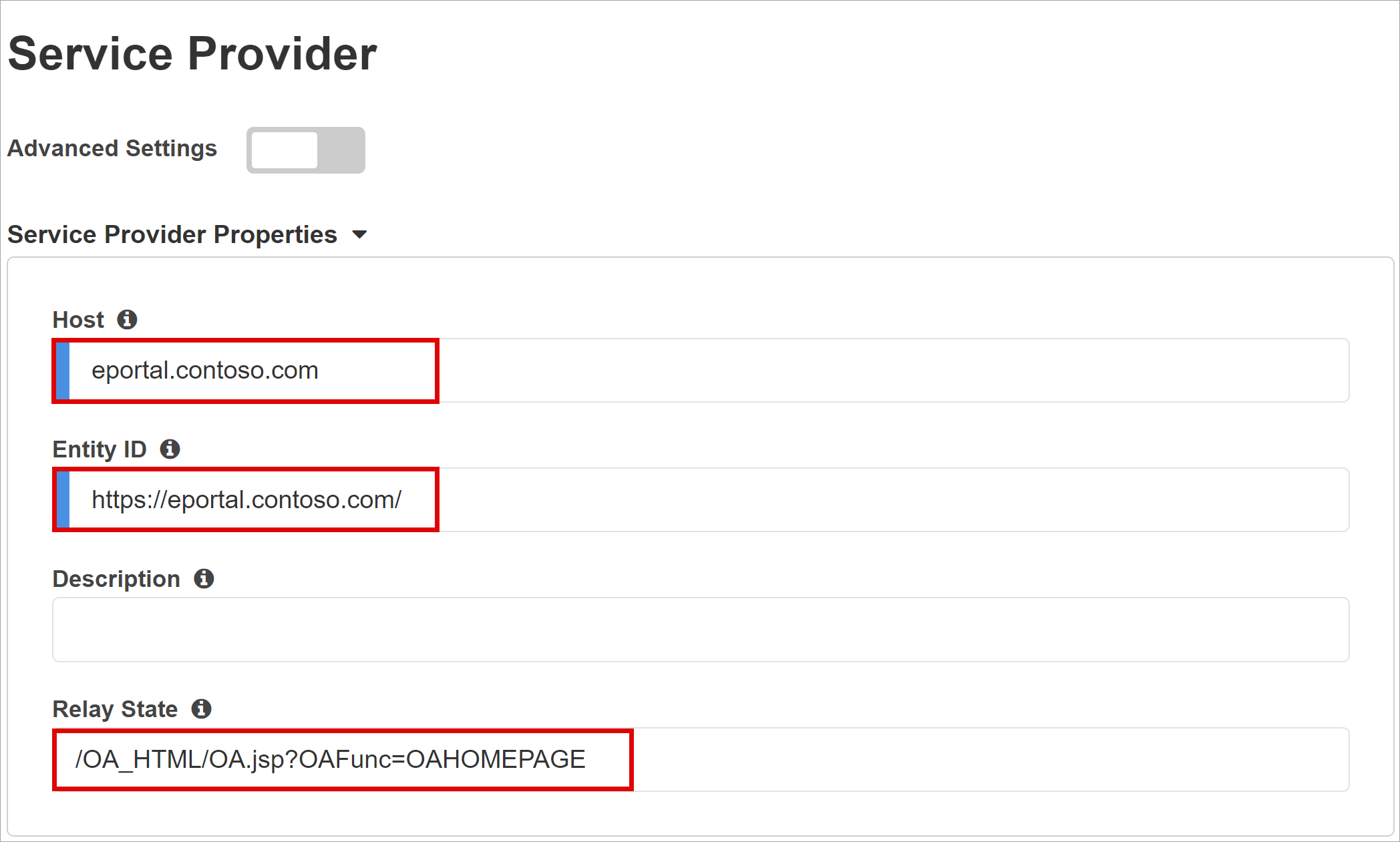

Dostawca usług

Użyj ustawień dostawcy usług dla właściwości wystąpienia usługi SAML SP chronionej aplikacji.

W polu Host wprowadź publiczną nazwę FQDN aplikacji.

W polu Identyfikator jednostki wprowadź identyfikator używany przez firmę Microsoft Entra ID dla dostawcy usług SAML żądających tokenu.

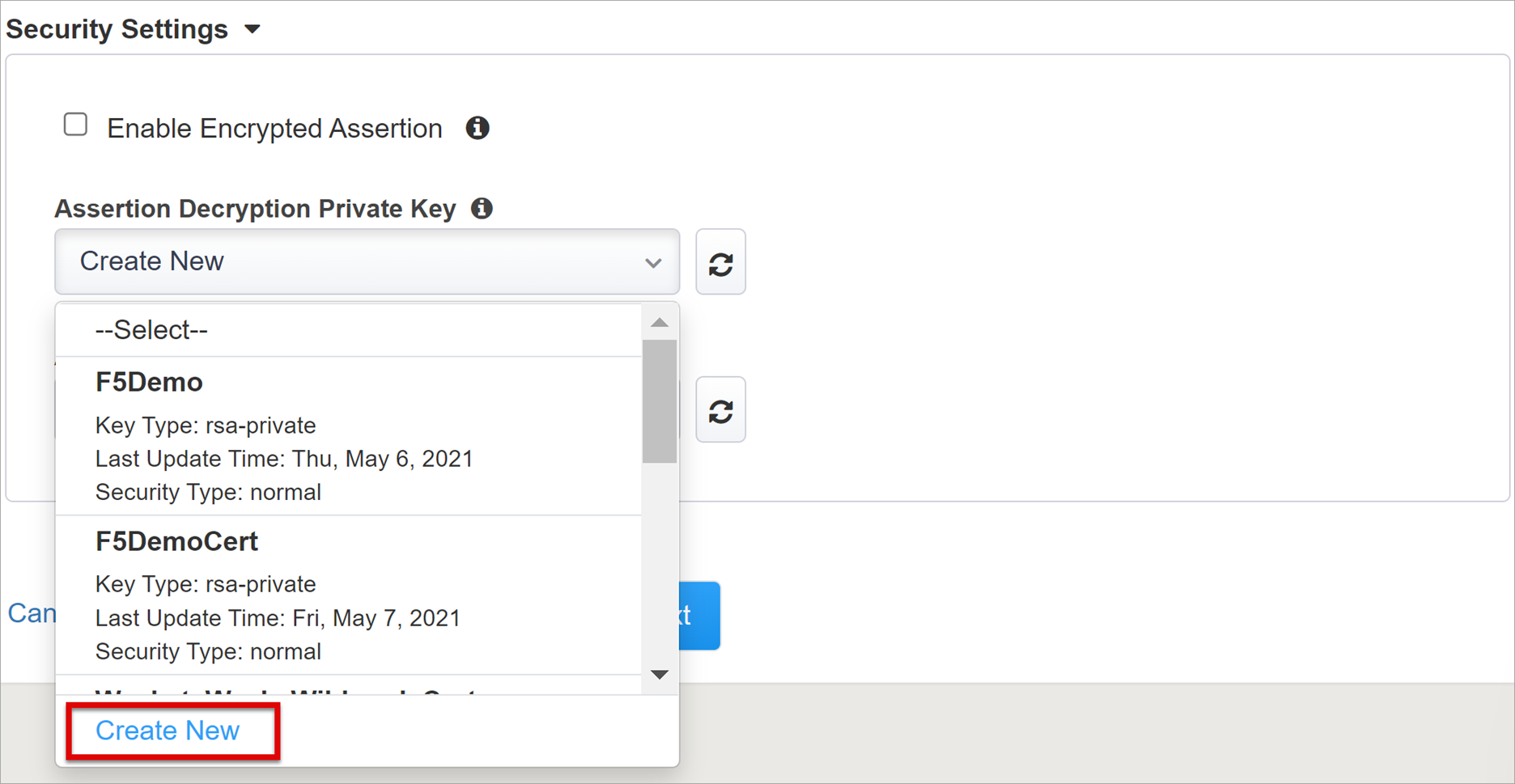

(Opcjonalnie) W obszarze Ustawienia zabezpieczeń wybierz lub wyczyść opcję Włącz szyfrowaną asercję. Szyfrowanie asercji między identyfikatorem Entra firmy Microsoft i big-IP APM oznacza, że tokeny zawartości nie mogą być przechwytywane, ani dane osobowe ani firmowe.

Z listy Klucz prywatny odszyfrowywania asercji wybierz pozycję Utwórz nowy

Wybierz przycisk OK.

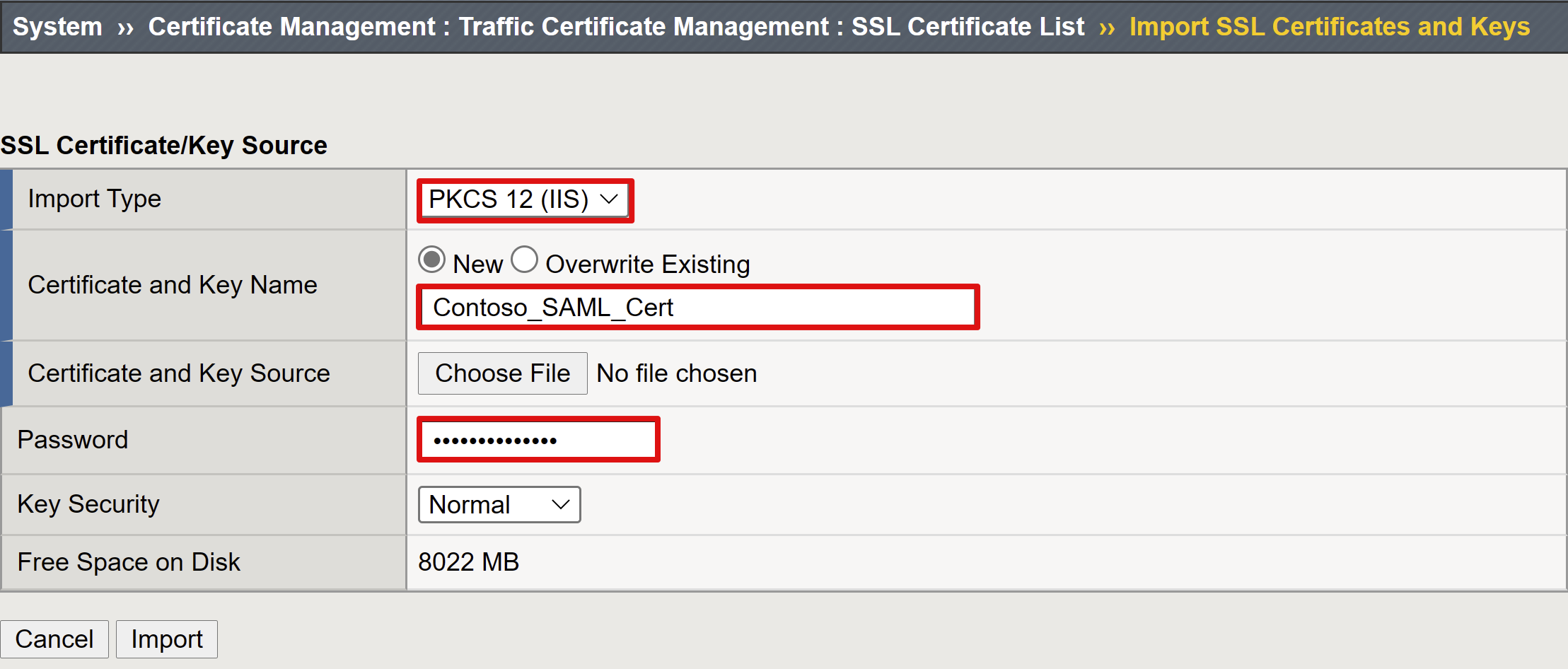

Zostanie wyświetlone okno dialogowe Importowanie certyfikatu SSL i kluczy na nowej karcie.

Wybierz pozycję PKCS 12 (IIS).

Certyfikat i klucz prywatny są importowane.

Zamknij kartę przeglądarki, aby powrócić do karty głównej.

Wybierz pozycję Włącz szyfrowaną asercję.

W przypadku włączonego szyfrowania z listy Klucz prywatny odszyfrowywania asercji wybierz klucz prywatny certyfikatu BIG-IP APM używany do odszyfrowywania asercji firmy Microsoft.

W przypadku włączonego szyfrowania z listy Certyfikat odszyfrowywania asercji wybierz certyfikat big-IP przekazywany do identyfikatora Entra firmy Microsoft, aby zaszyfrować wystawione aseracje SAML.

Microsoft Entra ID

Easy Button zawiera szablony aplikacji dla oprogramowania Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP i ogólnego szablonu SHA. Poniższy zrzut ekranu to opcja Oracle E-Business Suite w obszarze Konfiguracja platformy Azure.

- Wybierz pozycję Oracle E-Business Suite.

- Wybierz Dodaj.

Konfiguracja platformy Azure

Wprowadź nazwę wyświetlaną aplikacji BIG-IP utworzoną w dzierżawie firmy Microsoft Entra i ikonę w usłudze MyApps.

W polu Adres URL logowania (opcjonalnie) wprowadź publiczną nazwę FQDN aplikacji EBS.

Wprowadź domyślną ścieżkę strony głównej Oracle EBS.

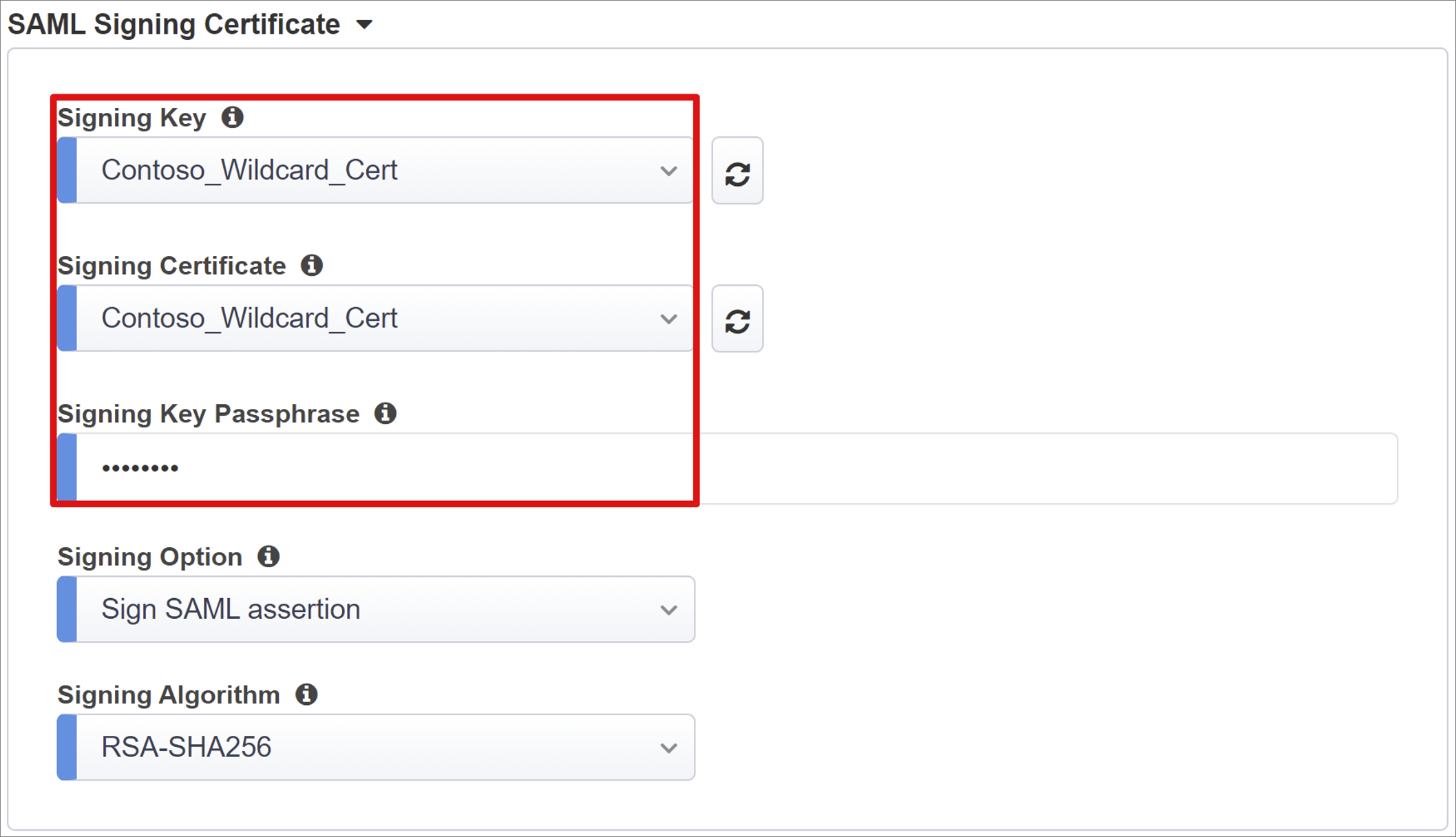

Obok pozycji Klucz podpisywania i Certyfikat podpisywania wybierz ikonę odświeżania.

Znajdź zaimportowany certyfikat.

W polu Hasło klucza podpisywania wprowadź hasło certyfikatu.

(Opcjonalnie) Włącz opcję podpisywania. Ta opcja zapewnia, że big-IP akceptuje tokeny i oświadczenia podpisane przez identyfikator Entra firmy Microsoft.

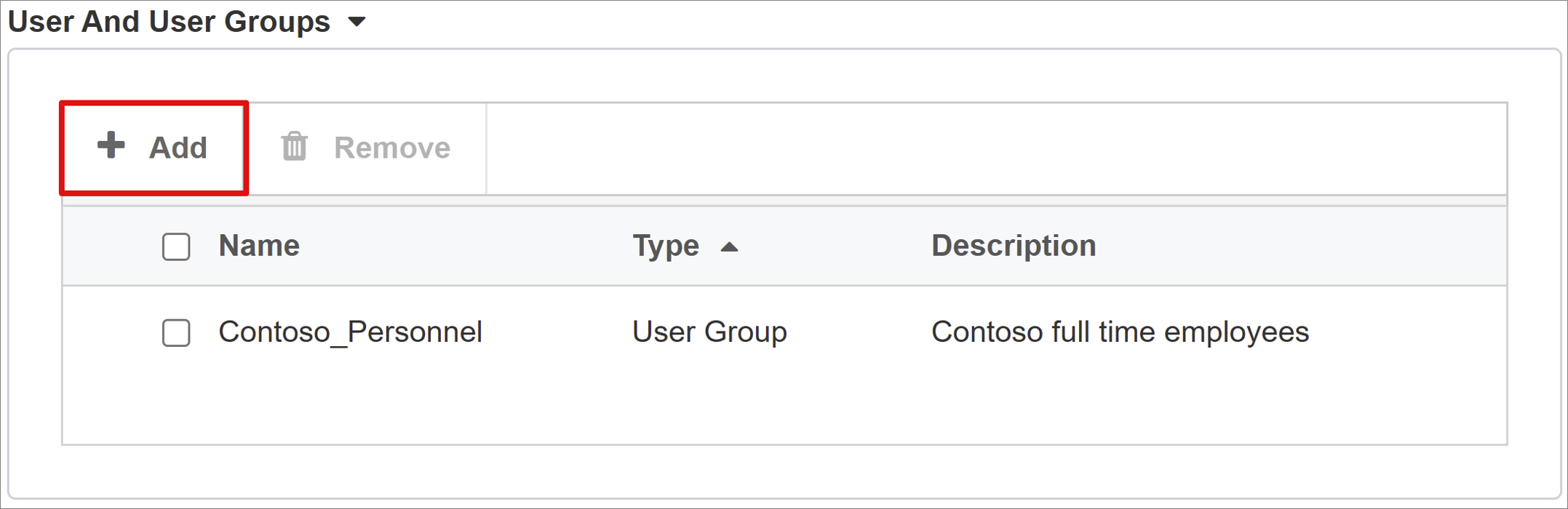

W przypadku grup użytkowników i użytkowników dodaj użytkownika lub grupę do testowania, w przeciwnym razie odmowa dostępu. Użytkownicy i grupy użytkowników są dynamicznie odpytywane z dzierżawy firmy Microsoft Entra i autoryzują dostęp do aplikacji.

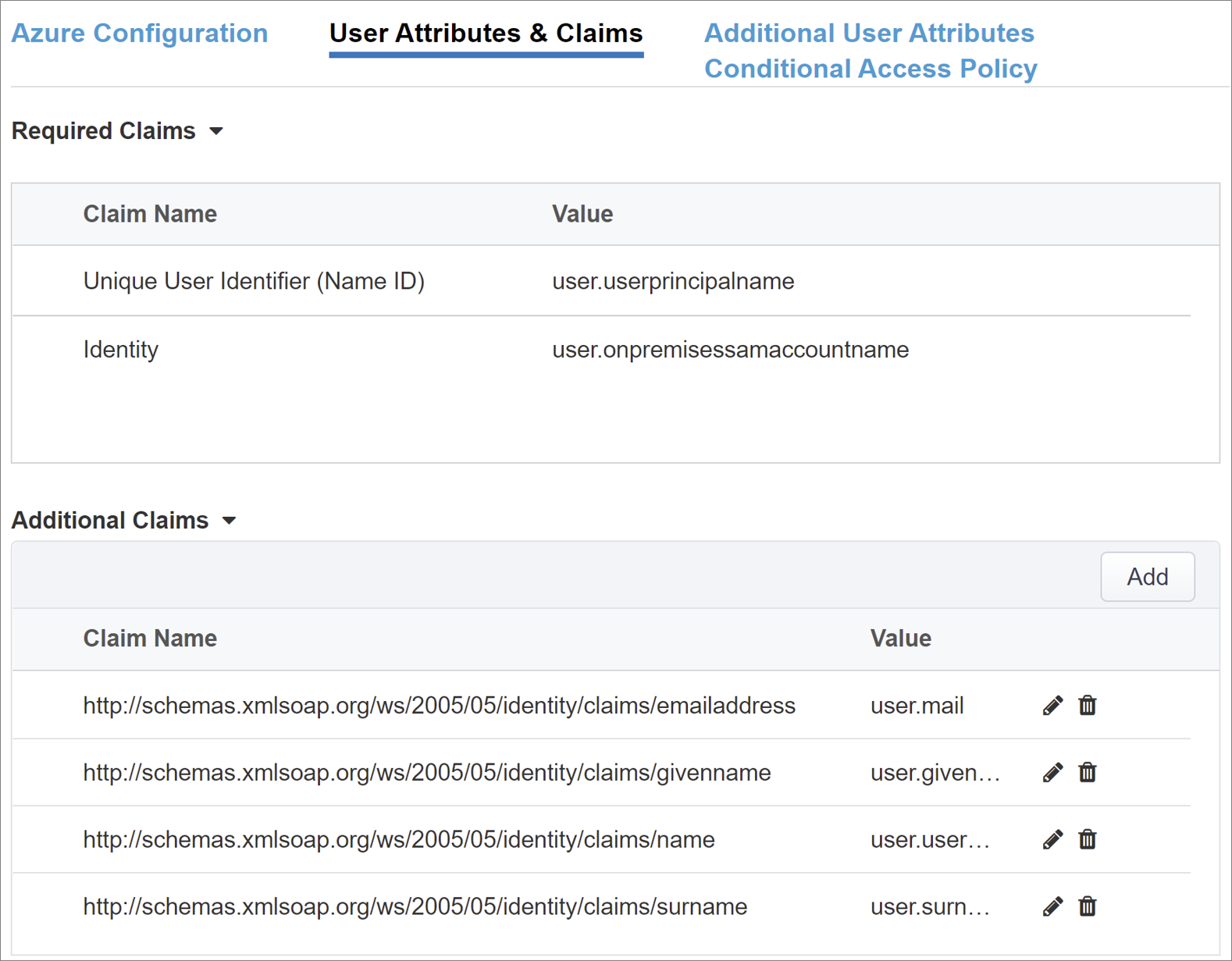

Atrybuty i oświadczenia użytkownika

Po uwierzytelnieniu użytkownika identyfikator Entra firmy Microsoft wystawia token SAML z domyślnymi oświadczeniami i atrybutami identyfikującymi użytkownika. Karta Atrybuty użytkownika i oświadczenia ma domyślne oświadczenia, które mają być wystawiane dla nowej aplikacji. Użyj tego obszaru, aby skonfigurować więcej oświadczeń. W razie potrzeby dodaj atrybuty entra firmy Microsoft, jednak scenariusz Oracle EBS wymaga atrybutów domyślnych.

Dodatkowe atrybuty użytkownika

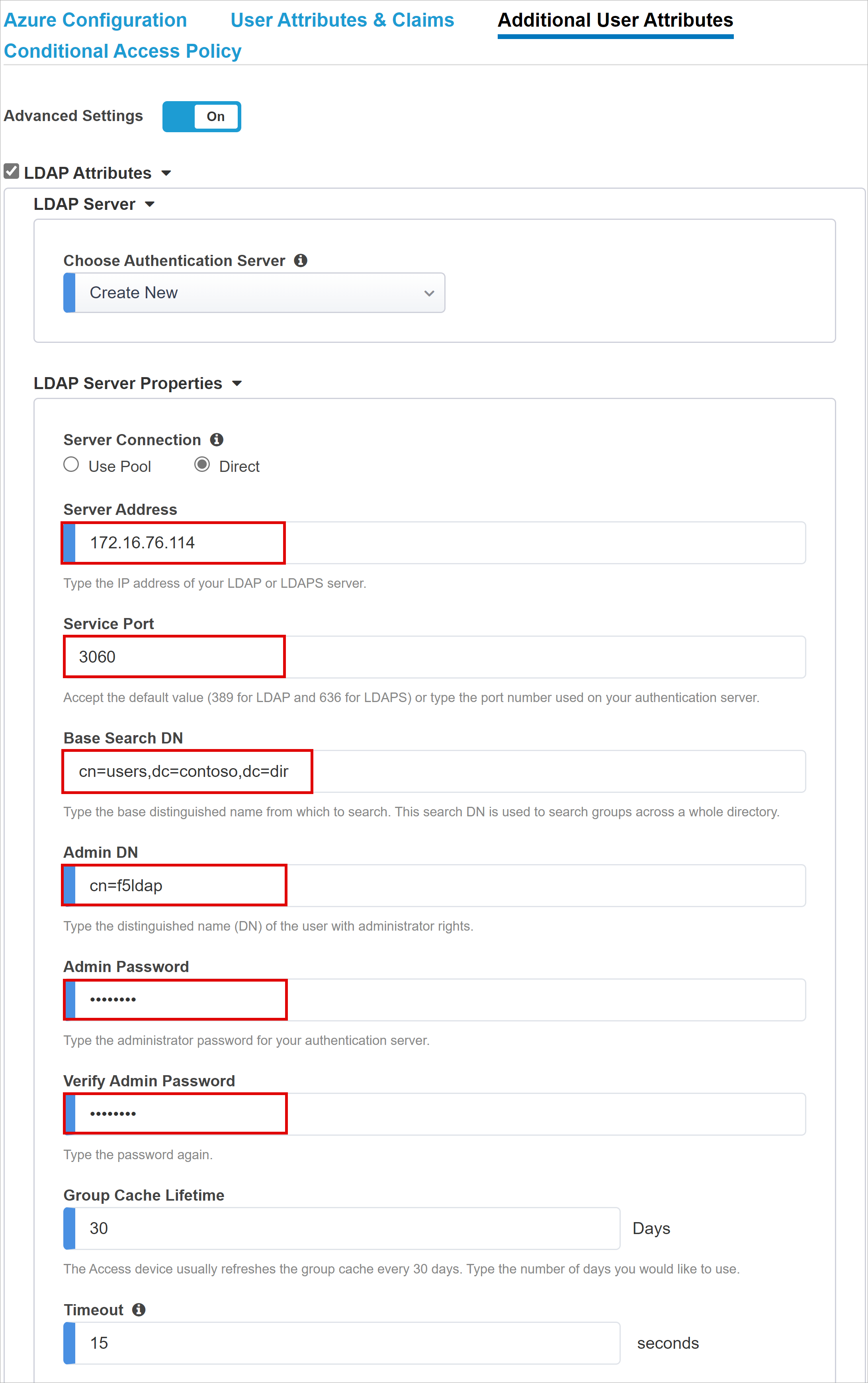

Karta Dodatkowe atrybuty użytkownika obsługuje systemy rozproszone, które wymagają atrybutów przechowywanych w katalogach na potrzeby rozszerzenia sesji. Atrybuty pobierane ze źródła LDAP są wstrzykiwane jako więcej nagłówków logowania jednokrotnego w celu kontrolowania dostępu na podstawie ról, identyfikatora partnera itd.

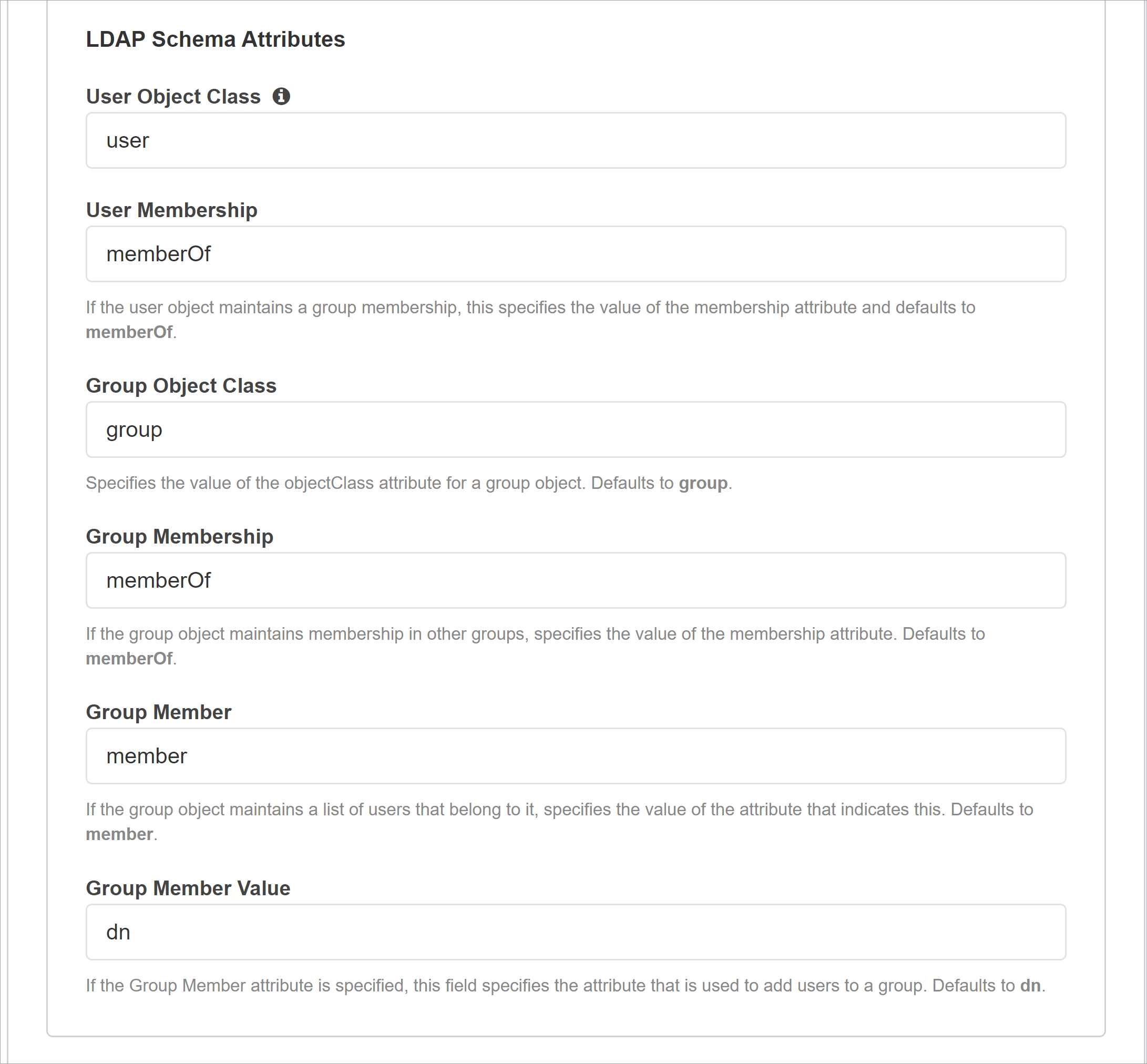

Włącz opcję Ustawienia zaawansowane.

Zaznacz pole wyboru Atrybuty LDAP.

W obszarze Wybierz serwer uwierzytelniania wybierz pozycję Utwórz nowy.

W zależności od konfiguracji wybierz pozycję Użyj puli lub trybu połączenia serwera bezpośredniego dla docelowego adresu serwera LDAP. W przypadku pojedynczego serwera LDAP wybierz pozycję Bezpośredni.

W polu Port usługi wprowadź wartość 3060 (wartość domyślna), 3161 (Bezpieczny) lub inny port dla usługi Oracle LDAP.

Wprowadź nazwę wyróżniającą wyszukiwania podstawowego. Użyj nazwy wyróżniającej (DN), aby wyszukać grupy w katalogu.

W polu Administrator DN wprowadź nazwę wyróżniającą konta APM używaną do uwierzytelniania zapytań LDAP.

W polu Hasło administratora wprowadź hasło.

Pozostaw domyślne atrybuty schematu LDAP.

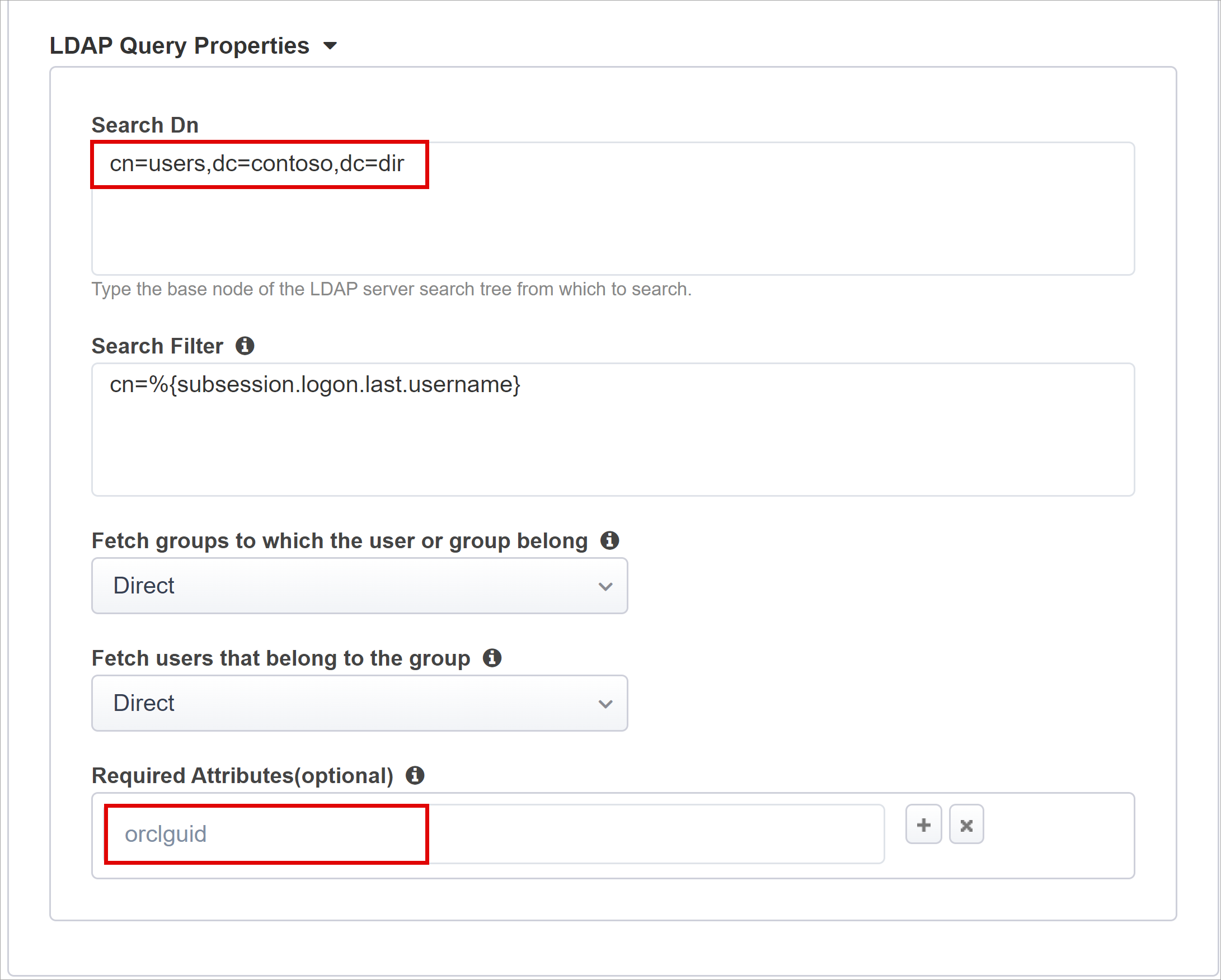

W obszarze Właściwości zapytania LDAP w polu Wyszukaj dn wprowadź węzeł podstawowy serwera LDAP na potrzeby wyszukiwania obiektów użytkownika.

W polu Wymagane atrybuty wprowadź nazwę atrybutu obiektu użytkownika, która ma zostać zwrócona z katalogu LDAP. W przypadku ebS wartość domyślna to orclguid.

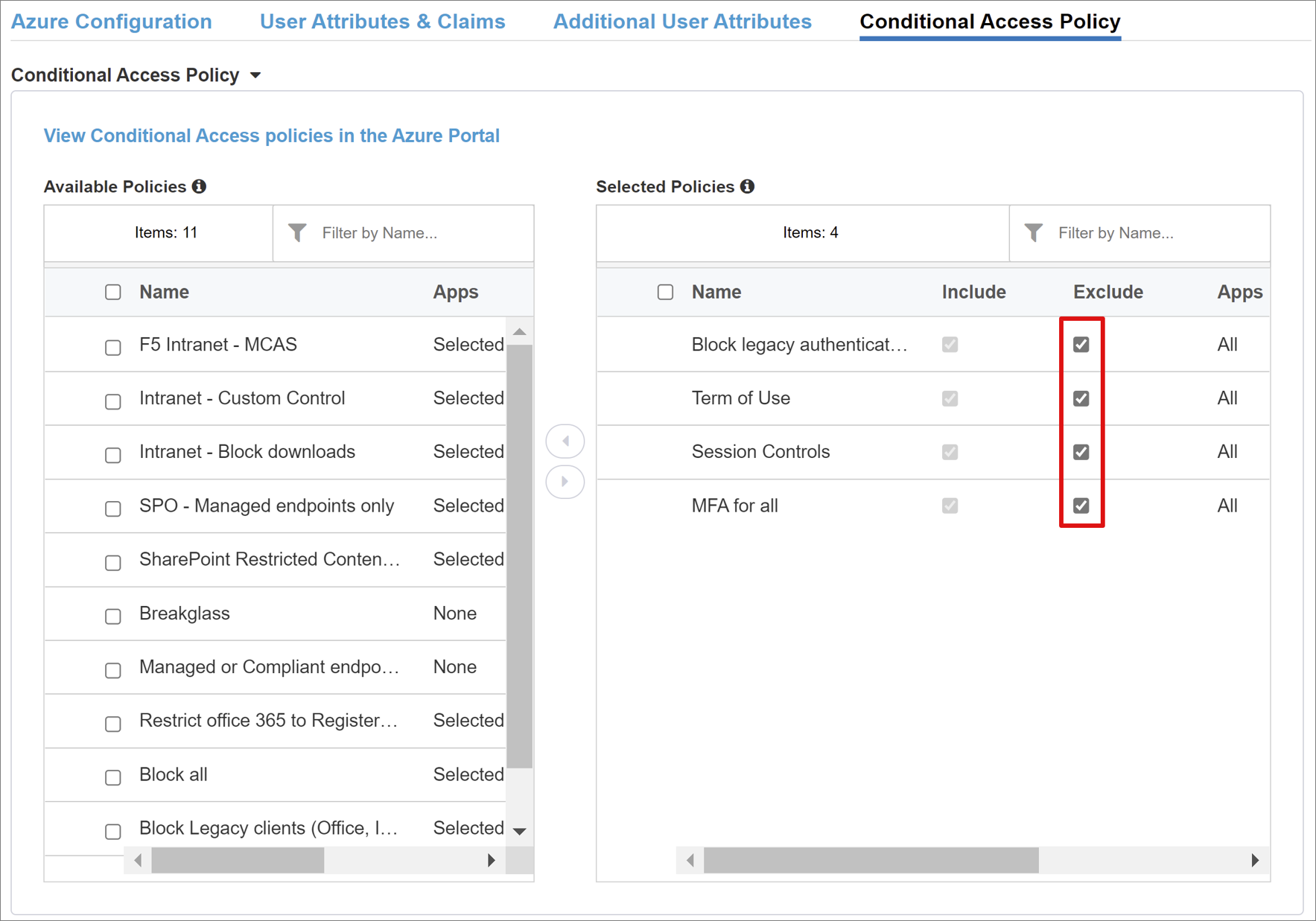

Zasady dostępu warunkowego

Zasady dostępu warunkowego kontrolują dostęp na podstawie urządzeń, aplikacji, lokalizacji i sygnałów ryzyka. Zasady są wymuszane po wstępnym uwierzytelnieniu firmy Microsoft. Widok Dostępne zasady zawiera zasady dostępu warunkowego bez akcji użytkownika. Widok Wybrane zasady zawiera zasady dla aplikacji w chmurze. Nie można usunąć zaznaczenia tych zasad ani przenieść ich do pozycji Dostępne zasady, ponieważ są wymuszane na poziomie dzierżawy.

Aby wybrać zasady dla aplikacji do opublikowania:

W obszarze Dostępne zasady wybierz zasady.

Wybierz strzałkę w prawo.

Przenieś zasady do wybranych zasad.

Uwaga

Dla niektórych zasad wybrano opcję Dołącz lub Wyklucz . Jeśli obie opcje są zaznaczone, zasady są niewymuszone.

Uwaga

Wybierz kartę Zasady dostępu warunkowego i zostanie wyświetlona lista zasad. Wybierz pozycję Odśwież , a kreator wysyła zapytanie do dzierżawy. Zostanie wyświetlone odświeżenie dla wdrożonych aplikacji.

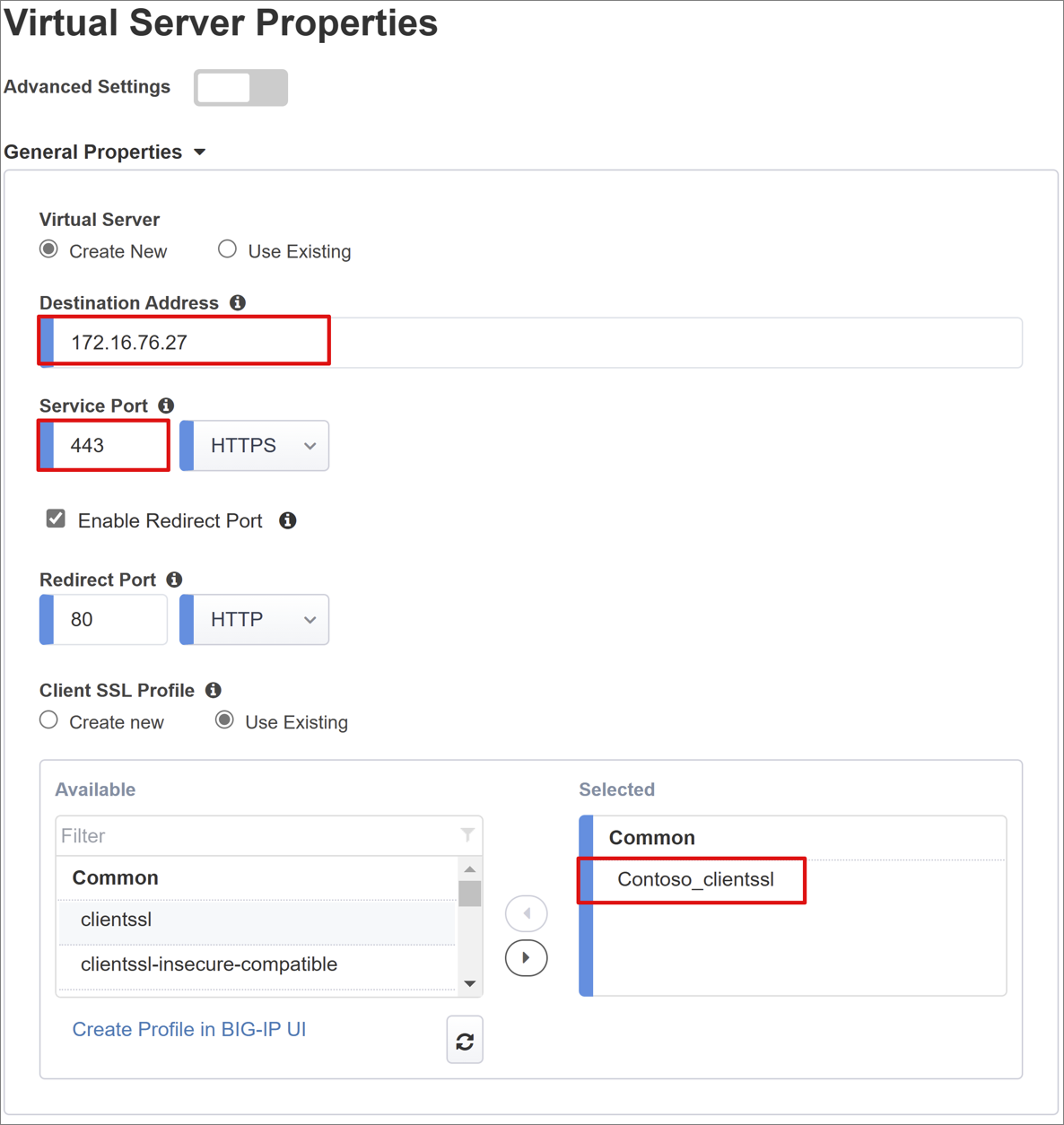

Właściwości serwera wirtualnego

Serwer wirtualny to obiekt płaszczyzny danych BIG-IP reprezentowany przez wirtualny adres IP nasłuchujący żądań klienta aplikacji. Odebrany ruch jest przetwarzany i oceniany względem profilu APM skojarzonego z serwerem wirtualnym. Następnie ruch jest kierowany zgodnie z zasadami.

Wprowadź adres docelowy, adres IPv4 lub IPv6 używany do odbierania ruchu klienta. Upewnij się, że odpowiedni rekord w systemie DNS umożliwia klientom rozpoznawanie zewnętrznego adresu URL opublikowanej aplikacji BIG-IP do adresu IP. Do testowania użyj serwera DNS hosta lokalnego komputera testowego.

W polu Port usługi wprowadź wartość 443 i wybierz pozycję HTTPS.

Wybierz pozycję Włącz port przekierowania.

W polu Port przekierowania wprowadź wartość 80 i wybierz pozycję HTTP. Ta akcja przekierowuje przychodzący ruch klienta HTTP do protokołu HTTPS.

Wybierz utworzony profil SSL klienta lub pozostaw wartość domyślną do testowania. Profil SSL klienta włącza serwer wirtualny dla protokołu HTTPS. Połączenia klienckie są szyfrowane za pośrednictwem protokołu TLS.

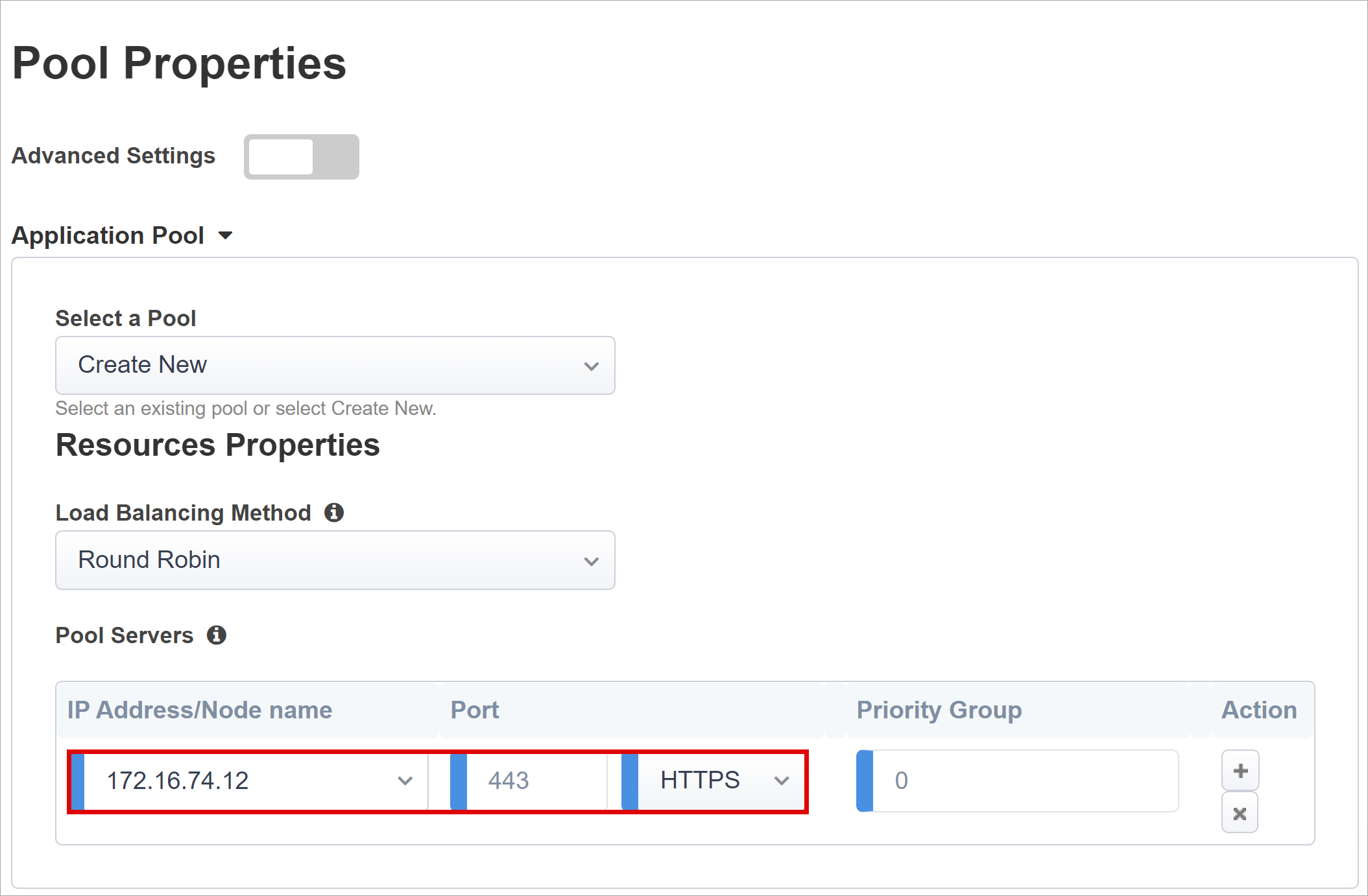

Właściwości puli

Karta Pula aplikacji zawiera usługi za big-IP, pulę z co najmniej jednym serwerem aplikacji.

W obszarze Wybierz pulę wybierz pozycję Utwórz nową lub wybierz inną opcję.

W obszarze Metoda równoważenia obciążenia wybierz pozycję Działanie okrężne.

W obszarze Serwery puli wybierz i wprowadź nazwę adresu IP/nazwy węzła i port dla serwerów hostowych Oracle EBS.

Wybierz opcję HTTPS.

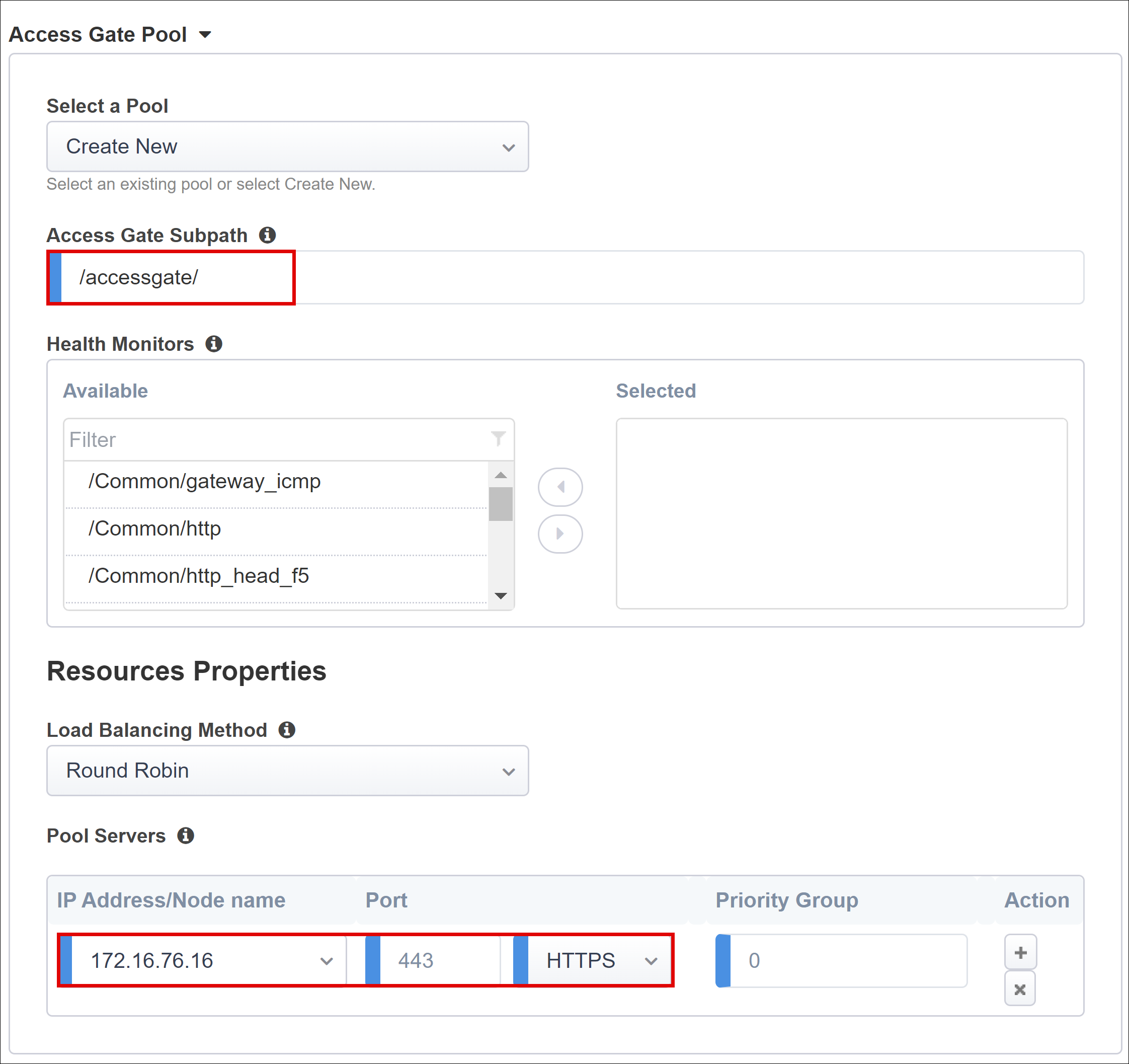

W obszarze Pula bramy dostępu potwierdź ścieżkę podrzędną bramy dostępu.

W polu Serwery puli wybierz i wprowadź nazwę adresu IP/nazwy węzła i port dla serwerów hostowych Oracle EBS.

Wybierz opcję HTTPS.

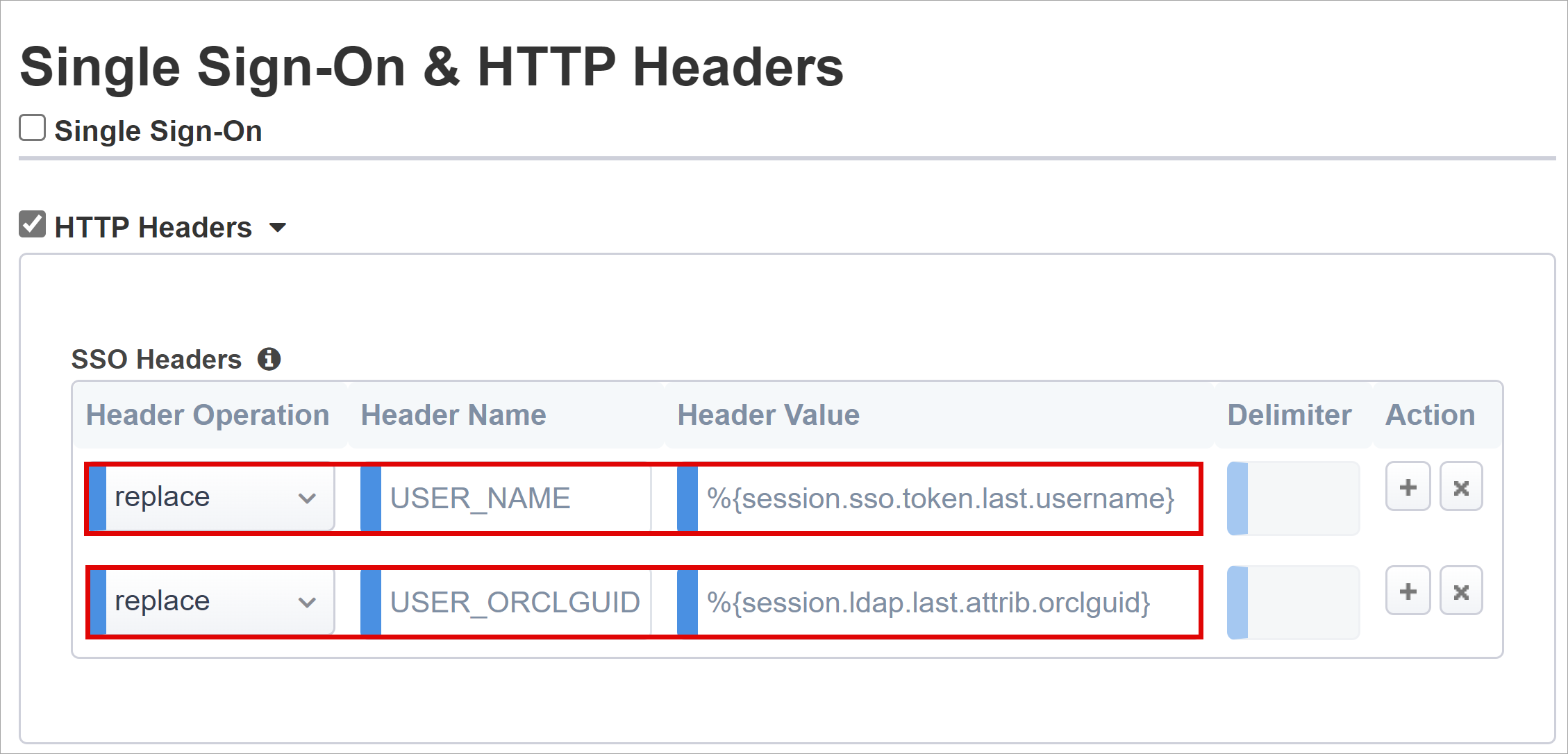

Logowanie jednokrotne i nagłówki HTTP

Kreator łatwych przycisków obsługuje nagłówki autoryzacji Kerberos, OAuth Bearer i HTTP dla logowania jednokrotnego do opublikowanych aplikacji. Aplikacja Oracle EBS oczekuje nagłówków, dlatego włącz nagłówki HTTP.

Na stronie Logowanie jednokrotne i nagłówki HTTP wybierz pozycję Nagłówki HTTP.

W obszarze Operacja nagłówka wybierz pozycję Zamień.

W polu Nazwa nagłówka wprowadź USER_NAME.

W polu Wartość nagłówka wprowadź ciąg %{session.sso.token.last.username}.

W obszarze Operacja nagłówka wybierz pozycję Zamień.

W polu Nazwa nagłówka wprowadź USER_ORCLGUID.

W polu Wartość nagłówka wprowadź ciąg %{session.ldap.last.attr.orclguid}.

Uwaga

Zmienne sesji APM w nawiasach klamrowych są uwzględniane wielkości liter.

Zarządzanie sesjami

Użyj zarządzania sesjami BIG-IP, aby zdefiniować warunki zakończenia sesji użytkownika lub kontynuacji.

Aby dowiedzieć się więcej, przejdź do support.f5.com dla K18390492: Zabezpieczenia | Przewodnik operacyjny BIG-IP APM

Funkcja pojedynczego wylogowania (SLO) gwarantuje, że sesje między dostawcą tożsamości, dużym adresem IP i agentem użytkownika zakończą się po wylogowaniu użytkowników. Gdy przycisk Easy Button tworzy wystąpienie aplikacji SAML w dzierżawie usługi Microsoft Entra, wypełnia adres URL wylogowywania punktem końcowym slo APM. W związku z tym wylogowywanie inicjowane przez dostawcę tożsamości z portalu Moje aplikacje kończy sesję między big-IP i klientem.

Zobacz Microsoft Moje aplikacje

Metadane federacji SAML opublikowanej aplikacji są importowane z dzierżawy. Ta akcja zapewnia APM punkt końcowy wylogowania SAML dla identyfikatora Entra firmy Microsoft. Następnie zainicjowane przez dostawcę usług wylogowanie kończy się sesją klienta i firmy Microsoft Entra. Upewnij się, że aplikacja APM wie, kiedy użytkownik się wylogował.

Jeśli do uzyskiwania dostępu do opublikowanych aplikacji używasz portalu internetowego BIG-IP, usługa APM przetwarza wylogowanie w celu wywołania punktu końcowego wylogowania firmy Microsoft Entra. Jeśli nie używasz portalu internetowego big-IP, użytkownik nie może poinstruować APM, aby się wylogował. Jeśli użytkownik wy wylogował się z aplikacji, big-IP nie ma nic do akcji. Upewnij się, że wylogowywanie inicjowane przez dostawcę usług wyzwala bezpieczne kończenie sesji. Dodaj funkcję SLO do aplikacji Przycisk wyloguj się, aby przekierować klienta do punktu końcowego wylogowania firmy Microsoft z protokołu SAML lub BIG-IP. Znajdź adres URL punktu końcowego wylogowywania SAML dla dzierżawy >w obszarze Punkty końcowe rejestracji aplikacji.

Jeśli nie możesz zmienić aplikacji, należy nasłuchiwać big-IP dla wywołania wylogowania aplikacji, a następnie wyzwolić cel slo.

Więcej informacji:

- PeopleSoft SLO Logout

- Przejdź do support.f5.com, aby:

Wdróż

- Wybierz pozycję Wdróż , aby zatwierdzić ustawienia.

- Sprawdź, czy aplikacja jest wyświetlana na liście aplikacji dla przedsiębiorstw dzierżawy.

Test

- W przeglądarce połącz się z zewnętrznym adresem URL aplikacji Oracle EBS lub wybierz ikonę aplikacji w Moje aplikacje.

- Uwierzytelnij się w identyfikatorze Entra firmy Microsoft.

- Nastąpi przekierowanie do serwera wirtualnego BIG-IP dla aplikacji i zalogowanie się przy użyciu logowania jednokrotnego.

W celu zwiększenia bezpieczeństwa należy zablokować bezpośredni dostęp do aplikacji, wymuszając w ten sposób ścieżkę przez big-IP.

Wdrażanie zaawansowane

Czasami szablony konfiguracji z przewodnikiem nie mają elastyczności wymagań.

Dowiedz się więcej: Samouczek: Konfigurowanie menedżera zasad dostępu F5 BIG-IP na potrzeby logowania jednokrotnego opartego na nagłówku.

Ręczne zmienianie konfiguracji

Alternatywnie w trybie BIG-IP wyłącz tryb ścisłego zarządzania Konfiguracja z przewodnikiem, aby ręcznie zmienić konfiguracje. Szablony kreatora automatyzują większość konfiguracji.

Przejdź do pozycji Uzyskaj dostęp do > konfiguracji z przewodnikiem.

Na prawym końcu wiersza konfiguracji aplikacji wybierz ikonę kłódki .

Po wyłączeniu trybu ścisłego nie można wprowadzać zmian za pomocą kreatora. Jednak obiekty BIG-IP skojarzone z opublikowanym wystąpieniem aplikacji są odblokowywane do zarządzania.

Uwaga

W przypadku ponownego włączenia trybu ścisłego nowe konfiguracje zastępują ustawienia wykonywane bez konfiguracji z przewodnikiem. Zalecamy zaawansowaną metodę konfiguracji usług produkcyjnych.

Rozwiązywanie problemów

Skorzystaj z poniższych instrukcji, aby rozwiązać problemy.

Zwiększanie szczegółowości dziennika

Rejestrowanie BIG-IP służy do izolowania problemów z łącznością, logowaniem jednokrotnym, naruszeniami zasad lub nieprawidłowo skonfigurowanymi mapowaniami zmiennych. Zwiększ poziom szczegółowości dziennika.

- Przejdź do > zdarzeń przeglądu > zasad dostępu.

- Wybierz Ustawienia.

- Wybierz wiersz dla opublikowanej aplikacji.

- Wybierz pozycję Edytuj > dzienniki systemu dostępu.

- Z listy Logowania jednokrotnego wybierz pozycję Debuguj.

- Wybierz przycisk OK.

- Odtwórz problem.

- Sprawdź dzienniki.

Przywróć zmiany ustawień, ponieważ tryb pełny generuje nadmierne dane.

Komunikat o błędzie BIG-IP

Jeśli po wstępnym uwierzytelnieniu firmy Microsoft wystąpi błąd BIG-IP, problem może być związany z identyfikatorem Entra firmy Microsoft i logowaniem jednokrotnym BIG-IP.

- Przejdź do obszaru **Przegląd dostępu > .

- Wybierz pozycję Raporty programu Access.

- Uruchom raport o ostatniej godzinie.

- Przejrzyj dzienniki, aby uzyskać wskazówki.

Użyj linku Wyświetl sesję dla sesji , aby potwierdzić, że usługa APM otrzyma oczekiwane oświadczenia firmy Microsoft Entra.

Brak komunikatu o błędzie BIG-IP

Jeśli nie zostanie wyświetlona strona błędu BIG-IP, problem może być związany z żądaniem zaplecza lub dużym adresem IP i logowaniem jednokrotnym aplikacji.

- Przejdź do > zasad dostępu.

- Wybierz pozycję Aktywne sesje.

- Wybierz link dla aktywnej sesji.

Użyj linku Wyświetl zmienne , aby zbadać problemy z logowaniem jednokrotnym, szczególnie jeśli aplikacja APM BIG-IP nie uzyskuje poprawnych atrybutów z identyfikatora Entra firmy Microsoft lub innego źródła.

Więcej informacji:

- Przejdź do devcentral.f5.com dla zmiennej APM przypisz przykłady

- Przejdź do techdocs.f5.com ręcznego rozdziału: zmienne sesji

Weryfikowanie konta usługi APM

Użyj następującego polecenia powłoki bash, aby zweryfikować konto usługi APM dla zapytań LDAP. Polecenie uwierzytelnia się i wykonuje zapytania dotyczące obiektów użytkownika.

ldapsearch -xLLL -H 'ldap://192.168.0.58' -b "CN=oraclef5,dc=contoso,dc=lds" -s sub -D "CN=f5-apm,CN=partners,DC=contoso,DC=lds" -w 'P@55w0rd!' "(cn=testuser)"

Więcej informacji:

- Przejdź do support.f5.com dla K11072: Konfigurowanie zdalnego uwierzytelniania LDAP dla usługi AD

- Przejdź do techdocs.f5.com dla ręcznego rozdziału: zapytanie LDAP